0% encontró este documento útil (0 votos)

80 vistas32 páginasAuditoría de Seguridad y Acceso en PYMEs

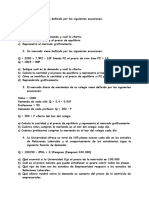

Este documento presenta los resultados de una auditoría de control de acceso, mantenimiento y seguridad física realizada en una pequeña empresa. La auditoría evaluó varios aspectos como el almacenamiento de datos, procedimientos de respaldo, mantenimiento de equipos, y medidas de seguridad física. En general, se identificaron algunas áreas de oportunidad para mejorar los controles y procedimientos relacionados con la seguridad de la información y los activos de tecnología de la empresa.

Cargado por

juanDerechos de autor

© © All Rights Reserved

Nos tomamos en serio los derechos de los contenidos. Si sospechas que se trata de tu contenido, reclámalo aquí.

Formatos disponibles

Descarga como PDF, TXT o lee en línea desde Scribd

0% encontró este documento útil (0 votos)

80 vistas32 páginasAuditoría de Seguridad y Acceso en PYMEs

Este documento presenta los resultados de una auditoría de control de acceso, mantenimiento y seguridad física realizada en una pequeña empresa. La auditoría evaluó varios aspectos como el almacenamiento de datos, procedimientos de respaldo, mantenimiento de equipos, y medidas de seguridad física. En general, se identificaron algunas áreas de oportunidad para mejorar los controles y procedimientos relacionados con la seguridad de la información y los activos de tecnología de la empresa.

Cargado por

juanDerechos de autor

© © All Rights Reserved

Nos tomamos en serio los derechos de los contenidos. Si sospechas que se trata de tu contenido, reclámalo aquí.

Formatos disponibles

Descarga como PDF, TXT o lee en línea desde Scribd