Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Foro - M3 Seguridad en Redes y Mecanismos de Seguridad

Cargado por

Falcon Noguera0 calificaciones0% encontró este documento útil (0 votos)

10 vistas3 páginasTítulo original

FORO_M3 SEGURIDAD EN REDES Y MECANISMOS DE SEGURIDAD

Derechos de autor

© © All Rights Reserved

Formatos disponibles

PDF, TXT o lea en línea desde Scribd

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF, TXT o lea en línea desde Scribd

0 calificaciones0% encontró este documento útil (0 votos)

10 vistas3 páginasForo - M3 Seguridad en Redes y Mecanismos de Seguridad

Cargado por

Falcon NogueraCopyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF, TXT o lea en línea desde Scribd

Está en la página 1de 3

Diplomado Virtual en

Seguridad

Informática

1

Módulo 3

Foro de discusión

Nombre del módulo 2 : Seguridad en redes y mecanismos de seguridad

Nombre de la estación 3: Interiorizando aprendizajes

Has logrado superar el reto de estación, recuerda que para avanzar en la

participación de este foro debes tener en cuenta las características del modelo

TCP/IP. Por ejemplo, las capas que conforman este modelo, las cuales son:

• Capa de aplicación • Capa de red

• Capa de tranporte • Capa física

Temática para abordar:

A continuación, encontrarás un caso con relación a la temática de este módulo:

Seguridad en redes y mecanismos de seguridad.

Instrucción

Continuando con la ruta de construcción de conocimiento, revisa y responde

las siguientes preguntas en el Foro: Seguridad en redes y mecanismos

de seguridad. Justifica tus respuestas a partir de los fundamentos teóricos y

conceptuales del módulo.

Para iniciar la participación en este foro, recuerda leer el siguiente documento:

https://drive.google.com/file/d/18GUSkypeQm1tUY9rs5FH2L3LG4VuB8Ys/

view?usp=sharing. Una vez concluyas la lectura, responde y desarrolla lo solicitado

a medida que avanzas en la lectura del caso.

Caso

El Modelo TCP/IP1 es una descripción de varios protocolos que sirven para

estructurar la red de comunicación en Internet y lo componen como vimos en el

módulo, varias capas. Seguramente los inventores del modelo TCP/IP Vinton Cerf

y Robert E. Kahn en 1970 no se imaginaron que su modelo sería tan usado. Sin

embargo este modelo presenta varias vulnerabilidades.

1. ¿Qué vulnerabilidades tiene este modelo?

Hoy en día podríamos considerar que muchas de esas vulnerabilidades ya estarían

mitigadas. Sin embargo, recordemos el caso de la aplicación Zoom, su creador

Eric Yuan nunca se imaginó que su aplicación tendría una gran demanda en

el marco de la pandemia por Covid - 19, en la cual la comunicación virtual se

convirtió en la cotidianidad de la mayoría de las personas en el mundo. Pese a

ser la aplicación más utilizada, presentó algunas fallas que dejaron al descubierto

múltiples vulnerabilidades.

2. ¿Qué vulnerabilidades presentó Zoom?, ¿Cuáles consideras que son las

lecciones aprendidas, luego de estudiar los dos casos presentados (Modelo TCP/

IP y Aplicación Zoom)?

Finalmente, a partir de lo estudiado en el módulo (3.) menciona un mecanismo

de seguridad que se hubiese podido tener en cuenta en el momento de diseñar el

Modelo TCP/IP y Aplicación Zoom y argumenta tu respuesta.

Nota: Recuerda leer las respuestas de tus compañeros y comentar mínimo dos

de ellas. Permanece atento(a) a la dinámica de construcción de conocimiento

colaborativo que se desarrolla en el Foro y enriquece este espacio de aprendizaje

con tus aportes.

1 TCP/IP: Transmission Control Protocol / Internet Protocol = Protocolo de Control

de Transmisión / Protocolo de internet

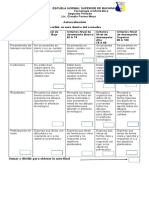

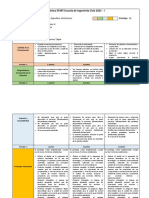

Rúbrica de evaluación:

A continuación, se presenta la rúbrica con los criterios que debes tener en cuenta

para realizar tu participación en el foro de discusión.

Criterios Excelente Bueno Aceptable Deficiente Nulo

Puntos: 2 Puntos: 1,5 Puntos: 1,2 Puntos: 0,8 Puntos: 0

Respondió y justifi- Respondió y justificó Respondió y justificó Respondió, pero no No respondió

có ampliamente sus de manera gene- de manera superfi- justificó sus respues- las pregun-

Objetivo de respuestas demos- ral sus respuestas cial sus respuestas tas de acuerdo con tas plantea-

aprendizaje trando un excelente demostrando un demostrando poco los conceptos clave das.

dominio de los dominio aceptable de dominio de concep- del módulo.

conceptos clave del los conceptos clave tos clave del módulo.

módulo. del módulo.

Puntos: 1,5 Puntos: 1,2 Puntos: 1 Puntos: 0,8 Puntos: 0

El contenido cum- El contenido cumple El contenido cumple El contenido es No realizó la

ple de manera am- de manera general, de manera super- incompleto. No con- justificación.

plia y clara con los pero es poco claro ficial con al menos templa ninguno de los

siguientes criterios: en los siguientes uno de los siguientes siguientes criterios:

Argumenta- -Fundamentación criterios: criterios: -Fundamentación

ción conceptual -Fundamentación -Fundamentación conceptual

-Claridad y cohe- conceptual conceptual -Claridad y coheren-

rencia en la justifi- -Claridad y coheren- -Claridad y coheren- cia en la justificación

cación cia en la justificación cia en la justificación -Pertinencia

-Pertinencia -Pertinencia -Pertinencia

Puntos: 1 Puntos: 0,8 Puntos: 0,5 Puntos: 0,2 Puntos: 0

Retroalimenta Retroalimenta de Retroalimenta de Retroalimenta No retroa-

ampliamente los manera general los manera general los superficialmente los limenta la

aportes de dos (2) aportes de dos (2) aportes de un (1) aportes de uno (1) participación

Retroali- compañeros con el compañeros con el compañero con el de sus compañeros, de ninguno

mentación propósito de contri- propósito de contri- propósito de contri- exponiendo algunas de sus com-

buir a fortalecer sus buir a fortalecer sus buir a fortalecer sus ideas que pueden ser pañeros.

procesos. procesos. procesos. de utilidad para forta-

lecer sus procesos.

Puntos: 0,5 Puntos: 0,4 Puntos: 0,3 Puntos: 0,2 Puntos: 0

Participó y retro- Participó en el foro Retroalimentó a sus Participó y retroali- No realizó la

alimentó a sus en las fechas estipu- compañeros en las mentó a sus compa- actividad.

Puntualidad compañeros en las ladas, pero retroali- fechas estipuladas, ñeros por fuera de las

fechas estipuladas mentó a sus compa- pero realizó su parti- fechas estipuladas

para el desarrollo ñeros por fuera de cipación por fuera de para el desarrollo de

de la actividad. estas. estas fechas. la actividad.

También podría gustarte

- Introducción a los Algoritmos y las Estructuras de Datos 2: Introducción a los Algoritmos y las Estructuras de Datos, #2De EverandIntroducción a los Algoritmos y las Estructuras de Datos 2: Introducción a los Algoritmos y las Estructuras de Datos, #2Aún no hay calificaciones

- Respuestas Al Examen Final de Networking Essentials Total 100Documento7 páginasRespuestas Al Examen Final de Networking Essentials Total 100Antonio Ramirez Nuñez100% (6)

- Actividad 3Documento9 páginasActividad 3Henry MendozaAún no hay calificaciones

- Producto Académico N°01: Política Energética 1Documento2 páginasProducto Académico N°01: Política Energética 1ANTHONY JEFFERSON ZEGARRA COAILA0% (2)

- Manual SuperdecisionsDocumento21 páginasManual SuperdecisionsAlvaro Jose Movilla CastilloAún no hay calificaciones

- Prodys Audio Over IP Tools CastellanoDocumento30 páginasProdys Audio Over IP Tools Castellanoathzmz0% (1)

- M3 - Foro - Dirección de VentasDocumento3 páginasM3 - Foro - Dirección de VentasGenesis RiosAún no hay calificaciones

- Diplomado Virtual: en Derechos HumanosDocumento3 páginasDiplomado Virtual: en Derechos HumanosFelipe RosasAún no hay calificaciones

- M1 Foro Importancia de Los ProyectosDocumento2 páginasM1 Foro Importancia de Los ProyectosoliverAún no hay calificaciones

- Diplomado Virtual: en Derechos HumanosDocumento3 páginasDiplomado Virtual: en Derechos HumanosFelipe RosasAún no hay calificaciones

- Foro - Módulo InglésDocumento2 páginasForo - Módulo InglésRuby Garcia VasquezAún no hay calificaciones

- Diplomado Virtual: en Derechos HumanosDocumento3 páginasDiplomado Virtual: en Derechos HumanosFelipe RosasAún no hay calificaciones

- M4 Foro El Ciclo de Vida Del ProyectoDocumento3 páginasM4 Foro El Ciclo de Vida Del ProyectoAngélica Patricia CardozoAún no hay calificaciones

- M3 Foro Lecciones AprendidasDocumento3 páginasM3 Foro Lecciones AprendidasAngélica Patricia CardozoAún no hay calificaciones

- Evidencia - M1 Reconocimiento de Una Política de Alto NivelDocumento4 páginasEvidencia - M1 Reconocimiento de Una Política de Alto NivelFalcon NogueraAún no hay calificaciones

- Entregable M1 - Profe ClaraDocumento3 páginasEntregable M1 - Profe ClarasaraAún no hay calificaciones

- M3 - Evidencia - Dirección de VentasDocumento3 páginasM3 - Evidencia - Dirección de VentasGenesis RiosAún no hay calificaciones

- PRÁCTICA PARA EL RECONOCIMIENTO DEL MARCO DE TRABAJO E INFOGRAFÍA - Entregable M2 - GPDocumento3 páginasPRÁCTICA PARA EL RECONOCIMIENTO DEL MARCO DE TRABAJO E INFOGRAFÍA - Entregable M2 - GPoliverAún no hay calificaciones

- Diplomado Virtual: en Derechos HumanosDocumento3 páginasDiplomado Virtual: en Derechos HumanosFelipe RosasAún no hay calificaciones

- Diplomado Virtual: en Derechos HumanosDocumento3 páginasDiplomado Virtual: en Derechos HumanosFelipe RosasAún no hay calificaciones

- Entregable M31Documento3 páginasEntregable M31Angélica Patricia CardozoAún no hay calificaciones

- Diplomado Virtual: en Derechos HumanosDocumento3 páginasDiplomado Virtual: en Derechos HumanosFelipe RosasAún no hay calificaciones

- Taller No1 AECDocumento4 páginasTaller No1 AECJulián David RojasAún no hay calificaciones

- MDE Final DC VirtualizationDocumento4 páginasMDE Final DC VirtualizationEsteban MontalvoAún no hay calificaciones

- Semana 03 - IndDocumento5 páginasSemana 03 - IndAriana Ivonne PalominoAún no hay calificaciones

- Tw-Administracion de La Cadena de Valor Pa1 - Asuc 01620 (2023)Documento3 páginasTw-Administracion de La Cadena de Valor Pa1 - Asuc 01620 (2023)TUTOR WINNERAún no hay calificaciones

- Rubrica Actividad s10 t1Documento5 páginasRubrica Actividad s10 t1Samanta MaldonadoAún no hay calificaciones

- EF Finanzas Corporativas 2 CFDocumento4 páginasEF Finanzas Corporativas 2 CFEDSON MEDINA HURTADOAún no hay calificaciones

- Rúbrica ABR - PC1 - II UnidadDocumento4 páginasRúbrica ABR - PC1 - II Unidad022031832Aún no hay calificaciones

- Guía-Rúbrica T. Parcial - Liderazgo y Pensamiento Sistémico 2021-1Documento5 páginasGuía-Rúbrica T. Parcial - Liderazgo y Pensamiento Sistémico 2021-1Jesús LiraAún no hay calificaciones

- 2334 - Tecnologías de La Información - T1al - 00 - ct2 - Israel Oscar Cerdan AliagaDocumento5 páginas2334 - Tecnologías de La Información - T1al - 00 - ct2 - Israel Oscar Cerdan Aliagacallcerdan96Aún no hay calificaciones

- Tw-Administracion de La Cadena de Valor Pa3 - Asuc 01620 (Sep-2023)Documento2 páginasTw-Administracion de La Cadena de Valor Pa3 - Asuc 01620 (Sep-2023)TUTOR WINNERAún no hay calificaciones

- Tarea 2.1 Control de Lectura Juan CarlosDocumento4 páginasTarea 2.1 Control de Lectura Juan CarlosJorge Gonzales santillánAún no hay calificaciones

- Rubrica EFRST ING 2021-1 YAKUATECDocumento6 páginasRubrica EFRST ING 2021-1 YAKUATECPedro Martin Quiroz TapiaAún no hay calificaciones

- Guía-Rúbrica T. Parcial - Liderazgo y Pensamiento Sistémico 2021-2Documento5 páginasGuía-Rúbrica T. Parcial - Liderazgo y Pensamiento Sistémico 2021-2Olivia RojasAún no hay calificaciones

- Semana 18 - Indicaciones - Trabajo de InvestigaciónDocumento4 páginasSemana 18 - Indicaciones - Trabajo de InvestigaciónLeandra Berru OrozcoAún no hay calificaciones

- Archivoforo 2023430174056Documento4 páginasArchivoforo 2023430174056TOony FloresAún no hay calificaciones

- Ev - Caso Teorico - 2 - T1ulDocumento5 páginasEv - Caso Teorico - 2 - T1ulOwen A'amAún no hay calificaciones

- Trabajo Final - IndicacionesDocumento7 páginasTrabajo Final - IndicacionesPedro Pablo Mendoza GavinoAún no hay calificaciones

- Guía de Aprendizaje Unidad 2Documento6 páginasGuía de Aprendizaje Unidad 2Gabriel Forero BarretoAún no hay calificaciones

- TareaDocumento8 páginasTareaRosario CarmonaAún no hay calificaciones

- Política Energética 1: Evaluación para El Consolidado 1Documento2 páginasPolítica Energética 1: Evaluación para El Consolidado 1ALEX PAUL LIFONCIO TAYPEAún no hay calificaciones

- S04 - S08 - DDO2 - Enlace y Fuerzas - Actividad GrupalDocumento6 páginasS04 - S08 - DDO2 - Enlace y Fuerzas - Actividad GrupalMauricio SifuentesAún no hay calificaciones

- PA 3 ENTREVISTA ASUC01595-EntrevistaDocumento3 páginasPA 3 ENTREVISTA ASUC01595-EntrevistaJOSE CARLOS MIGUEL COLLACHAGUA OROSCOAún no hay calificaciones

- Pasos para El PortafolioDocumento4 páginasPasos para El PortafolioEdinson AcostaAún no hay calificaciones

- Autoevaluación Segundo Periodo 2021Documento2 páginasAutoevaluación Segundo Periodo 2021Geraldine GutierrezAún no hay calificaciones

- Rúbrica - Módulo 8Documento3 páginasRúbrica - Módulo 8Juanita HernándezAún no hay calificaciones

- Guia Trabajo ESG USIL 27 5 20Documento2 páginasGuia Trabajo ESG USIL 27 5 20luz cuelloAún no hay calificaciones

- Rúbrica Del ProyectoDocumento1 páginaRúbrica Del ProyectoScarxAún no hay calificaciones

- Rubrica Reto1Documento2 páginasRubrica Reto1Oscar Martz VAún no hay calificaciones

- Indicaciones para El Desarrollo de Actividades (Semana 4)Documento4 páginasIndicaciones para El Desarrollo de Actividades (Semana 4)Jose Wilmer Gutierrez MendozaAún no hay calificaciones

- ED11 MarínAnaDocumento4 páginasED11 MarínAnaanammhAún no hay calificaciones

- Rubrica de Contabilidad Empresarial IvDocumento3 páginasRubrica de Contabilidad Empresarial IvangelAún no hay calificaciones

- Producto Académico #2Documento4 páginasProducto Académico #2Ronald Huaranga50% (2)

- TA1 Comporta OrganizacionalDocumento2 páginasTA1 Comporta OrganizacionalGianela Huamaní SotoAún no hay calificaciones

- Rúbrica-Julio ValeroDocumento1 páginaRúbrica-Julio ValeroJulio Elvis Valero CajahuancaAún no hay calificaciones

- PACs 1,2 y 3 DAW. MP5. Entornos de Desarrollo PDFDocumento18 páginasPACs 1,2 y 3 DAW. MP5. Entornos de Desarrollo PDFpaciAún no hay calificaciones

- ABP11Documento4 páginasABP11MOISES AGUILAR QUITOAún no hay calificaciones

- Producto Académico 02 - G (Entregable)Documento3 páginasProducto Académico 02 - G (Entregable)SANDRO MARCELO GUTARRA SANCHEZAún no hay calificaciones

- El SocioDocumento4 páginasEl Sociokarime guerrero100% (1)

- Guía-Rúbrica T. Parcial - Liderazgo y Pensamiento Sistémico 2020-2Documento5 páginasGuía-Rúbrica T. Parcial - Liderazgo y Pensamiento Sistémico 2020-2Leonardo Puente CornejoAún no hay calificaciones

- Actividad Semana ACA2 - BDADocumento4 páginasActividad Semana ACA2 - BDARoger Alejandro Cardenas CumbeAún no hay calificaciones

- Rubrica EFRST ING 2021-1 - E.I. GRUPO 4Documento4 páginasRubrica EFRST ING 2021-1 - E.I. GRUPO 4Pedro Martin Quiroz TapiaAún no hay calificaciones

- Pa1 TareaDocumento2 páginasPa1 TareaMilagros Mamani PumaAún no hay calificaciones

- Evidencia - M1 Reconocimiento de Una Política de Alto NivelDocumento4 páginasEvidencia - M1 Reconocimiento de Una Política de Alto NivelFalcon NogueraAún no hay calificaciones

- Modulo 2 Sintesis Del Modulo Analisis de VulnerabilidadesDocumento4 páginasModulo 2 Sintesis Del Modulo Analisis de VulnerabilidadesFalcon NogueraAún no hay calificaciones

- Nomenclatura para Proyectos TIDocumento8 páginasNomenclatura para Proyectos TIFalcon NogueraAún no hay calificaciones

- NomenclaturaDocumento8 páginasNomenclaturaFalcon NogueraAún no hay calificaciones

- Manual - Actualizacion Sistema 8.5 - Release 210801Documento6 páginasManual - Actualizacion Sistema 8.5 - Release 210801Falcon NogueraAún no hay calificaciones

- SpeedFace V5L (TI) User Manual V1.0 EspañolDocumento90 páginasSpeedFace V5L (TI) User Manual V1.0 EspañolFalcon NogueraAún no hay calificaciones

- Actividad de RepasoDocumento2 páginasActividad de RepasoAndres GallegoAún no hay calificaciones

- Master CEU - Antonio Ferreras Rev7 PDFDocumento113 páginasMaster CEU - Antonio Ferreras Rev7 PDFrincewind mundodiscoAún no hay calificaciones

- Zabbix - Informe Final. Laura y SofiaDocumento42 páginasZabbix - Informe Final. Laura y SofiaKmiSzAún no hay calificaciones

- MAC y LLC CabecerasDocumento2 páginasMAC y LLC CabecerasGeoMichll ARAún no hay calificaciones

- DiagnosticsRed NtopDocumento48 páginasDiagnosticsRed NtopFabian MatamalaAún no hay calificaciones

- Sistema Operativo Netware de Novell v.5Documento31 páginasSistema Operativo Netware de Novell v.5Jose Montania ScarpelliniAún no hay calificaciones

- Tarea 02 Clasificación-Topologías de Redes 201410010667Documento4 páginasTarea 02 Clasificación-Topologías de Redes 201410010667Adriana ContrerasAún no hay calificaciones

- Cuestionario ProfinetDocumento3 páginasCuestionario ProfinetJoseph MontenegroAún no hay calificaciones

- Descripción de TeamViewer 5Documento2 páginasDescripción de TeamViewer 5Paola Castañeda AparicioAún no hay calificaciones

- FirewallDocumento14 páginasFirewallPascual CalzadaAún no hay calificaciones

- Laboratorio 9 - Implementación de Redes - Grupo 3Documento26 páginasLaboratorio 9 - Implementación de Redes - Grupo 3Darikson Matthew V'cAún no hay calificaciones

- Tabla Potencia MDSDocumento1 páginaTabla Potencia MDSrosasojedaAún no hay calificaciones

- Tecnologias de Redes de DatosDocumento1 páginaTecnologias de Redes de DatosMaganda951212Aún no hay calificaciones

- Protocolos EmergentesDocumento2 páginasProtocolos EmergentesLucero Sanchez Zepeda100% (2)

- Componentes Básicos de Las Redes de ComputadorasDocumento12 páginasComponentes Básicos de Las Redes de ComputadorasGuzmanAún no hay calificaciones

- Vcam 5 Folleto PDFDocumento4 páginasVcam 5 Folleto PDFChristian Buiza LeonAún no hay calificaciones

- Diferenciación de Las Redes de DatosDocumento18 páginasDiferenciación de Las Redes de DatosanyculAún no hay calificaciones

- Neumatica Practica Serrano NicolasDocumento2 páginasNeumatica Practica Serrano Nicolaspepito huevofrito0% (2)

- Redes Sociales Educativas y Comunidades de Aprendizaje 1216332917516136 8Documento73 páginasRedes Sociales Educativas y Comunidades de Aprendizaje 1216332917516136 8joycedominguezgAún no hay calificaciones

- Guia Modi DatosDocumento2 páginasGuia Modi DatosEdwin MiradnaAún no hay calificaciones

- Catálogo Industrial 2023Documento234 páginasCatálogo Industrial 2023Victor Hugo Tabares HerreraAún no hay calificaciones

- CCNA 3 Capitulo 6Documento3 páginasCCNA 3 Capitulo 6Hector Real DelgadoAún no hay calificaciones

- 5.1.2.8 Lab - Viewing Network Device MAC AddressesDocumento6 páginas5.1.2.8 Lab - Viewing Network Device MAC AddressesvikusAún no hay calificaciones

- Cuestionario Lab5Documento2 páginasCuestionario Lab5Juan PeleAún no hay calificaciones

- TallernNetiqueta 296042a5a9ca325Documento2 páginasTallernNetiqueta 296042a5a9ca325Juan Pablo SichacáAún no hay calificaciones

- Guía05 Internet, Webs y Navegadores 2024-IDocumento21 páginasGuía05 Internet, Webs y Navegadores 2024-I023100907bAún no hay calificaciones