Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Objetiv Os

Cargado por

Solange RiofrioDerechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Objetiv Os

Cargado por

Solange RiofrioCopyright:

Formatos disponibles

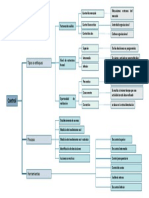

objetivos Introduccion tema: Soluciones informáticas

para determinar los factores de

riesgo y defensa en aplicaciones

Objetivo general El proyecto se enfocará en el planteamiento del

problema y en la formulación del mismo, web

delimitación del problema y en la línea de

Analizar las soluciones Informáticas para investigación. También se ha implementado Docente de Cátedra Integradora:

determinar los Factores de riesgo y defensa en

aplicaciones web.

teorías y la metodología que se obtiene como ING. Omar Montece

punto central es la propuesta del proyecto y sus

conclusiones y recomendaciones. Estudiantes responsables del

Objetivo especifico Proyecto Integrador de Saberes

• Indagar sobre softwares comerciales que se (PIS)

emplean en el mercado.

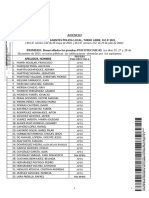

1. ACOSTA RIQUERO ANGEL ALEXANDER

• Investigar sobre los tipos de vulnerabilidades 2. AMAT ASUNCION STEFANY MICHEL

que tienen los softwares ycomo estosse ven 3. AVILEZ DELGADO MANUEL ALEJANDRO

involucrados en el funcionamiento de los 4. BELISARIO ONOFRE GABRIELA

5. BRAVO MARTINEZ GEOMAYRA ESTEFANIA 6.

mismos. COELLO MONTOYA RODOLFO ENRIQUE

7. FERNANDEZ SALAZAR DARLIN STALIN

• Estudiar sobre los tipos de hardware que 8. FIGUEROA BARROZO EDISON JORDIN

existen para implementar los softwares Los softwares conforman la parte fundamental 9. FIGUEROA CAYAMBE DARLING MICHEL

10. FRANCO DELGADO JULIO CESAR

del desarrollo de nuevas

11. FUENTES POZO ERICK

tecnologías,considerándolo principalmente 12. GARCIA ZARATE LUIS OSWALDO

como la base para el establecimiento, 13. GOMEZ RIVADENEIRA JENIFER CAROLINA

funcionamiento de una operación en específico 14. IBARRA YANEZ GABRIELA ARACELY

15. LOPEZ MAYORGA OSWALDO ANDRES 16. MAYORGA

CERCADO NAOMI MICHELLE 17. OCHOA ACOSTA JUAN

GUILLERMO

18. OCHOA MURILLO ISABEL DE LA CRUZ 1

9. PARRAGA SANCHEZ CARLOS ANTONIO

20. PUTAN SANTILLAN JESUS ALEJANDRO 21. RAMOS

SALAZAR CARLOS ALFREDO

22. RIOFRIO SANCHEZ SOLANGE DARLHENE

23. ROJAS AGUIRRE ADOLFO JOAQUIN

24. RUIZ GUILLEN HOLGER FABRICIO

25. RUIZ ORDOÑEZ JHON IGNACIO

26. SALINAS GUARDERAS HECTOR OTTON

27. SUAREZ ACOSTA LIZETH VANESSA

28. VERA MACIAS JONATHAN KENNY

29. YANCE ALCIVAR ROBERTO AARON

30. ZAMBRANO CHANG GABRIEL JOSUE

31. TAMAQUIZA MURILLO ENZO

Metodología Conclusiones

Actualmente la mayoría de usuarios no

La metodología que emplearemos en el presente implementan seguridad, lo que se refleja en

proyector será:La investigación cuantitativa la cantidad de amenazas que se vienen

implica la recopilación y el análisis de datos presentando y que en muchas de las

cuantificables. ocasiones tienen éxito. El uso tan extendido

de los dispositivos móviles, en cuanto a uso

Aquí la cuestión de la medición es esencial porque

Justificación

de comunicación y entretenimiento, ha

permite la observación empírica y su conexión con

hecho que los ciberdelincuentes lo vean

la dimensión conceptual de la investigación.

como un nicho de mercado a explotar, y al

Todos los datos cuantitativos son datos en forma día de hoy, los dispositivos móviles se han

Mediante el avances tecnológico qué se lleva en la numérica, tales como estadísticas, porcentajes, convertido en uno de los focos principales

última década correspondiendo a la aplicación de etc., obtenidos a través de encuestas, de ataques informáticos.

sistemas informáticos en ámbitos comerciales ya cuestionarios, o mediante la manipulación de datos

sea desde el empleo de aplicaciones para estadísticos preexistentes.

transferencias y de dinero desarrollada por Recomendaciones

Dirección

bancos, hasta los sistemas que emplean diferentes

Método Sistémico Ciudad y código postal

El proyecto considera como

instituciones, empresas, emprendimientos para Utilizado para determinar las vulnerabilidades en Número de teléfono

recomendaciones los siguientes puntos:

llevar consigo la contabilidad de los mismos así los Sistemas informáticos y en los Sistemas de Número de fax

como diferentes tipos de transacciones o enlaces Información de la empresa se realizó el análisis en 1. Auto instrucción, llegar a conocer

que nos permiten llegar al registro de datos 3 etapas, las mismas que se detallan a diferentes softwares comerciales o en este

continuación caso aplicaciones que demande

bancarios para la obtención de algún tipo de conocimiento de manejo de dinero

servicio o producto, esto lo consideraremos como

un Plus que ha tenido la tecnología para facilitar

Etapa 1- Reconocimiento electrónico es conveniente para toda la

sociedad ya que nos estamos

el manejo de dinero, pero así como la tecnología desenvolviendo en un entorno digital

El reconocimiento se refiere a la fase preparatoria

donde la inmediatez de algunos procesos

ha avanzado en sus puntos beneficioso, también donde se obtiene toda la información necesaria del

objetivo de estudio. Esta fase también puede incluir debe ser entendida de una mejor manera.

avanzado henos maliciosos, llegando a

el escaneo de la red de manera interna o externa. 2. Es conocer y manipular temas generales

desarrollarse aplicación, virus que interceptan

Esta fase incluye la Ingenieria Social. como lo son softwares, vulnerabilidades es

esta información y trafican datos con la intención

adecuado y pertinente para tener un

de realizar falsas transferencia, falsos Fuentes conocimiento básico frente a las

movimientos económicos, con el simple hecho de alternativas que podemos considerar en el

manejar información de otras empresas con fines Dentro de las fuentes de información que se mundo electrónico

desconocidos. utilizaron se encuentran: Manual de normas y

procedimientos basados en estándares

internacionales.

También podría gustarte

- Lineas de Investigacion para EconomistasDocumento2 páginasLineas de Investigacion para EconomistasNathaly Acosta CastilloAún no hay calificaciones

- Resumen Examen de AdministracionDocumento2 páginasResumen Examen de AdministracionEdy Aldo A. AmanquiAún no hay calificaciones

- Distribución ElectrónicaDocumento2 páginasDistribución ElectrónicaYiro RenteriaAún no hay calificaciones

- Pasantia Estandarizacion GM ColmotoresDocumento123 páginasPasantia Estandarizacion GM Colmotoresarturo suarezAún no hay calificaciones

- Estudio de Casos EmpresarialesDocumento4 páginasEstudio de Casos EmpresarialesSebastian Vega HernandezAún no hay calificaciones

- Informatica 1er TrimestreDocumento16 páginasInformatica 1er TrimestrePlaneaciones Modelo EducativoAún no hay calificaciones

- Ap02 Ev03Documento21 páginasAp02 Ev03Any50% (2)

- Equipos de Trabajo-Omara-FiqDocumento1 páginaEquipos de Trabajo-Omara-FiqMarcos YaviAún no hay calificaciones

- Ultino MayraDocumento17 páginasUltino MayraCleo Roman LazoAún no hay calificaciones

- Manual de Charlas Octubre 2022Documento35 páginasManual de Charlas Octubre 2022Alejandro Cordova100% (1)

- 871 Man ManDocumento1057 páginas871 Man ManSesiom ORAún no hay calificaciones

- Formato Resumen Ejecutivo Estudiantes OrtizDocumento1 páginaFormato Resumen Ejecutivo Estudiantes OrtizMario Gabriel OrtizAún no hay calificaciones

- Nano Robots y CuriosityDocumento30 páginasNano Robots y CuriosityLeón Jean LeonAún no hay calificaciones

- Informs de Descarga 2023-1Documento3 páginasInforms de Descarga 2023-1Jaime Arciniega ResendizAún no hay calificaciones

- 3.17.1. AtsDocumento156 páginas3.17.1. AtsYessica Lucero Huaman PonceAún no hay calificaciones

- ABR CalculoDocumento10 páginasABR CalculoMEHUJAEL PAPIAS LUIS HINOSTROZAAún no hay calificaciones

- Lineas y Sub Lineas de Investigacion Fac. Economia 16-11-2018Documento2 páginasLineas y Sub Lineas de Investigacion Fac. Economia 16-11-2018Miiluska Huayta PorrasAún no hay calificaciones

- Mvis-F56-273-R3 Ast Conducción VehiculosDocumento4 páginasMvis-F56-273-R3 Ast Conducción VehiculosYeninton Mosquera SànchezAún no hay calificaciones

- Manual Casero ASL SK1Documento49 páginasManual Casero ASL SK1Avelino RodriguezAún no hay calificaciones

- Informe Proyecto de VideovigilanciaDocumento43 páginasInforme Proyecto de Videovigilanciarexar0833100% (4)

- Informe de Evaluacion de Proceso Primero B de SecundariaDocumento5 páginasInforme de Evaluacion de Proceso Primero B de SecundariaVIRGINIA DE LA CRUZ SALAZARAún no hay calificaciones

- Procesos Exogenos y Endogenos Cruz Baltazar MoisesDocumento23 páginasProcesos Exogenos y Endogenos Cruz Baltazar MoisesYESSELYS SILVERAAún no hay calificaciones

- Informe de Evaluacion de Proceso Segundo de SecundariaDocumento5 páginasInforme de Evaluacion de Proceso Segundo de SecundariaVIRGINIA DE LA CRUZ SALAZARAún no hay calificaciones

- Higiener y Seguridad Industrial - Tema Paras Exp0sici0nDocumento2 páginasHigiener y Seguridad Industrial - Tema Paras Exp0sici0nAlexander jacksonAún no hay calificaciones

- PROYECTO INTEGRADOR O DE AULA 3era EntregaDocumento4 páginasPROYECTO INTEGRADOR O DE AULA 3era EntregaFABIAN SABOGALAún no hay calificaciones

- Equipamiento y ServiciosDocumento8 páginasEquipamiento y ServiciosPaul Acuña SauñiAún no hay calificaciones

- Derecho de La Propiedad IntelectualDocumento5 páginasDerecho de La Propiedad Intelectualomar hernandezAún no hay calificaciones

- S8100664 EsDocumento79 páginasS8100664 EsMiguel Alejandro Leon LeonAún no hay calificaciones

- Pis Grupo 6 Aula 2Documento72 páginasPis Grupo 6 Aula 2Viviann HernándezAún no hay calificaciones

- NB - Carpeta Tecnicatura 5Documento234 páginasNB - Carpeta Tecnicatura 5videoproyectoAún no hay calificaciones

- TASCDocumento2 páginasTASCChristian SalazarAún no hay calificaciones

- Temas ExposicionDocumento2 páginasTemas ExposicionfrankAún no hay calificaciones

- Actividad 2 Propiedad IntelectualDocumento3 páginasActividad 2 Propiedad IntelectualKelly VargasAún no hay calificaciones

- Cotejo Sistema DigestivoDocumento2 páginasCotejo Sistema DigestivoDiana Conteras CastilloAún no hay calificaciones

- Boleta CABADocumento1 páginaBoleta CABALa Izquierda DiarioAún no hay calificaciones

- Pemp DefinitivoDocumento233 páginasPemp DefinitivoNICOLAS PINILLA ALMONACIDAún no hay calificaciones

- Informe Enero Ing WilsonDocumento6 páginasInforme Enero Ing WilsonFrank Renan Luque RafaelAún no hay calificaciones

- Accidente en Planta ConcentradoraDocumento9 páginasAccidente en Planta ConcentradoraFrancisca DiazAún no hay calificaciones

- Inspección Del Vehiculo V3Documento1 páginaInspección Del Vehiculo V3A A Olga Galvis RodriguezAún no hay calificaciones

- Apuntes EF3ºESO - Tercer TrimestrexDocumento23 páginasApuntes EF3ºESO - Tercer TrimestrexefpicassoAún no hay calificaciones

- 52 Charlas para SeguridadDocumento76 páginas52 Charlas para SeguridadWill Castejón Jr.100% (1)

- Diagnostico Descriptivo de Segundo GradoDocumento2 páginasDiagnostico Descriptivo de Segundo GradoMartha Rosa GarciaAún no hay calificaciones

- Automatización de Una Estación de FlujoDocumento111 páginasAutomatización de Una Estación de FlujoSteven Barreto0% (1)

- Diagrama PrincipiosDocumento1 páginaDiagrama PrincipiosRUTH CECILIA RODRIGUEZ BUITRAGOAún no hay calificaciones

- 1sem Clases Conceptos GeneralesDocumento47 páginas1sem Clases Conceptos GeneralesJamil Martinez PachecoAún no hay calificaciones

- Memorias Finales Audiencia Pública de Seguridad EnergeticaDocumento276 páginasMemorias Finales Audiencia Pública de Seguridad EnergeticadanielaAún no hay calificaciones

- Instructivo 02 Plan de EmergenciaDocumento25 páginasInstructivo 02 Plan de EmergenciaPrevencion de RiesgoAún no hay calificaciones

- 2020-2 ETSyGUÍA TLQ Análisis QuímicoDocumento13 páginas2020-2 ETSyGUÍA TLQ Análisis QuímicoAngel OrtizAún no hay calificaciones

- Informe de OmarDocumento21 páginasInforme de OmarOmar Coronel VasquezAún no hay calificaciones

- PortafolioDocumento51 páginasPortafolioAngelaa Gonzalez UscateguiAún no hay calificaciones

- Programa Cesso Junio - Julio - Agosto - SeptiembreDocumento6 páginasPrograma Cesso Junio - Julio - Agosto - SeptiembreElizabeth Momo LanthierAún no hay calificaciones

- Mancuso-Metodologia de La Investigacion en Ciencias Sociales-Cap 1Documento39 páginasMancuso-Metodologia de La Investigacion en Ciencias Sociales-Cap 1Roberto Adrian Fernandez50% (2)

- Análisis de Objeto Técnico El FusibleDocumento14 páginasAnálisis de Objeto Técnico El FusibleIng. Gerardo Sánchez Nájera100% (8)

- Derecho A Saber GuillermoDocumento2 páginasDerecho A Saber GuillermoLuisAún no hay calificaciones

- Comunicación ANUNCIO RESULTADOS PRUEBAS PSICOTÉCNICASDocumento2 páginasComunicación ANUNCIO RESULTADOS PRUEBAS PSICOTÉCNICASAmandaAún no hay calificaciones

- Analisis de Trabajo SeguroDocumento19 páginasAnalisis de Trabajo SeguroAlan QuirozAún no hay calificaciones

- Lista de Ejercicios DHP1 SP (4375) - Primera Parte PDFDocumento20 páginasLista de Ejercicios DHP1 SP (4375) - Primera Parte PDFFabiola Moscoso TejadaAún no hay calificaciones

- Curso de Operaciones IndustrialesDocumento3 páginasCurso de Operaciones IndustrialesDhiego LxnzhyAún no hay calificaciones

- Lista Estudiantes Escenarios FCT 2021-2022 UltimaDocumento21 páginasLista Estudiantes Escenarios FCT 2021-2022 UltimaMónica Chacón CoronelAún no hay calificaciones

- Función LegislativaDocumento11 páginasFunción LegislativaSolange RiofrioAún no hay calificaciones

- S9-Taller - 2 - Educacion en ValoresDocumento8 páginasS9-Taller - 2 - Educacion en ValoresSolange RiofrioAún no hay calificaciones

- Resumen Audiovisuales 1Documento11 páginasResumen Audiovisuales 1Solange RiofrioAún no hay calificaciones

- Análisis Crítico Sobre Los Antecedentes y Perspectivas Históricas de Los Desastres Naturales y Antrópicos en El MundoDocumento8 páginasAnálisis Crítico Sobre Los Antecedentes y Perspectivas Históricas de Los Desastres Naturales y Antrópicos en El MundoSolange RiofrioAún no hay calificaciones

- El Transporte Sanitario: 1.introducciónDocumento10 páginasEl Transporte Sanitario: 1.introducciónSolange RiofrioAún no hay calificaciones

- Genes SisDocumento1 páginaGenes SisSolange RiofrioAún no hay calificaciones

- ALVARADO Notas CorreguidasDocumento1 páginaALVARADO Notas CorreguidasSolange RiofrioAún no hay calificaciones

- Actividad1 110009Documento31 páginasActividad1 110009Solange RiofrioAún no hay calificaciones

- Oswaldo Andrés López Mayorga CorreguidoDocumento12 páginasOswaldo Andrés López Mayorga CorreguidoSolange RiofrioAún no hay calificaciones

- Actividad1 110009Documento10 páginasActividad1 110009Solange RiofrioAún no hay calificaciones

- Actividad1 110009Documento11 páginasActividad1 110009Solange RiofrioAún no hay calificaciones

- Examen ComplexivoDocumento51 páginasExamen ComplexivoSolange RiofrioAún no hay calificaciones

- Actividad1 110008Documento40 páginasActividad1 110008Solange RiofrioAún no hay calificaciones

- Actividad1 110008Documento41 páginasActividad1 110008Solange RiofrioAún no hay calificaciones

- Actividad1 110008Documento40 páginasActividad1 110008Solange RiofrioAún no hay calificaciones

- Actividad1 110009Documento31 páginasActividad1 110009Solange RiofrioAún no hay calificaciones

- Salazar PROYECTO 3ra Revisión 04072020Documento28 páginasSalazar PROYECTO 3ra Revisión 04072020Solange RiofrioAún no hay calificaciones

- GPM de Un Gas NaturalDocumento3 páginasGPM de Un Gas Naturalginozky100% (1)

- Fuente Dc. Laboratorio CircuitosDocumento4 páginasFuente Dc. Laboratorio CircuitosJunior ALdair Andrade SiancasAún no hay calificaciones

- Trab....... Teccn... e Inst .....Documento10 páginasTrab....... Teccn... e Inst .....Lewis Nathanael Gael NAún no hay calificaciones

- Infaimon PDFDocumento30 páginasInfaimon PDFEva SuárezAún no hay calificaciones

- YorkiDocumento1 páginaYorkiCinthya Stefanie Vara ArrateaAún no hay calificaciones

- Esquemas Hidraulica KomatsuDocumento76 páginasEsquemas Hidraulica KomatsuCesar Godoi100% (11)

- Plan de Aula 3 MatemáticasDocumento14 páginasPlan de Aula 3 MatemáticasYiseth Tatiana Quintero ToscanoAún no hay calificaciones

- Manual FactuSOL 2013EVDocumento338 páginasManual FactuSOL 2013EVFabian DelgadoAún no hay calificaciones

- Auditoria++Administrativa +Una+Necesidad+Permanente+en+La+Empresa+ModernaDocumento18 páginasAuditoria++Administrativa +Una+Necesidad+Permanente+en+La+Empresa+ModernaojmarronAún no hay calificaciones

- Mof AlmacenDocumento21 páginasMof AlmacenRAUL ARRIVASPLATA GARCIAAún no hay calificaciones

- Presentación Nikola TeslaDocumento7 páginasPresentación Nikola Teslaomar7molina7martinezAún no hay calificaciones

- Kant - Primeros Principios Metafísicos de La Ciencia de La NaturalezaDocumento109 páginasKant - Primeros Principios Metafísicos de La Ciencia de La NaturalezaAime Spai100% (3)

- Tema 7.2. Artes y CienciasDocumento51 páginasTema 7.2. Artes y CienciasBeatriz Pañeda MurciaAún no hay calificaciones

- Resolución Ejercicios Tema EscalaDocumento3 páginasResolución Ejercicios Tema EscalaGIULIANO JIMMY COSIO RODRIGUEZAún no hay calificaciones

- Efecto PigmaliónDocumento8 páginasEfecto PigmaliónCamargo Landa XavierAún no hay calificaciones

- D1 A1 FICHA COM. Planificamos y Escribimos Un Afiche Publicitario.Documento2 páginasD1 A1 FICHA COM. Planificamos y Escribimos Un Afiche Publicitario.VictoriaPaulinaAún no hay calificaciones

- Cts CASOS PRACTICOSDocumento8 páginasCts CASOS PRACTICOSAlejandro Gianmarco Miranda PanioraAún no hay calificaciones

- ESTUDIO AGROLÓGICO Del Bio Bio 2014Documento619 páginasESTUDIO AGROLÓGICO Del Bio Bio 2014Rosa Latiegue100% (1)

- Guia de Aprendizaje - EmprendimientoDocumento8 páginasGuia de Aprendizaje - Emprendimientojaider arteagaAún no hay calificaciones

- ConceptualizaciónDocumento16 páginasConceptualizaciónsteve795123Aún no hay calificaciones

- Eleccion de Tuberias P.Documento15 páginasEleccion de Tuberias P.Majos NoriegaAún no hay calificaciones

- Unidad I-Generalidades y Estadística Descriptiva-10115-2023 - 2Documento75 páginasUnidad I-Generalidades y Estadística Descriptiva-10115-2023 - 2NikolasMoralesAún no hay calificaciones

- Conflictos SocialesDocumento2 páginasConflictos SocialesIlwin0% (1)

- Cuadro Sinoptico Del Proceso AdministrativoDocumento1 páginaCuadro Sinoptico Del Proceso Administrativoyesenia castilloAún no hay calificaciones

- Massiel AnalisisDocumento5 páginasMassiel AnalisisOrelvi SantosAún no hay calificaciones

- Schenider ElectricDocumento42 páginasSchenider ElectricbreynneroAún no hay calificaciones

- Iniciativa de LeyDocumento8 páginasIniciativa de LeyJosé LunaAún no hay calificaciones

- Explotacion Minera EcuadorDocumento34 páginasExplotacion Minera EcuadorHugo Ferreira Da Souza100% (1)

- Informe Diseño AlbergueDocumento7 páginasInforme Diseño AlbergueLilian Hinostroza BravoAún no hay calificaciones

- Quiz 2Documento10 páginasQuiz 2Cristopher OchoaAún no hay calificaciones