Documentos de Académico

Documentos de Profesional

Documentos de Cultura

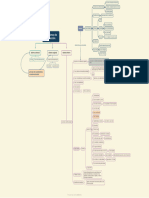

Esquema Del Delito - Estructura-1

Esquema Del Delito - Estructura-1

Cargado por

eduardo-zapatacDescripción original:

Título original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Esquema Del Delito - Estructura-1

Esquema Del Delito - Estructura-1

Cargado por

eduardo-zapatacCopyright:

Formatos disponibles

Esquema del delito - estructura

martes, 18 de abril de 2023

Art. 269- I

Hurto por medios informáticos y semejantes.

El que, superando medidas de seguridad informáticas, realice la conducta señalada en el artículo 239 manipulando un sistema informático, una red de sistema electrónico, telemático u otro medio semejante, o suplantando a un

usuario ante los sistemas de autenticación y de autorización establecidos, incurrirá en las penas señaladas en el artículo 240 de este Código.

Clasificación: tipo de resultado objetivo; tipo de lesión; tipo de conducta instantánea; tipo de mono-ofensivo.

Acción

Determinada por sujeto - ser humano.

Tipicidad

Elementos Antijuridicidad Culpabilidad Punibilidad

normativos

Juicio de contradicción Causas de inculpabilidad: Art. 240:

- Medidas de material: Texto original Ley 599 de

seguridad

Tipo objetivo Tipo subjetivo Lesión al patrimonio Por inexigibilidad de 2000: prisión de 3 a 8 años.

informáticas. económico del sujeto comportamiento diferente:

Sujeto activo: indeterminado singular. Modalidad dogmática: pasivo. fuerza mayor, caso fortuito, Ley 890 de 2004: prisión de

- Sistema

informático o material y normativamente insuperable coacción ajena. 48 a 144 meses.

Sujeto activo: titular del derecho dolosa. Causas de justificación:

telemático.

patrimonial. Admisibles: Por incapacidad de Ley 1142 de 2007: prisión de

- Usuario

- Sistema de Complemento subjetivo: fin consentimiento del sujeto culpabilidad: 6 a 14 años.

Conducta: especifico de obtener pasivo, cumplimiento de Excepcionalmente trastorno

autenticación y

Verbo determinador simple: apoderarse. provecho económico. deber legal, orden mental.

autorización

- Bien mueble ajeno legitima, ejercicio de un

Elementos descriptivos conjuntivos de Atipicidad subjetiva: error de derecho, actividad licita, Por falta de conocimiento de

medio: tipo por ausencia de objetivo cargo público, legítima la antijuridicidad:

- Superando medidas de seguridad material. defensa, estado de Excepcionalmente error de

informáticas necesidad. prohibición.

- Manipulando algunos de los

objetivos materiales o suplantando

a un usuario, frente a los sistemas

de autenticación.

Objetivo jurídico: derecho patrimonial

sobre medios informáticos semejantes.

Objetivo material real: bien mueble

ajeno.

Concurso:

Heterogéneo simultaneo: Arts. 197,

286, 287, 289.

Heterogéneo sucesivo: Arts. 103, 104,

105, 109, 111, 119, 120, 316, 283, 404,

Delitos informáticos

426, 435.

Homogéneo sucesivo: Art. 246.

Se excluyen: Arts. 149, 397. Doc. José Faiber León

Tentativa: si admite. Tipo

Estudiantes:

plurisubsistente.

- Santiago David Vasquez V.

Coparticipación: facultativa, admite

- Eduardo Zapata Castro

coautoría, determinación y complicidad.

Delito Informatico página 1

También podría gustarte

- Modelo Contrato de ConstruccionDocumento11 páginasModelo Contrato de ConstruccionCarlos RoSell63% (8)

- La protección de la propiedad intelectual vulnerada en internet: Determinación del órgano competente según el sistema españolDe EverandLa protección de la propiedad intelectual vulnerada en internet: Determinación del órgano competente según el sistema españolAún no hay calificaciones

- La Teoría Del Delito.Documento28 páginasLa Teoría Del Delito.RaulMartinezdelaCruzAún no hay calificaciones

- MAPA CONCEPTUAL Derecho PenalDocumento1 páginaMAPA CONCEPTUAL Derecho PenalJAVIERA BELEN MATTHEI OCQUETEAUAún no hay calificaciones

- Lineamientos de La Teoria Del Delito, Enrique BacigalupoDocumento70 páginasLineamientos de La Teoria Del Delito, Enrique BacigalupoAle BR100% (2)

- Contradicción Industrias y DerivadosDocumento8 páginasContradicción Industrias y DerivadosJulian Delgado de los RiosAún no hay calificaciones

- Felix Javier r5 U3Documento7 páginasFelix Javier r5 U3Movil FeAún no hay calificaciones

- Delitos Contra La Funcion Jurisdiccional - Mo - UapDocumento29 páginasDelitos Contra La Funcion Jurisdiccional - Mo - UapAlvaro Esco100% (1)

- Evacuación de Audiencia Excepciones DilatoriasDocumento5 páginasEvacuación de Audiencia Excepciones DilatoriasDani-els Rios100% (1)

- Elementos Del Tipo PenalDocumento13 páginasElementos Del Tipo Penalcarlos zantanaAún no hay calificaciones

- Cuadro Sinoptico DPGDocumento3 páginasCuadro Sinoptico DPGfernanda trujilloAún no hay calificaciones

- Incidente de Cancelacion Jose LopezDocumento5 páginasIncidente de Cancelacion Jose LopezJamie Perez100% (1)

- Esquemas de Derecho Procesal Penal (1° Parcial)Documento6 páginasEsquemas de Derecho Procesal Penal (1° Parcial)Miguel Pereira-Mesa Cardona100% (1)

- Trabajo Ii UnidadDocumento55 páginasTrabajo Ii UnidadEdith LeonorAún no hay calificaciones

- A2u7 ItdDocumento9 páginasA2u7 ItdZahid Alexei Lara Lopez100% (1)

- Teoria General Del Delito 2021Documento81 páginasTeoria General Del Delito 2021Jefferson FarinangoAún no hay calificaciones

- Aprovechamiento de Error Ajeno o Caso FortuitoDocumento14 páginasAprovechamiento de Error Ajeno o Caso FortuitoII-anime-helloII cano ramosAún no hay calificaciones

- 2023 11 21 12 18 08 4080901488 2023 11 21 12 11 11 4080901488 Derechos Subjetivos 1 Recuperado AutomaticamenteDocumento2 páginas2023 11 21 12 18 08 4080901488 2023 11 21 12 11 11 4080901488 Derechos Subjetivos 1 Recuperado AutomaticamenteEnilfa KrissellAún no hay calificaciones

- Penal Iv Dr. QuevedoDocumento91 páginasPenal Iv Dr. Quevedohpanduro58Aún no hay calificaciones

- Diapositivas de La Sesión 5 - TUTELA de DERECHOSDocumento41 páginasDiapositivas de La Sesión 5 - TUTELA de DERECHOSalejandraAún no hay calificaciones

- Clase Inaugural Del Curso Derecho Penal Iii (Parte Especial) Semestre Ii - 2014Documento91 páginasClase Inaugural Del Curso Derecho Penal Iii (Parte Especial) Semestre Ii - 2014hpanduro58Aún no hay calificaciones

- 3 - Presentacion Clase de Derecho Penal General Cecar 2019-1 - Teoria Del DelitoDocumento95 páginas3 - Presentacion Clase de Derecho Penal General Cecar 2019-1 - Teoria Del Delitomapu sierraAún no hay calificaciones

- Procedimiento Abreviado Ley 1826 de 2017Documento15 páginasProcedimiento Abreviado Ley 1826 de 2017Laura Alejandra Avendaño CelyAún no hay calificaciones

- Clase Inaugural Derecho Penal Iv (Parte Especial)Documento7 páginasClase Inaugural Derecho Penal Iv (Parte Especial)hpanduro58Aún no hay calificaciones

- Categorias DogmaticasDocumento3 páginasCategorias DogmaticasLeidy Dayana Benaviides100% (1)

- S2 Tarea - 1 TgoDocumento5 páginasS2 Tarea - 1 TgoJuleydi CristinaAún no hay calificaciones

- Diferencias Entre Derecho Penal y Derecho Disciplinario INFOGRAFIADocumento1 páginaDiferencias Entre Derecho Penal y Derecho Disciplinario INFOGRAFIADon Quixote DoflamingoAún no hay calificaciones

- Titulo VII BisDocumento39 páginasTitulo VII BisNikolas Steven Florez MarroquinAún no hay calificaciones

- TEORIA DELlTO UNILIBREDocumento26 páginasTEORIA DELlTO UNILIBREGloria CastañedaAún no hay calificaciones

- Actividad 1 Unidad 4Documento2 páginasActividad 1 Unidad 4Ivy DivineAún no hay calificaciones

- Delitos Tema7Documento11 páginasDelitos Tema7Victoria VargasAún no hay calificaciones

- Ley 1708 de 2018 Miguel Guerra.Documento7 páginasLey 1708 de 2018 Miguel Guerra.Miguel GuerraAún no hay calificaciones

- Mecanismos de Protección - Xmind - Xmind AIDocumento1 páginaMecanismos de Protección - Xmind - Xmind AImajocama30Aún no hay calificaciones

- Cuadro U7a1Documento5 páginasCuadro U7a1HECTOR SANTOSAún no hay calificaciones

- 0d4b2ab5 152c 45fa 9c92 B4baaa262f64/penal Segundo ParcialDocumento27 páginas0d4b2ab5 152c 45fa 9c92 B4baaa262f64/penal Segundo ParcialMarina MartínezAún no hay calificaciones

- Expo 23 Art 23 COFJDocumento5 páginasExpo 23 Art 23 COFJAndres ChamaidanAún no hay calificaciones

- Normas Jurídicas - XiemenaAileenOrtizRoyDocumento2 páginasNormas Jurídicas - XiemenaAileenOrtizRoyAileen RoyAún no hay calificaciones

- Diapositivaas PenalDocumento10 páginasDiapositivaas Penalmataeulises7Aún no hay calificaciones

- Derecho Procesal Penal I Tema 8 y 9Documento4 páginasDerecho Procesal Penal I Tema 8 y 9Richard J PerezAún no hay calificaciones

- Constitución de Los DelitosDocumento1 páginaConstitución de Los DelitosJoshua ChicoAún no hay calificaciones

- Cuadros Teoria Del DelitoDocumento2 páginasCuadros Teoria Del DelitoLeandro AdriánAún no hay calificaciones

- Guía de Teoría Del Delito-1696573384970Documento6 páginasGuía de Teoría Del Delito-1696573384970pantermen5574Aún no hay calificaciones

- Transferencia No Consentida de ActivosDocumento4 páginasTransferencia No Consentida de ActivosJavier Andrés Pérez OsorioAún no hay calificaciones

- Entrampamiento y Agente ProvocadorDocumento1 páginaEntrampamiento y Agente ProvocadorJuan Diego Mojica RestrepoAún no hay calificaciones

- Cuadro Elementos de DelitoDocumento3 páginasCuadro Elementos de DelitojglopezAún no hay calificaciones

- 7 Mapas Conceptuales AlcoholismoDocumento7 páginas7 Mapas Conceptuales AlcoholismoMarcelo Inca AquinoAún no hay calificaciones

- Proyecto de TesisDocumento26 páginasProyecto de TesisANTONY LUNER PAREDES CUSIHUAMANAún no hay calificaciones

- Sentencia Robo Antijuridicidad E3Documento7 páginasSentencia Robo Antijuridicidad E3t1a1OAún no hay calificaciones

- Mapa Mental y Cuadro ComparativoDocumento4 páginasMapa Mental y Cuadro Comparativokarla mendozaAún no hay calificaciones

- Clasificacion Del Delito.Documento3 páginasClasificacion Del Delito.Jesus MagañaAún no hay calificaciones

- Expo Derecho Penal 1Documento12 páginasExpo Derecho Penal 1Fabiola JuberaAún no hay calificaciones

- Sesión-18-Ley Penal en El TiempoDocumento27 páginasSesión-18-Ley Penal en El TiempoDander Ivan Trujillo CanazaAún no hay calificaciones

- Delitos Patrimoniales 2Documento33 páginasDelitos Patrimoniales 2Celia Guadalupe Cardona BernalAún no hay calificaciones

- U2 S3 El Delito y La Intervención en El DelitoDocumento33 páginasU2 S3 El Delito y La Intervención en El DelitoHellen Torres juradoAún no hay calificaciones

- ULTIMA ESPERANZA DE JUSTICIA AAC Acción de Amparo Constitucional Siglo XXDocumento18 páginasULTIMA ESPERANZA DE JUSTICIA AAC Acción de Amparo Constitucional Siglo XXRicardoAún no hay calificaciones

- QPPLMSDocumento4 páginasQPPLMSYael EscobarbAún no hay calificaciones

- Guia de Estudio Parcial PDFDocumento12 páginasGuia de Estudio Parcial PDFLuis Javier BaezAún no hay calificaciones

- Esquema Tema 5Documento3 páginasEsquema Tema 5edgar sanchezAún no hay calificaciones

- PWP Pluralismo Normativo y MetodológicoDocumento14 páginasPWP Pluralismo Normativo y MetodológicoMarianaAún no hay calificaciones

- Mapa ConceptualDocumento2 páginasMapa ConceptualMaria LopezAún no hay calificaciones

- TrabajoDocumento2 páginasTrabajoEddy GarciaAún no hay calificaciones

- EFIP II DañosDocumento6 páginasEFIP II DañosAlejandra JaudenesAún no hay calificaciones

- Acto Juridico MIRANDADocumento6 páginasActo Juridico MIRANDAKarla Dávila VargasAún no hay calificaciones

- UntitledDocumento125 páginasUntitledAnthony OlivaresAún no hay calificaciones

- S05.s01 - Material de Clases (PDF) - Semana 5Documento32 páginasS05.s01 - Material de Clases (PDF) - Semana 5Brayan Condori floresAún no hay calificaciones

- Daño en Propiedad AjenaDocumento29 páginasDaño en Propiedad Ajenadaniela gomezAún no hay calificaciones

- Cuadro Sinoptico Del Cogi Penal Guatemalteco. HUGO LEONELDocumento4 páginasCuadro Sinoptico Del Cogi Penal Guatemalteco. HUGO LEONELHugo IcalAún no hay calificaciones

- It - 1602 2021 Servir GPGSCDocumento7 páginasIt - 1602 2021 Servir GPGSCJennifer BuitronAún no hay calificaciones

- Causas de LicitudDocumento4 páginasCausas de Licituddavid0% (1)

- Apertura Contable de La Sociedad Colectiva y Responsabilidad Ltda - 200612112 Andrea MejiaDocumento4 páginasApertura Contable de La Sociedad Colectiva y Responsabilidad Ltda - 200612112 Andrea MejiaAndrea RodriguezAún no hay calificaciones

- Compra Venta Con Precio Fijado Por BolsaDocumento3 páginasCompra Venta Con Precio Fijado Por BolsaWilliamvaldiviaAún no hay calificaciones

- 02 Codigo Penal para El Estado de QueretaroDocumento66 páginas02 Codigo Penal para El Estado de QueretaroJaime Ramirez100% (1)

- Mun Zipaquira-Unicartagena-Libra M de PDocumento3 páginasMun Zipaquira-Unicartagena-Libra M de PgipeveAún no hay calificaciones

- Impugnación de Normas AdministrativasDocumento52 páginasImpugnación de Normas AdministrativasBladimir Castro GarciaAún no hay calificaciones

- Cianciardo, Los Limites de Los Derechos FundamentalesDocumento22 páginasCianciardo, Los Limites de Los Derechos FundamentalesantoniofloressaldanaAún no hay calificaciones

- Art 189Documento3 páginasArt 189melissa patriciAún no hay calificaciones

- Clientes Nuevos 2020-1Documento135 páginasClientes Nuevos 2020-1SEGURIDAD Y SALUD EN EL TRABAJOAún no hay calificaciones

- Resolucion de La Sala Cuarta Del Ramo PenalDocumento10 páginasResolucion de La Sala Cuarta Del Ramo PenalYesenia TejedaAún no hay calificaciones

- Civil Cosa JuzgadaDocumento17 páginasCivil Cosa JuzgadaMario CasttilloAún no hay calificaciones

- Resolución No. 004 Cpo Mts Ep 2017 TraesispaDocumento4 páginasResolución No. 004 Cpo Mts Ep 2017 TraesispaJhonny RosalesAún no hay calificaciones

- Las Medidas de Coerción ProcesalDocumento8 páginasLas Medidas de Coerción ProcesalRonald Frank Borda QuispeAún no hay calificaciones

- Clase 25 Diapositivas Delitos Contra Lo Derechos de Autos 1)Documento27 páginasClase 25 Diapositivas Delitos Contra Lo Derechos de Autos 1)yei yeiAún no hay calificaciones

- Foro La Accion CivilDocumento5 páginasForo La Accion CivilLuisa MedinaAún no hay calificaciones

- Ciniif 2Documento20 páginasCiniif 2Raul MachadoAún no hay calificaciones

- Resolución de Parametros2Documento20 páginasResolución de Parametros2Martin Carrasco AlarconAún no hay calificaciones

- TABLA CORTE A SANTIAGO 29 JUNIO AL 2 JULIO (1) (Recuperado Automáticamente)Documento48 páginasTABLA CORTE A SANTIAGO 29 JUNIO AL 2 JULIO (1) (Recuperado Automáticamente)WolfBlood M. DomarchiAún no hay calificaciones

- Paises Que Se Rigen Por Una ConstituciónDocumento5 páginasPaises Que Se Rigen Por Una ConstituciónRonyAnleuAún no hay calificaciones

- Principio de LegalidadDocumento9 páginasPrincipio de LegalidadBerly Fabian Cornejo HuachoAún no hay calificaciones

- Gabriel Arturo Cardenas - Entrega de Obras A La ComunidadDocumento9 páginasGabriel Arturo Cardenas - Entrega de Obras A La Comunidadxbox veraAún no hay calificaciones

- Se Declara Inconstitucional El Levantamiento Del Veto de La Reforma Procesal LaboralDocumento4 páginasSe Declara Inconstitucional El Levantamiento Del Veto de La Reforma Procesal LaboralGuillermo RojasAún no hay calificaciones