Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Auditoría de Sistemas UNAD 2020

Cargado por

maytopiatr0 calificaciones0% encontró este documento útil (0 votos)

11 vistas14 páginasEste documento presenta el programa de auditoría de sistemas de la Universidad Nacional Abierta y a Distancia UNAD para el año 2020. Describe 6 procesos clave de administración de riesgos de TI y seguridad de sistemas, incluyendo el establecimiento de un marco de trabajo de administración de riesgos, la identificación y evaluación de riesgos, el desarrollo de respuestas a riesgos, y la administración de la seguridad de los sistemas para proteger la integridad de la información.

Descripción original:

auditoria de sistemas

Título original

Fase2_Grupo764

Derechos de autor

© © All Rights Reserved

Formatos disponibles

DOCX, PDF, TXT o lea en línea desde Scribd

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoEste documento presenta el programa de auditoría de sistemas de la Universidad Nacional Abierta y a Distancia UNAD para el año 2020. Describe 6 procesos clave de administración de riesgos de TI y seguridad de sistemas, incluyendo el establecimiento de un marco de trabajo de administración de riesgos, la identificación y evaluación de riesgos, el desarrollo de respuestas a riesgos, y la administración de la seguridad de los sistemas para proteger la integridad de la información.

Copyright:

© All Rights Reserved

Formatos disponibles

Descargue como DOCX, PDF, TXT o lea en línea desde Scribd

0 calificaciones0% encontró este documento útil (0 votos)

11 vistas14 páginasAuditoría de Sistemas UNAD 2020

Cargado por

maytopiatrEste documento presenta el programa de auditoría de sistemas de la Universidad Nacional Abierta y a Distancia UNAD para el año 2020. Describe 6 procesos clave de administración de riesgos de TI y seguridad de sistemas, incluyendo el establecimiento de un marco de trabajo de administración de riesgos, la identificación y evaluación de riesgos, el desarrollo de respuestas a riesgos, y la administración de la seguridad de los sistemas para proteger la integridad de la información.

Copyright:

© All Rights Reserved

Formatos disponibles

Descargue como DOCX, PDF, TXT o lea en línea desde Scribd

Está en la página 1de 14

FASE 2 - AUDITORIA DE SISTEMAS

PROGRAMA DE AUDITORIA

RAMIRO ALDANA ESPAÑA COD: 1007547991

MAYRA TOVAR COD: 1075218313

UNIVERSIDAD NACIONAL ABIERTA Y A DISTANCIA UNAD

INGENIERÍA DE SISTEMAS

NEIVA HUILA

2020

OBJETIVOS DE

PROCESO DESCRIPCIÓN DESCRIPCIÓN DE OBJETIVO

CONTROL

PO9. Evaluar y Administrar Crear y dar mantenimiento a un marco de Establecer un marco de trabajo de

los Riesgos de TI trabajo de administración de riesgos. El administración de riesgos de TI que

PO9.1 Marco de Trabajo

marco de trabajo documenta un nivel de Administración de esté alineado al marco de trabajo de

común y acordado de riesgos de TI, Riesgos administración de riesgos de la

estrategias de mitigación y riesgos organización.

residuales. Cualquier impacto potencial

Establecer el contexto en el cual el

sobre las metas de la organización,

marco de trabajo de evaluación de

causado por algún evento no planeado se

riesgos se aplica para garantizar

debe identificar, analizar y evaluar. Se

resultados apropiados. Esto incluye la

deben adoptar estrategias de mitigación de PO9.2 Establecimiento determinación del contexto interno y

riesgos para minimizar los riesgos del Contexto del Riesgo

externo de cada evaluación de

residuales a un nivel aceptable. El resultado

riesgos, la meta de la evaluación y los

de la evaluación debe ser entendible para

criterios contra los cuales se evalúan

los Interesados (Stakeholders) y se debe

los riesgos.

expresar en términos financieros, para

PO9.3 Identificación de Identificar eventos (una amenaza

permitirles alinear los riesgos a un nivel Eventos importante y realista que explota una

aceptable de tolerancia.

vulnerabilidad aplicable y significativa)

con un impacto potencial negativo

sobre las metas o las operaciones de

la empresa, incluyendo aspectos de

negocio, regulatorios, legales,

tecnológicos, de sociedad comercial,

de recursos humanos y operativos.

Determinar la naturaleza del impacto y

mantener esta información. Registrar

y mantener los riesgos relevantes en

un registro de riesgos.

Evaluar de forma recurrente la

probabilidad e impacto de todos los

riesgos identificados, usando métodos

cualitativos y cuantitativos. La

PO9.4 Evaluación de probabilidad e impacto asociados a

Riesgos de TI

los riesgos inherentes y residuales se

debe determinar de forma individual,

por categoría y con base en el

portafolio.

Desarrollar y mantener un proceso de

respuesta a riesgos diseñado para

asegurar que controles efectivos en

costo mitigan la exposición en forma

PO9.5 Respuesta a los continua. El proceso de respuesta a

Riesgos riesgos debe identificar estrategias

tales como evitar, reducir, compartir o

aceptar riesgos; determinar

responsabilidades y considerar los

niveles de tolerancia a riesgos.

PO9.6 Mantenimiento y Priorizar y planear las actividades de

Monitoreo de un Plan de control a todos los niveles para

Acción de Riesgos implementar las respuestas a los

riesgos, identificadas como

necesarias, incluyendo la

identificación de costos, beneficios y

la responsabilidad de la ejecución.

Obtener la aprobación para las

acciones recomendadas y la

aceptación de cualquier riesgo

residual, y asegurarse de que las

acciones comprometidas están a

cargo del dueño (s) de los procesos

afectados. Monitorear la ejecución de

los planes y reportar cualquier

desviación a la alta dirección.

Administrar la seguridad de TI al nivel

La necesidad de mantener la integridad de

más alto apropiado dentro de la

la información y de proteger los activos de

DS5.1 Administración organización, de manera que las

TI, requiere de un proceso de

de la Seguridad de TI acciones de administración de la

administración de la seguridad. Este

seguridad estén en línea con los

proceso incluye el establecimiento y

requerimientos del negocio.

mantenimiento de roles y responsabilidades

Trasladar los requerimientos de

de seguridad, políticas, estándares y

negocio, riesgos y cumplimiento

procedimientos de TI. La administración de

dentro de un plan de seguridad de TI

DS5 Garantizar la Seguridad la seguridad también incluye realizar

completo, teniendo en consideración

de los Sistemas. monitoreo de seguridad y pruebas

la infraestructura de TI y la cultura de

periódicas así como realizar acciones

seguridad. Asegurar que el plan esta

correctivas sobre las debilidades o DS5.2 Plan de implementado en las políticas y

incidentes de seguridad identificados. Una Seguridad de TI

procedimientos de seguridad junto con

efectiva administración de la seguridad

las inversiones apropiadas en los

protege todos los activos de TI para

servicios, personal, software y

minimizar el impacto en el negocio causado

hardware. Comunicar las políticas y

por vulnerabilidades o incidentes de

procedimientos de seguridad a los

seguridad.

interesados y a los usuarios.

DS5.3 Administración Asegurar que todos los usuarios

de Identidad (internos, externos y temporales) y su

actividad en sistemas de TI (aplicación

de negocio, entorno de TI, operación

de sistemas, desarrollo y

mantenimiento) deben ser

identificables de manera única.

Permitir que el usuario se identifique a

través de mecanismos de

autenticación. Confirmar que los

permisos de acceso del usuario al

sistema y los datos están en línea con

las necesidades del negocio definidas

y documentadas y que los

requerimientos de trabajo están

adjuntos a las identidades del usuario.

Asegurar que los derechos de acceso

del usuario se solicitan por la gerencia

del usuario, aprobados por el

responsable del sistema e

implementado por la persona

responsable de la seguridad. Las

identidades del usuario y los derechos

de acceso se mantienen en un

repositorio central. Se despliegan

técnicas efectivas en coste y

procedimientos rentables, y se

mantienen actualizados para

establecer la identificación del usuario,

realizar la autenticación y habilitar los

derechos de acceso.

Garantizar que la solicitud,

establecimiento, emisión, suspensión,

modificación y cierre de cuentas de

usuario y de los privilegios

relacionados, sean tomados en cuenta

por un conjunto de procedimientos de

la gerencia de cuentas de usuario.

Debe incluirse un procedimiento de

aprobación que describa al

responsable de los datos o del

sistema otorgando los privilegios de

DS5.4 Administración acceso. Estos procedimientos deben

de Cuentas del Usuario aplicarse a todos los usuarios,

incluyendo administradores (usuarios

privilegiados), usuarios externos e

internos, para casos normales y de

emergencia. Los derechos y

obligaciones relativos al acceso a los

sistemas e información de la empresa

deben acordarse contractualmente

para todos los tipos de usuarios.

Realizar revisiones regulares de la

gestión de todas las cuentas y los

privilegios asociados.

DS5.5 Pruebas, Garantizar que la implementación de

Vigilancia y Monitoreo la seguridad en TI sea probada y

de la Seguridad monitoreada de forma pro-activa. La

seguridad en TI debe ser reacreditada

periódicamente para garantizar que se

mantiene el nivel seguridad aprobado.

Una función de ingreso al sistema

(logging) y de monitoreo permite la

detección oportuna de actividades

inusuales o anormales que pueden

requerir atención.

Definir claramente y comunicar las

características de incidentes de

DS5.6 Definición de seguridad potenciales para que

Incidente de Seguridad puedan ser clasificados propiamente y

tratados por el proceso de gestión de

incidentes y problemas.

Garantizar que la tecnología

DS5.7 Protección de la relacionada con la seguridad sea

Tecnología de resistente al sabotaje y no revele

Seguridad documentación de seguridad

innecesaria.

Determinar que las políticas y

procedimientos para organizar la

generación, cambio, revocación,

destrucción, distribución, certificación,

DS5.8 Administración almacenamiento, captura, uso y

de Llaves Criptográficas archivo de llaves criptográficas estén

implantadas, para garantizar la

protección de las llaves contra

modificaciones y divulgación no

autorizadas.

DS5.9 Prevención, Poner medidas preventivas, detectivas

Detección y Corrección y correctivas (en especial contar con

de Software Malicioso parches de seguridad y control de

virus actualizados) en toda la

organización para proteger los

sistemas de la información y a la

tecnología contra malware (virus,

gusanos, spyware, correo basura).

Uso de técnicas de seguridad y

procedimientos de administración

asociados (por ejemplo, firewalls,

DS5.10 Seguridad de la dispositivos de seguridad,

Red segmentación de redes, y detección

de intrusos) para autorizar acceso y

controlar los flujos de información

desde y hacia las redes.

Transacciones de datos sensibles se

intercambian solo a través de una ruta

DS5.11 Intercambio de o medio con controles para

Datos Sensitivos proporcionar autenticidad de

contenido, prueba de envío, prueba de

recepción y no repudio del origen.

DS8 Administrar la Mesa de Responder de manera oportuna y efectiva a DS8.1 Mesa de Servicios Establecer la función de mesa de

Servicio y los Incidentes. las consultas y problemas de los usuarios servicio, la cual es la conexión del

de TI, requiere de una mesa de servicio usuario con TI, para registrar,

bien diseñada y bien ejecutada, y de un comunicar, atender y analizar todas

proceso de administración de incidentes. las llamadas, incidentes reportados,

Este proceso incluye la creación de una requerimientos de servicio y

función de mesa de servicio con registro, solicitudes de información. Deben

escalamiento de incidentes, análisis de existir procedimientos de monitoreo y

tendencia, análisis causa-raiz y resolución. escalamiento basados en los niveles

Los beneficios del negocio incluyen el de servicio acordados en los SLAs,

incremento en la productividad gracias a la que permitan clasificar y priorizar

resolución rápida de consultas. Además, el cualquier problema reportado como

negocio puede identificar la causa raíz incidente, solicitud de servicio o

(tales como un pobre entrenamiento a los solicitud de información. Medir la

usuarios) a través de un proceso de reporte satisfacción del usuario final respecto

efectivo a la calidad de la mesa de servicios y

de los servicios de TI

Establecer una función y sistema que

permita el registro y rastreo de

llamadas, incidentes, solicitudes de

servicio y necesidades de información.

Debe trabajar estrechamente con los

procesos de administración de

incidentes, administración de

problemas, administración de

DS8.2 Registro de cambios, administración de capacidad

Consultas de Clientes

y administración de disponibilidad. Los

incidentes deben clasificarse de

acuerdo al negocio y a la prioridad del

servicio y enrutarse al equipo de

administración de problemas

apropiado y se debe mantener

informados a los clientes sobre el

estatus de sus consultas.

DS8.3 Escalamiento de Establecer procedimientos de mesa

Incidentes de servicios de manera que los

incidentes que no puedan resolverse

de forma inmediata sean escalados

apropiadamente de acuerdo con los

límites acordados en el SLA y, si es

adecuado, brindar soluciones alternas.

Garantizar que la asignación de

incidentes y el monitoreo del ciclo de

vida permanecen en la mesa de

servicios, independientemente de qué

grupo de TI esté trabajando en las

actividades de resolución.

Establecer procedimientos para el

monitoreo puntual de la resolución de

consultas de los clientes. Cuando se

DS8.4 Cierre de resuelve el incidente la mesa de

Incidentes

servicios debe registrar la causa raíz,

si la conoce, y confirmar que la acción

tomada fue acordada con el cliente.

Emitir reportes de la actividad de la

mesa de servicios para permitir a la

gerencia medir el desempeño del

DS8.5 Análisis de servicio y los tiempos de respuesta,

Tendencias así como para identificar tendencias

de problemas recurrentes de forma

que el servicio pueda mejorarse de

forma continua.

Una efectiva administración de datos Verificar que todos los datos que se

requiere de la identificación de espera procesar se reciben y

requerimientos de datos. El proceso de DS11.1 Requerimientos procesan completamente, de forma

administración de información también del Negocio para precisa y a tiempo, y que todos los

DS11 Administración de incluye el establecimiento de Administración de resultados se entregan de acuerdo a

Datos procedimientos efectivos para administrar la Datos los requerimientos de negocio. Las

librería de medios, el respaldo y la necesidades de reinicio y reproceso

recuperación de datos y la eliminación están soportadas.

apropiada de medios. Una efectiva DS11.2 Acuerdos de Definir e implementar procedimientos

administración de datos ayuda a garantizar para el archivo, almacenamiento y

la calidad, oportunidad y disponibilidad de la retención de los datos, de forma

información del negocio. Almacenamiento y efectiva y eficiente para conseguir los

Conservación objetivos de negocio, la política de

seguridad de la organización y los

requerimientos regulatorios.

Definir e implementar procedimientos

DS11.3 Sistema de para mantener un inventario de

Administración de medios almacenados y archivados

Librerías de Medios para asegurar su usabilidad e

integridad.

Definir e implementar procedimientos

para asegurar que los requerimientos

de negocio para la protección de

DS11.4 Eliminación

datos sensitivos y el software se

consiguen cuando se eliminan o

transfieren los datos y/o el hardware.

Definir e implementar procedimientos

de respaldo y restauración de los

DS11.5 Respaldo y sistemas, aplicaciones, datos y

Restauración documentación en línea con los

requerimientos de negocio y el plan de

continuidad.

DS11.6 Requerimientos Definir e implementar las políticas y

de Seguridad para la procedimientos para identificar y

Administración de aplicar los requerimientos de

Datos

seguridad aplicables al recibo,

procesamiento, almacén y salida de

los datos para conseguir los objetivos

de negocio, las políticas de seguridad

de la organización y requerimientos

regulatorios.

DS12 Administración del La protección del equipo de cómputo y del Definir y seleccionar los centros de

Ambiente Físico personal, requiere de instalaciones bien datos físicos para el equipo de TI para

diseñadas y bien administradas. El proceso soportar la estrategia de tecnología

de administrar el ambiente físico incluye la ligada a la estrategia del negocio. Esta

definición de los requerimientos físicos del selección y diseño del esquema de un

centro de datos (site), la selección de DS12.1 Selección y centro de datos debe tomar en cuenta

Diseño del Centro de

instalaciones apropiadas y el diseño de el riesgo asociado con desastres

Datos

procesos efectivos para monitorear factores naturales y causados por el hombre.

ambientales y administrar el acceso físico. También debe considerar las leyes y

La administración efectiva del ambiente regulaciones correspondientes, tales

físico reduce las interrupciones del negocio como regulaciones de seguridad y de

ocasionadas por daños al equipo de salud en el trabajo.

cómputo y al personal. DS12.2 Medidas de Definir e implementar medidas de

Seguridad Física seguridad físicas alineadas con los

requerimientos del negocio. Las

medidas deben incluir, pero no

limitarse al esquema del perímetro de

seguridad, de las zonas de seguridad,

la ubicación de equipo crítico y de las

áreas de envío y recepción. En

particular, mantenga un perfil bajo

respecto a la presencia de

operaciones críticas de TI. Deben

establecerse las responsabilidades

sobre el monitoreo y los

procedimientos de reporte y de

resolución de incidentes de seguridad

física.

Definir e implementar procedimientos

para otorgar, limitar y revocar el

acceso a locales, edificios y áreas de

acuerdo con las necesidades del

negocio, incluyendo las emergencias.

El acceso a locales, edificios y áreas

DS12.3 Acceso Físico

debe justificarse, autorizarse,

registrarse y monitorearse. Esto aplica

para todas las personas que accedan

a las instalaciones, incluyendo

personal, clientes, proveedores,

visitantes o cualquier tercera persona.

Diseñar e implementar medidas de

protección contra factores

DS12.4 Protección ambientales. Deben instalarse

Contra Factores

dispositivos y equipo especializado

Ambientales

para monitorear y controlar el

ambiente.

Administrar las instalaciones,

incluyendo el equipo de

comunicaciones y de suministro de

DS12.5 Administración energía, de acuerdo con las leyes y

de Instalaciones Físicas los reglamentos, los requerimientos

técnicos y del negocio, las

especificaciones del proveedor y los

lineamientos de seguridad y salud.

Roles y responsabilidades del grupo auditor

NOMBRE AUDITOR PROCESO AUDITADO COBIT OBJETIVOS DE CONTROL PROCESO ELEGIDO

PO9 PO9.1, PO9.2, PO9.3, PO9.4, PO9.5, PO9.6

DS5.1, DS5.2, DS5.3, DS5.4, DS5.5, DS5.6, DS5.7,

MAYRA TOVAR DS5

DS5.8, DS5.9, DS5.10, DS5.11

DS8 DS8.1, DS8.2, DS8.3, DS8.4, DS8.5

DS11 DS11.1, DS11.2, DS11.3, DS11.4, DS11.5, DS11.6

DS12 DS12.1, DS12.2, DS12.3, DS12.4, DS12.5

Descripción del proceso seleccionado

PROCESO COBIT DESCRIPCIÓN PRUEBA TIPO PRUEBA NOMBRE AUDITOR

PO9

Testear la administración de Análisis, verificar la integridad de la

los protocolos de seguridad información y de la infraestructura

implementados en el de procesamiento; minimizar el

DS5 MAYRA TOVAR

sistema para garantizar la impacto de vulnerabilidades e

seguridad de la información. incidente de seguridad en el

sistema.

DS8

DS11

DS12

También podría gustarte

- Tarea 1 - Unidad 1 Fundamentos de La Seguridad y Salud en El Trabajo, ColaborativoDocumento25 páginasTarea 1 - Unidad 1 Fundamentos de La Seguridad y Salud en El Trabajo, ColaborativoYeny Osorio CoronadoAún no hay calificaciones

- Anexo 2. Conceptos Asociados A La Investigación de Peligros, Evaluación y Valoración Del Riesgo - Yeny OsorioDocumento3 páginasAnexo 2. Conceptos Asociados A La Investigación de Peligros, Evaluación y Valoración Del Riesgo - Yeny OsorioYeny Osorio CoronadoAún no hay calificaciones

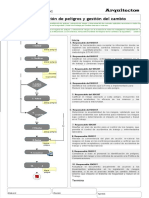

- P Identificación de Peligros, y Gestión Del Cambio SSTDocumento1 páginaP Identificación de Peligros, y Gestión Del Cambio SSTLau MahechaAún no hay calificaciones

- Tarea 1 - Unidad 1 Fundamentos de La Seguridad y Salud en El Trabajo, ColaborativoDocumento25 páginasTarea 1 - Unidad 1 Fundamentos de La Seguridad y Salud en El Trabajo, ColaborativoYeny Osorio CoronadoAún no hay calificaciones

- Caso Práctico Unidad 3 - David Sánchez CadenaDocumento6 páginasCaso Práctico Unidad 3 - David Sánchez CadenaDavid Sánchez100% (1)

- Universidad Nacional Abierta y A DistanciaDocumento3 páginasUniversidad Nacional Abierta y A DistanciayanethAún no hay calificaciones

- Identificacion de Peligros, Evaluacion y Control de RiesgosDocumento8 páginasIdentificacion de Peligros, Evaluacion y Control de RiesgosManuel CantorAún no hay calificaciones

- Gestión de riesgos COSO ERM: Cómo evaluar los riesgos siguiendo la metodologíaDocumento26 páginasGestión de riesgos COSO ERM: Cómo evaluar los riesgos siguiendo la metodologíaALBERTH YEFERSON SOTO CANEPAAún no hay calificaciones

- 03 Formulario Autoevaluacion Agentes de Aduana Certificaci N Oea 1Documento11 páginas03 Formulario Autoevaluacion Agentes de Aduana Certificaci N Oea 1Alejandra HernándezAún no hay calificaciones

- Riesgos financierosDocumento27 páginasRiesgos financierosIbetteMacasAún no hay calificaciones

- Mapa Conceptual de Las Normas de Control InternoDocumento2 páginasMapa Conceptual de Las Normas de Control InternoJuan PabloAún no hay calificaciones

- Cuadro Comparativo de NormasDocumento4 páginasCuadro Comparativo de NormasWILSON REINALDO VARGASAún no hay calificaciones

- Administracion Del Riesgo EmpresarialDocumento1 páginaAdministracion Del Riesgo EmpresarialJessica Paravicini FerreiraAún no hay calificaciones

- Riesgos y oportunidades en programas de auditoríaDocumento5 páginasRiesgos y oportunidades en programas de auditoríaEdwin LópezAún no hay calificaciones

- Analisis de Riesgos Informatico - QUE ES MEJORDocumento11 páginasAnalisis de Riesgos Informatico - QUE ES MEJORjuan romeroAún no hay calificaciones

- Anexo 2Documento2 páginasAnexo 2JOHA BOTEROAún no hay calificaciones

- Mapa ConceptualDocumento1 páginaMapa ConceptualSandra Esteban100% (1)

- Gestión de riesgos corporativos COSO I y II con Meycor Coso AGDocumento28 páginasGestión de riesgos corporativos COSO I y II con Meycor Coso AGNicole Cea LeivaAún no hay calificaciones

- Administracion de RiesgosDocumento39 páginasAdministracion de RiesgosYeoQuinteroAún no hay calificaciones

- Comparativa de metodologías de análisis de riesgos en seguridad de la informaciónDocumento6 páginasComparativa de metodologías de análisis de riesgos en seguridad de la informaciónchristian3calderonAún no hay calificaciones

- 2018-02-12 Guia Gestion Riesgos BORRADORDocumento76 páginas2018-02-12 Guia Gestion Riesgos BORRADORLeonardo López AvilaAún no hay calificaciones

- Ventajas Del CosoDocumento9 páginasVentajas Del CosoMichelle Stefania Muñoz LandazuriAún no hay calificaciones

- Caso Practico Unidad 3 Riesgos de ProyectosDocumento4 páginasCaso Practico Unidad 3 Riesgos de Proyectoscamilo ramirez100% (2)

- Caso Practico Unidad 3 Riesgos en ProyectosDocumento5 páginasCaso Practico Unidad 3 Riesgos en ProyectosFabian Guerrero100% (1)

- Administración de Riesgos PDFDocumento3 páginasAdministración de Riesgos PDFCharly SeguraAún no hay calificaciones

- Prevención caídas nivelDocumento41 páginasPrevención caídas nivelJulieth CeAún no hay calificaciones

- Taller SaroDocumento7 páginasTaller SaroLuisaDayanaSanchezAún no hay calificaciones

- Gestion del Riesgo Estrategico-2020Documento1 páginaGestion del Riesgo Estrategico-2020santisanchezAún no hay calificaciones

- Caso Practico Clase 8 - Gestion de RiesgosDocumento3 páginasCaso Practico Clase 8 - Gestion de Riesgosjuan augusto medina rojas100% (2)

- Comparacion de MetodologiasDocumento5 páginasComparacion de Metodologiasheberth88Aún no hay calificaciones

- Gestión de riesgos en proyecto académicoDocumento5 páginasGestión de riesgos en proyecto académicoBrandonRivasGiraldoAún no hay calificaciones

- Presentación Sesión 2 - Gestión de Riesgos-ISO 31000 - 2018Documento18 páginasPresentación Sesión 2 - Gestión de Riesgos-ISO 31000 - 2018EVELYNAún no hay calificaciones

- Política de Operación Riesgos Función PúblicaDocumento15 páginasPolítica de Operación Riesgos Función PúblicaMiguel Alexander Villota DiazAún no hay calificaciones

- Unidad 5Documento40 páginasUnidad 5Javier ArevaloAún no hay calificaciones

- Guía para identificar y valorar riesgos laboralesDocumento2 páginasGuía para identificar y valorar riesgos laboralesangel de jesus meriño pabon100% (1)

- COSO ERM 2017 - Cuarta Sesión Desempeñov4Documento55 páginasCOSO ERM 2017 - Cuarta Sesión Desempeñov4Alexa100% (2)

- Gestión de RiesgosDocumento3 páginasGestión de RiesgosAndrea aritsahi Salazar martinezAún no hay calificaciones

- Autoevaluacion OEADocumento20 páginasAutoevaluacion OEAgraciela100% (2)

- Interpretación de La Norma 31000Documento21 páginasInterpretación de La Norma 31000Contacto VidaCircularAún no hay calificaciones

- Riesgos LaboralesDocumento14 páginasRiesgos LaboralesJesus Reynaldo Pascual Pacheco100% (1)

- Eje 3 Analisis de Riesgos Informaticos Christian PDFDocumento6 páginasEje 3 Analisis de Riesgos Informaticos Christian PDFchristian3calderonAún no hay calificaciones

- Analisis de Riesgos Informaticos Eje3Documento10 páginasAnalisis de Riesgos Informaticos Eje3WALTER RIVERAAún no hay calificaciones

- APO12 - Documentacion ReciboDocumento31 páginasAPO12 - Documentacion ReciboKaty CisnerosAún no hay calificaciones

- WRAC MetodoDocumento16 páginasWRAC MetodoPatricia Pérez MezaAún no hay calificaciones

- Presentación Sesión 2 - Gestión de Riesgos-ISO 31000 - 2018Documento18 páginasPresentación Sesión 2 - Gestión de Riesgos-ISO 31000 - 2018Yessica MoranAún no hay calificaciones

- Metodos de Análisis de RiesgosDocumento4 páginasMetodos de Análisis de RiesgosBLANCA LORENA OJEDA GUTIERREZAún no hay calificaciones

- Metodología de Gestión de RiesgoDocumento11 páginasMetodología de Gestión de Riesgojose alejandroAún no hay calificaciones

- Pensamiento basado en procesos y riesgosDocumento3 páginasPensamiento basado en procesos y riesgosminervaolvera68Aún no hay calificaciones

- Caso Practico Clase 8bunidad 3Documento4 páginasCaso Practico Clase 8bunidad 3Hugo Cesar Cuero CampazAún no hay calificaciones

- Actividad de Reflexión InicialDocumento6 páginasActividad de Reflexión InicialStefany Niño ToscanoAún no hay calificaciones

- Analisis Caso Practico - Clase 8Documento5 páginasAnalisis Caso Practico - Clase 8ADRIANA CASTILLO GARZON100% (1)

- CASO PRÁCTICO CLASE 8. Riesgos en ProyectosDocumento3 páginasCASO PRÁCTICO CLASE 8. Riesgos en ProyectosCassandra GarcíaAún no hay calificaciones

- Pensamiento Basado en RiesgosDocumento4 páginasPensamiento Basado en RiesgosAlejandra Valencia León100% (1)

- Capacitación Gestión de RiesgosDocumento15 páginasCapacitación Gestión de RiesgosKaren SuescunAún no hay calificaciones

- Mapa Conceptual GTC-45Documento4 páginasMapa Conceptual GTC-45Waldy0% (1)

- Clase Administracion de RiesgoDocumento67 páginasClase Administracion de RiesgoELIZABETH DANIELA GONZÁLEZ ARANEDAAún no hay calificaciones

- Actividad 3Documento4 páginasActividad 3Felipe Manrique HuallancaAún no hay calificaciones

- Auditoria 5 UNIDAD 5 2024-1Documento37 páginasAuditoria 5 UNIDAD 5 2024-1201713356santosjaxAún no hay calificaciones

- The Standard for Risk Management in Portfolios, Programs, and Projects (SPANISH)De EverandThe Standard for Risk Management in Portfolios, Programs, and Projects (SPANISH)Calificación: 5 de 5 estrellas5/5 (1)

- Seguridad física y operacional en compañías aéreasDe EverandSeguridad física y operacional en compañías aéreasAún no hay calificaciones

- Jaimes Iguavita Nathaly 2018Documento94 páginasJaimes Iguavita Nathaly 2018maytopiatrAún no hay calificaciones

- NovoaAndres2013 PDFDocumento256 páginasNovoaAndres2013 PDFjuan david ricaurteAún no hay calificaciones

- 201 Ingeniera de Sistemas - Mapa Curricular 01 07 2015 PDFDocumento2 páginas201 Ingeniera de Sistemas - Mapa Curricular 01 07 2015 PDFmaytopiatrAún no hay calificaciones

- Ventajas y Desventajas Del Bilingüismo PDFDocumento13 páginasVentajas y Desventajas Del Bilingüismo PDFmaytopiatrAún no hay calificaciones

- Trabajo Colaborativo UNAD - 1 PDFDocumento2 páginasTrabajo Colaborativo UNAD - 1 PDFmaytopiatrAún no hay calificaciones

- Trabajo Colaborativo UNAD - 1 PDFDocumento2 páginasTrabajo Colaborativo UNAD - 1 PDFmaytopiatrAún no hay calificaciones

- Plantilla UscoDocumento2 páginasPlantilla UscomaytopiatrAún no hay calificaciones

- Guialaboral-2Documento194 páginasGuialaboral-2Carlos Ruza AlejandreAún no hay calificaciones

- Guialaboral-2Documento194 páginasGuialaboral-2Carlos Ruza AlejandreAún no hay calificaciones

- Horas Extras y Recargos NocturnosDocumento16 páginasHoras Extras y Recargos NocturnosmaytopiatrAún no hay calificaciones

- Como Leer Un LibroDocumento315 páginasComo Leer Un LibroSantiago Tovar100% (1)

- Guialaboral-2Documento194 páginasGuialaboral-2Carlos Ruza AlejandreAún no hay calificaciones

- Evaluación Final - Funcionamiento Básico de La Biblioteca Pública Examen de Rocio OlánDocumento8 páginasEvaluación Final - Funcionamiento Básico de La Biblioteca Pública Examen de Rocio Olánradamanthis840% (1)

- Modulo 1 InformaticaDocumento2 páginasModulo 1 InformaticaBetzi RojasAún no hay calificaciones

- Actividad RedesDocumento2 páginasActividad RedesCARLOS DANIEL ORTIZ QUINTEROAún no hay calificaciones

- Qué son las TICDocumento3 páginasQué son las TICVictor CarmonaAún no hay calificaciones

- Fabiana Fuentes TL M4 Recursos TecnologicosDocumento14 páginasFabiana Fuentes TL M4 Recursos TecnologicosChristianCarmonaNuñezAún no hay calificaciones

- Tesis Big Data-MarketingDocumento75 páginasTesis Big Data-MarketingJuan Pablo RosalesAún no hay calificaciones

- Visual Basic NetDocumento321 páginasVisual Basic NetJose Luis Paucar CharcaAún no hay calificaciones

- Tarea ASO-UD01.1 Perez Saa JoseDocumento21 páginasTarea ASO-UD01.1 Perez Saa JoseJosé Pérez SaaAún no hay calificaciones

- Códigos de Beep de La BIOSDocumento9 páginasCódigos de Beep de La BIOSBlackManAún no hay calificaciones

- Bioestadística y análisis cualitativo de los problemas de saludDocumento18 páginasBioestadística y análisis cualitativo de los problemas de saludKoa PapeleriaAún no hay calificaciones

- Proyecto de IncubadoraDocumento79 páginasProyecto de IncubadorakenshinalexAún no hay calificaciones

- Resumen Ejecutivo de Oficri Cusco OkDocumento21 páginasResumen Ejecutivo de Oficri Cusco Okjob_jpccAún no hay calificaciones

- Instalacion Lamp ApiDocumento7 páginasInstalacion Lamp ApiCarlos Enrique Zarate SuarezAún no hay calificaciones

- Anexo BEODocumento7 páginasAnexo BEOCarlos ThomasAún no hay calificaciones

- 02 Manual Banner 8.5 (Corregido)Documento17 páginas02 Manual Banner 8.5 (Corregido)Alberto OrihuelaAún no hay calificaciones

- ConvocatoriaDocumento3 páginasConvocatoriaBeatriz EspinosaAún no hay calificaciones

- Factura de Venta Electrónica: Julián Andrés Eslava Cardenas 80136305Documento3 páginasFactura de Venta Electrónica: Julián Andrés Eslava Cardenas 80136305Colchones MoonAún no hay calificaciones

- Teoría 03 - Códigos de LíneaDocumento10 páginasTeoría 03 - Códigos de LíneaWillian Mamani RodriguizAún no hay calificaciones

- Declaracion de Confidencialidad RODOLFO PEREZ DAVALOS7Documento2 páginasDeclaracion de Confidencialidad RODOLFO PEREZ DAVALOS7Franco PerezAún no hay calificaciones

- Descar WORDDocumento7 páginasDescar WORDHichitmaTenguayAún no hay calificaciones

- Carga de Imagen LENOVODocumento32 páginasCarga de Imagen LENOVOPACO HEREDIAAún no hay calificaciones

- Taller vocabulario archivísticoDocumento25 páginasTaller vocabulario archivísticoJenny Andrea ParraAún no hay calificaciones

- Apod 1Documento5 páginasApod 1Camilita Lémuz MujicaAún no hay calificaciones

- AutoCAD y 3D Max PDFDocumento17 páginasAutoCAD y 3D Max PDFRichard MuñanteAún no hay calificaciones

- Resumen Materiales ConclusionDocumento2 páginasResumen Materiales ConclusionAngel DanAún no hay calificaciones

- Internet. Publicación y Difusión de ContenidosDocumento19 páginasInternet. Publicación y Difusión de ContenidosPedro Jose Garcia SanchezAún no hay calificaciones

- Soluciones posibles mantenimiento laptop negra pantallaDocumento27 páginasSoluciones posibles mantenimiento laptop negra pantalladavidAún no hay calificaciones

- Folleto 2PEE 2020 PDFDocumento88 páginasFolleto 2PEE 2020 PDFjuan vargas tarazonaAún no hay calificaciones

- Taller Examen Fin Carrera INALAMBRICASDocumento4 páginasTaller Examen Fin Carrera INALAMBRICASCristian CrsAún no hay calificaciones

- Guía Paso A Paso Nuevo Marangatu - Actualización Obligatoria de Datos Del RUCDocumento12 páginasGuía Paso A Paso Nuevo Marangatu - Actualización Obligatoria de Datos Del RUCMichel DittelAún no hay calificaciones