Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Linda Caballero Audit. de Sowfare Act#1

Cargado por

Vanesa Aguirre0 calificaciones0% encontró este documento útil (0 votos)

19 vistas2 páginasDerechos de autor

© © All Rights Reserved

Formatos disponibles

PDF, TXT o lea en línea desde Scribd

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF, TXT o lea en línea desde Scribd

0 calificaciones0% encontró este documento útil (0 votos)

19 vistas2 páginasLinda Caballero Audit. de Sowfare Act#1

Cargado por

Vanesa AguirreCopyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF, TXT o lea en línea desde Scribd

Está en la página 1de 2

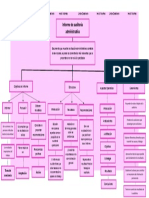

TEMA: Fases De La Auditoria Informática

NOMBRE DEL ESTUDIANTE: Linda Caballero Cedula: 4-800-905

Conocimientos del Análisis de Análisis de riesgos y Análisis de controles Evaluación de El Informe de Seguimiento de las

Sistema transacciones y amenazas Controles auditoria Recomendaciones

recursos

Aspectos Legales y Definición de las Identificación de Codificación de controles Objetivos de la 1. Informe detallado Informes del

Políticas Internas. transacciones. riesgos Los controles se aplican a evaluación de seguimiento

Sobre estos elementos Dependiendo del • Daños físicos o los diferentes grupos • Verificar la recomendaciones Evaluación de los

está construido el tamaño del destrucción de los utilizadores de recursos, existencia de los 2. Evaluación de las controles

sistema de control sistema, las recursos luego la identificación de controles respuestas implantados Fin

Características del transacciones se • Pérdida por fraude los controles debe requeridos 3. Informe de la sesión.

Sistema Operativo. dividen en o desfalco contener una codificación • Determinar la •Introducción: Revisión

• Organigrama del procesos y estos en • Extravío de la cual identifique el operatividad y objetivo y Evaluación

área que participa en subprocesos. La documentos fuente, grupo al cual pertenece el suficiencia de los contenido del Controles y las

el sistema importancia de las archivos o informes recurso protegido. controles informe de Medidas de

• Manual de funciones transacciones • Robo de Relación entre existentes auditoria Seguridad que se

de las personas que deberá ser dispositivos o medios recursos/amenazas/riesg Plan de pruebas • Objetivos de la Aplican a los

participan en los asignada con los de almacenamiento os La relación con los de los controles auditoría Recursos de un

procesos del sistema administradores. • Interrupción de las controles debe • Incluye la • Alcance: Sistema de

• Informes de Análisis de las operaciones del establecerse para cada selección del tipo cobertura de la Información

auditoría realizadas transacciones negocio tema identificado. Para de prueba a evaluación Auditoría

anteriormente. • Establecer el flujo • Pérdida de cada tema debe realizar. realizada Informática

Características de la de los documentos integridad de los establecerse uno o más • Debe solicitarse • Opinión:

aplicación de En esta etapa se hace datos controles. al área respectiva, • Hallazgos

computadora uso del flujo gramas • Ineficiencia de Análisis de cobertura de todos los • Recomendaciones

• Funcionarios ya que facilita la operaciones los controles requeridos elementos

• Equipos utilizados visualización del • Errores Este análisis tiene como necesarios de

en la aplicación de funcionamiento y Identificación de las propósito determinar si prueba.

computadora recorrido de los amenazas los controles que el Pruebas de

• Seguridad de la procesos. • Amenazas sobre los auditor identificó como controles

aplicación Análisis de los equipos: necesarios proveen una Análisis de

• Procedimientos para recursos • Amenazas sobre protección adecuada de resultados de las

generación y • Identificar y documentos fuente • los recursos. pruebas

almacenamiento. codificar los Amenazas sobre

recursos que programas de

participo. aplicaciones.

CONCLUSIÓN. La Auditoría Informática con cada una de las fases informáticas debe ser sometida a un minucioso control, a fin de evitar un aumento

significativo de los costos, así como también insatisfacción de los usuarios. Al momento de realizar una auditoria informática debemos tener presente

todas sus fases y de esa manera cumplir con cada uno de sus objetivos como auditor. Por ejemplo:

Tener el control de la función informática.

Llevar el análisis de la eficacia del Sistema Informático.

La verificación de la implantación de la Normativa.

Tener revisión de la gestión de los recursos informáticos.

El auditor evalúa y comprueba en determinados momentos del tiempo los controles y procedimientos informativos más complejos, desarrollando y

aplicando técnicas mecanizadas de auditoría, incluyendo el uso de software.

También podría gustarte

- Fase 4 - SGSI - Aporte Johanna Polania MartinezDocumento13 páginasFase 4 - SGSI - Aporte Johanna Polania MartinezJohanna Polania Martinez100% (1)

- Evaluacion Procesos InformaticosDocumento8 páginasEvaluacion Procesos InformaticosPipe Erre AcheceAún no hay calificaciones

- MT - Sage TPV Standard - TPVDocumento44 páginasMT - Sage TPV Standard - TPVAdcom100% (1)

- Taller de Investigación de MercadosDocumento6 páginasTaller de Investigación de MercadosXavier PolancoAún no hay calificaciones

- Auditoría InformáticaDocumento29 páginasAuditoría InformáticaJECAZAGUAún no hay calificaciones

- Fases de La Auditoria InformaticaDocumento5 páginasFases de La Auditoria InformaticaRuben Martinez100% (4)

- Fases de La Auditoria InformaticaDocumento6 páginasFases de La Auditoria InformaticaYoel ChambiAún no hay calificaciones

- TIpos de Auditorias y Tipos de Pruebas PDFDocumento18 páginasTIpos de Auditorias y Tipos de Pruebas PDFAlfredo Germán Báez SilvaAún no hay calificaciones

- 5 - Proceso de Auditoría InformáticaDocumento29 páginas5 - Proceso de Auditoría InformáticaMateo Melgarejo SanchezAún no hay calificaciones

- Infomracion de PruebaDocumento25 páginasInfomracion de PruebaFercho VAn HanzyAún no hay calificaciones

- Audiinfo 12Documento21 páginasAudiinfo 12Areli Santiago MendiolaAún no hay calificaciones

- Auditoría TICDocumento285 páginasAuditoría TICJaviera Antonia Navea CortésAún no hay calificaciones

- Base de Datos para AuditoriaDocumento17 páginasBase de Datos para AuditoriaAlessandra Vega RomeroAún no hay calificaciones

- Fases de La AuditoriaDocumento23 páginasFases de La AuditoriaPatric DelphisAún no hay calificaciones

- Cómo Mejorar Los Resultados de La Auditoria A Través Del Análisis de DatosDocumento35 páginasCómo Mejorar Los Resultados de La Auditoria A Través Del Análisis de DatosMaría Ximena Pulgarín OteroAún no hay calificaciones

- Semana 3 - Sistema de Control y Seguridad de La InformaciónDocumento78 páginasSemana 3 - Sistema de Control y Seguridad de La Informacióndaniela.cercadoAún no hay calificaciones

- Grupo 03 - El Control Interno en Una Auditoría InformáticaDocumento35 páginasGrupo 03 - El Control Interno en Una Auditoría InformáticaMARIELA ESTEFANY CASTILLO BAZANAún no hay calificaciones

- Gerty Niklistchek Control1Documento5 páginasGerty Niklistchek Control1Marioly NiklistchekAún no hay calificaciones

- Política de Seguridad y Métodos para Su ImplantaciónDocumento28 páginasPolítica de Seguridad y Métodos para Su ImplantaciónTocarlos HuevosAún no hay calificaciones

- Planeación de La AuditoríaDocumento17 páginasPlaneación de La AuditoríaYamir EnamoradoAún no hay calificaciones

- Planeación de La Auditoría-FusionadoDocumento65 páginasPlaneación de La Auditoría-FusionadoWilmer SalgadoAún no hay calificaciones

- Auditoria UnidoDocumento216 páginasAuditoria Unidoinformatica facilAún no hay calificaciones

- Fases Estandares Y Lineamientos de AuditoriaDocumento8 páginasFases Estandares Y Lineamientos de AuditoriaFranklin GraterolAún no hay calificaciones

- Guía Laura RamirezDocumento10 páginasGuía Laura Ramirezjose alejandro rodruigyez neiraAún no hay calificaciones

- Fases de Auditoria InformaticaDocumento3 páginasFases de Auditoria Informaticajefferson2015100% (1)

- Actividad 1 Auditoria de SistemasDocumento1 páginaActividad 1 Auditoria de SistemasMaira AchuriAún no hay calificaciones

- Auditoria en Redes - Grupo 3Documento26 páginasAuditoria en Redes - Grupo 3CRISTHIAN BRYAN BURBANO PARRAGAAún no hay calificaciones

- Auditoria UTPDocumento42 páginasAuditoria UTPpercy_angel_84Aún no hay calificaciones

- Fundamentos de Auditoría InformáticaDocumento22 páginasFundamentos de Auditoría Informáticapagina escuelaAún no hay calificaciones

- Auditoría InformáticaDocumento30 páginasAuditoría InformáticamartincasasAún no hay calificaciones

- AUDITORIA INFORMATICA Tarea 1 Cuestios de Repaso 4 Capitulos Primeros PDFDocumento13 páginasAUDITORIA INFORMATICA Tarea 1 Cuestios de Repaso 4 Capitulos Primeros PDFRoger William Pilco100% (1)

- Auditori A 3Documento42 páginasAuditori A 3Luiz PiñerezAún no hay calificaciones

- Unidad - I Auditoria de SistemasDocumento27 páginasUnidad - I Auditoria de SistemasrusbelinfomanAún no hay calificaciones

- Auditoria de SistemasDocumento13 páginasAuditoria de SistemasElias TorresAún no hay calificaciones

- Leonardo Yáñez Tarea1 EVIDocumento6 páginasLeonardo Yáñez Tarea1 EVILEO YAÑEZ MELOAún no hay calificaciones

- Unidad 3. Auditoria InformaticaDocumento45 páginasUnidad 3. Auditoria InformaticaMaria Mercedes Lagos PerezAún no hay calificaciones

- Procedimientos de Auditoria Informatica Parte 2Documento16 páginasProcedimientos de Auditoria Informatica Parte 2JORGEAún no hay calificaciones

- Fases de La Auditoria InformaticaDocumento8 páginasFases de La Auditoria Informaticamariel2762580Aún no hay calificaciones

- Alvaro Figueroa Tarea1Documento7 páginasAlvaro Figueroa Tarea1Alvaro Figueroa100% (1)

- Auditoria InformáticaDocumento9 páginasAuditoria InformáticaJuan Daniel Hernandez AvalosAún no hay calificaciones

- Grupo 5 - Planificacion de Auditoria de SistemasDocumento16 páginasGrupo 5 - Planificacion de Auditoria de SistemasCarmen Valeria Barrantes RoqueAún no hay calificaciones

- Tecnicas de Análisis de SeguridadDocumento16 páginasTecnicas de Análisis de SeguridadMarieliz LaricoAún no hay calificaciones

- Plantacion de La Auditoria en SistemasDocumento4 páginasPlantacion de La Auditoria en SistemasUziel HernandezAún no hay calificaciones

- Unidad 2 Planeación de La Auditoria InformáticaDocumento35 páginasUnidad 2 Planeación de La Auditoria InformáticaКрасный АнгелAún no hay calificaciones

- Ejemplo Auditoria Seguridad InformaticaDocumento16 páginasEjemplo Auditoria Seguridad InformaticaJosue Carrasco IngaAún no hay calificaciones

- Fases de La Auditoria InformaticaDocumento11 páginasFases de La Auditoria InformaticaClaudia ContrerasAún no hay calificaciones

- Auditoria en Redes InformáticasDocumento22 páginasAuditoria en Redes InformáticasRodrigoAún no hay calificaciones

- Auditoria de SistemasDocumento19 páginasAuditoria de SistemasManuel De Loera CarreraAún no hay calificaciones

- Sección N. 2 Auditoria de SistemasDocumento16 páginasSección N. 2 Auditoria de SistemasYustin Yaison Chaverra CuestaAún no hay calificaciones

- Auditoria de Redes InformaticasDocumento48 páginasAuditoria de Redes InformaticasMaria Clara Barros DelgadilloAún no hay calificaciones

- Unidad 6 2019Documento59 páginasUnidad 6 2019Ricardo C. MendezAún no hay calificaciones

- Ejemplo Plan Auditoria InformaticaDocumento4 páginasEjemplo Plan Auditoria InformaticaAlex AeronAún no hay calificaciones

- Auditoría Técnica de SistemasDocumento10 páginasAuditoría Técnica de SistemasFranklin Mena MorenoAún no hay calificaciones

- Manual de HardwareDocumento6 páginasManual de HardwareErick ,Aún no hay calificaciones

- Controles de Los Sistemas de InformaciónDocumento32 páginasControles de Los Sistemas de InformaciónCarlos BeitiaAún no hay calificaciones

- TP Auditoria Informatica PDFDocumento12 páginasTP Auditoria Informatica PDFLourdes Adriana Bareiro LópezAún no hay calificaciones

- VerDocumento44 páginasVerReina Alicia Mamani HuañapacoAún no hay calificaciones

- 3.3auditoría Del Desarrollo de Proyectos. Hard y SoftDocumento14 páginas3.3auditoría Del Desarrollo de Proyectos. Hard y SoftJavier LindaoAún no hay calificaciones

- Auditoría de Sistema: Magister Maricela AraúzDocumento11 páginasAuditoría de Sistema: Magister Maricela AraúzIliana IglesiasAún no hay calificaciones

- Auditoría de Seguridad de Sistemas de InformaciónDocumento4 páginasAuditoría de Seguridad de Sistemas de InformaciónGerman Eduardo Florez SantosAún no hay calificaciones

- Semana 1 y 2 Introduccion AI-ControlesDocumento21 páginasSemana 1 y 2 Introduccion AI-ControlesDavid AdonAún no hay calificaciones

- El arte de probar: Guía sobre software testing para principiantes.De EverandEl arte de probar: Guía sobre software testing para principiantes.Aún no hay calificaciones

- Mapa 1Documento1 páginaMapa 1Vanesa AguirreAún no hay calificaciones

- Mapa 4Documento1 páginaMapa 4Vanesa AguirreAún no hay calificaciones

- Mapa 3Documento1 páginaMapa 3Vanesa AguirreAún no hay calificaciones

- Mapa 2Documento1 páginaMapa 2Vanesa AguirreAún no hay calificaciones

- Fases de La AuditoriaDocumento6 páginasFases de La AuditoriaVanesa AguirreAún no hay calificaciones

- Cronograma FiscalDocumento2 páginasCronograma FiscalVanesa Aguirre100% (1)

- Formatos FiscalDocumento8 páginasFormatos FiscalVanesa AguirreAún no hay calificaciones

- Cuadro SinpticoDocumento1 páginaCuadro SinpticoVanesa AguirreAún no hay calificaciones

- Productividad Modelo en ExcelDocumento4 páginasProductividad Modelo en ExcelOmar VizquelAún no hay calificaciones

- Compendio Dudas MTSSDocumento21 páginasCompendio Dudas MTSSsplustecAún no hay calificaciones

- PN 53361 SN 2 83Documento4 páginasPN 53361 SN 2 83Alex SilvaAún no hay calificaciones

- Beneficios de La Tecnologia en La ContabilidadDocumento6 páginasBeneficios de La Tecnologia en La ContabilidadMelvin UrdanetaAún no hay calificaciones

- El Sindicato Cómo Propietario de La Acción ColectivaDocumento7 páginasEl Sindicato Cómo Propietario de La Acción ColectivaAlejandra CarlosAún no hay calificaciones

- Entregable 01 - Formato Alumno Trabajo FinalDocumento15 páginasEntregable 01 - Formato Alumno Trabajo FinalcruzcardenasceciaAún no hay calificaciones

- MATRIZDocumento9 páginasMATRIZKarina DorisAún no hay calificaciones

- Impuesto de Alcabala 2013Documento7 páginasImpuesto de Alcabala 2013Alberto ValleAún no hay calificaciones

- Citlali Arzapalo Adrian - CrucigramaDocumento10 páginasCitlali Arzapalo Adrian - CrucigramaCitlali ArzapaloAún no hay calificaciones

- Tesis. Jorge D. Chavez. G.Documento13 páginasTesis. Jorge D. Chavez. G.Jorge Daniel Chavez GonzalezAún no hay calificaciones

- Informe Practicas ProfecionalesDocumento14 páginasInforme Practicas ProfecionalesValerie RojasAún no hay calificaciones

- Material Complexivo Agosto 2020Documento114 páginasMaterial Complexivo Agosto 2020Alex Tello VergaraAún no hay calificaciones

- Curso Community Manager Modulo 3Documento11 páginasCurso Community Manager Modulo 3Sara Villach RodriguezAún no hay calificaciones

- A3 Formato 11 X 17 Reporte de ProblemasDocumento1 páginaA3 Formato 11 X 17 Reporte de ProblemasYiannier CurbeloAún no hay calificaciones

- Taller Vendes o VendesDocumento2 páginasTaller Vendes o VendesJuanita ZarateAún no hay calificaciones

- Modelo Cartas para El Perfeccionamiento de ContratoDocumento10 páginasModelo Cartas para El Perfeccionamiento de ContratoNeythan Mauri MongeAún no hay calificaciones

- Trabajo FinalDocumento33 páginasTrabajo Final2 Genesis AraujoAún no hay calificaciones

- Manual PopehyeDocumento6 páginasManual PopehyeEdwin CoaquiraAún no hay calificaciones

- Juego de NegociosDocumento44 páginasJuego de NegociosJayro Rodriguez VillanuevaAún no hay calificaciones

- Convenio Colectivo Del Trabajoy La Libertad SindicalDocumento5 páginasConvenio Colectivo Del Trabajoy La Libertad SindicalLaura FerrerAún no hay calificaciones

- Tendencias de La Ingeniería-David MeloDocumento14 páginasTendencias de La Ingeniería-David MeloDavid Alejandro MeloAún no hay calificaciones

- Resumen-Hacia Un Nuevo ParadigmaDocumento3 páginasResumen-Hacia Un Nuevo ParadigmaMaderos CCAún no hay calificaciones

- LRT Act 2023Documento157 páginasLRT Act 2023David Arrobo GarcíaAún no hay calificaciones

- Contrato de Servicio de Hugo Rivas y Inspiracion Gaitera 2020 31 de Diciembre ZuataDocumento3 páginasContrato de Servicio de Hugo Rivas y Inspiracion Gaitera 2020 31 de Diciembre ZuataHugo Enrique RivasAún no hay calificaciones

- 2 Plande Desarrollodela Fuerza LaboralDocumento21 páginas2 Plande Desarrollodela Fuerza LaboralGloria Alina ValdésAún no hay calificaciones

- Cesar - Torres Tarea 8Documento7 páginasCesar - Torres Tarea 8César Torres100% (1)

- 3 Grupos de Procesos y Áreas Del ComocimientoDocumento8 páginas3 Grupos de Procesos y Áreas Del ComocimientoCarla Soto HerbasAún no hay calificaciones

- PLA-TI-001 - Plan de Recuperación de Los Servicios de TI - (V3) - 14102014Documento97 páginasPLA-TI-001 - Plan de Recuperación de Los Servicios de TI - (V3) - 14102014Joel Colquepisco EspinozaAún no hay calificaciones