Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Especial de Auditoria Informatica

Cargado por

JOSE MEJIA CABRERATítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Especial de Auditoria Informatica

Cargado por

JOSE MEJIA CABRERACopyright:

Formatos disponibles

80

Perpectiva de las AA.PP.

Auditoría Informática en la

Administración: Un Reto

para los Profesionales TIC

LAS ORGANIZACIONES EXITOSAS SON AQUELLAS QUE, ENTRE OTRAS COSAS, RECONOCEN

LOS BENEFICIOS QUE LAS TIC LES PROPORCIONAN PARA CUMPLIR SUS OBJETIVOS, Y

COMPRENDEN LA NECESIDAD DE ADMINISTRAR LOS RIESGOS DEL EMPLEO DE LAS TIC

una efectiva administración de los La desconfianza que los procedi-

Fernando

Rodríguez riesgos asociados con las TIC, que mientos automatizados o los servicios

Rivadulla viene dada por: electrónicos pudieran provocar en el

AUDITOR INFORMÁTICO La necesidad de dar respuestas colectivo usuario y en los ciudadanos.

CISA adecuadas a los problemas plantea- El potencial de las nuevas tecnolo-

AGENCIA ESTATAL

dos por la creciente dependencia de la gías de la información, que pueden

DE ADMINISTRACIÓN

TRIBUTARIA

información y de los sistemas que la llegar a introducir importantes cambios

proporcionan. en las prácticas de actividad, para crear

nuevas oportunidades y reducir costes.

Resulta de ello el rol básico que

L

as distintas áreas operativas Los profesionales que por debe desempeñar la función de

de las organizaciones se sos- Auditoría Informática, o Auditoría de

tienen y apoyan en los servi- su formación y los Sistemas de Información: supervi-

capacitación profesional

cios de las tecnologías de la informa- sión de los controles efectivamente

ción y las comunicaciones (TIC), que implementados y determinación de la

han acompañado la automatización y

el crecimiento de todos los procesos

deben asumir la función eficiencia de los mismos.

A continuación, se relacionarán los

productivos, y la prestación de nuevos

servicios.

de Auditoría Informática factores críticos a tener en cuenta para

poder desplegar con éxito la función

Son muchas las organizaciones en son sin lugar a duda los de Auditoría Informática en una orga-

las que la información y la tecnología nización.

que la soporta representan los activos profesionales TIC

más valiosos, y a su vez, reconocen

los beneficios potenciales que les pue-

PARTICIPACIÓN DE LA

den proporcionar. Además, la producti-

DIRECCIÓN

El incremento de la vulnerabili-

vidad depende del funcionamiento dad de los sistemas, por el amplio Las organizaciones exitosas, además

ininterrumpido de los sistemas TIC, espectro de amenazas a las que están de lo señalado, comprenden y gestio-

transformando a todo el entorno como expuestos. nan los riesgos asociados con la

un proceso crítico. La importancia y magnitud de los implementación de las TIC. La dirección

Por tanto, se requiere contar con costes y las inversiones TIC. necesita poder apreciar y poseer un

nº 3 mayo / junio 2006

82

Perpectiva de las AA.PP.

conocimiento básico de los riesgos y los

límites de las TIC para proveer una

dirección eficaz y los controles adecua-

dos. También debe pronunciarse sobre

cual es la inversión razonable y balan-

ceada entre seguridad y control.

En el caso concreto de la Adminis-

tración Pública (AP), se requiere el

establecimiento de medidas tanto téc-

nicas como organizativas que asegu-

ren el mantenimiento de las garantías

en los procedimientos y que fortalez-

can la confianza de los usuarios y de

los administrados.

Por ello, es imprescindible que los

órganos de dirección de la AP entien-

dan la implicación de una gestión de

riesgos en general, y los relacionados

con las TIC en particular, asegurando

el establecimiento de un sistema de

Medidas tanto

control apropiado. Es un requisito pre-

técnicas como

vio para poder realizar cualquier tipo organizativas

de auditoría que la organización tenga

definida, documentada, conocida por

todo el personal y aplicada, una políti- ciones operativas TIC, dado que sino se sionales de los centros TIC, vean en la

ca de control. comprometería su neutralidad. Por otro Auditoría Informática una herramienta

lado, la autoridad de los auditores, los más de control que emplea una orga-

que deberán disponer de acceso no nización que asume y gestiona sus

ESTRUCTURA ORGANIZATIVA riesgos.

En este artículo no se abordará la

problemática relativa al reconocimien- Es fundamental que los MARCO METODOLÓGICO

to de la función TIC como una unidad

estratégica dentro de la AP, que salvo auditados, vean en la El incremento masivo del uso de

Auditoría Informática una

en contados casos, a diferencia del medios informáticos, y la prestación

sector privado, no se refleja de servicios mediante electrónicos,

orgánicamente como tal. No obstante,

se señala como un condicionante para

herramienta más de lleva a adaptar las técnicas de

auditoría tradicionales para poder ha-

el despliegue de la función de

Auditoría Informática, ya que si la

control que emplea una cer frente a esos cambios.

Surge la necesidad de contar con

función TIC no interviene en la defini- organización que asume y un marco metodológico para organizar

ción de la estrategia de la Administra- las actividades de Auditoría Informáti-

ción Electrónica, difícilmente la gestiona sus riesgos ca, y así definir las pautas y los con-

Auditoría Informática pueda troles a considerar en las actuaciones.

desplegarse eficientemente en la su- Esto se sustenta en el hecho que el

pervisión del control. restringido a la información para el uso de una metodología contrastada

Al conformar la unidad que asuma la ejercicio de sus funciones, mantenien- contribuye a:

función de Auditoría Informática deben do la discreción y la confidencialidad de Salvar las brechas existentes

asegurarse unos requisitos para cumplir los asuntos tratados. entre riesgos del proceso de gestión,

con éxito sus propósitos. Por un lado, También es fundamental que los necesidades de control y aspectos

su independencia del órgano con fun- auditados, en nuestro caso los profe- técnicos, debido a que los riesgos de

nº 3 mayo / junio 2006

84

Perpectiva de las AA.PP.

Manteniendo la discreción y la confidencialidad de los asuntos tratados

discreción

ciación de Auditoría y Control de

Sistemas de Información - ISACA

(www.cobit.com).

Common Criteria for Information

Technology Evaluation Version

2.3 de CSE (Canadá), SCI (Fran-

cia), BSI (Alemania), NLNCSA

(Holanda), GESG (Reino Unido),

NIST (EE.UU.) y NSA (EE.UU.).

Código de buenas prácticas para

la gestión de la seguridad de la

información, actual ISO/IEC

17799:2005 (futura ISO/IEC

27002 Controles de seguridad

prevista para 2007).

Procedimiento administrativo y

protección de datos

Real Decreto 263/1996 que re-

gula la utilización de técnicas

un proceso de gestión no son los mis- Serie del Centro Criptográfico electrónicas, informáticas y

mos que los riesgos a que se expone Nacional sobre la Seguridad de telemáticas por la AGE (BOE 29/

el sistema de información que le da las Tecnologías de la Información 02/1996).

apoyo. La Auditoría Informática debe CNN-STIC (www.oc.ccn.cni.es). Resolución de la Secretaría de

asegurar que ambos están controla- Information Technology Estado de AP de 26 de mayo de

dos, ya sea ajustados a las necesida- Infrastructure Library (ITIL) de- 2003 que aprobó los criterios de

des de control, o a lo que se asuma sarrollada por Office of seguridad, normalización y con-

controlar, y a los medios disponibles. Government Commerce del servación de las aplicaciones

Determinar el alcance de la tarea H.M.Teasury de UK Government utilizadas por la AGE en el ejerci-

de auditoría e identificar los controles (www.ogc.gov.uk). cio de sus potestades

mínimos, que debe estar dirigida no (www.csi.map.es/csi/

sólo a informáticos, sino también a pg5c10.htm).

gestores y a usuarios.

Observar e incorporar los En la AGE ya se están MAGERIT versión 2, Metodología

de análisis y gestión de riesgos

estándares y regulaciones nacionales

o internacionales.

dando los pasos de los sistemas de información

(http://www.csi.map.es/csi/

Así se podrán tener predefinidos los

procedimientos de actuación, y gene-

hacia la preparación de pg5m20.htm).

Ley Orgánica 15/1999 de protec-

rar resultados homogéneos, las pautas

y los puntos de control de las

auditores TIC ción datos de carácter personal

(BOE 14/12/1999).

auditorías con relación a los sistemas Reglamento de medidas de segu-

de información, tecnologías de ridad de los ficheros automatiza-

hardware, seguridad, planificación, Serie publicaciones especiales dos que contienen datos de ca-

desarrollo de sistemas, etc. SP-800 del Instituto Nacional de rácter personal (BOE 25/06/

Son muchas las metodologías y los Estándares y Tecnología (NIST) 1999). Se espera su actualiza-

instrumentos de normalización que de EE.UU. (http://ers.nist.gov). ción en 2006.

pueden ser considerados como refe- Prácticas, recomendaciones y

rentes. Entre los más importantes que normalización de asociaciones

el auditor informático debe conocer, y Control Objectives for

PROCESO DE AUDITORÍA

en su caso aplicar, se pueden citar: Information and Related Las actuaciones de Auditoría Infor-

Normalización en las AP Technologies (COBIT) de la Aso- mática requieren una planificación en

nº 3 mayo / junio 2006

86

Perpectiva de las AA.PP.

tres niveles. En el primero se define tener presente su deber de colabora- miento. El tipo de pruebas dependerá

qué se debe auditar, apoyándose en ción. de la naturaleza de la auditoría.

un análisis de riesgos de la organiza- Observación del trabajo realiza-

ción, en requerimientos legales o en do: Permite identificar falta de forma-

prioridades de la dirección. En el se-

Trabajos de Campo ción, mejoras para aumentar la pro-

gundo nivel se decide cuándo auditar, Se recopilará información sobre el ductividad, simplificación de procesos,

priorizando las actuaciones a realizar y proceso objeto de la actuación con el entendimiento de lo realizado, caren-

ajustando el alcance a los recursos fin de obtener evidencias e identificar cias o vicios adquiridos, etc.

disponibles. En el tercer nivel se esti- hallazgos que reforzarán las conclusio- Uso de herramientas: Los

pula el detalle de cómo realizar esas nes de la actuación, aplicando alguna entornos informáticos plantean un

actuaciones en concreto. o varias técnicas de auditoría: desafío para obtener evidencias, ya

Ese último nivel se desarrolla con Revisión de documentos: Para que generalmente están en medios y

un proceso estructurado en las si- adquirir el entendimiento del entorno a soportes electrónicos, y dada su diver-

guientes fases: auditar, los documentos a estudiar sidad, en muchos casos sería imposi-

serán los que describan la estructura ble la recolección y el análisis posterior

organizativa, las políticas, las normas, sin el empleo de herramientas adecua-

Proyecto de Auditoría los estándares y los sistemas o proce- das. Además, facilitan la generación

El equipo de auditoría deberá defi- sos a auditar. de muestras, se emplean para interro-

nir los trabajos a realizar para cumplir gar los sistemas, y aseguran objetivi-

los objetivos perseguidos, obteniendo dad en la toma de evidencias.

toda la información preliminar sobre la

actividad relizada por el área auditada.

Los trabajos de auditoría

Evaluación de la información

Con ella, se podrán definir los objeti- más exitosos serán

vos detallados de la actuación, el ca- Se valorará el cumplimiento de las

lendario tentativo, identificar los inter- aquellos en los cuales el normas, de los procedimientos o de los

locutores, establecer el tipo de infor- estándares reconocidos, determinando

mación adicional a solicitar, y las equipo auditor y los si la estructura de control es adecua-

auditados se consideren

verificaciones o pruebas de campo a da, efectiva en términos económicos,

efectuar. con seguridad que las tareas se reali-

asimismo como zan según lo previsto, y si el objetivo

de control se cumple. También se po-

Formalización del Inicio de la

Actuación consultores y clientes drán identificar procesos de control

para compensar las desviaciones sobre

Se realiza mediante una notificación respectivamente lo previsto. Todo el análisis debe estar

del responsable de la unidad de justificado con evidencias sostenibles.

auditoría dirigida al responsable de la

unidad auditada, identificando al equi- Entrevistas: Permiten obtener infor-

po auditor y el objeto de la acción a mación y determinar el grado de cono-

Comunicación de resultados

llevar a cabo, aunque pueden darse cimiento que tienen los entrevistados Al final de las actuaciones se man-

circunstancias que lleven a que no se sobre el sistema de control aplicado. tendrá una reunión de cierre con el

envíe notificación previa. Deben organizarse con antelación sufi- máximo responsable de la unidad

Los trabajos comenzarán con una ciente, empleando listas de verificación auditada, para informarle de los princi-

reunión para dar a conocer el alcance, o cuestionarios, y documentarse prefe- pales hallazgos. A continuación, se

la planificación prevista, describir la rentemente con notas escritas. redacta el borrador del informe, que

información a recopilar durante la ac- Pruebas y verificaciones: Para incluirá todos los hechos, hallazgos,

tuación, y las pruebas y verificaciones concluir si los controles internos se conclusiones y recomendaciones. Se

a realizar. encuentran operativos y funcionando empelará un lenguaje claro, exento de

Los auditores deben minimizar las según lo previsto, deben obtenerse tecnicismos, y el detalle técnico de las

interferencias con la operativa del evidencias de una muestra significati- pruebas y evidencias se adjuntará en

área auditada, y los auditados deben va y cuantificar el nivel de cumpli- anexos.

nº 3 mayo / junio 2006

87

Perpectiva de las AA.PP.

El borrador se enviará al área AUDITORES INFORMÁTICOS profesional. Luego se requiere su

auditada para que remita los comenta- En el sector privado existen asocia- mantenimiento acreditando una for-

rios que estime convenientes, dado ciones profesionales que habilitan a un mación continua.

que es imprescindible contar con su profesional como auditor informático En la AGE ya se están dando los

opinión para asegurar que las reco- mediante la certificación profesional pasos hacia la preparación de audito-

mendaciones sean razonables y posi- que gestionan. El modelo de currículo res TIC, ya que los planes de forma-

bles de llevarse a cabo. Después de que definen, y que se debe acreditar ción del INAP incluyen cursos específi-

revisar y en su caso tomar en conside- para ser reconocido como auditor cos sobre técnicas de auditoría y sobre

ración las observaciones sobre el bo- técnicas de control de sistemas

rrador, se elaborará el informe final de

la auditoría. Si el equipo de auditoría

Es un requisito previo para informáticos. Los profesionales que por

su formación y capacitación profesio-

no coincidiese con alguno de los co-

mentarios realizados, deberán ser

poder realizar cualquier nal deben asumir la función de

Auditoría Informática son sin lugar a

explicadas las razones e incluidas en el

informe final. Las recomendaciones del

tipo de auditoría que la duda los profesionales TIC. No obstan-

te, caben señalar otras áreas no rela-

informe podrán dar lugar a instruccio- organización tenga cionadas con las TIC o la auditoría,

nes dirigidas a la dirección de la uni- que son igualmente importantes para

dad auditada, sugiriendo acciones para definida, documentada, cubrir el perfil del auditor informático,

resolver las incidencias señaladas en el tales como la capacidad para poder:

informe. conocida por todo el Comprender los procesos de ges-

personal y aplicada, una

tión de los servicios públicos y la nor-

mativa legal en que se apoyan los

Seguimiento

Las instrucciones deberán ser cum-

política de control sistemas de información.

Evaluar programas y políticas públi-

plidas en un período de tiempo deter- cas.

minado después de la recepción del informático, se basa en ciertas áreas Identificar o diagnosticar proble-

informe, y el trabajo de auditoría no de conocimiento relacionadas con téc- mas y plantear soluciones.

se podrá dar por finalizado hasta que nicas de auditoría informática, tecnolo- Llenar el vacío de comunicación

no se compruebe su ejecución. La gías de la información y comunicacio- entre usuarios y técnicos.

oportunidad para realizar un segui- nes, y evaluación y gestión de riesgos. Saber comunicar los temas claves

miento dependerá de la gravedad de La certificación se obtiene después a la dirección.

los hallazgos, y estará sujeta al criterio de aprobar un examen sobre esas Saber negociar y resolver situacio-

del auditor o de su dirección. De ha- materias, acreditar una experiencia nes de conflicto.

cerse, dará lugar a un informe de profesional adecuada en el campo de Saber cuando solicitar asistencia de

cumplimento. las TIC y aceptar un código de ética profesionales especializados.

Conclusión

D ada la especializa-

ción de los contro-

les, es indudable que en

cer la confianza en los servi-

cios prestados, en especial

los enmarcados dentro de la

sultores y clientes respectiva-

mente. El entendimiento y

aplicación de este concepto

Los profesionales TIC

tienen ante sí un reto en

su carrera profesional:

la AP el perfil de los pro- Administración Electrónica. tiende a establecer una rela- realizar tareas propias de

fesionales TIC es el idó- Los trabajos de auditoría ción de trabajo más cons- la función de auditoría,

neo para asumir y reali- más exitosos serán aquellos tructiva, y puede resultar para contribuir a la mejo-

zar directamente esas en los cuales el equipo audi- incluso en la mejora de la ra de la calidad de los

funciones, ayudando a las tor y los auditados se consi- operativa de la unidad bajo servicios prestados a los

organizaciones a fortale- deren asimismo como con- revisión. ciudadanos.

nº 3 mayo / junio 2006

También podría gustarte

- Las TICDocumento10 páginasLas TICkarla culmaAún no hay calificaciones

- Reportaje - Auditorias de Redes TelematicasDocumento4 páginasReportaje - Auditorias de Redes TelematicasRoxana Janneth MoralesAún no hay calificaciones

- Sistema de Información Contable..Documento1 páginaSistema de Información Contable..Fabian Zambrano ArcegaAún no hay calificaciones

- Herrsmientas para Analisis de RiesgosDocumento12 páginasHerrsmientas para Analisis de Riesgoshumberto vazquezAún no hay calificaciones

- Gerencia de La Informacion Eje #1Documento10 páginasGerencia de La Informacion Eje #1Wendy Danith Trespalacios CabreraAún no hay calificaciones

- Auditoria Informatica en La Administracion y PEDDocumento5 páginasAuditoria Informatica en La Administracion y PEDMira que show tvAún no hay calificaciones

- Lectura Seguridad de La InformaciónDocumento6 páginasLectura Seguridad de La InformaciónVictor Carlos Huanca BediaAún no hay calificaciones

- AREA 2. Las Herramientas Tecnológicas y La Auditoría. Godoy - SantestebanDocumento22 páginasAREA 2. Las Herramientas Tecnológicas y La Auditoría. Godoy - SantestebanLuis Fernando Fernández PeñaAún no hay calificaciones

- Nmarinp, Articulo 4Documento14 páginasNmarinp, Articulo 4James RodriguezAún no hay calificaciones

- AUTOMATIZACIONDocumento7 páginasAUTOMATIZACIONRafael Antonio Rubio ValeroAún no hay calificaciones

- Gerencia de Informacion y Tecnologia. Actividad Evaluativa Eje 1Documento11 páginasGerencia de Informacion y Tecnologia. Actividad Evaluativa Eje 1Lauribeth Lopez AcostaAún no hay calificaciones

- Ai Proceso de Inversión Tecnonologías Emergentes - Original PDFDocumento46 páginasAi Proceso de Inversión Tecnonologías Emergentes - Original PDFErick ChavezAún no hay calificaciones

- AdministraciónDocumento14 páginasAdministraciónNazly Yaritza Leon AcevedoAún no hay calificaciones

- 2021-01 07Documento18 páginas2021-01 07DinastíaAún no hay calificaciones

- ArtículoDocumento15 páginasArtículoLuis Fernando Aviña AlvaradoAún no hay calificaciones

- Importancia de Las TIC en La Contabilidad y AuditoriaDocumento10 páginasImportancia de Las TIC en La Contabilidad y AuditoriaAlexander VasquezAún no hay calificaciones

- CASO HEALTHLIGTH-CASO DE ESTUDIO PARTE II Daniel PenedoDocumento14 páginasCASO HEALTHLIGTH-CASO DE ESTUDIO PARTE II Daniel PenedoDanPenn “DanPenn711” Gameplays100% (1)

- AuditoriaDocumento134 páginasAuditoriakami100% (3)

- Mapa Conceptual de RIESGOS DE CIBERSEGURIDAD EN LAS ORGANIZACIONESDocumento1 páginaMapa Conceptual de RIESGOS DE CIBERSEGURIDAD EN LAS ORGANIZACIONESduvan100% (2)

- S Anuales en Entornos Informatizados Sep PDFDocumento12 páginasS Anuales en Entornos Informatizados Sep PDFRafael RuizAún no hay calificaciones

- Dgti U2 A1Documento8 páginasDgti U2 A1comex7260% (1)

- Tecnologia e Informacion Eje 1Documento5 páginasTecnologia e Informacion Eje 1ANYI CAMILA PÉREZ MIRANDAAún no hay calificaciones

- m13 U1 A3 CervantesmcDocumento9 páginasm13 U1 A3 CervantesmcMi Clau Cervantes MartinezAún no hay calificaciones

- Auditoria y Su EntornoDocumento11 páginasAuditoria y Su EntornokendallAún no hay calificaciones

- Herramientas Tecnológicas Al Servicio de La Gestión EmpresarialDocumento16 páginasHerramientas Tecnológicas Al Servicio de La Gestión Empresarialtefarefa15Aún no hay calificaciones

- Terminologia de AuditoriaDocumento27 páginasTerminologia de AuditoriaHugo Guadalupe Vazquez HerreraAún no hay calificaciones

- Ponencia DiapositivasDocumento28 páginasPonencia DiapositivasOmar Neftali Garcia CabreraAún no hay calificaciones

- 5403-Texto Del Artículo-20353-4-10-20230107Documento8 páginas5403-Texto Del Artículo-20353-4-10-20230107JHONNY NINA ALMANZAAún no hay calificaciones

- Estándar Cobit para Análisis y Evaluación de RiesgosDocumento23 páginasEstándar Cobit para Análisis y Evaluación de RiesgosOscar PradaAún no hay calificaciones

- Capitulo 9Documento14 páginasCapitulo 9Scarly EspinosaAún no hay calificaciones

- Triptico Tipologia de Los Sistemas de InformacionDocumento2 páginasTriptico Tipologia de Los Sistemas de InformacionulmarysAún no hay calificaciones

- Actividad 4 - Segundo Informe ParcialDocumento5 páginasActividad 4 - Segundo Informe ParcialluisAún no hay calificaciones

- Diagrama en BlancoDocumento1 páginaDiagrama en BlancoSofia CaroAún no hay calificaciones

- Modelo de Gestion Operativa para Los Servicios de Tecnologla deDocumento23 páginasModelo de Gestion Operativa para Los Servicios de Tecnologla deJavier GuzmanAún no hay calificaciones

- Iag Lia180111033 U4 Aa1Documento11 páginasIag Lia180111033 U4 Aa1anon_278407064Aún no hay calificaciones

- Modelo de Control Interno CobitDocumento8 páginasModelo de Control Interno CobitAdriana Orozco TenorioAún no hay calificaciones

- Deber 1 Importancia de La Auditoria InformáticaDocumento5 páginasDeber 1 Importancia de La Auditoria InformáticaPaolaAún no hay calificaciones

- Las Tic Aplicadas A La ContabilidadDocumento20 páginasLas Tic Aplicadas A La ContabilidadLILIANA VALDESAún no hay calificaciones

- Fase 1.reconocimiento de Conceptos Yeimar Castro MDocumento13 páginasFase 1.reconocimiento de Conceptos Yeimar Castro MmerlinAún no hay calificaciones

- Ebook Costos Reales de No Tener Una Herramienta de MonitoreoDocumento16 páginasEbook Costos Reales de No Tener Una Herramienta de Monitoreo1980Aún no hay calificaciones

- Tema 1Documento13 páginasTema 1juan gonzalezAún no hay calificaciones

- Entregable 2Documento5 páginasEntregable 2Terra BrandfAún no hay calificaciones

- Actividad Evaluativa - Eje 1 Gerencia de Información y TecnologíaDocumento11 páginasActividad Evaluativa - Eje 1 Gerencia de Información y TecnologíajesusAún no hay calificaciones

- Actividad Auditoria Tecnologica Unidad 2Documento5 páginasActividad Auditoria Tecnologica Unidad 2Rodrigo HernandezAún no hay calificaciones

- Articulo Auditoria A La Gestión de Las TICsDocumento3 páginasArticulo Auditoria A La Gestión de Las TICsGuillermoAlmanzaAún no hay calificaciones

- 2021-01 08Documento18 páginas2021-01 08DinastíaAún no hay calificaciones

- Investigacion 3Documento55 páginasInvestigacion 3Rosalba Santos HernandezAún no hay calificaciones

- Taller Eje 1Documento7 páginasTaller Eje 1diana corrales100% (2)

- Unidad 3 - Tarea 4 - Reconocer Herramientas de La Gestión TecnológicaDocumento13 páginasUnidad 3 - Tarea 4 - Reconocer Herramientas de La Gestión TecnológicaLizeth MahechaAún no hay calificaciones

- Act 3 Cuadro Comparativo ProduccionDocumento4 páginasAct 3 Cuadro Comparativo ProduccionRafael AriasAún no hay calificaciones

- 3.2.1 Mapa Conceptual Diseño Del ProcesoDocumento19 páginas3.2.1 Mapa Conceptual Diseño Del Procesoleidy agudeloAún no hay calificaciones

- GP 1 Auditoria de SistemasDocumento20 páginasGP 1 Auditoria de SistemasLUCERO DALIA VILCAYAURI REYESAún no hay calificaciones

- Iai Fabrica de Pensamiento Auditoria Interna de Los Procesos Robotizados de Negocio - OriginalDocumento34 páginasIai Fabrica de Pensamiento Auditoria Interna de Los Procesos Robotizados de Negocio - OriginalRicardo OrozcoAún no hay calificaciones

- Ventajas de La Transformación Digital de Las Pymes - Gestión y Automatización-A00106842eseDocumento5 páginasVentajas de La Transformación Digital de Las Pymes - Gestión y Automatización-A00106842eseJorge MaldonadoAún no hay calificaciones

- Actividad 4Documento11 páginasActividad 4Elide Eduardo Portocarrero BurgaAún no hay calificaciones

- Unidad I FUNDAMENTOS DE AUDITORIADocumento28 páginasUnidad I FUNDAMENTOS DE AUDITORIARosalinaAún no hay calificaciones

- Relevancia de La Tecnología en Las Organizaciones y Su Relación Con La AuditoríaDocumento5 páginasRelevancia de La Tecnología en Las Organizaciones y Su Relación Con La AuditoríaJoseline Fernanda Vargas VasquezAún no hay calificaciones

- Sistemas de Información en La SociedadDocumento4 páginasSistemas de Información en La SociedadGabriela CastilloAún no hay calificaciones

- Importancia de Las TIC S en Transporte y AgroindustriaDocumento9 páginasImportancia de Las TIC S en Transporte y AgroindustriaMaryelis KianethAún no hay calificaciones

- Software ERP - Análisis y Consultoría de Software EmpresarialDe EverandSoftware ERP - Análisis y Consultoría de Software EmpresarialAún no hay calificaciones

- Etica SeminarioDocumento13 páginasEtica SeminarioJOSE MEJIA CABRERAAún no hay calificaciones

- Complentos-De La-Segunda-FaseDocumento15 páginasComplentos-De La-Segunda-FaseJOSE MEJIA CABRERAAún no hay calificaciones

- Ai 1. Fundamentos de La Auditoría InformáticaDocumento32 páginasAi 1. Fundamentos de La Auditoría InformáticaJOSE MEJIA CABRERAAún no hay calificaciones

- Spelling Bee Word ListDocumento67 páginasSpelling Bee Word ListDiana JhAún no hay calificaciones

- Ai 2-Control Interno InformaticoDocumento21 páginasAi 2-Control Interno InformaticoJOSE MEJIA CABRERAAún no hay calificaciones

- Complentos-De La-Segunda-FaseDocumento15 páginasComplentos-De La-Segunda-FaseJOSE MEJIA CABRERAAún no hay calificaciones

- Complentos-De La-Segunda-FaseDocumento15 páginasComplentos-De La-Segunda-FaseJOSE MEJIA CABRERAAún no hay calificaciones

- CiscoDocumento5 páginasCiscoJOSE MEJIA CABRERAAún no hay calificaciones

- Complentos-De La-Segunda-FaseDocumento15 páginasComplentos-De La-Segunda-FaseJOSE MEJIA CABRERAAún no hay calificaciones

- Ensayo Ecuaciones DiferencialesDocumento4 páginasEnsayo Ecuaciones DiferencialesMariafer08100% (3)

- Taller FisicaDocumento4 páginasTaller FisicaJOSE MEJIA CABRERAAún no hay calificaciones

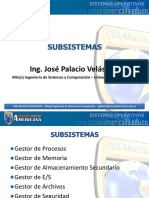

- 03 SubsistemasDocumento10 páginas03 SubsistemasJOSE MEJIA CABRERAAún no hay calificaciones

- Taller FisicaDocumento4 páginasTaller FisicaJOSE MEJIA CABRERAAún no hay calificaciones

- Sistemas Operativos (Caso de Estudio)Documento1 páginaSistemas Operativos (Caso de Estudio)JOSE MEJIA CABRERAAún no hay calificaciones

- Power PCDocumento3 páginasPower PCJOSE MEJIA CABRERAAún no hay calificaciones

- Visión Mecanicista Vs Visiòn SistemicaDocumento6 páginasVisión Mecanicista Vs Visiòn SistemicaJOSE MEJIA CABRERAAún no hay calificaciones

- Proyecto Final Redes y Sistemas de ComunicaciónDocumento8 páginasProyecto Final Redes y Sistemas de ComunicaciónJOSE MEJIA CABRERAAún no hay calificaciones

- Ecuaciones DiferencialesDocumento6 páginasEcuaciones Diferencialeskevin RodriguezAún no hay calificaciones

- GLBP Gateway Load Balancing ProtocolDocumento7 páginasGLBP Gateway Load Balancing ProtocolMarko JrsAún no hay calificaciones

- Aplicaciones de Vigas para Ecuaciones DiferencialesDocumento52 páginasAplicaciones de Vigas para Ecuaciones DiferencialesDiana NegreirosAún no hay calificaciones

- Power PCDocumento3 páginasPower PCJOSE MEJIA CABRERAAún no hay calificaciones

- Power PCDocumento3 páginasPower PCJOSE MEJIA CABRERAAún no hay calificaciones

- Ensayo RedesDocumento9 páginasEnsayo RedesJOSE MEJIA CABRERAAún no hay calificaciones

- Parcial 1 (Teoria de Sistemas)Documento2 páginasParcial 1 (Teoria de Sistemas)JOSE MEJIA CABRERAAún no hay calificaciones

- CRONOLOGIA DE LAS Memorias RAMDocumento7 páginasCRONOLOGIA DE LAS Memorias RAMJOSE MEJIA CABRERAAún no hay calificaciones

- Convenio de Bruselas (Satélites)Documento5 páginasConvenio de Bruselas (Satélites)Erika MateoAún no hay calificaciones

- CASO CRM-ses 5Documento2 páginasCASO CRM-ses 5yunyorAún no hay calificaciones

- Empresas de La B. Valores en GuayaquilDocumento6 páginasEmpresas de La B. Valores en GuayaquilTIO GATOAún no hay calificaciones

- LSC Pid PDFDocumento1272 páginasLSC Pid PDFeduardo luis cajaleon flores100% (1)

- Proyecto 1Documento7 páginasProyecto 1andreaAún no hay calificaciones

- ReportingDocumento12 páginasReportingALEX MICHAEL VARGAS VALDERRAMAAún no hay calificaciones

- Actividad 5 Estrategias de Mercadotecnia DigitalDocumento5 páginasActividad 5 Estrategias de Mercadotecnia DigitalGiovanni Camarillo DuranAún no hay calificaciones

- Reporte-Inspección-Ruiz Fajardo Calle 104Documento3 páginasReporte-Inspección-Ruiz Fajardo Calle 104Miguel GonzálezAún no hay calificaciones

- Repaso de Economía - Nivel PreDocumento6 páginasRepaso de Economía - Nivel PreLuis Miguel Ramos VillalobosAún no hay calificaciones

- Trabajo de Calidad RamblerDocumento7 páginasTrabajo de Calidad RamblerMateo Montoya MarinAún no hay calificaciones

- Caso de Rediseño Taller de Automoviles EjercicioDocumento2 páginasCaso de Rediseño Taller de Automoviles EjercicioRoko JavitoAún no hay calificaciones

- Capitulo 1 Niif PymesDocumento17 páginasCapitulo 1 Niif PymesMitzila VitalAún no hay calificaciones

- Comercialización de Crustaceos Vivos para Exportación PDFDocumento169 páginasComercialización de Crustaceos Vivos para Exportación PDFBrian TomaselliAún no hay calificaciones

- Plan de Control de Calidad Ecosem Rev.0Documento28 páginasPlan de Control de Calidad Ecosem Rev.0leonardo romero guzmanAún no hay calificaciones

- Infografía - Identificación en Un Estado de Situación FinancieraDocumento1 páginaInfografía - Identificación en Un Estado de Situación FinancieraAndrea CisnerosAún no hay calificaciones

- Wa0011Documento26 páginasWa0011RolandoHernandezAún no hay calificaciones

- Practicas Pre Profesionales - Upla HuancayoDocumento87 páginasPracticas Pre Profesionales - Upla HuancayoYor VR67% (3)

- Germaiz S.A. - Concurso Preventivo 4Documento3 páginasGermaiz S.A. - Concurso Preventivo 4LUCIA NAIRAún no hay calificaciones

- Tasa de InflacionDocumento2 páginasTasa de InflacionGabrielJhamilMamaniIbarraAún no hay calificaciones

- Ejercicio 1-PI Privada-Con Analisis-SensibilidadDocumento20 páginasEjercicio 1-PI Privada-Con Analisis-SensibilidadJhon K. Capcha SalasAún no hay calificaciones

- Cooperativa Kullki Wasi: Propuesta ComercialDocumento9 páginasCooperativa Kullki Wasi: Propuesta ComercialVictor BombonAún no hay calificaciones

- Mapa Mental - Activos DiferidosDocumento1 páginaMapa Mental - Activos DiferidosCarolina Ascencio Torres100% (1)

- Legislación Laboral en La Relación Contractual de Los Trabajadores de La EmpresaDocumento303 páginasLegislación Laboral en La Relación Contractual de Los Trabajadores de La EmpresaTegualda Santana Vidal100% (1)

- Product IV I DadDocumento12 páginasProduct IV I DadMaria Fernanda Ruiz RivasplataAún no hay calificaciones

- Diego Andrés Arenas Valdivieso Jose Luis Garcés BautistaDocumento12 páginasDiego Andrés Arenas Valdivieso Jose Luis Garcés BautistaCristian RomeroAún no hay calificaciones

- Licencia de Explotación Comercial para Empresas de Servicios MarítimosDocumento3 páginasLicencia de Explotación Comercial para Empresas de Servicios Marítimosagustin laraAún no hay calificaciones

- Modelo PrototipoDocumento16 páginasModelo PrototipoBetzabet Milagros Urbina Leva100% (2)

- Formato Lista de ChequeoDocumento2 páginasFormato Lista de ChequeoNicole CardozoAún no hay calificaciones

- Nuevo Documento de Microsoft WordDocumento4 páginasNuevo Documento de Microsoft WordJuan Damian Tambo HerreraAún no hay calificaciones

- Maquinarias AgroindustrialesDocumento3 páginasMaquinarias Agroindustrialesalexander poalAún no hay calificaciones