Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Extracto Del Reporte de ISO 27001 Gap Analysis

Cargado por

Alejandro SotoTítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Extracto Del Reporte de ISO 27001 Gap Analysis

Cargado por

Alejandro SotoCopyright:

Formatos disponibles

Machine Translated by Google

ISO 27001

Análisis de las deficiencias

Informe de cliente de muestra (redactado)

Saber más

Gobierno de TI limitado Tel +44 (0)333 800 7000

Unidad 3, Clive Court, Paseo de Bartolomé Correo electrónico

Parque empresarial Cambridgeshire, Ely CB7 4EA servicecentre@itgovernance.co.uk Web www.itgovernance.co.uk

Machine Translated by Google

Numero de reporte ITGXXXXX

–

Vigencia (ver fecha en encabezado)

Cambia la historia

Aprobado

Cambios de versión (fecha) Autor

Comentario de contenido

0,1 Primer borrador XX – –

0,2 Revisión por pares XX

0,3 Segundo borrador XX

0,4 Revisión por pares XX

0,5 Copiar editar XX

1,0 Copia final XX

Contenido

1. Introducción ................................................. ................................ 3

2. Resumen ejecutivo ................................................ ........................ 4

3. Metodología................................................. ................................ 6

4. Recomendaciones................................................. ........................................ 7

5. Conclusión ................................................. ................................12

Apéndice 1: Procesos del sistema de gestión ................................. ............14

Apéndice 2: Implementación de controles ................................................ .....................dieciséis

Machine Translated by Google

Confidencial – Información privilegiada del cliente

Informe de análisis de brechas (ISO 27001)

Cliente: [Cliente] 23 de octubre de 2019

1. Introducción

1.1 Cliente

[Cliente], fundada hace siete años como una nueva empresa, está establecida y trabaja en el sector del

transporte. En 2017, [Cliente] decidió buscar nuevos mercados y entró en la industria automotriz. El producto

original era un producto de software que se compró e instaló en la infraestructura del cliente; Últimamente,

[Cliente] ha pasado a un modelo basado en la nube utilizando Amazon Web Services (AWS).

[Cliente] tiene XX empleados en su sede, y un pequeño número de empleados remotos desempeñan

principalmente funciones de ventas. También cuenta con una propiedad satélite en Mountain View,

California, desde la que se puede realizar trabajo remoto y el personal puede alojarse cuando visita a clientes

y socios en EE.UU.; No hay infraestructura de TI en esta propiedad.

[Cliente] decidió incorporar la seguridad de la información en sus prácticas laborales y ha

se propuso obtener la certificación ISO/IEC 27001:2013 (ISO 27001; la Norma) a finales de 2020 para cumplir

con los requisitos de los clientes potenciales y permitirle alcanzar sus objetivos de crecimiento empresarial.

[Cliente] ha invitado a IT Governance (Gobierno de TI) a realizar un análisis de brechas para establecer qué

trabajo y recursos serán necesarios y plazos realistas para lograr la certificación acreditada según el Estándar.

El análisis detallado de los acuerdos actuales frente a los requisitos de la Norma se establece en los apéndices al

final de este informe.

1.2ISO/IEC 27001:2013

ISO/IEC 27001:2013 Sistemas de gestión de seguridad de la información: los requisitos son

una especificación general para un sistema de gestión de seguridad de la información (SGSI).

Un SGSI está diseñado para garantizar que se aplique un conjunto optimizado de controles de seguridad

de la información eficaces a la organización en cuestión, o al alcance establecido si se trata de algo distinto de

toda la organización.

El conjunto de controles optimizados se ve reforzado aún más por los procesos del sistema de gestión

que garantizan que los controles se requieran en función del riesgo, los requisitos legales o reglamentarios,

las obligaciones contractuales o cualquier otro requisito que la organización pueda estipular. Otros procesos

del sistema de gestión garantizan que es probable que el sistema de gestión logre los resultados previstos, que

sea sostenible y que los controles, así como los procesos mismos, permanezcan actualizados y sean eficaces.

ISO 27001 establece 22 procesos y subprocesos del sistema de gestión, todos los cuales deben estar

implementados y funcionando de manera efectiva, junto con 114 información.

Referencia del informe: ITGXXXXX, versión 1.0 Página 3 de 17

Plantilla de informe ref: CYTPT008

Copyright © Gobierno de TI Ltd 2019

Machine Translated by Google

Confidencial – Información privilegiada del cliente

Informe de análisis de brechas (ISO 27001)

Cliente: [Cliente] 23 de octubre de 2019

controles de seguridad, algunos o todos los cuales, si es necesario, también deben estar establecidos y

funcionando de manera efectiva.

2. Resumen ejecutivo

El SGSI de [Cliente] aún no está desarrollado y tiene no conformidades en las áreas clave de

planificación, gestión de riesgos, evaluación y mejora del desempeño. No es inusual que una organización

sea débil en estas áreas cuando se acerca a la certificación por primera vez.

El liderazgo es bueno y el nivel de apoyo y compromiso debería hacer

obtener la certificación rápidamente es un objetivo alcanzable. Sin embargo, existen muy pocas políticas y

procedimientos, lo que dificulta demostrar ese compromiso y significa que hay mucho trabajo por hacer.

Se entiende que se pretende incluir a toda la organización en el alcance del SGSI, lo que parece la mejor

solución para dar la seguridad requerida a los posibles clientes.

[Cliente] no realiza evaluaciones de riesgos de seguridad de la información y, por lo tanto, no se han definido

criterios de aceptación de riesgos ni un proceso de evaluación de riesgos, y los controles del Anexo A aún no

se han seleccionado.

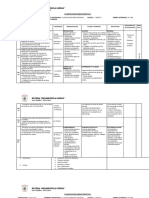

El nivel actual de conformidad (4% de conformidad total y 23% de conformidad parcial) de los procesos del

sistema de gestión con los requisitos de la Norma muestra que se necesita un trabajo significativo para alcanzar el

nivel requerido para lograr la certificación.

Sin embargo, aunque hay muchas áreas que necesitan mejorar antes de una auditoría de certificación,

según los niveles actuales de compromiso, capacidad y disponibilidad de recursos, las perspectivas de

obtener la certificación acreditada ISO 27001 dentro de los próximos 12 meses son buenas.

De los procesos y subprocesos del sistema de gestión existente que se revisaron durante el análisis de

brechas, se encontró que los arreglos actuales eran parcialmente conformes en 6 áreas y no conformes en 16

áreas.

El siguiente cuadro resume estos hallazgos:

Referencia del informe: ITGXXXXX, versión 1.0 Página 4 de 17

Plantilla de informe ref: CYTPT008

Copyright © Gobierno de TI Ltd 2019

Machine Translated by Google

Confidencial – Información privilegiada del cliente

Informe de análisis de brechas (ISO 27001)

Cliente: [Cliente] 23 de octubre de 2019

Conformidad del proceso del

sistema de gestión

4%

23%

73%

Totalmente conforme

Parcialmente conforme (oportunidad de mejora)

No conforme

De los 114 controles enumerados en el Anexo A de la Norma, es probable que todos

menos uno se seleccionen para abordar riesgos (o por otras razones). De los

controles que ya estaban en funcionamiento, se encontró que 44 cumplían los requisitos

de la Norma, 17 cumplían parcialmente y 52 no cumplían:

Controlar la conformidad

1%

38%

46%

15%

Totalmente conforme

Parcialmente conforme (oportunidad de mejora)

No conforme

No requerido

Ref de informe: ITGXXXXX, versión 1.0 Ref de Página 5 de 17

plantilla de informe: CYTPT008

Copyright © Gobierno de TI Ltd 2019

Machine Translated by Google

Confidencial – Información privilegiada del cliente

Informe de análisis de brechas (ISO 27001)

Cliente: [Cliente] 23 de octubre de 2019

3. Metodología

1.3 Enfoque

• Este trabajo se realizó de acuerdo con el acuerdo de servicios profesionales

ITGXXXXX los días 15 y 16 de octubre de 2019.

• El descubrimiento se realizó a través de entrevistas con directivos relevantes de la casa

matriz, así como de la revisión de ciertos documentos y registros para determinar el

nivel de conformidad con cada elemento de la Norma.

• El análisis incluyó una evaluación de:

o La medida en que los acuerdos existentes cumplen con los requisitos de las

Cláusulas 4 a 10 de la Norma;

o Si, basándose en muestras de operación del proceso, los arreglos

se están operando según lo especificado;

o Los controles establecidos en el Anexo A de la Norma que probablemente sean

requeridas y, de aquellas, que están vigentes; y

o La medida y/o la coherencia, nuevamente sobre la base de

muestras, los controles seleccionados han sido implementados y están siendo

operados, monitoreados y evaluados.

1.4 Entrevistados

Se entrevistó a los siguientes actores:

Nombre Role

[Redactado] Jefe de TI y Seguridad de la Información

[Redactado] Jefe de Ingeniería Automotriz

[Redactado] Jefe de finanzas

1.5 Advertencias

Este informe se basa en la información proporcionada y revisada durante las entrevistas de análisis de brechas. La

naturaleza de muestreo de dicho análisis significa que puede haber áreas de buenas prácticas o no conformidades

que no hayan sido identificadas durante esta evaluación.

Referencia del informe: ITGXXXXX, versión 1.0 Página 6 de 17

Plantilla de informe ref: CYTPT008

Copyright © Gobierno de TI Ltd 2019

Machine Translated by Google

Confidencial – Información privilegiada del cliente

Informe de análisis de brechas (ISO 27001)

Cliente: [Cliente] 23 de octubre de 2019

4. Hallazgos

4.1 Contexto de la organización

El contexto de la organización es, esencialmente, información sobre la organización que formará parte de la base

del sistema de gestión. Lo que el Estándar denomina “cuestiones externas e internas” son factores de riesgo

primarios que pueden afectar el éxito del SGSI propuesto y deberían actuar como punto de referencia en el

desarrollo de otros procesos del sistema de gestión.

[El cliente] tiene cierta comprensión de sus necesidades y de las expectativas de las partes interesadas

externas. En particular, se identificaron las expectativas de seguridad de la información de los

clientes potenciales como el principal impulsor para lograr la certificación ISMS según ISO 27001 y, a su vez,

los requisitos VDA de la industria automotriz, que se basan en gran medida en ISO 27001:2013. Los interesados

internos aún no han sido considerados.

[El cliente] deberá realizar un análisis exhaustivo de su contexto y documentar a todas las partes interesadas y

sus requisitos.

Se entiende que el alcance previsto del SGSI es toda la organización.

Cuando el alcance se acuerda formalmente, se debe documentar, junto con las exclusiones, interfaces

y dependencias.

4.2 Liderazgo

Existe conciencia entre la alta dirección sobre la importancia de la gestión de la seguridad de la información.

El CTO, que también forma parte de la junta directiva, es un patrocinador activo de este proyecto y está claro

que toda la alta dirección respalda

esta iniciativa. Sin embargo, ayudaría al éxito de este proyecto si el compromiso fuera más visible para la

organización en general en forma de políticas impulsadas desde arriba.

En ausencia de una política de seguridad de la información aprobada, objetivos de seguridad de la

información establecidos, SGSI establecidos o cualquier comunicación de arriba hacia

abajo sobre cuestiones de seguridad de la información, no hay evidencia clara para demostrar

liderazgo con respecto a la gestión de la seguridad de la información de manera satisfactoria.

[El cliente] debe garantizar que la política de seguridad de la información incluya un compromiso

con los requisitos, objetivos y mejora continua de la seguridad de la información. Debe contar con el

respaldo activo de la alta dirección y ponerse a disposición de todo el personal. Se debe alentar al

personal a discutir y desarrollar procedimientos que podrían proporcionar una mayor propiedad y

mejorar la eficacia de la seguridad de la información dentro de la organización.

Referencia del informe: ITGXXXXX, versión 1.0 Página 7 de 17

Plantilla de informe ref: CYTPT008

Copyright © Gobierno de TI Ltd 2019

Machine Translated by Google

Confidencial – Información privilegiada del cliente

Informe de análisis de brechas (ISO 27001)

Cliente: [Cliente] 23 de octubre de 2019

4.3 Planificación

Los riesgos y oportunidades que podrían afectar la capacidad del SGSI para lograr los resultados deseados se

han considerado, pero aún no se han documentado, y no existen planes para abordarlos.

No existe un proceso para evaluar sistemáticamente los riesgos de seguridad de la información; Esta área

necesita atención ya que es fundamental para un sistema de gestión eficaz. Será necesario definir los

criterios para realizar evaluaciones de riesgos de seguridad de la información.

y evaluaciones de riesgos realizadas. Además, será necesario iniciar evaluaciones de riesgos para todos los

cambios durante la recopilación de requisitos de los cambios.

Será necesario documentar un plan de tratamiento de riesgos; debe considerar qué riesgo residual queda después

de la implementación del tratamiento de riesgo. Es necesario evaluar el riesgo residual para determinar si se ha

reducido a un nivel aceptable para la organización. La evaluación de riesgos también debe identificar

y

documentar a los propietarios del riesgo y su aceptación del plan de tratamiento del riesgo y del riesgo

residual.

Cuando se hayan establecido el proceso de evaluación y tratamiento de riesgos y se hayan seleccionado los

controles del Anexo A de la Norma, será necesario elaborar una Declaración de Aplicabilidad (SoA). El SoA debe

detallar los controles para abordar los riesgos identificados e incluir justificaciones para la selección o

exclusión. Durante este análisis de brechas, se estableció que solo se podía excluir un control.

Será necesario establecer objetivos de seguridad de la información vinculados a la Política de Seguridad de la

Información y a los resultados de la evaluación de riesgos y la planificación del tratamiento de riesgos.

4.4 Soporte

El apoyo es un conjunto de habilitadores para sistemas de gestión viables y sostenibles, algunos de los cuales,

hasta cierto punto, se evidenciaron en [Cliente].

Recursos: Los recursos necesarios para la implementación y el mantenimiento del SGSI se han identificado y se

están realizando más contrataciones. Se ha puesto a disposición el presupuesto. [El cliente] debe considerar

el requisito de tiempo adicional para revisar el SGSI en las reuniones de gestión. Es probable que sea

necesario ampliar las reuniones para incluir temas adicionales en la agenda y revisar el progreso de la

implementación y el desempeño del sistema de gestión.

Competencia: [Cliente] generalmente conoce las competencias internas para implementar el SGSI y ya está

tomando medidas para adquirirlas mediante la investigación de normas ISO externas.

27001 Capacitación de Implementador Líder y Auditor Líder. [Cliente] también está considerando

subcontratar el soporte de implementación del SGSI a una organización experta.

Conciencia: Aunque [Cliente] reconoce la importancia de la concientización, un equipo dedicado

Aún no se ha establecido un programa de capacitación en materia de seguridad de la información para el

personal y los contratistas. [Cliente] está revisando la inducción general de los empleados

Referencia del informe: ITGXXXXX, versión 1.0 Página 8 de 17

Plantilla de informe ref: CYTPT008

Copyright © Gobierno de TI Ltd 2019

Machine Translated by Google

Confidencial – Información privilegiada del cliente

Informe de análisis de brechas (ISO 27001)

Cliente: [Cliente] 23 de octubre de 2019

programa y debe asegurarse de incluir módulos de concientización y capacitación (por ejemplo, videos, correos

electrónicos, campañas de phishing) centrados en la seguridad de la información. Este trabajo es particularmente

importante para la eficacia continua del SGSI. Durante este análisis se observó que se han planificado varias

iniciativas de sensibilización, pero que aún no se han llevado a cabo.

Comunicación: En las primeras etapas del desarrollo del SGSI, [Cliente] debe definir y

documentar un programa de comunicación que incluya a todas las partes interesadas, el propósito de la

comunicación, el método y la frecuencia. El plan debe revisarse para determinar si los métodos de comunicación

son apropiados para el tema y los destinatarios.

Información documentada: No existe un proceso formal de control de documentos pero sí un sistema de gestión

documental centralizado (Confluence). El SGSI requerirá que Confluence aborde el control de versiones y los

cambios de auditoría, y controle el acceso del personal a las políticas y procedimientos. Además, es necesario

trabajar para garantizar que se considere la protección de los registros y que se gestionen adecuadamente

durante todo su ciclo de vida. Será necesario crear una política de retención de documentos para que los

documentos no se conserven más del necesario y se eliminen de acuerdo con la política.

4.5 Operación

El control de cambios organizativos para [Cliente] está implementado y documentado en Confluence,

y los cambios de TI se registran a través de Jira. Sin embargo, no existen procesos formales.

Los proveedores son administrados por individuos y cada proveedor que tiene acceso a la información de

[Cliente] firma acuerdos de confidencialidad (NDA). Sin embargo, no existe una política para evaluar los riesgos

asociados a los proveedores. Esto debería abordarse.

Además, se debe implementar un proceso para revisar a los proveedores periódicamente.

4.6 Evaluación del desempeño

Generalmente, el desempeño y la eficacia de un SGSI se evalúa a través de tres procesos (monitoreo y

medición, auditoría interna y revisión de la gestión), que abordan el desempeño no sólo de las capacidades

primarias, como los controles individuales de seguridad de la información, sino también de las del sistema de

gestión. procesos, que garantizan que las capacidades primarias sigan siendo adecuadas para su propósito.

Una vez que el SGSI esté implementado, [Cliente] deberá desarrollar estos tres procesos como se describe a

continuación.

4.6.1 Monitoreo, medición, análisis y evaluación

La dirección deberá revisar las métricas relacionadas con el SGSI. También necesitarán ser

Se realiza un seguimiento a lo largo del tiempo para mostrar si el rendimiento del SGSI está mejorando.

Referencia del informe: ITGXXXXX, versión 1.0 Página 9 de 17

Plantilla de informe ref: CYTPT008

Copyright © Gobierno de TI Ltd 2019

Machine Translated by Google

Confidencial – Información privilegiada del cliente

Informe de análisis de brechas (ISO 27001)

Cliente: [Cliente] 23 de octubre de 2019

El resultado del proceso de seguimiento y medición permitirá que el desempeño de los

controles y el SGSI general se evalúen de forma continua como parte del proceso de revisión de la gestión

y ayudará a demostrar que el SGSI (incluidos los controles de mitigación de riesgos) está

funcionando. efectivamente.

4.6.2 Auditoría interna

No existe una función de auditoría interna que se ocupe de la auditoría del sistema de gestión ni existe

un programa de auditoría interna, aunque es relativamente fácil de diseñar.

El principal problema de [cliente] es el de recursos y competencia, pero esto se abordará mediante

capacitación. El programa de auditoría requerido deberá conectarse con la identificación y provisión de

recursos, junto con los aspectos de competencia y concientización del SGSI. En la siguiente tabla se

detallan las funciones que probablemente se requieran para un programa de auditoría interna del SGSI, con los

niveles asociados de esfuerzo y competencia.

Role Responsabilidades Competencia Esfuerzo anual

Diseño y mantenimiento del

6 días

programa. Auditor líder

certificado –

Auditor líder

cualquier disciplina

Revisión de cuentas 1 a 3 días

Auditoría (fuera del propio departamento) de los

Auditor interno 4 a 5 días

Auditor procesos del sistema de gestión general

certificado – (entre todos

interno

cualquier disciplina los auditores)

'Cierre' de no conformidades

Tema en

cuestion Auditoría de aspectos específicos de seguridad Interno certificado

La mitad del día

experto auditor – SGSI

'Cierre' de no conformidades

(SGSI)

Es notoriamente difícil hacer estimaciones del esfuerzo y lo anterior se basa en la experiencia. Los

factores clave en el esfuerzo requerido incluyen:

• La complejidad del programa y proceso de auditoría;

• Niveles de no conformidad descubiertos;

• Competencia real, en la práctica, de los auditores seleccionados;

• Continuidad de los auditores; y

• Competencia de los propietarios de procesos para abordar las no conformidades.

4.6.3 Revisión por la dirección

La alta dirección necesitará revisar si los acuerdos de seguridad de la información,

implementados como parte del SGSI, funcionan de manera que permiten al SGSI alcanzar sus objetivos

definidos.

Referencia del informe: ITGXXXXX, versión 1.0 Página 10 de 17

Plantilla de informe ref: CYTPT008

Copyright © Gobierno de TI Ltd 2019

Machine Translated by Google

Confidencial – Información privilegiada del cliente

Informe de análisis de brechas (ISO 27001)

Cliente: [Cliente] 23 de octubre de 2019

El proceso de revisión de la dirección definido en la Cláusula 9.3 de la Norma tiene como

objetivo proporcionar a la alta dirección información sobre el desempeño de los

procesos y controles de gestión de la seguridad de la información, de modo que puedan

revisar si el SGSI está logrando sus metas y objetivos establecidos. Las revisiones de la

gestión deben realizarse a intervalos planificados adecuados a las necesidades del [Cliente].

Una vez que se comuniquen los roles relevantes para la seguridad de la información, el Jefe de TI y

Seguridad de la Información deberá garantizar que se implementen los procesos para definir los

insumos obligatorios relacionados con el SGSI para la revisión de la alta dirección, y que los insumos

(por ejemplo, auditoría interna, mejora continua, estado de planes de tratamiento de riesgos) se

proporcionan según sea necesario. También será necesario garantizar que los resultados de la

revisión por la dirección se ingresen en el registro de mejora continua y se actúe en

consecuencia según corresponda.

4.7 Mejora

El Estándar requiere que las organizaciones tomen medidas para corregir las no conformidades

identificadas y abordar las consecuencias. [Cliente] no tiene procedimientos formales para identificar y gestionar no

conformidades (ni una base para identificar las no conformidades), ni mecanismos para planificar, ejecutar

y revisar la efectividad de las acciones correctivas.

Referencia del informe: ITGXXXXX, versión 1.0 Página 11 de 17

Plantilla de informe ref: CYTPT008

Copyright © Gobierno de TI Ltd 2019

Machine Translated by Google

Confidencial – Información privilegiada del cliente

Informe de análisis de brechas (ISO 27001)

Cliente: [Cliente] 23 de octubre de 2019

5. Conclusión

Este análisis de brechas debe revisarse y utilizarse para priorizar y planificar mejoras en áreas de no conformidad

dentro del sistema de gestión de [Cliente]. Si bien hay muchas áreas que necesitan mejoras antes de una

auditoría de certificación, esto se puede lograr en un plazo razonable utilizando recursos con buenos

conocimientos sobre la implementación efectiva de ISO 27001.

Para [Cliente], un punto de partida hacia el desarrollo del SGSI es definir un mandato del proyecto (por ejemplo,

en el documento de inicio del proyecto) y asignar un líder del proyecto. Esta será la persona a quien todos los

demás miembros de la organización acudirán en busca de información y orientación sobre el proyecto. En la etapa

de inicio del proyecto, [Cliente]

debe establecer sus objetivos de seguridad de la información, formar un equipo de proyecto y desarrollar un plan

de proyecto y un registro de riesgos del proyecto. El plan del proyecto es parte del proceso de profundizar

gradualmente en lo que realmente se hará en la implementación de ISO 27001 y debe incluir datos críticos del

proyecto, como fechas de revisión. La alta dirección debe asignar recursos apropiados para apoyar la

implementación del proyecto.

En las etapas iniciales, la alta dirección debe confirmar el alcance del SGSI, teniendo en cuenta las interfaces y

dependencias entre las actividades realizadas por la organización, las cuestiones internas y externas y los

hallazgos descritos en este informe.

Al confirmar el alcance, la alta dirección debe considerar lo que las partes interesadas (por ejemplo, clientes

potenciales) considerarían aceptable y apropiado.

Al desarrollar un proceso de evaluación y tratamiento de riesgos de seguridad, que es fundamental para

un SGSI, [Cliente] debe asegurarse de que la metodología de evaluación de riesgos elegida sea

consistente para producir resultados repetibles y comparables.

Es necesario definir y documentar los criterios de aceptación de riesgos del [cliente], al igual que aquellos para

realizar evaluaciones de riesgos. Una vez que se haya acordado formalmente el alcance del SGSI, se debe

realizar una evaluación de riesgos para determinar qué riesgos existen con los controles actuales implementados

y qué tratamientos de riesgo adicionales se requieren. La evaluación debe considerar el impacto de las

amenazas sobre la confidencialidad, integridad y disponibilidad de la información dentro del

alcance del SGSI. Los resultados de la evaluación de riesgos deben documentarse y se debe obtener la

aprobación de los propietarios de riesgos para los planes de tratamiento de riesgos y los niveles de riesgo

residual.

La auditoría interna y la mejora continua son esenciales para mantener un sistema de gestión eficaz; Es necesario

desarrollar e implementar un programa de auditoría interna, y las no conformidades identificadas en las

auditorías y otras áreas deben incorporarse al proceso de mejora.

Dado el objetivo de lograr la certificación acreditada en un plazo medio, la siguiente tabla proporciona una indicación

de los hitos que deben cumplirse para lograrlo:

Referencia del informe: ITGXXXXX, versión 1.0 Página 12 de 17

Plantilla de informe ref: CYTPT008

Copyright © Gobierno de TI Ltd 2019

Machine Translated by Google

Confidencial – Información privilegiada del cliente

Informe de análisis de brechas (ISO 27001)

Cliente: [Cliente] 23 de octubre de 2019

Hito Número de la semana

Alcance basado en el contexto de la organización definido y aprobado

1

por la alta dirección

Iniciar un proceso de mejora continua. 4

Método de riesgo determinado y criterios de aceptación de

4

riesgo definidos

Se completó la evaluación de riesgos y la planificación del

8

tratamiento de riesgos.

Implementación de los procesos restantes del sistema de gestión.

10

Implementación de los controles restantes 20

Auditoría interna de precertificación completada 30

Auditoría de certificación etapa 1 40

Auditoría de certificación etapa 2 45

Estos tiempos se pueden modificar y lograr en un período de tiempo más corto con más recursos dedicados al

proyecto.

Como es el caso de la mayoría de las organizaciones, mejorar el conjunto actual de acuerdos informales y

el marco de controles es un objetivo perfectamente alcanzable, y la certificación acreditada puede seguirse

fácilmente si se comprende y sigue la norma ISO 27001.

Las importantes brechas en la conformidad de los procesos no son inusuales para las organizaciones en la

mayoría de los sectores y no deben verse como una barrera insuperable.

Finalmente, la implementación exitosa de un SGSI compatible con ISO 27001 puede contribuir a satisfacer algunos

de los requisitos establecidos en otras normas que podrían ser relevantes para [Cliente], como los requisitos

VDA.

Referencia del informe: ITGXXXXX, versión 1.0 Página 13 de 17

Plantilla de informe ref: CYTPT008

Copyright © Gobierno de TI Ltd 2019

Machine Translated by Google

Confidencial – Información privilegiada del cliente

Informe de análisis de brechas (ISO 27001)

Cliente: [Cliente] 23 de octubre de 2019

Apéndice 1: Procesos del sistema de gestión

La siguiente tabla indica el nivel actual de conformidad de los procesos de gestión de seguridad de la información con los requisitos de la norma ISO 27001.

conforme

Título de la cláusula Objeto/cláusula Problemas y comentarios

S/N/P

4.1 Comprender la Determinar cuestiones internas

organización y su contexto. y externas relevantes para el [Cliente] todavía se considera una nueva empresa. Se han realizado grandes esfuerzos para

propósito de la organización y proteger su propiedad intelectual mediante el uso de acuerdos de confidencialidad, etc. Se

PAG

comprende claramente el contexto de la organización. Si bien se comprenden las cuestiones

internas y externas, sería beneficioso articularlas de forma estructurada para incorporarlas al SGSI

de manera efectiva.

4.2 Comprender las necesidades y

Los clientes exigen que se cumplan los contratos. Los clientes alemanes exigen el

expectativas de las partes

cumplimiento de los requisitos de la VDA, normalmente en el nivel de madurez 3.

interesadas. PAG

Diferentes clientes tienen diferentes requisitos de seguridad de la información. Todo

Partes interesadas aún no analizadas, por ejemplo, empleados, accionistas, propietarios,

etc.

4.3 Determinar el alcance de la Alcance documentado El alcance del SGSI incorporará a toda la organización. Aún no documentado.

norte

SGSI

4.4 SGSI El SGSI se establece, implementa,

mantiene y mejora continuamente,

norte

Actualmente no existe ningún SGSI.

de acuerdo con la norma ISO27001.

5.1 Liderazgo y compromiso Alta dirección

demuestra liderazgo y compromiso con

el SGSI

Existe patrocinio senior para el proyecto ISMS; [El cliente] es una organización ágil y, tras

algunos incidentes de seguridad, el enfoque de la alta dirección ha cambiado y ahora se están

planificando las inversiones. En enero de 2019, el equipo de TI (dos personas) pasó a llamarse 'TI y

Seguridad de la Información', aunque no hubo aumento de recursos. Se contrató a un

PAG

ingeniero de seguridad, pero aún no ha comenzado. Se ha puesto a disposición presupuesto

para iniciativas de seguridad. Si bien a los recursos existentes se les han asignado responsabilidades

del EI, los recursos humanos aún son escasos y el compromiso del liderazgo podría ser más visible.

Ref de informe: ITGXXXXX, versión 1.0 Página 14 de 17

Ref de plantilla de informe: CYTPT008

Copyright © Gobierno de TI Ltd 2019

Machine Translated by Google

Confidencial – Información privilegiada del cliente

Informe de análisis de brechas (ISO 27001)

Cliente: [Cliente] 23 de octubre de 2019

conforme

Título de la cláusula Objeto/cláusula Problemas y comentarios

S/N/P

5.2 Política Establecer una política de

norte

Aún no se ha documentado ninguna política.

seguridad de la información.

5.3 Roles, responsabilidades y La alta dirección asigna

El Jefe de TI y Seguridad de la Información figura como Oficial de Seguridad de la Información.

autoridades organizacionales responsabilidades y

Recomendamos cambiar el puesto de "Oficial de Protección de Datos (DPO)" a "Representante" para

autoridades para roles relevantes para

evitar confusión o posibles implicaciones durante una violación de datos. [Cliente] no está

la seguridad de la información. PAG

obligado legalmente a tener un DPO. Las descripciones de puestos se han modificado para incluir

responsabilidades de seguridad de la información, pero no incluyen informes sobre el desempeño del

SGSI a la alta dirección, lo cual es un requisito del Estándar.

6.1 Acciones para abordar riesgos y

oportunidades

La capacidad del equipo para gestionar y mantener el SGSI es un riesgo. No existe ningún marco de

gestión de riesgos de seguridad de la información y no existen evaluaciones de riesgos, planes de

tratamiento de riesgos ni SoA. El escaneo de vulnerabilidades se lleva a cabo y es una forma de

norte

evaluación de riesgos, pero solo en el caso del software. No se lleva a cabo ninguna actividad

estándar de evaluación de riesgos. La evaluación de riesgos es un elemento clave de un

SGSI y debe abordarse cerca del comienzo del proyecto de implementación.

6.2 Objetivos de seguridad de la Establecer objetivos de

No se han fijado objetivos de seguridad de la información. Sin objetivos claros, no es

información y planificación para seguridad de la información. norte

lograrlos posible medir el éxito del SGSI.

7.1 Recursos Determinar y proporcionar los

recursos necesarios para Se han puesto a disposición recursos en forma de presupuesto y recursos humanos para establecer e

establecer, implementar, Y implementar el SGSI. Estos recursos permanecerán disponibles para mantener el SGSI en el

mantener y mejorar continuamente futuro.

el SGSI.

[Contenido resumido]

Ref de informe: ITGXXXXX, versión 1.0 Página 15 de 17

Ref de plantilla de informe: CYTPT008

Copyright © Gobierno de TI Ltd 2019

Machine Translated by Google

Confidencial – Información privilegiada del cliente

Informe de análisis de brechas (ISO 27001)

Cliente: [Cliente] 23 de octubre de 2019

Apéndice 2: Implementación de controles

La siguiente tabla indica el nivel actual de selección e implementación de controles de seguridad de la información, tal como lo indica el Anexo A de la Norma ISO 27001:

Referencia Título Objetivo de control/pregunta de control ¿Existe un Control requerido Conforme S/N/P Estado/comentarios

5.1.1 Políticas de documento de política de seguridad de la información, o un

seguridad de la conjunto de políticas, que haya sido definido, aprobado por la

información. gerencia y haya sido publicado y comunicado a todos los Y norte

No hay políticas publicadas actualmente.

empleados y partes externas relevantes?

5.1.2 Revisión de las ¿Existe un procedimiento para que la política o políticas de

políticas de seguridad de la información se revisen a intervalos planificados

seguridad de la o si se producen cambios significativos? ¿Este proceso

información. garantiza su idoneidad, adecuación y eficacia continuas? y Y norte

No hay reseñas ya que no hay políticas publicadas.

¿existe evidencia de que la política (o políticas) ¿Está aplicado?

6.1.1 Funciones y ¿Se han definido y asignado todas las responsabilidades de

responsabilidades seguridad de la información?

Y PAG Ver Cláusula 5.3.

de

seguridad de la información

6.1.2 Segregación de ¿Se han segregado deberes y áreas de responsabilidad en

deberes conflicto para reducir las oportunidades de modificación o uso Los procesos de desarrollo ahora incluyen control de calidad

indebido no autorizado o involuntario de los activos de la para pruebas separadas. Revisión por pares implementada en

Y Y

organización? el proceso de desarrollo. Los procesos financieros y de compras

están adecuadamente segregados.

6.1.3 Contacto con ¿La organización mantiene contactos adecuados con las

Contacto mantenido con 3GPP y otros organismos de la

autoridades autoridades pertinentes?

Y norte

industria. Sin contacto con los reguladores,

que debe documentarse.

6.1.4 Contacto con ¿Mantiene la organización un contacto adecuado con grupos

grupos de intereses de intereses especiales u otros foros especializados en

No se mantiene contacto con grupos de intereses

especiales seguridad y asociaciones profesionales? Y norte

especiales centrados en la seguridad de la información.

Ref de informe: ITGXXXXX, versión 1.0 Página 16 de 17

Ref de plantilla de informe: CYTPT008

Copyright © Gobierno de TI Ltd 2019

Machine Translated by Google

Confidencial – Información privilegiada del cliente

Informe de análisis de brechas (ISO 27001)

Cliente: [Cliente] 23 de octubre de 2019

Referencia Título Objetivo de control/pregunta de control ¿La Control requerido Conforme S/N/P Estado/comentarios

6.1.5 Seguridad de la organización aborda la seguridad de la información en la

información gestión de proyectos, independientemente del tipo de Metodologías Waterfall y Agile utilizadas para la gestión de

en la proyecto? proyectos. No se considera ninguna metodología escrita durante

gestión de proyectos. Y norte

esta evaluación y la seguridad de la información

no se considera en el proceso de gestión del proyecto.

6.2.1 Política de dispositivos ¿Tiene la organización una política y medidas de seguridad

móviles de apoyo para gestionar los riesgos introducidos por el uso

de dispositivos móviles?

Por regla general, no se suministran dispositivos móviles

(tabletas y teléfonos inteligentes): existe una política

BYOD. El acceso a las plataformas tiene las mismas

reglas de autenticación. [Cliente] está investigando medidas

de seguridad adicionales y evaluando el Cloud Access Security

Y norte

Broker (CASB) y los sistemas de prevención de pérdida de

datos con miras a seleccionar uno. En el primer trimestre

implementará un sistema de gestión de dispositivos móviles

(MDM) para que las aplicaciones de la empresa puedan

eliminarse de forma remota. No existe una política formal.

6.2.2 Teletrabajo ¿Tiene la organización una política y medidas de seguridad

de apoyo para proteger la información a la que se accede, [Cliente] tiene una política para el trabajo remoto, pero no

procesa o almacena en los sitios de teletrabajo? está escrita desde el punto de vista de la seguridad.

Se deben evaluar los riesgos de seguridad de la

Y norte

información asociados con el trabajo remoto y

política creada en consecuencia para mitigar estos riesgos.

[Contenido resumido]

Ref de informe: ITGXXXXX, versión 1.0 Página 17 de 17

Ref de plantilla de informe: CYTPT008

Copyright © Gobierno de TI Ltd 2019

También podría gustarte

- Propuesta Tecnica Economica-Prochile PDFDocumento22 páginasPropuesta Tecnica Economica-Prochile PDFBenjamin David Coderch SotoAún no hay calificaciones

- Iso 20000 PDFDocumento5 páginasIso 20000 PDFGeniusAún no hay calificaciones

- Actividad Evaluativa Eje 3 Gobierno TIDocumento9 páginasActividad Evaluativa Eje 3 Gobierno TICamilo Lozano CruzAún no hay calificaciones

- Proyecto BD ImprentaDocumento30 páginasProyecto BD ImprentaRamiro CerazoAún no hay calificaciones

- Modelo Informe de Procesos ADSIDocumento8 páginasModelo Informe de Procesos ADSINatalia SalazarAún no hay calificaciones

- Kick Off - Gsr2 g1 v1Documento9 páginasKick Off - Gsr2 g1 v1Christian QuirozAún no hay calificaciones

- Cuestionario AuditoriaDocumento4 páginasCuestionario AuditoriaSteeven ArmijosAún no hay calificaciones

- (BPMetro) Manual de Usuario Calibraci NDocumento80 páginas(BPMetro) Manual de Usuario Calibraci NJorge CristanchoAún no hay calificaciones

- Tema 24 A2Documento24 páginasTema 24 A2Antonio José FLores MarínAún no hay calificaciones

- PL 01 Acta de Constitucion V FinalDocumento6 páginasPL 01 Acta de Constitucion V FinalHelmut Rodriguez Meza0% (1)

- Implantación de ISO 20000Documento28 páginasImplantación de ISO 20000vitubioluAún no hay calificaciones

- Diapositivas de ACI 2018Documento35 páginasDiapositivas de ACI 2018Enrique MoriAún no hay calificaciones

- 411 - COBIT e ISO 20000Documento3 páginas411 - COBIT e ISO 20000Maygualida AracelyAún no hay calificaciones

- Sig MN 01 Manual SigDocumento33 páginasSig MN 01 Manual SigMARTIN DIAZ LA RIVAAún no hay calificaciones

- Ui 8 Eco Martinez JoaquinDocumento21 páginasUi 8 Eco Martinez JoaquinkivadelosAún no hay calificaciones

- Evidencias PortalesDocumento5 páginasEvidencias PortalesMario Andres Aguirre VillarroelAún no hay calificaciones

- Aplicaciones de Evaluación - Arquitecturav1Documento10 páginasAplicaciones de Evaluación - Arquitecturav1martqueAún no hay calificaciones

- Nivel de MadurezDocumento32 páginasNivel de MadurezGonzalo Javier Merino EscobarAún no hay calificaciones

- Cobit 4.1 Vs Cobit 5Documento28 páginasCobit 4.1 Vs Cobit 5Freddy Esparza50% (2)

- Informe COBIT PascasioJoséDocumento14 páginasInforme COBIT PascasioJoséPazkasio JoséAún no hay calificaciones

- UF1871 - Elaboración de la documentación TécnicaDe EverandUF1871 - Elaboración de la documentación TécnicaAún no hay calificaciones

- 2.1 AscDocumento11 páginas2.1 AscDaniel Eduardo Pech CanulAún no hay calificaciones

- Auditoría de Controles Usando COBIT 5 e ISO 27002Documento42 páginasAuditoría de Controles Usando COBIT 5 e ISO 27002JPedro Rodríguez75% (4)

- ISO 9001 Nueva Versión en Octubre 2008Documento4 páginasISO 9001 Nueva Versión en Octubre 2008fridaAún no hay calificaciones

- Modelo Cobit 5Documento13 páginasModelo Cobit 5Erlin Rojas CercadoAún no hay calificaciones

- ISO 20000 Artículo Revista CalidadDocumento4 páginasISO 20000 Artículo Revista CalidadEivar RamirezAún no hay calificaciones

- Iso 20000-27000Documento28 páginasIso 20000-27000Jonny Alexander Berrio HurtadoAún no hay calificaciones

- Iso 20000Documento10 páginasIso 20000Reynaldo Taipe CasasAún no hay calificaciones

- Iso 9001 - 2150Documento14 páginasIso 9001 - 2150Eloy Vega DelgadoAún no hay calificaciones

- Que Es CobitDocumento3 páginasQue Es CobitVictor PujolsAún no hay calificaciones

- ITILDocumento30 páginasITILFrank HackAún no hay calificaciones

- La Norma Iso 20000Documento8 páginasLa Norma Iso 20000catsitoAún no hay calificaciones

- RVALVECDocumento40 páginasRVALVECGeneo GeneoAún no hay calificaciones

- Tarea V - Richard MendozaDocumento8 páginasTarea V - Richard MendozaIsmaelAún no hay calificaciones

- Norma ISO 9000-2000 VS ISO 9000-2008Documento8 páginasNorma ISO 9000-2000 VS ISO 9000-2008Marco VsAún no hay calificaciones

- Evidencia 2: Cuadros Comparativos "Trazabilidad"Documento18 páginasEvidencia 2: Cuadros Comparativos "Trazabilidad"ANA MILENA ROCHA GARZONAún no hay calificaciones

- (Davis, Schiller y Wheeler - EsDocumento6 páginas(Davis, Schiller y Wheeler - EsJhonnySanchezAún no hay calificaciones

- Norma Iso 90012015 Tuv CastiblancoDocumento15 páginasNorma Iso 90012015 Tuv CastiblancoJOSE ZAVARCEAún no hay calificaciones

- Plantilla-Modelamiento de NegocioDocumento20 páginasPlantilla-Modelamiento de NegocioOscar Aquise FalconAún no hay calificaciones

- Iso 20000Documento10 páginasIso 20000Ilsi Karina ValladaresAún no hay calificaciones

- AA17 EV2 Cuadros Comparativos TrazabilidadDocumento10 páginasAA17 EV2 Cuadros Comparativos TrazabilidadAndrés TibabiscoAún no hay calificaciones

- Marcos Rozas Tarea 2Documento5 páginasMarcos Rozas Tarea 2Marcos Andrés Rozas GutiérrezAún no hay calificaciones

- Tarea Semana 2Documento5 páginasTarea Semana 2Kati QuinchaoAún no hay calificaciones

- Evidencia 2 Cuadros Comparativos TrazabilidadDocumento14 páginasEvidencia 2 Cuadros Comparativos TrazabilidadSonia AguirreAún no hay calificaciones

- MA-TI-40-01 Monitorear y Evaluar El Control Interno de TIDocumento19 páginasMA-TI-40-01 Monitorear y Evaluar El Control Interno de TIKarolyn Navaro BrenesAún no hay calificaciones

- 1.acta Constitución Proyecto Plaza VeaDocumento4 páginas1.acta Constitución Proyecto Plaza VeaHitomi SciencieAún no hay calificaciones

- Gobierno Ti Eje3 PDFDocumento7 páginasGobierno Ti Eje3 PDFWALTER RIVERAAún no hay calificaciones

- Herramientas COBITDocumento9 páginasHerramientas COBITJuanlu RastrolloAún no hay calificaciones

- Procedimiento Auditorias InternasDocumento8 páginasProcedimiento Auditorias InternasELIMAR ALCALAAún no hay calificaciones

- Evaluación Parcial 1 - ASY5131Documento9 páginasEvaluación Parcial 1 - ASY5131CARLOS . NEIRA VALENZUELAAún no hay calificaciones

- Módulo 3. Auditoría de SistemasDocumento29 páginasMódulo 3. Auditoría de SistemasIsbeth BriceñoAún no hay calificaciones

- MIG-TI-2130 Propuesta de Solución V1.0Documento10 páginasMIG-TI-2130 Propuesta de Solución V1.0MiguelAún no hay calificaciones

- Gobierno Ti Eje 3 Luisa MendivelsoDocumento10 páginasGobierno Ti Eje 3 Luisa MendivelsoLuisa Fernanda Mendivelso SolarteAún no hay calificaciones

- Metodología de Transformación de ProcesosDocumento17 páginasMetodología de Transformación de Procesosr.pulgar.4871Aún no hay calificaciones

- FACTURA ELECTRONICA - SONDA Propuesta Información ND y NCDocumento4 páginasFACTURA ELECTRONICA - SONDA Propuesta Información ND y NCJhon CalderonAún no hay calificaciones

- 17 Evidencia 2 Cuadros-Comparativos TrazabilidadDocumento15 páginas17 Evidencia 2 Cuadros-Comparativos TrazabilidadEdwin Mauricio Gomez MosqueraAún no hay calificaciones

- Solucion Evidencia 2Documento11 páginasSolucion Evidencia 2AdRiana GaleanoAún no hay calificaciones

- Tecnologo en Gestion LogisticaDocumento11 páginasTecnologo en Gestion LogisticaIgnacio RolongAún no hay calificaciones

- ISO/IEC 29110 para procesos software en las pequeñas empresasDe EverandISO/IEC 29110 para procesos software en las pequeñas empresasAún no hay calificaciones

- Modelo de madurez de ingeniería del software Versión 2.0 (MMIS V.2)De EverandModelo de madurez de ingeniería del software Versión 2.0 (MMIS V.2)Aún no hay calificaciones

- Ups Apc Br900mi 900va Interactiva Usb Regulador 6 SalidasDocumento1 páginaUps Apc Br900mi 900va Interactiva Usb Regulador 6 SalidasAlejandro SotoAún no hay calificaciones

- FORTINET-DocumentoDescriptivo FortiGate-2016Documento97 páginasFORTINET-DocumentoDescriptivo FortiGate-2016Robert Sanchez OchochoqueAún no hay calificaciones

- Guia Glosario Ciberseguridad 2021Documento82 páginasGuia Glosario Ciberseguridad 2021MapacheYorkAún no hay calificaciones

- Orientaciones para Trabajos GrupalesDocumento1 páginaOrientaciones para Trabajos GrupalesAlejandro SotoAún no hay calificaciones

- Informe 1Documento10 páginasInforme 1Alfredo Valle HernándezAún no hay calificaciones

- APC BackUPS BX1200MI-MSDocumento4 páginasAPC BackUPS BX1200MI-MSPepe Zavaleta GonzalesAún no hay calificaciones

- Cisco Packet Tracer ExamenDocumento18 páginasCisco Packet Tracer ExamenFERNANDO XAVIER PINEDA MONGEOTEAún no hay calificaciones

- c073906 ISO IEC 27000 2018Documento34 páginasc073906 ISO IEC 27000 2018Alejandro SotoAún no hay calificaciones

- Infografía - Técnicas de Human HackingDocumento1 páginaInfografía - Técnicas de Human HackingAlejandro SotoAún no hay calificaciones

- NIST SP 800-88r1Documento64 páginasNIST SP 800-88r1Alejandro SotoAún no hay calificaciones

- Nist Fips 140-3Documento11 páginasNist Fips 140-3Alejandro SotoAún no hay calificaciones

- La Miopía Del MarketingDocumento36 páginasLa Miopía Del MarketingAlejandro Bonilla RodriguezAún no hay calificaciones

- Conceptos Básicos y Nociones de Lubricación GeneralDocumento9 páginasConceptos Básicos y Nociones de Lubricación GeneralJared GarciaAún no hay calificaciones

- Planificaciones Dua LenguajeDocumento6 páginasPlanificaciones Dua LenguajeClaudia Martinez100% (1)

- P3 Principios de Contabilidad y CostosDocumento20 páginasP3 Principios de Contabilidad y CostosneirillapjAún no hay calificaciones

- RESISTENCIA DE MATERIALES Semana 4 NocDocumento31 páginasRESISTENCIA DE MATERIALES Semana 4 NocFrancisco OsorioAún no hay calificaciones

- Secciones Pulidas - Alvarez - Lopez - Rodriguez - DíazDocumento20 páginasSecciones Pulidas - Alvarez - Lopez - Rodriguez - DíazPhill Alfaro AlvarezAún no hay calificaciones

- Informe Eco Prácticas de Ambiental Grupo 6-1Documento20 páginasInforme Eco Prácticas de Ambiental Grupo 6-1Jessica CarolinaAún no hay calificaciones

- Infoeme AutoevaluacionDocumento2 páginasInfoeme AutoevaluacionMario Alejandro Paca RochaAún no hay calificaciones

- Taller de Comprension LectoraDocumento4 páginasTaller de Comprension LectoraPablo Manuel Amézquita JaramilloAún no hay calificaciones

- Reporte Lab 1Documento13 páginasReporte Lab 1Capcha Alvarez Luis EnriqueAún no hay calificaciones

- Mapa Conceptual Del AmbienteDocumento3 páginasMapa Conceptual Del Ambienteadrianadp69Aún no hay calificaciones

- Bienes y Servicios Del EstadoDocumento3 páginasBienes y Servicios Del EstadoYaneth Coy IxmayAún no hay calificaciones

- Bajo UrubambaDocumento5 páginasBajo UrubambaDíaz Arce SanderAún no hay calificaciones

- Plan de Desarrollo 2020 Tierralta V FinalDocumento377 páginasPlan de Desarrollo 2020 Tierralta V FinalAndres YanezAún no hay calificaciones

- INVENTARIOSDocumento6 páginasINVENTARIOSMarlin Yomara Gutierrez AldanaAún no hay calificaciones

- Aprende Haciendo 03 OrganizaciondedatosDocumento4 páginasAprende Haciendo 03 OrganizaciondedatosTierra OrgánicaAún no hay calificaciones

- ? Fase 3 de Lo Humano y Lo ComunitarioDocumento1 página? Fase 3 de Lo Humano y Lo ComunitarioCinthia Carolina PlataAún no hay calificaciones

- Trabajo Del CursoDocumento36 páginasTrabajo Del CursoRaúl Enrique Dutari DutariAún no hay calificaciones

- Grupo N°2 Casos PrácticosDocumento3 páginasGrupo N°2 Casos PrácticosGabriel Enciso CoralAún no hay calificaciones

- Autoevaluación 8 IefeveDocumento2 páginasAutoevaluación 8 IefeveJorge GómezAún no hay calificaciones

- Solución Guia de Contabilidad CompletaDocumento114 páginasSolución Guia de Contabilidad CompletaNatalia VivonaAún no hay calificaciones

- Práctica 3.12Documento9 páginasPráctica 3.12Elvis Alonso Diaz VizcardoAún no hay calificaciones

- TBC Plan de CharlaDocumento7 páginasTBC Plan de CharlaLizeth RíosAún no hay calificaciones

- EXPERIENCIA DE APRENDIZAJE No 1 - PRIMER GRADO-MARZO-2023-ULTIMAdocxDocumento21 páginasEXPERIENCIA DE APRENDIZAJE No 1 - PRIMER GRADO-MARZO-2023-ULTIMAdocxJaqueline Távara BecerraAún no hay calificaciones

- Información General Edificio TerrazzinoDocumento3 páginasInformación General Edificio TerrazzinoHarbey Villamizar JaimesAún no hay calificaciones

- Resumen Sanchez y ReyesDocumento23 páginasResumen Sanchez y ReyesDAVID SEMINARIO VASQUEZ MEGOAún no hay calificaciones

- Ejemplos Tipos de Instrumentos PúblicosDocumento3 páginasEjemplos Tipos de Instrumentos PúblicosKevin TorresAún no hay calificaciones

- Las Evaluaciones Educativas Que América Latina NecesitaDocumento6 páginasLas Evaluaciones Educativas Que América Latina NecesitaYaya EscobarAún no hay calificaciones

- La Moneda PerdidaDocumento1 páginaLa Moneda PerdidaMelva Lucy Mápura QuirogaAún no hay calificaciones

- Trabajo Modulo I - InflaciónDocumento16 páginasTrabajo Modulo I - InflaciónCarlos PeAún no hay calificaciones