Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Criminalistica y Criminologia

Cargado por

Creepy MaraudersDerechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Criminalistica y Criminologia

Cargado por

Creepy MaraudersCopyright:

Formatos disponibles

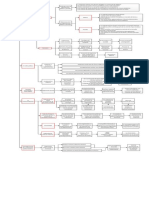

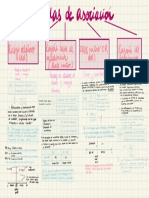

Personas con conocimiento Conductas

Conductas queque atentan

atentan

Se

Se refiere

refiere aa los

los

en informática. cibernética

cibernética contra

contra el

el “Bien

“Bien Común”

Común” yy

antecedentes oo

alteran estructuras antecedentes

alteran estructuras

condiciones de

condiciones de la la

del

del orden

orden yy desarrollo

desarrollo

Son cometidos por Lo estudia CONDUCTA CRIMINOGENEA conducta

conducta delictiva

delictiva

como

como lala familiar,

familiar, las

las

normas

normas yy convivencias.

convivencias.

Delitos

Delitos cometidos

cometidos por

por

Se les llama

medio de dispositivos

medio de dispositivos

electrónicos.

electrónicos.

La

La Causa

Causa del

del delito

delito

Piratas

Piratas

informáticos,

informáticos,

Hakers.

Hakers. Medio

Medio para cometer •• Cometerse

Cometerse en en momentos

momentos oportunos.

oportunos.

otros

otros crímenes.

crímenes. Delitos Informáticos •• Son

Son causa

causa de de pérdidas

pérdidas económicas

económicas

Se caracteriza graves

graves

Utilizan sus por •• No

No suelen

suelen ser

ser denunciadas

denunciadas

conocimientos Objeto

Objeto para

para acceder

acceder a a •• Suelen

Suelen ser

ser sofisticados

sofisticados

medios

medios ee información

información entre

entre •• Van

Van en

en incremento

incremento con

con el

el tiempo

tiempo

cómo: •• No

No son

son totalmente

totalmente reguladas

reguladas por

por

otros.

otros.

nuestra

nuestra leyley

Entre

Entre sus

sus

Se

Se da

da con

con el

el fin

fin de

de

métodos

métodos están.

están. Sabotaje Informático Se

Se efectúa

efectúa con

con ayuda

ayuda dede

obtener

obtener datos

datos

privados Uso de datos falsos virus,

virus, gusanos,

gusanos, etc

etc para

para

privados ee inclusive

inclusive

contenido

contenido eliminar

eliminar oo modificar

modificar

comprometedor..

comprometedor información

información de alto valor

de alto valor

Manipulación

Ciber Terrorismo Estos

Estos tienden

tienden a a reproducirse

reproducirse

Manipulación de

de programas

programas creando

creando copias

copias de

de sísí mismo,

mismo,

infectando

infectando dispositivos

dispositivos externos

externos

Modifican

Modifican yy desarrollando

desarrollando resistencia

resistencia al

al

programas por

programas por antivirus

antivirus

medio de los

medio de los Fraude.

Fraude.

cuales acceden

cuales acceden PROVOCAN

fácilmente

fácilmente a a tu

tu Se hace

Se hace con

con elel fin

fin de

de

información

información Puerta falsa desestabilizar un

desestabilizar un país

país oo

personal.

personal. Fuga

Fuga de

de datos.

datos.

Mediante

Mediante este

este crean

crean oo aplicar presión

aplicar presión al

al gobierno.

gobierno.

roban Se

Se da

da cuando

cuando sese conecta

conecta a a

roban una identidad con

una identidad con la

la

cual sitios

sitios que

que son

son réplicas

réplicas de

de los

los

cual enganchan

enganchan a a personas

personas yy

roban sitios

sitios originales,

originales, esto

esto con

con el

el

roban datos

datos oo dinero.

dinero.

fin

fin de

de robar

robar tus

tus datos.

datos.

También podría gustarte

- Instalaciones Eléctricas en Baja Tensión. 2ª Edición.De EverandInstalaciones Eléctricas en Baja Tensión. 2ª Edición.Calificación: 2.5 de 5 estrellas2.5/5 (9)

- Evaluacion Primer GradoDocumento1 páginaEvaluacion Primer GradoHerrera Vazquez AdrianaAún no hay calificaciones

- Introducción a la Informática Forense: SEGURIDAD INFORMÁTICADe EverandIntroducción a la Informática Forense: SEGURIDAD INFORMÁTICAAún no hay calificaciones

- La Construcción de Las Organizaciones PúblicasDocumento1 páginaLa Construcción de Las Organizaciones PúblicasEriksel Carlín SánchezAún no hay calificaciones

- Mapa MentalDocumento1 páginaMapa MentalJulian CastañedaAún no hay calificaciones

- Mapa Conceptual de EticaDocumento1 páginaMapa Conceptual de EticaveruskaAún no hay calificaciones

- Las Macros en Excel 2010: Hojas de cálculoDe EverandLas Macros en Excel 2010: Hojas de cálculoAún no hay calificaciones

- Clima OrganizacionalDocumento1 páginaClima OrganizacionalRubén Arévalo GalindoAún no hay calificaciones

- MAPA DE CALOR DEL 4to GRADO DE PRIMARIADocumento1 páginaMAPA DE CALOR DEL 4to GRADO DE PRIMARIAHugo SolisAún no hay calificaciones

- Ansi Z359.16 2016 PDFDocumento35 páginasAnsi Z359.16 2016 PDFLuis Eduardo Zubiria SuarezAún no hay calificaciones

- Actos EspecialesDocumento1 páginaActos EspecialesKarla Cruzado SilvaAún no hay calificaciones

- Conv Nacional 10 - Informe Final de EvaluaciónDocumento52 páginasConv Nacional 10 - Informe Final de EvaluaciónMarcela ValenciaAún no hay calificaciones

- Sánchez Valentina - PREGRADO - Guía 1.Documento1 páginaSánchez Valentina - PREGRADO - Guía 1.Valentina Sánchez LozanoAún no hay calificaciones

- ?? ?el VERDADERO LIDERAZGO ES TRANSPARENTE ?? Tíulo (Respuestas)Documento1 página?? ?el VERDADERO LIDERAZGO ES TRANSPARENTE ?? Tíulo (Respuestas)elejoreyes9Aún no hay calificaciones

- Mapa Mental - Bases EpistemológicasDocumento1 páginaMapa Mental - Bases EpistemológicasAlvaro ArangoAún no hay calificaciones

- Registro Auxiliar 2010 de 5TO ERNESTODocumento31 páginasRegistro Auxiliar 2010 de 5TO ERNESTOLuis Soto GonzalesAún no hay calificaciones

- Mapa MentalDocumento1 páginaMapa MentalJoel Huamani MAún no hay calificaciones

- Curvas ParametrizadasDocumento3 páginasCurvas ParametrizadasUlises Jaén AlmarchaAún no hay calificaciones

- 2 ProbabilidadDocumento2 páginas2 ProbabilidadaitanagoesAún no hay calificaciones

- Encuesta Sordo MudosDocumento1 páginaEncuesta Sordo MudosEric Valenzuela TobarAún no hay calificaciones

- Modelos EcológicosDocumento2 páginasModelos EcológicosAlejandra JaraAún no hay calificaciones

- Trabajo Práctico #7 - PAM PCMDocumento3 páginasTrabajo Práctico #7 - PAM PCMelgeoproxd kolorAún no hay calificaciones

- Odontologia ForenseDocumento6 páginasOdontologia ForenseJC SaniAún no hay calificaciones

- Manual Del Pequeo Industrial Formulas Procedimientos Secretos Consejos JJ - Compress PDFDocumento1 páginaManual Del Pequeo Industrial Formulas Procedimientos Secretos Consejos JJ - Compress PDFTamara Michelle NaulaAún no hay calificaciones

- Mapa Conceptual InteligenciaDocumento2 páginasMapa Conceptual InteligenciaPedro Gilberto Lopez BeltranAún no hay calificaciones

- Normas Tecnicas Generales 2Documento1 páginaNormas Tecnicas Generales 2ivisdiazAún no hay calificaciones

- Actividad 2Documento1 páginaActividad 2Kevin Sastre0% (1)

- Simulador en Excel de RIF ContadorMxDocumento13 páginasSimulador en Excel de RIF ContadorMxJorge MartinezAún no hay calificaciones

- Psicología Social - ComunitariaDocumento4 páginasPsicología Social - ComunitariaCarolina NievesAún no hay calificaciones

- Trabajo PersonalidadDocumento2 páginasTrabajo PersonalidadJan Carlos Melo TrianaAún no hay calificaciones

- Exámen de Estudios Sociales II Parcial 8-13Documento2 páginasExámen de Estudios Sociales II Parcial 8-13LouroseredoAún no hay calificaciones

- Mapa Conceptual SBSDocumento1 páginaMapa Conceptual SBSjonathan salas C0% (2)

- Guia 5 Team ParecetamolDocumento7 páginasGuia 5 Team ParecetamolLizeth BeltránAún no hay calificaciones

- Mapa Regimenes AduanerosDocumento1 páginaMapa Regimenes AduanerosTere Dela OAún no hay calificaciones

- Tarea 1 Teoria EstadoDocumento8 páginasTarea 1 Teoria EstadoAsdzáa Naáshje PhotoğrafçıAún no hay calificaciones

- Bmendoza A1u2 TGPDocumento1 páginaBmendoza A1u2 TGPBERENICE MENDOZA SANCHEZAún no hay calificaciones

- RRHH Unidad 8 - Solucionario MC Graw HillDocumento16 páginasRRHH Unidad 8 - Solucionario MC Graw HillThiabel LCAún no hay calificaciones

- EpidemiologiaDocumento1 páginaEpidemiologiaJavier SilvaAún no hay calificaciones

- Derecho 1Documento33 páginasDerecho 1cristina de andresAún no hay calificaciones

- 1 Equipo Comercio InternacionalDocumento25 páginas1 Equipo Comercio InternacionalkateAún no hay calificaciones

- Cárcel La Modelo - Situación CarcelariaDocumento1 páginaCárcel La Modelo - Situación Carcelariajuliana sanchez dimasAún no hay calificaciones

- Diagrama Gung HoDocumento2 páginasDiagrama Gung HoAlonso MoraAún no hay calificaciones

- Adobe Scan 09 Feb 2023 PDFDocumento25 páginasAdobe Scan 09 Feb 2023 PDFEdgar Estrella ValenzuelaAún no hay calificaciones

- Aplicación de Tratamientos Termicos en La Conservación de Alimentos y Su Efecto Sobre Agentes Patógenos y EnzimasDocumento2 páginasAplicación de Tratamientos Termicos en La Conservación de Alimentos y Su Efecto Sobre Agentes Patógenos y EnzimasPaulo ChiloAún no hay calificaciones

- Bloc de Notas Sin Título PDFDocumento4 páginasBloc de Notas Sin Título PDFSantiago YepesAún no hay calificaciones

- Registro de DPCCDocumento7 páginasRegistro de DPCCAnthony HuertasAún no hay calificaciones

- Notas MA 3Documento54 páginasNotas MA 3OmarAún no hay calificaciones

- Nro7402 - 2023 05 26Documento40 páginasNro7402 - 2023 05 26Claudio SandovalAún no hay calificaciones

- EDESA Informe Sostenibilidad 2018Documento340 páginasEDESA Informe Sostenibilidad 2018j coolAún no hay calificaciones

- Semiología - Mapa Mental (Sin Títulos)Documento1 páginaSemiología - Mapa Mental (Sin Títulos)albia1350% (4)

- Nro7439 - 2023 07 04Documento48 páginasNro7439 - 2023 07 04Claudio SandovalAún no hay calificaciones

- Mapa Conceptual T6 AP 3 - 1 Los Principios de Seguridad en Internet - CmapDocumento1 páginaMapa Conceptual T6 AP 3 - 1 Los Principios de Seguridad en Internet - CmapDaniel LozaAún no hay calificaciones

- Resumen Introducción EconomíaDocumento13 páginasResumen Introducción EconomíaMaría PazAún no hay calificaciones

- Abordaje ComunitarioDocumento6 páginasAbordaje ComunitarioRoger Palacios OsioAún no hay calificaciones

- Cuadro ComparativoDocumento19 páginasCuadro Comparativojorge garciaAún no hay calificaciones

- UntitledDocumento1 páginaUntitledPotato 89Aún no hay calificaciones

- Nro 6982 - 2022 - 03 - 27Documento40 páginasNro 6982 - 2022 - 03 - 27Claudio SandovalAún no hay calificaciones

- ¿Cuales Son Las Areas de La Educacion ArtisticaDocumento9 páginas¿Cuales Son Las Areas de La Educacion ArtisticaOliver GCAún no hay calificaciones

- Cuadro 02Documento1 páginaCuadro 02Creepy MaraudersAún no hay calificaciones

- Principo Pro PersonalDocumento6 páginasPrincipo Pro PersonalCreepy MaraudersAún no hay calificaciones

- Medios de Control ConstitucionalDocumento3 páginasMedios de Control ConstitucionalCreepy MaraudersAún no hay calificaciones

- Etapas Del Proceso LegislativoDocumento2 páginasEtapas Del Proceso LegislativoCreepy MaraudersAún no hay calificaciones

- Documento 7 EcedcddxverfwcxvredcdverfdvsdDocumento15 páginasDocumento 7 EcedcddxverfwcxvredcdverfdvsdCreepy MaraudersAún no hay calificaciones

- 767ada26eca5764ff15dfe0dae645a83Documento3 páginas767ada26eca5764ff15dfe0dae645a83Creepy MaraudersAún no hay calificaciones

- Auditoria de Cumplimiento A La MPHZ - 2019Documento118 páginasAuditoria de Cumplimiento A La MPHZ - 2019Ricky RickAún no hay calificaciones

- Actividad 2 - Modulo 3Documento3 páginasActividad 2 - Modulo 3Rosmayra TerreroAún no hay calificaciones

- Problemas de Hardware y SoftwareDocumento2 páginasProblemas de Hardware y SoftwareARMANDO CARLOS MARTILLO CASTROAún no hay calificaciones

- Tarea 6 Cap 8. Seguridad en Los Sistemas de Información.Documento5 páginasTarea 6 Cap 8. Seguridad en Los Sistemas de Información.Dayana GrantAún no hay calificaciones

- Rectificacion PropuestaDocumento1 páginaRectificacion PropuestaMonica PerezAún no hay calificaciones

- Tarea 2-3Documento42 páginasTarea 2-3owen chavarriaAún no hay calificaciones

- Articulo-Danny BurgosDocumento13 páginasArticulo-Danny BurgosdannyperezAún no hay calificaciones

- 3 Flujograma Oite 2011Documento7 páginas3 Flujograma Oite 2011Israel Nazareth Chaparro CruzAún no hay calificaciones

- SodapdfDocumento1 páginaSodapdfDanilo Perez SilvaAún no hay calificaciones

- Antologia Informatica IDocumento62 páginasAntologia Informatica IYosselin FernandezAún no hay calificaciones

- Programas UtilitariosDocumento17 páginasProgramas UtilitariosEison BenitesAún no hay calificaciones

- Microsoft Forefront Protection 2010 For Exchange ServerDocumento35 páginasMicrosoft Forefront Protection 2010 For Exchange Server732abrahamAún no hay calificaciones

- CORREGIR-Los Virus Informáticos para Dar A Conocer La ImportanciaDocumento8 páginasCORREGIR-Los Virus Informáticos para Dar A Conocer La ImportanciaFoxii AlvarezAún no hay calificaciones

- microCLAUDIA-Guía de Usuario v1.12Documento32 páginasmicroCLAUDIA-Guía de Usuario v1.12kuenka123Aún no hay calificaciones

- Trabajo Final - Economia DigitalDocumento33 páginasTrabajo Final - Economia DigitalKillaLab Partners Bitrix24Aún no hay calificaciones

- Anexo 1. Lista de Chequeo Mantto Pvo BPCS CenitDocumento14 páginasAnexo 1. Lista de Chequeo Mantto Pvo BPCS CenitJaime SuarezAún no hay calificaciones

- Actividad 06: Proyecto Integrador Etapa 2: Mtro. Carlos Ramirez CastañedaDocumento21 páginasActividad 06: Proyecto Integrador Etapa 2: Mtro. Carlos Ramirez CastañedaNahum MoralesAún no hay calificaciones

- Auditoria Seguridad Logica y Fisica..Documento21 páginasAuditoria Seguridad Logica y Fisica..Janet JąňěAún no hay calificaciones

- Antivirus: Norton 360Documento10 páginasAntivirus: Norton 360David JiménezAún no hay calificaciones

- Informe AntivirusDocumento21 páginasInforme AntivirusIndrack VegaAún no hay calificaciones

- Los Cinco Pasos para La Solución de Problemas de VirusDocumento8 páginasLos Cinco Pasos para La Solución de Problemas de Virusgassper19Aún no hay calificaciones

- Copia de Tinta Fresca - Practica + Con Las TIC 6Documento76 páginasCopia de Tinta Fresca - Practica + Con Las TIC 6Alejandra BraidaAún no hay calificaciones

- Examen de InformaticaDocumento13 páginasExamen de InformaticaChristian NavarroAún no hay calificaciones

- Informe Delitos InformaticosDocumento30 páginasInforme Delitos Informaticosk2k pagaAún no hay calificaciones

- Avance 5 Propuesta de Antivirus AlvaroDocumento4 páginasAvance 5 Propuesta de Antivirus Alvaroselena Victori Luis CruzAún no hay calificaciones

- Guia 1 - Trabajo en Casa - Zamalloa Flores, DavidDocumento2 páginasGuia 1 - Trabajo en Casa - Zamalloa Flores, DavidDavid Alonso Zamalloa FloresAún no hay calificaciones

- Actividad Evaluativa Eje 1 (P1) - VIROLOGIA IIDocumento10 páginasActividad Evaluativa Eje 1 (P1) - VIROLOGIA IIValamthAún no hay calificaciones

- Proyecto Sociotecnologico PNIDocumento82 páginasProyecto Sociotecnologico PNIbryanAún no hay calificaciones

- Dpso U3 A2 DilaDocumento9 páginasDpso U3 A2 DilaBlues DayanAún no hay calificaciones

- Claves de Nod32Documento1 páginaClaves de Nod32オタク ニコラスAún no hay calificaciones

- Guía de cálculo y diseño de conductos para ventilación y climatizaciónDe EverandGuía de cálculo y diseño de conductos para ventilación y climatizaciónCalificación: 5 de 5 estrellas5/5 (1)

- Clics contra la humanidad: Libertad y resistencia en la era de la distracción tecnológicaDe EverandClics contra la humanidad: Libertad y resistencia en la era de la distracción tecnológicaCalificación: 4.5 de 5 estrellas4.5/5 (117)

- Influencia. La psicología de la persuasiónDe EverandInfluencia. La psicología de la persuasiónCalificación: 4.5 de 5 estrellas4.5/5 (14)

- 7 tendencias digitales que cambiarán el mundoDe Everand7 tendencias digitales que cambiarán el mundoCalificación: 4.5 de 5 estrellas4.5/5 (87)

- Excel para principiantes: Aprenda a utilizar Excel 2016, incluyendo una introducción a fórmulas, funciones, gráficos, cuadros, macros, modelado, informes, estadísticas, Excel Power Query y másDe EverandExcel para principiantes: Aprenda a utilizar Excel 2016, incluyendo una introducción a fórmulas, funciones, gráficos, cuadros, macros, modelado, informes, estadísticas, Excel Power Query y másCalificación: 2.5 de 5 estrellas2.5/5 (3)

- Guía para la crianza en un mundo digital: Cómo educar para un uso sano y seguro de la tecnologíaDe EverandGuía para la crianza en un mundo digital: Cómo educar para un uso sano y seguro de la tecnologíaCalificación: 3.5 de 5 estrellas3.5/5 (2)

- EL PLAN DE MARKETING EN 4 PASOS. Estrategias y pasos clave para redactar un plan de marketing eficaz.De EverandEL PLAN DE MARKETING EN 4 PASOS. Estrategias y pasos clave para redactar un plan de marketing eficaz.Calificación: 4 de 5 estrellas4/5 (51)

- UF2246 - Reparación de pequeños electrodomésticos y herramientas eléctricasDe EverandUF2246 - Reparación de pequeños electrodomésticos y herramientas eléctricasCalificación: 2.5 de 5 estrellas2.5/5 (3)

- Excel 2021 y 365 Paso a Paso: Paso a PasoDe EverandExcel 2021 y 365 Paso a Paso: Paso a PasoCalificación: 5 de 5 estrellas5/5 (12)

- Excel y SQL de la mano: Trabajo con bases de datos en Excel de forma eficienteDe EverandExcel y SQL de la mano: Trabajo con bases de datos en Excel de forma eficienteCalificación: 1 de 5 estrellas1/5 (1)

- Comunicaciones industriales y WinCCDe EverandComunicaciones industriales y WinCCCalificación: 5 de 5 estrellas5/5 (4)

- Lógica de programación: Solucionario en pseudocódigo – Ejercicios resueltosDe EverandLógica de programación: Solucionario en pseudocódigo – Ejercicios resueltosCalificación: 3.5 de 5 estrellas3.5/5 (7)

- Inteligencia artificial: Análisis de datos e innovación para principiantesDe EverandInteligencia artificial: Análisis de datos e innovación para principiantesCalificación: 4 de 5 estrellas4/5 (3)

- LAS VELAS JAPONESAS DE UNA FORMA SENCILLA. La guía de introducción a las velas japonesas y a las estrategias de análisis técnico más eficaces.De EverandLAS VELAS JAPONESAS DE UNA FORMA SENCILLA. La guía de introducción a las velas japonesas y a las estrategias de análisis técnico más eficaces.Calificación: 4.5 de 5 estrellas4.5/5 (54)

- La psicología del trading de una forma sencilla: Cómo aplicar las estrategias psicológicas y las actitudes de los comerciantes ganadores para operar con éxito en línea.De EverandLa psicología del trading de una forma sencilla: Cómo aplicar las estrategias psicológicas y las actitudes de los comerciantes ganadores para operar con éxito en línea.Calificación: 4.5 de 5 estrellas4.5/5 (3)

- 100 circuitos de shields para arduino (español)De Everand100 circuitos de shields para arduino (español)Calificación: 3.5 de 5 estrellas3.5/5 (3)

- Todo Sobre Tecnología Blockchain: La Guía Definitiva Para Principiantes Sobre Monederos BlockchainDe EverandTodo Sobre Tecnología Blockchain: La Guía Definitiva Para Principiantes Sobre Monederos BlockchainAún no hay calificaciones

- Manual Técnico del Automóvil - Diccionario Ilustrado de las Nuevas TecnologíasDe EverandManual Técnico del Automóvil - Diccionario Ilustrado de las Nuevas TecnologíasCalificación: 4.5 de 5 estrellas4.5/5 (14)

- UF0349: ATENCIÓN AL CLIENTE EN EL PROCESO COMERCIAL (ADGG0208) (ADGD0308)De EverandUF0349: ATENCIÓN AL CLIENTE EN EL PROCESO COMERCIAL (ADGG0208) (ADGD0308)Calificación: 2 de 5 estrellas2/5 (1)

- Breve Manual Redacción Informe TécnicoDe EverandBreve Manual Redacción Informe TécnicoCalificación: 3.5 de 5 estrellas3.5/5 (13)

- El mito de la inteligencia artificial: Por qué las máquinas no pueden pensar como nosotros lo hacemosDe EverandEl mito de la inteligencia artificial: Por qué las máquinas no pueden pensar como nosotros lo hacemosCalificación: 5 de 5 estrellas5/5 (2)

- Design Thinking para principiantes: La innovación como factor para el éxito empresarialDe EverandDesign Thinking para principiantes: La innovación como factor para el éxito empresarialCalificación: 4.5 de 5 estrellas4.5/5 (10)

- Machine Learning y Deep Learning: Usando Python, Scikit y KerasDe EverandMachine Learning y Deep Learning: Usando Python, Scikit y KerasAún no hay calificaciones

- ¿Cómo piensan las máquinas?: Inteligencia artificial para humanosDe Everand¿Cómo piensan las máquinas?: Inteligencia artificial para humanosCalificación: 5 de 5 estrellas5/5 (1)

- Curso básico de Python: La guía para principiantes para una introducción en la programación con PythonDe EverandCurso básico de Python: La guía para principiantes para una introducción en la programación con PythonAún no hay calificaciones

- El trading de opciones de una forma sencilla: La guía introductoria al trading de opciones y a las principales estrategias de beneficios.De EverandEl trading de opciones de una forma sencilla: La guía introductoria al trading de opciones y a las principales estrategias de beneficios.Calificación: 5 de 5 estrellas5/5 (1)