Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Andrea Luna Tarea 7

Cargado por

Andrea LunaDerechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Andrea Luna Tarea 7

Cargado por

Andrea LunaCopyright:

Formatos disponibles

REDES Y SEGURIDAD

SEMANA 7

Nombre del estudiante: Andrea Luna Vargas

Fecha de entrega: 19 diciembre 2022

Carrera: Ingeniería en Informática

DESARROLLO

Una pyme del sector pesquero ha sufrido los siguientes ataques en su red de área local, lo que ha

comprometido, al menos, 2 capas de seguridad más:

A la tabla MAC.

De VLAN.

De DHCP.

ARP.

De suplantación de direcciones.

De STP.

La configuración que ha hecho el jefe de TI de esta red es:

Una red híbrida: cableada con una tarjeta Ethernet 1609-ENET Allen-Bradley; además de una

tarjeta de red Wi-Fi DLink Interna PCI Express WiFi N300 DWA-548.

En esta red se comparten impresoras y archivos utilizando puertos UDP y TCP.

Dada la alta rotación de personal y los tiempos limitados para realizar capacitaciones en seguridad

informática, los dueños de esta pyme han recurrido a ti para que los asesores en el diseño de soluciones y

capacitaciones sobre el resguardo de la seguridad de su red LAN.

A partir de esta información, responde las siguientes preguntas y actividades:

1. Elabora un diagrama en donde resumas las acciones que debe realizar esta empresa para

asegurar los dispositivos que componen su LAN.

Acciones

Software Firmware Protocolos

Evitar las Contar con un servicio Configuración de

Configuración para configuraciones que no que permita revisiones y protocolos a la versión

Evitar aplicaciones y

versión mas actual y tengan capacidad de certificaciones de la más actual, ya que

servicios innecesarios.

segura. autenticación y seguridad de hardware, entrega una mayor

encriptación. sistemas, etc. seguridad.

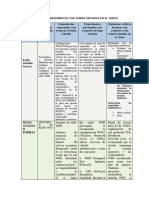

2. ¿Cuáles son las características y diferencias entre los ataques a esta red, que aparecen listados

más arriba, y cuál es la forma de mitigarlos?

Las características y diferencias entre los ataques y su correspondiente forma de mitigación son:

Tipo Ataque Características Diferencias Mitigación

Permite mantener de

manera fija las

direcciones MAC de un

puerto, o en su defecto

que un switch

almacene direcciones

MAC.

Mitigación de ataques

Permite la seguridad

de tablas CAM, por

Seguridad de Puerto del puerto al limitar el

puertos cuya seguridad

uso de direcciones.

es deficiente

No reenvía tramas que

no estén asignadas en

el grupo de origen.

Permite bloquear el

paso de direcciones

MAC que no estén en

el origen.

También conocido Es posible evitar este

como salto de VLAN. tipo de ataque

Consiste en el ingreso enriqueciendo la

al sistema informático seguridad de las capas

de las redes virtuales, primarias del modelo

lo que permite el OSI.

ataque de recursos que Se puede evitar con

se encuentren dentro un trabajo en

de este. conjunto entre el área

Ataque de VLAN Los hosts atacantes se de TI y el soporte que Mitigación de ataques

Hopping trasladan de VLAN en se hace en el VLAN

VLAN robando software.

información,

eliminando datos,

ingresando spyware,

entre otros.

Puede ingresar a través

de cualquier perfil que

este ingresado en la

red.

Ataque de DHCP Capaz de distinguir Los puertos confiables Mitigación de ataques

Spoofing entre los puertos que no contienen DHCP

son confiables y los no restricción, debido a

confiables. el control en el

ambiente.

Los puertos no

confiables solo evitan

ataques comunes.

La mejor forma de Invalida los mensajes

mitigar este ataque es ARP, ya que las IP se

a través de rutas encuentran asociados

Ataque de ARP Mitigación de ataque de

estáticas en los a una dirección MAC

Spoofing ARP

dispositivos que se que no cambia, es fija

encuentran conectados en el tiempo.

a la red.

3. En un mapa conceptual, establece cuáles son las aplicaciones de las técnicas de mitigación que

debería seguir la empresa frente a estos ataques a su red LAN.

Asegura el acceso a la red de

Uso de cortafuegos

manera legitima

Asegura una capa adicional

de protección

El uyso de reenvío de

Reenvío y filtrado de

paquetes impide el acceso

paquetes proporconados por

de un externo a los sistemas

el cortafuegos

de red.

Técnicas de mitigación de

ataques en red LAN

El uso de filtrado permite el

Limite en el acceso de bloqueo de solicitudes

puertos provenientes de dominios o

direcciones IP

limita la dirección al

momento de la generación

de tráfico en algunos puertos

Limite en protocolos de red.

REFERENCIAS BIBLIOGRÁFICAS

1. https://empresas.blogthinkbig.com/medidas-de-seguridad-en-una-red-lan/

2. https://www.hacknoid.com/hacknoid/5-herramientas-de-seguridad-informatica-claves-en-

empresas/

3. IACC (2022). Seguridad en redes LAN. Redes y seguridad. Semana 7.

También podría gustarte

- S07.s1 - Material Teórico1.2Documento49 páginasS07.s1 - Material Teórico1.2Fabrizio ArceAún no hay calificaciones

- Redes y Seguridad - Tarea6Documento5 páginasRedes y Seguridad - Tarea6trinidad ludevigAún no hay calificaciones

- Taller 4 Seguridad en Redes Sociales y PolíticasDocumento25 páginasTaller 4 Seguridad en Redes Sociales y PolíticasJuan alberth RojasAún no hay calificaciones

- Andrea - Luna Tarea - 2Documento7 páginasAndrea - Luna Tarea - 2Andrea LunaAún no hay calificaciones

- Seguridad en Redes CableadasDocumento3 páginasSeguridad en Redes CableadasSadith Sanchez100% (1)

- Fase 3 Gustavo Marriaga CastroDocumento14 páginasFase 3 Gustavo Marriaga CastroAlexander DuarteAún no hay calificaciones

- 1.7 conceptosBasicosCifradoWirelessDocumento28 páginas1.7 conceptosBasicosCifradoWirelessFede ricoAún no hay calificaciones

- Centro de Gestión de Mercados, Logística y Tecnologías de La InformaciónDocumento2 páginasCentro de Gestión de Mercados, Logística y Tecnologías de La InformaciónJeimy MancipeAún no hay calificaciones

- 19 EISN 1 026 RIA4 ResumenDocumento6 páginas19 EISN 1 026 RIA4 ResumenDavid BaezAún no hay calificaciones

- Beatriz Lizama Tarea6Documento9 páginasBeatriz Lizama Tarea6Beatriz LizamaAún no hay calificaciones

- Jose Castillo 2018210061 Actividad#11.2Documento11 páginasJose Castillo 2018210061 Actividad#11.2Rey Castillo Rivera100% (1)

- REDES - 2 - Semana5 - 2024-0-WADocumento84 páginasREDES - 2 - Semana5 - 2024-0-WANandito LenvAún no hay calificaciones

- Seguridad Activa (Acceso A Redes) M6Documento9 páginasSeguridad Activa (Acceso A Redes) M6JULIO CESARAún no hay calificaciones

- Tabla Resumen de Los Temas Tratados en El VideoDocumento3 páginasTabla Resumen de Los Temas Tratados en El Videojack1284Aún no hay calificaciones

- Seguridad en Redes y TelecomunicacionesDocumento12 páginasSeguridad en Redes y TelecomunicacionesRENATO JOSE DOMINGUEZ GERMANAún no hay calificaciones

- Actividad 1 Cuadro ComparativoDocumento2 páginasActividad 1 Cuadro Comparativolina marcelaAún no hay calificaciones

- Redes 4Documento26 páginasRedes 4klemus5Aún no hay calificaciones

- Practica FirewallDocumento7 páginasPractica FirewallCarlos Andres Aguilar CaroAún no hay calificaciones

- Diseño TecnológicoDocumento29 páginasDiseño TecnológicoKevin Eduardo Vazquez TreviñoAún no hay calificaciones

- Tarea 05 - Presupuesto TIDocumento9 páginasTarea 05 - Presupuesto TIJeffrey OlivaAún no hay calificaciones

- Tarea 6Documento6 páginasTarea 6jonathan alonsoAún no hay calificaciones

- FirewallDocumento14 páginasFirewallPascual CalzadaAún no hay calificaciones

- Kadr U2 A4 RontDocumento19 páginasKadr U2 A4 RontLuis FloresAún no hay calificaciones

- Taller 1 Reconocimiento de Parametros de SeguridadDocumento3 páginasTaller 1 Reconocimiento de Parametros de SeguridadSantiago CastiblancoAún no hay calificaciones

- Cuadros Sinopticos 10,11,12,14Documento2 páginasCuadros Sinopticos 10,11,12,14RICARDO RAMOS VILLARREALAún no hay calificaciones

- Taller N°4 Mora ChristianDocumento13 páginasTaller N°4 Mora ChristianFrancisco Cacho GallegoAún no hay calificaciones

- Asignación-Tarea-FISC1 - Jaime LuqueDocumento6 páginasAsignación-Tarea-FISC1 - Jaime LuqueJaime LuqueAún no hay calificaciones

- Tarea3 HarolValles 208060 2Documento5 páginasTarea3 HarolValles 208060 2Alexander DuarteAún no hay calificaciones

- Plantilla Hardening SwitchesDocumento9 páginasPlantilla Hardening SwitchesDianaAún no hay calificaciones

- Seguridad de Redes VlansDocumento13 páginasSeguridad de Redes VlansElliot100% (1)

- 4.1 Riesgos y Amenazas de Las Redes InalambricasDocumento23 páginas4.1 Riesgos y Amenazas de Las Redes InalambricasAlex DiazAún no hay calificaciones

- MapaDocumento5 páginasMapaLorraine LedezmaAún no hay calificaciones

- Tarea Semana 6Documento6 páginasTarea Semana 6Cristian MontecinosAún no hay calificaciones

- Conceptos de Seguridad en LANDocumento16 páginasConceptos de Seguridad en LANMiguel Angel Santos RuizAún no hay calificaciones

- Tarea 4Documento6 páginasTarea 4Cristian Marambio100% (1)

- Next Generation FirewallDocumento7 páginasNext Generation FirewallAngie Leon VeraAún no hay calificaciones

- Planteamiento Del ProblemaDocumento14 páginasPlanteamiento Del ProblemaAndy Erik EricssonAún no hay calificaciones

- Mecanismos y Protocolos de Seguridad: WEB, WPA, WPA-PSK, WEP2Documento10 páginasMecanismos y Protocolos de Seguridad: WEB, WPA, WPA-PSK, WEP2Carlos100% (2)

- Eje2 Redes y SeguridadDocumento29 páginasEje2 Redes y SeguridadDuvan Paez TapiasAún no hay calificaciones

- Analisis de 2 Papers SDN-MPLSDocumento11 páginasAnalisis de 2 Papers SDN-MPLSPabloMuñozAlbitesAún no hay calificaciones

- Seguridad en Redes Inalámbricas - ArticuloDocumento4 páginasSeguridad en Redes Inalámbricas - Articulocarlos bazanAún no hay calificaciones

- Actividad 1. Reconocer Las Diferentes Topologías de Redes y Sus Características.Documento4 páginasActividad 1. Reconocer Las Diferentes Topologías de Redes y Sus Características.javier zapataAún no hay calificaciones

- Identificación de FallasDocumento4 páginasIdentificación de Fallasmaykelmoran429Aún no hay calificaciones

- Seguridad en Redes InalámbricasDocumento3 páginasSeguridad en Redes Inalámbricasdecofcb10Aún no hay calificaciones

- Unidad 2 - Gestion de La Seguridad - Yeison BocigaDocumento11 páginasUnidad 2 - Gestion de La Seguridad - Yeison BocigayeisonAún no hay calificaciones

- TESR08 - Sección 781 - Informe 1Documento14 páginasTESR08 - Sección 781 - Informe 1Jorge Samuel Diaz OrsolaAún no hay calificaciones

- Si155v Ef - 2022-IiDocumento2 páginasSi155v Ef - 2022-IiKEVIN SHARIFF MANTILLA MEZAAún no hay calificaciones

- KSG2 U2 Ea JohnDocumento9 páginasKSG2 U2 Ea JohnAlejandro Reyes100% (1)

- Luis - Caceres - Tarea 6Documento7 páginasLuis - Caceres - Tarea 6Luis Cáceres CruzAún no hay calificaciones

- Seguridad en Redes InalambricasDocumento36 páginasSeguridad en Redes InalambricasCarlos Emanuel Querevalu RamirezAún no hay calificaciones

- Seguridad en Redes y ComunicacionesDocumento86 páginasSeguridad en Redes y ComunicacionesRamiro BautistaAún no hay calificaciones

- Arquitecturas Seguras en Redes InalambricasDocumento6 páginasArquitecturas Seguras en Redes InalambricasJessica FloresAún no hay calificaciones

- Cifrado WEP, WAP y WAP2Documento1 páginaCifrado WEP, WAP y WAP2Rubén InformáticaAún no hay calificaciones

- Identificación de Fallas Juan Angel Valenzuela SanchezDocumento4 páginasIdentificación de Fallas Juan Angel Valenzuela SanchezGESSY2Aún no hay calificaciones

- Triptico Informativo de ExposiciónDocumento2 páginasTriptico Informativo de Exposiciónunesradisise04Aún no hay calificaciones

- Seguridad en Redes Wireless Bajo LinuxDocumento88 páginasSeguridad en Redes Wireless Bajo LinuxJorge Darcy TAún no hay calificaciones

- Bridging CCNA7Documento151 páginasBridging CCNA7Antonio RochaAún no hay calificaciones

- Guía de Tarea No. 1Documento5 páginasGuía de Tarea No. 1Leonard Jones GondolaAún no hay calificaciones

- Andrea - Luna Tarea - 3Documento5 páginasAndrea - Luna Tarea - 3Andrea LunaAún no hay calificaciones

- Andrea - Luna Tarea - 1Documento5 páginasAndrea - Luna Tarea - 1Andrea LunaAún no hay calificaciones

- Andrea Luna Tarea 6Documento12 páginasAndrea Luna Tarea 6Andrea LunaAún no hay calificaciones

- Andrea Luna Tarea 6Documento5 páginasAndrea Luna Tarea 6Andrea LunaAún no hay calificaciones

- Andrea - Luna Tarea - 1Documento5 páginasAndrea - Luna Tarea - 1Andrea LunaAún no hay calificaciones

- Andrea - Luna Tarea - 3Documento5 páginasAndrea - Luna Tarea - 3Andrea LunaAún no hay calificaciones

- Andrea - Luna Tarea - 6Documento9 páginasAndrea - Luna Tarea - 6Andrea LunaAún no hay calificaciones

- Andrea - Luna Tarea - 6Documento7 páginasAndrea - Luna Tarea - 6Andrea LunaAún no hay calificaciones

- Andrea - Luna Tarea - 7Documento3 páginasAndrea - Luna Tarea - 7Andrea LunaAún no hay calificaciones

- Andrea - Luna Tarea - 2Documento5 páginasAndrea - Luna Tarea - 2Andrea LunaAún no hay calificaciones

- Andrea - Luna Tarea - 5Documento5 páginasAndrea - Luna Tarea - 5Andrea LunaAún no hay calificaciones

- Andrea - Luna Tarea - 3Documento7 páginasAndrea - Luna Tarea - 3Andrea LunaAún no hay calificaciones

- Andrea - Luna Tarea - 4Documento6 páginasAndrea - Luna Tarea - 4Andrea LunaAún no hay calificaciones

- Andrea - Luna Tarea - 8Documento7 páginasAndrea - Luna Tarea - 8Andrea LunaAún no hay calificaciones

- Andrea - Luna Tarea - 8Documento4 páginasAndrea - Luna Tarea - 8Andrea LunaAún no hay calificaciones

- Andrea - Luna Tarea - 7Documento5 páginasAndrea - Luna Tarea - 7Andrea LunaAún no hay calificaciones

- Andrea - Luna Tarea - 6Documento18 páginasAndrea - Luna Tarea - 6Andrea LunaAún no hay calificaciones

- 4 Eva Data CenterDocumento33 páginas4 Eva Data CenterFeni_X13dbzAún no hay calificaciones

- Plan de Sistemas Del Ayuntamiento de GijónDocumento7 páginasPlan de Sistemas Del Ayuntamiento de GijónBárbara GAún no hay calificaciones

- Topología de RedDocumento6 páginasTopología de Redliza100% (1)

- Simulación en RedesDocumento2 páginasSimulación en RedesIsrael RodriguezAún no hay calificaciones

- Normas de Ponchado de Cable UtpDocumento9 páginasNormas de Ponchado de Cable UtpArturo Aguado SantosAún no hay calificaciones

- 2 Redes VlanDocumento21 páginas2 Redes VlanGabino hernandez rosalesAún no hay calificaciones

- Capitulo 2 Acl y Seguridad Wan I - 18Documento67 páginasCapitulo 2 Acl y Seguridad Wan I - 18Luis Fernando Quispe MamaniAún no hay calificaciones

- Universidad Cristiana Evangelica Nuevo Milenio: Docente: Delia Arastely Lopez MerazDocumento15 páginasUniversidad Cristiana Evangelica Nuevo Milenio: Docente: Delia Arastely Lopez MerazMario ReyesAún no hay calificaciones

- APLICACIONES IoTDocumento5 páginasAPLICACIONES IoTÁngel RodríguezAún no hay calificaciones

- Memoria de Estadía JOSE LUIS1Documento31 páginasMemoria de Estadía JOSE LUIS1Maiz AgrioAún no hay calificaciones

- Capitulo 3 - Capa de Aplicacion Modelo OSIDocumento28 páginasCapitulo 3 - Capa de Aplicacion Modelo OSIPablo NovaAún no hay calificaciones

- 7 Pasos de Internet - Masificación - V3Documento93 páginas7 Pasos de Internet - Masificación - V3Brayan A. Diaz100% (1)

- Activos InformeDocumento19 páginasActivos InformeErick M Izquierdo FloresAún no hay calificaciones

- Review Mando A Distancia Universal Lidl Kh2159 de 8Documento2 páginasReview Mando A Distancia Universal Lidl Kh2159 de 8rattyintermissi50Aún no hay calificaciones

- INF FINAL - DR FERRER PEÑARANDA - SPSS EN ENFERMERIA PDFDocumento291 páginasINF FINAL - DR FERRER PEÑARANDA - SPSS EN ENFERMERIA PDFJuan LuneraAún no hay calificaciones

- Libro - Redes de Computadores (Ordinas)Documento354 páginasLibro - Redes de Computadores (Ordinas)EmanuelRamirez100% (1)

- S02.s2 Capa de Aplicación-DNSDocumento17 páginasS02.s2 Capa de Aplicación-DNSMiguelRnRcAún no hay calificaciones

- Grupo 203092 - 35 - Tarea 3Documento274 páginasGrupo 203092 - 35 - Tarea 3JhonCuervoAún no hay calificaciones

- OACE Unidad4 PresentacionDocumento18 páginasOACE Unidad4 PresentacionManuel Ángel Garrido TorresAún no hay calificaciones

- Modulo 2-Tarea 2 Redes InalambricasDocumento8 páginasModulo 2-Tarea 2 Redes InalambricasJaramillo HenryAún no hay calificaciones

- PLAN DE SISTEMAS DE INFORMACIÓN (Ejemplo de Internet)Documento56 páginasPLAN DE SISTEMAS DE INFORMACIÓN (Ejemplo de Internet)Mary Carbajal92% (12)

- Contenidos Tecnico en Computacion e InformaticaDocumento9 páginasContenidos Tecnico en Computacion e InformaticaAlbLertTpAún no hay calificaciones

- Metrado Comunicaciones SI v1Documento12 páginasMetrado Comunicaciones SI v1Esmeralda1419Aún no hay calificaciones

- Chip Ps2 Matrix InfinitiDocumento44 páginasChip Ps2 Matrix InfinitiAlbert Guevara71% (7)

- Arn02304u8 SpaDocumento2 páginasArn02304u8 Spamario nogueraAún no hay calificaciones

- Practica 7.2.7 - Paul ValdezDocumento6 páginasPractica 7.2.7 - Paul Valdezssf 2018Aún no hay calificaciones

- Servicios en RedDocumento8 páginasServicios en RedrgomezcabezasAún no hay calificaciones

- Redes (Tríptico)Documento2 páginasRedes (Tríptico)Pablo Trabajos100% (2)

- Generalidades Monica 10Documento2 páginasGeneralidades Monica 10Pedro SantanaAún no hay calificaciones

- Propuesta de Una Red Fibra Óptica para LaDocumento9 páginasPropuesta de Una Red Fibra Óptica para LaMaycol SanchezAún no hay calificaciones