Documentos de Académico

Documentos de Profesional

Documentos de Cultura

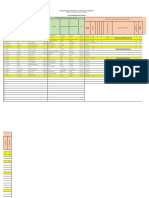

Cuadros Sinopticos 10,11,12,14

Cargado por

RICARDO RAMOS VILLARREALDescripción original:

Título original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Cuadros Sinopticos 10,11,12,14

Cargado por

RICARDO RAMOS VILLARREALCopyright:

Formatos disponibles

Acceso seguro: control de

acceso a la red mediante

autentificacion, autorizacion y

gestion de permisos de usuario Seguridad fisica: proteccion de los

dispositivos de la red, incluyendo el

control de acceso a la sala de servidores,

Firewall: sistema de seguridad que y la gestion de la eleminacion segura de

controla el trafico de red y protege los dsipositovos obsoletos.

la Lan de amenazas externas

Seguridad de la capa de red: proteccion

Seguridad de la capa de enlace:

de la red contra ataques en la capa de

proteccion de la red contra ataques en la

red, como el envenenamiento de la tabla

capa de enlace ARP spoofing y mac

de enrutamiento y los ataques DDOS.

flooding

Conceptos de seguridad de LAN

Deteccion y prevencion de intrusiones:

identificacion y prevencion de ataques

maliciosos mediante la monitorizacion Seguridad de la capa de aplicacion:

del trafico de red y la identificacion de proteccion de las aplicaciones de red

patrones sospechosos. contra ataques, incluyendo la gestion

de permisos y la identificacion de

Politicas de seguridad: Normas y vulnerabilidades en las aplicaciones.

directrices establecidad para garantizar

la seguridad de la red, incluyendo la

gestion de constraseñas y la gestion de

parches y actualizaciones.

Copias de seguridad y recuperacion de

desastres: planificacion y preparacion

para la recuperacion de la red en caso

de fallo.

Modulo

10 y 11

Vlan: es una tecnica de redes

que permite la segmentacion

logica de una red fisica en

multiples redes virtuales. Autenticacion de Puertos: es una

caracteristica de seguridad utilizada en

switches para permitir que solo los

ACL: es una herramienta de dispositivos autorizados tengan acceso a

seguridad utilizada para controlar el la red. La autenticacion de puertos

acceso a la red. Los administradores verifica la identidad del dispositivo.

pueden definir reglas.

Control de tormentas de broadcast: es

Puertos seguros: son una caracteristica de

una funcion de seguridad que ayuda a

seguridad de los switches que permite la

limitar el trafico de broadcast

configuracion de puertos especificos para

malintencionado. limita la cantidad de

permitir que solo un dispositivo autorizado

trafico de broadcast permitido en la red.

se conecte a ellos.

Configuraciones de seguridad del switch

STP: es un protocolo utilizado en

reddes Ethernet para evitar bucles en la

topologia de la red. El STP selecciona IP source guard: es una funcion de

un camino logico unico para el trafico seguridad que ayuda a prevenir

de red y bloquea los otros caminos ataques de spoofing de ip.

Port Mirroring: Es una tecnica de

seguridad utilizada para copiar el trafico

que pasa por un puerto de red DAI: es una funcion de seguridad que

especifico a otro puerto para la ayuda a prevenir ataques de

monitorizacion de seguridad. envenenamiento de ARP.

DHCP Snooping: es una funcion de

seguridad utilizada en switches para

evitar la configuracion de servidores

DHCP no autorizados en la red.

WLAN es una red de area local

inalambrica, que permite conectar

dispositivos electronicos entre si sin la

necesidad de cables Seguridad: La seguridad en WLAN es

importante para proteger la informacion

y datos que se trasmiten, y se logra

Tecnologias: Las tecnologias de WLAN mediante autentificacion, encriptacion y

mas comunes son WI-FI, bluetooth y VPN.

zigbee, cada una diseñada para

diferentes propositos y ussos.

SAplicaciones: WLAN se utiliza en

Estandares: los estandares de WLAN

hogares, empresas, hoostpost, y

establecidos por IEEE con los 802.11a que

tambien en dispositivos de lot

definene las especificaciones tecnicas para

la comunicacion inalambrica.

Conceptos de WLAN

Topologias: Las topologias de Wlan

pueden ser punto a punto, ad-hoc e

infraestructura, y definen como los Ventajjas: WLAN ofrece flexibilidad,

dispositivos se conectan y comunican movilidad y facil instalacion sin

entre si. necesidad de cables. tienen

interferencia, mal rendimiento y la

Modos de operacionL los modos de seguridad.

operacion de WLAN pueden ser

infraestructura (estacion, punto de

acceso, cliente-acceso) o ad-hoc

Canal: el canal de WLAn se refiere al

ancho de banda, la interferencia y la

congestion, que pueden afectar el

rendimiento de la conexion inalambrica.

Modulo

12 y 13

Temas: tipos de redes inalam-

bricas. Redes ad-hoc, redes de

infraestructura.

Problemas comunes de redes inalámbricas

estandares de redes inalambricas IEEE

802.11a Interferencias

IEEE 802.11b Pérdida de señal

IEEE 802.11g Conexiones lentas

IEEE 802.11n Incompatibilidad de dispositivos

IEEE 802.11ac Seguridad deficiente

IEEE 802.11ax

Topología WLCAP1# ping 192.168.200.1

Sending 5, 100-byte ICMP Echos to 192.168.200.1, timeout is 2 seconds

Configuraciones de redes inalambricas: !!!!!

Modo de seguridad, Frecuencia Success rate is 100 percent (5/5), round-trip min/avg/max = 1069812.242/1071814.785/1073817.215 ms

Canales AP1# ping 192.168.200.254

Configuraciones de redes inalambricas WLAN SSID Sending 5, 100-byte ICMP Echos to 192.168.200.254, timeout is 2 seconds

Potencia de transmisión

Ancho de banda SNMP y RADIUS para la autenticación con el WLAN, el administrador de la red desea usar

Autenticación el servidor RADIUS para los servicios de autenticación, autorización y registro (AAA). En

Cifrado vez de ingresar una llave pre-compartida para autenticarse, como se hace con WPA2-PSK,

los usuarios ingresan sus propio usuario y contraseña

Dispositivos de redes inalámbricas

Topología WLC

Puntos de acceso (Access Points)

Adaptadores de red inalámbricos

(Wireless Network Adapters)

Amplificadores de señal (Signal

Boosters)

Antenas

DHCP Snooping: es una funcion de

seguridad utilizada en switches para

evitar la configuracion de servidores

DHCP no autorizados en la red.

También podría gustarte

- Jorge Medina Grupo11Documento10 páginasJorge Medina Grupo11María AldanaAún no hay calificaciones

- Mapa Mental-Contextual. Informatica-ComprimidoDocumento4 páginasMapa Mental-Contextual. Informatica-Comprimidovillalobos21robertsonAún no hay calificaciones

- Mapa Mental-Contextual. InformaticaDocumento4 páginasMapa Mental-Contextual. Informaticavillalobos21robertsonAún no hay calificaciones

- s2 Redes y Seguridad ContenidoDocumento21 páginass2 Redes y Seguridad ContenidoeliasAún no hay calificaciones

- S07.s1 - Material Teórico1.2Documento49 páginasS07.s1 - Material Teórico1.2Fabrizio ArceAún no hay calificaciones

- La Defensa en ProfundidadDocumento14 páginasLa Defensa en Profundidadlorena condeAún no hay calificaciones

- Andrea Luna Tarea 7Documento5 páginasAndrea Luna Tarea 7Andrea LunaAún no hay calificaciones

- Next Generation FirewallDocumento7 páginasNext Generation FirewallAngie Leon VeraAún no hay calificaciones

- Semana 04Documento15 páginasSemana 04SALAZAR VALENZUELA ERICK MELVINAún no hay calificaciones

- Seguridad en Redes - EmpresasDocumento9 páginasSeguridad en Redes - EmpresasCARLOS DAZAAún no hay calificaciones

- Mecanismos de Seguridad de Red, Enfocados A La Seguridad de La InformaciónDocumento5 páginasMecanismos de Seguridad de Red, Enfocados A La Seguridad de La InformaciónKevin ZuñigaAún no hay calificaciones

- REDES - 2 - Semana5 - 2024-0-WADocumento84 páginasREDES - 2 - Semana5 - 2024-0-WANandito LenvAún no hay calificaciones

- Mapa Conceptual Tema 1Documento2 páginasMapa Conceptual Tema 1Luis Enrique Neri VegaAún no hay calificaciones

- Grupo - No.6-Tarea 2 ColaborativoDocumento15 páginasGrupo - No.6-Tarea 2 ColaborativoBryan BetancourthAún no hay calificaciones

- Tarea 05 - Presupuesto TIDocumento9 páginasTarea 05 - Presupuesto TIJeffrey OlivaAún no hay calificaciones

- Francisco Salas Control2Documento6 páginasFrancisco Salas Control2pancho salasAún no hay calificaciones

- Cuadro Comparativo de Medidas de Seguridad para El UsuarioDocumento19 páginasCuadro Comparativo de Medidas de Seguridad para El UsuarioBelem martinezAún no hay calificaciones

- Los Tipos de Seguridad de Las RedesDocumento1 páginaLos Tipos de Seguridad de Las RedesMilagros Victoria Ruidias TorresAún no hay calificaciones

- DC 037 Política de Seguridad de Los Servicios en La Nube de Numintec 1Documento15 páginasDC 037 Política de Seguridad de Los Servicios en La Nube de Numintec 1acamposbrAún no hay calificaciones

- Conceptos deDocumento5 páginasConceptos deAlan SAún no hay calificaciones

- Seguridad en Redes CableadasDocumento3 páginasSeguridad en Redes CableadasSadith Sanchez100% (1)

- Tarea de Seguridad de Redes Segunda SemanaDocumento4 páginasTarea de Seguridad de Redes Segunda SemanaValeria AnchundiaAún no hay calificaciones

- Taller 4 Seguridad en Redes Sociales y PolíticasDocumento25 páginasTaller 4 Seguridad en Redes Sociales y PolíticasJuan alberth RojasAún no hay calificaciones

- Análisis de VulnerabilidadesDocumento6 páginasAnálisis de VulnerabilidadesDennys J MarquezAún no hay calificaciones

- Introducción A Seguridad - ORTIZ KAROLAINDocumento5 páginasIntroducción A Seguridad - ORTIZ KAROLAINKarolain OrtizAún no hay calificaciones

- Mapa Conceptual Arquitectura de RedesDocumento4 páginasMapa Conceptual Arquitectura de RedesJuan Pablo Barbecho ChAún no hay calificaciones

- Unidad 2 - Gestion de La Seguridad - Yeison BocigaDocumento11 páginasUnidad 2 - Gestion de La Seguridad - Yeison BocigayeisonAún no hay calificaciones

- A Partir de Aquí Puede Comenzar A Desarrollar Su ActividadDocumento3 páginasA Partir de Aquí Puede Comenzar A Desarrollar Su ActividadKarina ArguetaAún no hay calificaciones

- Diapositivas Cap. 10 SRWEDocumento39 páginasDiapositivas Cap. 10 SRWEAlexandra LoayzaAún no hay calificaciones

- Planteamiento Del ProblemaDocumento14 páginasPlanteamiento Del ProblemaAndy Erik EricssonAún no hay calificaciones

- CC Tema3 Parte3Documento75 páginasCC Tema3 Parte3Víctor Machado FernándezAún no hay calificaciones

- Consultas 2Documento3 páginasConsultas 2Daany Silva PachecoAún no hay calificaciones

- PCBD-515 ContenidoDocumento12 páginasPCBD-515 ContenidoayacherengifoAún no hay calificaciones

- Redes Inalámbricas, RiesgosDocumento2 páginasRedes Inalámbricas, RiesgosPaola Yanet Martinez RumbiaAún no hay calificaciones

- Iso 18029-1Documento25 páginasIso 18029-1Juan JoséAún no hay calificaciones

- Seguridad en RedesDocumento1 páginaSeguridad en RedesNICK ELDER MEJIA GONZALEZAún no hay calificaciones

- Auditoria de Redes InalambricasDocumento12 páginasAuditoria de Redes InalambricasZAITAún no hay calificaciones

- AportesDocumento5 páginasAportesYerson Lopez TomasAún no hay calificaciones

- Actividad Evaluativa Eje 2 Seguridad en RedesDocumento14 páginasActividad Evaluativa Eje 2 Seguridad en RedesJose nuñezAún no hay calificaciones

- Términos de Contratación de Los Servicios de CiberseguridadDocumento17 páginasTérminos de Contratación de Los Servicios de CiberseguridadankiuAún no hay calificaciones

- ¿Qué Es Control de Acceso A La Red (NAC) - Definición enDocumento4 páginas¿Qué Es Control de Acceso A La Red (NAC) - Definición enSazones Perú Gerardo SalazarAún no hay calificaciones

- Seguridad en RedesDocumento59 páginasSeguridad en RedesJuan IzquierdoAún no hay calificaciones

- Tarea 3-JoseRicardoLopezDocumento19 páginasTarea 3-JoseRicardoLopezRicardo Lopez pradaAún no hay calificaciones

- Ciberseguridad y CiberdefensaDocumento4 páginasCiberseguridad y Ciberdefensaalexandra velasquezAún no hay calificaciones

- Arquitecturas Seguras en Redes InalambricasDocumento6 páginasArquitecturas Seguras en Redes InalambricasJessica FloresAún no hay calificaciones

- PDF Niveles de Seguridad en Redes VPN CompressDocumento3 páginasPDF Niveles de Seguridad en Redes VPN CompressJAIR TEODOCIOAún no hay calificaciones

- Glosario Administración de RedesDocumento3 páginasGlosario Administración de RedesJesus0297Aún no hay calificaciones

- RedesDocumento24 páginasRedesMiguel Angel OrrizAún no hay calificaciones

- Folleto Seguridad InformaticaDocumento2 páginasFolleto Seguridad InformaticaFernando Londoño0% (1)

- Unidad 2. Disponibilidad y Confiabilidad - 2019Documento73 páginasUnidad 2. Disponibilidad y Confiabilidad - 2019Luis FloresAún no hay calificaciones

- Leonardo Godoy Control s7Documento5 páginasLeonardo Godoy Control s7Leonardo Enrique Godoy SilvaAún no hay calificaciones

- Una REDDocumento4 páginasUna REDJulio Cesar Cortes GomezAún no hay calificaciones

- Programacion Avanzada I Semana 7Documento5 páginasProgramacion Avanzada I Semana 7Yoya BasaureAún no hay calificaciones

- REDES - 2 - Semana8 REPASO - 2024-0-WADocumento31 páginasREDES - 2 - Semana8 REPASO - 2024-0-WANandito LenvAún no hay calificaciones

- Centro de Gestión de Mercados, Logística y Tecnologías de La InformaciónDocumento2 páginasCentro de Gestión de Mercados, Logística y Tecnologías de La InformaciónJeimy MancipeAún no hay calificaciones

- Seguridad en Capa 2Documento3 páginasSeguridad en Capa 2Jose Victor Lozano GuizarAún no hay calificaciones

- Aspectos Clave de Seguridad en Cloud Según La NISTDocumento1 páginaAspectos Clave de Seguridad en Cloud Según La NISTRoger PilacuanAún no hay calificaciones

- Seguridad en Redes InalambricasDocumento4 páginasSeguridad en Redes InalambricasOmar MirandaAún no hay calificaciones

- Administración y seguridad: En redes de computadorasDe EverandAdministración y seguridad: En redes de computadorasAún no hay calificaciones

- UF1866 - Instalación y configuración de servicios en equipos de telefoníaDe EverandUF1866 - Instalación y configuración de servicios en equipos de telefoníaAún no hay calificaciones

- MapaDocumento1 páginaMapaRICARDO RAMOS VILLARREALAún no hay calificaciones

- Infografia m5STPDocumento1 páginaInfografia m5STPRICARDO RAMOS VILLARREALAún no hay calificaciones

- Cuadro ComparativoDocumento1 páginaCuadro ComparativoRICARDO RAMOS VILLARREALAún no hay calificaciones

- Cuadro SinopticoDocumento1 páginaCuadro SinopticoRICARDO RAMOS VILLARREALAún no hay calificaciones

- Mapa Conceptual1Documento6 páginasMapa Conceptual1RICARDO RAMOS VILLARREALAún no hay calificaciones

- La Organización Social Es Un Sistema Inserto en Otro Más AmplioDocumento4 páginasLa Organización Social Es Un Sistema Inserto en Otro Más AmplioRICARDO RAMOS VILLARREALAún no hay calificaciones

- The Ecosystem 1Documento12 páginasThe Ecosystem 1RICARDO RAMOS VILLARREALAún no hay calificaciones

- La Basura en Los OceanosDocumento6 páginasLa Basura en Los OceanosRICARDO RAMOS VILLARREALAún no hay calificaciones

- Cuadro Comparativo Sobre Las Arquitecturas de Los ProcesadoDocumento1 páginaCuadro Comparativo Sobre Las Arquitecturas de Los ProcesadoRICARDO RAMOS VILLARREALAún no hay calificaciones

- Actividad 5Documento3 páginasActividad 5RICARDO RAMOS VILLARREALAún no hay calificaciones

- Componentes CPUDocumento1 páginaComponentes CPURICARDO RAMOS VILLARREALAún no hay calificaciones

- ProcesadorDocumento1 páginaProcesadorRICARDO RAMOS VILLARREALAún no hay calificaciones

- Cuadro Comparativo Sobre Las ArquitecturasDocumento1 páginaCuadro Comparativo Sobre Las ArquitecturasRICARDO RAMOS VILLARREALAún no hay calificaciones

- Teoria Del Final en La Partida de Ajedrez - Ganzo (1957) PDFDocumento94 páginasTeoria Del Final en La Partida de Ajedrez - Ganzo (1957) PDFanfichoelosAún no hay calificaciones

- Sesión 06 - Siaf IngresosDocumento6 páginasSesión 06 - Siaf IngresosJosue GarciaAún no hay calificaciones

- Guia 27.Documento4 páginasGuia 27.ADRIANA CATHERIN AGUILAR LEMUSAún no hay calificaciones

- 28 El Verdadero Sentido de La NavidadDocumento1 página28 El Verdadero Sentido de La Navidadlizcornejorjm100% (1)

- Pomada SDocumento15 páginasPomada SSarch IngaAún no hay calificaciones

- Empresa BackusDocumento1 páginaEmpresa BackusBRIANA LORELY MEJIAS OLIVAAún no hay calificaciones

- FondosaudacesDocumento2 páginasFondosaudacesCarlos Andres Aviles ValdiviaAún no hay calificaciones

- Tipos de FactorizaciónDocumento4 páginasTipos de FactorizaciónDam 90sAún no hay calificaciones

- Aldiss, Brian W. - El Suave DilemaDocumento21 páginasAldiss, Brian W. - El Suave DilemaCristhian TorresAún no hay calificaciones

- Ficha Informacion de FamiliaDocumento2 páginasFicha Informacion de Familiacesar ignacioAún no hay calificaciones

- Folleto de Lesiones Mas Comunes en El Trabajo o Vida Cotidiana y La Importancia de LasDocumento13 páginasFolleto de Lesiones Mas Comunes en El Trabajo o Vida Cotidiana y La Importancia de LasLina Maria Saavedra MuñozAún no hay calificaciones

- Líquidos Del Gas NaturalDocumento3 páginasLíquidos Del Gas NaturalDay VergaraAún no hay calificaciones

- Caso Clinico y Teoria de Neumonia en Pediatria 396770 Downloable 2364526Documento31 páginasCaso Clinico y Teoria de Neumonia en Pediatria 396770 Downloable 2364526Dawiid ZambranoAún no hay calificaciones

- Muros de CorteDocumento11 páginasMuros de CorteHenry Vivanco VillanuevaAún no hay calificaciones

- 5º Web C 13 MayoDocumento3 páginas5º Web C 13 MayolyzAún no hay calificaciones

- La RecapitulacionDocumento2 páginasLa RecapitulacionVictoria Estrada BeltránAún no hay calificaciones

- DECRETO 90 - 1993 Q Asigna Funciones A Organos Administrativos de La JADocumento3 páginasDECRETO 90 - 1993 Q Asigna Funciones A Organos Administrativos de La JAjoseAún no hay calificaciones

- Control Por Ángulo de DisparoDocumento3 páginasControl Por Ángulo de DisparoRafael PerezAún no hay calificaciones

- PepsicoDocumento21 páginasPepsicoDayanaLiraSilvánAún no hay calificaciones

- Brenda (11 y 12)Documento7 páginasBrenda (11 y 12)Daniel AlonsoAún no hay calificaciones

- Diagnostico de La BibliotecaDocumento34 páginasDiagnostico de La BibliotecaladdidiAún no hay calificaciones

- R Auly0201mslglla0Documento1 páginaR Auly0201mslglla0cecilia palomarezAún no hay calificaciones

- Taller-u2-Clase 2-s4 Cuento de BellisaDocumento5 páginasTaller-u2-Clase 2-s4 Cuento de BellisaMelissa Contreras Delgado100% (3)

- FEC Standar PDFDocumento23 páginasFEC Standar PDFJulian Rene Chaux CedeñoAún no hay calificaciones

- Casos GeneralesDocumento7 páginasCasos Generaleshelena briones castañedaAún no hay calificaciones

- Anexo 38 Especificaciones Tecnicas 28 Cortacorriente Tipo IDocumento4 páginasAnexo 38 Especificaciones Tecnicas 28 Cortacorriente Tipo IRojas Gómez AngelicaAún no hay calificaciones

- Diseño de Conexiones y Elementos en Estructuras de GuaduaDocumento12 páginasDiseño de Conexiones y Elementos en Estructuras de Guaduaandres tenorioAún no hay calificaciones

- Cursos de Arquitectura - EsoarchDocumento12 páginasCursos de Arquitectura - EsoarchTomy Daniel Ramirez AlvarezAún no hay calificaciones

- Proyecto PatagoniaDocumento11 páginasProyecto PatagoniaClaudio CascoAún no hay calificaciones

- WH Question English IVDocumento3 páginasWH Question English IVHenly RomeroAún no hay calificaciones