Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Computo Forense - VHM

Cargado por

Mariana Vázquez Hernández0 calificaciones0% encontró este documento útil (0 votos)

4 vistas3 páginasInvestigación

Título original

Computo Forense_VHM

Derechos de autor

© © All Rights Reserved

Formatos disponibles

PDF, TXT o lea en línea desde Scribd

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoInvestigación

Copyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF, TXT o lea en línea desde Scribd

0 calificaciones0% encontró este documento útil (0 votos)

4 vistas3 páginasComputo Forense - VHM

Cargado por

Mariana Vázquez HernándezInvestigación

Copyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF, TXT o lea en línea desde Scribd

Está en la página 1de 3

Computo Forense

Se refiere a un conjunto de procedimientos y técnicas metodológicas para

identificar, recolectar, preservar, extraer, interpretar, documentar y presentar las

evidencias del equipamiento de computación de manera que estas evidencias sean

aceptables durante un procedimiento legal o administrativo en un juzgado.

Características:

Se utiliza con una finalidad preventiva

como medida preventiva sirve a las empresas para auditar, mediante la

práctica de diversas pruebas técnicas, que los mecanismos de protección

instalados y las condiciones de seguridad aplicadas a los sistemas de

información son suficientes.

Permite detectar las vulnerabilidades de seguridad con el fin de corregirlas.

Análisis Forense

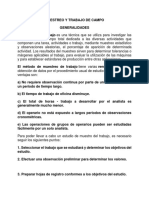

Metodologías de computo Forense

Una metodología es un conjunto de métodos que son implementados con el fin de

realizar una investigación científica. Estos métodos son aquellos procedimientos

que de manera objetiva y precisa son capaces de producir resultados repetibles y

verificables en una investigación al ejecutarlos de manera sistemática, esta manera

de llevar a cabo un estudio da como resultado una metodología de investigación.

La metodología para la investigación de delitos informáticos aquí presentada

contempla un escenario donde la seguridad informática de un sistema conectado a

una red LAN ha sido vulnerada y dicha violación representa una problemática

considerable para la empresa ya que información sensitiva ha sido afectada. Esta

exposición de la información requiere de una investigación para que los

responsables enfrenten consecuencias legales.

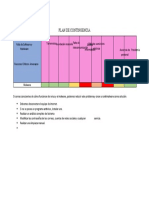

La metodología presenta una serie de pasos a seguir para investigar el incidente de

seguridad. Estos pasos recorren las principales fases de una investigación basada

en cómputo forense y contempla los siguientes roles para las personas involucradas

en todo el proceso de investigación:

Responsable de la empresa: persona quien solicita la investigación basada

en cómputo forense y es quien tiene la autoridad para conceder autorización

para que inicie la investigación, así mismo es la persona a quien se le

entregan los resultados de la investigación.

Líder de la investigación: principal investigador y primer responsable del

manejo de la información de la empresa.

Investigador: miembro del equipo de investigación

Custodio de la información: persona encargada de garantizar la

confidencialidad, integridad y disponibilidad de la cadena de custodia de

todos los activos que estén relacionados con la investigación.

Es un conjunto de métodos, métodos

son aquellos procedimientos que de

¿Qué es? manera objetiva y precisa son capaces

de producir resultados repetibles y

verificables

Facilitan el estudio de diversos

Metodologías Característica problemas, que pertenecen a

una misma área.

Es la reducción de recursos invertidos en

el análisis de un problema ya que la

Ventajas metodología señala las pautas a seguir

de una manera clara y precisa

Herramientas

PlainSlight

La primera de estas herramientas es PlainSlight, y sin dudas su mejor característica

es la facilidad de uso. Mediante PlainSlight estaremos en condiciones de conocer

unos cuantos secretos de nuestra computadora, incluyendo información acerca de

los discos duros, dispositivos USB y los usuarios registrados, ente muchos otros

datos.

Bulk Extractor

Bulk Extractor es una herramienta informática forense que es capaz de analizar una

imagen de disco, un archivo o un directorio de archivos y extraer la información

útil sin necesidad de analizar las estructuras del sistema de archivos.

P2 eXplorer

Básicamente, P2 Explorer es un programa que nos permite montar imágenes de

discos Encase (E01), Forensic Replicator (PFR), SafeBack 1, 2, & 3, SMART, FTK

DD & E01, Raw DD, WinImage, Paraben's Forensic Containers (P2S), vmWare,

VirtualPC, y VirtualBox (VDI).

También podría gustarte

- MF0490_3 - Gestión de servicios en el sistema informáticoDe EverandMF0490_3 - Gestión de servicios en el sistema informáticoAún no hay calificaciones

- Analisis Forense de La Informacion ConteDocumento6 páginasAnalisis Forense de La Informacion ConteJOSE RODRIGUEZ GONZALEZAún no hay calificaciones

- El Proceso de Desarrollo de Software: 2ª EdiciónDe EverandEl Proceso de Desarrollo de Software: 2ª EdiciónAún no hay calificaciones

- Herramientas de La Auditoria de Sistemas PDFDocumento4 páginasHerramientas de La Auditoria de Sistemas PDFVic MendezAún no hay calificaciones

- UF1868 - Operación y supervisión de los equipos de conmutación telefónicaDe EverandUF1868 - Operación y supervisión de los equipos de conmutación telefónicaAún no hay calificaciones

- Técnicas Sobre El Levantamiento de InformaciónDocumento3 páginasTécnicas Sobre El Levantamiento de InformaciónFundacion GuasareAún no hay calificaciones

- Instrumento de Recolección de DatosDocumento9 páginasInstrumento de Recolección de DatoskaynAún no hay calificaciones

- Actividad Sumativa 2 JESSICA PEREZDocumento9 páginasActividad Sumativa 2 JESSICA PEREZJessica PerezAún no hay calificaciones

- Técnicas de Levantamiento de InformacionDocumento3 páginasTécnicas de Levantamiento de InformacionAngela Morales del NogalAún no hay calificaciones

- CuestionarioDocumento11 páginasCuestionarioJuan Carlos Colon sanchezAún no hay calificaciones

- Marco OperativoDocumento13 páginasMarco OperativoJeanette Zamora75% (8)

- Análisis Forense InformáticoDocumento2 páginasAnálisis Forense InformáticoGuillermo Salinas GonzalezAún no hay calificaciones

- Metodologia Analisis ForenseDocumento20 páginasMetodologia Analisis ForenseAlexandra LuguañaAún no hay calificaciones

- Estándares de DocumentaciónDocumento3 páginasEstándares de DocumentaciónAlejandro Perdomo100% (1)

- METODO y TecnicaDocumento1 páginaMETODO y TecnicaNatalyLuciaGutierrezCisnerosAún no hay calificaciones

- Tarea M1Documento6 páginasTarea M1tecnicocg dacosAún no hay calificaciones

- Auditoria InformaticaDocumento21 páginasAuditoria InformaticaJeniffer Atoccsa ParionaAún no hay calificaciones

- Temática Examen Final de Investigación de MercadosDocumento6 páginasTemática Examen Final de Investigación de MercadosBrando MoralesAún no hay calificaciones

- Unidad 6 Equipo 1Documento8 páginasUnidad 6 Equipo 1David ArellanoAún no hay calificaciones

- 2.2. El Planteamiento Del ProblemaDocumento13 páginas2.2. El Planteamiento Del ProblemaBackes Dos Santos Natali KarenAún no hay calificaciones

- AuditoriaDocumento17 páginasAuditoriaMisaelTovarAún no hay calificaciones

- Sistema de Información.Documento9 páginasSistema de Información.Maria alfaroAún no hay calificaciones

- Herramientas y Tecnicas para La Auditoria InformaticaDocumento10 páginasHerramientas y Tecnicas para La Auditoria InformaticaYolimar D' verdeAún no hay calificaciones

- Fase3 Consolidado 90168 76 V1Documento32 páginasFase3 Consolidado 90168 76 V1k4ut1onsAún no hay calificaciones

- Lo Que ExpondreDocumento8 páginasLo Que ExpondreMG EliasAún no hay calificaciones

- Fase 4 ColaborativoDocumento15 páginasFase 4 ColaborativoAndres Augusto Hernandez MartinezAún no hay calificaciones

- Analisis Forense Digital - Definicion y GlosarioDocumento40 páginasAnalisis Forense Digital - Definicion y GlosarioparreseAún no hay calificaciones

- Final Auditoria Informática Daniel EspinaDocumento19 páginasFinal Auditoria Informática Daniel EspinaDaniel EspinaAún no hay calificaciones

- Análisis de Sistemas de ComputaciónDocumento15 páginasAnálisis de Sistemas de Computaciónymarisolpolo100% (1)

- Ejemplo2 Tarea5 PDFDocumento42 páginasEjemplo2 Tarea5 PDFAthenea VillegasAún no hay calificaciones

- Herramientas y Técnicas para La Auditoría InformáticaDocumento3 páginasHerramientas y Técnicas para La Auditoría InformáticaLuiz PiñerezAún no hay calificaciones

- Capitulo 3 y 4Documento107 páginasCapitulo 3 y 4Elio VeledaAún no hay calificaciones

- Actividad N°4 (Auditoria Sist)Documento3 páginasActividad N°4 (Auditoria Sist)angelica lefrancAún no hay calificaciones

- Actividad Eje2 Foro AuditoriaDocumento2 páginasActividad Eje2 Foro AuditoriajhonatanAún no hay calificaciones

- Manual Análisis y Diseño de SistemasDocumento5 páginasManual Análisis y Diseño de SistemasMIRIAM I. HERNÁNDEZ TAMARIZAún no hay calificaciones

- Herramientas de La Auditoria de SistemasDocumento4 páginasHerramientas de La Auditoria de Sistemaspablo100% (2)

- Actividad 2 Semana 3 Alexander MoralesDocumento5 páginasActividad 2 Semana 3 Alexander MoraleshuevitoalexAún no hay calificaciones

- Informe NIST SP 800-115Documento5 páginasInforme NIST SP 800-115Francisco Cruz CerdaAún no hay calificaciones

- Unidad 4 Análisis y Modelado Del Proyecto de SoftwareDocumento14 páginasUnidad 4 Análisis y Modelado Del Proyecto de SoftwareGuillermo Martínez VAún no hay calificaciones

- Actividad 2Documento5 páginasActividad 2Martin HumacataAún no hay calificaciones

- 1-7 Taller 7 de SeptiembreDocumento6 páginas1-7 Taller 7 de SeptiembreWendy MontenegroAún no hay calificaciones

- Marco OperativoDocumento7 páginasMarco OperativoeduinAún no hay calificaciones

- Diapositivas Sesion 05 - Analisis y Diseno de SistemasDocumento36 páginasDiapositivas Sesion 05 - Analisis y Diseno de SistemasDANILO JUEL MUCHA YURIVILCAAún no hay calificaciones

- Unidad II - Metodología de AuditoríaDocumento32 páginasUnidad II - Metodología de AuditoríaLuis H ArguelloAún no hay calificaciones

- Marco OperativoDocumento16 páginasMarco OperativoMoises Tho ReyAún no hay calificaciones

- Lectura 9Documento21 páginasLectura 9ELIAún no hay calificaciones

- UntitledDocumento19 páginasUntitledjean carlos abreuAún no hay calificaciones

- Informe CortoDocumento5 páginasInforme CortoLeydys BenitezAún no hay calificaciones

- Presentación Recolección de Información Observación Documental. (Gaes - 1)Documento12 páginasPresentación Recolección de Información Observación Documental. (Gaes - 1)Laura MahechaAún no hay calificaciones

- Diseños IIDocumento12 páginasDiseños IIthe clan perfectoAún no hay calificaciones

- Tarea 4.1-Investigacion Documental-SIST - CONT.1Documento11 páginasTarea 4.1-Investigacion Documental-SIST - CONT.1caroline riveraAún no hay calificaciones

- Lab No. 2 UPANA-1 - 201402506Documento6 páginasLab No. 2 UPANA-1 - 201402506DavidMorales100% (1)

- Capítulo - 3 - Análisis y Diseño de SistemasDocumento18 páginasCapítulo - 3 - Análisis y Diseño de SistemasCarla Isabel Rodríguez HAún no hay calificaciones

- Pruebas de PenetracionDocumento10 páginasPruebas de Penetracionluiszambrano874Aún no hay calificaciones

- Semana 14 2Documento6 páginasSemana 14 2Rony Atoche LopezAún no hay calificaciones

- Prguntas de Examen 1 y 2d 2Documento9 páginasPrguntas de Examen 1 y 2d 2Daisuke KawasakiAún no hay calificaciones

- Auditoria de Tecnologías y Sistemas de La InformaciónDocumento5 páginasAuditoria de Tecnologías y Sistemas de La InformaciónRouth MilanoAún no hay calificaciones

- Seguridad Operacional en El Area de InformaticaDocumento22 páginasSeguridad Operacional en El Area de InformaticaTekikAún no hay calificaciones

- Tecnicas Ird 2019Documento41 páginasTecnicas Ird 2019Cinthia Ccoicca BedónAún no hay calificaciones

- Actividad 4-1 Sistema 1Documento5 páginasActividad 4-1 Sistema 1batista.katherine09Aún no hay calificaciones

- Practica 1Documento1 páginaPractica 1Mariana Vázquez HernándezAún no hay calificaciones

- Cualidades de La Expresion EscritaDocumento1 páginaCualidades de La Expresion EscritaMariana Vázquez HernándezAún no hay calificaciones

- La Evolucion de La ModaDocumento3 páginasLa Evolucion de La ModaMariana Vázquez HernándezAún no hay calificaciones

- Analisis de Sistema W11Documento1 páginaAnalisis de Sistema W11Mariana Vázquez HernándezAún no hay calificaciones

- PROTOTIPODocumento3 páginasPROTOTIPOMariana Vázquez HernándezAún no hay calificaciones

- WEBINARDocumento5 páginasWEBINARMariana Vázquez HernándezAún no hay calificaciones

- Presentación AM VHMDocumento10 páginasPresentación AM VHMMariana Vázquez HernándezAún no hay calificaciones

- Plan de ContingenciaDocumento1 páginaPlan de ContingenciaMariana Vázquez HernándezAún no hay calificaciones

- Principios de Seguridad I - VHMDocumento1 páginaPrincipios de Seguridad I - VHMMariana Vázquez HernándezAún no hay calificaciones

- HistoryDocumento11 páginasHistoryMariana Vázquez HernándezAún no hay calificaciones

- Practica de Fundamentos de Sistemas Operativos y TIDocumento3 páginasPractica de Fundamentos de Sistemas Operativos y TIJulio Bonilla100% (1)

- Exam Suficiencia Co-IiiDocumento4 páginasExam Suficiencia Co-IiiANNY ALTAMIRANO GUPIOCAún no hay calificaciones

- Actividad de Ecuaciones Lineales para SecundariaDocumento6 páginasActividad de Ecuaciones Lineales para SecundariaBelén IbarraAún no hay calificaciones

- Manual - Campus Virtual (VER NOTAS)Documento11 páginasManual - Campus Virtual (VER NOTAS)Jhon Nelson Gonzales CentenoAún no hay calificaciones

- Dsi Horario 2022 IDocumento3 páginasDsi Horario 2022 IGabriella CalderónAún no hay calificaciones

- Manual Funcionamiento de CalefacciónDocumento4 páginasManual Funcionamiento de Calefacciónerrecepe100% (2)

- Introduccion A Los Sistemas de Información GeográficaDocumento3 páginasIntroduccion A Los Sistemas de Información GeográficaJhon Javier Tito LlactahuamanAún no hay calificaciones

- Corrección Geométrica - ArcGIS 9.3Documento4 páginasCorrección Geométrica - ArcGIS 9.3Armando Rodriguez Montellano100% (1)

- .Trashed-1660999201-Funcionalidades - WhatsApp - NEPS (1) - 2Documento1 página.Trashed-1660999201-Funcionalidades - WhatsApp - NEPS (1) - 2Magnolia CaicedoAún no hay calificaciones

- Instrucciones EsDocumento2 páginasInstrucciones EsJesús AlvaAún no hay calificaciones

- Jhon Arista Alarcon - Trabajo SO Semana 1Documento3 páginasJhon Arista Alarcon - Trabajo SO Semana 1Jhon Arista AlarconAún no hay calificaciones

- True Beauty Capítulo 13 Sub Español - DoramasMp4Documento1 páginaTrue Beauty Capítulo 13 Sub Español - DoramasMp4Rafaela RojasAún no hay calificaciones

- Arquitecturas NuevasDocumento5 páginasArquitecturas NuevasAxel Ortiz RicaldeAún no hay calificaciones

- Docker IIDocumento18 páginasDocker IIjagine4773Aún no hay calificaciones

- Practica 7 Wireshark-CopiarDocumento17 páginasPractica 7 Wireshark-CopiarAndres SkullAún no hay calificaciones

- 1.6.1. Propiedades Fundamentales de La Orientación A ObjetosDocumento8 páginas1.6.1. Propiedades Fundamentales de La Orientación A ObjetosCarlos Eduardo Marcel MoralesAún no hay calificaciones

- Administracion de MemoriaDocumento54 páginasAdministracion de MemoriaMiguel A. Ostos S.Aún no hay calificaciones

- Ejercicios 3 en C++Documento30 páginasEjercicios 3 en C++stivenAún no hay calificaciones

- Modelo de Solicitud de Requerimientos TecnológicosDocumento1 páginaModelo de Solicitud de Requerimientos TecnológicosRichard Paternina100% (1)

- Ga1-220501046-Aa1-Ev01 Software y Servicios de Internet - Lina ValderramaDocumento3 páginasGa1-220501046-Aa1-Ev01 Software y Servicios de Internet - Lina Valderramayisela2905Aún no hay calificaciones

- Flix 1590796041Documento2 páginasFlix 1590796041Emanuel RuizAún no hay calificaciones

- Linux Basico - Clase 1Documento24 páginasLinux Basico - Clase 1Thomas Jackson BelloAún no hay calificaciones

- Viva VideoDocumento1 páginaViva VideosaraiAún no hay calificaciones

- R5.3 Practica Modularidad v2Documento7 páginasR5.3 Practica Modularidad v2mitziugalde521Aún no hay calificaciones

- 3.4.6-Packet-Tracer - Configure-Vlans-And-TrunkDocumento8 páginas3.4.6-Packet-Tracer - Configure-Vlans-And-TrunkBrandon GuerreroAún no hay calificaciones

- Manual de Examen de Nivel - ENTRADAS y SALIDASDocumento7 páginasManual de Examen de Nivel - ENTRADAS y SALIDASIrv GarAún no hay calificaciones

- Practica 1Documento3 páginasPractica 1luis danielAún no hay calificaciones

- Geiser Health Systems y Du Pont Administracion de La Seguridad TareaDocumento3 páginasGeiser Health Systems y Du Pont Administracion de La Seguridad TareaEmmanuel Pimentel ReyesAún no hay calificaciones

- Seguimiento de Algoritmos PDFDocumento8 páginasSeguimiento de Algoritmos PDFManuel GutiérrezAún no hay calificaciones

- HTML Css-2Documento8 páginasHTML Css-2PicassoAún no hay calificaciones

- Inteligencia artificial: Lo que usted necesita saber sobre el aprendizaje automático, robótica, aprendizaje profundo, Internet de las cosas, redes neuronales, y nuestro futuroDe EverandInteligencia artificial: Lo que usted necesita saber sobre el aprendizaje automático, robótica, aprendizaje profundo, Internet de las cosas, redes neuronales, y nuestro futuroCalificación: 4 de 5 estrellas4/5 (1)

- Influencia. La psicología de la persuasiónDe EverandInfluencia. La psicología de la persuasiónCalificación: 4.5 de 5 estrellas4.5/5 (14)

- El Mom Test: Cómo Mantener Conversaciones con tus Clientes y Validar tu Idea de Negocio Cuando Todos te MientenDe EverandEl Mom Test: Cómo Mantener Conversaciones con tus Clientes y Validar tu Idea de Negocio Cuando Todos te MientenCalificación: 5 de 5 estrellas5/5 (8)

- Ciencia de datos: La serie de conocimientos esenciales de MIT PressDe EverandCiencia de datos: La serie de conocimientos esenciales de MIT PressCalificación: 5 de 5 estrellas5/5 (1)

- 7 tendencias digitales que cambiarán el mundoDe Everand7 tendencias digitales que cambiarán el mundoCalificación: 4.5 de 5 estrellas4.5/5 (87)

- Cultura y clima: fundamentos para el cambio en la organizaciónDe EverandCultura y clima: fundamentos para el cambio en la organizaciónAún no hay calificaciones

- El trading de opciones de una forma sencilla: La guía introductoria al trading de opciones y a las principales estrategias de beneficios.De EverandEl trading de opciones de una forma sencilla: La guía introductoria al trading de opciones y a las principales estrategias de beneficios.Calificación: 5 de 5 estrellas5/5 (1)

- Python Paso a paso: PROGRAMACIÓN INFORMÁTICA/DESARROLLO DE SOFTWAREDe EverandPython Paso a paso: PROGRAMACIÓN INFORMÁTICA/DESARROLLO DE SOFTWARECalificación: 4 de 5 estrellas4/5 (13)

- Clics contra la humanidad: Libertad y resistencia en la era de la distracción tecnológicaDe EverandClics contra la humanidad: Libertad y resistencia en la era de la distracción tecnológicaCalificación: 4.5 de 5 estrellas4.5/5 (117)

- EL PLAN DE MARKETING EN 4 PASOS. Estrategias y pasos clave para redactar un plan de marketing eficaz.De EverandEL PLAN DE MARKETING EN 4 PASOS. Estrategias y pasos clave para redactar un plan de marketing eficaz.Calificación: 4 de 5 estrellas4/5 (51)

- Sistema de gestión lean para principiantes: Fundamentos del sistema de gestión lean para pequeñas y medianas empresas - con muchos ejemplos prácticosDe EverandSistema de gestión lean para principiantes: Fundamentos del sistema de gestión lean para pequeñas y medianas empresas - con muchos ejemplos prácticosCalificación: 4 de 5 estrellas4/5 (16)

- Agile: Una guía para la Gestión de Proyectos Agile con Scrum, Kanban y LeanDe EverandAgile: Una guía para la Gestión de Proyectos Agile con Scrum, Kanban y LeanCalificación: 5 de 5 estrellas5/5 (1)

- Excel para principiantes: Aprenda a utilizar Excel 2016, incluyendo una introducción a fórmulas, funciones, gráficos, cuadros, macros, modelado, informes, estadísticas, Excel Power Query y másDe EverandExcel para principiantes: Aprenda a utilizar Excel 2016, incluyendo una introducción a fórmulas, funciones, gráficos, cuadros, macros, modelado, informes, estadísticas, Excel Power Query y másCalificación: 2.5 de 5 estrellas2.5/5 (3)

- Python Deep Learning: Introducción práctica con Keras y TensorFlow 2De EverandPython Deep Learning: Introducción práctica con Keras y TensorFlow 2Calificación: 3.5 de 5 estrellas3.5/5 (5)

- Excel y SQL de la mano: Trabajo con bases de datos en Excel de forma eficienteDe EverandExcel y SQL de la mano: Trabajo con bases de datos en Excel de forma eficienteCalificación: 1 de 5 estrellas1/5 (1)

- Toma de decisiones en las empresas: Entre el arte y la técnica: Metodologías, modelos y herramientasDe EverandToma de decisiones en las empresas: Entre el arte y la técnica: Metodologías, modelos y herramientasAún no hay calificaciones

- Conquista de las Redes Sociales: 201 Consejos para Marketeros y Emprendedores DigitalesDe EverandConquista de las Redes Sociales: 201 Consejos para Marketeros y Emprendedores DigitalesCalificación: 4.5 de 5 estrellas4.5/5 (2)

- Ciberseguridad: Una Simple Guía para Principiantes sobre Ciberseguridad, Redes Informáticas y Cómo Protegerse del Hacking en Forma de Phishing, Malware, Ransomware e Ingeniería SocialDe EverandCiberseguridad: Una Simple Guía para Principiantes sobre Ciberseguridad, Redes Informáticas y Cómo Protegerse del Hacking en Forma de Phishing, Malware, Ransomware e Ingeniería SocialCalificación: 4.5 de 5 estrellas4.5/5 (11)

- Radiocomunicaciones: Teoría y principiosDe EverandRadiocomunicaciones: Teoría y principiosCalificación: 5 de 5 estrellas5/5 (3)

- Inteligencia artificial: Una exploración filosófica sobre el futuro de la mente y la concienciaDe EverandInteligencia artificial: Una exploración filosófica sobre el futuro de la mente y la concienciaAna Isabel Sánchez DíezCalificación: 4 de 5 estrellas4/5 (3)

- Aprende a Modelar Aplicaciones con UML - Tercera EdiciónDe EverandAprende a Modelar Aplicaciones con UML - Tercera EdiciónCalificación: 2 de 5 estrellas2/5 (1)

- GuíaBurros: El controller de empresa: Cómo realizar el control total de tu empresaDe EverandGuíaBurros: El controller de empresa: Cómo realizar el control total de tu empresaAún no hay calificaciones

- 44 Apps Inteligentes para Ejercitar su Cerebro: Apps Gratuitas, Juegos, y Herramientas para iPhone, iPad, Google Play, Kindle Fire, Navegadores de Internet, Windows Phone, & Apple WatchDe Everand44 Apps Inteligentes para Ejercitar su Cerebro: Apps Gratuitas, Juegos, y Herramientas para iPhone, iPad, Google Play, Kindle Fire, Navegadores de Internet, Windows Phone, & Apple WatchCalificación: 3.5 de 5 estrellas3.5/5 (2)

- Guía de aplicacion de la ISO 9001:2015De EverandGuía de aplicacion de la ISO 9001:2015Calificación: 5 de 5 estrellas5/5 (3)