Documentos de Académico

Documentos de Profesional

Documentos de Cultura

AA. Mapa Mental Unidad 01 (InfoSec and Risk Management) - Rubier - Padilla

Cargado por

Rubier Andres Padilla LoaizaTítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

AA. Mapa Mental Unidad 01 (InfoSec and Risk Management) - Rubier - Padilla

Cargado por

Rubier Andres Padilla LoaizaCopyright:

Formatos disponibles

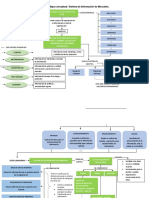

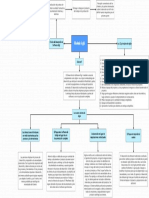

Mantener la información en Aquellos con permiso para

Estar seguro de que la

secreto y garantizar que solo acceder a la información pueden

información no ha sido

aquellos que han sido autorizados acceder a ella de manera

modificada sin permiso

puedan verla. oportuna

Las políticas de seguridad de la información, los estándares, las Confidencialidad Integridad Disponibilidad

Creación de políticas, procedimientos

líneas de base, las pautas, los procedimientos y los libros de

y manuales de seguridad de la

jugadas son la columna vertebral de cualquier estrategia de

información

seguridad de la información.

Tríada CIA

Las políticas de seguridad de la información deben ser entendidas Establecer y mantener un

por todos los miembros de la organización. Los requisitos deben programa de concientización,

establecerse de inmediato para cualquier miembro nuevo, y luego se educación y capacitación sobre

deben proporcionar recordatorios regulares. seguridad

Los activos, desde el punto de vista contable, representan

Terminología básica los bienes, derechos y otros recursos controlados

Se compone de:

El uso de varias soluciones de software como servicio (SaaS), plataforma de InfoSec Activos económicamente por la empresa, resultantes de sucesos

como servicio (PaaS) e infraestructura como servicio (IaaS) presenta pasados, de los que se espera que la empresa obtenga

nuevos requisitos: cruzar fronteras internacionales con PII ahora es Gestión del riesgo beneficios o rendimientos económicos en el futuro.

potencialmente romper la ley. Un tercero que almacene los datos de su de terceros

organización en texto sin formato podría ser catastrófico en caso de que

una amenaza interna vea esa información.

El riesgo de seguridad de la

Metodologías información es el potencial de pérdida, Las amenazas a la seguridad de la información atentan

Comprender por qué

comprobadas en medido a través del impacto combinado contra su confidencialidad, integridad y disponibilidad.

la gestión de riesgos Riesgo Se compone de: Amenazas

Aparecen nuevos exploits, surgen nuevas técnicas y los sistemas cambian la creación de una y la probabilidad de que una amenaza Existen amenazas relacionadas con falla humanas, con

es importante

constantemente. A medida que se descubren nuevas vulnerabilidades y estrategia explote una vulnerabilidad en uno o ataques malintencionados o con catástrofes naturales.

surgen nuevas amenazas, todas las estructuras y controles implementados más activos del sistema de información

Mejora continua e

para reducir el riesgo de seguridad de la información en su organización

informes

deben mejorar. Es importante mantenerse al día con lo que sucede desde

el punto de vista de amenazas y vulnerabilidades, así como asegurarse de

que sus registros de activos y riesgos estén actualizados.

Una vulnerabilidad es una debilidad existente en un sistema

Vulnerabilidades que puede ser utilizada por una persona malintencionada

para comprometer su seguridad.

InfoSec y gestión de riesgos

El equipo de seguridad de la información debe

cubrir con lo que es la compresión de los Estructuras de

Definir la forma en que su organización ve los

requisitos para el programa de seguridad de la cumplimiento Definición y cálculo

información de su organización. distintos niveles de impacto que podría enfrentar

del impacto

como resultado de un evento de seguridad.

El equipo debe mantenerse al tanto de cómo su organización

administra realmente los diversos requisitos de cumplimiento a

menudo requiere trabajar con todos los equipos de su Comprensión de los

organización. Sí, esto incluye equipos legales y de recursos requisitos legales y

humanos, se incluirá la realización de auditorías internas para reglamentarios Para comprender la probabilidad, debemos definir la

Definición y cálculo

forma en que nuestra organización ve los distintos

garantizar que su organización haga lo que dice y dice lo que

de la probabilidad

hace. niveles de probabilidad.

Consideración de regulaciones

Realizar un riesgo

legales, investigaciones y

básico de evaluación

estructuras de cumplimiento.

Se determina el impacto, después se determina el puntaje

A pesar de que la empresa no sea muy grande es importante del impacto el siguiente paso sería determinar la

cumplir con las medidas legales, acerca de conocer lo que Responder y Cálculo del riesgo probabilidad de que ocurra ese evento. Una forma de

acontece con cierta información, realizando una investigación, ya emprender intentar determinar la probabilidad es a través de

sea personal o entregar los registros a las fuerzas del orden para investigaciones registros históricos.

que realicen análisis forenses

Depende de las partes interesadas de su organización

La mayoría de los estándares de seguridad de la determinar el nivel aceptable de riesgo, que también se

Apetito de riesgo,

información tienen por principio la mejora continua, es Mayor optimización del conoce como el apetito de riesgo de la

tratamiento del riesgo y

necesario ponernos en el estado de ánimo de un ingeniero y ver el cumplimiento organización. Si se va a querer definir adecuadamente

aceptación del riesgo

mundo a través de esos ojos críticos.

nuestro impacto y probabilidad para reflejar el apetito

por el riesgo de la organización.

También podría gustarte

- Protección de Datos y Seguridad de la Información: SEGURIDAD INFORMÁTICADe EverandProtección de Datos y Seguridad de la Información: SEGURIDAD INFORMÁTICACalificación: 4.5 de 5 estrellas4.5/5 (4)

- Poliza de SeguroDocumento4 páginasPoliza de SeguroJorge Arturo Linares Delgado100% (1)

- Folleto Inspecciones de SeguridadDocumento2 páginasFolleto Inspecciones de SeguridadAnna MaAún no hay calificaciones

- Mapa Conceptual Sistema de Información de MercadosDocumento2 páginasMapa Conceptual Sistema de Información de MercadosFREDY ALEJANDRO GUTIERREZ GOMEZ100% (1)

- Clasificación de Los Factores de RiesgoDocumento69 páginasClasificación de Los Factores de RiesgoelsaAún no hay calificaciones

- Clase 9 - Protección de Los Activos de InformaciónDocumento23 páginasClase 9 - Protección de Los Activos de InformaciónAlejandro Mejicanos JuárezAún no hay calificaciones

- Cuestionario Tesis ISO 27001 - DominiosDocumento200 páginasCuestionario Tesis ISO 27001 - DominiosJeri GamioAún no hay calificaciones

- Caso Estudio Seguridad Informatica PDFDocumento7 páginasCaso Estudio Seguridad Informatica PDFViviAún no hay calificaciones

- Armonización de La Escala y Círculo de PosicionesDocumento19 páginasArmonización de La Escala y Círculo de PosicionesDaniel Bullon GreinerAún no hay calificaciones

- Construyendo Territorios Seguros La Gestion Del Riesgo de DesastresDocumento48 páginasConstruyendo Territorios Seguros La Gestion Del Riesgo de DesastresjorgehrozoAún no hay calificaciones

- Seguridad Basada en El Comportamiento: Lic. Roberto MuñozDocumento55 páginasSeguridad Basada en El Comportamiento: Lic. Roberto MuñozAna MaqueraAún no hay calificaciones

- Cuadro Comparativo Modelos de Control InternoDocumento6 páginasCuadro Comparativo Modelos de Control InternoFabian Eduardo CanoAún no hay calificaciones

- Trabajo Fin de EstudiosDocumento107 páginasTrabajo Fin de EstudiosAdrian Samba Diallo Barreto100% (2)

- Boletín N°4 - GIR - 2018Documento1 páginaBoletín N°4 - GIR - 2018shirley liliana peña carlosAún no hay calificaciones

- 17 Aspectos de SeguridadDocumento1 página17 Aspectos de Seguridadjulia taboadaAún no hay calificaciones

- Importancia información empresasDocumento6 páginasImportancia información empresassebandradasAún no hay calificaciones

- Evaluación - Seguridad de La Información 2020Documento2 páginasEvaluación - Seguridad de La Información 2020Itputnorte GteAún no hay calificaciones

- Plan de Investigacion de CampoDocumento24 páginasPlan de Investigacion de CampoLUIS ALBERTO MOSQUERA HERNANDEZAún no hay calificaciones

- Mapa Conceptual 2Documento2 páginasMapa Conceptual 2ConsultoriayAsesoriaFiscalContable ORAún no hay calificaciones

- Tarea 3 Unemi m7Documento1 páginaTarea 3 Unemi m7Cinthya PotesAún no hay calificaciones

- Tema 1Documento22 páginasTema 1maryAún no hay calificaciones

- Conceptos Básicos de Seguridad InformáticaDocumento18 páginasConceptos Básicos de Seguridad InformáticaRuddyAún no hay calificaciones

- Mapa Conceptual Sistemas InformaticosDocumento1 páginaMapa Conceptual Sistemas InformaticosNATHALY CADAVID MACIASAún no hay calificaciones

- ISO 17799 Norma de Seguridad de la InformaciónDocumento2 páginasISO 17799 Norma de Seguridad de la InformaciónConsultoriayAsesoriaFiscalContable ORAún no hay calificaciones

- Diagrama SGSIDocumento1 páginaDiagrama SGSIfelipeAún no hay calificaciones

- PARALELO CLASES DE DOCUMENTOS - ActividadDocumento5 páginasPARALELO CLASES DE DOCUMENTOS - ActividadYINA MARGARITA GonzalezAún no hay calificaciones

- Glosario Gobierno de DatosDocumento4 páginasGlosario Gobierno de DatosIzamar del Rocio JaenAún no hay calificaciones

- Mapa Conceptual PoliticasDocumento3 páginasMapa Conceptual Politicasspotifypaulex0406Aún no hay calificaciones

- Seguridad Información GuíaDocumento8 páginasSeguridad Información GuíaJose CedrezAún no hay calificaciones

- Garantias de la Seguridad InformáticaDocumento1 páginaGarantias de la Seguridad InformáticaMiguel Salado SerranoAún no hay calificaciones

- 1 - Alcance de La Seguridad de La InformacionDocumento22 páginas1 - Alcance de La Seguridad de La InformacionDarwin LeandroAún no hay calificaciones

- Seguridad InformáticaDocumento1 páginaSeguridad InformáticaLisyaneth PumarejoAún no hay calificaciones

- ExamenDocumento5 páginasExamenGeorge Samuel De Los Santo TaveraAún no hay calificaciones

- Seguridad de La InformaciónDocumento16 páginasSeguridad de La InformaciónLuciana Flores HerreraAún no hay calificaciones

- Metodologías de RiesgoDocumento36 páginasMetodologías de RiesgoFerney Camilo Lopez RodriguezAún no hay calificaciones

- Introducción A CiberseguridadDocumento31 páginasIntroducción A CiberseguridadPaul CuberoAún no hay calificaciones

- Infografía Actividad 1 - Manejo de TICDocumento1 páginaInfografía Actividad 1 - Manejo de TICrafaelmendocanAún no hay calificaciones

- AA1-E5-Aplicación de La Norma ISO 27002 - 2019Documento9 páginasAA1-E5-Aplicación de La Norma ISO 27002 - 2019Roger ChavarriaAún no hay calificaciones

- SGSI - Módulo 1 - Fundamentos de La Seguridad de La InformaciónDocumento14 páginasSGSI - Módulo 1 - Fundamentos de La Seguridad de La InformaciónJimmy FernandezAún no hay calificaciones

- Jose Rosendo Lopez MartinezDocumento2 páginasJose Rosendo Lopez MartinezAlexandra MariñoAún no hay calificaciones

- Prepital - Seguridad de La InformaciónDocumento26 páginasPrepital - Seguridad de La Informaciónmarcel.orteagaAún no hay calificaciones

- Iso 27000Documento25 páginasIso 27000elbia laraAún no hay calificaciones

- Seguridad de La InformacionDocumento16 páginasSeguridad de La InformacionM Usuga EdithAún no hay calificaciones

- OC CompletaDocumento66 páginasOC Completajessi angelesAún no hay calificaciones

- Infografía Sobre Normas de Aseguramiento de La InformaciónDocumento2 páginasInfografía Sobre Normas de Aseguramiento de La InformaciónYeimy YosaAún no hay calificaciones

- SGSIDocumento7 páginasSGSIErika pachonAún no hay calificaciones

- Gestión de Redes TelemáticasDocumento3 páginasGestión de Redes TelemáticasSoniaCatherineSarmientoAún no hay calificaciones

- Infografia - Dimension Comunicaciones PDFDocumento1 páginaInfografia - Dimension Comunicaciones PDFRonald AyalaAún no hay calificaciones

- UND3 Conocete A Ti MismoDocumento48 páginasUND3 Conocete A Ti Mismoenriquecastillo_106876Aún no hay calificaciones

- Mapa Conceptual Norma Iso 27002Documento5 páginasMapa Conceptual Norma Iso 27002Catalina AcostaAún no hay calificaciones

- Gestion Del RiesgoDocumento4 páginasGestion Del RiesgoClan DgamersAún no hay calificaciones

- Tema 3Documento48 páginasTema 3juan gonzalezAún no hay calificaciones

- Angelica B. Trabajo 1Documento6 páginasAngelica B. Trabajo 1angie MoreraAún no hay calificaciones

- Introduccion SeguridadDocumento38 páginasIntroduccion SeguridadPatricia Alderete FAún no hay calificaciones

- 4.1 Infografía Protección de DatosDocumento1 página4.1 Infografía Protección de DatoscarlosAún no hay calificaciones

- Política de Seguridad de La Información de Cerdos Del Valle S.ADocumento8 páginasPolítica de Seguridad de La Información de Cerdos Del Valle S.ATatiana Gutierrez EspinosaAún no hay calificaciones

- ISO 27001 Estrategias para Fortalecer La Seguridad de La InformacionDocumento71 páginasISO 27001 Estrategias para Fortalecer La Seguridad de La InformacionSazones Perú Gerardo SalazarAún no hay calificaciones

- Mapa Mental Control InternoDocumento1 páginaMapa Mental Control InternokarlaAún no hay calificaciones

- Política Seguridad Información Alcaldía AguazulDocumento4 páginasPolítica Seguridad Información Alcaldía AguazulJavier Alfonso Velasquez MantillaAún no hay calificaciones

- Tabla de Control de Acceso para La Seguridad Aplicable A Los DocumentosDocumento1 páginaTabla de Control de Acceso para La Seguridad Aplicable A Los Documentosfelix martinezAún no hay calificaciones

- S09.s1. - Material de ClaseDocumento16 páginasS09.s1. - Material de ClaseMarisolHuamaníLlallahuiAún no hay calificaciones

- Cubo COBITDocumento1 páginaCubo COBITLuz HuarancaAún no hay calificaciones

- Seguridad de La InformaciónDocumento8 páginasSeguridad de La InformaciónMacias Pico SullyAún no hay calificaciones

- Cuadro Sinóptico en BlancoDocumento1 páginaCuadro Sinóptico en BlancoLILIANA RODRIGUEZ FRANCOAún no hay calificaciones

- ISO 27001 - Gestión Integral de La Seguridad de La Información - SGSI - NovaSec MSDocumento9 páginasISO 27001 - Gestión Integral de La Seguridad de La Información - SGSI - NovaSec MSLuis Chavez AdalidAún no hay calificaciones

- Organización de la seguridad de la información (PISIDocumento9 páginasOrganización de la seguridad de la información (PISIMarcelo VidaurreAún no hay calificaciones

- Seguridad de La Información Iso Iec 27001Documento52 páginasSeguridad de La Información Iso Iec 27001DiegoFernandoQuinteroMarmolejoAún no hay calificaciones

- AZF-702 - Sec AIPDocumento8 páginasAZF-702 - Sec AIPEnrique David José Incio ChapilliquenAún no hay calificaciones

- Modelo AgilDocumento1 páginaModelo AgilRubier Andres Padilla LoaizaAún no hay calificaciones

- Grandes Errores en La Gestion ProyectosDocumento12 páginasGrandes Errores en La Gestion Proyectosjc2010gpAún no hay calificaciones

- ReportDocumento1 páginaReportRubier Andres Padilla LoaizaAún no hay calificaciones

- MyReport 27-Nov.-2022Documento5 páginasMyReport 27-Nov.-2022Rubier Andres Padilla LoaizaAún no hay calificaciones

- Servidor CentralizadoDocumento21 páginasServidor CentralizadoRubier Andres Padilla LoaizaAún no hay calificaciones

- MyReport 09-Jul.-2022Documento7 páginasMyReport 09-Jul.-2022Rubier Andres Padilla LoaizaAún no hay calificaciones

- 7Documento2 páginas7Rubier Andres Padilla LoaizaAún no hay calificaciones

- 6Documento2 páginas6Rubier Andres Padilla LoaizaAún no hay calificaciones

- 4Documento2 páginas4Rubier Andres Padilla LoaizaAún no hay calificaciones

- Guia de Conectores LogicosDocumento4 páginasGuia de Conectores Logicosluis ortizAún no hay calificaciones

- Cableado EstructuradoDocumento2 páginasCableado EstructuradoRubier Andres Padilla LoaizaAún no hay calificaciones

- 8Documento2 páginas8Rubier Andres Padilla LoaizaAún no hay calificaciones

- Distribución de PoissonDocumento7 páginasDistribución de PoissonRubier Andres Padilla LoaizaAún no hay calificaciones

- Exposición de cableado y conectividad en redesDocumento4 páginasExposición de cableado y conectividad en redesRubier Andres Padilla LoaizaAún no hay calificaciones

- Formato de IPERCDocumento5 páginasFormato de IPERCJasminne Peralta burgaAún no hay calificaciones

- Creación de condiciones de transitabilidad en AAHH Señor de la Soledad SurDocumento224 páginasCreación de condiciones de transitabilidad en AAHH Señor de la Soledad SurBelhiz SareAún no hay calificaciones

- Póliza 001-110-1000331 20181012 090805Documento3 páginasPóliza 001-110-1000331 20181012 090805Catalina VargasAún no hay calificaciones

- Proyecto de Tesis William Lima QuispeDocumento46 páginasProyecto de Tesis William Lima QuispePosgrado Minas UnhAún no hay calificaciones

- AP02-AA3-EV05. Transversal - Matriz de Riesgo. (Identificación de Peligros, Valoración y Determinación de Controles de Los Riesgos) .Documento70 páginasAP02-AA3-EV05. Transversal - Matriz de Riesgo. (Identificación de Peligros, Valoración y Determinación de Controles de Los Riesgos) .Yossimar LambrañoAún no hay calificaciones

- Catástrofes Naturales - NatenzonDocumento7 páginasCatástrofes Naturales - Natenzonlncolon2002Aún no hay calificaciones

- Plan de Mejora Prevencion de Caidas 18.03.2023Documento5 páginasPlan de Mejora Prevencion de Caidas 18.03.2023Pablo Bustamante Carrasco100% (1)

- Plan Continuidad EducativaDocumento13 páginasPlan Continuidad EducativaMarisol CriolloAún no hay calificaciones

- Soporte HidraulicoDocumento63 páginasSoporte Hidraulicojunior trujillo mattosAún no hay calificaciones

- Inducción y Reinducción Powe PointDocumento58 páginasInducción y Reinducción Powe PointMAGDA CARVAJALAún no hay calificaciones

- 2 Modulo I Clase2 Marco Normativo ITSEDocumento100 páginas2 Modulo I Clase2 Marco Normativo ITSEVictor Quispe CarranzaAún no hay calificaciones

- Requerimientos de Seguridad Riesgo Alto PDFDocumento76 páginasRequerimientos de Seguridad Riesgo Alto PDFAlex MGAún no hay calificaciones

- Plan de Manejo Ambiental, Emergencia y Contingencia de Almallano SDocumento52 páginasPlan de Manejo Ambiental, Emergencia y Contingencia de Almallano Sclara ramosAún no hay calificaciones

- LQ Plan de SeguridadDocumento17 páginasLQ Plan de SeguridadRomina VelaAún no hay calificaciones

- SR Om SPDocumento102 páginasSR Om SPManuel Castillo FernandezAún no hay calificaciones

- ANALISIS1Documento25 páginasANALISIS1Yuleysi Kiara Flores UretaAún no hay calificaciones

- Mapa de Riesgo y RecursosDocumento24 páginasMapa de Riesgo y RecursosNicole LovoAún no hay calificaciones

- Ley 856Documento50 páginasLey 856Manuel Pimentel Del CampoAún no hay calificaciones

- Módulo 2 Herramientas de GestiónDocumento69 páginasMódulo 2 Herramientas de GestiónjczeladaAún no hay calificaciones

- Problema 1.7 de Degarmo Ingeniería EconómicaDocumento5 páginasProblema 1.7 de Degarmo Ingeniería EconómicamisaelAún no hay calificaciones

- Unidad #17 ContingenciasDocumento6 páginasUnidad #17 ContingenciasAdrian FariasAún no hay calificaciones

- Plan Multisectorial Contra El Fenomeno Dle Niño 2023Documento56 páginasPlan Multisectorial Contra El Fenomeno Dle Niño 2023Mclcp Región LimaAún no hay calificaciones

- Gestion de Riesgo en El Area Del ProyectoDocumento34 páginasGestion de Riesgo en El Area Del ProyectoRiv KonAún no hay calificaciones