Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Trabajo Grupal - Seguridad Informatica - Software de Sabotaje - Antivirus

Cargado por

Diana Mishelle Ortíz RiveraDerechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Trabajo Grupal - Seguridad Informatica - Software de Sabotaje - Antivirus

Cargado por

Diana Mishelle Ortíz RiveraCopyright:

Formatos disponibles

Instituto de Informática y Telecomunicaciones HERRAMIENTAS DE INTERNET

ITEL Y UTILITARIOS

GRUPO 01: SEGURIDAD INFORMÁTICA

¿QUÉ ES LA SEGURIDAD EN INTERNET?

La seguridad en internet son todas aquellas

precauciones que se toman para proteger todos

los elementos que hacen parte de la red, como

infraestructura e información, que suele ser la más

afectada por delincuentes cibernéticos.

La seguridad informática se encarga de crear métodos, procedimientos y normas

que logren identificar y eliminar vulnerabilidades en la información y equipos físicos,

como los computadores.

Este tipo de seguridad cuenta con bases de datos, archivos y equipos que hacen

que la información importante no caiga en manos de personas equivocadas. Una

de las mejores formas de mantenerse protegido en internet es por medio de antivirus.

PRINCIPALES RIESGOS EN INTERNET:

Algunas de las cosas que los cibercriminales buscan conseguir por medio de la red

de internet son:

Robo de información.

Daño de información.

Ataques a sistemas o equipos.

Suplantación de identidad.

Venta de datos personales.

Robo de dinero.

Los delincuentes cibernéticos usan varios modos para atacar a una víctima en la red

como los virus con los que logran vulnerar sistemas y alterar el funcionamiento de los

dispositivos electrónicos, o el pishing, que consiste en que un cibercriminal se hace

pasar por una persona diferente por medio de correos electrónicos, mensajería

instantánea o redes sociales para adquirir información confidencial como

contraseñas, tarjetas de crédito, entre otros.

TÉCNICO EN OFIMÁTICA -1- Lic. Alan Huaynasi Alonzo

Instituto de Informática y Telecomunicaciones HERRAMIENTAS DE INTERNET

ITEL Y UTILITARIOS

¿CÓMO PREVENIRLO?

Si se maneja mucha información y se cuenta con varios equipos, como en los casos

de las empresas, lo mejor es solicitar ayuda a profesionales encargados de la

seguridad en internet.

De otro lado, como usuario se pueden tomar varias medidas preventivas como

mantener activados y actualizados los antivirus en nuestros dispositivos con conexión

a internet, evitar realizar operaciones financieras en redes abiertas o computadores

públicos y verificar los archivos adjuntos de mensajes de desconocidos y evitar

descargarlos si no se tiene plena seguridad de su contenido.

¿QUÉ ES CIBERACOSO Y CÓMO PREVENIRLO?

El matoneo virtual o ciberacoso, también conocido

como ciberbullying, es la intimidación que puede

sufrir una persona a través de internet, ya sea en

redes sociales, páginas web, blogs o aplicaciones

de mensajería instantánea.

Esta práctica implica un daño recurrente y repetitivo sobre una persona, lo cual

puede crear angustia emocional, preocupación, entre otros. Este tipo de acoso no

necesita que el acosador y la víctima se encuentren cerca, ya que se puede hacer

desde cualquier parte del mundo y a cualquier hora.

¿CÓMO PREVENIRLO?

Las redes sociales en su gran

mayoría cuentan con un

espacio para denunciar una

página o un perfil para informar

abusos. Del mismo modo, si este

problema se da por medio de

mensajes de correo electrónico,

los proveedores de este servicio

como Windows Live Hotmail,

Yahoo, Gmail o Aol tienen un

correo o formularios para

reportar esta problemática.

TÉCNICO EN OFIMÁTICA -2- Lic. Alan Huaynasi Alonzo

Instituto de Informática y Telecomunicaciones HERRAMIENTAS DE INTERNET

ITEL Y UTILITARIOS

TÉCNICO EN OFIMÁTICA -3- Lic. Alan Huaynasi Alonzo

Instituto de Informática y Telecomunicaciones HERRAMIENTAS DE INTERNET

ITEL Y UTILITARIOS

¿QUÉ ES EL STALKING?

El stalking o acecho es el término usado para referirse

al trastorno que tiene una persona que lo lleva a

espiar a su víctima. Principalmente, el cyberstalking

se da en redes sociales como Facebook, Instagram o

Twitter, donde la mayoría de personas dejan su

información disponible para cualquiera, por medio

del correo electrónico o por servicios de mensajería

instantánea como WhatsApp.

La persona que tiene este tipo de comportamiento es llamada stalker, término que

empezó a ser usado para describir a las personas que acechaban a las celebridades

y que eran considerados obsesionados. Ahora, con la revolución del internet, esta

problemática ha aumentado por la facilidad con la que se puede conseguir

información de una persona.

Aunque en muchas partes del mundo algunos de los comportamientos que tiene un

stalker no son un delito, empieza a considerarse como un problema cuando el

comportamiento es repetitivo. Por ejemplo, enviar correos electrónicos cientos de

veces, utilizar los servicios de mensajería instantánea para acechar a una persona

frecuentemente, entre otros.

¿CÓMO PREVENIRLO?

Evita dar tu información personal, como correos electrónicos o números de

teléfono, a desconocidos.

No aceptes personas extrañas en tus redes sociales.

Configura la privacidad de tus redes sociales, según los intereses que consideres

necesarios. Mira cómo hacerlo en Twitter y Facebook.

Reporta los correos sospechosos.

Sé precavido con las cosas que publicas en internet.

Ante una situación sospechosa de alguien que te contactó por internet, acércate

donde las autoridades pertinentes y cuéntales tu caso.

Ten en cuenta que las fotografías son una de las formas de llamar la atención sin

quererlo. Después de que publicas una imagen en internet, cientos de personas

la pueden ver y pierdes el control de lo que ellas puedan hacer con esa foto. No

olvides: ¡la seguridad la hacemos entre todos!

TÉCNICO EN OFIMÁTICA -4- Lic. Alan Huaynasi Alonzo

Instituto de Informática y Telecomunicaciones HERRAMIENTAS DE INTERNET

ITEL Y UTILITARIOS

¿QUÉ ES EL SEXTING?

El sexting es el término utilizado para describir el envío de contenido sexual o erótico,

principalmente fotos y videos, creados por el mismo remitente, para otras personas por medio

de internet.

Esta práctica es mayormente realizada entre jóvenes

y los avances tecnológicos han facilitado la

interacción social. Las nuevas tecnologías, redes

sociales y aplicaciones móviles permiten que el

contenido explícito como fotos y videos tenga gran

impacto.

El problema del sexting es que, al enviar material con

contenido sexual por internet, se pierde el control sobre la difusión del mismo y puede

volverse viral fácilmente.

Muchas de las personas envían fotografías o videos privados a sus parejas, pero en caso de

que se termine la relación y alguna de las personas desee publicar el material, las

repercusiones serían gravísimas para la otra persona involucrada.

Este no es el único riesgo que se corre al enviar este tipo de material por medio de dispositivos

con acceso a internet. Hay que tener en cuenta que puede haber un robo o pérdida del

dispositivo, pueden hackearlo y reenviar dichos mensajes por error o por broma, entre otros.

El mal uso del sexting puede desencadenar en delitos virtuales como: ciberacoso, stalking y

grooming, en caso de menores de edad, e incluso, puede traer depresión a quienes han

caído en este tipo de escarnio público.

Veamos a continuación, algunos consejos que pueden ayudarte a protegerte de los malos

usos de esta práctica:

No envíes contenido íntimo tuyo por medio de

internet.

Instala antivirus certificados a tus dispositivos móviles

y/o computador y mantenlos actualizados para

evitar hackeos.

Crea contraseñas seguras en tus dispositivos para

que, en caso de pérdida o robo, otras personas no

puedan acceder a tus archivos.

Estudios han demostrado que las razones más comunes para realizar esta práctica son los

romances, coqueteos, popularidad, presión de amistades, venganza, intimidación y chantaje.

Pero recuerda que en ti mismo está la opción de evitar que el sexting se salga de control.

TÉCNICO EN OFIMÁTICA -5- Lic. Alan Huaynasi Alonzo

Instituto de Informática y Telecomunicaciones HERRAMIENTAS DE INTERNET

ITEL Y UTILITARIOS

GRUPO 02: INGENIERIA SOCIAL

LA INGENIERÍA SOCIAL

La ingeniería social es el término utilizado para describir el acto de obtener

información personal y confidencial por medio de la manipulación, con el fin de

realizar actos que perjudiquen a la persona comprometida como robos de claves

bancarias, acosarla o crear falso testimonio de ella.

Los ingenieros sociales que no tienen un perfil o análisis de

su víctima usan principalmente internet como medio

para engañarla. Allí se acercan a ella a través de redes

sociales, correos electrónicos, mensajes, entre otros.

EJEMPLOS DE CASOS DE INGENIERÍA SOCIAL

El delincuente se hace pasar por un empleado de alguna entidad bancaria para

conocer detalles financieros de la víctima. Si la persona cae en la trampa, su dinero

puede ser robado. Para evitar esto, lo mejor es comunicarse directamente con el

banco para confirmar si la persona trabaja o no allí. Evita al máximo dar claves o

números de tarjetas de crédito por teléfono o correo electrónico.

También es usual que una persona se haga pasar por administrador de un sistema y

para activar cuentas o servicios solicite los datos de la tarjeta de crédito o

contraseñas personales. Un administrador de un sistema informático no necesita, en

la mayoría de los casos, contraseñas para realizar sus tareas.

Uno de los casos en los que las personas más caen es por

medio de los correos electrónicos: en algunos pueden llegar

premios, fotos íntimas de algún famoso o dinero gratis y solo

te piden descargar el archivo adjunto. Cuando haces eso

se ejecuta un código malicioso que puede poner en riesgo

tu integridad.

Recomendación: No abras ni ejecutes archivos adjuntos con nombres o extensiones

dudosas, sin importar si son enviados por algún amigo tuyo. A veces los delincuentes

usan las máquinas de personas normales para enviar este tipo de contenido. Recuerda

que la mejor forma de prevenir ser víctima de esto es conocer la importancia de

permanecer seguros en internet.

TÉCNICO EN OFIMÁTICA -6- Lic. Alan Huaynasi Alonzo

Instituto de Informática y Telecomunicaciones HERRAMIENTAS DE INTERNET

ITEL Y UTILITARIOS

¿CÓMO CREAR UNA CONTRASEÑA SEGURA?

Las contraseñas son unos de los ejes principales de la seguridad en internet. Es el

blindaje que le das a tu información y es considerada la primera línea de defensa

para evitar el acceso de extraños a tus cuentas en la red o dispositivos. En pocas

palabras, son información secreta que permite identificar y controlar el acceso a

algún lugar o recurso.

Las contraseñas pueden ser un texto, pero también pueden ser biométricas y pueden

constar de nuestra huella digital, nuestra voz o de reconocimiento facial. Algunos

atacantes no solo son muy listos, sino que dedican muchas, muchas horas a pensar

en cómo averiguar tu contraseña.

Un generador de contraseñas es una herramienta que crea una contraseña de forma

automática según las directrices que usted define a fin de brindar contraseñas

seguras e impredecibles para cada una de sus cuentas.

En la siguiente imagen, encontrarás varios consejos que te ayudarán a crear

contraseñas mucho más seguras:

TÉCNICO EN OFIMÁTICA -7- Lic. Alan Huaynasi Alonzo

Instituto de Informática y Telecomunicaciones HERRAMIENTAS DE INTERNET

ITEL Y UTILITARIOS

TÉCNICO EN OFIMÁTICA -8- Lic. Alan Huaynasi Alonzo

Instituto de Informática y Telecomunicaciones HERRAMIENTAS DE INTERNET

ITEL Y UTILITARIOS

CLAVES PARA REALIZAR TRANSACCIONES POR INTERNET

No hay nada más molesto que llegar a un banco y ver una fila eterna. Lo peor no es

eso, antes de hacer esa larga fila, toca hablar con un asesor. Tomas un turno, lo ves

y es el número 56. Miras la pantalla de turnos y van en el 8. Te resignas. Empiezas a

caminar de un lado para otro. Te sientas. Te paras. Te vuelves asentar. Así transcurren

dos horas de tu vida. Tiempo en el que pudiste hacer muchas cosas.

Cuando por fin, después de tanto esperar, eres atendido por un asesor para

preguntarle por el valor a pagar y la fecha de corte de tu tarjeta de crédito u otro

servicio, él te da la información y te envía para que hagas la fila y realices el pago.

Si te va bien en la fila, puedes durar una hora

más. En fin, duraste cerca de tres horas en una

oficina de un banco para realizar un trámite que

fácilmente lo podías haber hecho por internet.

A veces nos rehusamos a realizar transacciones de dinero por internet, quizá, por el

miedo a que nos roben nuestro dinero, pero no debe ser así.

Los trámites en internet en realidad ahorran mucho tiempo. Sin embargo, para que

sea seguro debes seguir estas recomendaciones:

1. Siempre ingresa desde un computador personal o desde el de la empresa donde

trabajas.

2. Digita directamente la página web de la entidad bancaria.

3. No abras enlaces que digan que te llevarán a la página de tu banco.

4. Mantén actualizado el navegador y los antivirus correspondientes.

5. No almacenes contraseñas. Es mejor recordarlas y cambiarlas con frecuencia.

6. Al terminar las transacciones, cierra la sesión en la página del banco.

Muchos bancos ya cuentan

con aplicaciones móviles

para teléfonos inteligentes

en las que podrás hacer

trasferencias, pagar recibos

y recibir asesoría virtual,

entre otros. Verifica si tu

banco tiene esa opción.

TÉCNICO EN OFIMÁTICA -9- Lic. Alan Huaynasi Alonzo

Instituto de Informática y Telecomunicaciones HERRAMIENTAS DE INTERNET

ITEL Y UTILITARIOS

Y no sólo en cuestión de pagos son útiles las transacciones en internet. Ahora hay

páginas especializadas donde puedes adquirir producto con un mayor descuento

que en una tienda normal.

Allí verás ofertas con 20 y hasta 90 % de descuento en miles de cosas, como viajes,

ropa, accesorios, tecnología, etcétera. En este caso, lo primordial, es siempre leer los

detalles de la compra para que no te metan gato por liebre.

Por ejemplo, algunos te dan un descuento en pasajes, pero no incluyen impuestos y

no puedes viajar con equipaje. Eso, por lo general, está descrito en los detalles de la

compra. Otros sí lo incluyen todo. Verifica antes de hacer la transacción.

Recuerda que, aunque los trámites por internet son una muy buena opción hoy en

día por el poco tiempo que nos queda para ir de tienda en tienda, no todo lo que

brilla es oro, pero con las medidas indicadas sí podemos sacarle buen provecho.

TRANSACCIONES FINANCIERAS SEGURAS EN INTERNET

Ir al banco o comprar aquello que tanto te gusta no debe ser algo tedioso. La gran

mayoría de entidades bancarias tienen plataformas en internet para que realices

todas tus transacciones.

Sin duda, es algo muy útil para optimizar el tiempo, pero al mismo tiempo hay que

tener mucho cuidado para que el dinero que tenemos en nuestra cuenta bancaria

no desaparezca por culpa de los delincuentes.

¿CUÁLES SON LOS FRAUDES MÁS FRECUENTES?

PISHING: Se refiere a la suplantación de identidad en el que el ciberdelincuente se

hace pasar por una persona o entidad para adquirir información de forma

fraudulenta como contraseñas o información sobre tarjetas de crédito.

Generalmente se comunican por medio de correo electrónico, invitando a la víctima

a que se dirija a un sitio web falso de la entidad para robar sus datos.

Cómo evitarlo: Digita tú mismo la dirección de la

entidad bancaria y en caso de recibir llamadas

sospechosas o correos electrónicos,

comunícate con tu banco para confirmar la

información.

TÉCNICO EN OFIMÁTICA - 10 - Lic. Alan Huaynasi Alonzo

Instituto de Informática y Telecomunicaciones HERRAMIENTAS DE INTERNET

ITEL Y UTILITARIOS

KEY LOGGER: Por medio de un software o hardware, el delincuente graba de forma

invisible todo lo que se escribe en el teclado y lo almacena en otra parte. Así que

cuando haces una trasferencia por internet, la víctima revela sus datos a los ladrones.

Actualmente las entidades financieras y otros utilizan los teclados virtuales para

prevenir este ciber ataque.

Cómo evitarlo: Mantén actualizado tu

computador o dispositivo móvil y sus

respectivos antivirus. No uses equipos públicos

para hacer transacciones.

VISHING: En este caso, el delincuente se

comunica con la víctima por medio de llamadas

desde la cual es persuadida para que dé

información personal y así poder robar su dinero.

Incluso llaman haciéndose pasar por el banco

para que les des el código de confirmación que

les llega a través de mensajes de texto.

Cómo evitarlo: No realicé transferencias o transacciones a través de números de

teléfono diferentes al de su entidad bancaria.

SMISHING: Este término hace referencia al delito en que los delincuentes usan

mensajes de texto donde engañan a la víctima con concursos falsos o premios

inexistentes para que ingresen a una página web donde se albergan virus.

Cómo evitarlo: Evita dar datos por mensajes de

texto y no creas en rifas o regalos. Si no has

participado en ningún concurso, ¿por qué crees

que vas a ganar algo de la nada? No abras

páginas web desde mensajes sospechosos.

Sin embargo, no temas a usar la web para hacer trámites

o transacciones. Así como existen varios tipos de

amenazas, también hay miles de medidas que ayudan

a mantener tus datos seguros. Cuando estés en internet

puedes ver los indicadores de seguridad del navegador

para que sepas si la página es segura o no.

TÉCNICO EN OFIMÁTICA - 11 - Lic. Alan Huaynasi Alonzo

Instituto de Informática y Telecomunicaciones HERRAMIENTAS DE INTERNET

ITEL Y UTILITARIOS

También fíjate que las entidades bancarias, tiendas en línea o cualquier página en

internet que solicite datos personales o contraseñas tengan en su dirección web el

protocolo HTTPS (Hypertext Transfer Protocol Secure), que garantiza técnicas de

cifrado de datos, identificación de usuarios y certificados de seguridad que

garantizan la integridad y confidencialidad de la información.

GRUPO 03: ESTAFAS Y SPAM EN EL CORREO

ELECTRÓNICO

ESTAFAS Y SPAM EN EL CORREO ELECTRÓNICO

El correo electrónico es una de las plataformas

que más usan los ciberdelincuentes para atacar

a sus víctimas. Por medio de él te envían spam

(correo no deseado) y correos sospechosos con

el fin de publicitar algún producto más barato o

enviar archivos con virus para robar información

confidencial.

Los proveedores de correo electrónico como Gmail y Outlook por darte algunos

ejemplos ya cuentan con un sistema que detecta este tipo mensajes y los ubica en

carpetas diferentes a donde recibes tus correos habituales.

¿Cuándo es un peligro? Si te llega publicidad en un correo no deseado, en la mayoría

de los casos, puedes anular la suscripción y el problema queda resuelto. La situación

puede complicarse cuando estás frente a un caso de Pishing o suplantación de

TÉCNICO EN OFIMÁTICA - 12 - Lic. Alan Huaynasi Alonzo

Instituto de Informática y Telecomunicaciones HERRAMIENTAS DE INTERNET

ITEL Y UTILITARIOS

identidad. Esta es una forma fraudulenta que una persona usa para engañar a la

víctima para que comparta datos personales, números de tarjeta de crédito, entre

otros. Se hacen pasar por una entidad bancaria e instan a la víctima a que acceda

a una falsa plataforma donde le robarán sus datos.

¿Qué puedes hacer? Si ves un correo de una entidad bancaria y notas que es

sospechoso, no abras ningún link o enlace y denuncia ese mensaje como

Suplantación de identidad. Así no te llegará más ese mensaje y ayudarás a que los

proveedores de correo electrónico detecten este tipo de mensajes.

Generalmente, las personas que envían spam usan direcciones de correo falsas

similares a la original. Por ejemplo, cambian una letra para que parezca la original.

Un ejemplo puede ser que yo reciba correos de mibanco@gmail.com, el delincuente

tratará de engañarme usando mibanc0@gmail.com. La única diferencia es que en

el segundo en vez de una "o" usan el número cero "0". Si no se lee correctamente el

remitente del correo podríamos caer en un caso de Pishing.

Si el remitente el correo no es confirmado por tu proveedor de correo, el mensaje se

alojará en la carpeta Correo no deseado o Spam. Si conoces a la persona que lo

envió, puedes marcar el correo como 'Correo deseado' o como 'No es spam'.

La seguridad la hacemos todos, así que, si notas algo

sospechoso en algún remitente de correo

electrónico, no respondas ni reenvíes el correo, ni

hagas clic en páginas web, encuestas o premios.

Márcalo como spam o correo no deseado y así

evitarás que se expanda en la red.

USAR LAS REDES SOCIALES DE FORMA SEGURA

Facebook, Twitter, Instagram, YouTube y un sin fin de redes sociales ya hacen parte

del día a día de las personas. Revisamos desde el celular, el computador, la tableta

lo que sucede con nuestros amigos y familiares en las redes sociales. Sin embargo,

poco nos ponemos a pensar en los riesgos que existen dentro de ellas y cómo

podemos evitarlos. Debido a la cantidad de personas conectadas a las redes

sociales, estas se han vuelto blanco de los delincuentes para atacar a sus víctimas.

TÉCNICO EN OFIMÁTICA - 13 - Lic. Alan Huaynasi Alonzo

Instituto de Informática y Telecomunicaciones HERRAMIENTAS DE INTERNET

ITEL Y UTILITARIOS

RIESGOS EN LAS REDES SOCIALES

Virus: los códigos maliciosos, gusanos y troyanos son usados para acceder al equipo

de la víctima y robar información confidencial o claves. Los propagan a través de

mensajes populares, principalmente en Facebook, que llevan a enlaces falsos o por

medio del lenguaje de programación Java que lo insta a descargar e instalar

archivos maliciosos en el equipo.

Pishing: esta modalidad consiste en el robo de información a través de la

suplantación de identidad. Aunque esta acción fraudulenta es más común en

mensajes de correo electrónicos, en redes sociales, delincuentes pueden crear

cuentas en Twitter o páginas en Facebook de entidades bancarias falsas para

hacerle creer a la persona que es la real y así invitarlo a actualizar datos o a acceder

al sitio web (falso) de la entidad para atacarlo.

Acoso: al tener información, fotos o videos

visibles para todo el mundo en las redes

sociales, se puede caer en el ojo de un

acosador. Si no se configura la privacidad en

las redes sociales, cualquiera puede

acceder a todo lo que publicamos y volverse

en una molestia un riesgo para la integridad

de nosotros mismos.

Robo de información: en nuestras redes sociales compartimos mucha información:

dónde vivimos, con quién estamos, dónde estamos, qué compramos, qué comemos,

etcétera. Quizás no sea un riesgo mayúsculo como una contraseña o el número de

la tarjeta de crédito, pero con estos datos muchos cibercriminales crean perfiles falsos

para acceder a personas cercanas a nosotros y así atacarlas a ellas. Para evitar ello,

configura tu Twitter, Facebook y demás redes sociales para que solo tus amigos vean

tus publicaciones. Si quieres que todos las vean, debes estar atento a cualquiera de

estas irregularidades y reporta las cuentas falsas.

¿Qué hacer para prevenir riesgos?

Cuando abras un enlace desde tus redes sociales, verifica que el dominio sea el

correcto y no una página falsa y que se utilice el cifrado HTTPS que te da mayor

seguridad.

TÉCNICO EN OFIMÁTICA - 14 - Lic. Alan Huaynasi Alonzo

Instituto de Informática y Telecomunicaciones HERRAMIENTAS DE INTERNET

ITEL Y UTILITARIOS

Instala un antivirus y procura que siempre esté actualizado. Este es el principal

mecanismo de defensa para los virus y códigos maliciosos que circulan en la red.

Configura las opciones de privacidad de tus redes sociales, procurando dejar

poca información visible para personas que no conozcas.

No sigas cuentas de personas desconocidas ni los aceptes en tus redes sociales.

Así evitarás al máximo recibir mensajes que vulneren tu seguridad.

Usa los buscadores dentro de las redes sociales para encontrar información sobre

archivos o mensajes que consideras sospechosos. En la mayoría de las redes es

común que los usuarios compartan su postura frente a este tipo de casos.

Procura no llenar formularios que te

prometan premios o dineros con tan

solo dar tu información.

Usa contraseñas seguras con

combinaciones de letras mayúsculas y

minúsculas, caracteres y números.

Recuerda que este es el principal medio

de protección de tus datos en internet.

Recuerda: aunque los delincuentes cibernéticos son de mucho cuidado, en nuestras

manos está la seguridad que le demos a nuestra información y la forma en que la

compartimos.

¿QUÉ ES GROOMING Y CÓMO PREVENIRLO?

El grooming o engaño pederasta es la práctica que realiza un adulto en internet con

el fin de acercarse a un menor de edad para ganarse su confianza, creando una

conexión emocional y así aprovecharse sexualmente en un futuro de él. A diferencia

del ciberacoso, el grooming busca que el menor acceda a enviar contenido erótico

para poder inducirlo a la prostitución infantil o a la pornografía. ¿Cómo funciona?

Veamos:

TÉCNICO EN OFIMÁTICA - 15 - Lic. Alan Huaynasi Alonzo

Instituto de Informática y Telecomunicaciones HERRAMIENTAS DE INTERNET

ITEL Y UTILITARIOS

El adulto por lo general usa un perfil falso en

sitios web donde puede encontrar menores

como las redes sociales como si fuera otro

menor de edad. Así busca crear lazos

emocionales con la víctima instándolo a

revelar datos personales y de contacto. Una

vez tiene la información, intenta seducir y

provocar al niño o a la niña enviándole

contenido erótico supuestamente de él para

que la víctima responda de la misma manera.

Cuando consigue el material pornográfico,

empieza a acosarlo y a chantajearlo con

mostrar ese material a sus amigos o familiares para conseguir más imágenes o videos

o para abusar sexualmente de él.

Por este tipo de actos, es de vital importancia recalcarles a los niños que jamás deben

aceptar en sus redes sociales, correo electrónico, foros, entre otros, a contactos que

no conozcan.

La facilidad de acceder a internet ha hecho que los niños sean vulnerables a este

tipo de ataques y cuando no se cuenta con un protocolo de seguridad ni se les

informan a los menores las amenazas que circulan en la red, un niño puede ser una

víctima de este delito.

Para evitar este tipo de práctica, hay que enseñarles a los niños la importancia del buen uso

de la tecnología y tomar las medidas de seguridad necesarias para permanecer tranquilos

en la red. ¿Qué hacer?

No dejar sesiones abiertas en computadores de dominio público. Allí pueden acceder a

nuestra información.

TÉCNICO EN OFIMÁTICA - 16 - Lic. Alan Huaynasi Alonzo

Instituto de Informática y Telecomunicaciones HERRAMIENTAS DE INTERNET

ITEL Y UTILITARIOS

Evitar publicar imágenes e información personal visible para todas las personas en

internet.

No compartir contraseñas con nadie por más amigos que sean.

No, no y no se deben aceptar desconocidos que quieran contactarnos por internet.

Crear un lazo de amistad entre padres e hijos es muy útil para saber qué hacen los menores

en internet y en caso de que el menor vea algo sospechoso pueda hablar con ellos y no

deba recurrir a un amigo que quizás no lo oriente de la forma adecuada.

¿CÓMO PROTEGERSE DE LOS CIBERATAQUES?

Los computadores y toda la información que

guardes en ellos puede ser blanco de

delincuentes cibernéticos por medio de virus

informáticos con los que buscan alterar el

funcionamiento del dispositivo y así extraer,

dañar o borrar datos o cualquier cosa que

guardes en él.

¿CÓMO PREVENIR ESTOS ATAQUES?

No hagas clic en mensajes de redes sociales como Twitter o Facebook que se vean

sospechosos o donde haya muchas personas etiquetadas. Si te etiquetan en uno,

pregúntale a la persona que al parecer lo hizo si ella fue y qué contenido tiene el mensaje.

Cuando no conozcas el remitente de un correo electrónico, no abras los archivos adjuntos

que esta persona envíe. Confirma primero la información que te enviaron con esa persona

para ahora sí descargar cualquier archivo adjunto.

No ingreses a sitios web sospechosos o en los que te ofrecen ganar cosas por hacer clic

en ciertas páginas de internet.

Evita descargar música, videos, películas o series gratis de forma ilegal en internet. La gran

mayoría de estos sitios que ofrecen descarga de archivos contienen virus que pueden

infectar tu computador.

No hagas clic en anuncios publicitarios sospechosos que se vean falsos en páginas web o

que lleguen a tu correo electrónico.

Analiza las memorias USBs, DVDs o CDs antes de ejecutarlos en tu computador. No importa

si es de un amigo o conocido, quizás él no sabe que alguno de estos elementos puede

estar infectado de virus.

TÉCNICO EN OFIMÁTICA - 17 - Lic. Alan Huaynasi Alonzo

Instituto de Informática y Telecomunicaciones HERRAMIENTAS DE INTERNET

ITEL Y UTILITARIOS

Lo más importante: mantén actualizados y activos los antivirus en todos los dispositivos que

uses para navegar en internet.

NAVEGAR SEGURO POR INTERNET

A diario ingresamos a internet y abrimos un navegador (Google Chrome, Firefox, Safari, etc.)

para ver noticias, videos, escuchar música, jugar videojuegos, ingresar a redes sociales, entre

otras cosas. Es natural saltar de una página a otra durante mucho tiempo, sin embargo,

debes tener cuidado a la hora de ingresar a ciertos sitios web.

Cuando ingresas a una página de internet, ten en cuenta que el navegador que estás

usando te ayuda a identificar los sitios web fraudulentos, si tienen algún software que ponga

en riesgo tu equipo o información; o si es un caso de pishing, lo que quiere decir que es un

sitio simulado para cometer suplantación de identidad.

Cada navegador tiene unas características de

seguridad que seguro te van a gustar.

Una de las cosas que debes tener claras para

navegar seguro en la red es la actualización del

navegador. Los virus y los pishing son

constantemente introducidos en la web, por

eso es muy importante que tengas la última

versión del navegador y todas sus

actualizaciones.

Cuando estés en la red, debes ser muy cuidadoso con los softwares libres o la descarga de

archivos de forma ilegal. Este último no solo es considerado un delito, sino que pone en riesgo

tu equipo y la información que en él manejes.

¿Y LAS APLICACIONES MÓVILES?

Claro, con la revolución de internet, las aplicaciones diseñadas para equipos móviles

también son importantes en el uso diario y, por ende, darles un buen manejo es fundamental

para permanecer seguros en la red.

Algunas aplicaciones móviles también contienen virus, te llevan a sitios web fraudulentos o

usan tu información personal de manera errónea. Así que antes de instalar una aplicación,

recuerda ver quién la creó y qué permisos te solicita para ser instalada.

TÉCNICO EN OFIMÁTICA - 18 - Lic. Alan Huaynasi Alonzo

Instituto de Informática y Telecomunicaciones HERRAMIENTAS DE INTERNET

ITEL Y UTILITARIOS

GRUPO 04: SOFTWARE DE SABOTAJE

¿CÓMO FUNCIONA? Las técnicas que permiten cometer sabotajes informáticos son:

VIRUS: Una serie de claves programáticas que pueden adherirse a

los programas legítimos y propagarse a otros programas

informáticos. Un virus puede ingresar en un sistema por conducto

de una pieza legítima de soporte lógico que ha quedado

infectada, así como utilizando el método del Caballo de Troya.

Tiene por objetivo alterar el funcionamiento normal del ordenador.

Casi todos los virus se unen a un fichero ejecutable,

lo que significa que el virus puede estar en tu

ordenador, pero no puede infectarlo a menos que

ejecutes o abras el programa infectado. Es

importante observar que un virus no puede

continuar su propagación sin la acción humana,

(por ejemplo, ejecutando un programa infectado).

La gente contribuye a la propagación de los virus, muchas veces sin saberlo, al

compartir archivos infectados o al enviar e-mails con virus como archivo adjunto en

el email. La inserción del virus en un programa se llama infección, y el código

infectado del archivo (o ejecutable que no es parte de un archivo) se llama

hospedador (host). Los virus son uno de los varios tipos de Malware o software

malévolo. Existen unos un poco más inofensivos que se caracterizan únicamente por

ser molestos.

Métodos de infección:

Mensajes dejados en redes sociales

como Twitter o Facebook.

Archivos adjuntos en los mensajes de

correo electrónico.

Sitios web sospechosos.

Insertar USBs, DVDs o CDs con virus.

Descarga de aplicaciones o

programas de internet.

Anuncios publicitarios falsos.

TÉCNICO EN OFIMÁTICA - 19 - Lic. Alan Huaynasi Alonzo

Instituto de Informática y Telecomunicaciones HERRAMIENTAS DE INTERNET

ITEL Y UTILITARIOS

¿Cómo infecta un virus el computador?

1. El usuario instala un programa infectado en su computador. La mayoría de las

veces se desconoce que el archivo tiene un virus.

2. El archivo malicioso se aloja en la memoria RAM de la computadora, así el

programa no haya terminado de instalarse.

3. El virus infecta los archivos que se estén usando en es ese instante.

4. Cuando se vuelve a prender el computador, el virus se carga nuevamente en la

memoria RAM y toma control de algunos servicios del sistema operativo, lo que

hace más fácil su replicación para contaminar cualquier archivo que se

encuentre a su paso.

GUSANOS: Se fabrica en forma análoga al virus con miras a infiltrarlo en programas

legítimos de procesamiento de datos o para modificar o destruir los datos, a

diferencia del virus no puede regenerarse.

Sin embargo, las consecuencias del ataque de un gusano

pueden ser tan graves como las del ataque de un virus; por

ejemplo, un programa gusano que subsiguientemente se

destruirá puede dar instrucciones a un sistema informático de

un banco para que transfiera continuamente dinero a una

cuenta ilícita.

Los gusanos informáticos se propagan de ordenador a ordenador, pero a diferencia

de un virus, tiene la capacidad a propagarse sin la ayuda de una persona.

Un gusano informático se aprovecha de un archivo o de características de

transporte de tu sistema, para viajar. Lo más peligroso de los worms o gusanos

informáticos es su capacidad para replicarse en tu sistema, por lo que tu ordenador

podría enviar cientos o miles de copias de sí mismo, creando un efecto devastador

enorme. Un ejemplo sería el envío de una copia de sí mismo a cada uno de los

contactos de tu libreta de direcciones de tu programa de email. Entonces, el gusano

se replica y se envía a cada uno de los contactos de la libreta de direcciones de

cada uno de los receptores, y así continuamente.

Debido a la naturaleza de copiado de un gusano informático y de su capacidad de

viajar a través de redes el resultado final, en la mayoría de los casos, es que el gusano

consume demasiada memoria de sistema (o anchura de banda de la red),

haciendo que los servidores y los ordenadores individuales dejen de responder.

TÉCNICO EN OFIMÁTICA - 20 - Lic. Alan Huaynasi Alonzo

Instituto de Informática y Telecomunicaciones HERRAMIENTAS DE INTERNET

ITEL Y UTILITARIOS

TROYANOS: A primera vista el troyano parece ser un programa útil, pero en realidad

hará daño una vez instalado o ejecutado en tu ordenador. Los que reciben un

troyano normalmente son engañados a abrirlos porque creen que han recibido un

programa legítimo o archivos de procedencia segura.

Cuando se activa un troyano en tu ordenador, los resultados

pueden variar. Algunos troyanos se diseñan para ser más

molestos que malévolos (como cambiar tu escritorio

agregando iconos de escritorio activos tontos), mientras que

otros pueden causar daño serio, suprimiendo archivos y

destruyendo información de tu sistema.

También se conoce a los troyanos por crear puertas traseras o backdoors en tu

ordenador permitiendo el acceso de usuarios malévolo a tu sistema, accediendo a

tu información confidencial o personal. A diferencia de los virus y gusanos, los

troyanos ni se auto replican ni se reproducen infectando otros archivos.

BOMBA LÓGICA O CRONOLÓGICA:

Exige conocimientos especializados ya que requiere la

programación de la destrucción o modificación de

datos en un momento dado del futuro. Ahora bien, al

revés de los virus o los gusanos, las bombas lógicas son

difíciles de detectar antes de que exploten; por eso, de

todos los dispositivos informáticos criminales, las bombas

lógicas son las que poseen el máximo potencial de daño.

ESPIONAJE INFORMÁTICO

SPYWARES: son programas espiones que constantemente

monitorean los pasos del usuario de un computador

conectado a la red de internet, sin su consentimiento, a

fin de trazar un perfil comercial completo, tal el caso de

proveedores de productos de tiendas virtuales, las que

intentan captar informaciones que tengan utilidad para

el agente. Los programas tienen la capacidad de

apoderarse de informaciones personales del usuario, que

son transferidas digitalmente para la sede de una

empresa o persona a fin de ser comercializadas.

TÉCNICO EN OFIMÁTICA - 21 - Lic. Alan Huaynasi Alonzo

Instituto de Informática y Telecomunicaciones HERRAMIENTAS DE INTERNET

ITEL Y UTILITARIOS

Los programas de espionaje informático envían informaciones del computador del

usuario de la red para desconocidos. Hasta lo que es digitado en su teclado puede

ser monitoreado por ellos. Algunos tienen un mecanismo que hace una conexión

con el servidor del usuario siempre que él estuviera conectado on-line. La pregunta

más frecuente es: ¿Cómo el software de espionaje roba informaciones del PC

(personal computer) del usuario?

La respuesta puede ser obtenida cuando el

usuario de internet baja algún programa que

viene con archivo ejecutable spyware;

normalmente el usuario no sabe sobre la

amenaza de este archivo y lo instala. Este

programa puede obtener informaciones que

están en el microcomputador, como las que

pasan por él.

EXISTEN OTROS TIPOS DE ATAQUES QUE NO SON VIRUS INFORMÁTICOS:

HOAX: Los hoax (broma o engaño) no son virus ni

tienen capacidad de reproducirse por sí solos. Son

mensajes de contenido falso que incitan al usuario a

hacer copias y enviarla a sus contactos.

Suelen apelar a los sentimientos morales ("Ayuda a un

niño enfermo de cáncer") o al espíritu de solidaridad

("Aviso de un nuevo virus peligrosísimo") y, en

cualquier caso, tratan de aprovecharse de la falta de

experiencia de los internautas novatos.

JOKE: Al igual de los hoax, no son virus, pero son molestos, un ejemplo: una página

pornográfica que se mueve de un lado a otro, y si se le llega a dar a errar es posible

que salga una ventana que diga: OMFG!! ¡No se puede cerrar!

TÉCNICO EN OFIMÁTICA - 22 - Lic. Alan Huaynasi Alonzo

Instituto de Informática y Telecomunicaciones HERRAMIENTAS DE INTERNET

ITEL Y UTILITARIOS

GRUPO 05: HACKER Y CRACKER

Se discute que si los hackers son buenos y los crackers

delincuentes. La motivación principal de un hacker es la

curiosidad para perfeccionarse en el conocimiento

informático mediante la práctica, utilizando los medios

adecuados, no importa cuáles. Un hacker es una persona que

posee conocimientos avanzados sobre una materia.

En concreto, normalmente relacionada con la tecnología y que los pone al servicio

de un único objetivo: EL CONOCIMIENTO.

Desean conocer cómo funcionan las cosas y con el único límite

de su propia curiosidad. No se dedican a destruir y causar daños

a sus “víctimas”, y suelen advertir a terceros de las debilidades de

sus sistemas. En cuanto pasan a beneficiarse mediante fraudes u

otras ilegalidades o a causar estragos en los sistemas atacados,

traspasan la frontera y se convierten en crackers.

De hecho, los profesionales de la auditoría informática de seguridad utilizan en su

trabajo las mismas herramientas de los hackers para probar la seguridad de los

sistemas a estudio, atacándolos para descubrir sus vulnerabilidades. Muchas de

estas herramientas, como SATAN, se encuentran a disposición de todo el mundo y

libre de costos en la red.

Los amplios conocimientos adquiridos por los hackers en su

actividad, los hacen muy cotizados por Gobiernos y

empresas para contratarlos como asesores de seguridad, ya

que una ética, mal entendida, hace que los estudios de este

tipo no suelan impartirse en las Universidades, con el

resultado de una fuerte carencia de profesionales de la

Seguridad Informática.

Un hacker es alguien que descubre las debilidades de un computador o de una red

informática, aunque el término puede aplicarse también a alguien con un

conocimiento avanzado de computadoras y de redes informáticas. Los hackers

pueden estar motivados por una multitud de razones, incluyendo fines de lucro,

protesta o por el desafío.

TÉCNICO EN OFIMÁTICA - 23 - Lic. Alan Huaynasi Alonzo

Instituto de Informática y Telecomunicaciones HERRAMIENTAS DE INTERNET

ITEL Y UTILITARIOS

El cracker, es considerado un "vandálico virtual". Este utiliza sus conocimientos para

invadir sistemas, descifrar claves y contraseñas de programas y algoritmos de

encriptación, ya sea para poder correr juegos sin un CD-ROM, o generar una clave

de registro falsa para un determinado programa, robar datos personales, o cometer

otros ilícitos informáticos.

Medidas de seguridad: Auditorías del sistema para determinar las debilidades de las

mismas y posibles puertas falsas de entrada.

¿CÓMO PODEMOS CATALOGAR A LOS HACKERS?

Entre los principales tipos de hackers se encuentran los "buenos" que son los de

sombrero blanco, gris y dorado, mientras que los de sombrero negro y los hacktivistas

son los determinados piratas informáticos.

Los hackers de sombrero blanco, penetran la seguridad del sistema, suelen

trabajar para compañías en el área de seguridad informática para proteger el

sistema ante cualquier alerta.

Por el contrario, los hackers de sombrero negro, también conocidos como

crackers muestran sus habilidades en informática rompiendo sistemas de

seguridad de computadoras, colapsando servidores, entrando a zonas

restringidas, infectando redes o apoderándose de ellas o creando virus, entre

otras muchas cosas utilizando sus destrezas en métodos hacking. Rompen la

seguridad informática, buscando la forma de entrar a programas y obtener

información o generar virus en el equipo o cuenta ingresada.

Los hackers de sombrero gris son aquellos que poseen un conocimiento similar al

hacker de sombrero negro y con este conocimiento penetran sistemas y buscan

problemas, cobrando luego por su servicio para reparar daños.

El hacker de sombrero dorado es aquel que usa la tecnología para violar un

sistema informático con el propósito de notificar la vulnerabilidad del sistema al

administrador. También rompe la seguridad informática no por razones maliciosas

si no por poner a prueba su propio sistema de la compañía donde trabaja, o

simplemente para difundir un mensaje por la red.

Los hacktivistas se dedican a hackear para difundir o combatir sistemas sociales,

corrientes ideológicas y creencias religiosas que consideran correctas, como por

ejemplo el famoso grupo Anonymus.

TÉCNICO EN OFIMÁTICA - 24 - Lic. Alan Huaynasi Alonzo

Instituto de Informática y Telecomunicaciones HERRAMIENTAS DE INTERNET

ITEL Y UTILITARIOS

Muchas veces creemos que nuestros problemas informáticos se deben a virus. Los

siguientes problemas normalmente no están causados por virus:

Problemas de hardware. No existen virus que puedan dañar el hardware físicamente.

El ordenador produce un pitido al ponerlo en marcha y en la pantalla no aparece

nada. La mayoría de las veces esto se debe a un problema de hardware durante el

proceso de arranque.

El ordenador no registra parte de la memoria convencional. Esto puede ser por causa

de un virus, pero no es seguro, ya que algunos controladores del ordenador pueden

estar utilizando parte de esta memoria.

Con dos programas antivirus instalados, uno detecta un virus y el otro no. Puede

tratarse de un virus, pero también puede ser que uno de los programas antivirus

detecte al otro programa en la memoria.

Macros. Al abrir un documento de Microsoft Word te sale un aviso de que un

documento contiene macros. Las macros no tienen por qué ser virus.

No puedes abrir un archivo. Si no tienes problemas abriendo otros archivos, puede ser

que el archivo que no puedes abrir esté dañado.

La etiqueta de un disco duro ha cambiado. Las etiquetas de disco duro pueden

cambiarse mediante el comando Label de DOS o desde Windows y no tiene porqué

deberse a un virus.

TÉCNICO EN OFIMÁTICA - 25 - Lic. Alan Huaynasi Alonzo

Instituto de Informática y Telecomunicaciones HERRAMIENTAS DE INTERNET

ITEL Y UTILITARIOS

ANTIVIRUS

Es un software creado específicamente para ayudar a detectar, evitar y eliminar

malware (software malicioso). Un antivirus es un tipo de software que se utiliza para

evitar, buscar, detectar y eliminar virus de una computadora. Una vez instalados, la

mayoría del software antivirus se ejecutan automáticamente en segundo plano para

brindar protección en tiempo real contra ataques de virus.

Los programas integrales de protección contra virus ayudan a resguardar tus archivos

y hardware de malware, como gusanos, troyanos y programas espía, y además

pueden ofrecer protección adicional, como barreras de protección (firewall)

personalizables y bloqueos de sitios web.

¿PARA QUE SIRVEN? Los antivirus son programas

codificadores los cuales eliminar cualquier error o

filtración por algún archivo (virus) que dañe de cualquier

forma a tu sistema operativo. Creados a partir de que se

descubrió el primer virus informático de no haber sido por

este motivo, la conexión a internet, trabajo en

computadoras y hasta el chat, serían más rápidos.

¿CÓMO FUNCIONA UN ANTIVIRUS?

Un software antivirus comienza comparando tus archivos y programas informáticos

con una base de datos de tipos de malware conocidos. Debido a que los hackers

crean y distribuyen nuevos virus constantemente, también hará un escaneo de los

equipos en la búsqueda de un tipo nuevo o desconocido de amenaza de malware.

Los antivirus más conocidos son:

1. ESET SMART SECURITY

2. NOD32

3. KASPERSKY

4. NORTON

5. PANDA

6. MCAFEE

7. TRENDMICRO

8. AVIRA

9. AVAST

10. AVG

TÉCNICO EN OFIMÁTICA - 26 - Lic. Alan Huaynasi Alonzo

También podría gustarte

- Ciber SeguridadDocumento28 páginasCiber SeguridadLuis H ArguelloAún no hay calificaciones

- Ciber SeguridadDocumento28 páginasCiber SeguridadLuis H ArguelloAún no hay calificaciones

- Actividad 4 - Peligros en La RedDocumento11 páginasActividad 4 - Peligros en La RedJF José FelixAún no hay calificaciones

- Qué Es La Seguridad en LíneaDocumento12 páginasQué Es La Seguridad en Líneamaria elena castrillo diaz0% (1)

- Actividad 4 - Peligros en La Red Electiva.....Documento7 páginasActividad 4 - Peligros en La Red Electiva.....Huila LisaAún no hay calificaciones

- Identificación de Riesgos en InternetDocumento16 páginasIdentificación de Riesgos en InternetApuntes YharasAún no hay calificaciones

- Ingeniería SocialDocumento14 páginasIngeniería SocialKENET NARAY ROSALES FERREIRAAún no hay calificaciones

- Actividad 6Documento4 páginasActividad 6Aracelis berasAún no hay calificaciones

- Delitos InformaticosDocumento3 páginasDelitos InformaticosAlvic Rafael Gomez AlemanAún no hay calificaciones

- Fabio TrabajoDocumento11 páginasFabio TrabajoMarly RamírezAún no hay calificaciones

- Taller #5 Periodo 2 - Tecnologia - Delitos Informaticos y Otros Conceptos Garado 8°4 (4) Sofia UribeDocumento4 páginasTaller #5 Periodo 2 - Tecnologia - Delitos Informaticos y Otros Conceptos Garado 8°4 (4) Sofia UribeJose Daniel CorreaAún no hay calificaciones

- Componente Formativo.. Riesgos Asociados Al Uso Prolongado de Las Nuevas TecnologíasDocumento10 páginasComponente Formativo.. Riesgos Asociados Al Uso Prolongado de Las Nuevas TecnologíasMax PowellAún no hay calificaciones

- Ingenieria SocialDocumento5 páginasIngenieria SocialNoe Quinteros CampoverdeAún no hay calificaciones

- Seguridad en InternetDocumento13 páginasSeguridad en InternetPamela FríasAún no hay calificaciones

- Los Delitos InformaticosDocumento5 páginasLos Delitos InformaticosRonny MauricioAún no hay calificaciones

- Seguridad Digital en La RedDocumento16 páginasSeguridad Digital en La RedNormando LopezAún no hay calificaciones

- Tic 1Documento5 páginasTic 1Mª Jesús Lorenzo GonzálezAún no hay calificaciones

- Peligros en La RedDocumento6 páginasPeligros en La RedsoniaAún no hay calificaciones

- Peligros en La RedDocumento5 páginasPeligros en La Redpaula GarciaAún no hay calificaciones

- Diapositivas Camilo Diaz CalaDocumento15 páginasDiapositivas Camilo Diaz CalaAndres jose Barrera higueraAún no hay calificaciones

- Tarea Unidad 6 - DelitosDocumento4 páginasTarea Unidad 6 - Delitosgraciatania168Aún no hay calificaciones

- OroniaJimenez Melba M1S2AI3Documento9 páginasOroniaJimenez Melba M1S2AI3Janinne OroniaAún no hay calificaciones

- Evidencia AA3 AlexDocumento6 páginasEvidencia AA3 AlexAlexAlmeidaAún no hay calificaciones

- Los riesgos de navegar en Internet: Cómo protegerseDocumento27 páginasLos riesgos de navegar en Internet: Cómo protegersekevinAún no hay calificaciones

- Aldo M1 S2 AI3Documento9 páginasAldo M1 S2 AI3jose aldo orozco floresAún no hay calificaciones

- Uso Seguro Del InternetDocumento4 páginasUso Seguro Del InternetLuber AnchundiaAún no hay calificaciones

- GRADO 8 Seguridad InfotmaticaDocumento3 páginasGRADO 8 Seguridad Infotmaticanivia santisAún no hay calificaciones

- Delitos Ciberneticos AmcdcDocumento11 páginasDelitos Ciberneticos AmcdcZurc LeirbagAún no hay calificaciones

- UPH Seguridad Información Tareas ViernesDocumento12 páginasUPH Seguridad Información Tareas ViernesLisbeth Pamela Andino EscobarAún no hay calificaciones

- Delitos Informáticos y Terrorismo ComputacionalDocumento7 páginasDelitos Informáticos y Terrorismo ComputacionalCamilo FernandezAún no hay calificaciones

- Seguridad en Internet PDFDocumento9 páginasSeguridad en Internet PDFMª Jesús Lorenzo GonzálezAún no hay calificaciones

- Zamudiocruz Uriel M01s2ai3Documento8 páginasZamudiocruz Uriel M01s2ai3uriel5zamudioAún no hay calificaciones

- Delitos informáticos y seguridad digitalDocumento43 páginasDelitos informáticos y seguridad digitalClaudia Natalia PortmanAún no hay calificaciones

- Unidad6 PDFDocumento4 páginasUnidad6 PDFMadelin Paredes MiesesAún no hay calificaciones

- Peligro en La RedDocumento9 páginasPeligro en La RedzulayAún no hay calificaciones

- TrejoFrayre CristinaJasmin MO1S2AI3Documento19 páginasTrejoFrayre CristinaJasmin MO1S2AI3Laura Paola Esquivel Gomez100% (1)

- Peligros de Robo de La Informacion.Documento8 páginasPeligros de Robo de La Informacion.Noelia Katerine Tapiero cardenasAún no hay calificaciones

- Evidencia AA3-Ev1: 5 tips seguridad redDocumento3 páginasEvidencia AA3-Ev1: 5 tips seguridad redNilson ChamoAún no hay calificaciones

- USO SEGURO DEL INTERNET de SRDocumento4 páginasUSO SEGURO DEL INTERNET de SRescott.luna3Aún no hay calificaciones

- Manual de Procedimientos para La PrevencionDocumento24 páginasManual de Procedimientos para La PrevencionA. TorresAún no hay calificaciones

- Andrea Artunduaga RiesgosAsociadosaInternet.3.2Documento12 páginasAndrea Artunduaga RiesgosAsociadosaInternet.3.2Andrea CruzAún no hay calificaciones

- Delitos InformaticosDocumento6 páginasDelitos InformaticosDiana GutiérreAún no hay calificaciones

- Hipolito Cosi VenturaDocumento17 páginasHipolito Cosi VenturaHipolito Cosi VenturaAún no hay calificaciones

- Delitos CiberneticosDocumento17 páginasDelitos CiberneticosLaura Martinez De JaureguiAún no hay calificaciones

- Aplicaciones para Detectar Delitos Informaticos Grupo 4Documento23 páginasAplicaciones para Detectar Delitos Informaticos Grupo 4Javier Vasquez100% (1)

- Navegar seguro en internetDocumento9 páginasNavegar seguro en internetMichelle MendezAún no hay calificaciones

- Seguridad Inf. Semana 2 TareaDocumento7 páginasSeguridad Inf. Semana 2 Tareajenny lisbeth paico julcaAún no hay calificaciones

- Seguridad de InternetDocumento5 páginasSeguridad de InternetmargonzAún no hay calificaciones

- Actividad de Aprendizaje 4 - Delitos Informáticos y Terrorismo ComputacionalDocumento15 páginasActividad de Aprendizaje 4 - Delitos Informáticos y Terrorismo Computacionaljuan felipe paez torresAún no hay calificaciones

- Robo información más comúnDocumento40 páginasRobo información más comúnjuan david velandia montañezAún no hay calificaciones

- Navegar Por Internet en Forma SeguraDocumento9 páginasNavegar Por Internet en Forma SeguraAlberto Rangel86% (7)

- Tema 8 - Cisco - Seguridad BasicaDocumento15 páginasTema 8 - Cisco - Seguridad BasicaJaden de LázaroAún no hay calificaciones

- RodriguezOliveros Rotset M1C12G40 062Documento11 páginasRodriguezOliveros Rotset M1C12G40 062Angelica Santiago LópezAún no hay calificaciones

- Trabajo de CiberseguridadDocumento11 páginasTrabajo de Ciberseguridadjaime alexander amaya quembaAún no hay calificaciones

- Planteamiento Del Problema INFORMATICADocumento4 páginasPlanteamiento Del Problema INFORMATICAJean Pear Philip Sullón Alva100% (9)

- Actividad Integradora 3Documento9 páginasActividad Integradora 3Dany GallardoAún no hay calificaciones

- Cibercuidado - CiberdelitoDocumento5 páginasCibercuidado - CiberdelitoLuiPaAún no hay calificaciones

- Guia de Aprendizaje NumeroDocumento7 páginasGuia de Aprendizaje NumeroValeria CorchoAún no hay calificaciones

- Articulo CiberseguridadDocumento7 páginasArticulo Ciberseguridadlaura zarate perezAún no hay calificaciones

- Instalación STATA 64 bits 10 pasosDocumento4 páginasInstalación STATA 64 bits 10 pasosDiana Mishelle Ortíz RiveraAún no hay calificaciones

- SA8000: Parámetros para medir la relación empresario-colaboradorDocumento2 páginasSA8000: Parámetros para medir la relación empresario-colaboradorDiana Mishelle Ortíz RiveraAún no hay calificaciones

- Monografia - Norma Sa 8000Documento23 páginasMonografia - Norma Sa 8000Diana Mishelle Ortíz RiveraAún no hay calificaciones

- Norma Sa 8000Documento12 páginasNorma Sa 8000Diana Mishelle Ortíz RiveraAún no hay calificaciones

- FichaDocumento1 páginaFichaDiana Mishelle Ortíz RiveraAún no hay calificaciones

- Resumen 1Documento1 páginaResumen 1Diana Mishelle Ortíz RiveraAún no hay calificaciones

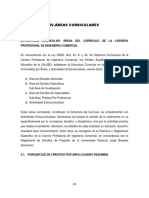

- IV. AREAS CURRICULARES Tacna 12 10 2018Documento17 páginasIV. AREAS CURRICULARES Tacna 12 10 2018Diana Mishelle Ortíz RiveraAún no hay calificaciones

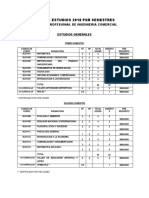

- Plan de Estudios 2018 (F2) Por Semestres EscoDocumento6 páginasPlan de Estudios 2018 (F2) Por Semestres EscoDiana Mishelle Ortíz RiveraAún no hay calificaciones

- Guía de Instalación - Anaconda - PYTHON y R STUDIODocumento10 páginasGuía de Instalación - Anaconda - PYTHON y R STUDIODiana Mishelle Ortíz RiveraAún no hay calificaciones

- 02 Google DriveDocumento8 páginas02 Google DriveDiana Mishelle Ortíz RiveraAún no hay calificaciones

- Resumen 4Documento1 páginaResumen 4Diana Mishelle Ortíz RiveraAún no hay calificaciones

- Resumen 3Documento1 páginaResumen 3Diana Mishelle Ortíz RiveraAún no hay calificaciones

- Resumen 2Documento1 páginaResumen 2Diana Mishelle Ortíz RiveraAún no hay calificaciones

- Enfermedades Ocupacionales - ORTÍZ, DIANADocumento2 páginasEnfermedades Ocupacionales - ORTÍZ, DIANADiana Mishelle Ortíz RiveraAún no hay calificaciones

- Esquema Del Plan de Responsabilidad Social EmpresarialDocumento2 páginasEsquema Del Plan de Responsabilidad Social EmpresarialDiana Mishelle Ortíz RiveraAún no hay calificaciones

- Responsabilidad Social DmodaDocumento24 páginasResponsabilidad Social DmodaDiana Mishelle Ortíz RiveraAún no hay calificaciones

- Grupo 4 ItelDocumento16 páginasGrupo 4 ItelDiana Mishelle Ortíz RiveraAún no hay calificaciones

- COVID-19: La Paradoja de La Recuperación en América Latina y El CaribeDocumento42 páginasCOVID-19: La Paradoja de La Recuperación en América Latina y El Caribeapi-565090458Aún no hay calificaciones

- Silabo Herramientas Internet y Utilitarios - 2022 - 3 - SD (40 Horas)Documento4 páginasSilabo Herramientas Internet y Utilitarios - 2022 - 3 - SD (40 Horas)Diana Mishelle Ortíz RiveraAún no hay calificaciones

- Cerveza CristalDocumento2 páginasCerveza CristalDiana Mishelle Ortíz RiveraAún no hay calificaciones

- Trabajo Práctico 11Documento1 páginaTrabajo Práctico 11Diana Mishelle Ortíz RiveraAún no hay calificaciones

- Trabajo Practico 07Documento1 páginaTrabajo Practico 07Diana Mishelle Ortíz RiveraAún no hay calificaciones

- Globalizacion y Rol de Las EmpresasDocumento43 páginasGlobalizacion y Rol de Las EmpresasDiana Mishelle Ortíz RiveraAún no hay calificaciones

- Sem 3 - Coca ColaDocumento15 páginasSem 3 - Coca ColaDiana Mishelle Ortíz RiveraAún no hay calificaciones

- Infraestructura ResilenteDocumento83 páginasInfraestructura ResilenteDiana Mishelle Ortíz RiveraAún no hay calificaciones

- Caso Marketing DigitalDocumento2 páginasCaso Marketing DigitalDiana Mishelle Ortíz RiveraAún no hay calificaciones

- Teoría de Juegos - Grupo 7Documento4 páginasTeoría de Juegos - Grupo 7Diana Mishelle Ortíz RiveraAún no hay calificaciones

- Teoría de juegos en marketing y mercadosDocumento14 páginasTeoría de juegos en marketing y mercadosDiana Mishelle Ortíz RiveraAún no hay calificaciones

- Importancia del comercio internacional en LatinoaméricaDocumento16 páginasImportancia del comercio internacional en LatinoaméricaDiana Mishelle Ortíz RiveraAún no hay calificaciones

- Gso 1Documento7 páginasGso 1jorgeblancov5067Aún no hay calificaciones

- Actividad 18 (2Documento4 páginasActividad 18 (2Dean CharlesAún no hay calificaciones

- Configuracion Del Speedtouch 190Documento4 páginasConfiguracion Del Speedtouch 190arorueAún no hay calificaciones

- Comando para GPSDocumento8 páginasComando para GPSServisoft BlueAún no hay calificaciones

- Y520-U33 - Guía de Inicio RápidoDocumento30 páginasY520-U33 - Guía de Inicio RápidoDianiss Sileydyy Soler OrtizAún no hay calificaciones

- Capitulo 3. Analista de SistemasDocumento37 páginasCapitulo 3. Analista de SistemasDavid GomezAún no hay calificaciones

- Desbloqueo DVR DahuaDocumento7 páginasDesbloqueo DVR DahuajuancteixeiraAún no hay calificaciones

- Especificación de Casos de UsoDocumento18 páginasEspecificación de Casos de UsoAndresCaviedesAún no hay calificaciones

- KVM FinalDocumento244 páginasKVM FinalnallehmAún no hay calificaciones

- Para Practicar y Entregar Suite de PruebasDocumento10 páginasPara Practicar y Entregar Suite de PruebasSindy Pamela Villalba CáceresAún no hay calificaciones

- Office365 ManualDeUsuario FinalDocumento43 páginasOffice365 ManualDeUsuario FinalMauricio TorresAún no hay calificaciones

- PDF Autoevaluacion Aprendizaje Virtual 1Documento16 páginasPDF Autoevaluacion Aprendizaje Virtual 1ANTHONY FRANKLIN HUAMANI TAIPEAún no hay calificaciones

- Rompiendo Contraseñas Wep Con Aircrack en Una Red WifiDocumento8 páginasRompiendo Contraseñas Wep Con Aircrack en Una Red Wifiabril_10100% (6)

- ReglamentoInterno ContabilidadDocumento5 páginasReglamentoInterno ContabilidadAriana HaynesAún no hay calificaciones

- Manual de Mantenimiento SAPODocumento4 páginasManual de Mantenimiento SAPOJorge TitoAún no hay calificaciones

- Clavenet Empresarial - Manual de UsuarioDocumento37 páginasClavenet Empresarial - Manual de UsuarioDaribeth Leal72% (76)

- 1.2.1.6 Video - Explore A Smart Home PDFDocumento2 páginas1.2.1.6 Video - Explore A Smart Home PDFRafael ColonAún no hay calificaciones

- Resultados - Dinámica de Actividades - V Jornada de Capacitación DocenteDocumento17 páginasResultados - Dinámica de Actividades - V Jornada de Capacitación DocenteCarlos del CampoAún no hay calificaciones

- Manual de Normas de Seguridad e Higiene para Llevar A Cabo El Mantenimiento Preventivo de Una PCDocumento19 páginasManual de Normas de Seguridad e Higiene para Llevar A Cabo El Mantenimiento Preventivo de Una PCMarisol Durán Núñez43% (7)

- Documentación de Un ServidorDocumento41 páginasDocumentación de Un ServidorJosue Garcia100% (2)

- Manual Digitación Venta Digital Movilidad - Calle - Cliente NuevoDocumento33 páginasManual Digitación Venta Digital Movilidad - Calle - Cliente NuevofalconerisguerratAún no hay calificaciones

- Control de Acceso Usuario DCLDocumento24 páginasControl de Acceso Usuario DCLCristian OlivaAún no hay calificaciones

- Planificar requisitos proyecto dispositivo móvilDocumento17 páginasPlanificar requisitos proyecto dispositivo móviliyoumls100% (1)

- Instructivo Credito SolidarioDocumento10 páginasInstructivo Credito SolidarioDavid de la cruz MartínezAún no hay calificaciones

- Manual Protocolo y Procedimientos - Abril 2021Documento248 páginasManual Protocolo y Procedimientos - Abril 2021genesis print100% (1)

- Mecanismos de EncriptacionDocumento19 páginasMecanismos de EncriptacionBen Ramos100% (1)

- Manual Acceso Estudiantes PDFDocumento4 páginasManual Acceso Estudiantes PDFurielAún no hay calificaciones

- Sistema información gerencial bancoDocumento14 páginasSistema información gerencial bancoLorena RendónAún no hay calificaciones

- Manual Del Usuario de La Unidad CloudboxDocumento165 páginasManual Del Usuario de La Unidad CloudboxDanielMarinAún no hay calificaciones

- Banca Por InternetDocumento26 páginasBanca Por InternetRosas AnelyAún no hay calificaciones