Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Seguridad Infromatica

Cargado por

Vanne Bedoya De Garcia0 calificaciones0% encontró este documento útil (0 votos)

10 vistas1 páginaEste documento describe diferentes tipos de ataques informáticos como trashing, ataques de autenticación a través de correos electrónicos falsos, malware, ataques DDoS y snooping. Los ataques buscan obtener contraseñas e información de usuarios para acceder sistemas de manera no autorizada y robar o dañar datos. Los ataques DDoS en particular tratan de bloquear el acceso a sitios web mediante el envío masivo de tráfico de datos.

Descripción original:

Título original

seguridad infromatica

Derechos de autor

© © All Rights Reserved

Formatos disponibles

DOCX, PDF, TXT o lea en línea desde Scribd

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoEste documento describe diferentes tipos de ataques informáticos como trashing, ataques de autenticación a través de correos electrónicos falsos, malware, ataques DDoS y snooping. Los ataques buscan obtener contraseñas e información de usuarios para acceder sistemas de manera no autorizada y robar o dañar datos. Los ataques DDoS en particular tratan de bloquear el acceso a sitios web mediante el envío masivo de tráfico de datos.

Copyright:

© All Rights Reserved

Formatos disponibles

Descargue como DOCX, PDF, TXT o lea en línea desde Scribd

0 calificaciones0% encontró este documento útil (0 votos)

10 vistas1 páginaSeguridad Infromatica

Cargado por

Vanne Bedoya De GarciaEste documento describe diferentes tipos de ataques informáticos como trashing, ataques de autenticación a través de correos electrónicos falsos, malware, ataques DDoS y snooping. Los ataques buscan obtener contraseñas e información de usuarios para acceder sistemas de manera no autorizada y robar o dañar datos. Los ataques DDoS en particular tratan de bloquear el acceso a sitios web mediante el envío masivo de tráfico de datos.

Copyright:

© All Rights Reserved

Formatos disponibles

Descargue como DOCX, PDF, TXT o lea en línea desde Scribd

Está en la página 1de 1

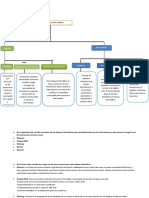

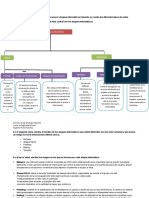

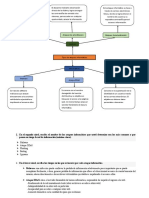

ATAQUE INFORMATICO

Trashing (cartoneo) Ataques de monitorización Ataques de autenticación Malware Ataque DDoS

Se trata de Se conoce con el nombre

Se presenta El atacante mediante Este ataque

software denegación del servicio

por descuido observación directa informático se hace a

maliciosos que distribuida y su objetivo

de las de la víctima, logra través de correos

------ atacan es bloquear el acceso a

personas al conseguir las electrónicos falsos,

directamente a las páginas web. Al

escribir el contraseñas de donde se logra

los archivos mismo tiempo ataca el

usuario y entrada a los obtener el nombre del

volviéndolos servidor llenándolo de

contraseña en sistemas, para usuario y su

ejecutables e basura informática,

un papel y acceder en cualquier respectiva contraseña

impidiendo el responsable de impedir el

abandonarlo oportunidad y atacar para el acceso a

< acceso a ellos. ingreso a la web.

en cualquier la información. información.

lugar

Este proceso, llamado Looping,

Los protocolos existentes Son

tiene la finalidad de "evaporar" la

actualmente fueron particularmente

Sin embargo los métodos son identificación y la ubicación del

diferentes. Aquí, además de diseñados para ser serios cuando el

Este procedimiento por atacante. El camino tomado desde

interceptar el tráfico de red, el empleados en una que lo realiza ha

más inocente que el origen hasta el destino puede

atacante ingresa a los comunidad abierta y con obtenido derechos

parezca es el que puede tener muchas estaciones, que

documentos, mensajes de una relación de confianza de Administrador

aprovechar un atacante exceden obviamente los límites de

correo electrónico y otra mutua. La realidad indica o Supervisor, con

para hacerse de una un país. Otra consecuencia del

información guardada, que es más fácil la capacidad de

llave para entrar el Looping es que una compañía o

realizando en la mayoría de los desorganizar el disparar cualquier

sistema..."nada se casos un downloading (copia gobierno pueden suponer que

funcionamiento de un comando y por

destruye, todo se de documentos) de esa están siendo atacados por un

sistema que acceder al ende alterar o

transforma". El Trashing información a su propia competidor o una agencia de

mismo; así los ataques de borrar cualquier

puede ser físico (como el computadora, para luego hacer gobierno extranjera, cuando en

Negación de Servicio información que

caso descripto) o lógico, un análisis exhaustivo de la realidad están seguramente siendo

tienen como objetivo puede incluso

como analizar buffers de misma. El Snooping puede ser atacado por un Insider, o por un

saturar los recursos de la terminar en la

impresora y memoria, realizado por simple curiosidad, estudiante a miles de Kilómetros de

pero también es realizado con víctima de forma tal que se baja total del

bloques de discos, etc. distancia, pero que ha tomado la

fines de espionaje y robo de inhabilita los servicios sistema.

identidad de otros.

información o software. brindados por la misma.

También podría gustarte

- Cómo protegernos de los peligros de InternetDe EverandCómo protegernos de los peligros de InternetCalificación: 4 de 5 estrellas4/5 (2)

- Estados Unidos Mexicanos Acta de Nacimiento: Identificador ElectrónicoDocumento1 páginaEstados Unidos Mexicanos Acta de Nacimiento: Identificador ElectrónicoM R100% (1)

- UND 2 Conoce A Tu EnemigoDocumento34 páginasUND 2 Conoce A Tu EnemigoCIRO DUSSANAún no hay calificaciones

- Inteligencia de Negocios EXAMENESDocumento7 páginasInteligencia de Negocios EXAMENESEmmanuel Gomez V100% (1)

- Tutorial de ANDROID Y SQLite Creacion de Un CRUDDocumento8 páginasTutorial de ANDROID Y SQLite Creacion de Un CRUDEdwin PalaciosAún no hay calificaciones

- Mapa de CajasDocumento1 páginaMapa de CajaselkinAún no hay calificaciones

- Cronograma Modelo PrototiposDocumento7 páginasCronograma Modelo PrototiposRosa Imelda García Chi100% (2)

- Reconocer Ataques Informáticos Teniendo en Cuenta Los Diferentes Tipos de RedesDocumento4 páginasReconocer Ataques Informáticos Teniendo en Cuenta Los Diferentes Tipos de RedesWilson ArgoteAún no hay calificaciones

- Evidencia Mapa de Cajas Identificar Los Ataques Más Comunes A Una Red InformáticaDocumento3 páginasEvidencia Mapa de Cajas Identificar Los Ataques Más Comunes A Una Red Informáticaadssdas100% (9)

- Evidencia Cajas InformaticaDocumento3 páginasEvidencia Cajas InformaticaArmando Rosales RodriguezAún no hay calificaciones

- Evidencia Mapa de Cajas Identificar Los Ataques Mas Comunes A Una Red InformaticaDocumento3 páginasEvidencia Mapa de Cajas Identificar Los Ataques Mas Comunes A Una Red InformaticaFanor QuinteroAún no hay calificaciones

- Evidencia AA2-1Documento3 páginasEvidencia AA2-1アルデマー ガビダAún no hay calificaciones

- Mapa Conceptual - Eugenio PucheDocumento3 páginasMapa Conceptual - Eugenio PucheEugenio Puche Sánchez100% (1)

- Evidencia Mapa de Cajas Ataques Mas Comunes A Una Red InformaticaDocumento4 páginasEvidencia Mapa de Cajas Ataques Mas Comunes A Una Red InformaticaJesús Miguel FerreiraAún no hay calificaciones

- 222Documento4 páginas222DARWIN STIWAR ROBLEDO MORENOAún no hay calificaciones

- Problemática en Las Redes Sociales y Como Prevenirlas.Documento5 páginasProblemática en Las Redes Sociales y Como Prevenirlas.Yesid Javier RodriguezAún no hay calificaciones

- Actividad de Aprendizaje 2 Mapa CajasDocumento3 páginasActividad de Aprendizaje 2 Mapa Cajasing javierAún no hay calificaciones

- Mapa de Cajas Seguridad InformaticaDocumento1 páginaMapa de Cajas Seguridad InformaticaMichel GonzalezAún no hay calificaciones

- Actividad de Aprendizaje 2 REDES Y SEGURIDADDocumento2 páginasActividad de Aprendizaje 2 REDES Y SEGURIDADMARIA ALEJANDRA LASTRA TORRESAún no hay calificaciones

- Mapa de Cajas. Identificar Los Ataques Más Comunes A Una Red InformáticaDocumento1 páginaMapa de Cajas. Identificar Los Ataques Más Comunes A Una Red InformáticaJavier Ortega SaenzAún no hay calificaciones

- Toaz - Info Evidencia Mapa de Cajas Identificar Los Ataques Mas Comunes A Una Red Informati PRDocumento1 páginaToaz - Info Evidencia Mapa de Cajas Identificar Los Ataques Mas Comunes A Una Red Informati PRGerson Fabian Guzman GuzmanAún no hay calificaciones

- Mapa de CajasDocumento2 páginasMapa de Cajask2k pagaAún no hay calificaciones

- Ple GableDocumento3 páginasPle GableAndres Felipe Muñoz OrozcoAún no hay calificaciones

- Mapa de Cajas - Ataques InformaticosDocumento1 páginaMapa de Cajas - Ataques InformaticosNelly PardoAún no hay calificaciones

- Mapa de Cajas Identificar Los Ataques Más Comunes A Una Red InformáticaDocumento3 páginasMapa de Cajas Identificar Los Ataques Más Comunes A Una Red Informáticagenkidamada genkidamadaAún no hay calificaciones

- Evidencia Mapa de Cajas Identificar Los Ataques Mas Comunes A Una Red InformaticaDocumento1 páginaEvidencia Mapa de Cajas Identificar Los Ataques Mas Comunes A Una Red Informaticacalicompras .comAún no hay calificaciones

- Evidencia Plegable AA3Documento3 páginasEvidencia Plegable AA3carlosAún no hay calificaciones

- Mapa de CajasDocumento1 páginaMapa de Cajasnanamvf79Aún no hay calificaciones

- Aprendiz: Oscar Mauricio Vargas Uribe: Tipos LogicosDocumento4 páginasAprendiz: Oscar Mauricio Vargas Uribe: Tipos LogicosOscar Mauricio Vargas UribeAún no hay calificaciones

- Evidencia AA21 Mapa de Cajas - Andres - 2022Documento4 páginasEvidencia AA21 Mapa de Cajas - Andres - 2022martin acuñaAún no hay calificaciones

- Evidencia - Mapa - de - Cajas - Identificar - Ataques - Mas - Comunes JOSE NAVASDocumento3 páginasEvidencia - Mapa - de - Cajas - Identificar - Ataques - Mas - Comunes JOSE NAVASjose navasAún no hay calificaciones

- Unidad 3 - CiberseguridadDocumento7 páginasUnidad 3 - CiberseguridadJorge Adrián MarecosAún no hay calificaciones

- Dte U1 A1 SypsDocumento10 páginasDte U1 A1 SypsAlejandra SolisAún no hay calificaciones

- Mapa Cognitivo de CajasDocumento1 páginaMapa Cognitivo de CajasLoperRedYTAún no hay calificaciones

- Modelo OsiDocumento2 páginasModelo OsiHernan GonzálezAún no hay calificaciones

- CRIPTOGRAFÍADocumento1 páginaCRIPTOGRAFÍAminatohernandez40Aún no hay calificaciones

- Prid 214 AlumnotrabajofinalDocumento4 páginasPrid 214 AlumnotrabajofinalAnets Yahaira CondorAún no hay calificaciones

- Plegable Determinar Las Políticas de Protección Contra Ataques InformáticosDocumento1 páginaPlegable Determinar Las Políticas de Protección Contra Ataques InformáticosIng. Ever RomeroAún no hay calificaciones

- Ataques LanDocumento1 páginaAtaques LanLuis MoralesAún no hay calificaciones

- Mapa de Cajas. Identificar Los Ataques Más Comunes A Una Red InformáticaDocumento5 páginasMapa de Cajas. Identificar Los Ataques Más Comunes A Una Red InformáticaYenni Katherine Bohorquez AcostaAún no hay calificaciones

- KSG1 U3 A1 GaauDocumento9 páginasKSG1 U3 A1 GaauYo no fuíAún no hay calificaciones

- Las Políticas de Protección Contra Ataques InformáticosDocumento2 páginasLas Políticas de Protección Contra Ataques Informáticosing javierAún no hay calificaciones

- ACTIVIDAD DE APRENDIZAJE 2 Ataques Informaticos Riesgos y ConsecuenciasDocumento2 páginasACTIVIDAD DE APRENDIZAJE 2 Ataques Informaticos Riesgos y Consecuencias'Jesús Ricardo Tovar ParraAún no hay calificaciones

- Análisis de Capítulo 8Documento9 páginasAnálisis de Capítulo 8Angelica Batista100% (2)

- Evidencia Mapa de Cajas. Identificar Los Ataques Más Comunes A Una Red InformáticaDocumento3 páginasEvidencia Mapa de Cajas. Identificar Los Ataques Más Comunes A Una Red InformáticaManuel Enrique Guerra Tarrifa100% (1)

- 12.4-Procesos Básicos de Solución de Problemas de SeguridadDocumento17 páginas12.4-Procesos Básicos de Solución de Problemas de SeguridadRamses Daniel Villanueva PerezAún no hay calificaciones

- Evidencia Mapa de Cajas. Identificar Los Ataques Más Comunes A Una Red InformáticaDocumento1 páginaEvidencia Mapa de Cajas. Identificar Los Ataques Más Comunes A Una Red InformáticaOSCARAún no hay calificaciones

- Politica de Seguridad Contra Ataques InformaticosDocumento2 páginasPolitica de Seguridad Contra Ataques InformaticosJesús Miguel FerreiraAún no hay calificaciones

- Mapa de Cajas Ataques Informaticos PDFDocumento1 páginaMapa de Cajas Ataques Informaticos PDFDaniel Eloy Reyes BallestasAún no hay calificaciones

- Andrea - Luna Tarea - 1Documento5 páginasAndrea - Luna Tarea - 1Andrea LunaAún no hay calificaciones

- Mapa ConceptualDocumento1 páginaMapa ConceptualLEONARDO GUARDADOAún no hay calificaciones

- Ciberataque LeonelDocumento3 páginasCiberataque LeonelebelisgutierrezinformaticaAún no hay calificaciones

- Taller Informatica Decimo (18 Al 22 de Mayo de 2020)Documento6 páginasTaller Informatica Decimo (18 Al 22 de Mayo de 2020)خءیسداما خںAún no hay calificaciones

- DocumentosDocumento1 páginaDocumentoseidys.gonzalezAún no hay calificaciones

- Modulo IIIDocumento2 páginasModulo IIIJ. Adrian SanchezAún no hay calificaciones

- Software MaliciosoDocumento51 páginasSoftware MaliciosoAlejandra RomoAún no hay calificaciones

- 1.sesion 1 y 2Documento34 páginas1.sesion 1 y 2Junior Joseph MTAún no hay calificaciones

- Fuentes de AmenazasDocumento1 páginaFuentes de AmenazasElmy DanielaAún no hay calificaciones

- Codigo MaliciosoDocumento16 páginasCodigo MaliciosoLeonel Arroyo ElizarrarazAún no hay calificaciones

- Tipos de Virus de ComputadoraDocumento6 páginasTipos de Virus de ComputadoraEsaú MayAún no hay calificaciones

- Amenazas MercadotecniaDocumento20 páginasAmenazas MercadotecniaCristian LagunesAún no hay calificaciones

- Nombre Del Aprendis 2Documento1 páginaNombre Del Aprendis 2Vanne Bedoya De GarciaAún no hay calificaciones

- Ha Utilizado Alguna Vez Apoyo Por Parte Del Departamento de Soporte Técnico de Una OrganizaciónDocumento1 páginaHa Utilizado Alguna Vez Apoyo Por Parte Del Departamento de Soporte Técnico de Una OrganizaciónVanne Bedoya De GarciaAún no hay calificaciones

- Taller No 1111Documento8 páginasTaller No 1111Vanne Bedoya De GarciaAún no hay calificaciones

- Nombre Del AprendissssssDocumento2 páginasNombre Del AprendissssssVanne Bedoya De GarciaAún no hay calificaciones

- EVIDENCIA 7860e61dc47c0d7Documento3 páginasEVIDENCIA 7860e61dc47c0d7Vanne Bedoya De GarciaAún no hay calificaciones

- Nombre Del Aprendis4545Documento4 páginasNombre Del Aprendis4545Vanne Bedoya De GarciaAún no hay calificaciones

- Preguntas Command PromtDocumento3 páginasPreguntas Command PromtChristian Del Moral BraceroAún no hay calificaciones

- Internet IntranetDocumento41 páginasInternet IntranetMauro WeberAún no hay calificaciones

- Ley OutDocumento4 páginasLey OutMonica Cecilia Perez RezaAún no hay calificaciones

- Presentacion - Service ManagerDocumento16 páginasPresentacion - Service ManagerscibdmmqAún no hay calificaciones

- Soporte Técnico Ciberseguridad-1Documento9 páginasSoporte Técnico Ciberseguridad-1Scarlett RuizAún no hay calificaciones

- Crea Modelo Entidad Relación de Caso.Documento6 páginasCrea Modelo Entidad Relación de Caso.gabriel pizarroAún no hay calificaciones

- UD 1 - Base de DatosDocumento15 páginasUD 1 - Base de DatosVasty Cerrón VásquezAún no hay calificaciones

- Manual SQL V.1.0Documento77 páginasManual SQL V.1.0ADAN CANICO HERNANDEZAún no hay calificaciones

- Curso de Ciencias Abiertas 2018Documento69 páginasCurso de Ciencias Abiertas 2018asuntosacuaticosAún no hay calificaciones

- Restriccion de IntegridadDocumento5 páginasRestriccion de IntegridadLiz Galicia0% (1)

- PANORAMA GENERAL - Parte de FlorDocumento1 páginaPANORAMA GENERAL - Parte de FlorFlorKarem GonzálezAún no hay calificaciones

- Capitulo 2Documento41 páginasCapitulo 2Lmer293Aún no hay calificaciones

- Servidor SQL Server-1Documento101 páginasServidor SQL Server-1ramiro1743100% (1)

- Trabajo Práctico #2 Leng4 2020 1Documento3 páginasTrabajo Práctico #2 Leng4 2020 1Tomas De CurtisAún no hay calificaciones

- 04 CENTRUM Contenido Teorico S5 y S6 SCM Inventarios y PPD Del Miercoles 14.09.2022-2Documento39 páginas04 CENTRUM Contenido Teorico S5 y S6 SCM Inventarios y PPD Del Miercoles 14.09.2022-2RUTH PAOLA PALOMINO OCHOAAún no hay calificaciones

- Socializacion PHPDocumento13 páginasSocializacion PHPyesid ferreiraAún no hay calificaciones

- Manual Del Usuario Cese PrescritoDocumento15 páginasManual Del Usuario Cese PrescritoHenry VenturaAún no hay calificaciones

- GFPInFn135nGuiandenAprendizaje 14655635752edb2Documento13 páginasGFPInFn135nGuiandenAprendizaje 14655635752edb2catiab7615Aún no hay calificaciones

- Utilizacià N de La Memoria EEPROM en El AVR-GCCDocumento15 páginasUtilizacià N de La Memoria EEPROM en El AVR-GCCMarceloAún no hay calificaciones

- Maqueta Red WanDocumento3 páginasMaqueta Red WanERLIS OLIVARES PALMAAún no hay calificaciones

- Sesión 10 Tics para Almacenes y CDsDocumento20 páginasSesión 10 Tics para Almacenes y CDsDOMENICA ANNABEL TAPIA ELERAAún no hay calificaciones

- T4-01 Reporte de InvestigaciónDocumento15 páginasT4-01 Reporte de InvestigaciónHecsali SalinasAún no hay calificaciones

- PracticaDocumento7 páginasPracticabola de mensosAún no hay calificaciones

- Modelo FURPSDocumento3 páginasModelo FURPSJoice Andrea Corredor CusvaAún no hay calificaciones

- FimapDocumento5 páginasFimapGustavo AdolfoAún no hay calificaciones

- Elementos Básicos de ProgramaciónDocumento4 páginasElementos Básicos de ProgramaciónAntonio OlivaresAún no hay calificaciones