Documentos de Académico

Documentos de Profesional

Documentos de Cultura

KSG1 U3 A1 Gaau

Cargado por

Yo no fuí0 calificaciones0% encontró este documento útil (0 votos)

10 vistas9 páginasEste documento describe y compara cuatro tipos de códigos maliciosos: virus de archivos, gusanos de red, troyanos y bloqueadores. Explica sus nombres, cómo funcionan e impactan los sistemas. Los virus y troyanos infectan archivos mientras que los gusanos y bloqueadores se propagan a través de redes. Todos pueden causar daños a equipos y sistemas al robar información, usar recursos o detener procesos de manera no autorizada. El uso de antivirus ayuda a prevenir infecciones por

Descripción original:

KSG1_U3_A1_GAAU

Título original

KSG1_U3_A1_GAAU

Derechos de autor

© © All Rights Reserved

Formatos disponibles

PDF, TXT o lea en línea desde Scribd

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoEste documento describe y compara cuatro tipos de códigos maliciosos: virus de archivos, gusanos de red, troyanos y bloqueadores. Explica sus nombres, cómo funcionan e impactan los sistemas. Los virus y troyanos infectan archivos mientras que los gusanos y bloqueadores se propagan a través de redes. Todos pueden causar daños a equipos y sistemas al robar información, usar recursos o detener procesos de manera no autorizada. El uso de antivirus ayuda a prevenir infecciones por

Copyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF, TXT o lea en línea desde Scribd

0 calificaciones0% encontró este documento útil (0 votos)

10 vistas9 páginasKSG1 U3 A1 Gaau

Cargado por

Yo no fuíEste documento describe y compara cuatro tipos de códigos maliciosos: virus de archivos, gusanos de red, troyanos y bloqueadores. Explica sus nombres, cómo funcionan e impactan los sistemas. Los virus y troyanos infectan archivos mientras que los gusanos y bloqueadores se propagan a través de redes. Todos pueden causar daños a equipos y sistemas al robar información, usar recursos o detener procesos de manera no autorizada. El uso de antivirus ayuda a prevenir infecciones por

Copyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF, TXT o lea en línea desde Scribd

Está en la página 1de 9

UNIVERSIDAD ABIERTA Y A DISTANCIA DE MÉXICO

UnADM

Unidad de aprendizaje: Seguridad I

Profesor: Victor Jacinto Mejía Lara

Alumno: Gabriel Álvarez Ugalde

Unidad 3

Actividad : Foro código malicioso

Fecha 1 de diciembre del 2021

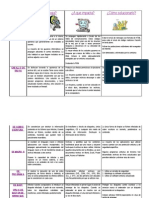

TABLA DESCRIPTIVA

Nombre Descripción Funcionamiento Impacto

Virus de fichero Su nombre es una Los virus se ejecutan Son uno de los

(ordenadores) analogía a los virus cuando se ejecuta el códigos maliciosos

reales ya que infectan fichero infectado, más comunes y

otros archivos, es aunque algunos de afectan equipos

decir, sólo pueden ellos además están cuando se descarga

existir en un equipo preparados para material de lugares

dentro de otro fichero. activarse sólo cuando poco seguros, el uso

Los ficheros se cumple una de antivirus

infectados determinada proporciona una línea

generalmente son condición, por ejemplo de defensa contra

ejecutables: .exe, .src, que sea una fecha este tipo de ataque.

o en versiones concreta. Cuando

antiguas .com, .bat; están en ejecución,

pero también pueden suelen infectar otros

infectar otros archivos, ficheros con las

por ejemplo, un virus mismas

de Macro infectará características que el

programas que utilicen fichero anfitrión

macros, como los original

productos Office.

Gusanos de red Son programas cuya Generalmente los En las redes de

(redes) característica principal gusanos utilizan la ordenadores es uno

es realizar el máximo ingeniería social para de los tipos más

número de copias de incitar al usuario dañinos que existen,

sí mismos posible receptor a que abra o pues puede detener

para facilitar su utilice determinado fabricas y procesos

propagación. A fichero que contiene la industriales, como en

diferencia de los virus copia del gusano. De el caso de Stuxnet.

no infectan otros este modo, si el

ficheros. Los gusanos gusano se propaga

se suelen propagar mediante redes P2P,

por los siguientes las copias del gusano

métodos: o Correo suelen tener un

electrónico o Redes nombre sugerente de,

de compartición de por ejemplo, alguna

ficheros (P2P) o película de actualidad;

Explotando alguna para los gusanos que

vulnerabilidad o se propagan por

Mensajería correo, el asunto y el

instantánea o Canales adjunto del correo

de chat suelen ser llamativos

para incitar al usuario

a que ejecute la copia

del gusano.

Eliminar un gusano de

un ordenador suele

ser más fácil que

eliminar un virus. Al no

infectar ficheros la

limpieza del código

malicioso es más

sencilla, no es

necesario quitar sólo

algunas partes del

mismo basta con

eliminar el archivo en

cuestión.

Troyanos Carecen de rutina Los troyanos pueden Algunas de las

(ordenadores) propia de realizar diferentes tareas, operaciones más

propagación, pueden pero, en la mayoría de los comunes son:

llegar al sistema de casos, crean una puerta

•Utilización la máquina

diferentes formas, las trasera (en inglés

como parte de

más comunes son: o backdoor) que permite la

una botnet (por ejemplo,

Descargado por otro administración remota a

para realizar ataques de

programa malicioso. o un usuario no autorizado.

denegación de servicio o

Descargado sin el

Un troyano es un tipo de envío de spam).

conocimiento del

malware. Para que un •Instalación de

usuario al visitar una

malware sea un troyano otros programas (incluye

página Web maliciosa.

solo tiene que acceder y ndo aplicaciones

o Dentro de otro

controlar la máquina maliciosas).

programa que simula

anfitriona sin ser •Robo de información

ser inofensivo.

advertido, bajo una personal: información

apariencia inocua. bancaria, contraseñas,

códigos de seguridad,

robo de archivos varios,

etcétera.

•Borrado, modificación o

transferencia de

archivos (descarga o

subida).

•Borrado completo del

disco.

•Ejecución o finalización

de procesos.

•Apagado o reiniciado

del equipo.

•Captura de las

pulsaciones del teclado.

•Capturas de pantalla.

•Llenado del disco

duro con archivos

inútiles.

•Monitorización del

sistema y seguimiento

de las acciones del

usuario.

•Captura de imágenes o

videos a través de la

webcam, si tiene.

•Acciones inocuas

desde el punto de vista

de la seguridad,

destinadas a sorprender

al usuario, tales como

expulsar la unidad de

CD, cambiar la

apariencia del sistema,

etc.

Bloqueador Impide la ejecución Generalmente Puede ser muy

(ordenadores) de determinados impiden la ejecución dañino dado que

programas o de programas de impide la

aplicaciones, también seguridad para que, comunicación y

puede bloquear el de este modo, resulte respuesta ante

acceso a más difícil la detección ataques.

determinadas y eliminación de

direcciones de Internet programas maliciosos

del ordenador.

Cuando bloquean el

acceso a direcciones

de Internet, éstas

suelen ser de páginas

de seguridad

informática; por un

lado logran que los

programas de

seguridad no se

puedan descargar las

actualizaciones, por

otro lado, en caso de

que un usuario se

quiera documentar de

alguna amenaza

informática, no podrá

acceder a las

direcciones en las que

se informa de dicha

amenaza

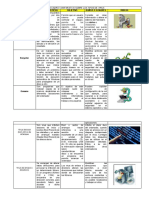

Virus de Macro Los virus de macros

(datos) suelen encontrarse El principal riesgo de Estos virus también

incrustados en los virus de macros es pueden estar

documentos o

insertados su capacidad para diseñados para

como código expandirse borrar o poner en

malicioso en

programas de rápidamente. En peligro los datos

procesamiento de cuanto se ejecuta una almacenados.

texto. Pueden

proceder de macro infectada, se Asimismo, es

documentos adjuntos infecta el resto de importante tener en

a mensajes de correo

electrónico o del documentos que hay cuenta que los virus

código que se haya en el equipo de un de macros se

descargado al hacer

clic en enlaces de usuario. Algunos de propagan entre

phishing de anuncios estos virus provocan plataformas; es decir,

de banner o

direcciones URL. anormalidades en los pueden infectar

Estos virus son documentos de texto, equipos con sistema

difíciles de detectar

porque solo se activan como palabras que operativo Windows y

cuando se ejecuta una faltan o palabras Mac a través del

macro infectada,

momento en el que nuevas, mientras que mismo código. Todo

realizan una serie de otros acceden a las programa que utilice

comandos. Un virus

de macros se asemeja cuentas de correo macros puede

mucho a un virus electrónico y envían funcionar como host

troyano: parecen

benignos y los copias de los archivos y todas las copias

usuarios no notan infectados a todos los que se hagan de un

ningún efecto

inmediato. No contactos del usuario, programa infectado

obstante, a diferencia que abrirán y que se envíen por

de los troyanos, los

virus de macros accederán a estos correo electrónico o

pueden multiplicarse e archivos porque que se guarden en

infectar otros equipos.

provienen de una un disco duro o una

fuente de confianza. unidad USB

incorporarán dicho

virus.

Ransomeware El malware de Normalmente, una Cuando se introdujo

(datos) infección con

rescate, o (y posteriormente se

ransomware ocurre

ransomware, es un del siguiente modo. reintrodujo) el

Para empezar, el

tipo de malware que ransomware, sus

ransomware se

impide a los usuarios introduce en el primeras víctimas

dispositivo. A

acceder a su sistema fueron sistemas

continuación,

o a sus archivos dependiendo del tipo particulares (es decir,

de ransomware, se

personales y que personas normales y

cifra por completo el

exige el pago de un sistema operativo o corrientes). Sin

solo algunos de los

rescate para poder embargo, los

archivos. Finalmente,

acceder de nuevo a se le exige a la víctima ciberdelincuentes

el pago de un rescate.

ellos. Las primeras empezaron a ser

Para minimizar el

variantes de riesgo de sufrir un conscientes de todo

ataque de

ransomware se su potencial cuando

ransomware, es

crearon al final de la recomendable desplegaron el

usar software de

década de los 80, y el ransomware para las

calidad, como

pago debía efectuarse las soluciones de empresas. El

Kaspersky.

por correo postal. Hoy ransomware tuvo

en día los creadores tanto éxito contra las

de ransomware piden empresas, llegando

que el pago se efectúe incluso a detener la

mediante producción y

criptomonedas o provocar pérdidas de

tarjetas de crédito. datos y de beneficios,

que sus creadores

dirigieron la mayoría

de sus ataques

contra ellas. Hacia

finales del 2016, el

12,3 % de las

detecciones

empresariales

globales fueron

ransomware, frente a

solo un 1,8 % de

detecciones de

usuarios particulares

a nivel internacional.

En 2017 el 35 % de

las pequeñas y

medianas empresas

habían

experimentado un

ataque con

ransomware.

Puerta trasera Permite el acceso de Acciones: Utilizar los Es uno de los

(Backdoor): forma remota a un ficheros que desee métodos más usados

(Redes) sistema operativo, para leer su para le robo de

página Web o información, moverlos, credenciales en

aplicación, haciendo subirlos al ordenador, páginas web poco

que el usuario evite descargarlos, seguras de pequeños

las restricciones de eliminarlos… o negocios.

control y autenticación Reiniciar el ordenador

que haya por defecto. o Obtener diversa

Puede ser utilizado información de la

por responsables de máquina infectada:

sistemas o nombre del ordenador,

webmasters con dirección MAC,

diversos fines dentro sistema operativo

de una instalado.

organización, pero

también puede ser

utilizados por

atacantes para

realizar varias

acciones en el

ordenador

Clicker Los programas Un cibercriminal Es uno de los

(redes) clasificados como puede utilizar un métodos más

Trojan-Clicker están Trojan-Clicker para: utilizados por

diseñados para organizaciones

acceder a los recursos Aumentar el número activistas y

de Internet de visitas a ciertos ciberdelincuentes

(normalmente, sitios con el fin de que desean sabotear

páginas web). Esto lo manipular el número a alguna

consiguen enviando de accesos a organización o

comandos al anuncios en línea. institución

navegador o Llevar a cabo un gubernamental.

sustituyendo los ataque DoS

archivos del sistema (denegación de

que proporcionan las servicio) hacia un

direcciones a los servidor determinado.

recursos de Internet Direccionar a las

(como los archivos posibles víctimas para

hosts de Windows) que ejecuten virus o

troyanos.

La anterior infografía menciona los códigos maliciosos más comunes y la esencia de los códigos

maliciosos.

Conclusiones:

Los distintos códigos maliciosos tiene distintos objetivos particulares, sin embargo todos comparten el

rasgo característico de querer dañar el patrimonio o información de las personas, por tanto la protección

contra dichos códigos es un área muy importante dentro de la seguridad informática.

Bilbiografía:

1.- Gómez Vieites, Á. (2011).Enciclopedia de la seguridad informática(2a. ed. --.). México D.F.: Alfaomega

También podría gustarte

- Unidad 3 - CiberseguridadDocumento7 páginasUnidad 3 - CiberseguridadJorge Adrián MarecosAún no hay calificaciones

- Clasificación de Los Virus Informáticos Sa4Documento3 páginasClasificación de Los Virus Informáticos Sa4oscar martinezAún no hay calificaciones

- Mapa de Cajas Ataques Informaticos PDFDocumento1 páginaMapa de Cajas Ataques Informaticos PDFDaniel Eloy Reyes BallestasAún no hay calificaciones

- Matriz de Virus SECCIÓN 303Documento9 páginasMatriz de Virus SECCIÓN 303jorgeivanramirezsandovalAún no hay calificaciones

- Virus InformáticoDocumento7 páginasVirus InformáticoTono CarlosAún no hay calificaciones

- #6 Lopez MarisolDocumento3 páginas#6 Lopez MarisolMARISOL LOPEZ RIVERAAún no hay calificaciones

- #7 Lopez MarisolDocumento6 páginas#7 Lopez MarisolMARISOL LOPEZ RIVERAAún no hay calificaciones

- Tipo de VirusDocumento3 páginasTipo de VirusCeres Hidalgo FalconeAún no hay calificaciones

- S Un Segmento de Código Que Puede Reproducirse e Infecta A Otros Programas o Archivos A Los Que Se Anexa, Sobre Escribe o ReemplazaDocumento6 páginasS Un Segmento de Código Que Puede Reproducirse e Infecta A Otros Programas o Archivos A Los Que Se Anexa, Sobre Escribe o ReemplazaMateo RojasAún no hay calificaciones

- Clasificación de Los Virus InformáticosDocumento4 páginasClasificación de Los Virus InformáticosNATALIA ANDREA LAGOS PALACIO0% (1)

- 2do Parcial Aviles Damian Ortega Andrea Zequeira Agostina.Documento9 páginas2do Parcial Aviles Damian Ortega Andrea Zequeira Agostina.avilesdamian9Aún no hay calificaciones

- GRUPO 2 - Protección de Datos en Internet, Virus, Malware y SpywareDocumento18 páginasGRUPO 2 - Protección de Datos en Internet, Virus, Malware y SpywareJen CBAún no hay calificaciones

- VIRUS INFORMÁTICO T.PDocumento8 páginasVIRUS INFORMÁTICO T.PDelfii CorralAún no hay calificaciones

- Taller Informatica Decimo (18 Al 22 de Mayo de 2020)Documento6 páginasTaller Informatica Decimo (18 Al 22 de Mayo de 2020)خءیسداما خںAún no hay calificaciones

- Clasificación de Los Virus InformáticosDocumento4 páginasClasificación de Los Virus InformáticosDiego Armando OrozcoAún no hay calificaciones

- Clasificación de Los Virus InformáticosDocumento4 páginasClasificación de Los Virus InformáticoselvinortizAún no hay calificaciones

- Spyware Hackers y TroyanosDocumento4 páginasSpyware Hackers y TroyanosLAUAún no hay calificaciones

- Conceptos MalwareDocumento11 páginasConceptos MalwareAngela Gonzales VenturaAún no hay calificaciones

- Trabajo Practico Informatica 3Documento6 páginasTrabajo Practico Informatica 3Midari Ikishima oficiallAún no hay calificaciones

- VirusDocumento1 páginaVirusadanAún no hay calificaciones

- Triptico VIRUSDocumento2 páginasTriptico VIRUSKristhians Sayritupac Rodriguez100% (2)

- Amenazas Virus AfineDocumento41 páginasAmenazas Virus Afinemarlon salvaAún no hay calificaciones

- Informe de Virus Gusanos y TroyanosDocumento9 páginasInforme de Virus Gusanos y TroyanosJherson Esaú MejiaAún no hay calificaciones

- Tarea 1 Parte 1Documento2 páginasTarea 1 Parte 1Jesus PCAún no hay calificaciones

- Nombre Del VirusDocumento2 páginasNombre Del VirusNini Johana AcevedoAún no hay calificaciones

- #8 Lopez MarisolDocumento9 páginas#8 Lopez MarisolMARISOL LOPEZ RIVERAAún no hay calificaciones

- Clasificación de Los Virus InformáticosDocumento4 páginasClasificación de Los Virus InformáticosJulio DuqueAún no hay calificaciones

- Clasificacion de Los VirusDocumento12 páginasClasificacion de Los VirusMaria Fernanda FlorezAún no hay calificaciones

- Software MaliciosoDocumento51 páginasSoftware MaliciosoAlejandra RomoAún no hay calificaciones

- Los AntivirusDocumento4 páginasLos AntivirusKARLA LIZBETH MORALES CEVALLOSAún no hay calificaciones

- Virus y AntivirusDocumento6 páginasVirus y AntivirusROSA CLEVEDOAún no hay calificaciones

- Técnico de SistemasDocumento70 páginasTécnico de SistemasCamilo DealbaAún no hay calificaciones

- AnaDocumento2 páginasAnaANA CAROLINA MARRIAGA PAEZ0% (1)

- TIPOS DE VIRUS Emanuel Villarreal y Joshua Jimeno Trabajo de InformaticaDocumento4 páginasTIPOS DE VIRUS Emanuel Villarreal y Joshua Jimeno Trabajo de InformaticaGustavo VillarrealAún no hay calificaciones

- Proyecto Solanch y JhonDocumento7 páginasProyecto Solanch y JhonDeyvid JDAún no hay calificaciones

- 1 Virus y Programas MaliciososDocumento8 páginas1 Virus y Programas MaliciososFabuloso GaliciaAún no hay calificaciones

- Actividad #1Documento7 páginasActividad #1Jesler OrellanaAún no hay calificaciones

- Taller 2Documento19 páginasTaller 2Fäbîän BôrdäAún no hay calificaciones

- Virus InformáticosDocumento4 páginasVirus Informáticoskevin bosesAún no hay calificaciones

- Riesgo y Seguridad en Los Computadores, María MontoyaDocumento8 páginasRiesgo y Seguridad en Los Computadores, María Montoyalaura montoyaAún no hay calificaciones

- Actividad 3 de Fundamentos de Investigacion JoanDocumento7 páginasActividad 3 de Fundamentos de Investigacion Joanluisa mayeny fernandez florez100% (2)

- La Ética y El Control de Los Sistemas de InformaciónDocumento16 páginasLa Ética y El Control de Los Sistemas de InformaciónEduardo PaesanoAún no hay calificaciones

- Virus InformáticoDocumento6 páginasVirus InformáticoThiago ArosteguyAún no hay calificaciones

- WebQuest Sobre ANTIVIRUS FinalDocumento4 páginasWebQuest Sobre ANTIVIRUS Finalelenita377023Aún no hay calificaciones

- Software DañinoDocumento6 páginasSoftware DañinoGerardo SánchezAún no hay calificaciones

- Virus InformáticosDocumento3 páginasVirus InformáticosDiego D Jesus MartinezAún no hay calificaciones

- Virus InformaticosDocumento14 páginasVirus InformaticosKaledDavidMolinaAún no hay calificaciones

- Clasificación de Los Virus InformáticosDocumento4 páginasClasificación de Los Virus InformáticosFernando Rubier Figuereo RoaAún no hay calificaciones

- Taller Investigativo Virus InformaticosDocumento3 páginasTaller Investigativo Virus Informaticossai2015Aún no hay calificaciones

- Exposicion Virus InformaticosDocumento39 páginasExposicion Virus Informaticosalexanderanguloperez50% (2)

- Ransomware 2.0Documento5 páginasRansomware 2.0Wilson ArdilaAún no hay calificaciones

- CUADRO COMPARATIVO SOBRE LOS TIPOS DE VIRUS - Enrique Barrera Medina 203Documento2 páginasCUADRO COMPARATIVO SOBRE LOS TIPOS DE VIRUS - Enrique Barrera Medina 203ENRIQUE BARRERA MEDINAAún no hay calificaciones

- Tipos de Virus y Sus CaracterísticasDocumento9 páginasTipos de Virus y Sus CaracterísticasHugo DionicioAún no hay calificaciones

- Virus Informaticos Semana 04-08 MayoDocumento6 páginasVirus Informaticos Semana 04-08 MayoAnahi Aguilar veraAún no hay calificaciones

- Presentacion de Power Point SilviaDocumento22 páginasPresentacion de Power Point SilviasilviatagerAún no hay calificaciones

- Anexo #3 - Tipos de VirusDocumento2 páginasAnexo #3 - Tipos de VirusMariel AlvaradoAún no hay calificaciones

- PresentaciónDocumento19 páginasPresentaciónLUISAún no hay calificaciones

- Trabajo Colaborativo Por Medio de La Aplicación DriveDocumento9 páginasTrabajo Colaborativo Por Medio de La Aplicación DriveAlejandra TobonAún no hay calificaciones

- Ataques Informáticos - TelematicaDocumento2 páginasAtaques Informáticos - TelematicaAnderson BaronAún no hay calificaciones

- Cómo protegernos de los peligros de InternetDe EverandCómo protegernos de los peligros de InternetCalificación: 4 de 5 estrellas4/5 (2)

- KSG1 U3 A1 CavgDocumento9 páginasKSG1 U3 A1 CavgYo no fuíAún no hay calificaciones

- Kedi U2 A2 RoccDocumento8 páginasKedi U2 A2 RoccYo no fuíAún no hay calificaciones

- Kdar U1 A2 DambDocumento6 páginasKdar U1 A2 DambYo no fuíAún no hay calificaciones

- Kedi U2 A2 RiceDocumento7 páginasKedi U2 A2 RiceYo no fuíAún no hay calificaciones

- Kedi U2 A2 ErsrDocumento14 páginasKedi U2 A2 ErsrYo no fuíAún no hay calificaciones

- KRDP U3 A1 RolmDocumento16 páginasKRDP U3 A1 RolmYo no fuíAún no hay calificaciones

- KRDP U3 A1 VigyDocumento8 páginasKRDP U3 A1 VigyYo no fuíAún no hay calificaciones

- KSG1 U2 A1 YemgDocumento11 páginasKSG1 U2 A1 YemgYo no fuíAún no hay calificaciones

- Karq1 U1 A2 EderDocumento8 páginasKarq1 U1 A2 EderYo no fuíAún no hay calificaciones

- Karq1 U1 A2 DJPPDocumento4 páginasKarq1 U1 A2 DJPPYo no fuíAún no hay calificaciones

- Karq1 U1 A2 CappDocumento18 páginasKarq1 U1 A2 CappYo no fuíAún no hay calificaciones

- Karq1 U1 A2 AlarDocumento6 páginasKarq1 U1 A2 AlarYo no fuíAún no hay calificaciones

- Karq1 U1 A2 AdmlDocumento6 páginasKarq1 U1 A2 AdmlYo no fuíAún no hay calificaciones

- KSG1 U2 A1 VinmDocumento7 páginasKSG1 U2 A1 VinmYo no fuíAún no hay calificaciones

- KSG1 U2 A1 VijeDocumento7 páginasKSG1 U2 A1 VijeYo no fuíAún no hay calificaciones

- KSG1 U2 A1 UlsoDocumento11 páginasKSG1 U2 A1 UlsoYo no fuíAún no hay calificaciones

- Guía de Actividades y Rúbrica de Evaluación - Paso 6 - Producto Informativo EducativoDocumento13 páginasGuía de Actividades y Rúbrica de Evaluación - Paso 6 - Producto Informativo EducativoLeoAún no hay calificaciones

- Universidad Nacional Agraria La Molina: Facultad de Economía Y PlanificaciónDocumento288 páginasUniversidad Nacional Agraria La Molina: Facultad de Economía Y PlanificaciónCinthya PrettoAún no hay calificaciones

- Clasificacion de Las Prueba 1Documento22 páginasClasificacion de Las Prueba 1Jordan GuzmanAún no hay calificaciones

- Enredos, Pleitos y Problemas - 1 PDFDocumento14 páginasEnredos, Pleitos y Problemas - 1 PDFLuis J. Agudelo100% (1)

- Materiales, Mano de Obra y CIFDocumento1 páginaMateriales, Mano de Obra y CIFNelson Jose Diaz VillalobosAún no hay calificaciones

- Formato de Caracterizacion de Los Estudiantes 2021-2022Documento8 páginasFormato de Caracterizacion de Los Estudiantes 2021-2022daniela carrilloAún no hay calificaciones

- Manual de InduccionDocumento173 páginasManual de InduccionZoe Aylin Leon PazAún no hay calificaciones

- Sobre El Concepto de Cultura - EnsayoDocumento4 páginasSobre El Concepto de Cultura - EnsayoJesus A JGAún no hay calificaciones

- Cvsf05 Pai230covid Anexot Mineducacion 20210405Documento17 páginasCvsf05 Pai230covid Anexot Mineducacion 20210405AnaPatriciaEspitiaAún no hay calificaciones

- Unidad I - Introduccion A La Salud Ocupacional 2021Documento20 páginasUnidad I - Introduccion A La Salud Ocupacional 2021SabrinaRojasC.Aún no hay calificaciones

- Modelo de InformeDocumento2 páginasModelo de InformeGabriel Rosario AdriánAún no hay calificaciones

- Pasarelas de Pago Marketing DigitalDocumento3 páginasPasarelas de Pago Marketing DigitalJOSE REYNEL CASTILLA SERRANOAún no hay calificaciones

- El Banquero Despiadado Que Enderezó La Economía de EE UUDocumento7 páginasEl Banquero Despiadado Que Enderezó La Economía de EE UUsmasAún no hay calificaciones

- Características de Los DronesDocumento3 páginasCaracterísticas de Los DronesLupitha TeodorooAún no hay calificaciones

- Hector MujicaDocumento3 páginasHector Mujicamariella levanoAún no hay calificaciones

- Tecnologias y Diseño para La Gestion de ProyectosDocumento59 páginasTecnologias y Diseño para La Gestion de ProyectosHector TrejoAún no hay calificaciones

- Los Deberes Formales Tributarios en VenezuelaDocumento5 páginasLos Deberes Formales Tributarios en VenezuelaJose Rafael Gonzalez CastilloAún no hay calificaciones

- Logistica Como Ventaja CompetitivaDocumento16 páginasLogistica Como Ventaja CompetitivagreilysAún no hay calificaciones

- Cobranza Coactiva y Debido ProcesoDocumento5 páginasCobranza Coactiva y Debido ProcesoAndrew PellaAún no hay calificaciones

- Catastro de Redes OPD San Joaquín 2018Documento44 páginasCatastro de Redes OPD San Joaquín 2018Rayen García-Huidobro FloresAún no hay calificaciones

- Origen Del Formalismo RusoDocumento10 páginasOrigen Del Formalismo RusoGabriela Rodríguez GamboaAún no hay calificaciones

- Evaluacion de Conocimientos PreviosDocumento3 páginasEvaluacion de Conocimientos PreviosTatiana FrancoAún no hay calificaciones

- Caso MIDIS PRONAADocumento26 páginasCaso MIDIS PRONAASergioBernalesAún no hay calificaciones

- Seminario FinalDocumento30 páginasSeminario FinalJose Antonio Perez Ferrera100% (1)

- Cuadro Comparativo PublindexDocumento3 páginasCuadro Comparativo Publindexfenkey58Aún no hay calificaciones

- Diseño, Implementación y Evaluación de Un Sistema Silvopastoril en Un Rancho Con Lechería Tropical de La Costa de OaxacaDocumento81 páginasDiseño, Implementación y Evaluación de Un Sistema Silvopastoril en Un Rancho Con Lechería Tropical de La Costa de OaxacaPedro Cisneros Saguilán100% (2)

- Flores XolocotziDocumento21 páginasFlores XolocotziPaula De PieroAún no hay calificaciones

- Carreras, Faltas, Sanciones PDFDocumento41 páginasCarreras, Faltas, Sanciones PDFLUIS ALBERTO LOPEZ MEJIAAún no hay calificaciones

- Teorias de La Comunicacion de MasaDocumento45 páginasTeorias de La Comunicacion de Masacomuni0% (1)

- Glosario de Mercadeo Internacional PDFDocumento16 páginasGlosario de Mercadeo Internacional PDFMANUEL FACUNDO VILLERO PACHECOAún no hay calificaciones