Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Ple Gable

Cargado por

Andres Felipe Muñoz OrozcoDescripción original:

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Ple Gable

Cargado por

Andres Felipe Muñoz OrozcoCopyright:

Formatos disponibles

REDES Y SEGURIDAD (2725668)

Aprendiz

Andrés Felipe Muñoz Orozco

Tutora

Diana Poveda Barrera

Servicio Nacional de Aprendizaje

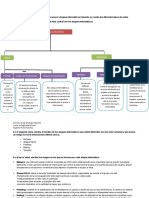

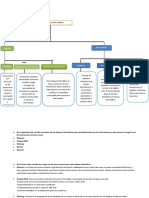

Politicas de protección

contra ataques ¿Cuáles son las consecuencias de los ataques Tipos de ataques informáticos

informaticos informátcos?

¿QUE SON LOS ATAQUES INFORMATICOS?

Es aquel método o procedimiento por

medio del cual un grupo de personas,

con conocimie ntos de sistemas y a

quienes se Ies denomina piratas infor-

maticos trata de tomar el control de Ia

informacion de un sistema o de Ia red,

Daños triviales : Son generados por virus pero se

con el fin de hacer daño parcial o total.

logra eliminar con facilidad sin mucho esfuerzo

Daños menores : El virus ataca especialmente a los

Logicos

programas o aplicativos borrándolos por completo .

Un ejemplo es el virus jerusalen Trashing (cartoneo) :

Daños moderados : El daño que produce el virus Se presenta por descuido de las

está directamente dirigido al disco duro, formateán- personas al escribir el usuario y contraseña en un papel y

dolo por completo o sobreescribiendo información. abandonarlo en cualquier lugar, lo que posibilita que un

Daños mayores : El virus ataca un sector del disco atacante utilice esta información para el acceso de los

duro dañando los archivos que reposan en él. Dark archivos de un computador.

Avenger es un ejemplo. Ataques de monitorización

Daños severos : Los virus atacan a los archivos del

El atacante mediante observación

sistema, realizando cambios mínimos o progresivos

directa de la víctima, logra conseguir las contrase-

en ellos y el usuario no puede identificar el archivo

ñas de entrada a los sistemas, para acce- der en

original del modificado.

cualquier oportunidad y atacar la información.

Ataques de autenticación

Este ataque informático se hace a

través de correos electrónicos falsos, donde se logra

obtener el nombre del usuario y su respecti- va

contraseña para el acceso a informa- ción.

Tipos de ataques informáticos

Informáticos

Como se debe prevenir los ataques informáticos

Malware

Verificar el origen de correos electrónicos Realizar copias de seguridad

Se trata de software maliciosos que atacan directamente

Para su seguridad deben estar actualizadas

a los archivos volviéndolos ejecutables e impidiendo el

Antes de responder correos sospechos se en un tiempo menor de un mes, la copia se

acceso a ellos.

debe percatar del origen de los mismos ya debe realizar en servidores o en la nube que

Se conoce con el nombre denegación del servicio

que los piratas informáticos comprueban que la empresa tenga disponible.

distribuida y su objetivo es bloquear el acceso a las

el correo esté activo y así proceden a atacar

páginas web. Al mismo tiem- po ataca el servidor

la información.

llenándolo de basura informática, responsable de impedir Instalar un antivirus seguro

el ingre- so a la web. Contraseñas de acceso Los antivirus son aplicaciones que protegen

Ataque DDoS la información de atacantes externos como

Se debe tener contraseñas seguras con va-

las memorias USB. Deben ser licenciados

Se conoce con el nombre denegación del servicio rias combinaciones de letras números ade-

para actualizarlos y que cumplan con la fun-

distribuida y su objetivo es bloquear el acceso a las más se deben cambiar constantemente y no

ción de detectar virus

páginas web. Al mismo tiem- po ataca el servidor escribirla en cualquier lado.

llenándolo de basura informática, responsable de impedir

el ingre- so a la web. Capacitaciones a los usuarios sobre los ata-

Phishing ques informáticos

Consiste en la suplantación de la identidad de un usuario Se debe dar información periódica de los

a través de los correos electró- nicos. El objetivo es riesgos que pueden generar la pérdida de

obtener datos persona- les o bancarios. archivos y a través de talleres capacitar al

personal sobre las diferentes maneras de

Baiting

prevenir los ataques informáticos.

El ataque de equipos y redes de información se llevan a

Los computadores deben ser de uso exclusi-

cabo a través de medios extra- íbles como memorias USB

vo de la empresa

y discos duros externos, los cuales al ser conectados

trans- miten el virus provocando la pérdida de infor- Se deben crear políticas de seguridad, las

mación. cuales aclaren que los computadores de la

empresa son de uso exclusivo y para fines de

la compañía.

También podría gustarte

- Evidencia Plegable AA3Documento3 páginasEvidencia Plegable AA3carlosAún no hay calificaciones

- Evidencia Mapa de Cajas Ataques Mas Comunes A Una Red InformaticaDocumento4 páginasEvidencia Mapa de Cajas Ataques Mas Comunes A Una Red InformaticaJesús Miguel FerreiraAún no hay calificaciones

- Cómo protegernos de los peligros de InternetDe EverandCómo protegernos de los peligros de InternetCalificación: 4 de 5 estrellas4/5 (2)

- Evidencia Cajas InformaticaDocumento3 páginasEvidencia Cajas InformaticaArmando Rosales RodriguezAún no hay calificaciones

- Mapa Conceptual - Eugenio PucheDocumento3 páginasMapa Conceptual - Eugenio PucheEugenio Puche Sánchez100% (1)

- Evidencia Mapa de Cajas Identificar Los Ataques Más Comunes A Una Red InformáticaDocumento3 páginasEvidencia Mapa de Cajas Identificar Los Ataques Más Comunes A Una Red Informáticaadssdas100% (9)

- Evidencia Mapa de Cajas Identificar Los Ataques Mas Comunes A Una Red InformaticaDocumento3 páginasEvidencia Mapa de Cajas Identificar Los Ataques Mas Comunes A Una Red InformaticaFanor QuinteroAún no hay calificaciones

- Aprendiz: Oscar Mauricio Vargas Uribe: Tipos LogicosDocumento4 páginasAprendiz: Oscar Mauricio Vargas Uribe: Tipos LogicosOscar Mauricio Vargas UribeAún no hay calificaciones

- Plegable TripticoDocumento2 páginasPlegable TripticoAlfonso SaltarinAún no hay calificaciones

- Plegable AA3Documento3 páginasPlegable AA3carlosAún no hay calificaciones

- Evidencia AA2-1Documento3 páginasEvidencia AA2-1アルデマー ガビダAún no hay calificaciones

- Evidencia AA21 Mapa de Cajas - Andres - 2022Documento4 páginasEvidencia AA21 Mapa de Cajas - Andres - 2022martin acuñaAún no hay calificaciones

- Evidencia AA2-2Documento2 páginasEvidencia AA2-2アルデマー ガビダAún no hay calificaciones

- 222Documento4 páginas222DARWIN STIWAR ROBLEDO MORENOAún no hay calificaciones

- Mapa de Caja Ataques InformaticosDocumento1 páginaMapa de Caja Ataques InformaticosgioAún no hay calificaciones

- Evidencia - Mapa - de - Cajas - Identificar - Ataques - Mas - Comunes JOSE NAVASDocumento3 páginasEvidencia - Mapa - de - Cajas - Identificar - Ataques - Mas - Comunes JOSE NAVASjose navasAún no hay calificaciones

- Actividad de Aprendizaje 2 Mapa CajasDocumento3 páginasActividad de Aprendizaje 2 Mapa Cajasing javierAún no hay calificaciones

- Mapa de Cajas. Identificar Los Ataques Más Comunes A Una Red InformáticaDocumento5 páginasMapa de Cajas. Identificar Los Ataques Más Comunes A Una Red InformáticaYenni Katherine Bohorquez AcostaAún no hay calificaciones

- Problemática en Las Redes Sociales y Como Prevenirlas.Documento5 páginasProblemática en Las Redes Sociales y Como Prevenirlas.Yesid Javier RodriguezAún no hay calificaciones

- Actividad de Aprendizaje 2 REDES Y SEGURIDADDocumento2 páginasActividad de Aprendizaje 2 REDES Y SEGURIDADMARIA ALEJANDRA LASTRA TORRESAún no hay calificaciones

- Politica de Seguridad Contra Ataques InformaticosDocumento2 páginasPolitica de Seguridad Contra Ataques InformaticosJesús Miguel FerreiraAún no hay calificaciones

- Tipo de VirusDocumento3 páginasTipo de VirusCeres Hidalgo FalconeAún no hay calificaciones

- Mapa de Cajas - Ataques InformaticosDocumento1 páginaMapa de Cajas - Ataques InformaticosNelly PardoAún no hay calificaciones

- Reconocer Ataques Informáticos Teniendo en Cuenta Los Diferentes Tipos de RedesDocumento4 páginasReconocer Ataques Informáticos Teniendo en Cuenta Los Diferentes Tipos de RedesWilson ArgoteAún no hay calificaciones

- UND 2 Conoce A Tu EnemigoDocumento34 páginasUND 2 Conoce A Tu EnemigoCIRO DUSSANAún no hay calificaciones

- Mapa de CajasDocumento1 páginaMapa de CajaselkinAún no hay calificaciones

- Trítico - Virus InformáticosDocumento2 páginasTrítico - Virus InformáticosPaola Noh marinAún no hay calificaciones

- Plegable Determinar Las Políticas de Protección Contra Ataques InformáticosDocumento1 páginaPlegable Determinar Las Políticas de Protección Contra Ataques InformáticosIng. Ever RomeroAún no hay calificaciones

- Fundamentos Basicos de Los Conceptos de Ataques Informaticos ACTIVIDAD 2Documento15 páginasFundamentos Basicos de Los Conceptos de Ataques Informaticos ACTIVIDAD 2Luis PalaciosAún no hay calificaciones

- Unidad 3 - CiberseguridadDocumento7 páginasUnidad 3 - CiberseguridadJorge Adrián MarecosAún no hay calificaciones

- Políticas de Protección Contra Ataques InformáticosDocumento1 páginaPolíticas de Protección Contra Ataques InformáticosVanne Bedoya De GarciaAún no hay calificaciones

- Mapa de Cajas Ataques Informaticos PDFDocumento1 páginaMapa de Cajas Ataques Informaticos PDFDaniel Eloy Reyes BallestasAún no hay calificaciones

- Dario Flores Tarea5Documento6 páginasDario Flores Tarea5Reparotupc CabreroAún no hay calificaciones

- 12.4-Procesos Básicos de Solución de Problemas de SeguridadDocumento17 páginas12.4-Procesos Básicos de Solución de Problemas de SeguridadRamses Daniel Villanueva PerezAún no hay calificaciones

- Los Virus InformaticosDocumento12 páginasLos Virus InformaticosAlex TorresAún no hay calificaciones

- Seguridad InfromaticaDocumento1 páginaSeguridad InfromaticaVanne Bedoya De GarciaAún no hay calificaciones

- Dte U1 A1 SypsDocumento10 páginasDte U1 A1 SypsAlejandra SolisAún no hay calificaciones

- Ataques Informaticos PlegableDocumento2 páginasAtaques Informaticos PlegableDavid OsorioAún no hay calificaciones

- Las Políticas de Protección Contra Ataques InformáticosDocumento2 páginasLas Políticas de Protección Contra Ataques Informáticosing javierAún no hay calificaciones

- Riesgo y Seguridad en Los Computadores, María MontoyaDocumento8 páginasRiesgo y Seguridad en Los Computadores, María Montoyalaura montoyaAún no hay calificaciones

- Mapa de Cajas Seguridad InformaticaDocumento1 páginaMapa de Cajas Seguridad InformaticaMichel GonzalezAún no hay calificaciones

- Mapa de Cajas. Identificar Los Ataques Más Comunes A Una Red InformáticaDocumento1 páginaMapa de Cajas. Identificar Los Ataques Más Comunes A Una Red InformáticaJavier Ortega SaenzAún no hay calificaciones

- Modelo OsiDocumento2 páginasModelo OsiHernan GonzálezAún no hay calificaciones

- Amenazas en La RedDocumento4 páginasAmenazas en La RedRocio Ramos NicolasAún no hay calificaciones

- Ataques InformáticosDocumento1 páginaAtaques InformáticosKilleAún no hay calificaciones

- Elabore Un Mapa de CajasDocumento2 páginasElabore Un Mapa de CajasErick Medrano100% (1)

- Ciberataque LeonelDocumento3 páginasCiberataque LeonelebelisgutierrezinformaticaAún no hay calificaciones

- Mapa Mental Sistemas de InformacionDocumento1 páginaMapa Mental Sistemas de InformacionPapeleria ColcopiadosAún no hay calificaciones

- Virus InformáticoDocumento6 páginasVirus InformáticoChristian PerezAún no hay calificaciones

- Diccionario CiberseguridadDocumento3 páginasDiccionario CiberseguridadPablo Andres Franco EcheverriAún no hay calificaciones

- PLEGABLEDocumento3 páginasPLEGABLEMilena Pineda LopezAún no hay calificaciones

- Virus y AntivirusDocumento8 páginasVirus y AntivirusMaría Arellano UtriaAún no hay calificaciones

- Amenazas Informáticas - en Que Consiste Cada UnaDocumento6 páginasAmenazas Informáticas - en Que Consiste Cada UnaKevzaaGamesAún no hay calificaciones

- Análisis de Capítulo 8Documento9 páginasAnálisis de Capítulo 8Angelica Batista100% (2)

- An Lisis de Cap Tulo 8Documento14 páginasAn Lisis de Cap Tulo 8Hector Lozano MarinAún no hay calificaciones

- Taller 2 Redes y SeguridadDocumento5 páginasTaller 2 Redes y SeguridadCristian Andres Gonzalez GonzalezAún no hay calificaciones

- TAREA CAPITULO 02.odpDocumento19 páginasTAREA CAPITULO 02.odpManuel VargasAún no hay calificaciones

- Fracciones ParcialesDocumento4 páginasFracciones ParcialesBriyith PuentesAún no hay calificaciones

- MAPRO de La Gerencia de SaludDocumento298 páginasMAPRO de La Gerencia de SaludMarcos Emilio Merino GarciaAún no hay calificaciones

- Memoria Calculo CSMTDocumento3 páginasMemoria Calculo CSMTGERARDOAún no hay calificaciones

- Ejercicios Presión HidráulicaDocumento1 páginaEjercicios Presión HidráulicaJohnanderson2650% (2)

- Métodos de Análisis de Formación LaboralDocumento8 páginasMétodos de Análisis de Formación LaboralAnahid Robles De LiraAún no hay calificaciones

- Como Citar y Argumentar PDFDocumento2 páginasComo Citar y Argumentar PDFjose emilioAún no hay calificaciones

- ProbabilidadDocumento4 páginasProbabilidadAmIn20122Aún no hay calificaciones

- Control & Protection Subestaciones ABB PDFDocumento25 páginasControl & Protection Subestaciones ABB PDFerteduAún no hay calificaciones

- Material FDF Front 28 de Agosto de 2020Documento95 páginasMaterial FDF Front 28 de Agosto de 2020Denny Katherine Sanchez GrassAún no hay calificaciones

- Cuáles Son Las Claves Del Éxito de ArtachoDocumento4 páginasCuáles Son Las Claves Del Éxito de ArtachoSaray Menco100% (1)

- Mapa Conceptual - Gestión Del DiseñoDocumento1 páginaMapa Conceptual - Gestión Del Diseño2020 Dis PEREZ MARIN DANIELA MARCELAAún no hay calificaciones

- Bombas DifusorasDocumento2 páginasBombas DifusorasAnonymous nvZ37uwoAún no hay calificaciones

- Inscripciones y Grupos Liga HispanaDocumento14 páginasInscripciones y Grupos Liga HispanaOsdiAún no hay calificaciones

- Costos Produccion EucaliptoDocumento5 páginasCostos Produccion EucaliptoPablo Grundel100% (1)

- Valvulas AutomaticasDocumento27 páginasValvulas AutomaticasEnzo Gabriel MolinaAún no hay calificaciones

- AMPc y El GMPCDocumento9 páginasAMPc y El GMPCVivi EstefaniaAún no hay calificaciones

- Reglamento Del Convenio Unidroit Sobre El Caso de Los Capiteles de Medina Azahara ExpoliadosDocumento2 páginasReglamento Del Convenio Unidroit Sobre El Caso de Los Capiteles de Medina Azahara ExpoliadossergioAún no hay calificaciones

- Prácticas de Laboratorio 2Documento6 páginasPrácticas de Laboratorio 2Emmanuel Cova MendezAún no hay calificaciones

- 5600 Service ManualDocumento36 páginas5600 Service ManualZombiman 322Aún no hay calificaciones

- OBTENCIÓNDocumento21 páginasOBTENCIÓNPame Pairazamán100% (1)

- Cultura Socio AmbientalDocumento3 páginasCultura Socio AmbientalPaola Joselin Jimenez VargasAún no hay calificaciones

- Proyecto SaraDocumento13 páginasProyecto SaraWilmer PimentelAún no hay calificaciones

- Ejemplo 1 Curso SeminariosDocumento9 páginasEjemplo 1 Curso Seminariosana gabriela figueroa gaitanAún no hay calificaciones

- CertificadoImportacion - DR400+DetectorDocumento28 páginasCertificadoImportacion - DR400+DetectorMaría Camila García GuevaraAún no hay calificaciones

- Tipos de CNCDocumento21 páginasTipos de CNCmasterleon2014Aún no hay calificaciones

- Plan Max Ilimitado 65.00Documento2 páginasPlan Max Ilimitado 65.00Keyli JuarezAún no hay calificaciones

- Introduccion Al DibujoDocumento23 páginasIntroduccion Al DibujoMervis SalcedoAún no hay calificaciones

- Le Asm Sema9 DiriDocumento3 páginasLe Asm Sema9 DiriDaniel TorresAún no hay calificaciones

- Audiencia de Tutela de DerechosDocumento7 páginasAudiencia de Tutela de DerechosAvicci LuchinAún no hay calificaciones

- Proyecto Final Tecnología Aplicada A La AdministraciónDocumento6 páginasProyecto Final Tecnología Aplicada A La AdministraciónAlex Morgan100% (4)

- Inteligencia artificial: Lo que usted necesita saber sobre el aprendizaje automático, robótica, aprendizaje profundo, Internet de las cosas, redes neuronales, y nuestro futuroDe EverandInteligencia artificial: Lo que usted necesita saber sobre el aprendizaje automático, robótica, aprendizaje profundo, Internet de las cosas, redes neuronales, y nuestro futuroCalificación: 4 de 5 estrellas4/5 (1)

- 7 tendencias digitales que cambiarán el mundoDe Everand7 tendencias digitales que cambiarán el mundoCalificación: 4.5 de 5 estrellas4.5/5 (88)

- Kanban: La guía definitiva de la metodología Kanban para el desarrollo de software ágil (Libro en Español/Kanban Spanish Book)De EverandKanban: La guía definitiva de la metodología Kanban para el desarrollo de software ágil (Libro en Español/Kanban Spanish Book)Calificación: 4.5 de 5 estrellas4.5/5 (6)

- Clics contra la humanidad: Libertad y resistencia en la era de la distracción tecnológicaDe EverandClics contra la humanidad: Libertad y resistencia en la era de la distracción tecnológicaCalificación: 4.5 de 5 estrellas4.5/5 (117)

- Investigación de operaciones: Conceptos fundamentalesDe EverandInvestigación de operaciones: Conceptos fundamentalesCalificación: 4.5 de 5 estrellas4.5/5 (2)

- ChatGPT Ganar Dinero Desde Casa Nunca fue tan Fácil Las 7 mejores fuentes de ingresos pasivos con Inteligencia Artificial (IA): libros, redes sociales, marketing digital, programación...De EverandChatGPT Ganar Dinero Desde Casa Nunca fue tan Fácil Las 7 mejores fuentes de ingresos pasivos con Inteligencia Artificial (IA): libros, redes sociales, marketing digital, programación...Calificación: 5 de 5 estrellas5/5 (4)

- Influencia. La psicología de la persuasiónDe EverandInfluencia. La psicología de la persuasiónCalificación: 4.5 de 5 estrellas4.5/5 (14)

- Guía de cálculo y diseño de conductos para ventilación y climatizaciónDe EverandGuía de cálculo y diseño de conductos para ventilación y climatizaciónCalificación: 5 de 5 estrellas5/5 (1)

- Lean Startup: Cómo trabajar de manera más inteligente y no más duro mientras se innova más rápido y se satisface a los clientesDe EverandLean Startup: Cómo trabajar de manera más inteligente y no más duro mientras se innova más rápido y se satisface a los clientesCalificación: 4 de 5 estrellas4/5 (8)

- Razonamiento Lógico Matemático para la toma de decisionesDe EverandRazonamiento Lógico Matemático para la toma de decisionesCalificación: 4.5 de 5 estrellas4.5/5 (8)

- Sistema de gestión lean para principiantes: Fundamentos del sistema de gestión lean para pequeñas y medianas empresas - con muchos ejemplos prácticosDe EverandSistema de gestión lean para principiantes: Fundamentos del sistema de gestión lean para pequeñas y medianas empresas - con muchos ejemplos prácticosCalificación: 4 de 5 estrellas4/5 (16)

- EL ANÁLISIS FUNDAMENTAL DEL TRADING DE UNA FORMA SENCILLA. La guía de introducción a las técnicas estratégicas de anticipación de los mercados a través del análisis fundamental.De EverandEL ANÁLISIS FUNDAMENTAL DEL TRADING DE UNA FORMA SENCILLA. La guía de introducción a las técnicas estratégicas de anticipación de los mercados a través del análisis fundamental.Calificación: 4 de 5 estrellas4/5 (16)

- Guía metodológica de iniciación al programa SAP2000®De EverandGuía metodológica de iniciación al programa SAP2000®Calificación: 5 de 5 estrellas5/5 (3)

- 44 Apps Inteligentes para Ejercitar su Cerebro: Apps Gratuitas, Juegos, y Herramientas para iPhone, iPad, Google Play, Kindle Fire, Navegadores de Internet, Windows Phone, & Apple WatchDe Everand44 Apps Inteligentes para Ejercitar su Cerebro: Apps Gratuitas, Juegos, y Herramientas para iPhone, iPad, Google Play, Kindle Fire, Navegadores de Internet, Windows Phone, & Apple WatchCalificación: 3.5 de 5 estrellas3.5/5 (2)

- La biblia del e-commerce: Los secretos de la venta online. Más de mil ideas para vender por internetDe EverandLa biblia del e-commerce: Los secretos de la venta online. Más de mil ideas para vender por internetCalificación: 5 de 5 estrellas5/5 (7)

- UF0513 - Gestión auxiliar de archivo en soporte convencional o informáticoDe EverandUF0513 - Gestión auxiliar de archivo en soporte convencional o informáticoCalificación: 1 de 5 estrellas1/5 (1)

- Econometría aplicada: Usando Eviews 10.0De EverandEconometría aplicada: Usando Eviews 10.0Calificación: 5 de 5 estrellas5/5 (3)

- Telecomunicaciones. Tecnologías, Redes y Servicios. 2ª Edición actualizadaDe EverandTelecomunicaciones. Tecnologías, Redes y Servicios. 2ª Edición actualizadaCalificación: 4.5 de 5 estrellas4.5/5 (3)

- Agile: Una guía para la Gestión de Proyectos Agile con Scrum, Kanban y LeanDe EverandAgile: Una guía para la Gestión de Proyectos Agile con Scrum, Kanban y LeanCalificación: 5 de 5 estrellas5/5 (1)

- Cultura y clima: fundamentos para el cambio en la organizaciónDe EverandCultura y clima: fundamentos para el cambio en la organizaciónAún no hay calificaciones

- Automatización electroneumática Métodos sistemáticos: Álgebra de Boole, cascada, paso a pasoDe EverandAutomatización electroneumática Métodos sistemáticos: Álgebra de Boole, cascada, paso a pasoAún no hay calificaciones

- Resumen de El cuadro de mando integral paso a paso de Paul R. NivenDe EverandResumen de El cuadro de mando integral paso a paso de Paul R. NivenCalificación: 5 de 5 estrellas5/5 (2)