Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Evidencia Plegable AA3

Cargado por

carlosTítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Evidencia Plegable AA3

Cargado por

carlosCopyright:

Formatos disponibles

REDES Y SEGURIDAD (2773897)

EVIDENCIA AA3-1: PLEGABLE. DETERMINAR LAS POLÍTICAS DE PROTECCIÓN

CONTRA ATAQUES INFORMÁTICOS

ORIENTADOR

LUIS CARLOS OSSA GOMEZ

APRENDIZ

CARLOS RAMIRO GRIJALBA CEBALLOS

SERVICIO NACIONAL DE APRENDIZAJE (SENA)

CALI – VALLE DEL CAUCA

01/06/23

lOMoARcPSD|7636363

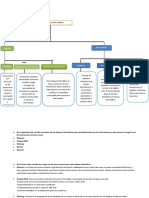

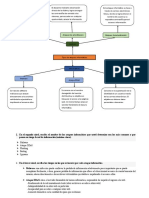

Politicas de protec ción contra

at aques informaticos ¿Cuáles son las consecuencias de los ataques

Tipos de ataques informáticos

informátcos?

¿¿QUE SON LOS ATAQUES INFORMATICOS?

También denominado cibernetico, es

aquel método o procedimiento por

medio del cual un grupo de personas,

con conocimientos de sistemas y a

quienes se Ies denomina piratas infor-

maticos trata de tomar el control de Ia

Daños triviales: Son generados por virus, pero se

información de un sistema o de Ia red,

logra eliminar con facilidad sin mucho esfuerzo

con el fin de hacer daño parcial o total. Logicos

Daños menores: El virus ataca especialmente a los

programas o aplicativos borrándolos por completo. Trashing (cartoneo) :

Un ejemplo es el virus Jerusalén Se presenta por descuido de las personas al

Daños moderados: El daño que produce el virus escribir el usuario y contraseña en un papel y

está directamente dirigido al disco duro, formateán- abandonarlo en cualquier lugar, lo que posibilita

dolo por completo o sobrescribiendo información. que un atacante utilice esta información para el

Daños mayores : El virus ataca un sector del disco acceso de los archivos de un computador .

duro dañando los archivos que reposan en él. Dark Ataques de monitorización

Avenger es un ejemplo.

El atacante mediante observación directa

Daños severos : Los virus atacan a los archivos del

de la víctima, logra conseguir las contrase-

sistema, realizando cambios mínimos o progresivos

ñas de entrada a los sistemas, para acce-

en ellos y el usuario no puede identificar el archivo

der en cualquier oportunidad y atacar la

original del modificado.

información.

Ataques de autenticación

Este ataque informático se hace a través de

correos electrónicos falsos, donde se logra

obtener el nombre del usuario y su respecti-

va contraseña para el acceso a informa-

ción.

lOMoARcPSD|7636363

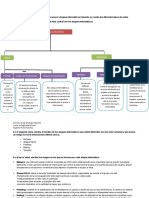

Como se debe prevenir los

Tipos de ataques informáticos ataques informaticos

Informaticos

Realizar copias de seguridad

Verificar el origen de correos electrónicos

Malware Para su seguridad deben estar actualizadas

en un tiempo menor de un mes, la copia se

Se trata de software maliciosos que atacan Antes de responder correos sospechosos se

debe realizar en servidores o en la nube que

directamente a los archivos volviéndolos debe percatar del origen de los mismos ya

la empresa tenga disponible.

ejecutables e impidiendo el acceso a ellos.

que los piratas informáticos comprueban que

Se conoce con el nombre denegación del el correo esté activo y así proceden a atacar

servicio distribuida y su objetivo es bloquear el Instalar un antivirus seguro

la información

acceso a las páginas web. Al mismo tiempo Los antivirus son aplicaciones que protegen la

ataca el servidor llenándolo de basura información de atacantes externos como las

Contraseñas de acceso

informática, responsable de impedir el ingreso memorias USB. Deben ser licenciados para

a la web. actualizarlos y que cumplan con la función de

Ataque DDoS Se debe tener contraseñas seguras con va- detectar virus

rias combinaciones de letras números ade-

Se conoce con el nombre denegación del

más se deben cambiar constantemente y no

servicio distribuida y su objetivo es bloquear el Capacitaciones a los usuarios sobre los

escribirla en cualquier lado

acceso a las páginas web. Al mismo tiempo ataques informáticos

ataca el servidor llenándolo de basura Se debe dar información periódica de los

informática, responsable de impedir el ingreso riesgos que pueden generar la pérdida de

a la web. archivos y a través de talleres capacitar al

Phishing personal sobre las diferentes maneras de

Consiste en la suplantación de la identidad de prevenir los ataques informáticos.

un usuario a través de los correos

electrónicos. El objetivo es obtener datos Los computadores deben ser de uso exclusivo

personales o bancarios. de la empresa

Baiting Se deben crear políticas de seguridad, las

cuales aclaren que los computadores de la

El ataque de equipos y redes de información

empresa son de uso exclusivo y para fines de

se llevan a cabo a través de medios extraíbles

la compañía.

como memorias USB y discos duros externos,

los cuales al ser conectados transmiten el

virus provocando la pérdida de información.

También podría gustarte

- Ple GableDocumento3 páginasPle GableAndres Felipe Muñoz OrozcoAún no hay calificaciones

- Plegable AA3Documento3 páginasPlegable AA3carlosAún no hay calificaciones

- Evidencia Mapa de Cajas Ataques Mas Comunes A Una Red InformaticaDocumento4 páginasEvidencia Mapa de Cajas Ataques Mas Comunes A Una Red InformaticaJesús Miguel FerreiraAún no hay calificaciones

- Evidencia Mapa de Cajas Identificar Los Ataques Más Comunes A Una Red InformáticaDocumento3 páginasEvidencia Mapa de Cajas Identificar Los Ataques Más Comunes A Una Red Informáticaadssdas100% (9)

- Problemática en Las Redes Sociales y Como Prevenirlas.Documento5 páginasProblemática en Las Redes Sociales y Como Prevenirlas.Yesid Javier RodriguezAún no hay calificaciones

- Politica de Seguridad Contra Ataques InformaticosDocumento2 páginasPolitica de Seguridad Contra Ataques InformaticosJesús Miguel FerreiraAún no hay calificaciones

- Evidencia AA2-2Documento2 páginasEvidencia AA2-2アルデマー ガビダAún no hay calificaciones

- Evidencia Cajas InformaticaDocumento3 páginasEvidencia Cajas InformaticaArmando Rosales RodriguezAún no hay calificaciones

- Aprendiz: Oscar Mauricio Vargas Uribe: Tipos LogicosDocumento4 páginasAprendiz: Oscar Mauricio Vargas Uribe: Tipos LogicosOscar Mauricio Vargas UribeAún no hay calificaciones

- Evidencia Mapa de Cajas Identificar Los Ataques Mas Comunes A Una Red InformaticaDocumento3 páginasEvidencia Mapa de Cajas Identificar Los Ataques Mas Comunes A Una Red InformaticaFanor QuinteroAún no hay calificaciones

- Evidencia AA2-1Documento3 páginasEvidencia AA2-1アルデマー ガビダAún no hay calificaciones

- Mapa Conceptual - Eugenio PucheDocumento3 páginasMapa Conceptual - Eugenio PucheEugenio Puche Sánchez100% (1)

- Trabajo Cindy Acevedo Seguridad Inf PDFDocumento6 páginasTrabajo Cindy Acevedo Seguridad Inf PDFDiego contrerasAún no hay calificaciones

- UND 2 Conoce A Tu EnemigoDocumento34 páginasUND 2 Conoce A Tu EnemigoCIRO DUSSANAún no hay calificaciones

- Plegable TripticoDocumento2 páginasPlegable TripticoAlfonso SaltarinAún no hay calificaciones

- Amenazas en La RedDocumento4 páginasAmenazas en La RedRocio Ramos NicolasAún no hay calificaciones

- Evidencia AA21 Mapa de Cajas - Andres - 2022Documento4 páginasEvidencia AA21 Mapa de Cajas - Andres - 2022martin acuñaAún no hay calificaciones

- Plegable Determinar Las Políticas de Protección Contra Ataques InformáticosDocumento1 páginaPlegable Determinar Las Políticas de Protección Contra Ataques InformáticosIng. Ever RomeroAún no hay calificaciones

- Mapa de Caja Ataques InformaticosDocumento1 páginaMapa de Caja Ataques InformaticosgioAún no hay calificaciones

- Seguridad InformáticaDocumento2 páginasSeguridad InformáticaJuan Carlos Monzón ArévaloAún no hay calificaciones

- Fundamentos Basicos de Los Conceptos de Ataques Informaticos ACTIVIDAD 2Documento15 páginasFundamentos Basicos de Los Conceptos de Ataques Informaticos ACTIVIDAD 2Luis PalaciosAún no hay calificaciones

- Actividad de Aprendizaje 2 REDES Y SEGURIDADDocumento2 páginasActividad de Aprendizaje 2 REDES Y SEGURIDADMARIA ALEJANDRA LASTRA TORRESAún no hay calificaciones

- Ataques Informaticos PlegableDocumento2 páginasAtaques Informaticos PlegableDavid OsorioAún no hay calificaciones

- 222Documento4 páginas222DARWIN STIWAR ROBLEDO MORENOAún no hay calificaciones

- Ciberataque LeonelDocumento3 páginasCiberataque LeonelebelisgutierrezinformaticaAún no hay calificaciones

- Mapa de Cajas. Identificar Los Ataques Más Comunes A Una Red InformáticaDocumento5 páginasMapa de Cajas. Identificar Los Ataques Más Comunes A Una Red InformáticaYenni Katherine Bohorquez AcostaAún no hay calificaciones

- Actividad de Aprendizaje 2 Mapa CajasDocumento3 páginasActividad de Aprendizaje 2 Mapa Cajasing javierAún no hay calificaciones

- Andrea - Luna Tarea - 1Documento5 páginasAndrea - Luna Tarea - 1Andrea LunaAún no hay calificaciones

- Dario Flores Tarea5Documento6 páginasDario Flores Tarea5Reparotupc CabreroAún no hay calificaciones

- Mapa de Cajas - Ataques InformaticosDocumento1 páginaMapa de Cajas - Ataques InformaticosNelly PardoAún no hay calificaciones

- Evidencia - Mapa - de - Cajas - Identificar - Ataques - Mas - Comunes JOSE NAVASDocumento3 páginasEvidencia - Mapa - de - Cajas - Identificar - Ataques - Mas - Comunes JOSE NAVASjose navasAún no hay calificaciones

- Seguridad en InternetDocumento33 páginasSeguridad en InternetAZAEL HUMBERTO RODRIGUEZ ARIASAún no hay calificaciones

- Las Políticas de Protección Contra Ataques InformáticosDocumento2 páginasLas Políticas de Protección Contra Ataques Informáticosing javierAún no hay calificaciones

- Reconocer Ataques Informáticos Teniendo en Cuenta Los Diferentes Tipos de RedesDocumento4 páginasReconocer Ataques Informáticos Teniendo en Cuenta Los Diferentes Tipos de RedesWilson ArgoteAún no hay calificaciones

- Actividad Eje2 Fundamentos de Seguridad InformaticaDocumento7 páginasActividad Eje2 Fundamentos de Seguridad InformaticaFABIAN JIMENEZAún no hay calificaciones

- Unidad 3 - CiberseguridadDocumento7 páginasUnidad 3 - CiberseguridadJorge Adrián MarecosAún no hay calificaciones

- Leccion 2 Nivel 3Documento10 páginasLeccion 2 Nivel 3Rafael Cuenca64% (11)

- Análisis de Capítulo 8Documento9 páginasAnálisis de Capítulo 8Angelica Batista100% (2)

- PLEGABLEDocumento3 páginasPLEGABLEMilena Pineda LopezAún no hay calificaciones

- Modulo IIIDocumento2 páginasModulo IIIJ. Adrian SanchezAún no hay calificaciones

- Seguridad InformativaDocumento2 páginasSeguridad Informativamary mujikaAún no hay calificaciones

- Dte U1 A1 SypsDocumento10 páginasDte U1 A1 SypsAlejandra SolisAún no hay calificaciones

- Riesgo y Seguridad en Los Computadores, María MontoyaDocumento8 páginasRiesgo y Seguridad en Los Computadores, María Montoyalaura montoyaAún no hay calificaciones

- Diccionario CiberseguridadDocumento3 páginasDiccionario CiberseguridadPablo Andres Franco EcheverriAún no hay calificaciones

- GaboDocumento6 páginasGabotemblaze17Aún no hay calificaciones

- Seguridad InformaticaDocumento4 páginasSeguridad InformaticalicninoAún no hay calificaciones

- Mapa de CajasDocumento1 páginaMapa de CajaselkinAún no hay calificaciones

- Seguridad Informatica Cesar Romero PDFDocumento11 páginasSeguridad Informatica Cesar Romero PDFcesar romeroAún no hay calificaciones

- Seguridad de La RedDocumento27 páginasSeguridad de La RedR2Aún no hay calificaciones

- Clase 2 2017-II - Amenazas y Puntos DébilesDocumento57 páginasClase 2 2017-II - Amenazas y Puntos DébilesRobert Puican GutierrezAún no hay calificaciones

- Amenazas MercadotecniaDocumento20 páginasAmenazas MercadotecniaCristian LagunesAún no hay calificaciones

- Amenazas Informáticas - en Que Consiste Cada UnaDocumento6 páginasAmenazas Informáticas - en Que Consiste Cada UnaKevzaaGamesAún no hay calificaciones

- Nivel3 Lecion2Documento4 páginasNivel3 Lecion2Marialejandra ZavalaAún no hay calificaciones

- ACTIVIDAD DE APRENDIZAJE 2 Ataques Informaticos Riesgos y ConsecuenciasDocumento2 páginasACTIVIDAD DE APRENDIZAJE 2 Ataques Informaticos Riesgos y Consecuencias'Jesús Ricardo Tovar ParraAún no hay calificaciones

- Virus InformaticosDocumento2 páginasVirus InformaticosEva HAún no hay calificaciones

- Cómo protegernos de los peligros de InternetDe EverandCómo protegernos de los peligros de InternetCalificación: 4 de 5 estrellas4/5 (2)

- Evidencia Cuadro Comparativo. Johan Méndez. Redes y SeguridadDocumento1 páginaEvidencia Cuadro Comparativo. Johan Méndez. Redes y SeguridadJohan David Méndez Sarmiento100% (1)

- Taller de Funciones en PythonDocumento10 páginasTaller de Funciones en PythoncarlosAún no hay calificaciones

- Proporcionalidad Ies Los Colegiales PDFDocumento11 páginasProporcionalidad Ies Los Colegiales PDFRaul MejiaAún no hay calificaciones

- Medicina Forense PDFDocumento14 páginasMedicina Forense PDFAndrey RivasAún no hay calificaciones

- Manual de Medicina Legal para JuristasDocumento428 páginasManual de Medicina Legal para JuristasJorge Hernández50% (4)

- Ransomware Defense For Dummies - Lawrence C MillerDocumento51 páginasRansomware Defense For Dummies - Lawrence C MillerCarlos AguilarAún no hay calificaciones

- El Virus RogueDocumento6 páginasEl Virus RogueFabiiann BriitoAún no hay calificaciones

- Kaspersky RansomwareDocumento11 páginasKaspersky RansomwareAngela Maria Baena MuñozAún no hay calificaciones

- Material de Reforzamiento U6, Competencias Digitales para La Industria.Documento2 páginasMaterial de Reforzamiento U6, Competencias Digitales para La Industria.Angel RufinoAún no hay calificaciones

- Políticas de SeguridadDocumento4 páginasPolíticas de Seguridadcamilo leon castilloAún no hay calificaciones

- Tabla de Amenzas y Contramedidas para EnviarDocumento5 páginasTabla de Amenzas y Contramedidas para EnviarPsy Chriz MwAún no hay calificaciones

- Archivo de Virus Domn (.Domn Ransomware) - Eliminar y Restaurar ArchivosDocumento14 páginasArchivo de Virus Domn (.Domn Ransomware) - Eliminar y Restaurar Archivospague por verAún no hay calificaciones

- Mejoras INCIDocumento16 páginasMejoras INCIAlirio QuinteroAún no hay calificaciones

- Esamen PDFDocumento35 páginasEsamen PDFmanuel7lara-2Aún no hay calificaciones

- Alerta Integrada de Seguridad Digital #048-2021-PECERTDocumento17 páginasAlerta Integrada de Seguridad Digital #048-2021-PECERTFacundo LópezAún no hay calificaciones

- Que Es Un HackerDocumento3 páginasQue Es Un HackerAstraDarperAún no hay calificaciones

- Contenido y Objetivos Del Curso CiberseguridadDocumento4 páginasContenido y Objetivos Del Curso CiberseguridadManuel Quintana100% (1)

- Pasos para Crear Usuario y Correo InstitucionalDocumento1 páginaPasos para Crear Usuario y Correo InstitucionalIsaac Arias PielagoAún no hay calificaciones

- Obtener Claves WPA WPA2 PSK en WindowsDocumento14 páginasObtener Claves WPA WPA2 PSK en WindowsGuutiérreezz CaarlossAún no hay calificaciones

- Ataque de Día CeroDocumento8 páginasAtaque de Día CeroMax AGuilarAún no hay calificaciones

- Cuestionario Segundo ParcialDocumento24 páginasCuestionario Segundo ParcialCris SalvadorAún no hay calificaciones

- Taller Eje 4 Definir Las Políticas de Seguridad.Documento10 páginasTaller Eje 4 Definir Las Políticas de Seguridad.kamilo pinedoAún no hay calificaciones

- CifradoDocumento9 páginasCifradoDavid SariAún no hay calificaciones

- Tema 2Documento82 páginasTema 2Alexis Azañero CarazaAún no hay calificaciones

- Guerra ElectronicaDocumento4 páginasGuerra ElectronicaLucy Garay Chino100% (1)

- Manual Correo Seguro Outlook 2016Documento14 páginasManual Correo Seguro Outlook 2016Marta quizAún no hay calificaciones

- Actividad de Aprendizaje 2.1Documento3 páginasActividad de Aprendizaje 2.1Maikol TrujilloAún no hay calificaciones

- SEGURIDAD Y PROTECCIÓN - 03 - CriptografiaDocumento32 páginasSEGURIDAD Y PROTECCIÓN - 03 - CriptografiaRodrigo BerdasqueraAún no hay calificaciones

- Taller de CiberseguridadDocumento64 páginasTaller de CiberseguridadBrandon OlveraAún no hay calificaciones

- Comandos de TelefoniaDocumento4 páginasComandos de TelefoniamanuelAún no hay calificaciones

- NoxVMHandle - Exe Proceso de Windows - ¿Qué EsDocumento5 páginasNoxVMHandle - Exe Proceso de Windows - ¿Qué EsEmilianoAún no hay calificaciones

- Blowfish e IdeaDocumento2 páginasBlowfish e IdeaGiancarlos Lasso PAún no hay calificaciones

- Capítulo 4Documento14 páginasCapítulo 4Alejandro BCAún no hay calificaciones

- Wep Wpa Wpa2Documento2 páginasWep Wpa Wpa2Madeleyn GuzmanAún no hay calificaciones

- IPSecDocumento4 páginasIPSecJorge BarretoAún no hay calificaciones