0% encontró este documento útil (0 votos)

119 vistas13 páginasAlgoritmos de Cifrado en Móviles: AES

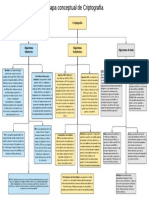

Este documento compara diferentes algoritmos de cifrado para su uso en aplicaciones móviles. Explica brevemente la historia de la criptografía y los avances tecnológicos que han llevado al desarrollo de algoritmos más complejos y seguros. Luego, realiza una comparación de algoritmos como AES, DES, 3DES y Blowfish, concluyendo que AES es la mejor opción para aplicaciones móviles debido a su bajo consumo de recursos y alta seguridad.

Cargado por

ingedahDerechos de autor

© © All Rights Reserved

Nos tomamos en serio los derechos de los contenidos. Si sospechas que se trata de tu contenido, reclámalo aquí.

Formatos disponibles

Descarga como PDF, TXT o lee en línea desde Scribd

0% encontró este documento útil (0 votos)

119 vistas13 páginasAlgoritmos de Cifrado en Móviles: AES

Este documento compara diferentes algoritmos de cifrado para su uso en aplicaciones móviles. Explica brevemente la historia de la criptografía y los avances tecnológicos que han llevado al desarrollo de algoritmos más complejos y seguros. Luego, realiza una comparación de algoritmos como AES, DES, 3DES y Blowfish, concluyendo que AES es la mejor opción para aplicaciones móviles debido a su bajo consumo de recursos y alta seguridad.

Cargado por

ingedahDerechos de autor

© © All Rights Reserved

Nos tomamos en serio los derechos de los contenidos. Si sospechas que se trata de tu contenido, reclámalo aquí.

Formatos disponibles

Descarga como PDF, TXT o lee en línea desde Scribd