Documentos de Académico

Documentos de Profesional

Documentos de Cultura

TBD Unidad 4

Cargado por

j_emmanuelDerechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

TBD Unidad 4

Cargado por

j_emmanuelCopyright:

Formatos disponibles

Tpicos de Bases de Datos Unidad IV ITSS

Tpicos de Bases de Datos

Unidad IV. Esquemas de seguridad

4. 1 Seguridad y respaldos

Copia de Seguridad o Respaldo

Una "copia de seguridad", "copia de respaldo" o tambin llamado "backup" (su nombre en ingls)

en tecnologas de la informacin e informtica es una copia de los datos originales que se realiza

con el fin de disponer de un medio para recuperarlos en caso de su prdida. Las copias de seguridad

son tiles ante distintos eventos y usos: recuperar los sistemas informticos y los datos de una

catstrofe informtica, natural o ataque; restaurar una pequea cantidad de archivos que pueden

haberse eliminado accidentalmente, corrompido, infectado por un virus informtico u otras causas;

guardar informacin histrica de forma ms econmica que los discos duros y adems permitiendo

el traslado a ubicaciones distintas de la de los datos originales; etc.

El proceso de copia de seguridad se complementa con otro conocido como restauracin de los datos

(en ingls restore), que es la accin de leer y grabar en la ubicacin original u otra alternativa los

datos requeridos.

La prdida de datos es muy comn, el 66% de los usuarios de Internet han sufrido una seria prdida

de datos en algn momento.1

Ya que los sistemas de respaldo contienen por lo menos una copia de todos los datos que vale la

pena salvar, deben de tenerse en cuenta los requerimientos de almacenamiento. La organizacin

del espacio de almacenamiento y la administracin del proceso de efectuar la copia de seguridad

son tareas complicadas. Para brindar una estructura de almacenamiento es conveniente utilizar un

modelo de almacenaje de datos. Actualmente (noviembre de 2010), existen muchos tipos diferentes

de dispositivos para almacenar datos que son tiles para hacer copias de seguridad, cada uno con

sus ventajas y desventajas a tener en cuenta para elegirlos, como duplicidad, seguridad en los datos

y facilidad de traslado.

Antes de que los datos sean enviados a su lugar de almacenamiento se lo debe seleccionar, extraer

y manipular. Se han desarrollado muchas tcnicas diferentes para optimizar el procedimiento de

efectuar los backups. Estos procedimientos incluyen entre otros optimizaciones para trabajar con

archivos abiertos y fuentes de datos en uso y tambin incluyen procesos de compresin, cifrado, y

procesos de duplicacin, entendindose por esto ltimo a una forma especfica de compresin

donde los datos superfluos son eliminados. Muchas organizaciones e individuos tratan de

asegurarse que el proceso de backup se efecte de la manera esperada y trabajan en la evaluacin

y la validacin de las tcnicas utilizadas. Tambin es importante reconocer las limitaciones y los

7mo. Semestre El que persevera alcanza Pg. 1

Tpicos de Bases de Datos Unidad IV ITSS

factores humanos que estn involucrados en cualquier esquema de backup que se utilice. Las copias

de seguridad garantizan dos objetivos: integridad y disponibilidad.

Fuente: https://es.wikipedia.org/wiki/Copia_de_seguridad

4.1.1 Espejeo

El Mirroring (Base de Datos Espejo) proporciona una solucin de alta disponibilidad de bases de

datos, aumenta la seguridad y la disponibilidad, mediante la duplicidad de la base de datos.

Esta tecnologa est disponible a partir de la versin de SQL Server 2005 (es la evolucin del log

shipping presente en versiones anteriores)

En el Mirroring tenemos un servidor principal/primario que mantiene la copia activa de la base de

datos (bbdd accesible). Otro servidor de espejo que mantiene una copia de la base de datos principal

y aplica todas las transacciones enviadas por el Servidor Principal (en el que no se podr acceder a

la bbdd). Y un servidor testigo/arbitro que permite recuperaciones automticas ante fallos,

monitoriza el servidor principal y el de espejo para en caso de cada cambiar los roles (servidor

opcional, no es obligatorio).

Existen varios tipos de mirroring:

Alta disponibilidad: Garantiza la consistencia transaccional entre el servidor principal y el servidor

de espejo y ofrece Automatic Fail over mediante un servidor testigo.

Alta Proteccin: Garantiza la consistencia transaccional entre el servidor principal y el espejo.

Alto Rendimiento: Aplica las transacciones en el Servidor Espejo de manera asncrona

ocasionando mejoras significativas en el rendimiento del servidor principal pero no garantiza que

dichas transacciones se hallan realizado de manera exitosa en el espejo.

7mo. Semestre El que persevera alcanza Pg. 2

Tpicos de Bases de Datos Unidad IV ITSS

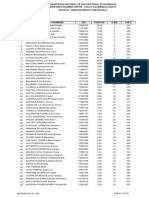

Modo Recuperacin Posible Servidor Testigo Transaction

Automtica Prdida (Witness) Safety

ante Fallos de Datos

Alta SI NO SI ON

Disponibilidad

(High

Availability)

Alta Proteccin NO NO NO ON

(High

Protection)

Alto NO SI NO OFF

Rendimiento

(High

Performance)

Espejeo de Datos en un DBMS.

Base de Datos Espejo (Database Mirroring).

Donde actan dos servidores o ms para mantener copias de la base de datos y archivo de registro

de transacciones.

El servidor primario como el servidor espejo mantienen una copia de la base de datos y el registro

de transacciones, mientras que el tercer servidor, llamado el servidor rbitro, es usado cuando es

necesario determinar cul de los otros dos servidores puede tomar la propiedad de la base de datos.

El rbitro no mantiene una copia de la base de datos. La configuracin de los tres servidores de base

de datos (el primario, el espejo y el rbitro) es llamado Sistema Espejo (Mirroring System), y el

servidor primario y espejo juntos son llamados Servidores Operacionales (Operational Servers) o

Compaeros (Partners).

Beneficios del espejeo de Datos en un DBMS

Esta caracterstica tiene 3 modalidades que son Alto rendimiento, Alta Seguridad, y Alta

Disponibilidad, este caso estamos hablando de las 2 primeras, las cuales el levantamiento es manual.

La creacin de reflejo de la base de datos es una estrategia sencilla que ofrece las siguientes

ventajas:

Incrementa la disponibilidad de una base de datos.

Si se produce un desastre en el modo de alta seguridad con conmutacin automtica por error, la

conmutacin por error pone en lnea rpidamente la copia en espera de la base de datos, sin prdida

7mo. Semestre El que persevera alcanza Pg. 3

Tpicos de Bases de Datos Unidad IV ITSS

de datos. En los dems modos operativos, el administrador de bases de datos tiene la alternativa

del servicio forzado (con una posible prdida de datos) para la copia en espera de la base de datos.

Para obtener ms informacin, vea Conmutacin de roles, ms adelante en este tema.

Aumenta la proteccin de los datos.

La creacin de reflejo de la base de datos proporciona una redundancia completa o casi completa

de los datos, en funcin de si el modo de funcionamiento es el de alta seguridad o el de alto

rendimiento. Para obtener ms informacin, vea Modos de funcionamiento, ms adelante en este

tema.

Un asociado de creacin de reflejo de la base de datos que se ejecute en SQL Server 2008 Enterprise

o en versiones posteriores intentar resolver automticamente cierto tipo de errores que impiden

la lectura de una pgina de datos. El socio que no puede leer una pgina, solicita una copia nueva al

otro socio. Si la solicitud se realiza correctamente, la copia sustituir a la pgina que no se puede

leer, de forma que se resuelve el error en la mayora de los casos. Para obtener ms informacin,

vea Reparacin de pgina automtica (grupos de disponibilidad/creacin de reflejo de base de

datos).

Mejora la disponibilidad de la base de datos de produccin durante las actualizaciones.

Para minimizar el tiempo de inactividad para una base de datos reflejada, puede actualizar

secuencialmente las instancias de SQL Server que hospedan los asociados de creacin de reflejo de

la base de datos. Esto incurrir en el tiempo de inactividad de solo una conmutacin por error nica.

Esta forma de actualizacin se denomina actualizacin gradual. Para obtener ms informacin, vea

Instalar un Service Pack en un sistema con un tiempo de inactividad mnimo para bases de datos

reflejadas.

Mtodos de respaldo de un DBMS

Archivo de log

Identificador de la transaccin

7mo. Semestre El que persevera alcanza Pg. 4

Tpicos de Bases de Datos Unidad IV ITSS

Hora de modificacin

Identificador del registro afectado

Tipo de accin

Valor anterior del registro

Nuevo valor del registro

Informacin adicional

Checkpoint

Tcnicas basadas en el registro histrico

Paginacin en la sombra o pginas en espejo

Tcnica de Recuperacin Aries

Elementos y frecuencia de respaldo

7mo. Semestre El que persevera alcanza Pg. 5

Tpicos de Bases de Datos Unidad IV ITSS

Seguridad de Contenidos

Fuente: http://proyecto359.webnode.mx/unidad5/

4.1.2 Rplica

La replicacin copia y mantiene los objetos de las bases de datos en las mltiples bases de datos

que levantan un sistema distribuido. La replicacin puede mejorar el funcionamiento y proteger la

disponibilidad de las aplicaciones, porque alternan opciones de acceso de los datos existentes. Por

ejemplo, una aplicacin puede tener acceso normalmente a una base de datos local, ms que a un

servidor remoto para reducir al mnimo el trfico de la red y alcanzar su funcionamiento mximo.

Adems, la aplicacin puede continuar funcionando si el servidor local experimenta una falla, pero

otros servidores con datos replicados siguen siendo accesibles.

La replicacin se proporciona en los siguientes niveles:

Replicacin bsica: las rplicas de tablas se gestionan para accesos de slo lectura. Para

modificaciones, se deber acceder a los datos del sitio primario.

Replicacin avanzada (simtrica): amplan las capacidades bsicas de slo- lectura de la

replicacin, permitiendo que las aplicaciones hagan actualizaciones a las rplicas de las

tablas, a travs de un sistema replicado de la base de datos. Con la replicacin avanzada, los

datos pueden proveer lectura y acceso a actualizaciones a los datos de las tablas.

7mo. Semestre El que persevera alcanza Pg. 6

Tpicos de Bases de Datos Unidad IV ITSS

Modelo de replicacin:

El modelo de Replicacin que usa SQL es el de Publicador Suscriptor. Este modelo consiste en

Publicadores, Suscriptores y Distribuidores; las publicaciones y los artculos, y las suscripciones por

tirn o empuje. Adems, incorpora agentes de administracin como Agente de Instantnea, Agente

Lector de Registro, Agente de Distribucin, y Agente de Mezcla. Todos los agentes pueden funcionar

debajo del agente del servidor del SQL y se pueden administrar completamente por el Administrador

del Servidor de SQL.

Modelo de Replicacin

Fuente: http://bdi2011bddistribuidas.blogspot.mx/2011/09/replicacion-base-de-datos.html

4.1.3 Mtodos de respaldo

En mySQL existen varios mtodos para la realizacin de un backup y esto se debe principalmente a

que mySQL guarda las tablas como archivos y al tipo de tablas que se est manejando (InnoDB,

MyISAM, ISAM). As por ejemplo para la presente prctica se utiliz el tipo de tabla InnoDB y el

mtodo de backup utilizado es el que funciona con este tipo de tablas.

InnoDB es una de las tecnologas de almacenamiento que utiliza mySQL, es de cdigo abierto. Entre

sus caractersticas principales estn que soporta transacciones con caractersticas ACID

(Atomicidad, Consistencia, Aislamiento y Durabilidad), tiene bloque de registros e integridad

referencial (cosa que no maneja ISAM, ni myISAM). Esta ltima es una de sus caractersticas ms

importantes pues una base de datos sin integridad referencial, es nada ms un conjunto de datos

que no denotan informacin.

7mo. Semestre El que persevera alcanza Pg. 7

Tpicos de Bases de Datos Unidad IV ITSS

Este tipo de almacenamiento tambin ofrece una alta fiabilidad y consistencia. El mismo gestiona el

control de los datos y no se lo deja al sistema operativo, una de sus desventajas es que no tiene una

buena compresin de datos, por lo que ocupa un poco ms de espacio que myISAM

Elementos y frecuencia de respaldo

Normalmente cuando uno plantea que va a respaldar los datos de su PC a una persona en una

compaa uno tiene que definir muy bien cul es la informacin crtica para la empresa, por ejemplo,

la msica que guarde un empleado en su PC no es crtica para las actividades de la empresa ni lo son

las fotos de su ltima fiesta. En cambio, su correo electrnico, proyectos, informes y papeles

administrativos si lo suelen ser y tener un respaldo de estos es clave para el funcionamiento de la

empresa en caso de cualquier eventualidad. Normalmente la data o informacin que es respaldada

por las empresas es:

Archivos creados por aplicaciones, como por ejemplo .doc, .odt, .xls, .mdb,

.pdf, .ppt entre otros.

Archivos de correo electrnico

Directorios telefnicos y de contactos

Favoritos de los navegadores como Firefox e Internet Explorer

Base de datos

Configuraciones de los equipos

Archivos de CAD, PSD, XCF, etc.

Imgenes y Fotografas de proyectos

Configuraciones de servicios

fuente:

http://www.itpn.mx/recursosisc/6semestre/administraciondebasesdedatos/Unidad%20V.pdf

4.1.4 Mtodos de recuperacin

Cuando se trata de la recuperacin de bases de datos distribuidas hay dos principales

preocupaciones que deben de ser abordadas:

Integridad de datos. La base de datos distribuida debe ser restaurada o reparada de tal manera que

no exista la corrupcin. En trminos generales, esto requiere que el proceso de recuperacin de la

base de datos distribuida sea consciente de las aplicaciones. El software utilizado por la operacin

de recuperacin tiene que conocer los requisitos especficos de la base de datos que est siendo

recuperada. Por ejemplo, la mayora de las aplicaciones de respaldo de clase empresarial soportan

Exchange Server. Este soporte de Exchange Server significa que la aplicacin respaldo sabe cmo

7mo. Semestre El que persevera alcanza Pg. 8

Tpicos de Bases de Datos Unidad IV ITSS

manejar los puestos de control de la base de datos y los registros de transacciones de procesos

como parte del proceso de recuperacin.

Recuperacin de punto en el tiempo. Por ejemplo, si est recuperando una base de datos de Active

Directory en un controlador de dominio, es posible que desee desplegar el Active Directory de vuelta

a un punto especfico en el tiempo. El problema es que Active Directory utiliza una base de datos

distribuida y otros controladores de dominio estn en lnea. Cuando el proceso de recuperacin de

la base de datos distribuida se completa, el controlador de dominio recin restaurado alcanzar a

otros controladores de dominio e iniciar un proceso de sincronizacin. Esto trae al controlador de

dominio recin restaurado a un estado actual que es consistente con los otros controladores de

dominio. Si su objetivo era desplegar Active Directory de vuelta a un punto anterior en el tiempo, el

proceso de sincronizacin deshar sus esfuerzos de recuperacin. La solucin para las bases de

datos distribuidas es llevar a cabo una recuperacin autoritaria, lo que esencialmente causa que el

controlador de dominio recin restaurado sea tratado como la copia correcta de la base de datos

de Active Directory.

En los entornos distribuidos de datos podemos encontrar lo siguientes:

Fallo de los nodos. Cuando un nodo falla, el sistema deber continuar trabajando con los nodos que

an funcionan. Si el nodo a recuperar es una base de datos local, se debern separar los datos entre

los nodos restantes antes de volver a unir de nuevo el sistema.

Copias mltiples de fragmentos de datos. El subsistema encargado del control de concurrencia es el

responsable de mantener la consistencia en todas las copias que se realicen y el subsistema que

realiza la recuperacin es el responsable de hacer copias consistentes de los datos de los nodos que

han fallado y que despus se recuperarn.

Transaccin distribuida correcta. Se pueden producir fallos durante la ejecucin de una transaccin

correcta si se plantea el caso de que al acceder a alguno de los nodos que intervienen en la

transaccin, dicho nodo falla.

Fallo de las conexiones de comunicaciones. El sistema debe ser capaz de tratar los posibles fallos

que se produzcan en las comunicaciones entre nodos. El caso mas extremo es el que se produce

cuando se divide la red. Esto puede producir la separacin de dos o ms particiones donde las

particiones de cada nodo pueden comunicarse entre si pero no con particiones de otros nodos.

Para implementar las soluciones a estos problemas, supondremos que los datos se encuentran

almacenados en un nico nodo sin repeticin. De sta manera slo existir un nico catlogo y un

nico DM (Data Manager) encargados del control y acceso a las distintas partes de los datos.

Para mantener la consistencia de los datos en el entorno distribuido contaremos con los siguientes

elementos:

Catlogo: Programa o conjunto de programas encargados de controlar la ejecucin concurrente de

las transacciones.

7mo. Semestre El que persevera alcanza Pg. 9

Tpicos de Bases de Datos Unidad IV ITSS

CM (Cache Manager). Subsistema que se encarga de mover los datos entre las memorias voltiles y

no voltiles, en respuesta a las peticiones de los niveles ms altos del sistema de bases de datos.

Sus operaciones son Fetch(x) y Flush(x).

RM (Recovery Manager). Subsistema que asegura que la base de datos contenga los efectos de la

ejecucin de transacciones correctas y ninguno de incorrectas. Sus operaciones son Start, Commit,

Abort, Read, Write, que utilizan a su vez los servicios del CM.

DM (Data Manager). Unifica las llamadas a los servicios del CM y el RM.

TM (Transaction Manager). Subsistema encargado de determinar que nodo deber realizar cada

operacin a lo largo de una transaccin.

Las operaciones de transaccin que soporta una base de datos son: Start, Commit y Abort. Para

comenzar una nueva transaccin se utiliza la operacin Start. Si aparece una operacin commit, el

sistema de gestin da por terminada la transaccin con normalidad y sus efectos permanecen en la

base de datos. Si, por el contrario, aparece una operacin abort, el sistema de gestin asume que la

transaccin no termina de forma normal y todas las modificaciones realizadas en la base de datos

por la transaccin deben de ser deshechas.

Fuente: http://searchdatacenter.techtarget.com/es/respuesta/Cuales-son-algunos-problemas-de-

recuperacion-de-bases-de-datos-distribuidas y

https://iessanvicente.com/colaboraciones/BBDDdistribuidas.pdf

4.2 Migracin

La migracin de bases de datos es generalmente una tarea compleja que no slo supone transferir

datos entre tipos de almacenaje y formatos de un servidor de base de datos a otro; sino que tambin

supone reescribir sentencias SQL o incluso procedimientos (SPL) de lgica de negocio.

En comparacin con los esquemas estndares de migracin a mano, ofrecemos una potente gama

de herramientas desarrolladas de probada eficacia en complejos mdulos de bases de datos

relacionales. Estas herramientas y nuestros especialistas pueden asegurar que las transiciones de

las bases de datos se realicen perfectamente, independientemente de la naturaleza del sistema.

Desde la experiencia, estamos familiarizados con la complejidad, el coste que supone una larga

migracin de bases de datos y los problemas que aparecen durante el proceso cuando se emplean

mtodos inapropiados; ya que siempre comprobamos con los clientes potenciales que el uso de

nuestras herramientas y mtodos pueda ofrecer una ventaja significativa

HERRAMIENTAS DE MIGRACIN

En comparacin con la consultora estndar de migraciones, la cual puede ofrecer poco ms que

soporte a la base de datos, nosotros tenemos gran experiencia en escribir grandes aplicaciones para

7mo. Semestre El que persevera alcanza Pg. 10

Tpicos de Bases de Datos Unidad IV ITSS

empresas en sintaxis de la base de datos nativa y cross. Adems, enseamos a los equipos de las

empresas una metodologa y les proporcionamos una potente gama de herramientas para reducir

costes y optimizar el proceso de migracin

Fuente:

http://www.itpn.mx/recursosisc/6semestre/administraciondebasesdedatos/Unidad%20V.pdf

4.3 Monitoreo

El trmino Monitoreo es un trmino no incluido en el diccionario de la Real Academia Espaola

(RAE). Su origen se encuentra en monitor, que es un aparato que toma imgenes de instalaciones

filmadoras o sensores y que permite visualizar algo en una pantalla. El monitor, por lo tanto, ayuda

a controlar o supervisar una situacin.

Esto nos permite inferir que monitoreo es la accin y efecto de monitorear, el verbo que se utiliza

para nombrar a la supervisin o el control a travs de un monitor. Por extensin, el monitoreo es

cualquier accin de este tipo, ms all de la utilizacin de un monitor.

Monitoreo general de un DBMS

DAP un trmino que Gartner desarroll para remplazar el anterior concepto de DAM se refiere

a las suites de herramientas que se utilizan para apoyar la identificacin y reportar comportamiento

inapropiado, ilegal o de otra forma indeseable en las RDBMSs, con mnimo impacto en las

operaciones y la productividad del usuario. Estas suites han evolucionado de herramientas DAM

que ofrecan anlisis de la actividad del usuario en las RDBMSs y alrededor de ellas para abarcar

un conjunto ms integral de capacidades, que incluyen:

Descubrimiento y clasificacin.

Gestin de vulnerabilidades.

Anlisis al nivel de aplicacin.

Prevencin de intrusin.

Soporte de seguridad de datos no estructurados.

Integracin de gestin de identidad y acceso.

Soporte de gestin de riesgos.

7mo. Semestre El que persevera alcanza Pg. 11

Tpicos de Bases de Datos Unidad IV ITSS

Monitoreo general de un DBMS

La eleccin de un buen manejador de base de datos es de vital importancia ya que puede llegar a

ser una inversin tanto en hardware como en software muy cuantioso, pero no solo eso, adems va

a determinar el centro de informacin de la empresa.

Los sistemas orientados a los datos se caracterizan porque los datos no son de una aplicacin sino

de una Organizacin entera que los va a utilizar; se integran las aplicaciones, se diferencian las

estructuras lgicas y fsicas. El concepto de relacin cobra importancia. Originalmente las

aplicaciones cubran necesidades muy especficas de procesamiento, se centraban en una tarea

especfica.

Monitoreo de espacio en disco

Uno de los principales indicadores que se tiene que tomar en cuenta como DBA es el espacio

disponible en disco. No es problema cuando se tiene un server o 2 para monitorear, sin embargo,

cuando hay una cantidad considerable automatizar un proceso que lo haga es lo mejor. Dentro de

SQL Server (7,2000,2005) hay un procedimiento no documentado que nos puede ayudar a cumplir

este cometido.

El procedimiento es XP_FIXEDDRIVES, no lleva parmetros ni nada y nos regresan todos los discos a

los que tiene acceso SQL Server y su espacio disponible en Megabytes. Si esta en clster mostrara

todos los discos, aunque los discos no estn en el mismo grupo que la instancia, lo que puede llegar

a confundir.

Dejo a consideracin de cada quien como utilizarlo, ya sea mandando un mail con el resultado u

opciones ms complejas como el revisar un porcentaje y en base a eso tomar una accin.

7mo. Semestre El que persevera alcanza Pg. 12

Tpicos de Bases de Datos Unidad IV ITSS

Monitoreo de logs

Las revisiones deben realizarse sobre el archivo de alerta de ORACLE (alert.log) y sobre los archivos

de rastreo de procesos de background y de usuarios para identificar errores que se presenten a nivel

de base de datos o de sistema operativo.

Los archivos de alerta tiles para el diagnstico de informacin que contiene ORACLE y que se

utilizan para la deteccin de errores en la base de datos son:

Archivo de Logs de alerta (alert.log)

El Alert Log registra errores en forma cronolgica, provenientes de la operacin diaria de la Base de

Datos. La ubicacin actual del archivo es la ubicacin por defecto establecida por ORACLE y se

verifica mediante el parmetro BACKGROUND_DUMP_DEST del archivo init.ora:

BACKGROUND_DUMP_DEST = E:\U01\ORACLE\UCBL\ADMIN\bdump

La revisin de este archivo en forma peridica permite detectar errores internos (ORA-600) y errores

de corrupcin de bloques (ORA-1578). Adicionalmente, permite monitorear las operaciones de la

base de datos (CREATE DATABASE, STARTUP, SHITDOWN, ARCHIVE LOG y RECOVER) y ver los

parmetros que no se muestran por defecto en la inicializacin.

Fuente: http://proyecto359.webnode.mx/unidad5/

4.4 Auditora

Auditoria: Es el proceso que permite medir, asegurar, demostrar, monitorear y registrar los accesos

a la informacin almacenada en las bases de datos incluyendo la capacidad de determinar:

Quin accede a los datos

Cundo se accedi a los datos

Desde qu tipo de dispositivo/aplicacin

Desde que ubicacin en la Red

Cul fue la sentencia SQL ejecutada

Cul fue el efecto del acceso a la base de datos

Objetivos Generales de la Auditora de BD

Disponer de mecanismos que permitan tener trazas de auditora completas y automticas

relacionadas con el acceso a las bases de datos incluyendo la capacidad de generar alertas con el

objetivo de:

Mitigar los riesgos asociados con el manejo inadecuado de los datos.

Apoyar el cumplimiento regulatorio.

Satisfacer los requerimientos de los auditores.

7mo. Semestre El que persevera alcanza Pg. 13

Tpicos de Bases de Datos Unidad IV ITSS

Evitar acciones criminales.

Evitar multas por incumplimiento.

Fuente:

http://www.itpn.mx/recursosisc/6semestre/administraciondebasesdedatos/Unidad%20V.pdf

ACTIVIDADES

Realizar un resumen de tres pginas mnimo en la libreta.

Realizar un cuestionario de 30 preguntas con sus respuestas en la libreta.

Realizar un dibujo en la libreta de la seguridad de contenidos.

Realizar un dibujo en la libreta del modelo de replicacin.

Realizar un dibujo en la libreta del Monitoreo general de un DBMS.

7mo. Semestre El que persevera alcanza Pg. 14

Tpicos de Bases de Datos Unidad IV ITSS

7mo. Semestre El que persevera alcanza Pg. 15

También podría gustarte

- Aumenta Tu Estatura Crece Hasta 10 CM en 6 MesesDocumento43 páginasAumenta Tu Estatura Crece Hasta 10 CM en 6 MesesBaltazar Lopez96% (149)

- Unidad 5 Seguridad - Base de DatosDocumento43 páginasUnidad 5 Seguridad - Base de DatosDianaGomezPerezAún no hay calificaciones

- Control Semana 4 ABDDocumento7 páginasControl Semana 4 ABDfrancoco420 sierraAún no hay calificaciones

- Unidad II - Calidad Enfocada Al Desarrollo de Sistemas de InformaciónDocumento44 páginasUnidad II - Calidad Enfocada Al Desarrollo de Sistemas de InformaciónDiiego Armanddo Perezz Coorcuuera50% (2)

- Unidad II - Calidad Enfocada Al Desarrollo de Sistemas de InformaciónDocumento44 páginasUnidad II - Calidad Enfocada Al Desarrollo de Sistemas de InformaciónDiiego Armanddo Perezz Coorcuuera50% (2)

- Unidad 4 de Topicos de Base de DatosDocumento18 páginasUnidad 4 de Topicos de Base de DatosFrancisco javier Antonio ToalaAún no hay calificaciones

- SharePoint 2013 de Principio A Fin - VVAA - Krasis PressDocumento23 páginasSharePoint 2013 de Principio A Fin - VVAA - Krasis PressKrasis Press20% (5)

- Tarea Semana 4Documento6 páginasTarea Semana 4Cristian MontecinosAún no hay calificaciones

- Administración de Base de DatosDocumento28 páginasAdministración de Base de Datosmacv7304Aún no hay calificaciones

- Preguntas Base de Datos (Autoguardado)Documento5 páginasPreguntas Base de Datos (Autoguardado)Javo SAGAAún no hay calificaciones

- Copias de Seguridad Base de Dato PDFDocumento6 páginasCopias de Seguridad Base de Dato PDFJOSE LUIS BANDERAS HERRERAAún no hay calificaciones

- Administracion Unidad 5 SeguridadDocumento44 páginasAdministracion Unidad 5 SeguridadDaniel Oso MendzAún no hay calificaciones

- Espejeo y Replicación en Mysql/MAriadbDocumento3 páginasEspejeo y Replicación en Mysql/MAriadbLeticia MendozaAún no hay calificaciones

- Tema 8 - Operacions Basicas de InformáticaDocumento11 páginasTema 8 - Operacions Basicas de InformáticaRocio Hermida MiserAún no hay calificaciones

- Informe de Copias de Seguridad Env.Documento11 páginasInforme de Copias de Seguridad Env.xijire91128794Aún no hay calificaciones

- Copia de seguridad de datos: optimizar el procesoDocumento6 páginasCopia de seguridad de datos: optimizar el procesoKelly's SindineyAún no hay calificaciones

- Respuestas A Las Preguntas Orientadoras - Col3Documento4 páginasRespuestas A Las Preguntas Orientadoras - Col3Julietta AmadoAún no hay calificaciones

- Manual de Supervivencia del Administrador de Bases de DatosDe EverandManual de Supervivencia del Administrador de Bases de DatosAún no hay calificaciones

- Unidad 5 SeguridadDocumento17 páginasUnidad 5 SeguridadGustGCAún no hay calificaciones

- Informe Sobre La Ejecución Del Plan de ConfiguraciónDocumento13 páginasInforme Sobre La Ejecución Del Plan de ConfiguraciónSebastian Arteaga LopezAún no hay calificaciones

- ResumenDocumento5 páginasResumenLuis VqzAún no hay calificaciones

- Taller Protección de DatosDocumento12 páginasTaller Protección de DatosJuan Camilo LòpezAún no hay calificaciones

- Unidad 2 Arquitectura Del GestorDocumento42 páginasUnidad 2 Arquitectura Del GestormraleroAún no hay calificaciones

- Investigación Unidad VDocumento11 páginasInvestigación Unidad VOscar uriel Arizmendi floresAún no hay calificaciones

- Backups 101Documento5 páginasBackups 101Saul Contreras ViscarraAún no hay calificaciones

- Gestión de La Seguridad de Los DatosDocumento13 páginasGestión de La Seguridad de Los DatosIván CarrascalAún no hay calificaciones

- Practica 3 ADM de Base de Datos RespuestasDocumento3 páginasPractica 3 ADM de Base de Datos RespuestasJunior Mota VasquezAún no hay calificaciones

- BackupAvanzado-CaracteristicasClaveDocumento2 páginasBackupAvanzado-CaracteristicasClaveluis TorresAún no hay calificaciones

- Base de DatosDocumento37 páginasBase de DatoslisbethAún no hay calificaciones

- Mejora en La Integridad de DatosDocumento6 páginasMejora en La Integridad de DatosalejandraAún no hay calificaciones

- BDADocumento3 páginasBDAJunior Mota VasquezAún no hay calificaciones

- Modelos Replicación DatosDocumento21 páginasModelos Replicación DatosAdamari SoteloAún no hay calificaciones

- Sistema gestión bases datosDocumento3 páginasSistema gestión bases datosLRMZDRMZAún no hay calificaciones

- Practica 3 ADM de Base de Datos RespuestasDocumento3 páginasPractica 3 ADM de Base de Datos Respuestasjunior mota vasquezAún no hay calificaciones

- Marco TeóricoDocumento46 páginasMarco TeóricoAngel Mauricio Garcia ReynaAún no hay calificaciones

- Guia ArquitecturaDocumento10 páginasGuia Arquitecturagines1980Aún no hay calificaciones

- Qué son las Bases de Datos y sus principales característicasDocumento8 páginasQué son las Bases de Datos y sus principales característicasElvis MendozaAún no hay calificaciones

- Preguntas U4Documento3 páginasPreguntas U4David Alejandro Gracia GoxconAún no hay calificaciones

- Almacenamiento de La Informacion (Glosario)Documento14 páginasAlmacenamiento de La Informacion (Glosario)JocyTachibanaAún no hay calificaciones

- Copias seguridad y seguridad física sistemasDocumento120 páginasCopias seguridad y seguridad física sistemasAlberto TeránAún no hay calificaciones

- SCB1001-ABD Unidad 2Documento39 páginasSCB1001-ABD Unidad 2carlos lopezAún no hay calificaciones

- Características Del SGBDDocumento2 páginasCaracterísticas Del SGBDGustavo Jimenez100% (1)

- Copias de SeguridadDocumento17 páginasCopias de SeguridadJulianAún no hay calificaciones

- Aspectos Teóricos de La Administración de Base de DatosDocumento6 páginasAspectos Teóricos de La Administración de Base de DatosIvan FigueroaAún no hay calificaciones

- Servidor de Correo ExchangeDocumento191 páginasServidor de Correo Exchangecaterinherrera15Aún no hay calificaciones

- Tipos de Backup PDFDocumento4 páginasTipos de Backup PDFnasly sanchezAún no hay calificaciones

- Herramientas para Backups y Migracion de Bases de DatosDocumento4 páginasHerramientas para Backups y Migracion de Bases de DatosJorge ChanAún no hay calificaciones

- Mirroring Es El Proceso Que Duplica Exactamente La Información de Un Lugar A OtroDocumento2 páginasMirroring Es El Proceso Que Duplica Exactamente La Información de Un Lugar A OtroErick StarkAún no hay calificaciones

- Alta Disponibilidad - Unidad IIIDocumento13 páginasAlta Disponibilidad - Unidad IIIDouglas D'Ariel Gamez PerezAún no hay calificaciones

- Backup y Restauracion de Respaldo de DatosDocumento5 páginasBackup y Restauracion de Respaldo de DatosArturo MunozAún no hay calificaciones

- Practica - Espejeo - Aguilar Gomez Israel NorenDocumento15 páginasPractica - Espejeo - Aguilar Gomez Israel NorenJose GonzalezAún no hay calificaciones

- 01 Backup y Restauracion de BDDocumento48 páginas01 Backup y Restauracion de BDManuel GuzmanAún no hay calificaciones

- Inducción de Base de DatosDocumento6 páginasInducción de Base de DatosCHRISTIAN LANDAVAZOAún no hay calificaciones

- Redundancia de Datos y RAIDDocumento13 páginasRedundancia de Datos y RAIDJuan PerezAún no hay calificaciones

- ExpoDocumento4 páginasExpoAngel MartínezAún no hay calificaciones

- Gestores de Bases de DatosDocumento70 páginasGestores de Bases de DatossdsdAún no hay calificaciones

- Bases datos cursosDocumento181 páginasBases datos cursosJulio GomezAún no hay calificaciones

- Sistema Manejador de Base de DatosDocumento5 páginasSistema Manejador de Base de DatosTaide TinajeroAún no hay calificaciones

- Principales Cloud ServicesDocumento16 páginasPrincipales Cloud ServicesbullremAún no hay calificaciones

- Dispo - Cap9Documento24 páginasDispo - Cap9Rubí Carrasco LopezAún no hay calificaciones

- Cuestionario Sobre SGBDDocumento15 páginasCuestionario Sobre SGBDKendry SorianoAún no hay calificaciones

- Manual U3 Administración de Base de DatosDocumento19 páginasManual U3 Administración de Base de DatoseduAún no hay calificaciones

- Gestión de LUN y copia de seguridad con IBM Spectrum ProtectDocumento4 páginasGestión de LUN y copia de seguridad con IBM Spectrum Protectyazmin_18Aún no hay calificaciones

- Frecuencia respaldo DBDocumento5 páginasFrecuencia respaldo DBDaniel PevAún no hay calificaciones

- ESTRATEGIASDETIUNIDAD3 A CTIVI1Documento12 páginasESTRATEGIASDETIUNIDAD3 A CTIVI1j_emmanuelAún no hay calificaciones

- Centro de Servicio de TIDocumento11 páginasCentro de Servicio de TIj_emmanuelAún no hay calificaciones

- Modelos de calidad ISO 9001 y normas aplicadas al desarrollo de softwareDocumento8 páginasModelos de calidad ISO 9001 y normas aplicadas al desarrollo de softwarej_emmanuelAún no hay calificaciones

- TBD Unidad 3Documento7 páginasTBD Unidad 3j_emmanuelAún no hay calificaciones

- Inv. ExplicativaDocumento7 páginasInv. Explicativaj_emmanuelAún no hay calificaciones

- Encuesta de Chocolate CaseroDocumento1 páginaEncuesta de Chocolate Caseroj_emmanuelAún no hay calificaciones

- Propuesta de valor, misión, visión y objetivos de una organizaciónDocumento2 páginasPropuesta de valor, misión, visión y objetivos de una organizaciónBadySarmientoAún no hay calificaciones

- Norma Iso-Iec 20000 EmaDocumento3 páginasNorma Iso-Iec 20000 Emaj_emmanuelAún no hay calificaciones

- Propuesta de valor, misión, visión y objetivos de una organizaciónDocumento2 páginasPropuesta de valor, misión, visión y objetivos de una organizaciónBadySarmientoAún no hay calificaciones

- Unidad 3 Diseño Organizacional, El Marco Legal y FiscalDocumento9 páginasUnidad 3 Diseño Organizacional, El Marco Legal y FiscalHope Danger100% (7)

- Constancia de Ingresos JalapaDocumento1 páginaConstancia de Ingresos Jalapaj_emmanuelAún no hay calificaciones

- Activ2. Unidad3 Cuadro Sinópico. Itil y CobilDocumento5 páginasActiv2. Unidad3 Cuadro Sinópico. Itil y Cobilj_emmanuelAún no hay calificaciones

- Unidad 1 Inv Calidad de Los Sistemas de Informacion PDFDocumento12 páginasUnidad 1 Inv Calidad de Los Sistemas de Informacion PDFj_emmanuelAún no hay calificaciones

- Computación Distribuida (Modelos) PDFDocumento41 páginasComputación Distribuida (Modelos) PDFj_emmanuelAún no hay calificaciones

- 0058M912 PDFDocumento63 páginas0058M912 PDFj_emmanuelAún no hay calificaciones

- Unidad 2 Estudio de MercadoDocumento39 páginasUnidad 2 Estudio de MercadoLizbeth Antonio100% (7)

- Calidad de Los Sistemas de InformaciónDocumento7 páginasCalidad de Los Sistemas de Informaciónj_emmanuelAún no hay calificaciones

- ¿Por Qué Es Importante Tener Ideas o Temas de Investigación? - Preguntas Pag.87Documento6 páginas¿Por Qué Es Importante Tener Ideas o Temas de Investigación? - Preguntas Pag.87j_emmanuel71% (7)

- Alineación TI con estrategia organizacionalDocumento15 páginasAlineación TI con estrategia organizacionalj_emmanuelAún no hay calificaciones

- 1.3 Dimensiones de SustentabilidadDocumento7 páginas1.3 Dimensiones de Sustentabilidadj_emmanuelAún no hay calificaciones

- 5 Empresas Que Utilizan Las TicDocumento4 páginas5 Empresas Que Utilizan Las Ticj_emmanuel0% (1)

- Ejemplos PIC Basic ProDocumento372 páginasEjemplos PIC Basic PropatxarinAún no hay calificaciones

- 1.3 Dimensiones de SustentabilidadDocumento7 páginas1.3 Dimensiones de Sustentabilidadj_emmanuelAún no hay calificaciones

- Redes U4Documento21 páginasRedes U4Roberto Mantiñan RuanovaAún no hay calificaciones

- Desarrollo e Implementación de Sistemas de InformaciónDocumento9 páginasDesarrollo e Implementación de Sistemas de Informaciónj_emmanuelAún no hay calificaciones

- Proyecto 5 S Obd NgenieriaDocumento96 páginasProyecto 5 S Obd Ngenieriaj_emmanuelAún no hay calificaciones

- Algebra Relacional Parte 1Documento14 páginasAlgebra Relacional Parte 1j_emmanuelAún no hay calificaciones

- Tercer Examen Parcial de Matematica 2 UcvDocumento1 páginaTercer Examen Parcial de Matematica 2 UcvKLIVER ALEXANDER MALDONADO DOLORESAún no hay calificaciones

- Naturaleza Juridica Del PeajeDocumento23 páginasNaturaleza Juridica Del PeajePedro Patricio Aracena Salgado100% (1)

- Causas internas y externas que modifican los actos humanosDocumento6 páginasCausas internas y externas que modifican los actos humanosJessica Iñiguez TroyaAún no hay calificaciones

- Sistemas de Información en SaludDocumento400 páginasSistemas de Información en SaludVicky TaxiAún no hay calificaciones

- Automatización de Procesos AdministrativosDocumento9 páginasAutomatización de Procesos AdministrativosBryan LimaAún no hay calificaciones

- Tesis de Maestria PUCP EstructurasDocumento3 páginasTesis de Maestria PUCP EstructurasLG Bim RevitAún no hay calificaciones

- Segundo Examen Cepre - Ciclo Académico 2020-Ii: Universidad Nacional de San Cristobal de HuamangaDocumento55 páginasSegundo Examen Cepre - Ciclo Académico 2020-Ii: Universidad Nacional de San Cristobal de HuamangaAnonymous oOLr7KNBgK0% (1)

- Cáncer Testicular: Factores, Tipos y TratamientoDocumento23 páginasCáncer Testicular: Factores, Tipos y TratamientoMlm Glez100% (1)

- Experiencia #3 y 4Documento15 páginasExperiencia #3 y 4Ignacia ArancibiaAún no hay calificaciones

- Comentarios A Sentencia Tribunal ConstitucionalDocumento8 páginasComentarios A Sentencia Tribunal ConstitucionalElvis Mendoza OliveraAún no hay calificaciones

- Libro de Inventarios y BalancesDocumento14 páginasLibro de Inventarios y BalancesDeail AconteAún no hay calificaciones

- Unidad 1 - Actividad 1 y 2Documento4 páginasUnidad 1 - Actividad 1 y 2Cristian MartinezAún no hay calificaciones

- Seguridad Maq Triptico SMCDocumento6 páginasSeguridad Maq Triptico SMCDan001500Aún no hay calificaciones

- Impacto Lectura CORE R1Documento12 páginasImpacto Lectura CORE R1violeta hernandez necharAún no hay calificaciones

- 8.ENFERMEDAD PELVICA INFLAMATORIA LissDocumento23 páginas8.ENFERMEDAD PELVICA INFLAMATORIA LissDayana RodriguezAún no hay calificaciones

- Denuncia Maltrato-016Documento4 páginasDenuncia Maltrato-016josejimeno0Aún no hay calificaciones

- Prevención en Materia de Delitos Electorales y Equidad en La ContiendaDocumento10 páginasPrevención en Materia de Delitos Electorales y Equidad en La ContiendaJavier TorresAún no hay calificaciones

- PHQ A AdolescentesDocumento2 páginasPHQ A AdolescentesAngel Sánchez100% (1)

- Sor Juana Inés de La Cruz Hombres Necios Que AcusáisDocumento1 páginaSor Juana Inés de La Cruz Hombres Necios Que Acusáisjohn11701Aún no hay calificaciones

- Evaluacion 2, Analisis Financiero, Taller. Hiliana VargasDocumento6 páginasEvaluacion 2, Analisis Financiero, Taller. Hiliana VargasrayzildaAún no hay calificaciones

- Lideres CristianosDocumento9 páginasLideres CristianosHector GomezAún no hay calificaciones

- Tres Sonetos Punitivos para Laureano GómezDocumento2 páginasTres Sonetos Punitivos para Laureano Gómeznewton696Aún no hay calificaciones

- Desarriollo y Ha Unidad 4Documento11 páginasDesarriollo y Ha Unidad 4Marylu GonzalezAún no hay calificaciones

- Credidimus Caritati 14. Monseñor Lefebvre: 1º Nuestro Señor Ha Vencido Al MundoDocumento4 páginasCredidimus Caritati 14. Monseñor Lefebvre: 1º Nuestro Señor Ha Vencido Al MundoMaria de Lourdes SoajeAún no hay calificaciones

- Cap 200920 PERU20 PROGRAMA20 JUNTOSDocumento44 páginasCap 200920 PERU20 PROGRAMA20 JUNTOSAngela Florez SotoAún no hay calificaciones

- Obras de Gianni VattimoDocumento7 páginasObras de Gianni VattimoMiguel Eduardo Diaz CruzAún no hay calificaciones

- Politica Ppss Resolucion 2063 de 2017 CartillaDocumento47 páginasPolitica Ppss Resolucion 2063 de 2017 CartillaJairo TrujilloAún no hay calificaciones

- Silabo Patologia 2Documento9 páginasSilabo Patologia 2AntonioAún no hay calificaciones