Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Actividad de Aprendizaje 3.1

Cargado por

Maikol TrujilloDescripción original:

Título original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Actividad de Aprendizaje 3.1

Cargado por

Maikol TrujilloCopyright:

Formatos disponibles

Actividad de aprendizaje 3:

Elaborar un manual de seguridad informática teniendo en cuenta las necesidades y

características de la empresa.

1. Tenga presente lo aprendido en el material de formación de la actividad de aprendizaje 3

Aspectos básicos para elaborar un manual de seguridad informática.

2. Consulte el material complementario Procedimientos de la seguridad de la información.

3. Elabore un manual de seguridad informática para una empresa. Para su realización tenga en

cuenta las siguientes recomendaciones:

Describa una empresa con nombre, productos y/o servicios que maneja, misión, visión y

segmento de mercado al que están orientados.

ALVESTANIA LTDA.

SERVICIOS TECNOLOGICOS

MISION: PRESTAR SERVICIOS TECNOLOGICOS CON LA MEJOR CALIDAD DEL MERCADO

TECNOLOGICO.

VISION: PROYECTARNOS COMO UNA EMPRESA LIDER Y ESTRATEGICAMENTE LAS PRIMERAS EN

EL MESCADO TECNOLOGICO PARA EL AÑO PROXIMO.

SEGMENTO TECNOLOGICO.

Describa el tipo red tecnológica que la empresa debería tener instalada según sus

características.

Local Area Networks (LAN) o red de área local.

Realice el inventario de todos los equipos tecnológicos y de los softwares necesarios para la

operación de la empresa.

Efectúe un listado de riesgos por posibles ataques informáticos a los que se vería enfrentada

la empresa

Redacte el manual de seguridad informática teniendo en cuenta la información obtenida.

Desarrolle esta evidencia con la herramienta ofimática de su preferencia y envíela al

instructor a través de la plataforma virtual de aprendizaje.

Manual seguridad informatica

1. 1. MANUAL DE SEGURIDAD INFORMATICA EN-ALVASTANIA

2. 2. CAPITULO 1 GENERALIDADES: OBJETIVOS Y ALCANCE ARTÍCULO 1: En-ALVASTANIA es

una empresa de investigación tecnológica con sede principal en la ciudad de BOGOTA,

el objetivo principal del manual de seguridad de la información es gestionar la

integridad, disponibilidad y confidencialidad de los datos aplicando los estándares

necesarios para permitir alcanzar los logros de la organización evitando inconvenientes

en el manejo de datos.

ARTÍCULO 2: La seguridad de la información es el conjunto de medidas administrativas,

organizativas, físicas, técnicas, legales y educativas dirigidas a prevenir, detectar y

responder a acciones que pongan en riesgo la confidencialidad, integridad y disponibilidad

de la información que se procese, intercambie, reproduzca y conserve a través de las

tecnologías de información.

ARTÍCULO 3: Las políticas y reglamentos estarán alineados a las normas de manejo de

datos conforme a la legislación colombiana y las recomendaciones internacionales en el

manejo de la seguridad de la información.

ARTÍCULO 4: La información, documentos u otros datos que se procese, intercambie,

reproduzca y conserve a través de los medios técnicos de computación es propiedad

intelectual de En-Core. Por lo tanto, se considerará llevar a medidas judiciales el robo o

salida de información sin permiso alguno de las personas a cargo de los productos de

información e investigación.

3. 3. CAPITULO II POLÍTICAS Y PLANES DE SEGURIDAD INFORMÁTICA Y DE CONTINGENCIA

SECCIÓN 1: GENERALIDADES DE LAS POLÍTICAS, PLAN DE ACCIÓN Y PLAN DE

CONTIGENCIA DE SEGURIDAD INFORMÁTICA EN ALVASTANIA.

ARTÍCULO 5: Solo el personal a cargo del manejo del área de tecnología y sistemas

establecerá las regulaciones que rijan sobre la seguridad de la información que sea

procesada, intercambiada, reproducida o almacenada a través de las tecnologías de

información, determinando los tipos de información y recursos para su protección.

También se creará los mecanismos de control para garantizar el cumplimiento de las

regulaciones previstas en este manual.

ARTÍCULO 6: Siempre que se considere necesario se evaluará los elementos de red y

usuarios con el fin de mantener actualizada las políticas de la seguridad de la información

en ALVASTANIA en casos como:

Cambios en físicos o de organización.

Cambios o nuevos flujos de la información.

Cambio o nuevos recursos de tecnologías de información disponibles.

Nuevos usuarios. Nuevas herramientas para velar por la seguridad e integridad de la

red.

ARTÍCULO 7: El plan de seguridad informática será la base para la dirección de

procedimientos y garantizar los conocimientos mediantes lecciones aprendida donde se

reflejan las políticas, estructura de gestión y el sistema de medidas, para la Seguridad

Informática, teniendo en cuenta los resultados obtenidos en los análisis de riesgos y

vulnerabilidad realizados.

4. 4. ARTÍCULO 8: El Plan de Seguridad Informática su aplicación y cambios, serán objeto

de aprobación y control por parte de los directivos de ALVASTANIA.

5.

6. ARTÍCULO 9: El Plan de Contingencia define los procedimientos a realizar ante posibles

amenazas a la seguridad de la información que impidan cumplir con la disponibilidad,

integridad y confidencialidad.

7. ARTÍCULO 10: El Plan de Contingencia, contendrá las medidas que permitan, en caso

de desastres, la evacuación, preservación y traslado, de los medios y soportes

destinados al procesamiento, intercambio y conservación de información clasificada o

sensible (Ver anexo: Análisis de riesgo).

8. ARTÍCULO 11: El Plan de Contingencia y su aplicación serán objeto de aprobación y

control por parte de las distintas instancias de ALVASTANIA

9.

SECCIÓN 2: SEGURIDAD FÍSICA A ÁREAS DE PRODUCCIÓN, EXCLUSIVAS Y GESTIÓN

DOCUMENTAL

ARTÍCULO 12: Se consideran áreas producción aquellas donde se procese, intercambie,

reproduzca y conserve información vital con cualquier recurso tecnológico. En las áreas de

producción se aplicarán contarán con las siguientes características:

Serán áreas cerradas donde se manejen equipos con protección de sobre carga de

tensión, riesgo de inundaciones o derrame de líquidos.

En caso ventanas que se comuniquen con el exterior se debe velar por una posición

adecuada que evite que la información y recursos fiscos sean dañados por acción de vientos

o humedad.

ARTÍCULO 13: La entrada o permanencia en las áreas de producción estará en

correspondencia con el nivel de acceso a la información clasificada que se les haya

otorgado a las personas. En el caso del personal de servicios, mantenimiento de equipos u

otro que eventualmente precise permanecer en el área, lo hará siempre en presencia de las

personas responsables y con la identificación visible. En caso de visitantes deberán

registrarse en la entrada de ALVASTANIA para permitir registrar su entrada o salida dentro

de la empresa.

10. 5. ARTÍCULO 14: El control e seguridad física incluye también la protección de puntos de

datos mediante asociación de direcciones MAC al puerto. Sin embargo se podrá

permitir el acceso de otros dispositivos mediante la solicitud al departamento de

tecnología y sistemas de ALVASTANIA, la política de acceso físico a la red sea

inalámbrico o cableado se guiara por la tendencia BYOD (Bring Your Own Device).

11.

ARTÍCULO 15: Se consideran áreas exclusivas aquellas donde los dispositivos de

almacenamiento y procesamiento de la información están ubicados, esta área incluye el

cuarto de datos donde encuentren los servidores, y otros elementos de la red. Las

características de las áreas serán las siguientes:

Protección a descargar eléctricas o sobre voltajes, así como el manejo de energía

mediante UPS para evitar el riesgo de pérdida de información ante apagones o problemas

de la red eléctrica.

Suelo falso para evitar problemas de estática en los elementos.

Control físico de acceso mediante la seguridad de puertas de ingreso.

Control de la temperatura de los elementos mediante acondicionamiento de

refrigeración.

ARTÍCULO 16: La entrada o permanencia de las personas en las áreas exclusivas debe ser

controlada, requiriéndose la autorización expresa de la persona facultada para ello. En el

caso del personal de servicio, mantenimiento de equipos u otro que eventualmente precise

permanecer en el área lo hará siempre en presencia de las personas responsables.

ARTÍCULO 17: Todos los documentos físicos que contengan información clasificada serán

controlados y conservados en la oficina de control de la información clasificada o en el área

responsabilizada, según lo establecido para su protección y conservación. En lo posible se

requerirá la gestión documental para la digitalización de documentos y la conservación de

soportes vitales que requieran soporte físico según la ley.

12. 6. SECCIÓN 3: SEGURIDAD DE RECURSOS Y APLICACIONES

13.

ARTÍCULO 18: Los requerimientos para la seguridad técnica o lógica serán de

implementación a nivel de software y hardware y estarán en correspondencia directa con

las políticas y modelos de seguridad que para la información se determinados por los

directivos de ALVASTANIA.

ARTÍCULO 19: Los recursos tecnológicos (tablets, smartphones, computadores u otros

dispositivos) en que se procese, intercambie, reproduzca y conserve información clasificada

o sensible, se les implementarán mecanismos para identificar y autenticar los usuarios.

ARTÍCULO 20: Siempre que sea factible, se implementarán mecanismos de control

(software de gestión de usuarios) que permitan contar con una traza o registro de los

principales eventos que se ejecuten y puedan ser de interés para la detección o

esclarecimiento ante violaciones de la Seguridad Informática.

ARTÍCULO 21: Solo las aplicaciones aprobadas por el departamento de tecnología y

sistemas serán instaladas o utilizadas en cada dispositivo destinado al procesamiento de

información clasificada o sensible, reunirán los requisitos siguientes:

Registro de control de aplicación, licencias y funcionalidad.

Cuadro de niveles manejo de la información que permita la aplicación del control, acorde

a los niveles de acceso otorgado a los sujetos informáticos;

Capacidad de registrar todas las operaciones principales, realizadas en el tratamiento de

bases de datos que contengan información clasificada o sensible.

ARTÍCULO 22: Se adoptarán de medidas de protección contra ataques o alteraciones no

autorizadas, a los mecanismos de seguridad técnica que se apliquen, tanto a nivel de

sistema operativo como de aplicaciones.

ARTÍCULO 23: Las copias de respaldo de la información se realizarán diariamente luego

cada día de trabajo, con el fin de recuperarlas o restaurarlas en los casos de pérdida,

destrucción o modificación males intencionados o fortuitos, de acuerdo a la clasificación o

importancia de la información que protegen.

14. 7. ARTÍCULO 24: Los recursos tecnológicos tendrán un registro de hoja de vida que

permita la trazabilidad dentro de la empresa así como los aplicativos requeridos por

cada usuario.

15.

SECCIÓN 4: MANEJO Y VIGILANCIA DE SERVICIOS

ARTÍCULO 25: La reparación o mantenimiento de los equipos destinados al procesamiento

de información clasificada se realizará una vez borrada físicamente la información. La nueva

instalación del equipo se restaura según la hoja de vida del recurso tecnológico y los

permisos del usuario a los procesos.

ARTÍCULO 26: Se prohíbe la utilización, distribución o comercialización de herramientas de

Seguridad Informática que no cuenten con la aprobación del personal encargado en

ALVASTANIA.

El escaneo y manejo de red solo debe ser manejado por el personal asignado e incluso la

persona dedicada dicha tarea, cualquier software que se use en la organización puede

generar una gran ventana de vulnerabilidad y riesgo. Las únicas herramientas autorizadas

para supervisar los servicios de red serán las designadas por el PSI autorizado. Se utilizan

exclusivamente SATAN y NETLOG. La gestión de la integridad se realizara únicamente con el

software COP, por lo tanto no se permiten otro tipo de software para el manejo de la

integridad de la red

SECCIÓN 5: FUNCIONES Y RESPONSABLES DE LA SEGURIDAD INFORMATICA.

ARTÍCULO 27: ALVASTANIA designará a una persona con la experiencia y confiabilidad

suficiente para ser Responsable de la Seguridad Informática. Cuando las características

propias de la entidad y el volumen y dispersión de las tecnologías de información

instaladas, así lo aconsejen, se podrá designar más de un responsable para la atención de la

Seguridad Informática en las diferentes áreas de trabajo.

ARTÍCULO 28: Son funciones del Responsable de Seguridad Informática en cada entidad las

siguientes:

16. 8. Ser responsable de la aplicación y mantenimiento de los planes de seguridad

informática y de contingencia.

Comunicar a la dirección de ALVASTANIA cuando en ella no se posean los productos de

seguridad informática actualizados y certificados, de acuerdo a las normas recogidas en el

presente Reglamento, y a las condiciones de trabajo del área.

Apoyar el trabajo del área de tecnología y sistemas y el área administrativa, en cuanto al

estudio y aplicación del sistema de seguridad a los sistemas informáticos, con el fin de

determinar las causas y condiciones que propician violaciones en el uso y conservación de

estos sistemas y en la información que se procese en ellos;

Proponer y controlar la capacitación del personal vinculado a esta actividad, con el

objetivo de contribuir al conocimiento y cumplimiento de las medidas establecidas en el

Plan de Seguridad Informática (Ver anexo: gestión de usuarios).

ARTÍCULO 29: Toda red de computadoras deberá contar para su operación con la

existencia de un Administrador de red que tendrá entre sus funciones básicas:

Vigilar la aplicación de mecanismos que implementen las políticas de seguridad definidas

en la red;

Velar porque la misma sea utilizada para los fines que fue creada;

Activar los mecanismos técnicos y organizativos de respuesta ante los distintos tipos de

acciones nocivas que se identifiquen.

SECCIÓN 6: TRABAJO EN REDES ARTÍCULO 30: Se prohíbe la conexión de dispositivos a

elementos de la red en el área exclusiva, solo puede ser utilizado por el personal a cargo de

dicha área.

ARTÍCULO 31: Son de obligatoria implementación los mecanismos de seguridad de los

cuales están provistas las redes de datos; así como de aquellos que permitan filtrar o

depurar la información que se intercambie, de acuerdo a los intereses predeterminados por

cada una de ellas.

17. 9. CAPITULO III PRESTACIÓN DE SERVICIOS DE SEGURIDAD INFORMATICA A TERCEROS.

18.

ARTÍCULO 32: Solo estarán autorizadas a brindar servicios de Seguridad Informática a

terceros aquellas entidades que cuenten con el correspondiente contrato vigente con

ALVASTANIA según la naturaleza de la empresa de ofrecer servicios tecnológicos de

investigación.

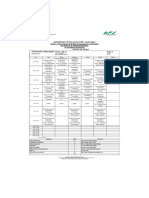

19. 10. ANEXO: ANÁLISIS DE RIESGO NOMBRE RIESGO (R) IMPORTANCIA (W) RIESGO

EVALUADO (RXW) DETALLE BASE DE DATOS 10 10 100 Esta es la razón de ser de la

empresa porque allí están almacenados los detalles de los clientes y los productos de la

empresa. SERVIDOR WEB 8 10 80 Es un Equipo costoso por el tema de los servicios que

están montados. SWICTH 3 5 15 El swicth es un equipo activo que se puede cambiar,

resetear y volver a configurar. PC 7 3 21 Son los equipos lo cual los empleados procesan

información se puede modificar y cambiar piezas fácilmente. IMPRESORA 2 1 2 Recurso

para la elaboración de trabajos lo cual si se daña se cambia con facilidad.

20. 11. VER ANEXO: GESTIÓN DE USUARIOS NOMBRE SERVICIO GRUPO DE USUARIOS TIPO

DE ACCESO PRIVILEGIOS Base de Datos Empleados y Administración Local Solo Lectura

Base de Datos Clientes, Producto y Presupuesto Local Solo Lectura Acceso a Internet

Usuario Local Solo Lectura Servidor Pagina Web Técnicos de Mantenimiento Local

Lectura y Escritura. Acceso a Servidor, Router y Switch Administradores de red Local y

Remoto Lectura y Escritura Acceso a Equipos Técnicos de Sistemas Local Todos

También podría gustarte

- Enciclopedia de la Seguridad Informática. 2ª Edición: SEGURIDAD INFORMÁTICADe EverandEnciclopedia de la Seguridad Informática. 2ª Edición: SEGURIDAD INFORMÁTICACalificación: 3.5 de 5 estrellas3.5/5 (6)

- Unidad 2 - Fase 3Documento21 páginasUnidad 2 - Fase 3Milena CastillaAún no hay calificaciones

- Seguridad en equipos informáticos. IFCT0109De EverandSeguridad en equipos informáticos. IFCT0109Aún no hay calificaciones

- IV - Politica de Seguridad Física y AmbientalDocumento13 páginasIV - Politica de Seguridad Física y Ambientalbenitezcalidad4768100% (3)

- Manual de SeguridadDocumento54 páginasManual de SeguridadJuan Pablo JaramilloAún no hay calificaciones

- Manual de Politicas de SeguridadDocumento20 páginasManual de Politicas de SeguridadJimmy AguilarAún no hay calificaciones

- SIstemas Operativos en Red Ubuntu ServerDocumento10 páginasSIstemas Operativos en Red Ubuntu ServerKike hdsAún no hay calificaciones

- Guia de Aprendizaje Unidad 3 Modelo de La Calidad de SoftwareDocumento5 páginasGuia de Aprendizaje Unidad 3 Modelo de La Calidad de Softwarenestorjulian1858Aún no hay calificaciones

- Actividad 2 - Evidencia 3 - Taller Estudio de CasoDocumento4 páginasActividad 2 - Evidencia 3 - Taller Estudio de CasoAcreditación Ciencias Sociales100% (1)

- Practica Campo No. 1 Ing. Req. Fondos at Mayo 2021Documento2 páginasPractica Campo No. 1 Ing. Req. Fondos at Mayo 2021Lucas100% (1)

- CNR-10.02 Cuestionario de Control de Seguridad Lógica e InformaticaDocumento1 páginaCNR-10.02 Cuestionario de Control de Seguridad Lógica e InformaticaalexandraAún no hay calificaciones

- Seguridad Informatica Tarea2Documento6 páginasSeguridad Informatica Tarea2Rod VilAún no hay calificaciones

- Plan de Seguridad InformáticaDocumento6 páginasPlan de Seguridad InformáticaAlejandro BC100% (1)

- Estudio Previo - SOC-NOCDocumento34 páginasEstudio Previo - SOC-NOCGabriel LopezAún no hay calificaciones

- Reglamento Seguridad InformaticaDocumento15 páginasReglamento Seguridad Informaticaalvarez64100% (1)

- Tema 19 Normativa de Seguridad en La Administración de La Generalitat Orden 19-2013Documento55 páginasTema 19 Normativa de Seguridad en La Administración de La Generalitat Orden 19-2013Beatriz Sanchez PerezAún no hay calificaciones

- Politica Seguridad Recursos TicDocumento8 páginasPolitica Seguridad Recursos Ticpresto prestoAún no hay calificaciones

- REGLAMENTO DE TI EMPRESA - Servicios de Tecnologia Empresarial S.ADocumento28 páginasREGLAMENTO DE TI EMPRESA - Servicios de Tecnologia Empresarial S.AGustavo AlvaradoAún no hay calificaciones

- Conferencia para Directivos en Si MT1Documento33 páginasConferencia para Directivos en Si MT1Manuel OrtizAún no hay calificaciones

- Actividad AA12-3 Definición de Las Políticas de Seguridad - .Documento28 páginasActividad AA12-3 Definición de Las Políticas de Seguridad - .angelmbelloAún no hay calificaciones

- Reglamento de Seguridad TICDocumento10 páginasReglamento de Seguridad TICCarlos Ariel Velazquez VilarAún no hay calificaciones

- Actividad 2Documento11 páginasActividad 2roxi floresAún no hay calificaciones

- Res. 127 Del 07 REGLAMENTO DE SEGURIDADDocumento23 páginasRes. 127 Del 07 REGLAMENTO DE SEGURIDADNeuyen MuñozAún no hay calificaciones

- Directiva Seguridad Informacion MicroformasDocumento22 páginasDirectiva Seguridad Informacion MicroformasMicroformasAún no hay calificaciones

- Proyecto IntegradorDocumento17 páginasProyecto Integradorluis angel ruiz hernandezAún no hay calificaciones

- Tabla Comparativa de Politicas de SeguridadDocumento4 páginasTabla Comparativa de Politicas de SeguridadEduardo S. PiñaAún no hay calificaciones

- Políticas de SeguridadDocumento8 páginasPolíticas de SeguridaddavidAún no hay calificaciones

- Reglamento Gestion Seguridad de RedesDocumento9 páginasReglamento Gestion Seguridad de Redesjuan carlos barriosAún no hay calificaciones

- MP V01 PDFDocumento77 páginasMP V01 PDFAndrew AgudeloAún no hay calificaciones

- Tarea 1 Politicas y Normas Generales.Documento13 páginasTarea 1 Politicas y Normas Generales.Ivonne GLAún no hay calificaciones

- Res 128 Reglmto D Seguridad D Las TicDocumento12 páginasRes 128 Reglmto D Seguridad D Las TicJany Garrido VandamaAún no hay calificaciones

- AA3 Evidencia Manual Diseñar Un Manual de SeguridadDocumento10 páginasAA3 Evidencia Manual Diseñar Un Manual de SeguridadAndres Mauricio Tapias PortelaAún no hay calificaciones

- Politicas de SeguridadDocumento8 páginasPoliticas de SeguridadcarolinaAún no hay calificaciones

- SGV A 124texrefDocumento10 páginasSGV A 124texrefAdolfo38Aún no hay calificaciones

- Plan de seguridad informática para establecer seguridad en equipos de cómputoDocumento9 páginasPlan de seguridad informática para establecer seguridad en equipos de cómputowilliamAún no hay calificaciones

- Informe Técnico - 2024 - SAU - V4Documento17 páginasInforme Técnico - 2024 - SAU - V4Carlos ReyesAún no hay calificaciones

- Politica Seguridad - FmsaDocumento12 páginasPolitica Seguridad - Fmsajamely12Aún no hay calificaciones

- Políticas de seguridad informáticaDocumento16 páginasPolíticas de seguridad informáticaElizabeth LozanoAún no hay calificaciones

- Politica de Uso de Medios de Almacenamiento DigitalDocumento2 páginasPolitica de Uso de Medios de Almacenamiento DigitalLuis Alberto Murcia G.100% (2)

- Lineamientos de Seguridad InformáticaDocumento11 páginasLineamientos de Seguridad InformáticadabastoAún no hay calificaciones

- Análisis de Políticas 2022Documento10 páginasAnálisis de Políticas 2022Jorge Mario RamosAún no hay calificaciones

- R 128-19 Reglamento de Seguridad de Las TicDocumento15 páginasR 128-19 Reglamento de Seguridad de Las Ticcaridad escalonaAún no hay calificaciones

- Tema 32 C1 ProyecDocumento29 páginasTema 32 C1 ProyecBeatriz Sanchez PerezAún no hay calificaciones

- Politicas Generales de SIDocumento12 páginasPoliticas Generales de SIzinckortAún no hay calificaciones

- RECOMENDACIONES TECNICAS PARA LA PROTECCION FISICA DE LOS EQUIPOS Y MEDIOS DE PROCESAMIENTO DE LADocumento7 páginasRECOMENDACIONES TECNICAS PARA LA PROTECCION FISICA DE LOS EQUIPOS Y MEDIOS DE PROCESAMIENTO DE LAefreddyAún no hay calificaciones

- Dsei U3 A1 JoscDocumento12 páginasDsei U3 A1 JoscpedroAún no hay calificaciones

- Introducción A La NTSIDocumento14 páginasIntroducción A La NTSIpjurado560Aún no hay calificaciones

- Tema 20. Esquema Nacional de Seguridad. Principios Básicos. Requisitos Mínimos. Anexo I Categorías de Los Sistemas.Documento31 páginasTema 20. Esquema Nacional de Seguridad. Principios Básicos. Requisitos Mínimos. Anexo I Categorías de Los Sistemas.Beatriz Sanchez PerezAún no hay calificaciones

- Dsei U3 A2 JoscDocumento11 páginasDsei U3 A2 Joscpedro100% (1)

- Políticas, Planes y Procedimientos de SeguridadDocumento12 páginasPolíticas, Planes y Procedimientos de SeguridadninaAún no hay calificaciones

- Evidencia GA2-210601020-AA1-EV03. Informe Sobre Recursos Tecnológicos y de Seguridad para Protección de La Información de Los Clientes de Una Empresa.2Documento6 páginasEvidencia GA2-210601020-AA1-EV03. Informe Sobre Recursos Tecnológicos y de Seguridad para Protección de La Información de Los Clientes de Una Empresa.2Karina VasquezAún no hay calificaciones

- Seguridad Informática y Delitos CibernéticosDocumento27 páginasSeguridad Informática y Delitos Cibernéticosever florezAún no hay calificaciones

- Plan de Mantenimiento Infraestructura Tecn 2023 SignedDocumento15 páginasPlan de Mantenimiento Infraestructura Tecn 2023 SignedMaggy NaranjoAún no hay calificaciones

- Trabajo de Seguridad en Centros de ComputoDocumento22 páginasTrabajo de Seguridad en Centros de ComputoIgnacio Fausto Ela Obiang MangueAún no hay calificaciones

- Jenifer Marcano Tema 2 Corte 1Documento10 páginasJenifer Marcano Tema 2 Corte 1Jennifer MarcanoAún no hay calificaciones

- 02 Reglamento de Laboratorios UPEC 1Documento29 páginas02 Reglamento de Laboratorios UPEC 1Angel herrera saraAún no hay calificaciones

- Dominio de Acceso y CifradoDocumento4 páginasDominio de Acceso y CifradoJOSE ALBERTO RAMIREZ RAMIREZZAún no hay calificaciones

- ApuntesDocumento3 páginasApuntesFran De la RiveraAún no hay calificaciones

- Politicas y Procedimientos de TecnologiaDocumento9 páginasPoliticas y Procedimientos de Tecnologiaanon-115447100% (3)

- Módulo 21: Campos de Formación y Acción Jurídica: Derecho InformáticoDocumento19 páginasMódulo 21: Campos de Formación y Acción Jurídica: Derecho InformáticoMore MoralesAún no hay calificaciones

- Resumen Rep DominicanaDocumento4 páginasResumen Rep DominicanaPaul RiosAún no hay calificaciones

- Dsei U1 A1 AltmDocumento8 páginasDsei U1 A1 AltmJosé LuisAún no hay calificaciones

- Política de Copias de RespaldoDocumento8 páginasPolítica de Copias de RespaldoBigotes BigotesAún no hay calificaciones

- Trabajo Final de Seminario 2Documento27 páginasTrabajo Final de Seminario 2ever florezAún no hay calificaciones

- Seguridad en equipos informáticos. IFCT0510De EverandSeguridad en equipos informáticos. IFCT0510Aún no hay calificaciones

- Wiki Seis EjemplosDocumento1 páginaWiki Seis EjemplosMaikol TrujilloAún no hay calificaciones

- Tarea 3Documento4 páginasTarea 3Maikol TrujilloAún no hay calificaciones

- Uadro Comparativo. Reconocer Las Diferentes Topologías de Redes y Sus Características.Documento2 páginasUadro Comparativo. Reconocer Las Diferentes Topologías de Redes y Sus Características.Maikol TrujilloAún no hay calificaciones

- Taller 1Documento9 páginasTaller 1Maikol TrujilloAún no hay calificaciones

- Taller 3Documento2 páginasTaller 3Maikol TrujilloAún no hay calificaciones

- Taller # 4Documento4 páginasTaller # 4Alejandra Torres Torres73% (11)

- Redes informáticas y seguridad para transporte de valoresDocumento2 páginasRedes informáticas y seguridad para transporte de valoresMaikol TrujilloAún no hay calificaciones

- EstudiondencasonActn2 265fcc0632ca068Documento2 páginasEstudiondencasonActn2 265fcc0632ca068Rei TousAún no hay calificaciones

- Hoja de Vida Carlos Prieto 1Documento2 páginasHoja de Vida Carlos Prieto 1Maikol TrujilloAún no hay calificaciones

- Tarea 4Documento8 páginasTarea 4Maikol TrujilloAún no hay calificaciones

- Cartas NavideñasDocumento6 páginasCartas NavideñasMaikol TrujilloAún no hay calificaciones

- Hoja de Vida Carlos Prieto 1Documento2 páginasHoja de Vida Carlos Prieto 1Maikol TrujilloAún no hay calificaciones

- EstudiondencasonActn2 265fcc0632ca068Documento2 páginasEstudiondencasonActn2 265fcc0632ca068Rei TousAún no hay calificaciones

- El Servicio Nacional de Aprendizaje SENA: Administracion Documental en El Entorno LaboralDocumento1 páginaEl Servicio Nacional de Aprendizaje SENA: Administracion Documental en El Entorno LaboralMaikol TrujilloAún no hay calificaciones

- Tarea 3Documento6 páginasTarea 3Maikol TrujilloAún no hay calificaciones

- Educacion Basica Sobre El TradingDocumento2 páginasEducacion Basica Sobre El TradingMaikol TrujilloAún no hay calificaciones

- 9219002314860CC1070972444CDocumento1 página9219002314860CC1070972444CMaikol TrujilloAún no hay calificaciones

- El Servicio Nacional de Aprendizaje SENA: Michael Esteban Trujillo VelozaDocumento1 páginaEl Servicio Nacional de Aprendizaje SENA: Michael Esteban Trujillo VelozaMaikol TrujilloAún no hay calificaciones

- FnaDocumento1 páginaFnaMaikol TrujilloAún no hay calificaciones

- Certifica: El Centro AgroindustrialDocumento1 páginaCertifica: El Centro AgroindustrialMaikol TrujilloAún no hay calificaciones

- 9305002256070CC1070972444EDocumento1 página9305002256070CC1070972444EMaikol TrujilloAún no hay calificaciones

- 9523002305024CC1070972444CDocumento1 página9523002305024CC1070972444CMaikol TrujilloAún no hay calificaciones

- CertificadoDocumento1 páginaCertificadoMaikol TrujilloAún no hay calificaciones

- 11-05-2020 - Certf. Poligono - Trujillo MichaelDocumento1 página11-05-2020 - Certf. Poligono - Trujillo MichaelMaikol TrujilloAún no hay calificaciones

- Policía Nacional de ColombiaDocumento2 páginasPolicía Nacional de ColombiaMaikol TrujilloAún no hay calificaciones

- 9305002256070CC1070972444CDocumento1 página9305002256070CC1070972444CMaikol TrujilloAún no hay calificaciones

- Ac201524806006 PDFDocumento4 páginasAc201524806006 PDFAnonymous 5BwaKtWxbAún no hay calificaciones

- Blu Ray DiscDocumento10 páginasBlu Ray DiscJack AlfAún no hay calificaciones

- Ingeniería Social.Documento14 páginasIngeniería Social.Daniela RusinqueAún no hay calificaciones

- Cotización 20660747 PDFDocumento5 páginasCotización 20660747 PDFthian_31Aún no hay calificaciones

- simulador-colas-cajas-supermercado-c-40Documento3 páginassimulador-colas-cajas-supermercado-c-40loki_ssAún no hay calificaciones

- 2.5 Especificaciones Técnicas y o Lista de Bienes CCM UNIDAD AUXILIARDocumento36 páginas2.5 Especificaciones Técnicas y o Lista de Bienes CCM UNIDAD AUXILIARfaustoAún no hay calificaciones

- Soporte cambios montos EPS HCMDocumento3 páginasSoporte cambios montos EPS HCMbrimaxAún no hay calificaciones

- Tira de MateriasDocumento1 páginaTira de Materiasgordon blueAún no hay calificaciones

- Lodico Experimental ResearchDocumento21 páginasLodico Experimental ResearchNallely MorenoAún no hay calificaciones

- Crear Un Preloader (Animación de Carga) Con CSS3Documento7 páginasCrear Un Preloader (Animación de Carga) Con CSS3Jusstyn RivasAún no hay calificaciones

- Evaluación ergonómica puestos trabajoDocumento15 páginasEvaluación ergonómica puestos trabajoSugey Estela Martinez OlascoagaAún no hay calificaciones

- Ejercicios Resueltos Anidados y SwitchDocumento7 páginasEjercicios Resueltos Anidados y SwitchArnold EspinozaAún no hay calificaciones

- Proyecto Integrador (182310413)Documento71 páginasProyecto Integrador (182310413)luis LopezAún no hay calificaciones

- Cable Utp SatraDocumento2 páginasCable Utp SatraGrupo contratista AycAún no hay calificaciones

- Escosol Sf1 v.1.4Documento3 páginasEscosol Sf1 v.1.4Miledina Ordo0% (1)

- Tipos de Controles Asistidos Por ComputadorasDocumento24 páginasTipos de Controles Asistidos Por Computadoraskemberly oviedoAún no hay calificaciones

- 2.0 Cadenas y ListasDocumento26 páginas2.0 Cadenas y ListasCarlos Andres YaltaAún no hay calificaciones

- Fabian Toro - Evolution Origin Planificacion TacticaDocumento34 páginasFabian Toro - Evolution Origin Planificacion TacticaKatherine Andrea GonzálezAún no hay calificaciones

- Inventario Julio 2016Documento18 páginasInventario Julio 2016Cesar Augusto Cueva SalinasAún no hay calificaciones

- FuncionesDocumento6 páginasFuncionesJIMAún no hay calificaciones

- Autoevaluación N°2 - Revisión de Intentos Herramientas1Documento10 páginasAutoevaluación N°2 - Revisión de Intentos Herramientas1MIGUEL ORLANDO MINAYA URIBEAún no hay calificaciones

- Creación de tareas y actividades con MS ProjectDocumento18 páginasCreación de tareas y actividades con MS ProjectAlex Godoy SollierAún no hay calificaciones

- Práctica Compuerta LógicaDocumento14 páginasPráctica Compuerta LógicacristhianAún no hay calificaciones

- El Celular en El Aula (Tríptico)Documento2 páginasEl Celular en El Aula (Tríptico)Gisel CruzAún no hay calificaciones

- ORDEN DE COMPRA #2022-0005: Fecha Señores RUT Dirección Fono Atención Forma de PagoDocumento12 páginasORDEN DE COMPRA #2022-0005: Fecha Señores RUT Dirección Fono Atención Forma de Pagopatoben21Aún no hay calificaciones

- Display MultiplexadoDocumento3 páginasDisplay MultiplexadoLuis PintoAún no hay calificaciones

- Asientos Contables Ejercicios FinalDocumento27 páginasAsientos Contables Ejercicios FinalPatricia Morales ArevaloAún no hay calificaciones

- TAR 2 - Mayhua Quispe Jhon Alain PROCEDIMIENTO PDFDocumento14 páginasTAR 2 - Mayhua Quispe Jhon Alain PROCEDIMIENTO PDFJhon Alain Mayhua QuispeAún no hay calificaciones