Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Foro 01 - Ley de Delitos Informaticos - Varela Ramirez

Cargado por

Antonio VarelaDerechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Foro 01 - Ley de Delitos Informaticos - Varela Ramirez

Cargado por

Antonio VarelaCopyright:

Formatos disponibles

ASIGNATURA:

DERECHO INFORMATICO Y EMPRESARIAL

DOCENTE: CESAR GERARDO LEON VELARDE SEMESTRE

ALUMNO: RICHARD ANTONIO VARELA RAMIREZ

CÓDIGO: 2016704526

2020-I

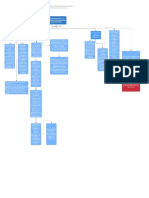

Se trata de actividades delictivas que se Título V, Capítulo X del Código Penal, sobre delitos

valen de herramientas tecnológicas y informáticos, incorporado por Ley 37309 del 2000.

sistemas de información. Artículo 186 del Código Penal, sobre hurto con

Esto implica tanto los delitos tradicionales medios digitales.

como nuevos delitos nacidos justamente del Ley 30096, Ley de Delitos Informáticos, de 2013. Prevenir y sancionar las

uso de las tecnologías de la información. Convenio sobre la Ciberdelincuencia (Budapest, conductas ilícitas que

Perjudicar fines asistenciales o la 2001). Aprobado por el Perú en 2019. afectan los sistemas y datos

seguridad nacional informáticos

¿Qué es?

Obtener beneficio económico del Antecedentes en el Perú

delito Se busca

Garantizar la lucha eficaz contra la

ciberdelincuencia

Tener posición privilegiada de acceso AGRAVANTES

a información reservada, incluyendo

cargo o función

CIBERDELINCUENCIA Su finalidad es

Pertenecer a una organización

Hasta 1/3 por encima del máximo, Acceso ilícito

criminal CAPÍTULO I

según el delito

FINALIDAD Y OBJETO Acceder sin autorización

DE LA LEY a un sistema informático

Castiga la violando sus medidas de

seguridad

Delitos Atentado contra la integridad

de datos informáticos

Abuso de mecanismos y dispositivos informáticos

CAPÍTULO VII De 1 a 4 años Alterar datos informáticos a

Fabricar, desarrollar, vender o facilitar programas DISPOSICIONES COMUNES través de herramientas de TI.

informáticos, dispositivos, contraseñas, códigos o

datos diseñados para realizar delitos informáticos LEY DE DELITOS Delitos

como los mencionados en esta Ley.

INFORMÁTICOS

CAPÍTULO II De 3 a 6 años

LEY Nº 30096 DELITOS CONTRA

DATOS Y SISTEMAS

De 1 a 4 años CAPÍTULO VI INFORMÁTICOS Delitos Atentado contra la integridad

de sistemas informáticos

DELITOS INFORMÁTICOS CONTRA LA

FE PÚBLICA Alterar sistemas informáticos a

través de herramientas de TI.

Suplantación de identidad Delito

Suplantar la identidad de una persona

natural o jurídica mediante De 3 a 6 años

herramientas de TI, causando perjuicio

material o moral CAPÍTULO IV

CAPÍTULO V DELITOS INFORMÁTICOS CONTRA LA CAPÍTULO III

DELITOS INFORMÁTICOS CONTRA EL INTIMIDAD Y EL SECRETO DE LAS DELITOS INFORMÁTICOS

PATRIMONIO COMUNICACIONES CONTRA LA INDEMNIDAD Y Proposiciones sexuales a niños,

LIBERTAD SEXUALES Delitos niñas y adolescentes

De 3 a 5 años

Contactar a un menor por medios

tecnológicos para solicitar favores

Si ed sexuales

Delito Delitos ad ma ti

Delito es m de víct d d e víc 18

enor im a y

de 1 a Si ed ntre 14

4 tá e

es

Fraude Informático

Alterar el funcionamiento de un sistema Interceptación de Datos Informáticos Tráfico ilegal de datos

informático para obtener provecho De 4 a 8 años De 3 a 6 años

ilícito, para sí mismo o para otros. Interceptar datos no públicos que provengan o se Ingresar o usar indebidamente una base de datos

Si afec l

ta pa stata dirijan a un sistema informático, incluyendo los que de persona natural o jurídica, para comercializar o

t

o de rimonio i m onio e cial

l Est p patr poyo so viajen por el medio electromagnético, y haciendo facilitar su información personal (familiar,

ado rivado ecta a

Si af tinado a Si e uso de herramientas e TI. patrimonial, laboral, financiera, etc.).

des s inf a l

o

clasi rmación p r o mete nal

m io

ficad

a Si co dad nac

ri

segu

De 3 a 8 años De 5 a 10 años De 3 a 6 años De 3 a 5 años

De 5 a 8 años De 8 a 10 años

También podría gustarte

- Protección de Datos y Seguridad de la Información: SEGURIDAD INFORMÁTICADe EverandProtección de Datos y Seguridad de la Información: SEGURIDAD INFORMÁTICACalificación: 4.5 de 5 estrellas4.5/5 (4)

- AudienciaDocumento10 páginasAudienciaIván Gutiérrez LunaAún no hay calificaciones

- Delito Informatico-El Proceso Penal y La Prueba Digital-Fiscalia de La Rca Del ParaguayDocumento24 páginasDelito Informatico-El Proceso Penal y La Prueba Digital-Fiscalia de La Rca Del ParaguayEmilce Colman Baez100% (1)

- Certificado de Especiliad Iii - Ev - Formativa A - Semana 1Documento8 páginasCertificado de Especiliad Iii - Ev - Formativa A - Semana 1Sebastian GonzalezAún no hay calificaciones

- 3.4.1 Rendicion de FondosDocumento20 páginas3.4.1 Rendicion de FondosFRANCISCA . GODOY SPERGERAún no hay calificaciones

- Cuadro comparativo de delitos cibernéticosDocumento4 páginasCuadro comparativo de delitos cibernéticosDonaji Tulteca LedesmaAún no hay calificaciones

- Triptico Derecho InformaticoDocumento2 páginasTriptico Derecho InformaticoYesica Tec50% (2)

- Stephany Martinez Amp302 8006 Semana3Documento5 páginasStephany Martinez Amp302 8006 Semana3Stephany Martinez SilvaAún no hay calificaciones

- NT 11 Retención, Fidelización, Lealtad PDFDocumento13 páginasNT 11 Retención, Fidelización, Lealtad PDFjuanpablo2910Aún no hay calificaciones

- Triptico Derecho InformaticoDocumento2 páginasTriptico Derecho InformaticoWilliam Ortiz33% (3)

- Suplemento SIDocumento6 páginasSuplemento SIlpueblabAún no hay calificaciones

- Giuliana - Bernal - EV - FORMATIVA A - SEMANA 1Documento10 páginasGiuliana - Bernal - EV - FORMATIVA A - SEMANA 1Giuliana Bernal MarkochAún no hay calificaciones

- Ley de Delitos InformáticosDocumento3 páginasLey de Delitos InformáticosBenjigrey JulioAún no hay calificaciones

- Matriz 1 - ModeloDocumento1 páginaMatriz 1 - ModeloFamilia Sutta JuarezAún no hay calificaciones

- Mapa Conceptual Seguridad InformáticaDocumento1 páginaMapa Conceptual Seguridad InformáticaOswaldo Bustos GómezAún no hay calificaciones

- TRIPTICO Inspeccion de DELITOS INFORMATICOSDocumento2 páginasTRIPTICO Inspeccion de DELITOS INFORMATICOSRosa Cáceres SarmientoAún no hay calificaciones

- Articulo Cientifico de Unidad V-Merca IIIDocumento10 páginasArticulo Cientifico de Unidad V-Merca IIIGloria CornejoAún no hay calificaciones

- Guia de Ciberseguridad 2023Documento20 páginasGuia de Ciberseguridad 2023Jose VélezAún no hay calificaciones

- Actividad 4Documento3 páginasActividad 4Elicia Adriana Yepez MontoyaAún no hay calificaciones

- Boletín Mayo 2023 - Sector Legal CCLDocumento14 páginasBoletín Mayo 2023 - Sector Legal CCLMarketing EventosAún no hay calificaciones

- 033205451-A.pdf LEGISLACIONDocumento10 páginas033205451-A.pdf LEGISLACIONJose Aldayr Alcalde MoralesAún no hay calificaciones

- 4995-Texto Del Artículo-20669-1-10-20211217Documento16 páginas4995-Texto Del Artículo-20669-1-10-20211217Diana Nicols Dominguez EspinozaAún no hay calificaciones

- Política informática México 1993-2014Documento1 páginaPolítica informática México 1993-2014Miguel PinAún no hay calificaciones

- 5114-Texto Del Artículo-18857-1-10-20210325Documento7 páginas5114-Texto Del Artículo-18857-1-10-20210325rafael vasquez chicomaAún no hay calificaciones

- MAPAAADocumento1 páginaMAPAAAZULEYSI LORENA ALFARO CASAMAYORAún no hay calificaciones

- Manual seguridad empresa SENADocumento6 páginasManual seguridad empresa SENAJuan David Chavarro OrtizAún no hay calificaciones

- Compendio Unidad4 Derecho Informatico 2022Documento10 páginasCompendio Unidad4 Derecho Informatico 2022Consultorio Juridico UTMAún no hay calificaciones

- Ciberseguridad Grandes EmpresasDocumento77 páginasCiberseguridad Grandes EmpresasoscariusAún no hay calificaciones

- Introducción a la Informática ForenseDocumento55 páginasIntroducción a la Informática Forensechavez.tel9Aún no hay calificaciones

- DELITOS INFORMÁTICOS EN PANAMÁ Pinto J.L PDFDocumento6 páginasDELITOS INFORMÁTICOS EN PANAMÁ Pinto J.L PDFrcigaAún no hay calificaciones

- El Software Pirata en El PerúDocumento5 páginasEl Software Pirata en El PerúElviz LaRa LlenQueAún no hay calificaciones

- Tecnología y Derecho Básicos Del Derecho InformáticoDocumento1 páginaTecnología y Derecho Básicos Del Derecho InformáticoJose Leonardo LozadaAún no hay calificaciones

- La Cibersiguridad en España - DIE - B - Alania ChalanDocumento8 páginasLa Cibersiguridad en España - DIE - B - Alania ChalanJolhfred Alavaro Alania ChalanAún no hay calificaciones

- Informatica Aplicada 2Documento5 páginasInformatica Aplicada 2Alejandra VallaresAún no hay calificaciones

- Ciberdelincuencia en PanamáDocumento37 páginasCiberdelincuencia en PanamáJESSICA INES GONZALEZ DORMOIAún no hay calificaciones

- Act.4 Informe Delitos Informaticos y Terrorismo Computacional - Juan ClevesDocumento15 páginasAct.4 Informe Delitos Informaticos y Terrorismo Computacional - Juan ClevesJuan Sebastian Cleves VargasAún no hay calificaciones

- Cuadro SinòpticoDocumento1 páginaCuadro SinòpticoKatherin JimenezAún no hay calificaciones

- EDWIN_ALONZO_PAREDES_TRIPTICO (1)Documento2 páginasEDWIN_ALONZO_PAREDES_TRIPTICO (1)Edwin AlonzoAún no hay calificaciones

- La Tutela Preventiva Del Coronavirus en El Código Civil y Comercial de La NaciónDocumento24 páginasLa Tutela Preventiva Del Coronavirus en El Código Civil y Comercial de La NaciónJuan SorianoAún no hay calificaciones

- A2-SI-Linea Del Tiempo-LRDocumento1 páginaA2-SI-Linea Del Tiempo-LRLuis Daniel Richards LayaAún no hay calificaciones

- Acciones Prev Delitos 1-2Documento13 páginasAcciones Prev Delitos 1-2Yenny DiamondAún no hay calificaciones

- Informatica y DelitosDocumento16 páginasInformatica y DelitosAlberto Luis Valdivia GachinadAún no hay calificaciones

- Ley de Delitos InformáticosDocumento3 páginasLey de Delitos InformáticosAdriel RamirezAún no hay calificaciones

- FACULTAD DE DERECHO Y HUMANIDADES HectorDocumento22 páginasFACULTAD DE DERECHO Y HUMANIDADES HectorVALERIA ALESSANDRA LEYTON CELISAún no hay calificaciones

- Ensayo de Melany DelgadoDocumento23 páginasEnsayo de Melany Delgadomdelgado1159Aún no hay calificaciones

- Capitulo 2 El NuevoDocumento5 páginasCapitulo 2 El NuevojoseAún no hay calificaciones

- Seguridad TI: Análisis casoDocumento16 páginasSeguridad TI: Análisis casoELIZABETH SALOME SOBRADO RUIZAún no hay calificaciones

- Qué Es El Derecho InformaticoDocumento4 páginasQué Es El Derecho InformaticoNuria JiménezAún no hay calificaciones

- Delitos InformaticosDocumento17 páginasDelitos InformaticosLalo ForemanAún no hay calificaciones

- Mapa Conceptual - Der. InformaticoDocumento2 páginasMapa Conceptual - Der. Informaticoazael doriaAún no hay calificaciones

- Ensayo de Fin de CicloDocumento8 páginasEnsayo de Fin de Ciclomdelgado1159Aún no hay calificaciones

- Comparativo Ley 1273 de 2009Documento5 páginasComparativo Ley 1273 de 2009CarlosSuescunAún no hay calificaciones

- CIUDADANIADocumento53 páginasCIUDADANIALiz Magaly Diaz RengifoAún no hay calificaciones

- Actv Aprendizaje 4Documento13 páginasActv Aprendizaje 4Sandriita AngeliiTa KaRo MaderaAún no hay calificaciones

- Importancia seguridad informática organizacionesDocumento4 páginasImportancia seguridad informática organizacionesJhoan NicolasAún no hay calificaciones

- La Ciberseguridad y Su Impacto en Los ProyectosDocumento8 páginasLa Ciberseguridad y Su Impacto en Los ProyectosElda OrtizAún no hay calificaciones

- Derecho Juridico Riesgo FiscalDocumento8 páginasDerecho Juridico Riesgo FiscalJavier Vicente UlloaAún no hay calificaciones

- Plantilla EstudianteDocumento4 páginasPlantilla EstudianteMabelAún no hay calificaciones

- Seguridad Informatica en El Siglo XXIDocumento1 páginaSeguridad Informatica en El Siglo XXIrafael velasquezAún no hay calificaciones

- Robo de información y vulnerabilidades en sistemas de información gerencialesDocumento8 páginasRobo de información y vulnerabilidades en sistemas de información gerencialesEliomarys RiveroAún no hay calificaciones

- Plan de Auditoría de La Gestion de Sistemas de InformacionDocumento8 páginasPlan de Auditoría de La Gestion de Sistemas de InformacionKevi N Castro CamposAún no hay calificaciones

- Mapa penal cibernéticoDocumento6 páginasMapa penal cibernéticoEdward GilAún no hay calificaciones

- PresupuestoDocumento1 páginaPresupuestoAntonio VarelaAún no hay calificaciones

- Clase10Documento20 páginasClase10Antonio VarelaAún no hay calificaciones

- Diagrama de Flujo de CajaDocumento14 páginasDiagrama de Flujo de CajaAntonio VarelaAún no hay calificaciones

- Formulacion Mision - VisionDocumento3 páginasFormulacion Mision - VisionAntonio VarelaAún no hay calificaciones

- MARKETING - Proyecto Tico Tico - Tarea - s6 PDFDocumento5 páginasMARKETING - Proyecto Tico Tico - Tarea - s6 PDFAntonio Varela100% (1)

- Tarea - s6 INVESTIGACIÓN DE MERCADOSDocumento2 páginasTarea - s6 INVESTIGACIÓN DE MERCADOSAntonio VarelaAún no hay calificaciones

- Tarea - s6 INVESTIGACIÓN DE MERCADOS PDFDocumento2 páginasTarea - s6 INVESTIGACIÓN DE MERCADOS PDFAntonio VarelaAún no hay calificaciones

- PresupuestoDocumento1 páginaPresupuestoAntonio VarelaAún no hay calificaciones

- PlanificacionDocumento1 páginaPlanificacionAntonio VarelaAún no hay calificaciones

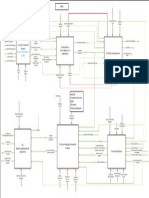

- TAREA 03 - Packet Tracer - Varela RamirezDocumento6 páginasTAREA 03 - Packet Tracer - Varela RamirezAntonio VarelaAún no hay calificaciones

- Tarea - 04-Ejercicio Ballenas (Varela - Ramirez)Documento3 páginasTarea - 04-Ejercicio Ballenas (Varela - Ramirez)Antonio VarelaAún no hay calificaciones

- Tarea - 04-Ejercicio Ballenas (Varela - Ramirez)Documento3 páginasTarea - 04-Ejercicio Ballenas (Varela - Ramirez)Antonio VarelaAún no hay calificaciones

- FORO 01 - Tecnología 5GDocumento2 páginasFORO 01 - Tecnología 5GAntonio VarelaAún no hay calificaciones

- PlanificacionDocumento1 páginaPlanificacionAntonio VarelaAún no hay calificaciones

- InicioDocumento1 páginaInicioAntonio VarelaAún no hay calificaciones

- Problemas de interés simple, compuesto, descuento, anualidades y valor presenteDocumento4 páginasProblemas de interés simple, compuesto, descuento, anualidades y valor presenteAntonio VarelaAún no hay calificaciones

- SRS Sistema APDocumento16 páginasSRS Sistema APNehalenia CruzAún no hay calificaciones

- Revisión Retrospect IvaDocumento1 páginaRevisión Retrospect IvaAntonio VarelaAún no hay calificaciones

- Desarrollo de Un Sitio WebDocumento1 páginaDesarrollo de Un Sitio WebAntonio VarelaAún no hay calificaciones

- TutorialDocumento9 páginasTutorialAntonio VarelaAún no hay calificaciones

- COMPROMISODocumento1 páginaCOMPROMISOAntonio VarelaAún no hay calificaciones

- Visión Sistema APDocumento6 páginasVisión Sistema APIzam J Christian Yto CornejoAún no hay calificaciones

- Memoria de Tesis de Una Pagina WebDocumento48 páginasMemoria de Tesis de Una Pagina WebBiiBii AguirreAún no hay calificaciones

- Proyecto Aplicacion Web PDFDocumento72 páginasProyecto Aplicacion Web PDFJaimeNuñezRojasAún no hay calificaciones

- ProyectoDocumento11 páginasProyectoAntonio VarelaAún no hay calificaciones

- Solucionario Examen Admision UNI Aptitud y Cultura 2012 I PDFDocumento43 páginasSolucionario Examen Admision UNI Aptitud y Cultura 2012 I PDFAntonio VarelaAún no hay calificaciones

- En La Pre 1Documento48 páginasEn La Pre 1Antonio VarelaAún no hay calificaciones

- IndicacionesDocumento1 páginaIndicacionesAntonio VarelaAún no hay calificaciones

- Legitimidad activa y pasiva en títulos valoresDocumento5 páginasLegitimidad activa y pasiva en títulos valoresSOLEDAD BACA DIAZAún no hay calificaciones

- Metodologia e Invent A Rio. Pueblos Originarios Caribe NoDocumento135 páginasMetodologia e Invent A Rio. Pueblos Originarios Caribe NoJorge Efraín Dardón RodasAún no hay calificaciones

- Viajes en el tiempo a la historiaDocumento12 páginasViajes en el tiempo a la historiaLaura Candelas MorónAún no hay calificaciones

- Seguridad ciudadana en el Perú: Análisis del accionar de la Policía Nacional del PerúDocumento20 páginasSeguridad ciudadana en el Perú: Análisis del accionar de la Policía Nacional del PerúBriana DE Los Angeles AlvaradoAún no hay calificaciones

- Guia de Competencias Ciudadanas 8° - 1p-Gobierno Escolar y Participacion Ciudadana 2023Documento12 páginasGuia de Competencias Ciudadanas 8° - 1p-Gobierno Escolar y Participacion Ciudadana 2023JEROVIC LEOVARDO PINO VERDEAún no hay calificaciones

- Solicitud Medida Seguridad 2017 ESPOSA DE MARIO CAAL ICÓ...Documento4 páginasSolicitud Medida Seguridad 2017 ESPOSA DE MARIO CAAL ICÓ...Rob CMAún no hay calificaciones

- PolicialDocumento8 páginasPolicialMamarraAún no hay calificaciones

- Citacion Audiencia Por Incumplimiento Del ContratoDocumento5 páginasCitacion Audiencia Por Incumplimiento Del ContratoMaría Teresa RamirezAún no hay calificaciones

- Plantea Inhibitoria, Contesta en Subsidio, Excepción de Pago.Documento12 páginasPlantea Inhibitoria, Contesta en Subsidio, Excepción de Pago.sabrinacalivarAún no hay calificaciones

- Constitución de Apatzingán 1814Documento3 páginasConstitución de Apatzingán 1814Mariana SolAún no hay calificaciones

- Boletín Oficial: de La Provincia de LeónDocumento26 páginasBoletín Oficial: de La Provincia de LeónJavi LopezAún no hay calificaciones

- Titulo Supletorio Sobre Terrenos IntDocumento40 páginasTitulo Supletorio Sobre Terrenos IntJose Benjamin GamboaAún no hay calificaciones

- Matriz Desviaciones CumplimientoDocumento3 páginasMatriz Desviaciones CumplimientoYanet Ludeña100% (8)

- PDFDocumento80 páginasPDFCristhian Castro NztAún no hay calificaciones

- Contrato de Trabajo Indefinido ModelDocumento2 páginasContrato de Trabajo Indefinido Modelyerko alberto ramos ochoaAún no hay calificaciones

- Actividad 2. Liquidación Impuestos NacionalesDocumento7 páginasActividad 2. Liquidación Impuestos NacionalesVanessa AtencioAún no hay calificaciones

- Delegación General Funciones Liquidador Amplio TLDocumento2 páginasDelegación General Funciones Liquidador Amplio TLFernando PinoAún no hay calificaciones

- Codigo de Etica Del Poder Judicial de NicaraguaDocumento23 páginasCodigo de Etica Del Poder Judicial de NicaraguaMiriam AcostaAún no hay calificaciones

- Orientador:: Jhon Smith Reategui ArevaloDocumento40 páginasOrientador:: Jhon Smith Reategui ArevaloCarlos Cabrera AristaAún no hay calificaciones

- Interpretación Del Rol PolicialDocumento6 páginasInterpretación Del Rol PolicialmaribherAún no hay calificaciones

- Regimenes Operaciones AduanerasDocumento17 páginasRegimenes Operaciones AduanerasdiegoAún no hay calificaciones

- Historia de La Seguridad en VenezuelaDocumento25 páginasHistoria de La Seguridad en VenezuelaRichard RamírezAún no hay calificaciones

- Taller Accion de Cumplimiento - A.CDocumento6 páginasTaller Accion de Cumplimiento - A.Ccarlos perezAún no hay calificaciones

- Politica Economica Aplicada en La Republica Dominicana Desde Los Años 2000 Al 2012Documento21 páginasPolitica Economica Aplicada en La Republica Dominicana Desde Los Años 2000 Al 2012KelsAún no hay calificaciones

- Ejercicio de Escudo FiscalDocumento8 páginasEjercicio de Escudo FiscalMelanie Paredes CamposAún no hay calificaciones

- Derecho de Sucesiones Parte (1) 21 09 18 PDFDocumento89 páginasDerecho de Sucesiones Parte (1) 21 09 18 PDFClaudia Copa NalvarteAún no hay calificaciones

- CASOSDocumento8 páginasCASOSEdson GonzalezAún no hay calificaciones

- Jurisprudencia Empleadas de Servicio DomesticoDocumento14 páginasJurisprudencia Empleadas de Servicio DomesticoGineth SuarezAún no hay calificaciones