Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Guia Configuración CPE Juniper v3

Cargado por

MijaelDescripción original:

Título original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Guia Configuración CPE Juniper v3

Cargado por

MijaelCopyright:

Formatos disponibles

CLARO PERÚ

Guía Configuración

CPE Juniper

Gerencia de Ingeniería

Versión 3.0 Noviembre 2010

Configuración de CPE Basado en JUNOS

Gerencia de Ingeniería: Alejandro Perales.

Preparado por: Juan Mendoza, Oscar La Torre.

Gerencia de Ingeniería

Clasificación de la Información: Fecha: Página :

Confidencial / uso Interno 22/11/2010 2/ 47

Configuración Básica CPE Juniper SRX

1. Control de Cambios

Versión Autor Fecha Cambio

V 1.0 Juan Mendoza 17/03/10 Creación del Documento

V 2.0 Juan Mendoza 14/06/10 Adición de Escenarios NAT, PAT, Dual Home BGP

Adición de sentencias troubleshooting, Operación

V 2.5 Juan Mendoza 9/08/10

en modo Switching, DHCP, Upgrade de JUNOS

V2.6 Juan Mendoza 4/10/10 Adición de Servicio Bootp (DHCP Relay)

V2.7 Juan Mendoza 29/10/10 Cambio de configuración del Firewall

Adición de Lectura SNMP, Contadores paquetes:

Juan Mendoza

V3.0 24/11/10 Accounting Packets.

Christian Naupa

Gerencia de Ingeniería Jefatura de Proyectos

Configuración de CPE Basado en JUNOS

Gerencia de Ingeniería: Alejandro Perales.

Preparado por: Juan Mendoza, Oscar La Torre.

Gerencia de Ingeniería

Clasificación de la Información: Fecha: Página :

Confidencial / uso Interno 22/11/2010 3/ 47

Índice

1. Control de Cambios.................................................................................................. 2

2. Objetivo ................................................................................................................... 5

3. Configuración Inicial del Router............................................................................... 5

3.1. Ingreso al CPE...................................................................................................... 5

3.2. Configuración de usuario: root y NOC.................................................................. 5

4. Configuración de las interfaces................................................................................. 7

4.1. Configuración de la interface LAN ....................................................................... 7

4.2. Configuración de interface WAN.......................................................................... 7

5. Operación en Modo Switching................................................................................. 8

5.1. Configuración de la interface en modo Switching ................................................. 8

5.2. Creación de VLAN en el equipo ........................................................................... 8

5.3. Asociación de la interface L2 a VLAN ................................................................. 9

5.4. Configuración del tagging en la interface L2......................................................... 9

5.5. Creación de la interface VLAN............................................................................. 9

6. Configuración del Servicio DHCP.......................................................................... 10

6.1. Activación del Pool de Direcciones .................................................................... 10

7. Configuración de Enrutamiento .............................................................................. 11

7.1. Enrutamiento Estático......................................................................................... 11

7.2. Enrutamiento Dinámico, definición del AS......................................................... 12

7.3. Configuración de la sedes Remota. ..................................................................... 12

7.4. Configuración de la Sede Principal ..................................................................... 14

7.5. Configuración de la sesión BGP entre PE y CPE ................................................ 15

8. Configuración de Alta disponibilidad ..................................................................... 16

8.1. Enrutamiento Dinámico, configuración BGP ...................................................... 16

8.2. Anuncio de prefijos ........................................................................................... 17

8.3. Anuncio de prefijos Escenario Dual-Home ......................................................... 18

8.4. Marcado de las rutas recibidas con el atributo Local-Preference......................... 18

8.5. Creación de la política: Fijar Comunidad ............................................................ 19

9. Servicios Complementarios, bootp ......................................................................... 19

10. Configuración del Protocolo VRRP ........................................................................ 19

11. Aplicar la configuración de seguridad..................................................................... 20

11.1. Creación de las políticas de Tráfico................................................................. 20

11.2. Configuración de Funcionalidad ALG ............................................................ 21

11.3. Configuración de las políticas de Firewall....................................................... 21

11.4. Configuración de Contador de Paquetes.......................................................... 22

12. Configuración de Acceso remoto............................................................................ 25

12.1. Configuración de accesos al CPE.................................................................... 25

12.2. Configuración de TACACS+ .......................................................................... 25

12.3. Lectura SNMP del equipo............................................................................... 26

13. Habilitación de Servicios Internet NAT .................................................................. 28

13.1. NAT Estático 1:1 ........................................................................................... 28

13.2. NAT Dinámico N:1 hacia Interface WAN....................................................... 29

13.3. NAT Dinámico N:1 Pool Direcciones ............................................................ 30

14. Configuración de la calidad de servicio (QoS) ........................................................ 31

Gerencia de Ingeniería Jefatura de Proyectos

Configuración de CPE Basado en JUNOS

Gerencia de Ingeniería: Alejandro Perales.

Preparado por: Juan Mendoza, Oscar La Torre.

Gerencia de Ingeniería

Clasificación de la Información: Fecha: Página :

Confidencial / uso Interno 22/11/2010 4/ 47

14.1. Creación de los filtros de tráfico ..................................................................... 31

14.2. Configuración de los políticas de Remarcado.................................................. 32

14.3. Creación de las clases de servicio: .................................................................. 33

14.4. Creación de los schedulers: ............................................................................. 33

14.5. Asignación de Schedulers a las Clases de Servicio.......................................... 35

14.6. Configuración de los Policers de Salida .......................................................... 35

14.7. Configuración de las Políticas de tráfico WAN ............................................... 36

14.8. Configuración de Traffic Shapping ................................................................. 38

14.9. Activación de Scheduler Map en la interface................................................... 38

15. Activación de la configuración .............................................................................. 38

16. Troubleshooting Básico.......................................................................................... 40

16.1. Reinicio y Apagado del CPE........................................................................... 40

16.2. Monitoreo de interface.................................................................................... 40

16.3. Monitoreo de funcionalidades Switching ........................................................ 40

16.4. Monitoreo del enrutamiento BGP y estáticas................................................... 41

16.5. Monitoreo del estado del CPE......................................................................... 42

16.6. Recopilación de información TAC.................................................................. 42

16.7. Upgrade de Sistema Operativo JUNOS........................................................... 44

Gerencia de Ingeniería Jefatura de Proyectos

Configuración de CPE Basado en JUNOS

Gerencia de Ingeniería: Alejandro Perales.

Preparado por: Juan Mendoza, Oscar La Torre.

Gerencia de Ingeniería

Clasificación de la Información: Fecha: Página :

Confidencial / uso Interno 22/11/2010 5/ 47

2. Objetivo

El presente documento tiene como objetivo definir las pautas mínimas para configurar los

servicios sobre los CPE Juniper, el cual se caracteriza por presentar un sistema operativo,

que permite una forma de configuración y operación flexible.

3. Configuración Inicial del Router

3.1. Ingreso al CPE

Ingreso consola de gestión, al ingresar la primera vez, requiere de ingreso de Username:

root, únicamente por primera vez no requiere password, por lo que hay que ingresar un

password, de lo contrario habrá que poner nuevamente a default el equipo.

root@router% cli

router>edit

router#

3.2. Configuración de usuario: root y NOC

Al momento de ingresar la sentencia solicitará el password por defecto, ingresar:

“1_#tZytu5H”, tanto para el usuario root, como para el usuario NOC.

[edit]

# set system root-authentication plain-text-password

New password: pwd

Retype new password: pwd

Para el caso del usuario NOC:

[edit system login]

# set user NOC class super-user authentication plain-text-password

New password: pwd

Retype new password: pwd

Gerencia de Ingeniería Jefatura de Proyectos

Configuración de CPE Basado en JUNOS

Gerencia de Ingeniería: Alejandro Perales.

Preparado por: Juan Mendoza, Oscar La Torre.

Gerencia de Ingeniería

Clasificación de la Información: Fecha: Página :

Confidencial / uso Interno 22/11/2010 6/ 47

Una vez definida el punto anterior, el equipo dispone de de una configuración inicial como

UTM incluyendo una configuración inicial de Vlan, Security, Nat, etc.

Se debe eliminar los siguientes accesos para evitar alguna entrada que haga conflicto en

ingresar la configuración nuestra configuración.

[edit]

# delete system services dns

# delete system services dhcp

# delete vlan

# delete interfaces

# delete security

# delete wlan

# commit

Una vez efectuado el cambio es posible proseguir con la configuración de acuerdo a la guía

Operacional.

Gerencia de Ingeniería Jefatura de Proyectos

Configuración de CPE Basado en JUNOS

Gerencia de Ingeniería: Alejandro Perales.

Preparado por: Juan Mendoza, Oscar La Torre.

Gerencia de Ingeniería

Clasificación de la Información: Fecha: Página :

Confidencial / uso Interno 22/11/2010 7/ 47

4. Configuración de las interfaces

En JUNOS la configuración de las interfaces, requiere además de configurar la interface

física la sub-interface, sobre la cual se asigna la dirección IP, VLAN ID, Filtros (similar a

access-list en IOS). Esta sub-interface en JUNOS es llamada unit, y se asigna desde unit 0

hasta unit n, donde n es un límite asociado a la versión de JUNOS y el hardware.

4.1. Configuración de la interface LAN

Asignar la segunda interface para la conexión hacia la red del cliente o entrega del servicio,

la numeración es similar a IOS, inicia en interface 0 hasta la interface n.

Para el caso del SRX100 se tiene la interface fe-0/0/1 para conexión LAN, para el caso del

SRX-210 y SRX-240 se tiene la interface ge-0/0/1.

[edit]

# set interfaces ge-0/0/1 gigether-options no-auto-negotiation

# set interfaces ge-0/0/1 speed 100m

# set interfaces ge-0/0/1 link-mode full-duplex

# set interfaces ge-0/0/1 unit 0 description Interface-LAN-CID-XXX

# ser interfaces ge-0/0/1 unit 0 family inet address <Dirección LAN> primary

4.2. Configuración de interface WAN

La presente secuencia permite habilitar el Tagging para escenarios donde requerimos

emplear múltiples circuitos diferenciados por VLAN ID.

[edit]

# set interfaces ge-0/0/0 gigether-options no-auto-negotiation

# set interfaces ge-0/0/0 speed 100m

# set interfaces ge-0/0/0 vlan-tagging

# set interfaces ge-0/0/0 link-mode full-duplex

# set interfaces ge-0/0/0 unit 0 vlan-id <VLAN ID>

# set interfaces ge-0/0/0 unit 0 description Interface-WAN-CID-XXX

# ser interfaces ge-0/0/0 unit 0 family inet address <Dirección LAN> primary

El presente conjunto de instrucciones permite configurar la Interface WAN con el tagging

no habilitado.

Gerencia de Ingeniería Jefatura de Proyectos

Configuración de CPE Basado en JUNOS

Gerencia de Ingeniería: Alejandro Perales.

Preparado por: Juan Mendoza, Oscar La Torre.

Gerencia de Ingeniería

Clasificación de la Información: Fecha: Página :

Confidencial / uso Interno 22/11/2010 8/ 47

[edit]

# set interfaces ge-0/0/0 gigether-options no-auto-negotiation

# set interfaces ge-0/0/0 speed 100m

# set interfaces ge-0/0/0 link-mode full-duplex

# set interfaces ge-0/0/0 unit 0 description Interface-WAN-CID-XXX

# ser interfaces ge-0/0/0 unit 0 family inet address <Dirección LAN> primary

5. Operación en Modo Switching

En JUNOS las interfaces en los router por defecto operan en modo L3, pero la flexibilidad

permite que una interface opere en modo switching o modo routing. El número de

interfaces que disponen, permite emplear un grupo de interfaces en modo switching,

permitiendo disponer de un switch incluido dentro del router.

Para el forwarding del tráfico en L3 de las interfaces en modo switching, se debe generar

una interfaces Routing Virtual Interface (similar a SVI en IOS o Interface VLAN x).

5.1. Configuración de la interface en modo Switching

Las interfaces en modo L2, por defecto en JUNOS pertenecen a la VLAN 1.

Para operar en modo switching es necesario cambiar el modo de la interface bajo la

siguiente sentencia:

[edit]

# set interfaces ge-0/0/0 unit 0 family ethernet-switching

5.2. Creación de VLAN en el equipo

Las VLANs requeridas deben ser definidas a excepción de la VLAN 1, que está definida por

defecto en el sistema.

[edit]

# set vlans [Nombre_Vlan] vlan-id [Vlan-Id]

Gerencia de Ingeniería Jefatura de Proyectos

Configuración de CPE Basado en JUNOS

Gerencia de Ingeniería: Alejandro Perales.

Preparado por: Juan Mendoza, Oscar La Torre.

Gerencia de Ingeniería

Clasificación de la Información: Fecha: Página :

Confidencial / uso Interno 22/11/2010 9/ 47

5.3. Asociación de la interface L2 a VLAN

La siguiente sentencia permite a los puertos del equipo empleados para conexión a los

clientes asociar a una VLAN definida.

En caso sea necesaria asociarla a una VLAN en particular, una vez creada la VLAN, debe ser

asignada a la interface.

[edit interfaces]

# set fe-0/0/2 unit 0 family ethernet-switching vlan members [Nombre_Vlan]

5.4. Configuración del tagging en la interface L2

Las interface en modo L2, pueden ser configuradas para conectarse a un switch, de modo

que el puerto pertenezca a una VLAN en particular.

Para el caso de las interfaces embebidas estas pueden configurarse únicamente como

puerto de switch de acceso (no tagging).

[edit interfaces fe-0/0/2]

# set unit 0 family ethernet-switching port-mode access

5.5. Creación de la interface VLAN

La interface VLAN, Routing Virtual Interface (RVI)1, permite asociar una interface de capa 3

para transporte de tráfico entre múltiples VLANs,

El tráfico dentro de una misma VLAN es enviado en modo bridge, el tráfico entre VLAN en

enviado enrutado.

[edit]

# set vlans [Nombre_Vlan] vlan-id [Vlan-Id]

# set vlans [Nombre_Vlan] l3-interface vlan.[Vlan-Id]2

1

En IOS es conocida como SVI

2

Numero de Unidad lógica definida dentro del menú “interfaces” set interface vlan unit [Vlan-id]

Gerencia de Ingeniería Jefatura de Proyectos

Configuración de CPE Basado en JUNOS

Gerencia de Ingeniería: Alejandro Perales.

Preparado por: Juan Mendoza, Oscar La Torre.

Gerencia de Ingeniería

Clasificación de la Información: Fecha: Página :

Confidencial / uso Interno 22/11/2010 10/ 47

Una vez definida las VLANs en modo L3, se definen las interfaces VLANs, empleando la

misma secuencia lógica como se tratara de una sub-interface

[edit]

# set interfaces vlan unit [Vlan-Id] family inet [Dir_IP] primary

6. Configuración del Servicio DHCP

6.1. Activación del Pool de Direcciones

Para activar el Servicio DHCP deben seguirse los siguientes puntos:

Activar el Pool DHCP

Asignar la interface fe-0/0/x o la interface VLAN a la zona de seguridad, Zona LAN, para

atender los requerimientos DHCP.

Activar los parámetros DHCP, Información complementaría del servidor DHCP

Es posible definir los DNS dentro de cada pool en particular o asignar un pool desde el

modo global del servicio DHCP.

[edit]

# set system services dhcp name-server 200.24.191.11

# set system services dhcp name-server 200.24.191.12

Para el caso de la sentencia: exclude-address, es necesario cuando en el servicio se requiera

que algunas direcciones IP estén reservadas.

[edit system services]

# set dhcp pool [Pool_IP] address-range low [Pool_IP_Inicio]

# set dhcp pool [Pool_IP] address-range high [Pool_IP_Fin]

# set dhcp pool [Pool_IP] router [Pool_IP_LAN_Router]

# set dhcp pool [Pool_IP] server-identifier [IP_LAN_Router]

# set dhcp pool [Pool_IP] exclude-address [IP_LAN_Router]

# set dhcp pool [Pool_IP] default-lease-time 3600

# set dhcp propagate-settings vlan.[ID_VLAN]

Gerencia de Ingeniería Jefatura de Proyectos

Configuración de CPE Basado en JUNOS

Gerencia de Ingeniería: Alejandro Perales.

Preparado por: Juan Mendoza, Oscar La Torre.

Gerencia de Ingeniería

Clasificación de la Información: Fecha: Página :

Confidencial / uso Interno 22/11/2010 11/ 47

Nota: Debe precisarse que el DHCP Server solo asignará direcciones IP definidas en el Pool y

que estén definidas dentro de la sub interface como Primary.

[edit security zones security-zone LAN interfaces]

# set vlan.[ID_VLAN] host-inbound-traffic system-services all

# set vlan.[ID_VLAN] host-inbound-traffic protocols all

7. Configuración de Enrutamiento

El enrutamiento para los servicios, especialmente para RPV debe seguir las políticas

asignadas para los CPE Cisco, y en función de los requerimientos del servicio: número de

sedes remotas, última milla redundante para enlaces Activo Backup, etc.

Los servicios que no lo requieran serán habilitados empleando enrutamiento estático.

Un enlace Activo-Backup en los CPEs Juniper, será habilitando protocolos: BGP y VRRP (en

reemplazo del protocolo HSRP de Cisco)

7.1. Enrutamiento Estático

[edit]

# set routing-options static route 0.0.0.0/0 next-hop [IP WAN PE MPLS]

Gerencia de Ingeniería Jefatura de Proyectos

Configuración de CPE Basado en JUNOS

Gerencia de Ingeniería: Alejandro Perales.

Preparado por: Juan Mendoza, Oscar La Torre.

Gerencia de Ingeniería

Clasificación de la Información: Fecha: Página :

Confidencial / uso Interno 22/11/2010 12/ 47

7.2. Enrutamiento Dinámico, definición del AS

Se empleará BGP como protocolo de enrutamiento dinámico en los CPE, para lo cual debe

de definirse el AS, router ID, etc.

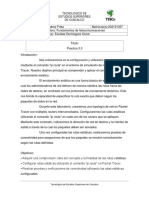

Figura 1 .- Conexión BGP entre CPE- PE

Notar que el AS indicado para el CPE es solamente referencial, considerar las mismas

políticas para asignación de AS privados para los CPE Juniper.

7.3. Configuración de la sedes Remota.

Configuración de la identificación del router

[edit]

# set routing-options autonomous-system [NUMERO AS]

# set routing-options router-id [DIR_IP]

Para el anuncio de prefijos locales, primero definir las redes a enviarse vía BGP.

[edit policy-options]

# set prefix-list RED-LAN [Subnet-Local]

# top

Gerencia de Ingeniería Jefatura de Proyectos

Configuración de CPE Basado en JUNOS

Gerencia de Ingeniería: Alejandro Perales.

Preparado por: Juan Mendoza, Oscar La Torre.

Gerencia de Ingeniería

Clasificación de la Información: Fecha: Página :

Confidencial / uso Interno 22/11/2010 13/ 47

Ídem al caso anterior, para recibir la ruta por defecto requerimos definir el prefijo para la

red por Defecto.

[edit policy-options]

# set prefix-list RED-DEFAULT 0.0.0.0/0

# top

Política de Ingreso de tráfico de redes anunciadas por el PE

[edit policy-options policy-statement]

# set RED-INGRESO term REDES from neighbor [WAN-PE]

# set RED-INGRESO term REDES then accept

# top

Política de Ingreso de tráfico para permitir el ingreso de la ruta por defecto únicamente

[edit policy-options policy-statement]

# set RED-INGRESO term DEFAULT from prefix-list RED-DEFAULTT

# set RED-INGRESO term DEFAULT then accept

# set RED-INGRESO term DENEGAR-ALL then reject

Política de salida de tráfico, para anunciar las subnets, las cuales se exportan dentro de la

sesión BGP

[edit policy-options policy-statement]

# set RED-SALIDA term PREFIJO-LAN from prefix-list-filter [RED-LAN]

# set RED-SALIDA term PREFIJO-LAN then accept

# top

Gerencia de Ingeniería Jefatura de Proyectos

Configuración de CPE Basado en JUNOS

Gerencia de Ingeniería: Alejandro Perales.

Preparado por: Juan Mendoza, Oscar La Torre.

Gerencia de Ingeniería

Clasificación de la Información: Fecha: Página :

Confidencial / uso Interno 22/11/2010 14/ 47

7.4. Configuración de la Sede Principal

Configuración de la identificación del router

[edit]

# set routing-options autonomous-system [NUMERO AS]

# set routing-options router-id [DIR_IP]

Para el anuncio de prefijos locales, primero definir las redes a enviarse vía BGP.

[edit policy-options]

# set prefix-list RED-LAN [Subnet-Local]

# top

Para anunciar la ruta por defecto, requerimos definir el prefijo de la ruta por defecto.

[edit policy-options]

# set prefix-list RED-DEFAULT 0.0.0.0/0

# top

Para completar el proceso de anuncio de la ruta por defecto, este prefijo debe estar en la

tabla de rutas.

Para conseguir este objetivo insertamos la ruta, para que todo el tráfico hacia este prefijo

sea descartado. Este proceso en IOS es similar a adicionar una ruta hacia la interface null0.

# edit routing-options

[edit routing-options]

# static route 0.0.0.0/0 discard

Política de Ingreso de tráfico de redes anunciadas por el PE

[edit policy-options policy-statement]

# set RED-INGRESO term REDES from neighbor [WAN-PE]

# set RED-INGRESO term REDES then accept

# top

Gerencia de Ingeniería Jefatura de Proyectos

Configuración de CPE Basado en JUNOS

Gerencia de Ingeniería: Alejandro Perales.

Preparado por: Juan Mendoza, Oscar La Torre.

Gerencia de Ingeniería

Clasificación de la Información: Fecha: Página :

Confidencial / uso Interno 22/11/2010 15/ 47

Política de Ingreso de tráfico para permitir el ingreso de la ruta por defecto únicamente

[edit policy-options policy-statement]

# set RED-INGRESO term DEFAULT from prefix-list RED-DEFAULTT

# set RED-INGRESO term DEFAULT then accept

# set RED-INGRESO term DENEGAR-ALL then reject

Política de salida de tráfico, para anunciar las subnets, las cuales se exportan dentro de la

sesión BGP

[edit policy-options policy-statement]

# set RED-SALIDA term PREFIJO-LAN from prefix-list-filter [RED-LAN]

# set RED-SALIDA term PREFIJO-LAN then accept

# top

7.5. Configuración de la sesión BGP entre PE y CPE

La presente instrucción de comandos permite la habilitación de la sesión BGP entre PE-CE.

El foco de la presente guía es que la configuración BGP en el PE sea independiente del CPE

instalado en la sede del cliente.

Notar que dentro de la sesión BGP se incluyen los políticas de tráfico para el anunció y

recepción de prefijos definidas en los puntos previos.

# set protocols bgp group CONN_PE type external3

# set protocols bgp group CONN_PE description Conexion-al-PE

# set protocols bgp group CONN_PE peer-as 12252

# set protocols bgp group CONN_PE neighbor [IP WAN PE]

# set protocols bgp group CONN_PE local-address [IP WAN CPE]

# set protocols bgp group CONN_PE authentication-key cisco4

# set protocols bgp group CONN_PE hold-time 30

# set protocols bgp group CONN_PE log-updown

# set protocols bgp group CONN_PE import RED-INGRESO

# set protocols bgp group CONN_PE export RED-SALIDA

3

Se indica únicamente para sesiones eBGP

4

Password referencial, se mantienen los mismos criterios de asignación de password para la sesión BGP.

Gerencia de Ingeniería Jefatura de Proyectos

Configuración de CPE Basado en JUNOS

Gerencia de Ingeniería: Alejandro Perales.

Preparado por: Juan Mendoza, Oscar La Torre.

Gerencia de Ingeniería

Clasificación de la Información: Fecha: Página :

Confidencial / uso Interno 22/11/2010 16/ 47

8. Configuración de Alta disponibilidad

La alta disponibilidad esta implementada para garantizar una disponibilidad mayor del

enlace bajo el mecanismo activo-backup.

Gerencia de Ingeniería Jefatura de Proyectos

Configuración de CPE Basado en JUNOS

Gerencia de Ingeniería: Alejandro Perales.

Preparado por: Juan Mendoza, Oscar La Torre.

Gerencia de Ingeniería

Clasificación de la Información: Fecha: Página :

Confidencial / uso Interno 22/11/2010 17/ 47

[edit]

# set protocols bgp group CONN_PE type external

# set protocols bgp group CONN_PE description Conexion-al-PE

# set protocols bgp group CONN_PE peer-as 12252

# set protocols bgp group CONN_PE neighbor 10.120.1.1

# set protocols bgp group CONN_PE local-address 10.120.1.2

# set protocols bgp group CONN_PE authentication-key cisco6

# set protocols bgp group CONN_PE hold-time 30

# set protocols bgp group CONN_PE log-updown

# set protocols bgp group CONN_PE import RED-INGRESO

# set protocols bgp group CONN_PE export RED-SALIDA

Nota: BGP Hold-time es un valor negociado y el Keepalive es un valor estimado igual a un

tercio del valor negociado de Hola-time.

8.2. Anuncio de prefijos

En JUNOS es necesario crear una lista de prefijos para propósitos de anunciar redes así omo

la ruta por defecto

# edit policy-options

[edit policy-options]

# set prefix-list [RED-LAN] <Prefijo_LAN>

# set prefix-list RED-DEFAULT 0.0.0.0/0

Para anuncio del prefijo default debe adicionarse una ruta por defecto en la tabla, una vez

que la ruta se ingresa en la tabla ipv4, debe adicionarse una política de export de rutas para

su propagación hacia la red.

[edit]

# set routing-options static route 0.0.0.0/0 discard

Como paso final se debe crear la entrada dentro del policy de ingreso que permita la

propagación de las rutas.

6

Password referencial, se mantienen los mismos criterios de asignación de password para la sesión BGP.

Gerencia de Ingeniería Jefatura de Proyectos

Configuración de CPE Basado en JUNOS

Gerencia de Ingeniería: Alejandro Perales.

Preparado por: Juan Mendoza, Oscar La Torre.

Gerencia de Ingeniería

Clasificación de la Información: Fecha: Página :

Confidencial / uso Interno 22/11/2010 18/ 47

[edit]

#edit policy-options policy-statement RED-INGRESO

[edit policy-options policy-statement RED-INGRESO]

# set term RED-DEFAULT from route-filter 0.0.0.0/0 exact

# set term RED-DEFAULT then accept

# set term RED-LAN from prefix-list RED-LAN

# set term RED-LAN then accept

8.3. Anuncio de prefijos Escenario Dual-Home

Como paso previo a cualquier política es necesario definir la comunidad de marcado en los

CPE.

Para el CPE Principal

[edit]

# set policy-options community CE-PE1 members 12252:200

Para el CPE de respaldo

[edit]

# set policy-options community CE-PE2 members 12252:201

8.4. Marcado de las rutas recibidas con el atributo Local-Preference

La secuencia de comandos permite marcar el prefijo default (0.0.0.0) contenida dentro del

prefix-list RED-DEFAULT. El mismo criterio aplica para el marcado de los prefijos adicionales

que sean anunciados.

# edit policy-options policy-statement RED-INGRES0

[edit policy-options policy-statement RED-INGRESO]

# set term SETLOCPREF from prefix-filter list RED-DEFAULT

# set term SETLOCPREF then local-preference 200

Gerencia de Ingeniería Jefatura de Proyectos

Configuración de CPE Basado en JUNOS

Gerencia de Ingeniería: Alejandro Perales.

Preparado por: Juan Mendoza, Oscar La Torre.

Gerencia de Ingeniería

Clasificación de la Información: Fecha: Página :

Confidencial / uso Interno 22/11/2010 19/ 47

8.5. Creación de la política: Fijar Comunidad

# edit policy-options policy-statement

[edit policy-options policy-statement]

# set RED-SALIDA term SETCOMM from route-filter [RED-LAN] exact

# set RED-SALIDA term SETCOMM then community set CE-PE1

# set RED-SALIDA term SETCOMM then accept

9. Servicios Complementarios, bootp

Los requerimientos de Servicio DHCP sobre circuitos con el servicio RPV, es posible

transportarlos vía servicio Bootp, mediante esta funcionalidad

las solicitudes DHCP es encapsulado como tráfico UDP y enviados hacia el Servidor DHCP

para que atienda el requerimiento.

En JUNOS está funcionalidad está dentro del servicio forwarding-options (en IOS helper-

address) descrita en el cuadro siguiente.

# edit forwarding-options

[edit forwarding-options]

set helpers bootp relay-agent-option

set helpers bootp description DHCP-Relay-hacia-BSC

set helpers bootp server 10.103.6.20

set helpers bootp interface vlan.20

10.Configuración del Protocolo VRRP

Para el presente escenario definimos lo siguientes parámetros para validar la configuración

Dirección VRRP

CPE Tipo Dirección IP Nomenclatura

[IP_VRRP]

Enlace Principal 190.223.44.34 190.223.44.33 [IP_Prin]

Enlace Secundario 190.223.44.35 190.223.44.33 [IP_Sec]

Gerencia de Ingeniería Jefatura de Proyectos

Configuración de CPE Basado en JUNOS

Gerencia de Ingeniería: Alejandro Perales.

Preparado por: Juan Mendoza, Oscar La Torre.

Gerencia de Ingeniería

Clasificación de la Información: Fecha: Página :

Confidencial / uso Interno 22/11/2010 20/ 47

Definimos la siguiente configuración para el CPE principal, basado en la prioridad del enlace,

para el CPE Principal

# edit interfaces ge-0/0/1 unit 0 family inet

[edit interfaces ge-0/0/1 unit0 family inet]

# set address [IP_Prin] vrrp-group 1 virtual-address [IP_VRRP]

# set address [IP_Prin] vrrp-group 1 priority 200

# set address [IP_Prin] vrrp-group 1 fast-interval 800

# set address [IP_Prin] vrrp-group 1 preempt

# set address [IP_Prin] vrrp-group 1 track interface [WAN] priority-cost 150

Aplicamos la sentencia ídem para el caso del CPE secundario, notar que CPE secundario no

maneja el preempt:

# edit interfaces ge-0/0/1 unit 0

[edit interfaces ge-0/0/1 unit0]

# set family inet address [IP_Sec] vrrp-group 1 virtual-address [IP_VRRP]

# set family inet address [IP_Sec] vrrp-group 1 priority 170

# set family inet address [IP_Sec] vrrp-group 1 fast-interval 800

11.Aplicar la configuración de seguridad

Para la habilitación del forwarding del tráfico es necesario asignar las interfaces a zonas de

seguridad, sobre las cuales se crearán las políticas de Ingreso/salida de tráfico.

# set security zones security-zone LAN interfaces ge-0/0/1

# set security zones security-zone LAN interfaces lo0

# set security zones security-zone WAN interfaces ge-0/0/0

Nota: el sistema registra la interface en la zona de seguridad con la sub-interface unit 0.

11.1. Creación de las políticas de Tráfico

El modo de operación del forwarding de tráfico en la configuración de JUNOS es modo

Flujos, la funcionalidad de firewall intrínseca en JUNOS, permite un nivel adicional de

seguridad (el cual servirá como mecanismo de monitoreo), el cual será manejado vía

políticas de ingreso abiertas para todos los tráficos.

Gerencia de Ingeniería Jefatura de Proyectos

Configuración de CPE Basado en JUNOS

Gerencia de Ingeniería: Alejandro Perales.

Preparado por: Juan Mendoza, Oscar La Torre.

Gerencia de Ingeniería

Clasificación de la Información: Fecha: Página :

Confidencial / uso Interno 22/11/2010 21/ 47

Orden de asignación de las interfaces:

N° Interface Nombre Zona de Seguridad

1 LAN ge-0/0/0 LAN

2 WAN Ge-0/0/0 WAN

3 Loopback Gestión lo0 LAN

11.2. Configuración de Funcionalidad ALG

Para los servicios actuales donde no se manejan funcionalidades avanzadas de seguridad,

requerimos desactivarla para operar de modo transparente, debido a que los ALG

interceptan y analiza la sesión del tráfico, asigna recursos y define dinámicamente políticas

para permitir el tráfico para pasar de forma segura.

#edit security

[edit security]

# edit alg dns disable

# edit alg ftp disable

# edit alg h323 disable

# edit alg msrpc disable

# edit alg pptp disable

# edit alg real disable

# edit alg rsh disable

# edit alg rtsp disable

# edit alg sccp disable

# edit alg sip disable

# edit alg sql disable

# edit alg talk disable

# edit alg tftp disable

11.3. Configuración de las políticas de Firewall

Política de Ingreso de tráfico, desde la zona WAN hacia la zona LAN, las políticas descritas

permiten todo el tráfico de ingreso.

Gerencia de Ingeniería Jefatura de Proyectos

Configuración de CPE Basado en JUNOS

Gerencia de Ingeniería: Alejandro Perales.

Preparado por: Juan Mendoza, Oscar La Torre.

Gerencia de Ingeniería

Clasificación de la Información: Fecha: Página :

Confidencial / uso Interno 22/11/2010 22/ 47

# edit security policies from-zone WAN to-zone LAN

[edit security policies from-zone WAN to-zone LAN]

# set policy default-permit match source-address any

# set policy default-permit match destination-address any

# set policy default-permit match application any

# set policy default-permit then permit

# top

Las siguientes instrucciones definen la política de salida de Tráfico desde la zona LAN hacia

la zona WAN, tráfico de salida hacia Internet.

# edit security policies from-zone LAN to-zone WAN

[edit security policies from-zone LAN to-zone WAN]

# set policy default-permit match source-address any

# set policy default-permit match destination-address any

# set policy default-permit match application any

# top

Luego de crear las reglas de seguridad entre zonas, es necesario crear la política de

seguridad por defecto.

# edit security policies

[edit security policies]

# set policy default-policy permit all

# top

11.4. Configuración de Contador de Paquetes.

Para monitorear el tráfico que es clasificado dentro de una sentencia específica del firewall

filter, en JUNOS es necesario crear un grupo de sentencias que permita activar el

accounting, y enviarlo hacia un archivo dentro de la memoria física del equipo. Con lo cual

se obtiene un registro contador de paquetes y bytes.

Para monitorear los paquetes clasificados, se sigue el siguiente proceso:

i.- Creación de un archivo dentro de la opción accounting-options

Gerencia de Ingeniería Jefatura de Proyectos

Configuración de CPE Basado en JUNOS

Gerencia de Ingeniería: Alejandro Perales.

Preparado por: Juan Mendoza, Oscar La Torre.

Gerencia de Ingeniería

Clasificación de la Información: Fecha: Página :

Confidencial / uso Interno 22/11/2010 23/ 47

ii.- Sobre la opción accounting-options debe crearse un accounting-profile que será

aplicado sobre el firewall filter al cual tenemos interés en monitorear.

iii.- Aplicar los parámetros del contador dentro de la acción then en el termino de interés

dentro del firewall filter

El conjunto de sentencias siguientes crea un archivo con nombre aclmatch, y un filter-

profile: matchDscp, el nombre de los contadores cos2.

El archivo será almacenado dentro del directorio /var/log, y puede ser monitoreado bajo

la sentencia: # run file show /var/log/aclmatch.

# set accounting-options file aclmatch size 512k

# set accounting-options file aclmatch files [número máximo]

# set accounting-options filter-profile matchDscp file aclmatch

# set accounting-options filter-profile matchDscp interval 1

# set accounting-options filter-profile matchDscp counters cos2

Una vez creada la política de contadores, esta debe aplicarse dentro del firewall filter de

interés.

Antes de aplicar la política de contadores se muestra la sintaxis para la clasificación del

tráfico dentro de la termino “cos2” en el firewall filter.

# edit firewall family inet

[edit firewall family inet ]

# show filter setqosClass | display set

# set firewall family inet filter setqosClass term cos2 from address 10.24.0.0/16

# set firewall family inet filter setqosClass term cos2 then forwarding-class qos2

Luego de aplicar la política de contadores dentro del firewall filter

# set firewall family inet filter setqosClass accounting-profile matchDscp

# set firewall family inet filter setqosClass term cos2 then count cos2

Luego de aplicar los perfiles de contadores en la configuración del firewall filter se muestra

que se adiciona el contador matchDscp, así mismo sobre la acción count, el contador cos2.

Gerencia de Ingeniería Jefatura de Proyectos

Configuración de CPE Basado en JUNOS

Gerencia de Ingeniería: Alejandro Perales.

Preparado por: Juan Mendoza, Oscar La Torre.

Gerencia de Ingeniería

Clasificación de la Información: Fecha: Página :

Confidencial / uso Interno 22/11/2010 24/ 47

# edit firewall family inet

[edit firewall family inet ]

# show filter setqosClass | display set

# set firewall family inet filter setqosClass accounting-profile matchDscp

# set firewall family inet filter setqosClass term cos2 from address 10.24.0.0/16

# set firewall family inet filter setqosClass term cos2 then count cos2

# set firewall family inet filter setqosClass term cos2 then forwarding-class qos2

Aunque la herramienta de conteo de paquetes permite visibilidad sobre los acciones del

firewall filter, se debe tener cuidado en aplicar únicamente el contador de paquetes sobre

la sentencia en interés y luego deshabilitarlo, debido al consumo de CPU.

Es altamente recomendable aplicarlo sobre vía “commit confirm 2” donde tenemos

asegurados el rollback hacia la configuración anterior.

Gerencia de Ingeniería Jefatura de Proyectos

Configuración de CPE Basado en JUNOS

Gerencia de Ingeniería: Alejandro Perales.

Preparado por: Juan Mendoza, Oscar La Torre.

Gerencia de Ingeniería

Clasificación de la Información: Fecha: Página :

Confidencial / uso Interno 22/11/2010 25/ 47

12.Configuración de Acceso remoto

12.1. Configuración de accesos al CPE

Habilitar el servicio Telnet, debido a que por defecto, solo está disponible ssh.

[edit]

# set system services telnet

# set system services ssh

Habilitar el usuario local NOC, al momento de ingresar la sentencia solicitará el password

por defecto, ingresar: “1_#tZytu5H”.

[edit system login]

# set user NOC class super-user authentication plaintext-password

12.2. Configuración de TACACS+

Habilitar en el sistema la autenticación vía el protocolo remoto, previamente debe haberse

configurado la autenticación del usuario local “NOC”.

Para la autenticación debemos definir las siguientes instrucciones base.

# edit system

[edit system]

# set authentication-order tacplus

# set tacplus-server 10.192.17.204 secret

"$9$hIjceM8LNYgJYgGiq.F3BIEcSebwg4JDKMDk.mF3p0BIEydVY"

# set tacplus-server 10.192.17.204 source-address [Dir_Loopbk]

# set tacplus-options service-name telmex-junos

# set login user remote uid 2004

# set login user remote class super-user

Para el Accounting en el servidor TACACS, considerar las siguientes instrucciones

Gerencia de Ingeniería Jefatura de Proyectos

Configuración de CPE Basado en JUNOS

Gerencia de Ingeniería: Alejandro Perales.

Preparado por: Juan Mendoza, Oscar La Torre.

Gerencia de Ingeniería

Clasificación de la Información: Fecha: Página :

Confidencial / uso Interno 22/11/2010 26/ 47

# edit system accounting

[edit system accounting]

# set events interactive-commands

# set events login

# set events change-log

# set destination tacplus server 10.192.17.204 secret

"$9$hIjceM8LNYgJYgGiq.F3BIEcSebwg4JDKMDk.mF3p0BIEydVY"

# set destination tacplus server 10.192.17.204 single-connection

# set destination tacplus server 10.192.17.204 source-address [Dir_Loopbk]

12.3. Lectura SNMP del equipo

Para acceso a la lectura de las variables SNMP del CPE juniper, se definen 2 condiciones

i.- Lectura SNMP del variables del CPE, para lo cual se recomienda definir una red cliente

específica y no permitir que el CPE responda los Queries SNMP de cualquier host de la red.

Para los escenarios de CPE conectado hacia Internet y donde se requiera lectura hacia el

mismo el cliente deberá especificar preferentemente la dirección IP, desde donde se

generarían los queries SNMP

ii.- Envío de SNMP Traps hacia servidor de Gestión, Consola de Gestión de Alarmas, etc.

La siguiente sentencia de clientes permite ingresar, la configuración mínima informativa.

# set snmp location “Sede Cliente”

# set snmp description “Comunidad Lectura”

# set snmp contact “Contacto Cliente”

# set snmp engine use-mac-address

La siguiente lista de sentencias permite únicamente a lectura SNMP desde un host

específico, o lectura snmp desde una subnet, aunque esto no es recomendable desde la

óptica de la seguridad y protección contra DoS.

# set snmp community JunosLeeme authorization read-only

# set snmp community JunosLeeme clients [Dirección IP Servidor SNMP]

Gerencia de Ingeniería Jefatura de Proyectos

Configuración de CPE Basado en JUNOS

Gerencia de Ingeniería: Alejandro Perales.

Preparado por: Juan Mendoza, Oscar La Torre.

Gerencia de Ingeniería

Clasificación de la Información: Fecha: Página :

Confidencial / uso Interno 22/11/2010 27/ 47

Para el envío de Traps SNMP desde el CPE hacia una consola de Correlación o Monitoreo de

alarmas es necesario definir el tipo y destino de las alarmas.

El trap-group se precisa el mismo nombre de la comunidad SNMP, para propositos de

orden en la configuración.

# set snmp trap-group JunosLeeme version v2

# set snmp trap-group JunosLeeme categories chassis

# set snmp trap-group JunosLeeme categories link

# set snmp trap-group JunosLeeme categories remote-operations

# set snmp trap-group JunosLeeme categories startup

# set snmp trap-group JunosLeeme categories rmon-alarm

# set snmp trap-group JunosLeeme targets [Dirección IP Servidor Alarmas]

La siguientes instrucciones permiten visualizar la correcta operación del servicio SNMP.

Se indicar el nombre del archivo, cantidad, tamaño, etc.

El archivo se ubica dentro de la carpeta /var/log/snmplog, y es posible ver el contenido

vía la sentencia: # run file show /var/log/snmplog

# set snmp traceoptions file snmplog

# set snmp traceoptions file size 128k files 4

# set snmp traceoptions flag all

Gerencia de Ingeniería Jefatura de Proyectos

Configuración de CPE Basado en JUNOS

Gerencia de Ingeniería: Alejandro Perales.

Preparado por: Juan Mendoza, Oscar La Torre.

Gerencia de Ingeniería

Clasificación de la Información: Fecha: Página :

Confidencial / uso Interno 22/11/2010 28/ 47

13.Habilitación de Servicios Internet NAT

13.1. NAT Estático 1:1

Este mecanismo es empleado para que el tráfico de Internet pueda llegar hacia una

dirección de IP pública que atiende un servicio o múltiples servicios (http, dns, ftp, VNC,

etc.).

El mecanismo de operación del NAT estático, permite redirigir el tráfico proveniente desde

Internet sobre la interface WAN (zona WAN), hacia la dirección interna del host en

mención, este escenario es necesario cuando se requiere que un host sea publicado hacia

Internet.

Nombre de la política: STATNAT

Nombre de la Acción: static-nat

Figura 3 .- NAT estático IP Publica hacia IP privada

# edit security nat static

[edit security nat static]

# set rule-set STATNAT from interface ge-0/0/0.0

# set rule-set STATNAT rule HOST1 match destination-address [IP_HOST1_EXT]

# set rule-set STATNAT rule HOST1 then static-nat prefix [Dir_HOST1_INT]

Gerencia de Ingeniería Jefatura de Proyectos

Configuración de CPE Basado en JUNOS

Gerencia de Ingeniería: Alejandro Perales.

Preparado por: Juan Mendoza, Oscar La Torre.

Gerencia de Ingeniería

Clasificación de la Información: Fecha: Página :

Confidencial / uso Interno 22/11/2010 29/ 47

Debido a que el Pool de direcciones IP no necesariamente están en el mismo segmento que

la interface WAN, es necesario activar el proxy-arp para estas direcciones ubicadas en el

segmento WAN (en este ejemplo ge-0/0/0.0).

Para los escenarios de NAT estático ingresar la entrada de Proxy ARP en la interface de cara

hacia Internet o hacia la red donde se realiza el NAT.

# top

# set security nat proxy-arp interface ge-0/0/0.0 address [IP_HOST1_EXT]

13.2. NAT Dinámico N:1 hacia Interface WAN

Bajo este escenario empleamos para poder realizar NAT de las direcciones origen hacia la

dirección IP de la interface WAN, aplicarla de acuerdo al escenario de servicio.

Nombre de la política: NAT-to-WAN

Nombre de la Acción: source-nat interface

Figura 4 .- IP NAT, Múltiples direcciones Origen hacia la dirección IP WAN

# top

# edit security nat source

[edit security nat source]

# set rule-set NAT-to-WAN from interface [Sub_Int_LAN]

# set rule-set NAT-to-WAN to interface [Sub_Int_WAN]

# set rule-set NAT-to-WAN rule DYNNAT match source-address [Segmento_LAN]

Gerencia de Ingeniería Jefatura de Proyectos

Configuración de CPE Basado en JUNOS

Gerencia de Ingeniería: Alejandro Perales.

Preparado por: Juan Mendoza, Oscar La Torre.

Gerencia de Ingeniería

Clasificación de la Información: Fecha: Página :

Confidencial / uso Interno 22/11/2010 30/ 47

# set rule-set NAT-to-WAN rule DYNNAT then source-nat interface

13.3. NAT Dinámico N:1 Pool Direcciones

Este mecanismo permite mapear múltiples direcciones LAN hacia un pool de direcciones IP

Públicas.

Nombre de la política: NAT-to-POOL

Nombre de la Acción: source-nat pool

Figura 5 .- IP NAT, Múltiples direcciones Origen hacia un Pool

Para la habilitación del Pool IP Público ingresar la siguiente sentencia.

# edit security nat source

[edit security nat source]

# set pool [Pool_IP] address [IP_PUB_INICIO] to [IP_PUB_FINAL]

Una vez definido el Pool de direcciones públicas sobre las cuales haremos la translación

NAT, crear la regla de traslación:

# edit security nat source

[edit security nat source]

# set rule-set NAT-to-POOL from interface [Sub_Int_LAN]

# set rule-set NAT-to-POOL to interface [Sub_Int_WAN]

Gerencia de Ingeniería Jefatura de Proyectos

Configuración de CPE Basado en JUNOS

Gerencia de Ingeniería: Alejandro Perales.

Preparado por: Juan Mendoza, Oscar La Torre.

Gerencia de Ingeniería

Clasificación de la Información: Fecha: Página :

Confidencial / uso Interno 22/11/2010 31/ 47

# set rule-set NAT-to-POOL rule DYNNAT match source-address [Segmento_LAN]

# set rule-set NAT-to-POOL rule DYNNAT then source-nat pool [Pool_IP]

14.Configuración de la calidad de servicio (QoS)

14.1. Creación de los filtros de tráfico

Los filtros de Tráfico tienen la misma función de los ACL, pero adicionalmente permite

tomar acciones sobre el tráfico, como asignar prioridad así como la clase a la cual

pertenece, contar los paquetes, etc.

Aunque la presente guía indica que se emplee el parámetro de las Redes Destino, como

mecanismo de clasificación es posible clasificar vía los siguientes mecanismos:

• Direcciones IP Origen: source-address

• Direcciones IP Destino: destination-address

• Ambas opciones: source-address o destination address

Ídem al caso de los ACL en IOS, se debe tener en cuenta de crear las reglas de clasificación

específicas para no incluir dentro de la lógica redes cuyo objetivo es enviar por otro tipo de

clase.

Para la presente sentencia [Red_Origen] es el tráfico desde los host locales hacia

direcciones de la sede principal o sede remota, el cual será clasificado como Cos5, Cos2,

Cos1 y default.

#edit firewall family inet

[edit firewall family inet]

# set filter setqosClass term cos5 from source-address [Red_Origen]

# set filter setqosClass term cos5 then loss-priority low

# set filter setqosClass term cos5 then forwarding-class qos5

# set filter setqosClass term cos5 then accept

# set filter setqosClass term cos2 from source-address [Red_Origen]

# set filter setqosClass term cos2 then loss-priority low

# set filter setqosClass term cos2 then forwarding-class qos2

# set filter setqosClass term cos2 then accept

# set filter setqosClass term cos1 from source-address [Red_Origen]

# set filter setqosClass term cos1 then loss-priority low

# set filter setqosClass term cos1 then forwarding-class qos1

Gerencia de Ingeniería Jefatura de Proyectos

Configuración de CPE Basado en JUNOS

Gerencia de Ingeniería: Alejandro Perales.

Preparado por: Juan Mendoza, Oscar La Torre.

Gerencia de Ingeniería

Clasificación de la Información: Fecha: Página :

Confidencial / uso Interno 22/11/2010 32/ 47

# set filter setqosClass term cos1 then accept

# set filter setqosClass term default then forwarding-class best-effort

# set filter setqosClass term default then accept

Para la clasificación del tráfico de entrada esta debe ser aplicada sobre la interface LAN del

CPE.

# set interfaces fe-0/0/1 unit 0 family inet filter input setqosClass

Nota: a Diferencia de IOS, en JUNOS en filtro de clasificación bloquea todo el tráfico que no

es indicado de modo explicito, por eso es importante una entrada en el filtro que permita el

Paso del tráfico Default.

Para la interfaz WAN se debe habilitar el siguiente comando, con esto permitirá ingresar

Configuraciones de calidad de servicio.

# set interfaces fe-0/0/0 per-unit-scheduler

14.2. Configuración de los políticas de Remarcado

Las políticas de remarcado permiten asegurar que la clasificación del tráfico realizada vía el

filtro en la interfaz de entrada del router entrada sea constante a través de la red. Para el

siguiente ejemplo remarcamos el tráfico para la clase Cos1, Cos2 y Cos5.

# edit class-of-service rewrite-rules dscp SetDscpWan

[edit class-of-service rewrite-rules dscp SetDscpWan]

# set forwarding-class qos1 loss-priority low code-point cs1

# set forwarding-class qos2 loss-priority low code-point cs2

# set forwarding-class qos5 loss-priority low code-point ef

Una vez definida las políticas de remarcado es necesario aplicarlo dentro del menú class-of-

service, interfaces

# edit class-of-service

[edit class-of-service]

# set interface fe-0/0/0 unit 0 rewrite-rules dscp SetDscpWan

Gerencia de Ingeniería Jefatura de Proyectos

Configuración de CPE Basado en JUNOS

Gerencia de Ingeniería: Alejandro Perales.

Preparado por: Juan Mendoza, Oscar La Torre.

Gerencia de Ingeniería

Clasificación de la Información: Fecha: Página :

Confidencial / uso Interno 22/11/2010 33/ 47

14.3. Creación de las clases de servicio:

JUNOS dispone de 8 colas para atender las clases de servicio, para los servicio de TELMEX

RPV únicamente emplearemos 3 Clases, esto para los servicios RPVL y RPVN.

El propósito es crear una cola por tipo de tráfico y asignar el respectivo schedulers para su

atención en la interfaz de salida, la tabla siguiente resume los puntos a tener en

consideración:

Cola Forwarding Class

queue 0 best-effort

queue 1 qos1

queue 2 qos2

queue 3 network-control

queue 7 qos5

Las siguientes sentencias permite la creación de las clases y su respectiva asignación de la

cola, para cada una de las clases asignaremos como: loss-priority low.

Bajo las siguientes instrucciones se configuran la clase de Forwarding para todos los

tráficos.

# edit class-of-service

[edit class-of-service]

# set forwarding-classes queue 0 best-effort

# set forwarding-classes queue 1 qos1

# set forwarding-classes queue 2 qos2

# set forwarding-classes queue 7 qos5

# set forwarding-classes queue 3 network-control

14.4. Creación de los schedulers:

Los schedulers permiten asignar una capacidad de envío de información en los buffers de

las interfaces, asegurando un mínimo de BW el cual es reservado asociado a cada una de las

clases.

Distribución de los buffers para los scheduler, debe mantener una relación con los BW de

las clases de servicio asegurados de acuerdo al BW contratado.

Gerencia de Ingeniería Jefatura de Proyectos

Configuración de CPE Basado en JUNOS

Gerencia de Ingeniería: Alejandro Perales.

Preparado por: Juan Mendoza, Oscar La Torre.

Gerencia de Ingeniería

Clasificación de la Información: Fecha: Página :

Confidencial / uso Interno 22/11/2010 34/ 47

Velocidad QoS1 QoS2 QoS3 Network-Control Best-Effort

FE 100Mbps 20% 60% 10% 5% Restante

GE 1000Mbps 20% 60% 10% 5% Restante

La siguiente sintaxis muestra la relación de los Schedulers y su tipo de tráfico asignado.

Nombre del Scheduler Prioridad Asignación

sched-qos5 strict-high Trafico Cos3, Voz y Video

sched-qos2 high Trafico Cos2, Datos críticos

sched-qos1 medium-high Trafico Cos3, Datos no críticos

sched-default low Trafico no clasificado

sched-network-control high Señalización

Para la creación de lo scheduler se deben aplicar las siguientes sentencias, las cuales

pueden ser ingresadas desde la raíz del árbol del CLI.

# edit class-of-service

# set schedulers sched-qos1 transmit-rate [BW qos1]

# set schedulers sched-qos1 buffer-size percent 20

# set schedulers sched-qos1 priority medium-low

# set schedulers sched-qos2 transmit-rate [BW qos2]

# set schedulers sched-qos2 buffer-size percent 60

# set schedulers sched-qos2 priority medium-low

# set schedulers sched-qos5 transmit-rate [BW qos5]

# set schedulers sched-qos5 buffer-size percent 10

# set schedulers sched-qos5 priority high

# set schedulers sched-network-control transmit-rate 64k

# set schedulers sched-network-control buffer-size percent 5

# set schedulers sched-network-control priority high

# set schedulers sched-default transmit-rate 128k

# set schedulers sched-default buffer-size remainder

# set schedulers sched-default priority low

Nota: Los scheduler de la clase default y Network-Control ya tiene definido el ancho de

banda este debe ser sumado al resultado de sumar los QOS por clase, con esta forma se

configurara el “shaping”.

Gerencia de Ingeniería Jefatura de Proyectos

Configuración de CPE Basado en JUNOS

Gerencia de Ingeniería: Alejandro Perales.

Preparado por: Juan Mendoza, Oscar La Torre.

Gerencia de Ingeniería

Clasificación de la Información: Fecha: Página :

Confidencial / uso Interno 22/11/2010 35/ 47

14.5. Asignación de Schedulers a las Clases de Servicio

La flexibilidad en JUNOS permite vincular las clases con las colas, para asegurar que cada

clase sea atendida de forma oportuna y con el BW mínimo asegurado.

Esta instrucción está vinculada a las sentencias ingresadas en los puntos anteriores: Clases

de Servicio y Schedulers:

La relación de etiquetas se indica en la tabla siguiente

Nombre del Schedulers Nombre Forwarding Class

sched-qos5 qos5

sched-qos2 qos2

sched-qos1 qos1

sched-network-control network-control

La relación de sentencias debe mantener las instrucciones siguientes:

# edit class-of-service scheduler-maps qos-map-sched

[edit class-of-service scheduler-maps qos-map-sched]

# set forwarding-class qos1 scheduler sched-qos1

# set forwarding-class qos2 scheduler sched-qos2

# set forwarding-class qos5 scheduler sched-qos5

# set forwarding-class best-effort scheduler sched-default

# set forwarding-class network-control scheduler sched-network-control

14.6. Configuración de los Policers de Salida

Para la configuración del policer de salida se deben crear Policy independientes para RPVL y

RPVN según se muestra y se indica en la nomenclatura indicada.

Los policer deben considerarse en múltiplos del factor 1024 para su aplicación y

consecuencia con las políticas en los equipos de acceso ME.

Una diferencia entre las configuraciones de los policers entre el IOS de Cisco y JUNOS de

Juniper, es que en IOS permite especificar dos valores de tamaño de ráfaga (burst size), el

normal y el máximo. En JUNOS solo es posible especificar solo un valor de tamaño de

ráfaga, el máximo busrt size.

Para la configuración de los policer aplicar las siguientes sentencias.

Gerencia de Ingeniería Jefatura de Proyectos

Configuración de CPE Basado en JUNOS

Gerencia de Ingeniería: Alejandro Perales.

Preparado por: Juan Mendoza, Oscar La Torre.

Gerencia de Ingeniería

Clasificación de la Información: Fecha: Página :

Confidencial / uso Interno 22/11/2010 36/ 47

# edit firewall policer qos5-policer-rpvl

[edit firewall policer qos5-policer-rpvl]

# set if-exceeding bandwidth-limit [BW]

# set if-exceeding burst-size-limit [Burst]

# set then discard

Para las políticas de la clase qos2 (datos críticos), como indica el servicio, al tráfico que

excede se debe remarcar como cs1, para este caso la clasificaremos dentro de la clase qos1,

sino se tiene la clase qos1 se aplica el comando “discard”.

# edit firewall policer qos2-policer-rpvl

[edit firewall policer qos2-policer-rpvl]

# set if-exceeding bandwidth-limit [BW]

# set if-exceeding burst-size-limit [Burst]

# set then forwarding-class qos1

Para el tráfico cos1 no aplicaremos policer debido a la naturaleza del servicio, el tráfico

Cos1 debe tomar el BW que no es empleado por las clases cos2 y cos5, este BW que toma el

Cos1, está limitado por el shapping global aplicado sobre la interfaz del servicio.

14.7. Configuración de las Políticas de tráfico WAN

Las políticas a aplicarse sobre los tráficos atendidos por cada uno de los schedulers, tiene

como propósito limitar el BW, para lo cual requiere de la activación de un filtro y asignación

de los policer creados previamente para cada uno de los tráficos.

La tabla indicada tiene la siguiente nomenclatura asignada a cada unos de los tráficos.

Nombre del filtro Termino Acción

policy-wan-rplv

qos1 Ninguna

qos2 qos2-policer-rpvl

qos5 qos5-policer-rpvl

policy-wan-rpln

qos1 Ninguna

qos2 qos2-policer-rpvl

qos5 qos5-policer-rpvl

Para los tráficos identificados como cos1, cos2, cos3 se aplicará la misma lógica que el filtro

creado para la clasificación, la diferencia radica sobre las acciones a tomar entre un filtro de

Gerencia de Ingeniería Jefatura de Proyectos

Configuración de CPE Basado en JUNOS

Gerencia de Ingeniería: Alejandro Perales.

Preparado por: Juan Mendoza, Oscar La Torre.

Gerencia de Ingeniería

Clasificación de la Información: Fecha: Página :

Confidencial / uso Interno 22/11/2010 37/ 47

clasificación y otro que aplica policer de entrada.

# edit firewall family inet filter policing-wan-rpvl

[edit firewall family inet filter policing-wan-rpvl]

# set term qos5 from destination-address [Red_Destino]

# set term qos5 then policer qos5-policer-rpvl

# set term qos5 then loss-priority low

# set term qos5 then accept

# set term qos2 from destination-address [Red_Destino]

# set term qos2 then policer qos2-policer-rpvl

# set term qos2 then loss-priority low

# set term qos2 then accept

# set term qos1 from destination-address [Red_Destino]

# set term qos1 then forwarding-class qos1

# set term qos1 then loss-priority low

# set term qos1 then accept

# set term default then loss-priority low

# set term default then accept

Debemos resaltar que aunque no hay un policer para la clase Cos1, el propósito es

únicamente enviar el tráfico a la cola respectiva.

El policer debe ser aplicado de salida sobre la interfaz asignada con la VLAN asignada si es

una sub-interfaz (RPVL/RPVN).

# edit interfaces fe-0/0/0

[edit interfaces fe-0/0/0]

# set unit 0 family inet filter output policing-wan-rpvl

Para el caso donde dispongamos de servicio RPVN y RPVL cada policy asociado al tipo de

Servicio RPV, está aplicado sobre la sub interfaz asignada.

# edit interfaces fe-0/0/0

[edit interfaces fe-0/0/0]

# set unit 0 family inet filter output policing-wan-rpvl

Gerencia de Ingeniería Jefatura de Proyectos

Configuración de CPE Basado en JUNOS

Gerencia de Ingeniería: Alejandro Perales.

Preparado por: Juan Mendoza, Oscar La Torre.

Gerencia de Ingeniería

Clasificación de la Información: Fecha: Página :

Confidencial / uso Interno 22/11/2010 38/ 47

# set unit 1 family inet filter output policing-wan-rpvn

14.8. Configuración de Traffic Shapping

En JUNOS el traffic Shapping nos permite el control del tráfico agregado del cliente, que

viene a ser la suma de los mínimos de BW asegurados4, para mantener relación con la

asignación de BW empleada en los schedulers.

La siguiente sentencia debe aplicarse sobre la sub interface empleada para la conexión

WAN, para este caso unit 0.

Seguir la siguiente sentencia para atender el tráfico:

# edit class-of-service

[edit class-of-service]

# set interface fe-0/0/0 unit 0 shaping-rate [BW Total]

Nota: [BW Total] = [BW Qos5] + [BW Qos2] + [BW Qos1] + 128k +64k

14.9. Activación de Scheduler Map en la interface

Como parte concluyente es necesario activar las configuración sobre la sub interface ídem

al caso similar al Shapping, se aplica dentro del sub menú [class-of-service].

# edit class-of-service

[edit class-of-service]

# set interface fe-0/0/0 unit 0 scheduler-map qos-map-sched

15.Activación de la configuración

Una diferencia importante de operación de JUNOS sobre IOS, es que JUNOS ingresa las

instrucciones de modo Off-line, es decir todas las sentencias son ingresadas a una

configuración candidata que puede ser aplicada una vez concluidas la configuración

deseada.

Gerencia de Ingeniería Jefatura de Proyectos

Configuración de CPE Basado en JUNOS

Gerencia de Ingeniería: Alejandro Perales.

Preparado por: Juan Mendoza, Oscar La Torre.

Gerencia de Ingeniería

Clasificación de la Información: Fecha: Página :

Confidencial / uso Interno 22/11/2010 39/ 47

El comando commit permite activar la configuración candidata7, previa validación de cada

una de las sentencias, si una o varias sentencias no son válidas estas no serán aplicadas.

Para validar la integridad de la configuración candidata sin necesidad de activar la misma se

ejecuta mediante la sentencia:

# commit check

Aunque la sentencia commit, provee una mejora operativa se recomienda ingresar el

comando con la confirmación, si la configuración candidata falla de alguna forma o se

pierde debido a los cambios la gestión remota del CPE, luego de un tiempo (2 minutos es

recomendado) la configuración retornará a la previa, o la default si el CPE está

configurándose por primera vez.

# commit confirmed 2

Una vez que se valide la configuración y que todo opera aplicar nuevamente el comando:

# commit comment Ingreso-config-Final

7

Configuración que es modificada por la sesión o sesiones activas

Gerencia de Ingeniería Jefatura de Proyectos

Configuración de CPE Basado en JUNOS

Gerencia de Ingeniería: Alejandro Perales.

Preparado por: Juan Mendoza, Oscar La Torre.

Gerencia de Ingeniería

Clasificación de la Información: Fecha: Página :

Confidencial / uso Interno 22/11/2010 40/ 47

16.Troubleshooting Básico

16.1. Reinicio y Apagado del CPE

Es recomendable en caso reiniciar o apagar el CPE Juniper vía los comandos destinados al

mismo, para detener de forma correcta el sistema de archivos.

[edit]

# run request system power-off

E n caso sea necesario reiniciar el CPE:

[edit]

# run request system reboot

16.2. Monitoreo de interface

Monitoreo del estado de las interfaces, desde el modo operacional.

# run show interface ge-0/0/0

# run show interface ge-0/0/0 extensive

# run clear interfaces statistics all

# run show security flow-session

16.3. Monitoreo de funcionalidades Switching

Monitoreo de las interfaces VLAN L3, definidas dentro del CPE.

# run show interfaces vlan terse

Interface Admin Link Proto Local

Remote

vlan up up

vlan.10 up down inet 10.1.1.1/24

Gerencia de Ingeniería Jefatura de Proyectos

Configuración de CPE Basado en JUNOS

Gerencia de Ingeniería: Alejandro Perales.

Preparado por: Juan Mendoza, Oscar La Torre.

Gerencia de Ingeniería

Clasificación de la Información: Fecha: Página :

Confidencial / uso Interno 22/11/2010 41/ 47

Monitoreo de las interfaces asociadas a las VLANs, así indica el tagging de la interface

[edit]

# run show ethernet-switching interfaces

Interface State VLAN members Tag Tagging Blocking

fe-0/0/2.0 down vlan-Lan 10 untagged unblocked

fe-0/0/4.0 down vlan-Lan 10 untagged unblocked

fe-0/0/6.0 down default 1 untagged unblocked

fe-0/0/7.0 down default 1 untagged unblocked

Las siguientes ejemplos muestras el listado y luego el borrado de la tabla de direcciones

MAC aprendidas por las interfaces en modo L2.

# run show ethernet-switching table

Ethernet-switching table: 3 entries, 1 learned

VLAN MAC address Type Age Interfaces

vlan-Lan * Flood - All-members

vlan-Lan 00:24:dc:13:a9:48 Static - Router

vlan-Lan 00:25:64:59:9e:94 Learn 0 fe-0/0/4.0

# run clear ethernet-switching table

# run show ethernet-switching table

Ethernet-switching table: 2 entries, 0 learned

VLAN MAC address Type Age Interfaces

vlan-Lan * Flood - All-members

vlan-Lan 00:24:dc:13:a9:48 Static - Router

16.4. Monitoreo del enrutamiento BGP y estáticas

Bajo las siguientes sentencias podemos monitorear las rutas asociadas a protocolos

específicos.

# run show route protocol bgp

# run show route protocol bgp

Gerencia de Ingeniería Jefatura de Proyectos

Configuración de CPE Basado en JUNOS

Gerencia de Ingeniería: Alejandro Perales.

Preparado por: Juan Mendoza, Oscar La Torre.

Gerencia de Ingeniería

Clasificación de la Información: Fecha: Página :

Confidencial / uso Interno 22/11/2010 42/ 47

Bajo el siguiente comando se muestra la tabla de rutas global.

[edit]

# run show route

# run show route table inet.0

# run show router all

# run show pfe statistics traffic

Con las sentencias adjuntas se puede monitorear el estado del enrutamiento BGP.

[edit]

# run show route protocol bgp extensive

# run show route protocol bgp

# run show bgp summary

# run monitor start trace-bgp

# run show route protocol bgp all

16.5. Monitoreo del estado del CPE

Bajo las siguientes sentencias, es posible monitorear el estado del equipo, temperatura,

versión de JUNOS, etc.

[edit]

# run show chassis routing-engine

# run show chassis environment

16.6. Recopilación de información TAC

La instrucción para recopilar información al JTAC8 se captura bajo la siguiente sentencia:

[edit]

# run request support information | save /var/tmp/show-tech.txt

El archivo se almacena en la ubicación /var/tmp (puede elegirse otra ubicación), desde

donde puede ser subido a un servidor FTP para su envío al JTAC.

8

JTAC, Juniper Technical Asístanse Center

Gerencia de Ingeniería Jefatura de Proyectos

Configuración de CPE Basado en JUNOS

Gerencia de Ingeniería: Alejandro Perales.

Preparado por: Juan Mendoza, Oscar La Torre.

Gerencia de Ingeniería

Clasificación de la Información: Fecha: Página :

Confidencial / uso Interno 22/11/2010 43/ 47

El siguiente ejemplo muestra como conectar a un servidor ftp, luego se cambia a la carpeta

local dentro del equipo donde se ubica el archivo “show-tech.txt”:

[edit]

junos@DUTRPV# run ftp 172.20.14.2

Connected to 172.20.14.2.

220 3Com 3CDaemon FTP Server Version 2.0

Name (172.20.14.2:junos):junos

331 User name ok, need password

Password:

230 User logged in

Remote system type is UNIX.

Using binary mode to transfer files.

ftp> lcd /var/tmp

Local directory now /cf/var/tmp

Para el presente ejemplo se sube el archivo con la sentencia “mput”.

ftp> mput show-tech.txt

mput show-tech.txt? y

200 PORT command successful.

150 File status OK ; about to open data connection

0% |

70% | **************************************

100% | *************************************************| 149 KB 00:00 ETA

226 Closing data connection; File transfer successful.

153046 bytes sent in 2.36 seconds (63.34 KB/s)

ftp> bye

Gerencia de Ingeniería Jefatura de Proyectos

Configuración de CPE Basado en JUNOS

Gerencia de Ingeniería: Alejandro Perales.

Preparado por: Juan Mendoza, Oscar La Torre.

Gerencia de Ingeniería

Clasificación de la Información: Fecha: Página :

Confidencial / uso Interno 22/11/2010 44/ 47

16.7. Upgrade de Sistema Operativo JUNOS

Configuración del servidor FTP, para lo cual emplearemos el programa 3CDaemon.

Entrar al servicio de FTP.

Gerencia de Ingeniería Jefatura de Proyectos

Configuración de CPE Basado en JUNOS

Gerencia de Ingeniería: Alejandro Perales.

Preparado por: Juan Mendoza, Oscar La Torre.

Gerencia de Ingeniería

Clasificación de la Información: Fecha: Página :

Confidencial / uso Interno 22/11/2010 45/ 47

Seleccionar la ventana de configuración del FTP Server.

Configurar el usuario y password dentro de la Aplicación FTP

Gerencia de Ingeniería Jefatura de Proyectos

Configuración de CPE Basado en JUNOS

Gerencia de Ingeniería: Alejandro Perales.

Preparado por: Juan Mendoza, Oscar La Torre.

Gerencia de Ingeniería

Clasificación de la Información: Fecha: Página :

Confidencial / uso Interno 22/11/2010 46/ 47

Definir la carpeta de archivos donde se ubicará el software JUNOS, previamente descargado

de la página del JTAC.

Configurar una de las interfaces del CPE que permita la conectividad IP con el servidor FTP.

Iniciar la sesión FTP y descarga del software JUNOS.

Gerencia de Ingeniería Jefatura de Proyectos

Configuración de CPE Basado en JUNOS

Gerencia de Ingeniería: Alejandro Perales.

Preparado por: Juan Mendoza, Oscar La Torre.

Gerencia de Ingeniería

Clasificación de la Información: Fecha: Página :

Confidencial / uso Interno 22/11/2010 47/ 47

Instalación del software JUNOS que se descargó por FTP.

Luego de la carga del sistema operativo y no presente mensajes de error, se procede con el

reinicio del equipo para cargar el software apropiadamente.

Iniciar la sesión nuevamente y validar la versión cargada.

Gerencia de Ingeniería Jefatura de Proyectos

También podría gustarte

- GlobalProtect AdminGuide 61-SpanishDocumento244 páginasGlobalProtect AdminGuide 61-Spanishluis alexisAún no hay calificaciones

- Secretos Para Vivir Sanos: Una Guía Natural Y Efectiva Que Te Ayudará a Mantenerte Sano Y ActivoDe EverandSecretos Para Vivir Sanos: Una Guía Natural Y Efectiva Que Te Ayudará a Mantenerte Sano Y ActivoAún no hay calificaciones

- Seminario Ibwave en Peru Agosto 2014 PDFDocumento51 páginasSeminario Ibwave en Peru Agosto 2014 PDFluuiisxxxAún no hay calificaciones

- Cafe Gran Documento WORDDocumento76 páginasCafe Gran Documento WORDjairo perdomoAún no hay calificaciones

- Nueva Guia 2022 Final Saptgiyc Sogiba FasgoDocumento11 páginasNueva Guia 2022 Final Saptgiyc Sogiba FasgoVic JMeloAún no hay calificaciones

- 3.-Los Siete Factores Del Éxito Gerencial PDFDocumento108 páginas3.-Los Siete Factores Del Éxito Gerencial PDFMiguel PadrónAún no hay calificaciones

- Exinda 8063 Data SheetDocumento63 páginasExinda 8063 Data SheetVito Perez SalgadoAún no hay calificaciones

- Manual Wizard 2021Documento2 páginasManual Wizard 2021lokotekAún no hay calificaciones

- KQGCDocumento18 páginasKQGCArnol VegaAún no hay calificaciones

- MISAS M. (2015) La Educación Líquida Aproximaciones A La Realización Sociedad - Escuela - SujetoDocumento196 páginasMISAS M. (2015) La Educación Líquida Aproximaciones A La Realización Sociedad - Escuela - SujetoJulio César Murcia Padilla100% (1)

- Como Ser Elmachoalfa PDFDocumento32 páginasComo Ser Elmachoalfa PDFJhon BellezaAún no hay calificaciones

- Kick Off Proyecto PM DigitalizaciónDocumento10 páginasKick Off Proyecto PM DigitalizaciónFernanda NúñezAún no hay calificaciones

- Hipertrofia Prostática Benigna (HPB), Cancer y ProstatitisDocumento90 páginasHipertrofia Prostática Benigna (HPB), Cancer y ProstatitisAngel Bendfeldt Maldonado100% (1)

- Redes Wifi Con WPS DesactivadoDocumento8 páginasRedes Wifi Con WPS DesactivadoITEM10Aún no hay calificaciones

- Cómo Saber La Región Del Firmware de Un HuaweiDocumento14 páginasCómo Saber La Región Del Firmware de Un HuaweiJuan Carlos Cordoba LopezAún no hay calificaciones

- La SeborreaDocumento13 páginasLa Seborreakevindroid1992Aún no hay calificaciones

- Milagro para El Herpes de Laura Bayala - Mi Historia y Opinion SinceraDocumento2 páginasMilagro para El Herpes de Laura Bayala - Mi Historia y Opinion SinceraErica Gutierrez0% (1)

- Consejos para La Vida Maurice & AstridDocumento4 páginasConsejos para La Vida Maurice & AstridMauriceAún no hay calificaciones

- Tendinitis RotulianaDocumento6 páginasTendinitis RotulianaCLINICA NUEVA VIDAAún no hay calificaciones