Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Glosario #1 - Derecho Laboral

Cargado por

Paul RiveraDescripción original:

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Glosario #1 - Derecho Laboral

Cargado por

Paul RiveraCopyright:

Formatos disponibles

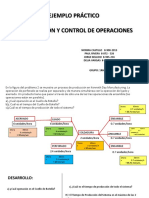

Universidad Tecnológica de Panamá

Política y Legislación Informática

Nombre: Paul Rivera

Cedula:8-872-526 Fecha: 16/04/2020

Facultad: Ing. Industrial

Desarrollar el siguiente Glosario en clase, de manera individual, logrando entender

cada uno de los conceptos indicados

1. Informática: es una ciencia que administra métodos, técnicas y procesos

con el fin de almacenar, procesar y transmitir información y datos en

formato digital.

2. Política informática: conjunto de reglas, procedimientos, asignación de

funciones y demás elementos que rigen la implantación de sistemas de

información en empresas e instituciones civiles y gubernamentales.

3. Digital: dispositivos destinados a la generación, transmisión, procesamiento

o almacenamiento de señales digitales.

4. Delito: Acción que va en contra de lo establecido por la ley y que es

castigada por ella con una pena grave.

5. Pena: es el recurso que utiliza el Estado para reaccionar frente al delito,

expresándose como la "restricción de derechos del responsable"

6. Confidencialidad: es la propiedad de la información, por la que se garantiza

que está accesible únicamente a personal autorizado a acceder a dicha

información.

7. Dolo: es la voluntad deliberada (elemento volitivo) de cometer un delito a

sabiendas de su ilicitud (elemento intelectivo, intelectual o cognitivo). En los

actos jurídicos, el dolo implica la voluntad maliciosa de engañar a alguien o

de incumplir una obligación contraída.

8. Culpa: supone, según Francesco Carrara, la "voluntaria omisión de

diligencia en calcular las consecuencias posibles y previsibles del propio

hecho".

9. Sanción: es una decisión tomada por una autoridad pública o privada, como

consecuencia del incumplimiento de una regla o norma de conducta

10. Multa: es la sanción administrativa o penal consistente en un pago en

dinero, a veces expresado como días de multa.

11. Perito: es una persona reconocida como una fuente confiable en un

determinado tema, técnica, o habilidad, cuya capacidad para juzgar o

decidir en forma correcta, equilibrada, e inteligente, le confiere autoridad y

estatus por sus pares o por el público en una materia específica.

12. Hostigamiento: es el comportamiento que se encuentra amenazante o

perturbador.

13. Extorsión: es un delito que consiste en obligar a una persona, a través de la

utilización de violencia o intimidación, a realizar u omitir un acto jurídico o

negocio jurídico con ánimo de lucro y con la intención de producir un

perjuicio de carácter patrimonial o bien del sujeto pasivo.

14. Contrato: es un acuerdo legal, oral o escrito, manifestado en común entre

dos o más personas con capacidad jurídica (partes del contrato), que se

obligan en virtud del mismo, regulando sus relaciones a una determinada

finalidad o cosa, y a cuyo cumplimiento pueden compelerse de manera

recíproca, si el contrato es bilateral, o compelerse una parte a la otra, si el

contrato es unilateral.

15. Prueba Idónea: es todo motivo o razón aportado al proceso por los medios

y procedimientos aceptados en la ley para llevarle al juez al convencimiento

de la certeza sobre los hechos discutidos en un proceso.

16. Accesibilidad: derecho que implica la real posibilidad de una persona de

ingresar, transitar y permanecer en un lugar, de manera segura, confortable

y autónoma.

17. Adware: es cualquier programa que automáticamente muestra u ofrece

publicidad no deseada o engañosa, ya sea incrustada en una página web

mediante gráficos, carteles, ventanas flotantes, o durante la instalación de

algún programa al usuario, con el fin de generar lucro a sus autores.

18. Autodeterminación Informativa: es un derecho fundamental derivado del

derecho a la privacidad, que se concreta en la facultad de toda persona

para ejercer control sobre la información personal que le concierne,

contenida en registros públicos o privados, especialmente -pero no

exclusivamente- los almacenados en medios informáticos.

19. Autoridad Certificante: es una entidad de confianza, responsable de emitir y

revocar los certificados, utilizando en ellos la firma electrónica, para lo cual

se emplea la criptografía de clave pública.

20. Autoridad Certificante raíz: Es una herramienta tecnológica que nos permite

asegurar el origen de un documento o mensaje y verificar que su contenido

no haya sido alterado. Es una secuencia única de letras y números que

vincula al firmante con un documento electrónico.

21. Autoridad de Registro: autoridad que controla la generación de certificados

paras los miembros de una entidad.

22. Base de Datos: conjunto de datos pertenecientes a un mismo contexto y

almacenados sistemáticamente para su posterior uso.

23. Software: Conjunto de programas y rutinas que permiten a la computadora

realizar determinadas tareas.

24. Bomba Lógica: es una parte de un código insertado intencionalmente en un

programa informático que permanece oculto hasta cumplirse una o más

condiciones preprogramadas, en ese momento se ejecuta una acción

maliciosa.

25. Beta (software): es un programa que se encuentra cerca de su fase final de

desarrollo.

26. Certificado Digital: es el único medio que permite garantizar técnica y

legalmente la identidad de una persona en Internet.

27. Cesión de derechos (de Software): desprenderse de los derechos de un

software en concreto, para transferírselos a otra persona y convertirla en su

autor.

28. Derecho de Autor: Los derechos de autor otorgan al propietario el derecho

exclusivo sobre el uso de la obra, con algunas excepciones. Cuando

alguien crea una obra original fija en un medio tangible, automáticamente

se convierte en el propietario de los derechos de autor de dicha obra

.

29. Ciber hostigamiento: El acoso cibernético (o ciberacoso) consiste en utilizar

la tecnología para amenazar, avergonzar, intimidar o criticar a otra persona.

... En otras palabras, es todo aquello que se publica en Internet con la

intención de hacer daño, avergonzar o molestar a otra persona.

30. Ciberterrorismo: el ciberterrorismo podría definirse como el uso de recursos

informáticos para intimidar o coaccionar a otros. Un ejemplo de

ciberterrorismo podría ser la intrusión en un sistema informático de un

hospital para dañar su infraestructura crítica y con ello afectar a los

pacientes.

31. Ciberocupación: La ciberocupación o cybersquatting se define como el acto

de registrar, traficar o usar un nombre de dominio con mala fe para

aprovecharse del potencial y prestigio que tenga una marca que pertenezca

a otra persona o empresa.

32. Click -wrap: El nombre "clickwrap" proviene del uso de "shrink wrap

contracts" comúnmente utilizados en las compras de software en caja, que

"contienen un aviso de que al desgarrar el shrinkwrap, el usuario acepta los

términos del software encerrados dentro".

33. Cláusula de tiempo máximo de respuesta: es un documento que establece

los acuerdos sobre las normas de un servicio o producto.

34. Código abierto: El código abierto u open source, es el término con el cual se

identifica al software distribuido y desarrollado bajo una licencia que permite

a los usuarios el acceso al código fuente del software, y que de igual

manera pueda ser estudiado y modificado sin ninguna restricción en el uso

del mismo, con la posibilidad de poder redistribuirlo, siempre y cuando, sea

bajo los términos y condiciones de la licencia con la cual fue adquirido el

software original.

35. Código cerrado: El código cerrado es aquel código que forma un programa

informático que, en contraposición con el código abierto, no permite a

cualquier persona que lo estudie (por ejemplo, porque solo se distribuyen

del programa los binarios).

36. Código fuente: es el archivo o archivos con las instrucciones necesarias,

realizadas en un lenguaje de programación, que sirve para compilar

posteriormente un programa o programas para que puedan ser utilizados

por el usuario de forma directa, tan sólo ejecutándolo.

37. Código Objeto: Código generado por un compilador o un ensamblador

traducido por un código fuente de un programa.

38. Cracker: es el término que define a programadores maliciosos y ciberpiratas

que actúan con el objetivo de violar ilegal o inmoralmente sistemas

cibernéticos, siendo un término creado en 1985 por hackers en defensa del

uso periodístico del término.

39. Cookies: Una cookie es un archivo creado por un sitio web que contiene

pequeñas cantidades de datos y que se envían entre un emisor y un

receptor

40. Contrato web: En el contrato de desarrollo de una página web, se especifica

cuál va a ser su contenido y estructura, así, se especifican el número de

páginas, la interface gráfica, las fotografías, el sonido, el texto, logotipos.

41. Contratos Informáticos: Un contrato informático es un concepto en sentido

amplio u objetivo, que abarca todos aquellos convenios cuyo objeto sea un

bien o servicio informático, independientemente de la vía por la que se

celebren

42. Comercio electrónico: El comercio electrónico, también conocido como e-

commerce (electronic commerce en inglés) o bien comercio por Internet o

comercio en línea, consiste en la compra y venta de productos o de

servicios a través de medios electrónicos, tales como redes sociales y otras

páginas web.

43. Documentos electrónicos: Es un hecho notorio que nos encontramos

plenamente inmersos en la sociedad de los servicios de la información y del

comercio electrónico. En el plano judicial, a raíz de la promulgación, hace

ya más de 16 años, de la Ley de Enjuiciamiento Civil 1/2000, de 7 de enero,

se abrió una insondable serie de posibilidades probatorias debido a la

implantación de un sistema de números apertus de medios probatorios.

44. Desarrollo a la medida de software: El desarrollo de software a la medida es

la solución para cuando no es posible disponer de una herramienta o

aplicación estándar que nos ayude a sistematizar las operaciones de una

empresa.

45. Derecho informático: Ciencia y rama autónoma del Derecho que abarca el

estudio de las normas, jurisprudencias y doctrinas relativas al control y

regulación de la informática en aspectos como la regulación del medio

informático en su expansión y desarrollo, y la aplicación idónea de los

instrumentos informáticos

46. Denegación Distribuida de Servicios: es un intento malicioso de interrumpir

el tráfico normal de un servidor determinado, un servicio o una red al

inundar el objetivo o su infraestructura circundante con una avalancha de

tráfico de Internet

47. Denegación de Servicios: consiste en el envío y la petición de muchos

datos a un servidor en una red consiguiendo que de esta manera el servidor

se sature y no pueda responder a las peticiones de datos que se le realizan

de forma legítima.

48. Delitos Informáticos: son todas aquellas acciones ilegales, delictivas,

antiéticas o no autorizadas que hacen uso de dispositivos electrónicos e

internet, a fin de vulnerar, menoscabar o dañar los bienes, patrimoniales o

no, de terceras personas o entidades.

49. Firma Digital: mecanismo criptográfico que permite al receptor de un

mensaje firmado digitalmente identificar a la entidad originadora de dicho

mensaje y confirmar que el mensaje no ha sido alterado desde que fue

firmado por el originador.

50. Documento Electrónico: documento cuyo soporte material es un dispositivo

electrónico o magnético, y en el que el contenido está codificado mediante

algún tipo de código digital, que puede ser leído, interpretado, o reproducido

mediante sus conocimientos sociales adquiridos por las redes informáticas

que nos ayuda a abrir un documento electrónico.

51. Encriptación: proceso para volver ilegible información considera importante.

La información una vez encriptada sólo puede leerse aplicándole una clave.

52. Enlace Profundo Filtrado: tipo de URL de destino de anuncio que dirige a

los usuarios a una página específica en una aplicación. Crea enlaces hacia

una actividad en todos los sitios donde la palabra o frase sea usada en un

curso, como por ejemplo en publicaciones de foro, etiquetas o recursos.

53. Expediente Electrónico: datos registrados en un soporte durante el

seguimiento y hasta la finalización de una actividad institucional o personal,

y que comprende un contenido, un contexto y una estructura suficiente para

constituir una prueba o una evidencia de esa actividad.

54. Filtrado: es un sistema que remueve la información redundante o no

deseada de un flujo de información utilizando métodos semiautomáticos o

computarizados previo a la presentación de la información al usuario.

55. Firma Electrónica: datos electrónicos que acompañan o que están

asociados a un documento electrónico y cuyas funciones básicas son:

Identificar al firmante de manera inequívoca. Asegurar la integridad del

documento firmado.

56. Firmware: firmware o soporte lógico inalterable es un programa informático

que establece la lógica de más bajo nivel que controla los circuitos

electrónicos de un dispositivo de cualquier tipo. Está fuertemente integrado

con la electrónica del dispositivo, es el software que tiene directa

interacción con el hardware, siendo así el encargado de controlarlo para

ejecutar correctamente las instrucciones externas.

57. Fraude Informático: El fraude cibernético e informático se refiere al fraude

realizado a través del uso de una computadora o del Internet. La piratería

informática (hacking) es una forma común de fraude: el delincuente usa

herramientas tecnológicas sofisticadas para acceder a distancia a una

computadora con información confidencial.

58. Freeware: programa informático cuya distribución es gratuita, por lo cual el

usuario no tiene que pagar para instalarlo y utilizarlo. Sin embargo, a

diferencia de lo que ocurre con el software libre, los usuarios no están

habilitados a modificar su código.

59. 59.Gobierno digital o electrónico: es el uso de dispositivos tecnológicos de

comunicación, como computadoras e Internet para proporcionar servicios

públicos a ciudadanos y otras personas en un país o región. El gobierno

electrónico ofrece nuevas oportunidades para un acceso ciudadano más

directo y conveniente al gobierno, y para la provisión de servicios

gubernamentales directamente a los ciudadanos.

60. Gusano: es un malware que se replica para propagarse a otras

computadoras. Este software malicioso suele utilizar una red informática

para propagarse, aprovechando las fallas de seguridad en la computadora

de destino para acceder a ella. Los gusanos casi siempre causan algún

perjuicio a la red, aunque solo sea consumir ancho de banda, mientras que

los virus casi siempre corrompen o modifican archivos en una computadora

de destino.

61. Habeas Data: acción jurisdiccional propia del derecho, normalmente

constitucional, que confirma el derecho de cualquier persona física o

jurídica para solicitar y obtener la información existente sobre su persona, y

de solicitar su eliminación o corrección si fuera falsa o estuviera

desactualizada.

62. Hacker: alude a un experto en informática. El concepto tiene dos grandes

acepciones ya que puede referirse a un pirata informático (una persona que

accede de manera ilegal a un sistema para tomar su control u obtener datos

privados) o a un experto que se encarga de proteger y mejorar la seguridad

informática.

63. Hardware: todo aquello que físicamente forme parte del equipo. Hace

referencia a todas las partes tangibles de un sistema informático, sus

componentes son: eléctrictronicos, electromagnéticos, cables, gabinetes o

caja.

64. Hospedaje web: servicio que provee a los usuarios de Internet un sistema

para poder almacenar información, imágenes, vídeo, o cualquier contenido

accesible vía web. Es una analogía de "hospedaje o alojamiento en hoteles

o habitaciones" donde uno ocupa un lugar específico, en este caso la

analogía alojamiento web o alojamiento de páginas web, se refiere al lugar

que ocupa una página web, sitio web, sistema, correo electrónico, archivos,

en Internet o más específicamente en un servidor, que por lo general

hospeda varias aplicaciones o páginas web.

65. Icaan: Internet Corporation for Assigned Names and Numbers (ICANN) es

una organización sin fines de lucro que opera a nivel internacional,

responsable de asignar espacio de direcciones numéricas de protocolo de

Internet (IP), identificadores de protocolo y de las funciones de gestión [o

administración] del sistema de nombres de dominio de primer nivel

genéricos (gTLD) y de códigos de países (ccTLD), así como de la

administración del sistema de servidores raíz.

66. informática Jurídica: uso de la tecnología aplicada al derecho, es la

aplicación del derecho a la informática permitiendo que se adopten o creen

soluciones jurídicas a los problemas del fenómeno informático.

67. Ingeniería Reversa: proceso llevado a cabo con el objetivo de obtener

información o un diseño a partir de un producto, con el fin de determinar

cuáles son sus componentes y de qué manera interactúan entre sí y cuál

fue el proceso de fabricación.

68. Inteligencia Artificial: es la inteligencia llevada a cabo por máquinas. En

ciencias de la computación, una máquina inteligente ideal es un agente

flexible que percibe su entorno y lleva a cabo acciones que maximicen sus

posibilidades de éxito en algún objetivo o tarea.

69. Intrusión: introducirse sin derecho en una jurisdicción, cargo, propiedad,

etc.

70. ISP: Internet Service Provider Proveedor de Servicios de Internet, una

compañía que proporciona acceso a Internet. Por una cuota mensual, el

proveedor del servicio te da un paquete de software, un nombre de usuario,

una contraseña y un número de teléfono de acceso.

71. Leasing: Sistema de arrendamiento de bienes de equipo mediante un

contrato en el que se prevé la opción de compra por parte del arrendatario.

72. Licencia de software: es un contrato entre el licenciante (autor/titular de los

derechos de explotación/distribución) y el licenciatario (usuario consumidor,

profesional o empresa) del programa informático, para utilizarlo cumpliendo

una serie de términos y condiciones establecidas dentro de sus cláusulas,

es decir, es un conjunto de permisos que un desarrollador le puede otorgar

a un usuario en los que tiene la posibilidad de distribuir, usar o modificar el

producto bajo una licencia determinada.

73. Mantenimiento: todas las acciones que tienen como objetivo preservar un

artículo o restaurarlo a un estado en el cual pueda llevar a cabo alguna

función requerida. Estas acciones incluyen la combinación de las acciones

técnicas y administrativas correspondientes

74. Monitor electrónico: es un dispositivo de salida de la computadora en el

que se muestran las imágenes y textos generados por medio de un

adaptador gráfico o de video de ésta. El término monitor se refiere

normalmente a la pantalla de vídeo, y su función principal y única es la de

permitir al usuario interactuar con la computadora.

75. Neutralidad Tecnológica: se usa como la característica de una ley que

enuncia derechos y obligaciones de las personas sin disponer nada acerca

de los medios tecnológicos necesarios para que se cumplan. Se trata de

leyes que se desinteresan del marco tecnológico.

76. Nombre de Dominio: es un nombre fácil de recordar asociado a una

dirección IP física de Internet. Se trata de un nombre único que se muestra

después del signo @ en las direcciones de correo electrónico y después de

www. en las direcciones web.

77. OMPI: La Organización Mundial de la Propiedad Intelectual (OMPI) es un

organismo especializado del Sistema de Naciones Unidas, creado en 1967

con la firma de la Convención de Estocolmo. La OMPI está dedicada a

fomentar el uso y la protección de las obras del intelecto humano.

78. Patente de Software: títulos que reconocen el derecho de explotar en

exclusiva durante 20 años funcionalidades, algoritmos, representaciones y

otras acciones que se pueden llevar a cabo con una computadora y que

conceden algunas oficinas de patentes en el mundo.

79. Propiedad Industrial: Es un conjunto de derechos que puede poseer una

persona física o jurídica sobre una invención (patente, modelo de utilidad,

topografía de productos semiconductores, certificados complementarios de

protección de medicamentos y productos fito sanitarios), un diseño

industrial, un signo distintivo (marca o nombre comercial), etc.

80. Propiedad Intelectual: se refiere a un bien económico y cultural que incluye

productos intangibles, al igual que productos físicos, reconocido en la

mayor parte de legislaciones de los países y sujeto a explotación

económica por parte de los poseedores legales de dicha propiedad.

81. Web Bug: es cualquiera de una serie de técnicas que se utilizan para

realizar el seguimiento en una página web o correo electrónico que está

leyendo, cuándo y desde qué computadora.

82. Voto Electrónico: consiste en la emisión del voto utilizando medios

electrónicos diferentes de los tradicionales, como el voto presencial en

papel y el voto por correo.

83. Virus Informático: son sencillamente programas maliciosos (malwares) que

“infectan” a otros archivos del sistema con la intención de modificarlo o

dañarlo.

84. Tutela Jurídica del software: está referida a la forma de expresión, propia

del derecho de autor. Si bien los programas de computación, tienen

características de originalidad, en su sentido de individualidad, muy pocos

de ellos revisten novedad en el sentido del derecho invencional.

85. Tesauro Jurídico: es una lista de palabras o términos controlados,

empleados para representar conceptos. En cuanto a lo jurídico, son

utilizadas bases de datos los cuales se enfocan en construir sistemas de

búsqueda de ordenar contenidos y generar instrumentos lingüísticos,todo

esto en relación y apoyo directo por thesaurus.

86. Teletrabajo: es una forma flexible de organización del trabajo que consiste

en el desempeño de la actividad profesional sin la presencia física del

trabajador.

87. Sabotaje informático: comprende todas aquellas conductas dirigidas a

eliminar o modificar funciones o datos en una computadora sin autorización,

para obstaculizar su correcto funcionamiento, es decir, causar daños en el

hardware o en el software de un sistema.

88. Registro electrónico: Aquel que permite la gestión por medios electrónicos

de solicitudes, escrito y comunicaciones vinculados a determinados

procedimientos o trámites.

89. Procedimiento electrónico: es el cauce formal por medio del cual se

producen las resoluciones administrativas, es decir, los actos

administrativos y las disposiciones generales.

Elaborado por: Samantha Arosemena

También podría gustarte

- Cómo protegernos de los peligros de InternetDe EverandCómo protegernos de los peligros de InternetCalificación: 4 de 5 estrellas4/5 (2)

- Glosario Derecho InformaticoDocumento7 páginasGlosario Derecho InformaticoDany YoungAún no hay calificaciones

- Glosario CIBERSEGURIDADDocumento16 páginasGlosario CIBERSEGURIDADJoselyn SaavedraAún no hay calificaciones

- Glosario Informatica J.Documento4 páginasGlosario Informatica J.Gabriela ParedesAún no hay calificaciones

- Copia de Actividad 1 Terminos Sobre Seguridad InformaticaDocumento7 páginasCopia de Actividad 1 Terminos Sobre Seguridad InformaticaMario Jiménez MartínezAún no hay calificaciones

- GLOSARIODocumento4 páginasGLOSARIOBenja R GaleanaAún no hay calificaciones

- Unidad 2Documento5 páginasUnidad 2Daviss MauAún no hay calificaciones

- Resumen CompletoDocumento7 páginasResumen CompletoByron Varela MoraAún no hay calificaciones

- Actividad 1 Terminos Sobre Seguridad InformaticaDocumento5 páginasActividad 1 Terminos Sobre Seguridad InformaticaNicolas Gonzalez GarciaAún no hay calificaciones

- GLOSARIODocumento6 páginasGLOSARIOtarauz2390Aún no hay calificaciones

- Marco Juridico de La Auditoria InformaticaDocumento5 páginasMarco Juridico de La Auditoria InformaticaLuis He Wolf100% (2)

- Ailg - Ev 2.2 - DNTDocumento11 páginasAilg - Ev 2.2 - DNTAndrea LealAún no hay calificaciones

- Ley de Delitos Informaticos en GuatemalaDocumento16 páginasLey de Delitos Informaticos en GuatemalaMartín FlvAún no hay calificaciones

- Trabajo ?Documento1 páginaTrabajo ?yfdy7p7rrqAún no hay calificaciones

- Glosario N°1 - Derecho y Nuevas TecnologíasDocumento7 páginasGlosario N°1 - Derecho y Nuevas TecnologíasJonathan BarrosoAún no hay calificaciones

- Actividad 1 - Seguridad en InternetDocumento6 páginasActividad 1 - Seguridad en InternetLidia Fernández GarcíaAún no hay calificaciones

- Actividad 1 Términos Sobre Seguridad InformáticaDocumento8 páginasActividad 1 Términos Sobre Seguridad InformáticaSamuel González FernándezAún no hay calificaciones

- Invest Glosario Siste2 .Documento5 páginasInvest Glosario Siste2 .Josías EnocAún no hay calificaciones

- Trabajo Escrito GlosarioDocumento39 páginasTrabajo Escrito GlosarioJavier SantosAún no hay calificaciones

- 2do Cuetionario Derecho CompletoDocumento6 páginas2do Cuetionario Derecho CompletoNahuelAún no hay calificaciones

- Tecnicas de La Comunicación Unidades 2 y 3Documento10 páginasTecnicas de La Comunicación Unidades 2 y 3Mauricio OroAún no hay calificaciones

- Aspecto Legales y Levantamiento Forense Tarea 1Documento11 páginasAspecto Legales y Levantamiento Forense Tarea 1Rocky Daniel Rimer CruzAún no hay calificaciones

- Del Software Libre Al Software Socialista PDFDocumento8 páginasDel Software Libre Al Software Socialista PDFcarrumboAún no hay calificaciones

- Actividad 1 Terminos Sobre Seguridad InformaticaDocumento6 páginasActividad 1 Terminos Sobre Seguridad InformaticairefernAún no hay calificaciones

- Glosario JosethDocumento13 páginasGlosario JosethGabriela CaballeroAún no hay calificaciones

- DEFINICIONESDocumento4 páginasDEFINICIONESyakiravargas32Aún no hay calificaciones

- Creatividad 1Documento46 páginasCreatividad 1onearigacAún no hay calificaciones

- Ley 5307Documento15 páginasLey 5307Estefania SorianoAún no hay calificaciones

- OFIMATICADocumento7 páginasOFIMATICAEduardo DávilaAún no hay calificaciones

- Cuestionario InformáticaDocumento5 páginasCuestionario InformáticaRoy Patiño DuranAún no hay calificaciones

- Actividad 1 Terminos Sobre Seguridad InformaticaDocumento5 páginasActividad 1 Terminos Sobre Seguridad InformaticaPablo Álvarez FernándezAún no hay calificaciones

- Copia de Actividad 1 Terminos Sobre Seguridad InformaticaDocumento5 páginasCopia de Actividad 1 Terminos Sobre Seguridad InformaticaAna Benito FernándezAún no hay calificaciones

- Diccionario Básico de Derecho Informático e Informática JurídicaDocumento14 páginasDiccionario Básico de Derecho Informático e Informática JurídicaJuan Pablo Zuccarini100% (1)

- Piratería y Falsificación de SoftwareDocumento12 páginasPiratería y Falsificación de Softwarelalito6206100% (1)

- Glosario de TérminosDocumento4 páginasGlosario de TérminosJunierMartinezAún no hay calificaciones

- Ana Lucía Pérez Ruiz - Actividad 1 - Seguridad en InternetDocumento5 páginasAna Lucía Pérez Ruiz - Actividad 1 - Seguridad en InternetAna Lucía Pérez RuizAún no hay calificaciones

- Actividad 1 Terminos Sobre Seguridad InformaticaDocumento5 páginasActividad 1 Terminos Sobre Seguridad InformaticaEvaluador De alojamientosAún no hay calificaciones

- Actividad 1 Terminos Sobre Seguridad InformaticaDocumento5 páginasActividad 1 Terminos Sobre Seguridad InformaticaGuillermo Herrero FernándezAún no hay calificaciones

- Actividad 1 Terminos Sobre Seguridad InformaticaDocumento6 páginasActividad 1 Terminos Sobre Seguridad InformaticaNicolas Gonzalez GarciaAún no hay calificaciones

- Derecho Informatico y de La Propiedad Intelectual - FinalDocumento36 páginasDerecho Informatico y de La Propiedad Intelectual - FinalbruzzesegrandegiulianaAún no hay calificaciones

- CUESTIONARIO INFormatica JURIDICADocumento5 páginasCUESTIONARIO INFormatica JURIDICAErick Esquit0% (1)

- Enrique López Rubín - Tarea 1 - Seguridad en InternetDocumento4 páginasEnrique López Rubín - Tarea 1 - Seguridad en InternetEnrique López RubínAún no hay calificaciones

- Ley de Delitos de Alta TecnologíaDocumento22 páginasLey de Delitos de Alta TecnologíaStalin Reyes SantanaAún no hay calificaciones

- Tema 9. El Derecho InformáticoDocumento4 páginasTema 9. El Derecho InformáticoSteven GarciaAún no hay calificaciones

- Derecho InformaticoDocumento21 páginasDerecho InformaticoLaura Largo UmbarilaAún no hay calificaciones

- CUESTIONARIO LegalDocumento9 páginasCUESTIONARIO LegalSamu VargasAún no hay calificaciones

- Consulta de AuditoriaDocumento14 páginasConsulta de AuditoriaFernando Perdomo MelendroAún no hay calificaciones

- Actividad 1 Terminos Sobre Seguridad InformaticaDocumento5 páginasActividad 1 Terminos Sobre Seguridad InformaticaSara Donate CaraviaAún no hay calificaciones

- Luca Fernández Prada - Actividad-1-Terminos-Sobre-Seguridad-Informatica PDFDocumento6 páginasLuca Fernández Prada - Actividad-1-Terminos-Sobre-Seguridad-Informatica PDFLuca Fernández PradaAún no hay calificaciones

- Descripción de Problemática, Tipos y Métodos Empleados, y Marco Legal Aplicable Relativo Al SoftwareDocumento9 páginasDescripción de Problemática, Tipos y Métodos Empleados, y Marco Legal Aplicable Relativo Al SoftwareMary VázquezAún no hay calificaciones

- TICS 6 Comunicacion e Internet JuridicoDocumento5 páginasTICS 6 Comunicacion e Internet JuridicoManuel Andres Vargas AbastoAún no hay calificaciones

- Actividad 1 Terminos Sobre Seguridad InformaticaDocumento6 páginasActividad 1 Terminos Sobre Seguridad InformaticaMihret Fernandez BlancoAún no hay calificaciones

- Actividad 1 TicDocumento5 páginasActividad 1 TicIrene Escandón VegaAún no hay calificaciones

- Derecho InformaticoDocumento4 páginasDerecho InformaticoMarcelo Lopez100% (1)

- Informática Jurídica, Delito Informático.Documento25 páginasInformática Jurídica, Delito Informático.lauraAún no hay calificaciones

- Actividad 1 Terminos Sobre Seguridad InformaticaDocumento4 páginasActividad 1 Terminos Sobre Seguridad InformaticaoscdiazAún no hay calificaciones

- Actividad 1 Terminos Sobre Seguridad InformaticaDocumento5 páginasActividad 1 Terminos Sobre Seguridad InformaticaIgnacio Garcia MartinezAún no hay calificaciones

- PERITO INFORMATICO R - PrintDocumento45 páginasPERITO INFORMATICO R - PrintcehioAún no hay calificaciones

- Análisis de La Ley 53-07 Sobre Crímenes y Delitos de Alta Tecnología de Los. Títulos I Disposiciones Generales y Conceptuales y El II Normativas Efectiva A Nivel Nacional. Marco GustavoDocumento20 páginasAnálisis de La Ley 53-07 Sobre Crímenes y Delitos de Alta Tecnología de Los. Títulos I Disposiciones Generales y Conceptuales y El II Normativas Efectiva A Nivel Nacional. Marco GustavoMarcos acosta sosaAún no hay calificaciones

- Samuel Vallina Fuentes Actividad 1 Terminos Sobre Seguridad InformaticaDocumento3 páginasSamuel Vallina Fuentes Actividad 1 Terminos Sobre Seguridad InformaticaSamuel Vallina FuentesAún no hay calificaciones

- Planeacion AgregadaDocumento68 páginasPlaneacion AgregadaPaul RiveraAún no hay calificaciones

- Parcial #1 Planeacion AgregadaDocumento6 páginasParcial #1 Planeacion AgregadaPaul RiveraAún no hay calificaciones

- Planeacion AgregadaDocumento68 páginasPlaneacion AgregadaPaul RiveraAún no hay calificaciones

- Plan Agregado de Producción QM-2Documento30 páginasPlan Agregado de Producción QM-2Paul RiveraAún no hay calificaciones

- Plan Agregado de Producción QM-2Documento65 páginasPlan Agregado de Producción QM-2Paul RiveraAún no hay calificaciones

- Modelos de Control de Inventario (Cap-6)Documento125 páginasModelos de Control de Inventario (Cap-6)Paul RiveraAún no hay calificaciones

- MRP y ErpDocumento81 páginasMRP y ErpPaul RiveraAún no hay calificaciones

- Plan Agregado de Producción Con Inventario Cero REVISADODocumento12 páginasPlan Agregado de Producción Con Inventario Cero REVISADOPaul RiveraAún no hay calificaciones

- MRP y ErpDocumento81 páginasMRP y ErpPaul RiveraAún no hay calificaciones

- Administraccion de Operaciones 2 Problemas PDFDocumento18 páginasAdministraccion de Operaciones 2 Problemas PDFPaul RiveraAún no hay calificaciones

- Competitividad Al Dia No. 193 - Importancia Del Sector Bancario para La Competitividad Panamena PDFDocumento2 páginasCompetitividad Al Dia No. 193 - Importancia Del Sector Bancario para La Competitividad Panamena PDFPaul RiveraAún no hay calificaciones

- Ejemplo Plan de Requerimientos de Material (MRP)Documento6 páginasEjemplo Plan de Requerimientos de Material (MRP)Paul RiveraAún no hay calificaciones

- Intervensiones TecnoestructuralesDocumento12 páginasIntervensiones TecnoestructuralesPaul RiveraAún no hay calificaciones

- IN4017 Ingenieria de ProduccionDocumento11 páginasIN4017 Ingenieria de ProduccionPaul RiveraAún no hay calificaciones

- Determinación de La Región FactibleDocumento5 páginasDeterminación de La Región FactiblePaul RiveraAún no hay calificaciones

- Estrategias de Operaciones en El Mundo Globalizado1Documento93 páginasEstrategias de Operaciones en El Mundo Globalizado1Paul RiveraAún no hay calificaciones

- Cuadro Mando IntegralDocumento53 páginasCuadro Mando IntegralRafael CortezAún no hay calificaciones

- Caso Práctico - Cuello de Botella PDFDocumento3 páginasCaso Práctico - Cuello de Botella PDFPaul RiveraAún no hay calificaciones

- Punto de EquilibrioDocumento3 páginasPunto de EquilibrioPaul RiveraAún no hay calificaciones

- Presentacion Arquitectura de Base de DatosDocumento10 páginasPresentacion Arquitectura de Base de DatosbErnArd fELizAún no hay calificaciones

- Procedimiento para Cambio de Rodamientos en Poleas A AglomDocumento11 páginasProcedimiento para Cambio de Rodamientos en Poleas A AglomWaldo Gornall HuidobroAún no hay calificaciones

- Datasheet ZCS 3PH 20000 33000TL V2 ESDocumento2 páginasDatasheet ZCS 3PH 20000 33000TL V2 ESMaestro ConsultorAún no hay calificaciones

- Planilla Tuberias VERDEDocumento1 páginaPlanilla Tuberias VERDEALCIRA ACHATAAún no hay calificaciones

- Trabajo Final - Economia DigitalDocumento33 páginasTrabajo Final - Economia DigitalKillaLab Partners Bitrix24Aún no hay calificaciones

- CLASE5Documento27 páginasCLASE5Andrea FanoAún no hay calificaciones

- Experiencia de Aprendizaje CC - Ss. Dpc. 2022Documento27 páginasExperiencia de Aprendizaje CC - Ss. Dpc. 2022Walter Quispe PeraltaAún no hay calificaciones

- Borrador de TecnologiaDocumento3 páginasBorrador de TecnologiaAdrianLezamaAún no hay calificaciones

- PEC2 Ciencia Materiales UNEDDocumento20 páginasPEC2 Ciencia Materiales UNEDPablo Germade GallegoAún no hay calificaciones

- Servidores Nexio OperadoresDocumento19 páginasServidores Nexio Operadoreswilmeral1Aún no hay calificaciones

- Valeria Bernal Ramírez - Roles de Investigación 416Documento2 páginasValeria Bernal Ramírez - Roles de Investigación 416Valeria Bernal RamírezAún no hay calificaciones

- Alfabeto Griego Tabla - Buscar Con GoogleDocumento1 páginaAlfabeto Griego Tabla - Buscar Con GoogleDoloresAún no hay calificaciones

- Sesion 17 PDFDocumento14 páginasSesion 17 PDFGianella MuñozAún no hay calificaciones

- Pasos Al Comedor 2024Documento18 páginasPasos Al Comedor 2024シ ばかAún no hay calificaciones

- Seminario de Grado Evaluacion Sumativa 1Documento3 páginasSeminario de Grado Evaluacion Sumativa 1Francisco AstudilloAún no hay calificaciones

- CEP Taller 04 - Grupo 1 - IXA2Documento6 páginasCEP Taller 04 - Grupo 1 - IXA2Yosselin Mauricio GuevaraAún no hay calificaciones

- Listado de ProveedoresDocumento170 páginasListado de ProveedoresPaulymar GonzalezAún no hay calificaciones

- Texto 5 TE R.V. 2020 Mara Rodriguez VenegasDocumento295 páginasTexto 5 TE R.V. 2020 Mara Rodriguez Venegasmiguel rodriguez urueñaAún no hay calificaciones

- Accion Correctiva Envasado-MoldeoDocumento6 páginasAccion Correctiva Envasado-MoldeoHugo Castro DuranAún no hay calificaciones

- Anual Uni Semana 18 - Álgebra PDFDocumento14 páginasAnual Uni Semana 18 - Álgebra PDFjoseluisascAún no hay calificaciones

- A1 Falabella MovilDocumento2 páginasA1 Falabella MovilMaria Ignacia Munoz CastroAún no hay calificaciones

- ECCOMERCEDocumento4 páginasECCOMERCECeleste Soto JuárezAún no hay calificaciones

- Programación Dinamica DeterministicaDocumento8 páginasProgramación Dinamica Deterministicaana moralesAún no hay calificaciones

- Lista de Precios MayorDocumento42 páginasLista de Precios MayorKevin OrtizAún no hay calificaciones

- Reclutamiento Jefe de VentasDocumento10 páginasReclutamiento Jefe de VentasDaniel Soliz NogalesAún no hay calificaciones

- Story Points y Su Importancia en La Estimación de Proyectos Bajo El Enfoque Ágil-IglesiasDocumento9 páginasStory Points y Su Importancia en La Estimación de Proyectos Bajo El Enfoque Ágil-IglesiasFederico LeonAún no hay calificaciones

- F A C T U R A - 24212 - Jesus Garduño SotoDocumento1 páginaF A C T U R A - 24212 - Jesus Garduño Sotojhanar950Aún no hay calificaciones

- Master Diseno SostenibleDocumento31 páginasMaster Diseno SostenibleLaura MojicaAún no hay calificaciones

- Niveles Logicos y CompuertasDocumento16 páginasNiveles Logicos y CompuertasJulian AlonsoAún no hay calificaciones

- COMPENDIO Parte 01 - PO - OKDocumento36 páginasCOMPENDIO Parte 01 - PO - OKSonia DueñasAún no hay calificaciones