Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Pocket ISO 27000 V2.3

Cargado por

EDAG_USP0 calificaciones0% encontró este documento útil (0 votos)

476 vistas2 páginasDerechos de autor

© Attribution Non-Commercial (BY-NC)

Formatos disponibles

PDF, TXT o lea en línea desde Scribd

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Attribution Non-Commercial (BY-NC)

Formatos disponibles

Descargue como PDF, TXT o lea en línea desde Scribd

0 calificaciones0% encontró este documento útil (0 votos)

476 vistas2 páginasPocket ISO 27000 V2.3

Cargado por

EDAG_USPCopyright:

Attribution Non-Commercial (BY-NC)

Formatos disponibles

Descargue como PDF, TXT o lea en línea desde Scribd

Está en la página 1de 2

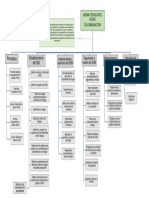

Modelo PDCA 5 Requerimientos mandatorios del Standard:

Todos los Sistemas de Gestión de la Seguridad de la Informa-

ción se basan en la necesidad de que la Seguridad de la Infor- 1 Sistema de Gestión de Seguridad de la Información

mación esté en continua evolución y que, además, dicha evolu- Requerimientos generales

ción esté documentada y justificada.El modelo en el que se basa

Establecimiento y Gestión del SGSI (por

el SGSI es denominado Modelo PDCA ("Plan-Do-Check-Act")

ejemplo Gestión de Riesgos)

que se representa en la siguiente figura:

Requerimientos de Documentación

Sistema de Gestión de Seguridad

Este estándar Internacional ha sido preparado para proporcio-

2 Responsables de la Gestión nar un modelo para establecer, implementar, operar, monitore-

Compromiso ar, revisar, mantener y mejorar un Sistema de Gestión de Se-

Gestión de Recurso (por ejemplo : entre- guridad de la Información (SGSI).

namiento, concientización)

3 Auditorías internas del SGSI ISO/IEC 27001

Es la norma principal de REQUISITOS del sistema de gestión

4 Revisión de la gestión del SGSI de seguridad de la información. Tiene su origen en la BS 7799-

2:2002 y es la norma con arreglo a la cual se certifican por

Revisión entradas (por ejemplo Auditor- auditores externos los SGSI de las organizaciones. En su

ías, Médiciones, Recomendaciones) Anexo A, enumera en forma de resumen los objetivos de con-

Revisión salidas (por ejemplo Plan Actua- trol y controles que desarrolla la ISO 27002, para que sean

lizado de Análisis de Riesgos, Nuevos seleccionados por las organizaciones en el desarrollo de sus

recursos) SGSI; a pesar de no ser obligatoria la implementación de todos

los controles enumerados en dicho anexo, la organización de-

5 Mejora contínua del SGSI berá argumentar sólidamente la no aplicabilidad de los contro-

les no implementados.

Acciones correctivas

Acciones preventivas ISO/IEC 27002

Es una GUIA DE BUENAS PRACTICAS que describe los ob-

jetivos de control y controles recomendables en cuanto a

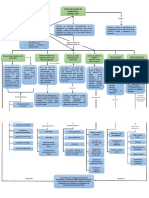

Gestión de Riesgos seguridad de la información. No es certificable. Contiene:

Identificar y evaluar alternativas posibles para tratar los riesgos.

39 objetivos de control

Seleccionar e implantar los controles correctos que le permitan a

133 controles, agrupados en

la organización reducir el riesgo a un nivel aceptable. Redactar el

11 dominios.

Enfoque del Proceso documento de declaración de aplicabilidad (documento de selec-

Este estándar Internacional promueve la adopción de un enfoque ción de controles), que debe ser firmado por Dirección.

del proceso para establecer, implementar, operar, monitorear, Identificar los riesgos residuales que han quedado sin cubrir y Los 11 Dominios de la ISO 27002

revisar, mantener y mejorar el SGSI de una organización. obtener la firma de Dirección. Preparar el Plan de Tratamiento de

Una organización necesita identificar y manejar muchas activida- Riesgos Preparar procedimientos para implantar los controles.

des para poder funcionar de manera efectiva. Cualquier actividad

que usa recursos y es manejada para permitir la transformación Riesgo: ƒ(Impacto, Amenaza, Vulnerabilidad, Probabilidad)

de Insumos en outputs, se puede considerar un proceso. Con

frecuencia el output de un proceso forma directamente el Insumo

del siguiente proceso.

La aplicación de un sistema de procesos dentro de una organiza-

ción, junto con la identificación y las interacciones de estos pro-

cesos, y su gestión, puede considerarse un ‘enfoque del

proceso’.

The IT Service Management and Control Best

Practices Company” © Business IT

www.businessit.biz

10.2.1 Provisión de servicios. 11.7 Ordenadores portátiles y teletrabajo.

ISO/IEC 27002 DOMINIOS, OBJETIVOS DE 10.2.2 Supervisión y revisión de los servicios prestados por terceros. 11.7.1 Ordenadores portátiles y comunicaciones móviles.

CONTROL Y CONTROLES 10.2.3 Gestión de cambios en los servicios prestados por terceros. 11.7.2 Teletrabajo.

5. POLÍTICA DE SEGURIDAD. (Ver Nota 1) 10.3 Planificación y aceptación del sistema.

5.1 Política de seguridad de la información. 10.3.1 Gestión de capacidades. 12. ADQUISICIÓN, DESARROLLO Y MANTENIMIENTO DE LOS SISTE-

5.1.1 Documento de política de seguridad de la información. 10.3.2 Aceptación del sistema. MAS DE INFORMACIÓN.

5.1.2 Revisión de la política de seguridad de la información. 10.4 Protección contra código malicioso y descargable. 12.1 Requisitos de seguridad de los sistemas de información.

10.4.1 Controles contra el código malicioso. 12.1.1 Análisis y especificación de los requisitos de seguridad.

6. ASPECTOS ORGANIZATIVOS DE LA SEGURIDAD DE LA INFORMAC. 10.4.2 Controles contra el código descargado en el cliente. 12.2 Tratamiento correcto de las aplicaciones.

6.1 Organización interna. 10.5 Copias de seguridad. 12.2.1 Validación de los datos de entrada.

6.1.1 Compromiso de la Dirección con la seguridad de la información. 10.5.1 Copias de seguridad de la información. 12.2.2 Control del procesamiento interno.

6.1.2 Coordinación de la seguridad de la información. 10.6 Gestión de la seguridad de las redes. 12.2.3 Integridad de los mensajes.

6.1.3 Asignación de responsabilidades relativas a la seguridad de la informa- 10.6.1 Controles de red. 12.2.4 Validación de los datos de salida.

ción. 10.6.2 Seguridad de los servicios de red. 12.3 Controles criptográficos.

6.1.4 Proceso de autorización de recursos para el procesado de la información. 10.7 Manipulación de los soportes. 12.3.1 Política de uso de los controles criptográficos.

6.1.5 Acuerdos de confidencialidad. 10.7.1 Gestión de soportes extraíbles. 12.3.2 Gestión de claves.

6.1.6 Contacto con las autoridades. 10.7.2 Retirada de soportes. 12.4 Seguridad de los archivos de sistema.

6.1.7 Contacto con grupos de especial interés. 10.7.3 Procedimientos de manipulación de la información. 12.4.1 Control del software en explotación.

6.1.8 Revisión independiente de la seguridad de la información. 10.7.4 Seguridad de la documentación del sistema. 12.4.2 Protección de los datos de prueba del sistema.

6.2 Terceros. 10.8 Intercambio de información. 12.4.3 Control de acceso al código fuente de los programas.

6.2.1 Identificación de los riesgos derivados del acceso de terceros. 10.8.1 Políticas y procedimientos de intercambio de información. 12.5 Seguridad en los procesos de desarrollo y soporte.

6.2.2 Tratamiento de la seguridad en la relación con los clientes. 10.8.2 Acuerdos de intercambio. 12.5.1 Procedimientos de control de cambios.

6.2.3 Tratamiento de la seguridad en contratos con terceros. 10.8.3 Soportes físicos en tránsito. 12.5.2 Revisión técnica de aplicaciones tras efectuar cambios en el sistema

10.8.4 Mensajería electrónica. operativo.

7. GESTIÓN DE ACTIVOS. 10.8.5 Sistemas de información empresariales. 12.5.3 Restricciones a los cambios en los paquetes de software.

7.1 Responsabilidad sobre los activos. 10.9 Servicios de comercio electrónico. 12.5.4 Fugas de información.

7.1.1 Inventario de activos. 10.9.1 Comercio electrónico. 12.5.5 Externalización del desarrollo de software.

7.1.2 Propiedad de los activos. 10.9.2 Transacciones en línea. 12.6 Gestión de la vulnerabilidad técnica.

7.1.3 Uso aceptable de los activos. 10.9.3 Información puesta a disposición pública. 12.6.1 Control de las vulnerabilidades técnicas.

7.2 Clasificación de la información. 10.10 Supervisión.

7.2.1 Directrices de clasificación. 10.10.1 Registro de auditorías. 13. GESTIÓN DE INCIDENTES DE SEGURIDAD DE LA INFORMACIÓN

7.2.2 Etiquetado y manipulado de la información. 10.10.2 Supervisión del uso del sistema. 13.1 Notificación de eventos y puntos débiles de la segur. de la información.

10.10.3 Protección de la información de los registros. 13.1.1 Notificación de los eventos de seguridad de la información.

8. SEGURIDAD LIGADA A LOS RECURSOS HUMANOS. 10.10.4 Registros de administración y operación. 13.1.2 Notificación de puntos débiles de la seguridad.

8.1 Antes del empleo. 10.10.5 Registro de fallos. 13.2 Gestión de incidentes de seguridad de la información y mejoras.

8.1.1 Funciones y responsabilidades. 10.10.6 Sincronización del reloj. 13.2.1 Responsabilidades y procedimientos.

8.1.2 Investigación de antecedentes. 13.2.2 Aprendizaje de los incidentes de seguridad de la información.

8.1.3 Términos y condiciones de contratación. 11. CONTROL DE ACCESO. 13.2.3 Recopilación de evidencias.

8.2 Durante el empleo. 11.1 Requisitos de negocio para el control de acceso.

8.2.1 Responsabilidades de la dirección. 11.1.1 Política de control de acceso. 14. GESTIÓN DE LA CONTINUIDAD DEL NEGOCIO.

8.2.2 Concienciación, formación y capacitación en seguridad de la información. 11.2 Gestión de acceso de usuario. 14.1 Aspectos de seguridad de la información en la gestión de la continuidad

8.2.3 Proceso disciplinario. 11.2.1 Registro de usuario. del negocio.

8.3 Cese del empleo o cambio de puesto de trabajo. 11.2.2 Gestión de privilegios. 14.1.1 Inclusión de la seguridad de la información en el proceso de gestión

8.3.1 Responsabilidad del cese o cambio. 11.2.3 Gestión de contraseñas de usuario. de la continuidad del negocio.

8.3.2 Devolución de activos. 11.2.4 Revisión de los derechos de acceso de usuario. 14.1.2 Continuidad del negocio y evaluación de riesgos.

8.3.3 Retirada de los de derechos de acceso. 11.3 Responsabilidades de usuario. 14.1.3 Desarrollo e implantación de planes de continuidad que incluyan la

11.3.1 Uso de contraseña. seguridad de la información.

9. SEGURIDAD FÍSICA Y AMBIENTAL. 11.3.2 Equipo de usuario desatendido. 14.1.4 Marco de referencia para la planificación de la cont. del negocio.

9.1 Áreas seguras. 11.3.3 Política de puesto de trabajo despejado y pantalla limpia. 14.1.5 Pruebas, mantenimiento y reevaluación de planes de continuidad.

9.1.1 Perímetro de seguridad física. 11.4 Control de acceso a la red.

9.1.2 Controles físicos de entrada. 11.4.1 Política de uso de los servicios en red. 15. CUMPLIMIENTO.

9.1.3 Seguridad de oficinas, despachos e instalaciones. 11.4.2 Autenticación de usuario para conexiones externas. 15.1 Cumplimiento de los requisitos legales.

9.1.4 Protección contra las amenazas externas y de origen ambiental. 11.4.3 Identificación de equipos en las redes. 15.1.1 Identificación de la legislación aplicable.

9.1.5 Trabajo en áreas seguras. 11.4.4 Diagnóstico remoto y protección de los puertos de configuración. 15.1.2 Derechos de propiedad intelectual (DPI).

9.1.6 Áreas de acceso público y de carga y descarga. 11.4.5 Segregación de las redes. 15.1.3 Protección de los documentos de la organización.

9.2 Seguridad de los equipos. 11.4.6 Control de la conexión a la red. 15.1.4 Protección de datos y privacidad de la información personal.

9.2.1 Emplazamiento y protección de equipos. 11.4.7 Control de encaminamiento de red. 15.1.5 Prevención del uso indebido de los recursos de tratamiento de la

9.2.2 Instalaciones de suministro. 11.5 Control de acceso al sistema operativo. información.

9.2.3 Seguridad del cableado. 11.5.1 Procedimientos seguros de inicio de sesión. 15.1.6 Regulación de los controles criptográficos.

9.2.4 Mantenimiento de los equipos. 11.5.2 Identificación y autenticación de usuario. 15.2 Cumplimiento de las políticas y normas de segur. y cumplimiento técni-

9.2.5 Seguridad de los equipos fuera de las instalaciones. 11.5.3 Sistema de gestión de contraseñas. co.

9.2.6 Reutilización o retirada segura de equipos. 11.5.4 Uso de los recursos del sistema. 15.2.1 Cumplimiento de las políticas y normas de seguridad.

9.2.7 Retirada de materiales propiedad de la empresa. 11.5.5 Desconexión automática de sesión. 15.2.2 Comprobación del cumplimiento técnico.

11.5.6 Limitación del tiempo de conexión. 15.3 Consideraciones de las auditorías de los sistemas de información.

10. GESTIÓN DE COMUNICACIONES Y OPERACIONES. 11.6 Control de acceso a las aplicaciones y a la información. 15.3.1 Controles de auditoría de los sistemas de información.

10.1 Responsabilidades y procedimientos de operación. 11.6.1 Restricción del acceso a la información. 15.3.2 Protección de las herramientas de auditoría de los sistemas de infor-

10.1.1 Documentación de los procedimientos de operación. 11.6.2 Aislamiento de sistemas sensibles. mación

10.1.2 Gestión de cambios.

10.1.3 Segregación de tareas.

10.1.4 Separación de los recursos de desarrollo, prueba y operación. NOTA (1) Los números corresponden a los respectivos capítulos del están-

10.2 Gestión de la provisión de servicios por terceros. dar 27002

También podría gustarte

- Auditoría del control interno - 2da ediciónDe EverandAuditoría del control interno - 2da ediciónAún no hay calificaciones

- Determinación y comunicación del Sistema de Gestión Ambiental (SGA). SEAG0211De EverandDeterminación y comunicación del Sistema de Gestión Ambiental (SGA). SEAG0211Aún no hay calificaciones

- Aa3 1Documento1 páginaAa3 1Carlos HurtadoAún no hay calificaciones

- Mapa Conceptualnorma Iso 27001 Halison BarreroDocumento1 páginaMapa Conceptualnorma Iso 27001 Halison BarreroHalison BarreroAún no hay calificaciones

- Norma Iso 27001Documento6 páginasNorma Iso 27001jose alejandro rodruigyez neiraAún no hay calificaciones

- Presentación Elemento 2Documento4 páginasPresentación Elemento 2Francisco Eduardo Bello YañezAún no hay calificaciones

- Iso 27001 y 27002Documento1 páginaIso 27001 y 27002JUANA LEANDRA SUAREZ GIRALDO0% (1)

- 1 Modelo COSODocumento12 páginas1 Modelo COSOoswaldo pozo espetia100% (1)

- Iso 27000Documento36 páginasIso 27000Erick MontenegroAún no hay calificaciones

- InfografiaDocumento1 páginaInfografiaARLEY SIERRA PEREZAún no hay calificaciones

- SGSI - Módulo 3 - Sistema de Gestión de Seguridad de La Información PDFDocumento6 páginasSGSI - Módulo 3 - Sistema de Gestión de Seguridad de La Información PDFJimmy FernandezAún no hay calificaciones

- Evidencia Mapas Mentales y Ejemplo de Empresa PDFDocumento3 páginasEvidencia Mapas Mentales y Ejemplo de Empresa PDFcaas random100% (1)

- Demostracion de Un SGSIDocumento55 páginasDemostracion de Un SGSIGeraldine De La CruzAún no hay calificaciones

- ISO 27001 Leidy Yuliana Rojas C8MA Electiva IIIDocumento1 páginaISO 27001 Leidy Yuliana Rojas C8MA Electiva IIIPedro AlvarezAún no hay calificaciones

- Metricas Seguridad de La InformaciónDocumento4 páginasMetricas Seguridad de La InformaciónEstebanAún no hay calificaciones

- La Auditoria Informatica - Casos PracticosDocumento13 páginasLa Auditoria Informatica - Casos PracticosAbel SalazarAún no hay calificaciones

- Cuadro Comparativo CosoDocumento3 páginasCuadro Comparativo CosoStalyn RomeroAún no hay calificaciones

- Mapanmental 16645efe02d5990Documento1 páginaMapanmental 16645efe02d5990Felipe RamirezAún no hay calificaciones

- Curso Virtual "Sena" Apropiacion de Los Conceptos de SiberseguridadDocumento3 páginasCurso Virtual "Sena" Apropiacion de Los Conceptos de SiberseguridadOver Luis Marzola OviedoAún no hay calificaciones

- Cuadro Comparativo CosoDocumento3 páginasCuadro Comparativo CosoJorge CoyagoAún no hay calificaciones

- Actividad Evaluativa Eje 3 AuditoriaDocumento6 páginasActividad Evaluativa Eje 3 Auditoriayeison o100% (1)

- Descripcion Procesos de Seguridad InformaticaDocumento24 páginasDescripcion Procesos de Seguridad InformaticaRicardo Calderón Cruz0% (1)

- Mapa Conceptual de Control InternoDocumento2 páginasMapa Conceptual de Control InternoCarmen CaraballoAún no hay calificaciones

- Seguridad y Auditoria - Semana 5 - Sesion 9 - 20190413172012Documento26 páginasSeguridad y Auditoria - Semana 5 - Sesion 9 - 20190413172012JholcarAún no hay calificaciones

- GUIA 1-Iso-9001-1401-45001Documento4 páginasGUIA 1-Iso-9001-1401-45001DayanFelipePerezLadinoAún no hay calificaciones

- Actividad de Aprendizaje 2 s2 Mapa ConceptualDocumento3 páginasActividad de Aprendizaje 2 s2 Mapa ConceptualJorge cespedesAún no hay calificaciones

- Walter Rodolfo IsoDocumento2 páginasWalter Rodolfo IsoGerberAún no hay calificaciones

- Proyecto de Programacion WordDocumento6 páginasProyecto de Programacion WordneyrisAún no hay calificaciones

- Iso 27001Documento14 páginasIso 27001Osce RoviAún no hay calificaciones

- PDF Actividad Evaluativa Eje 3 AuditoriaDocumento6 páginasPDF Actividad Evaluativa Eje 3 AuditoriaRapid FastAún no hay calificaciones

- Tríptico Sistema de Gestión IntegralDocumento2 páginasTríptico Sistema de Gestión IntegralIvana Beltran100% (1)

- ISO27000Documento2 páginasISO27000Marce ZhaguiAún no hay calificaciones

- Diseno Mapa Mental Evidencia Aa4 Evo1 Ciberseguridad PDFDocumento6 páginasDiseno Mapa Mental Evidencia Aa4 Evo1 Ciberseguridad PDFOver Luis Marzola Oviedo100% (1)

- Triptico Salud Mental Bullying Textura Azul Morado - 20230918 - 082931 - 0000Documento2 páginasTriptico Salud Mental Bullying Textura Azul Morado - 20230918 - 082931 - 0000Mariana VazquezAún no hay calificaciones

- Mapa Conceptual SGCDocumento2 páginasMapa Conceptual SGCLuisa Florez0% (1)

- Guia - SIG - Ayesa - PeruDocumento28 páginasGuia - SIG - Ayesa - PeruYesica SanchezAún no hay calificaciones

- COSODocumento2 páginasCOSOPilar Caillagua100% (2)

- Caso ZapixxDocumento2 páginasCaso ZapixxDiego Taco0% (2)

- Mapa Mental Julian David BeltranDocumento2 páginasMapa Mental Julian David BeltranUNDERWORLD 13Aún no hay calificaciones

- A1 - Mod1 - Unid6 - Evaluación Del DesempeñoDocumento11 páginasA1 - Mod1 - Unid6 - Evaluación Del DesempeñoMutants IoscAún no hay calificaciones

- Norma Iso27001Documento11 páginasNorma Iso27001andreisa_jh937186% (7)

- Capitulo 1Documento5 páginasCapitulo 1Jose PfluckerAún no hay calificaciones

- Presentacion Empresas Py Riesgos Criticos VialidadDocumento3 páginasPresentacion Empresas Py Riesgos Criticos VialidadVictorQ PrevenciónAún no hay calificaciones

- Auditoría Continua GTAGDocumento29 páginasAuditoría Continua GTAGCarlos Bermudez100% (2)

- 2.GTAG 3 Continuous AuditingDocumento29 páginas2.GTAG 3 Continuous AuditingcvacaAún no hay calificaciones

- ControlDocumento4 páginasControlEDGAR JOSS MOSQUERA CALDERONAún no hay calificaciones

- Sistema de Gestión de Seguridad de La InformaciónDocumento73 páginasSistema de Gestión de Seguridad de La InformaciónMiguel Aguilar100% (1)

- Esquema Seguimiento y MedicionDocumento1 páginaEsquema Seguimiento y MedicionEdd Camilo MorenoAún no hay calificaciones

- J-Sox ExposicionDocumento6 páginasJ-Sox ExposicionCELINAAún no hay calificaciones

- INATECDocumento6 páginasINATECjose gutierrezAún no hay calificaciones

- Semana 10 PROGRAMA DE GASTODocumento25 páginasSemana 10 PROGRAMA DE GASTOSandra LeonAún no hay calificaciones

- Mapa ConceptualDocumento1 páginaMapa ConceptualCesar RojassAún no hay calificaciones

- FinalidadDocumento2 páginasFinalidadHORACIO ORDUZAún no hay calificaciones

- Actividad Rap 4Documento1 páginaActividad Rap 4uhjggkkAún no hay calificaciones

- Semana 02 Fundamentos de Auditoria Informatica-OFD PDFDocumento25 páginasSemana 02 Fundamentos de Auditoria Informatica-OFD PDFFrancis Perez RomanAún no hay calificaciones

- CUADRO COMPARATIVO Modelos FinDocumento2 páginasCUADRO COMPARATIVO Modelos FinJessikitha RamirezAún no hay calificaciones

- SGSIDocumento62 páginasSGSIErick Alfredo Llanos BeltranAún no hay calificaciones

- Actividades de Control FinalDocumento16 páginasActividades de Control FinalDavid PauteAún no hay calificaciones

- Puesta en marcha del Sistema de Gestión Ambiental (SGA). SEAG0211De EverandPuesta en marcha del Sistema de Gestión Ambiental (SGA). SEAG0211Aún no hay calificaciones

- Guía para La Evaluacion de Proyectos Abdon LuppiDocumento85 páginasGuía para La Evaluacion de Proyectos Abdon LuppiLuis Benavides CastilloAún no hay calificaciones

- Norma Api 600 Valvulas Esclusa de BoneteDocumento37 páginasNorma Api 600 Valvulas Esclusa de BoneteSeul JimenezAún no hay calificaciones

- Prevención de ResbalonesDocumento2 páginasPrevención de ResbalonesNissy de la CruzAún no hay calificaciones

- Proceso de Fabricación Del CementoDocumento16 páginasProceso de Fabricación Del CementoAnonymous kpcIWGgLeAún no hay calificaciones

- Apu Referencia Depant 2022-2-01032022Documento548 páginasApu Referencia Depant 2022-2-01032022RomanDarioFrancoGrandaAún no hay calificaciones

- Rev01 - EasyDocumento6 páginasRev01 - EasyRoberto Claveria MassuAún no hay calificaciones

- Informe de SimulacionDocumento10 páginasInforme de SimulacionasciovillebAún no hay calificaciones

- NTC-IsO 8655-6. Accionados Piston Gravimetria PDFDocumento24 páginasNTC-IsO 8655-6. Accionados Piston Gravimetria PDFLadyKathe Perez ValienteAún no hay calificaciones

- Acarreo Al PadDocumento23 páginasAcarreo Al PadChristian SánchezAún no hay calificaciones

- F-008 Formato de Insp. Herramientas ManualesDocumento1 páginaF-008 Formato de Insp. Herramientas ManualesJosmary HernandezAún no hay calificaciones

- Ingenier A de M Todos Trabajo Grupal Examen Final PDFDocumento40 páginasIngenier A de M Todos Trabajo Grupal Examen Final PDFNICOLAS PRINC SANCHEZ ZORRILLAAún no hay calificaciones

- CV Simple S.serquen 2018Documento5 páginasCV Simple S.serquen 2018ERICK DORIANAún no hay calificaciones

- HV Hoja de Vida LinaDocumento4 páginasHV Hoja de Vida LinaSebastian RojasAún no hay calificaciones

- Proyecto MalabrigoDocumento6 páginasProyecto MalabrigoDennis Omar Martinez GamarraAún no hay calificaciones

- Servicio Inspección Audi B7Documento4 páginasServicio Inspección Audi B7albertogabandeAún no hay calificaciones

- Introduccion A La SoldaduraDocumento9 páginasIntroduccion A La SoldaduraIriam Ali Lopez ZunigaAún no hay calificaciones

- FITELDocumento14 páginasFITELAbner Mayhuay CaceresAún no hay calificaciones

- Lab2 TallerEstructurasCondicionalesDDocumento2 páginasLab2 TallerEstructurasCondicionalesDStiven Germanin Tiles ValenciaAún no hay calificaciones

- TP FINAL CYMAT - Blanco, CordobaDocumento27 páginasTP FINAL CYMAT - Blanco, CordobaSrWhiteAún no hay calificaciones

- 1728C GYM PD PT 021 Rev8Documento33 páginas1728C GYM PD PT 021 Rev8Milagros Quispe CotrinaAún no hay calificaciones

- Sem 1 - Conceptos GeneralesDocumento2 páginasSem 1 - Conceptos GeneralesHANSERCOAún no hay calificaciones

- InformeDocumento9 páginasInformeEduardo PérezAún no hay calificaciones

- Colegio Privado Mixto La IlustracionDocumento13 páginasColegio Privado Mixto La IlustracionM G Leonidas PerezAún no hay calificaciones

- Analisis Fallas. LIQUIDOS PENETRANTESDocumento6 páginasAnalisis Fallas. LIQUIDOS PENETRANTESartAún no hay calificaciones

- Trabajo Final - Administracion de Personal Siglo 21Documento23 páginasTrabajo Final - Administracion de Personal Siglo 21Beto AguilarAún no hay calificaciones

- BD Unidad 5 PrácticaClaseSQLAccess 4Documento3 páginasBD Unidad 5 PrácticaClaseSQLAccess 4JuanAún no hay calificaciones

- Unidad 1 La Productividad y El Diseño Del TrabajoDocumento8 páginasUnidad 1 La Productividad y El Diseño Del TrabajoGamaliel Cruz GonzalezAún no hay calificaciones

- Escort 3000Documento108 páginasEscort 3000JavierLopezAún no hay calificaciones

- TRANSMISIONDocumento30 páginasTRANSMISIONAnabeliza Merchan FariasAún no hay calificaciones

- Las Mejores Empresas Mexicanas en Gestión de NegociosDocumento6 páginasLas Mejores Empresas Mexicanas en Gestión de NegociosTransportes PiticAún no hay calificaciones