Documentos de Académico

Documentos de Profesional

Documentos de Cultura

2da Practica Calificada

Cargado por

Luis HernánDescripción original:

Título original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

2da Practica Calificada

Cargado por

Luis HernánCopyright:

Formatos disponibles

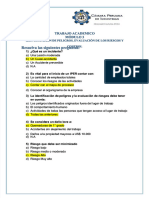

EXAMEN – FILA 1 EXAMEN – FILA 2 EXAMEN – FILA 3

Seleccione la respuesta Correcta (4pts c/u) Seleccione la respuesta Correcta (4pts c/u) Seleccione la respuesta Correcta (4pts c/u)

1. Las amenazas de aprovechan de _______ 1. La descomposición de proyecto en 1. Busca reducir al mínimo el impacto de

a) Los riesgos componente es considerada cada riesgo

b) La Ciberseguridad a) Estimación de software por a) Gestión del Incidente

c) Las Vulnerabilidades descomposición b) Gestión de la Vulnerabilidad

d) Los Activos b) Estimación de software por analogía c) Gestión del Riesgo

e) Los Incidentes c) Estimación de software por juicio de d) Gestión de Malware.

f) Todas las anteriores expertos e) Ninguna de las Anteriores

g) Ninguna de las Anteriores d) Ninguna de las Anteriores

2. Estrategia donde una tercera persona

2. Es considerado el riesgo real 2. Evento potencialmente perjudicial asuma el riesgo

a) Activo a) Incidente a) Traspasar el riesgo

b) Incidente b) Amenaza b) Outsourcing del riesgo

c) Vulnerabilidad c) Riesgo c) Tercerización del Riesgo

d) Administración Web d) Todas las anteriores d) Solo A y C

e) Todas las anteriores e) Ninguna de las Anteriores e) Todas las anteriores

f) Ninguna de las Anteriores

3. Las amenazas de aprovechan de _______ 3. La descomposición de proyecto en

3. Tareas de la identificación del riesgo a) Los riesgos componente es considerada

a) Brainstormings b) La Ciberseguridad a) Estimación de software por

b) Reuniones de equipo c) Las Vulnerabilidades descomposición

c) Todas las anteriores d) Los Activos b) Estimación de software por analogía

d) Ninguna de las Anteriores e) Los Incidentes c) Estimación de software por juicio de

f) Todas las anteriores expertos

4. La única forma de tener riesgo 0 g) Ninguna de las Anteriores d) Ninguna de las Anteriores

a) Traspasar el riesgo

b) Mitigar el riesgo 4. Busca reducir al mínimo el impacto de 4. Las amenazas de aprovechan de _______

c) Aceptar el riesgo cada riesgo a) Los riesgos

d) Eliminar el Activo a) Gestión del Incidente b) Las Vulnerabilidades

e) Todas las anteriores b) Gestión de la Vulnerabilidad c) Los Activos

f) Ninguna de las Anteriores c) Gestión del Riesgo d) Los Incidentes

d) Gestión de Malware. e) Todas las anteriores

5. Estimación sobre Experiencias e) Ninguna de las Anteriores f) Ninguna de las Anteriores

documentadas

a) Estimación de software por analogía 5. Estrategia donde una tercera persona 5. Es considerado el riesgo real

b) Estimación de software por juicio de asuma el riesgo a) Activo

expertos a) Traspasar el riesgo b) Incidente

c) Estimación de software por b) Outsourcing del riesgo c) Vulnerabilidad

descomposición c) Tercerización del Riesgo d) Administración Web

d) Todas las anteriores d) Solo A y C e) Todas las anteriores

e) Ninguna de las Anteriores e) Todas las anteriores f) Ninguna de las Anteriores

También podría gustarte

- Firewall - EndianDocumento32 páginasFirewall - Endian_hell_spawnAún no hay calificaciones

- Patrón de Diseño MVC (Modelo Vista Controlador) y DAO (Data Access Object) - Sistemas Informática & ElectrónicaDocumento4 páginasPatrón de Diseño MVC (Modelo Vista Controlador) y DAO (Data Access Object) - Sistemas Informática & Electrónicaedward lozadaAún no hay calificaciones

- Lima Peru 4 - UtpDocumento183 páginasLima Peru 4 - UtpJordy ObregonAún no hay calificaciones

- Calidad de Software PC1Documento2 páginasCalidad de Software PC1Andy ArnaoAún no hay calificaciones

- 100000S10I GobiernoDeTicDocumento5 páginas100000S10I GobiernoDeTicJose Ortega100% (1)

- (ACV-S05) Tarea 3 - T3 - GRUPO 9Documento12 páginas(ACV-S05) Tarea 3 - T3 - GRUPO 9SadithAún no hay calificaciones

- Foro 1 y 2Documento4 páginasForo 1 y 2STEVEN KELLYAún no hay calificaciones

- Iso 31000 - 27035Documento5 páginasIso 31000 - 27035LucitaCastilloAún no hay calificaciones

- Clips - Arboles BinariosDocumento1 páginaClips - Arboles BinariosRenzo Espinoza CarbajalAún no hay calificaciones

- Ricart y AgrawalaDocumento20 páginasRicart y Agrawalagustavo vilca adcoAún no hay calificaciones

- Practica Calificada Nro 1 - Distemas DistribuidosDocumento3 páginasPractica Calificada Nro 1 - Distemas DistribuidosDiegoAún no hay calificaciones

- Gestión de Riesgos - Trabajo GrupalDocumento18 páginasGestión de Riesgos - Trabajo Grupalfranklin juradoAún no hay calificaciones

- DPA - GU071 Guía Del Estudiante Lima Norte Pregrado Verano 2021 - FinalDocumento7 páginasDPA - GU071 Guía Del Estudiante Lima Norte Pregrado Verano 2021 - FinaljhonAún no hay calificaciones

- Proyecto Clinica Poo FinalDocumento8 páginasProyecto Clinica Poo FinalSaul Angulo torresAún no hay calificaciones

- Autoevaluación 4 - Redes y Comunicacion de Datos IDocumento6 páginasAutoevaluación 4 - Redes y Comunicacion de Datos IBRYAN VVSAún no hay calificaciones

- Tarea Calificada 6 - ECVDocumento2 páginasTarea Calificada 6 - ECVPaola CanoAún no hay calificaciones

- 100000I47N NetworkSecurityDocumento2 páginas100000I47N NetworkSecuritynetworkjes 1967% (3)

- Tarea Semana 14Documento8 páginasTarea Semana 14DavidMachaAlcantaraAún no hay calificaciones

- CastDocumento18 páginasCastpavito1Aún no hay calificaciones

- Tarea Academica 2 Programacion Orientada A ObjetosDocumento12 páginasTarea Academica 2 Programacion Orientada A ObjetosWilliam Benites VegaAún no hay calificaciones

- Examen pc2 ProyectoDocumento3 páginasExamen pc2 ProyectoJhon Henry Velarde VidalAún no hay calificaciones

- (AC-S14) Semana 14 Patrón de Diseño de Un ProyectoDocumento11 páginas(AC-S14) Semana 14 Patrón de Diseño de Un ProyectoMauricio CuevasAún no hay calificaciones

- S TX Datos UTP PG 2020Documento47 páginasS TX Datos UTP PG 2020Josue Carrasco IngaAún no hay calificaciones

- Actividad de Auto-Evaluación - Capítulo 1 - Auditoría en InformáticaDocumento4 páginasActividad de Auto-Evaluación - Capítulo 1 - Auditoría en InformáticaAlbano AlegreAún no hay calificaciones

- Proyecto SOA Proceso - MatriculaDocumento4 páginasProyecto SOA Proceso - MatriculaJesusxp SolanoAún no hay calificaciones

- Procure To PayDocumento2 páginasProcure To PayCarlos RodríguezAún no hay calificaciones

- Itil Validacion y Pruebas de ServiciosDocumento1 páginaItil Validacion y Pruebas de ServiciosYefferson GomezAún no hay calificaciones

- Agenda Lider Dinet 23-10-2021Documento14 páginasAgenda Lider Dinet 23-10-2021AlenYilderArellanoVasquezAún no hay calificaciones

- 02 Gri192 CGT Utp-S08-Pc02 (Acv-S08)Documento2 páginas02 Gri192 CGT Utp-S08-Pc02 (Acv-S08)AnthonyKevinCoronelMendozaAún no hay calificaciones

- Verano Disponibilidad 2022Documento25 páginasVerano Disponibilidad 2022roy saavedraAún no hay calificaciones

- 9.2.1.6 Lab - Using Wireshark To Observe The TCP 3-Way HandshakeDocumento11 páginas9.2.1.6 Lab - Using Wireshark To Observe The TCP 3-Way HandshakeForo PekeAún no hay calificaciones

- Autoevaluación 2 - GESTION DE DATA CENTER (43351)Documento7 páginasAutoevaluación 2 - GESTION DE DATA CENTER (43351)Christian GomezAún no hay calificaciones

- 100000TD09 InnovacionYTransformacionDigitalDocumento4 páginas100000TD09 InnovacionYTransformacionDigitalJOSUE GUISVERTAún no hay calificaciones

- S02.s2-Guia de Laboratorio 2 - Angelo GotuzzoDocumento15 páginasS02.s2-Guia de Laboratorio 2 - Angelo GotuzzoAngelo 243Aún no hay calificaciones

- Informe Programación Entera BinDocumento13 páginasInforme Programación Entera BinNicolás CastroAún no hay calificaciones

- Autoevaluación 1 - Semana04 - GESTION DE RIESGOS INFORMATICOS (19606)Documento7 páginasAutoevaluación 1 - Semana04 - GESTION DE RIESGOS INFORMATICOS (19606)Walter AlMoAún no hay calificaciones

- Acv s04 EvaluacionDocumento7 páginasAcv s04 EvaluacionAlexander Campos ZuloetaAún no hay calificaciones

- InterbankDocumento1 páginaInterbankKaa'een FaatimaAún no hay calificaciones

- PRACTICA CALIFICADA 2 ResueltoDocumento12 páginasPRACTICA CALIFICADA 2 ResueltoIsrael GuerreroAún no hay calificaciones

- Currier El CoyoteDocumento6 páginasCurrier El CoyoteJorge Jefferson Velasquez GrandaAún no hay calificaciones

- Visión de La Arquitectura EmpresarialDocumento4 páginasVisión de La Arquitectura EmpresarialOmar CorderoAún no hay calificaciones

- Segundo ExamenDocumento10 páginasSegundo ExamenRusmael Lagos PeraltaAún no hay calificaciones

- (EVA-S06) Práctica Calificada 02 - PC02Documento15 páginas(EVA-S06) Práctica Calificada 02 - PC02Carlos Enrique Quispe SalazarAún no hay calificaciones

- EndianDocumento46 páginasEndianKaren GilAún no hay calificaciones

- 1.2.1.3 Lab - Compare Data With A HashDocumento5 páginas1.2.1.3 Lab - Compare Data With A HashSanchez JMAún no hay calificaciones

- U2 - S6 - Caso Empresa Indurain - Evaluación Continua Virtual 3Documento1 páginaU2 - S6 - Caso Empresa Indurain - Evaluación Continua Virtual 3Paulo SucasaireAún no hay calificaciones

- Analisis de Requisitos 22724 - NTP-ISO-12207-IEC Norma Tecnica Peruana PDFDocumento4 páginasAnalisis de Requisitos 22724 - NTP-ISO-12207-IEC Norma Tecnica Peruana PDFAlvaro SnAún no hay calificaciones

- PC2 ResueltoDocumento6 páginasPC2 Resueltojsandovall2912Aún no hay calificaciones

- Tarea Semana02Documento2 páginasTarea Semana02MarcoTitoVillanoAún no hay calificaciones

- Autoevaluación 2 - GESTION DE DATA CENTER (2507)Documento7 páginasAutoevaluación 2 - GESTION DE DATA CENTER (2507)Gohan Diaz FeijooAún no hay calificaciones

- S02.s1-Material - Formato Project Charter - Caso HotelDocumento2 páginasS02.s1-Material - Formato Project Charter - Caso HotelHarold NickAún no hay calificaciones

- 100000I41N RedesYComunicacionDeDatosIDocumento5 páginas100000I41N RedesYComunicacionDeDatosILeonardoCuevaAún no hay calificaciones

- Examen - Practica Calificada #01Documento3 páginasExamen - Practica Calificada #01LuisGenaroRoblesOréAún no hay calificaciones

- 100000I59NDocumento6 páginas100000I59NjhonatanAún no hay calificaciones

- Poo Ta11Documento12 páginasPoo Ta11Edgar CuevaAún no hay calificaciones

- PC2 de Inteligencia de NegocioDocumento6 páginasPC2 de Inteligencia de NegocioPaolo CristhianAún no hay calificaciones

- Examen Final Práctico Modelamiento de ProcesosDocumento2 páginasExamen Final Práctico Modelamiento de ProcesosJesus SaenzAún no hay calificaciones

- Hoja de Práctica 29 PDFDocumento2 páginasHoja de Práctica 29 PDFAlexAún no hay calificaciones

- PDF Trabajo Academico Modulo 3 - CompressDocumento2 páginasPDF Trabajo Academico Modulo 3 - CompressMedaly Ore SullcaAún no hay calificaciones

- Autoevaluacion 2Documento3 páginasAutoevaluacion 2kobu77Aún no hay calificaciones

- CIRCUITOSDocumento8 páginasCIRCUITOSLuis HernánAún no hay calificaciones

- Caso Final RenosaDocumento6 páginasCaso Final RenosaLuis Hernán0% (4)

- Caso Final RenosaDocumento6 páginasCaso Final RenosaLuis Hernán0% (4)

- Estrategias de NegociacionDocumento150 páginasEstrategias de NegociacionLuis Hernán100% (2)

- Factores Preponderantes en La Localización de PlantaDocumento20 páginasFactores Preponderantes en La Localización de PlantaCristian Camilo Rico BallesterosAún no hay calificaciones

- MSDS N2Documento6 páginasMSDS N2JohanDuitamaAún no hay calificaciones

- Grupo 3 Practica 3Documento17 páginasGrupo 3 Practica 3Angela Hurtado SalazarAún no hay calificaciones

- Imanes y ElectronesDocumento3 páginasImanes y Electronesyasho poder animeAún no hay calificaciones

- 2 SOP para El Manejo de Amoniaco RevisadoDocumento5 páginas2 SOP para El Manejo de Amoniaco RevisadoASISTENCIAS EDUGERAún no hay calificaciones

- ENSAYO DE EDIFICACIONES INDUSTRIALIZADAS - BanireDocumento6 páginasENSAYO DE EDIFICACIONES INDUSTRIALIZADAS - BanireBeca BagorAún no hay calificaciones

- Guía Técnica ColombianaDocumento5 páginasGuía Técnica Colombianamarcela jimenezAún no hay calificaciones

- Pontofocal Textos Regulamentos PAN 21Documento3 páginasPontofocal Textos Regulamentos PAN 21Gabriela CortèsAún no hay calificaciones

- Tesis El PeñonDocumento49 páginasTesis El PeñonJuanSebastianBenavidesAún no hay calificaciones

- Ajustar El Juego Entre Flancos de Dientes e El Grupo ConicoDocumento7 páginasAjustar El Juego Entre Flancos de Dientes e El Grupo ConicoNESTORAún no hay calificaciones

- Aguas BlancasDocumento9 páginasAguas BlancasgeraldineAún no hay calificaciones

- Examen Segundo Parcial Resuelto IiDocumento6 páginasExamen Segundo Parcial Resuelto IiReyna García ChoqueAún no hay calificaciones

- Generador Electrico de Una Turbina EolicaDocumento12 páginasGenerador Electrico de Una Turbina EolicaRuben Antonio Cisneros Prado100% (2)

- Unidad 01. Arte GriegoDocumento325 páginasUnidad 01. Arte GriegoangelaAún no hay calificaciones

- Embragues y FrenosDocumento9 páginasEmbragues y FrenoscadilacAún no hay calificaciones

- 16 Redox TestDocumento10 páginas16 Redox TestAlfonso HernangilAún no hay calificaciones

- Manual Horno Eléctrico PDFDocumento8 páginasManual Horno Eléctrico PDFFer CurtinoAún no hay calificaciones

- Exp - Acos - AnaDocumento19 páginasExp - Acos - AnaEdgardo Emigdio Rios AlvarezAún no hay calificaciones

- Cambio de Rodamiento y Polea Rapida 36" Corona Rig 125Documento6 páginasCambio de Rodamiento y Polea Rapida 36" Corona Rig 125Anonymous ciu3QEjuSAún no hay calificaciones

- Articulo LlantasDocumento10 páginasArticulo LlantasAndres Felipe Pinilla LeonAún no hay calificaciones

- Tarea Preparatoria Final N 1S20 PDFDocumento10 páginasTarea Preparatoria Final N 1S20 PDFanon_55155053733% (3)

- Estudio Hidrologico San JuanCHINCHA 4Documento282 páginasEstudio Hidrologico San JuanCHINCHA 4Arce MarcovichAún no hay calificaciones

- E-ppry-An 003 Mantenimiento de Faja Transportadora Cvb027Documento17 páginasE-ppry-An 003 Mantenimiento de Faja Transportadora Cvb027ivanovAún no hay calificaciones

- Silabo VideovigilanciaDocumento70 páginasSilabo VideovigilanciaYiner Antonio Albornoz HilarioAún no hay calificaciones

- Problemario 1 Caida Libre y Tiro VerticalDocumento1 páginaProblemario 1 Caida Libre y Tiro VerticalRossy Pablo PerezAún no hay calificaciones

- 03 - Tipologias Estructurales BuenoDocumento33 páginas03 - Tipologias Estructurales BuenoVreyes1981Aún no hay calificaciones

- 10 Clases de Antivirus Con Su PortadaDocumento3 páginas10 Clases de Antivirus Con Su Portadaאלברט סלוןAún no hay calificaciones

- Laboratorio #6 - Determinación de Sílice en CementoDocumento13 páginasLaboratorio #6 - Determinación de Sílice en CementoPAMELA GABRIELA PACHO HUANACUNIAún no hay calificaciones

- Iiago 08Documento236 páginasIiago 08Stone ageAún no hay calificaciones

- TUTORIA 7 - 04 AGOSTO 2023 - Unidad 5Documento6 páginasTUTORIA 7 - 04 AGOSTO 2023 - Unidad 5Karen QuezadaAún no hay calificaciones