Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Riesgos Lógicos en Una Empresa - Grupo 6asdfasd

Riesgos Lógicos en Una Empresa - Grupo 6asdfasd

Cargado por

Vanito Alexander Huamantica GómezDescripción original:

Título original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Riesgos Lógicos en Una Empresa - Grupo 6asdfasd

Riesgos Lógicos en Una Empresa - Grupo 6asdfasd

Cargado por

Vanito Alexander Huamantica GómezCopyright:

Formatos disponibles

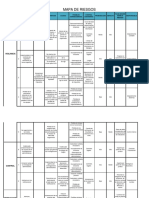

HACKERS

La información

es encriptada y GRUPO 6 Ciberdelincuente

I-B-10 N Correos no

solicitados que

se debe realizar pueden contener

un pago para s con alto publicidad

recuperarla. conocimiento de engañosa.

informática

SECUESTRO DE DATOS SPAM

RIESGOS

Se da atreves del

phishing para Cuando no se ha

obtener los datos hecho una copia

LÓGICOS

ROBO DE IDENTIDAD de usuario de un de respaldo la FALLA DE BACKUP

trabajador de la información

empresa puede perderse.

EN UNA

EMPRESA

ROBO INFORMÁTICO SOFTWARE PIRATA

Extracción de

Programas o

información de

aplicaciones no

forma ilícita y

originales que

puede darse por La competencia exponen a

un agente Software que obtiene múltiples riesgos.

interno o externo. puede realizar información de

modificaciones procesos de

sin permiso con manufactura o

fines maliciosos. avances

tecnológicos.

VIRUS ESPIONAJE INDUSTRIAL

Jhonson Steven monzón terrones

También podría gustarte

- Evidencia Plegable Determinar Las Politicas de Proteccion Contra Ataques Informaticos PDFDocumento2 páginasEvidencia Plegable Determinar Las Politicas de Proteccion Contra Ataques Informaticos PDFRonald Bermudez50% (2)

- Catalogo Cat 312d 312d L Serie2Documento32 páginasCatalogo Cat 312d 312d L Serie2Carlos Angarita Santos100% (1)

- Mexmasi05 Act2Documento12 páginasMexmasi05 Act2Simon VazquezAún no hay calificaciones

- Delitos CibernéticosDocumento4 páginasDelitos CibernéticosDonaji Tulteca LedesmaAún no hay calificaciones

- Infografía Avances Tecnológicos en La CriminalísticaDocumento1 páginaInfografía Avances Tecnológicos en La CriminalísticaDaniel GonzálezAún no hay calificaciones

- PegableDocumento3 páginasPegableJosue Rodríguez100% (1)

- Taller 1Documento3 páginasTaller 1RAUL AMAYAAún no hay calificaciones

- Mapa ConceptualDocumento2 páginasMapa ConceptualAndres PerdomoAún no hay calificaciones

- Arbol ObjetivosDocumento3 páginasArbol Objetivoswilliam.cano1097Aún no hay calificaciones

- Programas Informaticos No Autorizados o Software PirateadosDocumento2 páginasProgramas Informaticos No Autorizados o Software PirateadoscanisioAún no hay calificaciones

- 07jul SandraPoveda m1 g11Documento71 páginas07jul SandraPoveda m1 g11ivan Dario Correa RestrepoAún no hay calificaciones

- Evidencias 2 - REDES Y SEGURIDADDocumento7 páginasEvidencias 2 - REDES Y SEGURIDADKelly Johanaa NavarroAún no hay calificaciones

- PlegableDocumento1 páginaPlegablek2k pagaAún no hay calificaciones

- Criminalistica M4 2015 Loyola Doc 2Documento64 páginasCriminalistica M4 2015 Loyola Doc 2akemi09Aún no hay calificaciones

- Modalidades de FraudeDocumento14 páginasModalidades de Fraudekatterin Maritza Auqui GuerreroAún no hay calificaciones

- Actividad 9 Matriz de Riesgos InformáticosDocumento7 páginasActividad 9 Matriz de Riesgos InformáticosYeye UrreaAún no hay calificaciones

- Mapa Conceptual Conceptos Basicos para Elaborar Un Manual de Seguridad InformaticaDocumento2 páginasMapa Conceptual Conceptos Basicos para Elaborar Un Manual de Seguridad Informaticasalazararrietagonzalo511Aún no hay calificaciones

- Mapa de CajasDocumento2 páginasMapa de CajasPaula Milena Camacho ArenasAún no hay calificaciones

- Clasificación de Los Delitos InformáticosDocumento2 páginasClasificación de Los Delitos InformáticosChristian EspinozaAún no hay calificaciones

- Taller N°2 de Informatica Empresarial Yenny Alejandra MiraDocumento5 páginasTaller N°2 de Informatica Empresarial Yenny Alejandra Miraanon_623160751Aún no hay calificaciones

- Actividad 2 Mapa de Cajas Tipos AtaquesDocumento1 páginaActividad 2 Mapa de Cajas Tipos AtaquesThiago Gañan BedoyaAún no hay calificaciones

- Triptico CiberdelitoDocumento2 páginasTriptico CiberdelitoKarol Josselyn100% (1)

- Story Board Emprendimiento CompletoDocumento4 páginasStory Board Emprendimiento CompletoMARIA LUZ AIDA SALAZARAún no hay calificaciones

- A4 ArreguinAnaDocumento1 páginaA4 ArreguinAnaAna ArreguínAún no hay calificaciones

- Folleto Redes y SeguridadDocumento3 páginasFolleto Redes y Seguridadangie lorena gomez paredesAún no hay calificaciones

- Etica y Delitos InformaticosDocumento15 páginasEtica y Delitos InformaticosElizabeth PGAún no hay calificaciones

- Mapa de CajasDocumento1 páginaMapa de CajasNegro Tour's Reicin'gAún no hay calificaciones

- Actividad 9 Matriz de Riesgos InformaticosDocumento7 páginasActividad 9 Matriz de Riesgos InformaticosKaren RamirezAún no hay calificaciones

- Tendencias Cyber 2023Documento22 páginasTendencias Cyber 2023robatutnAún no hay calificaciones

- Conceptos Basicos para Elabora Un Manual Red y SeguridadDocumento1 páginaConceptos Basicos para Elabora Un Manual Red y SeguridadOPERACIONES BACN4Aún no hay calificaciones

- Mapa de Cajas y PlegableDocumento2 páginasMapa de Cajas y PlegableDIEGO ALMARIOAún no hay calificaciones

- PPT Sensibilizacion Vigias 20 ENE22 OSIBN6Documento25 páginasPPT Sensibilizacion Vigias 20 ENE22 OSIBN6huber.rodriguez.roldanAún no hay calificaciones

- Riesgo y Costo de La Perdida de La InformacionDocumento17 páginasRiesgo y Costo de La Perdida de La InformacionJuan ItoAún no hay calificaciones

- Trabajo 4 D La Unida 1.2Documento3 páginasTrabajo 4 D La Unida 1.2Ciinthiiaa AacozzthaAún no hay calificaciones

- Matriz Caso Estudio1Documento7 páginasMatriz Caso Estudio1carlos_234Aún no hay calificaciones

- DIAFRAGMADocumento2 páginasDIAFRAGMAjean carlos toroAún no hay calificaciones

- Auditoria Forense Parte 1 y 2Documento152 páginasAuditoria Forense Parte 1 y 2Mayra Aldave MillaAún no hay calificaciones

- 1 - Tutorial Instalacion Certificado RAIZ y Autoridad Certificante PARA SOPORTEDocumento6 páginas1 - Tutorial Instalacion Certificado RAIZ y Autoridad Certificante PARA SOPORTEdgi esquinaAún no hay calificaciones

- Cuadro Comparativo Delitos InformaticosDocumento1 páginaCuadro Comparativo Delitos Informaticosdairibeth100% (1)

- Delitos InformaticosDocumento17 páginasDelitos InformaticosROOSVELT ENRIQUEZ GAMEZAún no hay calificaciones

- Evidencia Mapa de Cajas. Identificar Los Ataques Más Comunes A Una Red InformáticaDocumento3 páginasEvidencia Mapa de Cajas. Identificar Los Ataques Más Comunes A Una Red InformáticaManuel Enrique Guerra Tarrifa100% (1)

- Delito Informatico MonografiaDocumento15 páginasDelito Informatico Monografiaacuaries800Aún no hay calificaciones

- Act 7 AuditoriaDocumento4 páginasAct 7 Auditoriajairo osorioAún no hay calificaciones

- Entregable 3 Parte 6 y 7Documento6 páginasEntregable 3 Parte 6 y 7Rgarcia100% (1)

- Verenice Molina InformaticaDocumento9 páginasVerenice Molina Informaticamolina.vere02Aún no hay calificaciones

- Descripción de Faltas Administrativas para Su Probable SanciónDocumento3 páginasDescripción de Faltas Administrativas para Su Probable SanciónocbarbozaAún no hay calificaciones

- Matriz Nist en Framework de Cis Proyecto FinalDocumento26 páginasMatriz Nist en Framework de Cis Proyecto Finalgabysagastume947Aún no hay calificaciones

- MARIANA - GONZALEZ - EVALUACION DE PROCESOS INFORMATICOS - Tarea 4Documento6 páginasMARIANA - GONZALEZ - EVALUACION DE PROCESOS INFORMATICOS - Tarea 4Eduardo Carlos Peña GonzalezAún no hay calificaciones

- Seguridad Informatica: ImpactoDocumento1 páginaSeguridad Informatica: ImpactoKatherin Acevedo carmonaAún no hay calificaciones

- 2.3 Seguridad Informática Y Evaluación de La Tecnología Médica PDFDocumento5 páginas2.3 Seguridad Informática Y Evaluación de La Tecnología Médica PDFOlvera López Sthephanie DanielaAún no hay calificaciones

- Delitos Informatico (Coip)Documento5 páginasDelitos Informatico (Coip)Yaja ArteagaAún no hay calificaciones

- ACTIVIDADDocumento6 páginasACTIVIDADmonicaAún no hay calificaciones

- PDF Mapa Conceptual - CompressDocumento2 páginasPDF Mapa Conceptual - CompressDanny Solution ツAún no hay calificaciones

- Mapa de RiesgosDocumento4 páginasMapa de RiesgosJOHN FREDY BARBOSAAún no hay calificaciones

- Determinar Las Políticas de Protección Contra Ataques InformáticosDocumento3 páginasDeterminar Las Políticas de Protección Contra Ataques Informáticosdiego dazaAún no hay calificaciones

- Design Thinking Ideation Whiteboard in Green Red Yellow Basic StyleDocumento1 páginaDesign Thinking Ideation Whiteboard in Green Red Yellow Basic StyleVerónica Alessandra Lozano GarcíaAún no hay calificaciones

- UNSO ANALISIS DE RIESGO CLASE 1 Parte 1Documento28 páginasUNSO ANALISIS DE RIESGO CLASE 1 Parte 1Alfredo CariniAún no hay calificaciones

- Caso Estudio 3 Seguridad Activos FINDocumento22 páginasCaso Estudio 3 Seguridad Activos FINJuan loheAún no hay calificaciones

- Guia de Ciberataques CorregidaDocumento29 páginasGuia de Ciberataques CorregidaTania Sharon Cacha MejiaAún no hay calificaciones

- Actividad 2Documento5 páginasActividad 2andres mexiaAún no hay calificaciones

- Gestión de la seguridad informática en la empresa (IFCT050PO)De EverandGestión de la seguridad informática en la empresa (IFCT050PO)Aún no hay calificaciones

- 04.03 Bibliografía - Contexto HistóricoDocumento1 página04.03 Bibliografía - Contexto HistóricoVanito Alexander Huamantica GómezAún no hay calificaciones

- GD104Rios AcequiasDocumento4 páginasGD104Rios AcequiasVanito Alexander Huamantica GómezAún no hay calificaciones

- GD071 MercadosDocumento4 páginasGD071 MercadosVanito Alexander Huamantica GómezAún no hay calificaciones

- Qué Se Comía en Lima en 1821Documento2 páginasQué Se Comía en Lima en 1821Vanito Alexander Huamantica GómezAún no hay calificaciones

- Baquíjano y CarrilloDocumento28 páginasBaquíjano y CarrilloVanito Alexander Huamantica Gómez0% (1)

- Guerra Politica y Cultura en La Genesis PDFDocumento43 páginasGuerra Politica y Cultura en La Genesis PDFVanito Alexander Huamantica GómezAún no hay calificaciones

- Leyes GeográficasDocumento2 páginasLeyes GeográficasVanito Alexander Huamantica Gómez100% (1)

- Guía de EntrevistaDocumento2 páginasGuía de EntrevistaVanito Alexander Huamantica GómezAún no hay calificaciones

- Tutorial de Servidor DHCP en Windows ServerDocumento21 páginasTutorial de Servidor DHCP en Windows Servercaterinherrera15100% (2)

- Sistemas NTP Iso 2016Documento1 páginaSistemas NTP Iso 2016HUGO CESAR CASANOVA DEL CASTILLOAún no hay calificaciones

- Las Pruebas en El Desarrollo de Software PDFDocumento50 páginasLas Pruebas en El Desarrollo de Software PDFMelissa Bances CarlosAún no hay calificaciones

- Lenguaje CDocumento14 páginasLenguaje CchuynewAún no hay calificaciones

- SAP Edoc - CockpitDocumento13 páginasSAP Edoc - CockpitmayheAún no hay calificaciones

- Informe PsicotecnicoDocumento20 páginasInforme Psicotecnicovanessa torresAún no hay calificaciones

- Servidores VpsDocumento3 páginasServidores VpsCristian AlfonsoAún no hay calificaciones

- Compaq Evo D310 Tecnical Reference ManualDocumento60 páginasCompaq Evo D310 Tecnical Reference ManualTeresaAún no hay calificaciones

- Cuadro Sinóptico - Lenguajes de ProgramaciónDocumento2 páginasCuadro Sinóptico - Lenguajes de ProgramaciónluisAún no hay calificaciones

- Guía Instalación SPSS ModelerDocumento12 páginasGuía Instalación SPSS ModelerYoAún no hay calificaciones

- PrintfDocumento6 páginasPrintf搂大卫Aún no hay calificaciones

- Reporte KotlinDocumento12 páginasReporte KotlinGregorio HernandezAparicioAún no hay calificaciones

- Call PointDocumento54 páginasCall Pointprueba1234Aún no hay calificaciones

- Proyecto Final Maestría Evaluación de La Seguridad de Las ComunicacionesDocumento3 páginasProyecto Final Maestría Evaluación de La Seguridad de Las ComunicacionesFloricel LoboAún no hay calificaciones

- TRABAJO 2.odtDocumento12 páginasTRABAJO 2.odtLeonardo CeballosAún no hay calificaciones

- Conectar Prolog Con MysqlDocumento13 páginasConectar Prolog Con MysqlricarrmAún no hay calificaciones

- Tipos de Diseño de ProcesosDocumento10 páginasTipos de Diseño de ProcesosJesus Alberto Briceño ColmenaresAún no hay calificaciones

- Diseño Sistemas de Informacion SEMANA 6Documento6 páginasDiseño Sistemas de Informacion SEMANA 6edgar jafet murillo silvaAún no hay calificaciones

- Preguntas InformaticaDocumento2 páginasPreguntas InformaticaJennyfer CamachoAún no hay calificaciones

- Manual Me29n Liberacion Pedidos OcDocumento34 páginasManual Me29n Liberacion Pedidos OcHéctor Lugo ParraAún no hay calificaciones

- Unexca Manual de Proyecto Pnfi I Ii Iii Iv 2Documento52 páginasUnexca Manual de Proyecto Pnfi I Ii Iii Iv 2Johana Salazar0% (1)

- Acta de Constitución - PlantillaDocumento6 páginasActa de Constitución - PlantillaAnibal Giron Abad0% (1)

- Temario Robot Structural Analysis AvanzadoDocumento4 páginasTemario Robot Structural Analysis Avanzadocesar monroy mondragonAún no hay calificaciones

- Export An Do El Informe Quick Report A PDFDocumento2 páginasExport An Do El Informe Quick Report A PDFjorgeb77Aún no hay calificaciones

- ECAES Sistemas Segunda SesionDocumento21 páginasECAES Sistemas Segunda SesionLeonardo Orozco GomezAún no hay calificaciones

- La Técnica Como Sistema, Clases de Técnicas y Sus Elementos ComunesDocumento2 páginasLa Técnica Como Sistema, Clases de Técnicas y Sus Elementos Comunesmanuel Sarmiento0% (1)

- Base D Datos RodrigezS ODocumento15 páginasBase D Datos RodrigezS OOscar Rodriguez HdzAún no hay calificaciones

- Chat-Tonic - Presentación Comercial - ES PDFDocumento16 páginasChat-Tonic - Presentación Comercial - ES PDFRobertoAún no hay calificaciones

- 5ta Clase UML-01Documento41 páginas5ta Clase UML-01San Sangablas50% (2)