Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Evidencia Plegable Determinar Las Politicas de Proteccion Contra Ataques Informaticos PDF

Cargado por

Ronald BermudezTítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Evidencia Plegable Determinar Las Politicas de Proteccion Contra Ataques Informaticos PDF

Cargado por

Ronald BermudezCopyright:

Formatos disponibles

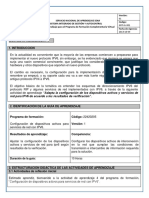

QUE SON LOSATAQUES

INFORMATICOS

COMO PROTEGERSE OE LOS

POLITICA DE SEGURIDAD ATAQUES INFORMATICOS?

CONTRA LOS ATAQUES Un ataque informatico, tambien

denominado cibernetico, es aquel metodo Para prot egerse y proteger a la empresa

INFORMATICOS o procedimiento por medio del cual un en la que labora, es necesar io seguir

grupo de personas, con unos lineamlentos los cuales son los

conocimient os de sistemas ya quienes siguientes:

se les denom ina pirat as info rmaticos

tra ta de tomar control de la informaci6n

de un sistema ode la red, con el fi n de - Verif icar el origen de los correos: Los

hacer dano parcial o total. correos electronlcos son los medi as mas

eficaces que las empresas uti lizan para

QUE ATAQUES SON COMUNES? enviar y recib ir informaci6n, por esta

APRENDE LOS raz6n se debe sugerir a los usuarios de la

- TRASH INC { CARTONEO ): ESTE ATAQUE

empresa, que antes de dar respuesta a

LINEAMIENTOS DE LA INFORMATICO SE HACE A TRAVES DE CORREOS

ELECTRONICOS FALSOS. OONDE SE LOGRA OBTENER EL

NOMBRE DEL USUARIO Y SU

los correos el ectronicos se percaten del

SEGURIDAD DE LA INFORMACION RESPECTIVACONTRASENA PARA EL /l,CCESO A origen del mismo, puesto que los pirata

INFORMACION.

in formaticos comprueban que el correo

- MALWAR E:: SE TRA TA DE SOFTW ARE MALICIOSOS

este activo y asi proceden a atacar la

QUE ATACAN DIRECTAMENT E A LOSARCHIVOS info rmac ion.

VOLVIENDOLOS EJECUTABLES E IMPIDIE NOOEL ACCESO

A ELLOS.

· ATAQUE DE DDOS: SE CONOCE CON EL NOMBRE

OENEGACION DEL SERVICIO DISTRIBUIDA Y SU

OBJETIVO ES BLOQUEAR EL ACCESO A LAS

PAGINAS WEB. AL MISMO TIEMPO ATACA EL

-Usar contraseiias de acceso seguras:

SERVIDOR LLENANDDLO DE BASURA INFORMATICA, Las -contrasenas son las IIaves para estar

RESPONSABLE OE IMPEDIR EL INGRESO A LA WEB

en contacto con la informaci 6n de

- PHISHING: CONSISTE EN LA SUPLANTACIONDE LA la empresa, est as deben ser seguras y

IDENTIDAO DE UN USUARIO A TRAVES DE LOS CORREOS

ELECTRONICOS EL OBJETIVO ES OBTENER □ATOS tener com bmac ione$ df caracteres

PERSONALES O BANCARIOS

e-spec i_a l els, com; p r ejemplo letras

mayuscul as f :11bi111'.is cu l as_ Se sagiere

- BAITING: EL ATAQUE DEEQUIPOS Y REDES

DE INFORMACION SE LLEVAN A CABO A TRAVES DE realizar el camp.io de estas con

MEDICS EXTRAiBLES COMO MEMORIAS USB V DISCOS

OUROS EXTERNOS, LOS CUALES AL SER CONECTADOS

frecuencia, de esta m anera sera dlficil

TRANSMITEN EL VIRUSPROVOCANOOLA PERDIDA DE para los atacant es informat icos

INFORMACION.

descifrarlas..

t alleres capacit ar al personal sobre

las diferen tes maneras de prevenir

los ataques informaticos.

·Realizar copias de segur idad: Las

copias de seguridad o backup

es una de las formas de seguridad

utilizadas para no perder

informaci6n. Est as deben estar -Los computadores deben ser de uso

actualizadas en un tiempo menor exclusivo de la empresa: Se deben crear

de un mes, la copia se debe polft icas de seguridad, las cuales aclaren

realizar en servidores o en la nube que los computadores de la empresa

que la empresa tenga disponible. son de uso exclusivo y para fines

de la companfa

-lnstalar un antivirus seguro: Los

antivirus son aplic aciones

que protegen la informaci6n

de atacantes externos como -No acceda a paginas corrupt as: En

las memor1as USB. Debe n ser in ternet hay una gran cantidad de

licenciados para act ualizarlos y que pagi nas, las cuales nos ayudan a

cumplan con la funci6n de detect ar encontra r la info rmaci6 n que requerim os,

virus. Al momenta de introducir una pero hay otras las cuales estan

memoria se recomlenda que esta infectadas por phishing o por malwares.

sea examinada y desinfectad a Tambien debes t ener en cuenta que si

medi ant e el antivir us. vas a enviar un formulario, debes ver si la

informaci6n va encript ada.

.........=..

.

-Capacltear a los usu arlos : Es un deber

del depart amento de sist ema s de la

empresa, dar info rmaci 6n periodica de

los riesgos que pueden generar la

perdida de archivos y a traves de

También podría gustarte

- Plegable Politica de Seguridad Informatica en La EmpresaDocumento2 páginasPlegable Politica de Seguridad Informatica en La EmpresaMilena Pineda Lopez100% (10)

- Ataques Informaticos PlegableDocumento2 páginasAtaques Informaticos PlegableDavid OsorioAún no hay calificaciones

- Reconocer Ataques Informáticos Teniendo en Cuenta Los Diferentes Tipos de RedesDocumento4 páginasReconocer Ataques Informáticos Teniendo en Cuenta Los Diferentes Tipos de RedesWilson ArgoteAún no hay calificaciones

- MF - AA3 - Evidencia Mapa Conceptual. Identificar Los Conceptos Básicos para Elaborar Un Manual de Seguridad InformáticaDocumento2 páginasMF - AA3 - Evidencia Mapa Conceptual. Identificar Los Conceptos Básicos para Elaborar Un Manual de Seguridad InformáticaLeonardo Soto50% (2)

- Plegable - Determinar Las Políticas de Protección Contra Ataques InformáticosDocumento3 páginasPlegable - Determinar Las Políticas de Protección Contra Ataques InformáticosJhoinner Castro100% (1)

- Conceptos Basicos para Elabora Un Manual Red y SeguridadDocumento1 páginaConceptos Basicos para Elabora Un Manual Red y SeguridadOPERACIONES BACN4Aún no hay calificaciones

- Evidencia 2 Manual de Seguridad InformaticaDocumento10 páginasEvidencia 2 Manual de Seguridad InformaticaJOHN GARCIA50% (8)

- Evidencia - 2 - Mapa Conceptual. Identificar Los Conceptos Básicos para Elaborar Un Manual de Seguridad InformáticaDocumento3 páginasEvidencia - 2 - Mapa Conceptual. Identificar Los Conceptos Básicos para Elaborar Un Manual de Seguridad InformáticaDUVAN JAVIER ROJAS BENAVIDESAún no hay calificaciones

- Manual de Seguridad EmpresaDocumento6 páginasManual de Seguridad EmpresaJHON EDWARD VALENCIA ORTIZ100% (1)

- Plegable Determinar Las Políticas de Protección Contra AtaquesDocumento1 páginaPlegable Determinar Las Políticas de Protección Contra AtaquesJavier Ortega Saenz100% (3)

- Evidencia Cuadro Comparativo. Reconocer Las Diferentes Topologías de Redes y Sus CaracterísticasDocumento3 páginasEvidencia Cuadro Comparativo. Reconocer Las Diferentes Topologías de Redes y Sus CaracterísticasVivas Bejarano100% (1)

- Actividad 1Documento3 páginasActividad 1Andrés OrdoñezAún no hay calificaciones

- Evidencia Manual Disenar Manual Seguridad InformaticaDocumento3 páginasEvidencia Manual Disenar Manual Seguridad InformaticaDavidAún no hay calificaciones

- Evidencia Mapa de Cajas Identificar Los Ataques Más Comunes A Una Red InformáticaDocumento3 páginasEvidencia Mapa de Cajas Identificar Los Ataques Más Comunes A Una Red Informáticaadssdas100% (9)

- Evidencia Foro. Reconocer La Importancia de Las Políticas de Seguridad Informática en Una EmpresaDocumento2 páginasEvidencia Foro. Reconocer La Importancia de Las Políticas de Seguridad Informática en Una EmpresaDiego Jimenez Ibañez100% (6)

- Actividad de Aprendizaje 1 Reconocer Las Redes Informaticas Segun Las Necesidades de Sus Requerimientos de Seguridad.Documento3 páginasActividad de Aprendizaje 1 Reconocer Las Redes Informaticas Segun Las Necesidades de Sus Requerimientos de Seguridad.hugoAún no hay calificaciones

- Evidencia Protocolo Desarrollar Procesos de Seguridad Informática 1Documento2 páginasEvidencia Protocolo Desarrollar Procesos de Seguridad Informática 1Diego Jimenez IbañezAún no hay calificaciones

- Evidencia Plegable Determinar Politicas de Proteccion Contra AtaquesDocumento2 páginasEvidencia Plegable Determinar Politicas de Proteccion Contra AtaquesAlexander Donado Gutierrez100% (1)

- Evidencia Mapa de Cajas. Identificar Los Ataques Más Comunes A Una Red InformáticaDocumento1 páginaEvidencia Mapa de Cajas. Identificar Los Ataques Más Comunes A Una Red InformáticaOSCARAún no hay calificaciones

- Diseñar Manual de Sistema de SeguridadDocumento6 páginasDiseñar Manual de Sistema de SeguridadVictoria Sudea CabreraAún no hay calificaciones

- Plan de AccionDocumento3 páginasPlan de AccionARCHIVO ECOVIVIENDA0% (1)

- Evidencia - 4 - $plan de Acción - Diseñar - Políticas - de - Seguridad - InformáticaDocumento20 páginasEvidencia - 4 - $plan de Acción - Diseñar - Políticas - de - Seguridad - InformáticaDUVAN JAVIER ROJAS BENAVIDES0% (1)

- Evidencia Protocolo. Desarrollar Procesos de Seguridad InformáticaDocumento3 páginasEvidencia Protocolo. Desarrollar Procesos de Seguridad InformáticaRay Daniel Florez Rubio60% (5)

- Elabore Un Mapa de CajasDocumento2 páginasElabore Un Mapa de CajasErick Medrano100% (1)

- Identificar Los Conceptos Básicos para Elaborar Un Manual de Seguridad InformáticaDocumento2 páginasIdentificar Los Conceptos Básicos para Elaborar Un Manual de Seguridad InformáticaManuel Enrique Guerra Tarrifa100% (3)

- Actividad 1 Redes y SeguridadDocumento2 páginasActividad 1 Redes y SeguridadLibardo GiraldoAún no hay calificaciones

- Guia 4Documento11 páginasGuia 4EstefanyArevaloAún no hay calificaciones

- Diseñar Un Manual de Seguridad Informática para Una EmpresaDocumento4 páginasDiseñar Un Manual de Seguridad Informática para Una Empresagenkidamada genkidamadaAún no hay calificaciones

- Evidencia Plan Accion Disenar Politicas Seguridad Informatica Empresa PDFDocumento2 páginasEvidencia Plan Accion Disenar Politicas Seguridad Informatica Empresa PDFArturo Daza0% (1)

- Plan de Acción. Diseñar Políticas de Seguridad Informática para Una EmpresaDocumento5 páginasPlan de Acción. Diseñar Políticas de Seguridad Informática para Una EmpresaManuel Enrique Guerra Tarrifa100% (2)

- Actividad DepDocumento3 páginasActividad DepDINA PINZON0% (1)

- Actividad 3Documento4 páginasActividad 3Roger Angel Castrllon CarvajalAún no hay calificaciones

- Evidencia: Actividad Interactiva. Implantar Las Políticas de Seguridad Informática en Una EmpresaDocumento3 páginasEvidencia: Actividad Interactiva. Implantar Las Políticas de Seguridad Informática en Una EmpresaHAROL TAPIASAún no hay calificaciones

- Evidencia Mapa de Cajas. Identificar Los Ataques Más Comunes A Una Red InformáticaDocumento3 páginasEvidencia Mapa de Cajas. Identificar Los Ataques Más Comunes A Una Red InformáticaManuel Enrique Guerra Tarrifa100% (1)

- Actividad 1 - Describa Las Características de Una Empresa Que Almacene Grandes Cantidades de InformaciónDocumento6 páginasActividad 1 - Describa Las Características de Una Empresa Que Almacene Grandes Cantidades de InformaciónAlfreo Jose Pertuz Vega100% (5)

- Actividad de Aprendizaje 1.2Documento2 páginasActividad de Aprendizaje 1.2Manuel33% (3)

- Reconocer La Importancia de Las Políticas de Seguridad Informática en Una EmpresaDocumento1 páginaReconocer La Importancia de Las Políticas de Seguridad Informática en Una EmpresaJHOAN RAMIREZ100% (1)

- 1-2 Evidencia Protocolo Procesos de SeguridadDocumento3 páginas1-2 Evidencia Protocolo Procesos de SeguridadVictoria Sudea Cabrera0% (1)

- Evidencia 3.Documento2 páginasEvidencia 3.Andres Valbuena100% (6)

- Actividad N°3 Informe Caso de Estudio.Documento2 páginasActividad N°3 Informe Caso de Estudio.Brayan Antonio Diaz100% (2)

- Guia 2 Redes y SeguridadDocumento9 páginasGuia 2 Redes y SeguridadLuis Palacios50% (2)

- Evidencia Aa3 Ev2 Informe Caso de Estudio Identificacion y SolucionDocumento4 páginasEvidencia Aa3 Ev2 Informe Caso de Estudio Identificacion y SolucionNataly Falla Valderrama67% (3)

- Actividad de Aprendizaje 1Documento3 páginasActividad de Aprendizaje 1Kellim Melissa Espitia MuñozAún no hay calificaciones

- Evidencia Mapa de Cajas Identificar Los Ataques Mas Comunes A Una Red InformaticaDocumento1 páginaEvidencia Mapa de Cajas Identificar Los Ataques Mas Comunes A Una Red Informaticacalicompras .comAún no hay calificaciones

- Reconocer Las Redes Informáticas Según Las Necesidades de Sus Requerimientos de SeguridadDocumento2 páginasReconocer Las Redes Informáticas Según Las Necesidades de Sus Requerimientos de SeguridadJuan Pablo JaramilloAún no hay calificaciones

- Evidencia 1 - Mapa Conceptual Manual Seguridad InformaticaDocumento7 páginasEvidencia 1 - Mapa Conceptual Manual Seguridad InformaticaJOHN GARCIA25% (4)

- Foro Actividad 4Documento1 páginaForo Actividad 4Luis Miguel Garzon RuizAún no hay calificaciones

- Plan de Acción. Diseñar Políticas de Seguridad Informática para Una EmpresaDocumento10 páginasPlan de Acción. Diseñar Políticas de Seguridad Informática para Una Empresahugo andres cifuentes murcia100% (1)

- Evidencia Plegable Determinar Las Políticas de Protección Contra Ataques InformáticosDocumento1 páginaEvidencia Plegable Determinar Las Políticas de Protección Contra Ataques InformáticosDiego Jimenez IbañezAún no hay calificaciones

- Mapa Conceptual Identificar Conceptos Basicos Elaborar Manual SeguridadDocumento2 páginasMapa Conceptual Identificar Conceptos Basicos Elaborar Manual SeguridadHermanos KoriotoAún no hay calificaciones

- Mapa ConceptualDocumento3 páginasMapa ConceptualCamilo IbarraAún no hay calificaciones

- Actividadn2 - 165f45f21e9e01b - (2) RESUELTA¡¡¡Documento1 páginaActividadn2 - 165f45f21e9e01b - (2) RESUELTA¡¡¡Shadid ThomasAún no hay calificaciones

- Fundamentos Sobre El Contexto Diagnóstico para Equipo de ComputoDocumento2 páginasFundamentos Sobre El Contexto Diagnóstico para Equipo de ComputoJB Arenas MercadoAún no hay calificaciones

- Formato de Solicitudes, Cronograma de Acciones Y Especificaciones de Los EquiposDocumento3 páginasFormato de Solicitudes, Cronograma de Acciones Y Especificaciones de Los EquiposSebas Oficial67% (3)

- Politica de Seguridad Contra Ataques InformaticosDocumento2 páginasPolitica de Seguridad Contra Ataques InformaticosJesús Miguel FerreiraAún no hay calificaciones

- Folleto Redes y SeguridadDocumento3 páginasFolleto Redes y Seguridadangie lorena gomez paredesAún no hay calificaciones

- Plegable AA3Documento3 páginasPlegable AA3carlosAún no hay calificaciones

- Evidencia AA2-2Documento2 páginasEvidencia AA2-2アルデマー ガビダAún no hay calificaciones

- Determinar Las Políticas de Protección Contra Ataques InformáticosDocumento3 páginasDeterminar Las Políticas de Protección Contra Ataques Informáticosdiego dazaAún no hay calificaciones

- PegableDocumento3 páginasPegableJosue Rodríguez100% (1)

- Evidencia Mapa de Cajas Identificar Los Ataques Más Comunes A Una Red InformáticaDocumento3 páginasEvidencia Mapa de Cajas Identificar Los Ataques Más Comunes A Una Red Informáticaadssdas100% (9)

- Mapa de Cajas Identificar Los Ataques Mas Comunes A Una Red InformaticaDocumento5 páginasMapa de Cajas Identificar Los Ataques Mas Comunes A Una Red InformaticaRonald BermudezAún no hay calificaciones

- Mapa de Cajas Identificar Los Ataques Mas Comunes A Una Red InformaticaDocumento5 páginasMapa de Cajas Identificar Los Ataques Mas Comunes A Una Red InformaticaRonald BermudezAún no hay calificaciones

- Cronogramandelncurso 6161016ae25dca9Documento1 páginaCronogramandelncurso 6161016ae25dca9Ronald BermudezAún no hay calificaciones

- 1-2 Evidencia Protocolo Procesos de SeguridadDocumento3 páginas1-2 Evidencia Protocolo Procesos de SeguridadVictoria Sudea Cabrera0% (1)

- 1-2 Evidencia Protocolo Procesos de SeguridadDocumento3 páginas1-2 Evidencia Protocolo Procesos de SeguridadVictoria Sudea Cabrera0% (1)

- Ficha 2397436Documento13 páginasFicha 2397436Ronald BermudezAún no hay calificaciones

- Topologia de Red - Ronald BermuedzDocumento2 páginasTopologia de Red - Ronald BermuedzRonald BermudezAún no hay calificaciones

- Lista Inventario HerramientasDocumento12 páginasLista Inventario HerramientasRonald BermudezAún no hay calificaciones

- Guía de Aprendizaje 4Documento5 páginasGuía de Aprendizaje 4Yubeidy Mailyn Castro PabonAún no hay calificaciones

- Taller Nota 4Documento2 páginasTaller Nota 4Ronald BermudezAún no hay calificaciones

- Guia de Aprendizaje AA3Documento10 páginasGuia de Aprendizaje AA3Alexander Donado GutierrezAún no hay calificaciones

- Ficha 2397436Documento13 páginasFicha 2397436Ronald BermudezAún no hay calificaciones

- Ficha 2397436Documento13 páginasFicha 2397436Ronald BermudezAún no hay calificaciones

- Giono ArbresDocumento4 páginasGiono ArbresCarlos E RinconAún no hay calificaciones

- Evidencia 3 Ficha 2397436Documento3 páginasEvidencia 3 Ficha 2397436Ronald BermudezAún no hay calificaciones

- Contacto: Experiencia LaboralDocumento1 páginaContacto: Experiencia LaboralRonald BermudezAún no hay calificaciones

- Certifcado MetodologiaDocumento1 páginaCertifcado MetodologiaRonald BermudezAún no hay calificaciones

- Certificado Ronald B.Documento1 páginaCertificado Ronald B.Ronald BermudezAún no hay calificaciones

- Certificado C++Documento1 páginaCertificado C++Ronald BermudezAún no hay calificaciones

- Redes I Semana 7.1Documento24 páginasRedes I Semana 7.1Riky zavala100% (1)

- Guia Aprendizaje1 IPV6Documento7 páginasGuia Aprendizaje1 IPV6Sergio LimaAún no hay calificaciones

- Actividad 1 Evidencia 2Documento2 páginasActividad 1 Evidencia 2Ronald BermudezAún no hay calificaciones

- Ronald BDocumento3 páginasRonald BRonald BermudezAún no hay calificaciones

- Actividad 1 Evidencia 2Documento2 páginasActividad 1 Evidencia 2Ronald BermudezAún no hay calificaciones

- Notasndefinitivasndelncursonynlistadondenaprendicesnaprobados 5761254b626a168Documento6 páginasNotasndefinitivasndelncursonynlistadondenaprendicesnaprobados 5761254b626a168Ronald BermudezAún no hay calificaciones

- CERTIFICADO RONALD B. (2) - Convertido (2) - Convertido - CompressedDocumento1 páginaCERTIFICADO RONALD B. (2) - Convertido (2) - Convertido - CompressedRonald BermudezAún no hay calificaciones

- Actividad 2-Evidencia 2 Configuración Dispositivos Activos para IPV6Documento2 páginasActividad 2-Evidencia 2 Configuración Dispositivos Activos para IPV6KEVIN ANDRES LEON TARAPUES100% (4)

- Actividad 1 Evidencia 2Documento2 páginasActividad 1 Evidencia 2Ronald BermudezAún no hay calificaciones

- Matematica DiscretaDocumento7 páginasMatematica DiscretaMAX FREDI QUISPE AGUILARAún no hay calificaciones

- Guía de Instalación de Mandriva 2011Documento19 páginasGuía de Instalación de Mandriva 2011Saul Monroy0% (1)

- Rubrica para Evaluar El Portafolio de EvidenciasDocumento2 páginasRubrica para Evaluar El Portafolio de Evidenciasoptimalclock0% (1)

- Especificaciones Tecnicas para La Produccion 1 25.000Documento124 páginasEspecificaciones Tecnicas para La Produccion 1 25.000Alain Panduro HilarioAún no hay calificaciones

- Algoritmos y Diagramas de Flujo Con RaptorDocumento336 páginasAlgoritmos y Diagramas de Flujo Con RaptorRosa Blanca83% (6)

- Modulo I Submodulo III - WordDocumento53 páginasModulo I Submodulo III - WordSaboni GomAún no hay calificaciones

- Unidad 2 Actividad 3 Informatica EmpresarialDocumento9 páginasUnidad 2 Actividad 3 Informatica EmpresarialLeidys Paola PEDRAZA DIAZAún no hay calificaciones

- Dinamica GasesDocumento26 páginasDinamica GasesFreddy Cesar Ramos PumaAún no hay calificaciones

- Clase 04-Creacion Capa VectorialDocumento18 páginasClase 04-Creacion Capa VectorialJuan Andres Pino FuentesAún no hay calificaciones

- A1 - Mod2 - Unid2 - Herramientas de Obtención de Datos - Sqoop, Flume NiFiDocumento24 páginasA1 - Mod2 - Unid2 - Herramientas de Obtención de Datos - Sqoop, Flume NiFiGabriel Vargas PeñaAún no hay calificaciones

- LAB. 1 - ESB - Ilda D Croz - Edgar MojicaDocumento11 páginasLAB. 1 - ESB - Ilda D Croz - Edgar MojicaEdgar Mojica0% (1)

- Certificado de Inspeccion TecnicaDocumento7 páginasCertificado de Inspeccion TecnicaDanny N. MandujanoAún no hay calificaciones

- Convertir Archivos Idw A DWG - Vault ExperienceDocumento10 páginasConvertir Archivos Idw A DWG - Vault ExperienceAlexander GonzalezAún no hay calificaciones

- Ensayo de Oposicion de TransformadoresDocumento4 páginasEnsayo de Oposicion de TransformadoresAnonymous ZxwXeZaaAún no hay calificaciones

- Gaceta - Lunes, 23 de Diciembre de 2019 - Viernes, 27 de Diciembre de 2019Documento350 páginasGaceta - Lunes, 23 de Diciembre de 2019 - Viernes, 27 de Diciembre de 2019Marco AlvarezAún no hay calificaciones

- Manual de Como Usar Isis y AresDocumento63 páginasManual de Como Usar Isis y Aresn3m350% (2)

- Catalogación de Materiales IniciomDocumento8 páginasCatalogación de Materiales IniciomDiego Yapapasca PAún no hay calificaciones

- Control de DespachosDocumento15 páginasControl de DespachosDanny Daniel Domoromo MendozaAún no hay calificaciones

- Pronostico de La DemandaDocumento5 páginasPronostico de La DemandaRicardo de reyAún no hay calificaciones

- 0 Manual SAI Comet S31 (Instalacion)Documento18 páginas0 Manual SAI Comet S31 (Instalacion)Jesus Moreno del Alamo100% (1)

- Guia Tecnomatematicas 11Documento2 páginasGuia Tecnomatematicas 11Da YanaAún no hay calificaciones

- Capitulo 11Documento2 páginasCapitulo 11David Miranda CortésAún no hay calificaciones

- Herramientas Tic para Personas Con DiscapacidadDocumento36 páginasHerramientas Tic para Personas Con DiscapacidadMARIA CAMILA IDROBOAún no hay calificaciones

- Computación UbicuaDocumento10 páginasComputación UbicuaLuis PoloAún no hay calificaciones

- Test Software de Proposito GeneralDocumento3 páginasTest Software de Proposito GeneralNiXXV MAún no hay calificaciones

- Curso de Diseño ExperimentalDocumento3 páginasCurso de Diseño ExperimentalhamblinAún no hay calificaciones

- Diagrama E-R Tienda de InformaticaDocumento1 páginaDiagrama E-R Tienda de InformaticaItael Pérez MendezAún no hay calificaciones

- El Diodo Led PracticasDocumento8 páginasEl Diodo Led Practicasangelica1225Aún no hay calificaciones

- Instalar Moodle en CentOS 7 (2022) Paso A PasoDocumento36 páginasInstalar Moodle en CentOS 7 (2022) Paso A PasoJaime GarcíaAún no hay calificaciones

- Benchmarking 15646109a70e480Documento9 páginasBenchmarking 15646109a70e480Anuel A AAún no hay calificaciones