Documentos de Académico

Documentos de Profesional

Documentos de Cultura

M3-SI-Foro M3

Cargado por

Ana Catherine Larrahondo GonzálezDescripción original:

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

M3-SI-Foro M3

Cargado por

Ana Catherine Larrahondo GonzálezCopyright:

Formatos disponibles

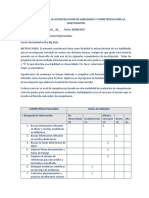

FORO M3

Estimados estudiantes,

“Seguridad en los Sistemas de Información”

1 ¿Qué riesgos informáticos existen en la actualidad?

2 En la literatura relacionada a la seguridad de la información empresarial se dice

que el “eslabón más débil es el empleado” ¿Por qué se considera así?

3 ¿Qué herramientas y aplicaciones web sirven para proteger los sistemas de

información que se utilizan? Describe cada uno de ellos.

DESARROLLO

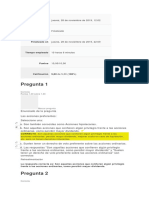

1) ¿Qué riesgos informáticos existen en la actualidad?

Los riesgos informáticos que existen en la actualidad son:

-Robo de credenciales

-Ingeniería Social

-Fugas de información

-Phishing (estafa que pretende conseguir datos privados de los usuarios a través de

internet, para acceder a sus cuentas o datos bancarios).

-Ransomware (malware malicioso que ataca a la información almacenada en los

dispositivos para impedir su acceso).

-Keyloggers (captura información confidencial, como datos financieros o contraseñas,

para enviarlos a terceros y explotarlos).

-Virus, troyanos, spyware y adware

-Man In The Middle (intercepta la comunicación entre emisores y receptores,

pudiendo espiar o manipular la información con fines delictivos).

-Exploit (secuencia de comandos utilizada para provocar un comportamiento no

deseado o imprevisto).

2) En la literatura relacionada a la seguridad de la información empresarial se dice

que el “eslabón más débil es el empleado” ¿Por qué se considera así?

Lo que sucede es que, cuando se trata de protección frente a las amenazas digitales,

existen muchos frentes que la empresa ha de cubrir. Sin embargo, conviene partir

desde la base: en este caso, “el trabajador”.

Es importante recordar que la principal puerta de entrada de los cibercriminales a las

empresas son sus trabajadores, el eslabón más débil de su cadena en cuanto a

concienciación en ciberseguridad. Según los datos expuestos por estudios publicados,

hasta el 30% de todas las infecciones del ya archiconocido malware en compañías,

provienen de enlaces a sitios web fraudulentos. En la mayoría de las ocasiones son los

trabajadores quienes, desde el desconocimiento, navegan por la red sin tomar

precaución alguna, abriendo las puertas digitales de la empresa a cualquier

cibercriminal.

3) ¿Qué herramientas y aplicaciones web sirven para proteger los sistemas de

información que se utilizan? Describe cada uno de ellos.

Certificados SSL: Los certificados SSL (Secure Sockets Layer) son utilizados para

autenticar la identidad de un servidor a través del uso de protocolos de comunicación

cifrada. Protege los datos confidenciales intercambiados en las sesiones y evitar ser

interceptados por personas no autorizadas.

Firewalls: La implementación de firewalls y antivirus es necesaria para garantizar la

ciberseguridad de las empresas. Los firewalls son programas informáticos capaces de

controlar el acceso de un ordenador a la red y de esta a la computadora.

Antimalwares o Antivirus: Los antivirus, por su parte, evitan o combaten las

infecciones provocadas por los virus. Ofrecen protección contra malware, ransomware

y otros tipos de virus que circulan a menudo por la red. Los programas antimalware y

antivirus son fundamentales para proteger todos los equipos de la empresa.

BitDefender: Es un software de seguridad capaz de proteger los ordenadores de virus

y otras amenazas online. BitDefender Total Security cuenta con varios niveles de

protección contra ransomware y detecta el comportamiento de las amenazas para

prevenir infecciones.

Doble verificación: Es un proceso de seguridad que consiste en que un usuario

confirma su identidad al menos de dos maneras diferentes.

Infraestructura de clave pública: Esta herramienta admite la distribución e

identificación de claves de cifrado públicas. Permite a los usuarios y sistemas

informáticos intercambiar datos de forma segura a través de Internet y verificar la

identidad de la otra parte.

Servicios MDR (Managed Detection and Response): es un servicio de seguridad

avanzado que proporciona búsqueda de amenazas, inteligencia de amenazas,

monitoreo de seguridad, análisis de incidentes y respuesta a incidentes. Es un servicio

que surge de la necesidad de las organizaciones con pocos recursos de ser más

conscientes de los riesgos y mejorar su capacidad de detección y respuesta a las

amenazas.

Pentesting: consiste en atacar diferentes entornos o sistemas con el objetivo

de detectar y prevenir posibles fallos. Se trata de una técnica para encontrar aquellos

errores en el sistema. Es una de las prácticas más demandadas actualmente, ya que

gracias a este tipo de exámenes las empresas pueden poner remedio a sus debilidades

antes de que lo hagan los ciberdelincuentes.

También podría gustarte

- Contabilidad Informática SEMANA 3 PPT UTP PG 2021Documento52 páginasContabilidad Informática SEMANA 3 PPT UTP PG 2021Andres Felipe Davila VargasAún no hay calificaciones

- Proyecto Sobre DronesDocumento16 páginasProyecto Sobre DronesAnonymous Qv7jEici0% (2)

- PL EDAN 2006 (Instructor)Documento168 páginasPL EDAN 2006 (Instructor)Cristian Martinez88% (8)

- Cuestionario CiberseguridadDocumento5 páginasCuestionario CiberseguridadIVAN DARIO CONDEAún no hay calificaciones

- Promart - Sandra - Rony y PauloDocumento28 páginasPromart - Sandra - Rony y PauloViza Ronny33% (3)

- CiberseguridadDocumento11 páginasCiberseguridadMa. Fernanda ZuñigaAún no hay calificaciones

- Ciber SeguridadDocumento14 páginasCiber SeguridadAlexanderAún no hay calificaciones

- SESION13Documento6 páginasSESION13Leonardo SalirrosasAún no hay calificaciones

- Presentación CiberseguridadDocumento27 páginasPresentación CiberseguridadKing OreoAún no hay calificaciones

- Amenazas A La Seguridad de Sistemas OperativosDocumento35 páginasAmenazas A La Seguridad de Sistemas OperativosSamir MoralesAún no hay calificaciones

- Digitalización IIIDocumento86 páginasDigitalización IIITeo VillacortaAún no hay calificaciones

- Actividad Preliminar-EnsayoDocumento8 páginasActividad Preliminar-EnsayoRodrigo Alejandro Vera CardenasAún no hay calificaciones

- Análisis en Pequeña Señal PDFDocumento46 páginasAnálisis en Pequeña Señal PDFFelipe Guillén MirabáAún no hay calificaciones

- Mat4 U6 Sesión 04Documento8 páginasMat4 U6 Sesión 04Elmer EscobedoAún no hay calificaciones

- Actividad5 Análisis de Los Riesgos y Amenazas de Los Sistemas InformáticosDocumento13 páginasActividad5 Análisis de Los Riesgos y Amenazas de Los Sistemas InformáticosFUNDACION ASILO ANDRESENAún no hay calificaciones

- Seguridad Informática: Desarrollo Digital 1º BachilleratoDocumento34 páginasSeguridad Informática: Desarrollo Digital 1º BachilleratoAbel FsAún no hay calificaciones

- Ciberseguridad: Maria Eliza Ossa Redondo Santiago Ospina Marin 11-1 TecnologiaDocumento7 páginasCiberseguridad: Maria Eliza Ossa Redondo Santiago Ospina Marin 11-1 Tecnologiaj hope 2.0Aún no hay calificaciones

- Semana2 Remigio Arnao AparicioDocumento7 páginasSemana2 Remigio Arnao AparicioRemigioArnaoAún no hay calificaciones

- Actividad 8 Sistrma de Informacion GerencialDocumento10 páginasActividad 8 Sistrma de Informacion GerencialDaniela Estefany TORRADO CONTRERASAún no hay calificaciones

- A09 - Amenazas InformáticasDocumento12 páginasA09 - Amenazas InformáticasJonathan300696Aún no hay calificaciones

- Ciberseguridad y Privacidad LogisticaDocumento22 páginasCiberseguridad y Privacidad LogisticametallicaalltimeAún no hay calificaciones

- ¿Qué Es La Ciberseguridad - KasperskyDocumento10 páginas¿Qué Es La Ciberseguridad - KasperskyRosario EsquivelAún no hay calificaciones

- Actividad Semana 3 - Evidencia 2 - Manual de SeguridadDocumento24 páginasActividad Semana 3 - Evidencia 2 - Manual de SeguridadCarolinaAún no hay calificaciones

- Taller de Seguridad Informática EnviarDocumento6 páginasTaller de Seguridad Informática Enviaryeraldin antelizAún no hay calificaciones

- Seguridad Inf. Semana 2 TareaDocumento7 páginasSeguridad Inf. Semana 2 Tareajenny lisbeth paico julcaAún no hay calificaciones

- Principales Riesgos de Seguridad Informática - Cómo Proteger Tu Empresa - SciotecDocumento13 páginasPrincipales Riesgos de Seguridad Informática - Cómo Proteger Tu Empresa - SciotecOlbert OrtizAún no hay calificaciones

- Seguridad InformáticaDocumento33 páginasSeguridad InformáticaCynthiaAún no hay calificaciones

- Ensallo CiberseguridadDocumento8 páginasEnsallo Ciberseguridadisraelblas56Aún no hay calificaciones

- EnsayoDocumento9 páginasEnsayoJosue De La CruzAún no hay calificaciones

- Resumen Capitulo 3Documento12 páginasResumen Capitulo 3Sebastian MurilloAún no hay calificaciones

- Riesgos InformaticosDocumento6 páginasRiesgos InformaticosErica ESPINOSA FLOREZAún no hay calificaciones

- Garzon - Edison - Vectores de Ataques en CiberseguridadDocumento8 páginasGarzon - Edison - Vectores de Ataques en Ciberseguridadedisalsa2014Aún no hay calificaciones

- Procesos, Metodologias Y Herramientas Enfocadas A La Seguridad InformáticaDocumento6 páginasProcesos, Metodologias Y Herramientas Enfocadas A La Seguridad Informáticacgp bolivarAún no hay calificaciones

- CiberseguridadDocumento8 páginasCiberseguridadValeria PilcoAún no hay calificaciones

- Laura Romero Act 4Documento5 páginasLaura Romero Act 4LauDLoveAún no hay calificaciones

- Segunda ParteDocumento3 páginasSegunda ParteLauDLoveAún no hay calificaciones

- Análisis de Un CiberataqueDocumento9 páginasAnálisis de Un CiberataqueRenso Real MejiaAún no hay calificaciones

- CiberseguridadDocumento6 páginasCiberseguridadFranco CrespoAún no hay calificaciones

- Estudio de Caso Informatica EmpresarialDocumento16 páginasEstudio de Caso Informatica EmpresarialLisvania Miranda AMARISAún no hay calificaciones

- Atic Jcrp.Documento6 páginasAtic Jcrp.gerardojavier141099Aún no hay calificaciones

- La CiberseguridadDocumento5 páginasLa CiberseguridadLuzbi PuemapeAún no hay calificaciones

- Informacion Referencial para Proponer Medidas de Ciber SeguridadDocumento13 páginasInformacion Referencial para Proponer Medidas de Ciber SeguridadJonathan OsmanAún no hay calificaciones

- Primera ParteDocumento4 páginasPrimera ParteLauDLoveAún no hay calificaciones

- Semana #3tipos de Seguridad InformáticaDocumento3 páginasSemana #3tipos de Seguridad Informáticawilson benites rumicheAún no hay calificaciones

- Trabajo Parcial HISTORIADocumento18 páginasTrabajo Parcial HISTORIAjoseAún no hay calificaciones

- Seguridad Informatica Capitulo 2Documento27 páginasSeguridad Informatica Capitulo 2Jonathan CéspedesAún no hay calificaciones

- Amenazas InformaticasDocumento2 páginasAmenazas InformaticasmayAún no hay calificaciones

- Como Evitar Ciberataques en Los Equipos de La CompañíaDocumento7 páginasComo Evitar Ciberataques en Los Equipos de La CompañíaAndrea Jaimes GuarinAún no hay calificaciones

- T RedesDocumento13 páginasT Redesrenato fuentesAún no hay calificaciones

- KSG1 U2 A1 AlslDocumento8 páginasKSG1 U2 A1 AlslIsmael ChoixAún no hay calificaciones

- UT5 VirologiaDocumento126 páginasUT5 VirologiaMarco Antonio Cruz BarbozaAún no hay calificaciones

- Investigacion No. 2 Tema Seguridad en La RedDocumento16 páginasInvestigacion No. 2 Tema Seguridad en La RedjoseAún no hay calificaciones

- C I Ber SeguridadDocumento7 páginasC I Ber SeguridadAna RaudalesAún no hay calificaciones

- Dia 1 PANDocumento64 páginasDia 1 PANsoporte edutekAún no hay calificaciones

- Ensayo de HardwareDocumento15 páginasEnsayo de Hardwareyuleivis ramirezAún no hay calificaciones

- CiberseguridadDocumento4 páginasCiberseguridadJulio BarreraAún no hay calificaciones

- Ciberseguridad Edu e IkerDocumento3 páginasCiberseguridad Edu e IkerEdu SobrinoAún no hay calificaciones

- Qué Es La CiberseguridadDocumento7 páginasQué Es La Ciberseguridadpaula andrea herrera avilaAún no hay calificaciones

- KSG1 U2 A1 AlodDocumento7 páginasKSG1 U2 A1 AlodIsmael ChoixAún no hay calificaciones

- Investigacion Formativa, CiberseguridadDocumento12 páginasInvestigacion Formativa, CiberseguridadJuliet Minerva CasafrancaAún no hay calificaciones

- Informe2 G1Documento16 páginasInforme2 G1Mujale MujaleAún no hay calificaciones

- Ciber SeguridadDocumento16 páginasCiber SeguridadBRANDON URIEL GOMEZ GUERREROAún no hay calificaciones

- Borra DorDocumento4 páginasBorra Dormelvin cusmeAún no hay calificaciones

- Ciberseguridad ExposicionDocumento15 páginasCiberseguridad ExposicionDavid Santiago Arias LombanaAún no hay calificaciones

- Ejercicios 3er Parcial PDFDocumento1 páginaEjercicios 3er Parcial PDFMariana Z.AAún no hay calificaciones

- Guía de Aprendizaje de La Clase de Relaciones Laborales Ii Marzo 2022Documento2 páginasGuía de Aprendizaje de La Clase de Relaciones Laborales Ii Marzo 2022Gabo Herrera GamezAún no hay calificaciones

- Gestion AmbientalDocumento1 páginaGestion Ambientalassurim reyesAún no hay calificaciones

- Admi Libro 1 ParteDocumento38 páginasAdmi Libro 1 ParteAxel RodriguezAún no hay calificaciones

- Enunciado Practica PLI 2013-2014Documento36 páginasEnunciado Practica PLI 2013-2014Don LimonAún no hay calificaciones

- Introducción A La Gestión en Salud en Salud PúblicaDocumento15 páginasIntroducción A La Gestión en Salud en Salud PúblicaMarcos CidAún no hay calificaciones

- Amplitud y VelocidadDocumento1 páginaAmplitud y VelocidadArteezy VargayaAún no hay calificaciones

- Dirigir Las TI Como Un NegocioDocumento22 páginasDirigir Las TI Como Un NegociojiortolaAún no hay calificaciones

- Encuesta 2Documento5 páginasEncuesta 2Franze André Pandal PiélagoAún no hay calificaciones

- B2 CDocumento15 páginasB2 CGajhon CinaAún no hay calificaciones

- 1 Recepcion Registro DieselDocumento4 páginas1 Recepcion Registro DieselMery RodcresAún no hay calificaciones

- Cuestionario Ev 6Documento3 páginasCuestionario Ev 6LEIDY JOHANA GOMEZ MATEUSAún no hay calificaciones

- Movilidad SantiagoDocumento10 páginasMovilidad SantiagoJeferson TbAún no hay calificaciones

- Matematica EcuacionesDocumento8 páginasMatematica EcuacionesGabriela CárdenasAún no hay calificaciones

- Exa-2-Nov 28Documento6 páginasExa-2-Nov 28Maria Sanabria MurAún no hay calificaciones

- Presentacion UngrdDocumento20 páginasPresentacion UngrdELIZAAún no hay calificaciones

- Teoria Del CilindroDocumento16 páginasTeoria Del CilindroEder Julian Sulla VillalvaAún no hay calificaciones

- Instructivo de Instalación, Operación y Mantenimiento de Los Suavizadores Aquaplus Con Válvula Fleck Modelos SF-28 Al SF-900Documento21 páginasInstructivo de Instalación, Operación y Mantenimiento de Los Suavizadores Aquaplus Con Válvula Fleck Modelos SF-28 Al SF-900ELSA OCHOAAún no hay calificaciones

- Direct - Elab. Trab. Investigacion. Microeconomia 2022-II.Documento9 páginasDirect - Elab. Trab. Investigacion. Microeconomia 2022-II.ARACELI FABIOLA TORRES VASQUEZAún no hay calificaciones

- Actividad Unidad 3Documento2 páginasActividad Unidad 3Cristina Ojeda60% (5)

- Acta de Suspension 04 Covid ActualizadoDocumento2 páginasActa de Suspension 04 Covid ActualizadoLuis CondAún no hay calificaciones

- Infografías NOM Aceites y GrasasDocumento7 páginasInfografías NOM Aceites y GrasasKevin HernándezAún no hay calificaciones

- Reporte Practicas Analisis de CircuitosDocumento1 páginaReporte Practicas Analisis de CircuitosAdrian MendozaAún no hay calificaciones

- Gestion - Talento - Seleccion de PersonalDocumento15 páginasGestion - Talento - Seleccion de PersonalRosario RiosAún no hay calificaciones