Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Kapersky Competitive Analysis Matrix

Kapersky Competitive Analysis Matrix

Cargado por

RAMON STANIARO PeruDescripción original:

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Kapersky Competitive Analysis Matrix

Kapersky Competitive Analysis Matrix

Cargado por

RAMON STANIARO PeruCopyright:

Formatos disponibles

Kapersky Competitive Analysis Matrix

PRODUCTOS Y SERVICIOS DE PROTECCIÓN DE ENDPOINT

Producto / módulo de Endpoint Protection √ √

Producto / módulo Endpoint Detection and Response √ Partial

Tecnología de reputación (validación de procesos en ejecución) √ X

Servicio de caza de amenazas √ √

Entrega e implementación de la plataforma √ On premise

FACILIDAD DE DESPLIEGUE Y GESTIÓN

Descubrimiento de endpoints no administrados √ √

Implementación, actualizaciones y administración simples desde la nube, lo que permite proteger los sistemas

√ X

remotos como si estuvieran en la red

Despliegue masivo e instalación transparente características √ √

Duplicación de árbol de Active Directory √ √

Widgets de estado de implementación y protección √ √

Acciones de resolución de problemas basadas en consola disponibles √ √

Arquitectura de agente único √ X

Impacto insignificante en el rendimiento de los dispositivos y redes protegidos √ √

Compatibilidad con agentes multiplataforma: Windows, Android, macOS y Linux √ √

REDUCCIÓN DE SUPERFICIE DE ATAQUE

Endpoint firewall with Network Location Awareness √ √

Endpoint web monitoring and filtering √ √

Email anti-malware, anti-spam and content Filtering √ √

Host Intrusion Prevention System (HIPS) √ √

Client isolation √ X

Device Control √ √

Anti-Exploit technology √ √

Custom application blacklisting √ √

Patch Management (Microsoft and 3rd party software) √ √

Full Disk Encryption √ √

PROTECCIÓN CONTRA LA DINÁMICA DE ATAQUE AVANZADA:

MALWARE Y AMENAZAS MALWARELESS

Protección contra exploits y malware conocidos √ √

Protección contra malware desconocido y zero-days √ Partial

Protección contra nuevas variantes o técnicas de ransomware √ √

Protección contra amenazas persistentes avanzadas (APT) √ Partial

Detección y bloqueo de ataques de explotación desconocidos en memoria √ √

Protección contra ataques maliciosos basados en secuencias de comandos y sin archivos que utilizan utilidades de

√ √

Windows como PowerShell, WMI, etc.

Protección contra ataques distribuidos y basados en botnets √ Partial

PREVENCIÓN Y DETECCIÓN BASADA EN LA PROTECCIÓN DE PUNTOS FINALES DE PRÓXIMA GENERACIÓN

Monitoreo continuo de los procesos en ejecución, incluidos los clasificados como confiables √ X

Clasificación de todos los procesos que se ejecutan en puntos finales, permitiendo que solo se ejecuten elementos

√ X

de confianza (Atestación / Reputación)

Aprendizaje automático adaptado continuamente alimentado por telemetría de punto final (estático y dinámico) √ X

Emulación mediante sandboxing √ X

Prevención de ataques sin malware que hacen un mal uso de las herramientas, tácticas, técnicas y

√ √

procedimientos de administración (TTP)

Monitoreo de acceso a datos con geolocalización saliente √ X

FORENSES Y CAPACIDADES DE RESPUESTA

Permite la investigación de incidentes utilizando cronogramas y gráficos en tiempo real: fuente, causa, impacto en

el negocio debido a activos comprometidos (documentos, tipos de computadoras) y acciones tomadas (archivos, √ X

registro, controladores ...)

Capacidades de reparación: eliminar procesos comprometidos, eliminar archivos maliciosos y deshacer cambios

√ √

en el sistema operativo

Integración con SIEM y herramientas de análisis de datos patentadas o de terceros √ √

EVALUACIÓN Y APLICACIÓN DE LA POSTURA DE SEGURIDAD PARA LA MEJORA CONTINUA

Información sobre la gestión de TI: ejecución de software, aplicaciones vulnerables, comportamiento del usuario,

√ √

consumo de tráfico y otros indicadores relevantes

Generador de consultas de telemetría en tiempo real √ X

Identificación de mejoras en las políticas de aplicación de la seguridad. √ X

También podría gustarte

- MID 130 Unidad de Mando de La TransmisiónDocumento6 páginasMID 130 Unidad de Mando de La TransmisiónrubenAún no hay calificaciones

- Reparación de CelularesDocumento8 páginasReparación de Celularesgiancarlos1979Aún no hay calificaciones

- Firewall de Nueva Generación PfSenseDocumento17 páginasFirewall de Nueva Generación PfSenseRenzo TacoAún no hay calificaciones

- Cuadro ComparativoDocumento1 páginaCuadro ComparativofernandoAún no hay calificaciones

- IDEA Versión 10.2 Software de Análisis, Extracción y Auditoría de Datos. IDEA - Software para Análisis, Extracción y Auditoría Basada en DatosDocumento83 páginasIDEA Versión 10.2 Software de Análisis, Extracción y Auditoría de Datos. IDEA - Software para Análisis, Extracción y Auditoría Basada en DatosBryan Raul Sullca CcarampaAún no hay calificaciones

- Cuadro ComparativoDocumento3 páginasCuadro ComparativoLeYo CuPa100% (1)

- Auditoria de Redes y Base de DatosDocumento40 páginasAuditoria de Redes y Base de Datosapi-369382482% (11)

- Análisis Seguro de Trabajo - ASTDocumento18 páginasAnálisis Seguro de Trabajo - ASTmaria santaAún no hay calificaciones

- Bomba Bosch EDC VP44 ElectrónicaDocumento5 páginasBomba Bosch EDC VP44 ElectrónicaCarlos Garcia Rodriguez100% (2)

- Auditoria de Seguridad Eje 4Documento11 páginasAuditoria de Seguridad Eje 4above 792100% (1)

- Evaluación U3Documento8 páginasEvaluación U3Dani El crack100% (1)

- Datasheet - Endpoint Watchguard EPDRDocumento2 páginasDatasheet - Endpoint Watchguard EPDRMarco antonio de la cruz placidoAún no hay calificaciones

- Vision One - Endpoint Security, Solution Brief - En.esDocumento5 páginasVision One - Endpoint Security, Solution Brief - En.esJosue HernandezAún no hay calificaciones

- Malwarebytes Endpoint ProtectionDocumento2 páginasMalwarebytes Endpoint Protectionsimon martinezAún no hay calificaciones

- Datasheet Adaptive Defense 360 Panda ESLADocumento2 páginasDatasheet Adaptive Defense 360 Panda ESLATonaTiuh RoldanAún no hay calificaciones

- Presentación Rcp-YachayDocumento19 páginasPresentación Rcp-Yachaycolibri202Aún no hay calificaciones

- Malwarebytes Endpoint SecurityDocumento2 páginasMalwarebytes Endpoint Securitysimon martinezAún no hay calificaciones

- Ds-Apex-One en EsDocumento2 páginasDs-Apex-One en EsAlejandro LaraAún no hay calificaciones

- AD360 Datasheet ESDocumento2 páginasAD360 Datasheet ESveowooferAún no hay calificaciones

- Bitdefender-GravityZone-Business-Security-Premium (Elite) - Datasheet - EsDocumento2 páginasBitdefender-GravityZone-Business-Security-Premium (Elite) - Datasheet - EsfredyAún no hay calificaciones

- Datasheet AD Panda Security A4 ESLADocumento2 páginasDatasheet AD Panda Security A4 ESLACarlos Julio Gutierrez RuizAún no hay calificaciones

- 4.1 Matriz de IncompatibilidadDocumento1 página4.1 Matriz de IncompatibilidadCristian Ricardo OrtegaAún no hay calificaciones

- ENISA 1 - BienvenidaDocumento124 páginasENISA 1 - BienvenidaJesus OrdazAún no hay calificaciones

- Actividad de InformáticaDocumento4 páginasActividad de InformáticaEduardo Rafael Rivas TecAún no hay calificaciones

- Ciberseguridad para Redes IndustrialesDocumento30 páginasCiberseguridad para Redes IndustrialesmangelchavezAún no hay calificaciones

- FrXlwP0gQWGvHgAlj90Bgg - Portfolio Activity Exemplar Conduct A Security Audit Part 1 - Controls Assessment ExemplarDocumento5 páginasFrXlwP0gQWGvHgAlj90Bgg - Portfolio Activity Exemplar Conduct A Security Audit Part 1 - Controls Assessment ExemplarsilenciosoangelAún no hay calificaciones

- G - DATA Flyer Business - Solutions - A4 4p B2B ES WebDocumento4 páginasG - DATA Flyer Business - Solutions - A4 4p B2B ES WebjuniorAún no hay calificaciones

- Bitdefender GravityZone Full Disk Encryption Datasheet - EsDocumento2 páginasBitdefender GravityZone Full Disk Encryption Datasheet - EsfredyAún no hay calificaciones

- Johana Mosquera Salazar Antivirus Actitvidad3.1Documento6 páginasJohana Mosquera Salazar Antivirus Actitvidad3.1Johana Mosquera SalazarAún no hay calificaciones

- Udx042120053 U1 Aa2Documento7 páginasUdx042120053 U1 Aa2Laus EscutiaAún no hay calificaciones

- Datasheet Serie Sonicwall Network Security Appliance NsaDocumento15 páginasDatasheet Serie Sonicwall Network Security Appliance Nsahevima5956Aún no hay calificaciones

- Propuesta Técnica-Económica V1Documento13 páginasPropuesta Técnica-Económica V1Luis MontecinosAún no hay calificaciones

- Kseg2 U1 A1 BezgDocumento8 páginasKseg2 U1 A1 BezgBell rAún no hay calificaciones

- FireEye (NX) Network Security Datasheet - SpanishDocumento12 páginasFireEye (NX) Network Security Datasheet - SpanishMiguel SorianoAún no hay calificaciones

- Gestion de Redes 5Documento40 páginasGestion de Redes 5Orlando CarrascoAún no hay calificaciones

- Fireeye-Hx-Series 2020Documento2 páginasFireeye-Hx-Series 2020JohanFonsecaAún no hay calificaciones

- Presentación Soporte TécnicoDocumento6 páginasPresentación Soporte Técnicosaravia20cristoferAún no hay calificaciones

- Ds Advanced Threat DefenseDocumento7 páginasDs Advanced Threat DefenselidiangAún no hay calificaciones

- CISCO-Grupo 3 Primer AvanceDocumento31 páginasCISCO-Grupo 3 Primer AvanceJose Daniel JD Guzman AmayaAún no hay calificaciones

- Unidad 1.06a.riesgosDocumento34 páginasUnidad 1.06a.riesgosMinimarket EdithAún no hay calificaciones

- KES Cloud Datasheet ESDocumento2 páginasKES Cloud Datasheet ESKatherine TorresAún no hay calificaciones

- Datasheet Fusion360 Panda Security A4 ESLADocumento2 páginasDatasheet Fusion360 Panda Security A4 ESLACarlos Julio Gutierrez RuizAún no hay calificaciones

- Informe Tecnico 2011 AntivirusDocumento5 páginasInforme Tecnico 2011 AntivirusRobert Inca trujilloAún no hay calificaciones

- Datasheet EPP Plus Panda Security A4 ESLADocumento2 páginasDatasheet EPP Plus Panda Security A4 ESLACarlos Julio Gutierrez RuizAún no hay calificaciones

- Tampering - Felipe SolerDocumento9 páginasTampering - Felipe SolerFelipe SolerAún no hay calificaciones

- Fortinet y ESET NOD 32Documento11 páginasFortinet y ESET NOD 32Juanita Hernandez De LeonAún no hay calificaciones

- Fortinet y ESET NOD 32Documento11 páginasFortinet y ESET NOD 32Juanita Hernandez De LeonAún no hay calificaciones

- DNA-Blast Software (ES) (Recovered 1)Documento29 páginasDNA-Blast Software (ES) (Recovered 1)Ricardo FernándezAún no hay calificaciones

- Ivanti Security Suite Presentation 2020Documento30 páginasIvanti Security Suite Presentation 2020Ernesto MorenoAún no hay calificaciones

- Tampering - Felipe SolerDocumento9 páginasTampering - Felipe Solerfelipe solerAún no hay calificaciones

- Resumen SeguridadDocumento4 páginasResumen Seguridadtelefono celularAún no hay calificaciones

- Palo Alto Firewall 200 SpaDocumento3 páginasPalo Alto Firewall 200 SpaDin CessareAún no hay calificaciones

- S09 S1-MaterialDocumento46 páginasS09 S1-Materialgianpierec36Aún no hay calificaciones

- 8.2 HardeningDocumento13 páginas8.2 HardeningROBERTO CARLOS GONZALEZ VASQUEZAún no hay calificaciones

- 3-Modulo Analisis VulnsDocumento21 páginas3-Modulo Analisis VulnsVíctor ValenciaAún no hay calificaciones

- Presentacion Unidad TICDocumento10 páginasPresentacion Unidad TICagutierrezbayAún no hay calificaciones

- Vmware Modernice Proteccion de TerminalesDocumento16 páginasVmware Modernice Proteccion de TerminalesJoseAún no hay calificaciones

- GBM Cybersecurity Center - Boletín IoCs - Snake Malware - 02062023Documento22 páginasGBM Cybersecurity Center - Boletín IoCs - Snake Malware - 02062023correoparapruebaspfdkim01Aún no hay calificaciones

- Cuadro Comparativo de AntivirusDocumento4 páginasCuadro Comparativo de Antivirusjhonjanes50% (2)

- Convocatoria Interna - Supervisor (A) de Operaciones de Ciberseguridad y Respuesta A IncidentesDocumento1 páginaConvocatoria Interna - Supervisor (A) de Operaciones de Ciberseguridad y Respuesta A Incidentesleonel Ariste ZúñigaAún no hay calificaciones

- Technical Training SpanishDocumento54 páginasTechnical Training SpanishJABERO861108Aún no hay calificaciones

- 04 3 PRESENTACION Aplicaciones de HardeningDocumento17 páginas04 3 PRESENTACION Aplicaciones de HardeningdanielAún no hay calificaciones

- Softwares de Deteccion de IntrusosDocumento3 páginasSoftwares de Deteccion de IntrusosEduardo Jesus Daniel PantojaAún no hay calificaciones

- Malwarebytes EDR Puntos FinalesDocumento3 páginasMalwarebytes EDR Puntos FinalessolAún no hay calificaciones

- Tablas de Seguridad InformaticaDocumento7 páginasTablas de Seguridad InformaticaJENNIFER CUBILLOS GRAJALESAún no hay calificaciones

- Análisis de contenido de vídeo: Liberando conocimientos a través de datos visualesDe EverandAnálisis de contenido de vídeo: Liberando conocimientos a través de datos visualesAún no hay calificaciones

- Dosificador para Pastosos de Una Boquilla: Tunel Tunel ENF ENFDocumento1 páginaDosificador para Pastosos de Una Boquilla: Tunel Tunel ENF ENFRAMON STANIARO PeruAún no hay calificaciones

- Teclado Ipad Air (5ta4ta Generación)Documento1 páginaTeclado Ipad Air (5ta4ta Generación)RAMON STANIARO PeruAún no hay calificaciones

- Fractal Model - Main - DeckQ1-23Documento23 páginasFractal Model - Main - DeckQ1-23RAMON STANIARO PeruAún no hay calificaciones

- Cómo Tomar Buenas DecisionesDocumento1 páginaCómo Tomar Buenas DecisionesRAMON STANIARO PeruAún no hay calificaciones

- La Chapa de Mi AbuelaDocumento21 páginasLa Chapa de Mi AbuelaRAMON STANIARO PeruAún no hay calificaciones

- Tarea Manuela de SocialesDocumento1 páginaTarea Manuela de SocialesRAMON STANIARO PeruAún no hay calificaciones

- Tipos de Herramientas TecnológicasDocumento8 páginasTipos de Herramientas Tecnológicasjose guerraAún no hay calificaciones

- Fase 4. PropuestaDocumento7 páginasFase 4. PropuestaOscar BuitragoAún no hay calificaciones

- Plan Estudios Ciencias de La Comunicación UpnDocumento2 páginasPlan Estudios Ciencias de La Comunicación UpnGAby YepesAún no hay calificaciones

- Plantilla Presentacion Tarea 1.Documento8 páginasPlantilla Presentacion Tarea 1.Gustavo Robles100% (1)

- 1 4101 EsDocumento8 páginas1 4101 EsEnrique CastilloAún no hay calificaciones

- Illustrator Exportar IlustracionesDocumento10 páginasIllustrator Exportar IlustracionesDerat Nunoi PhotographyAún no hay calificaciones

- CvKarla Maria Garcia MartinezDocumento12 páginasCvKarla Maria Garcia MartinezJavier Guzmán Jr.Aún no hay calificaciones

- Guia 2 - Noveno TecnologiaDocumento2 páginasGuia 2 - Noveno TecnologiaLUIS JOSE PORRASAún no hay calificaciones

- 3.5.5 Packet Tracer Investigate The TCP Ip and Osi Models XLDocumento9 páginas3.5.5 Packet Tracer Investigate The TCP Ip and Osi Models XLpatricio hernandezAún no hay calificaciones

- Apuntes de Programacion BasicaDocumento12 páginasApuntes de Programacion BasicaOscar Eduardo Chavez Del AngelAún no hay calificaciones

- Laboratorio 6Documento6 páginasLaboratorio 6FANIAún no hay calificaciones

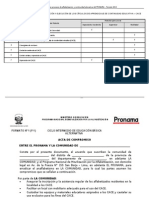

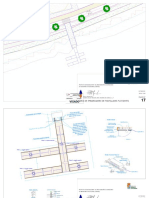

- Carpeta de PronamaDocumento20 páginasCarpeta de PronamaRiccy Andre Villasante Barrios100% (1)

- Ficha Técnica JUICEPUMPDocumento4 páginasFicha Técnica JUICEPUMPWalter SeraquiveAún no hay calificaciones

- Sistemas DistribuidosDocumento45 páginasSistemas DistribuidosJose VasquezAún no hay calificaciones

- Codo A Codo - POO - Unidad 7 ActividadesDocumento2 páginasCodo A Codo - POO - Unidad 7 ActividadesMarisolAún no hay calificaciones

- Justicia Ambiental.Documento166 páginasJusticia Ambiental.justiciaambiental100% (1)

- Precios UnitariosDocumento11 páginasPrecios Unitariossaul_ambrocioAún no hay calificaciones

- Preguntas de RepasoDocumento6 páginasPreguntas de RepasomedallitaAún no hay calificaciones

- TSM PDFDocumento1 páginaTSM PDFSamantha LopezAún no hay calificaciones

- Manual Estacion PDFDocumento51 páginasManual Estacion PDFRicardo SimeAún no hay calificaciones

- Actores de Las Redes Socio ProductivasDocumento9 páginasActores de Las Redes Socio Productivasargenis brito100% (1)

- Planos PantalánDocumento6 páginasPlanos PantalánCarlos Silvan Fernandez. C-31159Aún no hay calificaciones

- Taller 3Documento3 páginasTaller 3CAROLINAAún no hay calificaciones