Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Politica Firma AGE v1 8

Cargado por

anagabrielacoboshotmail.comDerechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Politica Firma AGE v1 8

Cargado por

anagabrielacoboshotmail.comCopyright:

Formatos disponibles

CONSEJO SUPERIOR DE

ADMINISTRACIÓN ELECTRÓNICA

Política de firma electrónica basada en certificados

GRUPO DE IDENTIFICACIÓN Y

AUTENTICACIÓN

Política de firma electrónica basada en certificados

Consejo Superior de

Autor:

Administración Electrónica

Identificador de

2.16.724.1.3.1.1.2.1.8

documento (OID):

Grupo de trabajo:

Versión: V 1.8

Fecha: 11/10/10

Fichero: Política de firma v1.8.docx

Historia del documento:

Fecha: Versión: Nombre: Descripción:

21/08/08 V 1.1 Creación preliminar del documento.

22/09/08 V 1.2 Revisión del documento

24/09/08 V 1.3 Ajustes comentarios IGAE

29/10/08 V 1.4 Modificaciones comentarios Ministerios

16/10/09 V 1.5 RD 1671/2009

RD 4/2010, PAdES, OID política, Firmas

23/06/10 V 1.6

longevas

Actualización del documento para recoger

21/07/10 V 1.7 los comentarios de diversos organismos de

la AGE

Actualización del documento para recoger

08/10/10 V 1.8

los comentarios del grupo de trabajo

21/10/2011 Pág. 1/27 Política de firma v1.8.docx

CONSEJO SUPERIOR DE

ADMINISTRACIÓN

Política de firma electrónica basada en certificados ELECTRÓNICA

GRUPO DE

IDENTIFICACIÓN Y

AUTENTICACIÓN

ÍNDICE

1 INTRODUCCIÓN ................................................................................................................................................ 3

1.1 OBJETO DEL DOCUMENTO ........................................................................................................................................... 4

1.2 REFERENCIAS .............................................................................................................................................................. 5

2 ALCANCE DE LA POLÍTICA DE FIRMA .......................................................................................................... 7

2.1 ACTORES INVOLUCRADOS EN LA FIRMA ELECTRÓNICA ............................................................................................... 8

2.2 FORMATOS ADMITIDOS DE FIRMA ................................................................................................................................ 8

2.3 CREACIÓN DE LA FIRMA ELECTRÓNICA ....................................................................................................................... 9

2.4 VERIFICACIÓN DE LA FIRMA ELECTRÓNICA ................................................................................................................ 10

3 POLÍTICA DE VALIDACIÓN DE FIRMA ELECTRÓNICA .............................................................................. 11

3.1 IDENTIFICACIÓN DEL DOCUMENTO ............................................................................................................................ 11

3.2 PERIODO DE VALIDEZ ................................................................................................................................................ 12

3.3 IDENTIFICACIÓN DEL GESTOR DEL DOCUMENTO ....................................................................................................... 12

3.4 REGLAS COMUNES .................................................................................................................................................... 12

3.4.1 Reglas del firmante ....................................................................................................................................... 12

Formato XAdES .......................................................................................................................................................................... 13

Formato CAdES ......................................................................................................................................................................... 15

3.4.2 Reglas del verificador ................................................................................................................................... 17

3.4.3 Reglas para los sellos de tiempo. ............................................................................................................... 18

3.4.4 Reglas de confianza para firmas longevas ................................................................................................ 19

Formato XAdES .......................................................................................................................................................................... 20

Formato CAdES ......................................................................................................................................................................... 20

3.5 REGLAS DE CONFIANZA DE CERTIFICADOS DE ATRIBUTOS ....................................................................................... 21

3.6 REGLAS DE USO DE ALGORITMOS ............................................................................................................................. 22

3.7 REGLAS ESPECÍFICAS DE COMPROMISOS ................................................................................................................. 22

4 ARCHIVADO Y CUSTODIA .............................................................................................................................. 22

5 GESTIÓN DE LA POLÍTICA DE FIRMA .......................................................................................................... 24

6 ANEXO 1: ESTRUCTURA DE LA FIRMA ELECTRÓNICA ............................................................................ 25

6.1 FORMATO DE FIRMA ELECTRÓNICA AVANZADA BÁSICO XADES EPES ................................................................... 25

6.2 FORMATO DE FIRMA ELECTRÓNICA AVANZADA BÁSICO CADES EPES ................................................................... 26

7 ANEXO 2: FORMATO DE FICHEROS Y OBJETOS BINARIOS ADMITIDOS .............................................. 27

7.1 CONSIDERACIONES GENERALES ............................................................................................................................... 27

21/10/2011 Pág. 2/27 Política de firma v1.8.docx

CONSEJO SUPERIOR DE

ADMINISTRACIÓN

Política de firma electrónica basada en certificados ELECTRÓNICA

GRUPO DE

IDENTIFICACIÓN Y

AUTENTICACIÓN

1 Introducción

La ley 59/2003, de 19 de diciembre, de firma electrónica, define la firma electrónica

distinguiendo los siguientes conceptos

• Firma electrónica general: "La firma electrónica es el conjunto de datos en forma

electrónica, consignados junto a otros o asociados con ellos, que pueden ser utilizados

como medio de identificación del firmante."

• Firma electrónica avanzada: “(…) es la firma electrónica que permite identificar al

firmante y detectar cualquier cambio ulterior de los datos firmados, que está vinculada

al firmante de manera única y a los datos a que se refiere y que ha sido creada por

medios que el firmante puede mantener bajo su exclusivo control."

• Firma electrónica reconocida: Se considera firma electrónica reconocida la firma

electrónica avanzada basada en un certificado reconocido y generada mediante un

dispositivo seguro de creación de firma

Para que una firma electrónica pueda ser considera firma electrónica avanzada, de la ley se

infieren los siguientes requisitos:

• La identificación posibilita garantizar la identidad del firmante de manera única.

• Integridad: garantiza que el contenido de un mensaje de datos ha permanecido

completo e inalterado, con independencia de los cambios que hubiera podido sufrir el

medio que lo contiene como resultado del proceso de comunicación, archivo o

presentación.

• No repudio: es la garantía de que no puedan ser negados los mensajes en una

comunicación telemática.

Cuando se firman datos, el firmante indica la aceptación de unas condiciones generales y

unas condiciones particulares aplicables a aquella firma electrónica mediante la inclusión de

un campo firmado, dentro de la firma, que específica una política explícita o implícita.

Si el campo correspondiente a la normativa de firma electrónica está ausente y no se

identifica ninguna normativa como aplicable, entonces se puede asumir que la firma ha sido

generada o verificada sin ninguna restricción normativa, y en consecuencia, que no se le ha

asignado ningún significado concreto legal o contractual. Se trataría de una firma que no

especifica de forma expresa ninguna semántica o significación concreta y, por lo tanto, hará

falta derivar el significado de la firma a partir del contexto (y especialmente, de la semántica

del documento firmado).

21/10/2011 Pág. 3/27 Política de firma v1.8.docx

CONSEJO SUPERIOR DE

ADMINISTRACIÓN

Política de firma electrónica basada en certificados ELECTRÓNICA

GRUPO DE

IDENTIFICACIÓN Y

AUTENTICACIÓN

La finalidad de una política de firma es reforzar la confianza en las transacciones electrónicas

a través de una serie de condiciones para un contexto dado, el cual puede ser una

transacción determinada, un régimen legal, un rol que asuma la parte firmante,…

Este documento especifica las condiciones generales aplicables a la firma electrónica para su

validación, en la relación electrónica de la Administración General del Estado (y sus

organismos públicos vinculados o dependientes) con los ciudadanos y entre los órganos y

entidades de la AGE (y sus organismos públicos vinculados o dependientes).

1.1 Objeto del documento

Esta política representa el conjunto de criterios comunes asumidos por la Administración

General del Estado (AGE) y sus organismos públicos vinculados o dependientes, en relación

con la documentación y firma electrónica, que afecta a las relaciones de la Administración

con los ciudadanos y entre sus distintos órganos, según lo previsto en el artículo 24.1 del RD

1671/2009, que prevé que la política de firma electrónica y certificados en el ámbito de la

Administración General del Estado y de sus organismos públicos está constituida por las

directrices y normas técnicas aplicables a la utilización de certificados y firma electrónica

dentro de su ámbito de aplicación.

Este documento se circunscribe a los certificados previstos en la Ley 11/2007 expedidos para

su empleo por la Administración General del Estado y los organismos públicos vinculados o

dependientes de ésta y a los sistemas de firma electrónica basados en certificados recogidos

en el artículo 10.1 y 10.2 del RD 1671/2009

En general, una política de firma electrónica es un documento legal que contiene una serie de

normas relativas a la firma electrónica, organizadas alrededor de los conceptos de

generación y validación de firma, en un contexto particular (contractual, jurídico, legal,…),

definiendo las reglas y obligaciones de todos los actores involucrados en dicho proceso. El

objetivo de este proceso es determinar la validez de la firma electrónica para una transacción

en particular, especificando la información que debiera incluir el firmante en el proceso de

generación de la firma, y la información que debiera comprobar el verificador en el proceso

de validación de la misma.

Este documento presenta una estructura normalizada del documento electrónico en relación

con la creación y validación de firma electrónica, según los estándares técnicos europeos,

para facilitar la interoperabilidad de estos documentos, describiendo el alcance y uso de la

firma electrónica con la intención de cumplir las condiciones para una transacción concreta

en el contexto de las relaciones con y entre la Administración Pública.

21/10/2011 Pág. 4/27 Política de firma v1.8.docx

CONSEJO SUPERIOR DE

ADMINISTRACIÓN

Política de firma electrónica basada en certificados ELECTRÓNICA

GRUPO DE

IDENTIFICACIÓN Y

AUTENTICACIÓN

1.2 Referencias

Para el desarrollo de su contenido, se ha tenido en cuenta las siguientes especificaciones

técnicas:

- ETSI TS 101 733, v.1.6.3, v1.7.3 y v.1.8.1. Electronic Signatures and Infrastructures

(SEI); CMS Advanced Electronic Signatures (CAdES).

- ETSI TS 101 903, v.1.2.2, v.1.3.2 y 1.4.1. Electronic Signatures and Infrastructures

(SEI); XML Advanced Electronic Signatures (XAdES).

- ETSI TS 102 778, v 1.1.2. Electronic Signatures and Infrastructures (ESI); PDF

Advanced Electronic Signature Profiles; Part 1: PAdES Overview, Part 2: PAdES Basic

- Profile based on ISO 32000-1, Part 3: PAdES Enhanced - PAdES-BES and PAdES-

EPES Profiles; Part 4: Long-term validation

- ETSI TS 102 176-1 V2.0.0 Electronic Signatures and Infrastructures (ESI); Algorithms

and Parameters for Secure Electronic Signatures; Part 1: Hash functions and

asymmetric algorithms

- ETSI TS 102 023, v.1.2.1 y v.1.2.2. Electronic Signatures and Infrastructures (ESI);

Policy requirements for time-stamping authorities.

- ETSI TS 101 861 V1.3.1 Time stamping profile

- ETSI TR 102 038, v.1.1.1. Electronic Signatures and Infrastructures (SEI); XML format

for signature policies.

- ETSI TR 102 041, v.1.1.1. Electronic Signatures and Infrastructures (SEI); Signature

policies report.

- ETSI TR 102 045, v.1.1.1. Electronic Signatures and Infrastructures (SEI); Signature

policy for extended business model.

- ETSI TR 102 272, v.1.1.1. Electronic Signatures and Infrastructures (SEI); ASN.1

format for signature policies.

- IETF RFC 2560, X.509 Internet Public Key Infrastructure Online Certificate Status

Protocol – OCSP.

- IETF RFC 3125, Electronic Signature Policies.

- IETF RFC 3161 actualizada por RFC 5816, Internet X.509 Public Key Infrastructure

Time-Stamp Protocol (TSP).

21/10/2011 Pág. 5/27 Política de firma v1.8.docx

CONSEJO SUPERIOR DE

ADMINISTRACIÓN

Política de firma electrónica basada en certificados ELECTRÓNICA

GRUPO DE

IDENTIFICACIÓN Y

AUTENTICACIÓN

- IETF RFC 5280, RFC 4325 y RFC 4630, Internet X.509 Public Key Infrastructure;

Certificate and Certificate Revocation List (CRL) Profile.

- IETF RFC 5652, RFC 4853 y RFC 3852, Cryptographic Message Syntax (CMS).

- ITU-T Recommendation X.680 (1997): "Information technology - Abstract Syntax

Notation One (ASN.1): Specification of basic notation".

Igualmente, se ha considerado como normativa básica aplicable a la materia:

• Directiva 1999/93/CE del Parlamento Europeo y del Consejo, de 13 de diciembre de

1999, por la que se establece un marco comunitario para la firma electrónica (Diario

Oficial n° L 013 de 19/01/2000. pág. 0012-0020).

• Ley 59/2003, de 19 de diciembre, de firma electrónica.

• Ley 11/2007, de 22 de junio, de acceso electrónico de los ciudadanos a los Servicios

Públicos.

• Ley 56/ 2007 o Ley para el Impulso de la Sociedad de la Información

• Real Decreto 1671/2009, de 6 de noviembre, por el que se desarrolla parcialmente la

Ley 11/2007, de 22 de junio, de acceso electrónico de los ciudadanos a los servicios

públicos

• Real Decreto 3/2010 , de 8 de enero, por el que se regula el Esquema Nacional de

Seguridad en el ámbito de la Administración Electrónica

• Real Decreto 4/2010, de 8 de enero, por el que se regula el Esquema Nacional de

Interoperabilidad en el ámbito de la Administración Electrónica.

• Ley Orgánica 15/1999, de 13 de diciembre, de protección de los datos de carácter

personal.

• Real Decreto 1720/2007, de 21 de diciembre, por el que se aprueba el Reglamento de

desarrollo de la Ley orgánica 15/1999, de 13 de diciembre, de protección de datos de

carácter personal.

• Real Decreto-Legislativo 1/1996, de 12 de abril, por el que se aprueba el Texto

Refundido de la ley de propiedad intelectual.

21/10/2011 Pág. 6/27 Política de firma v1.8.docx

CONSEJO SUPERIOR DE

ADMINISTRACIÓN

Política de firma electrónica basada en certificados ELECTRÓNICA

GRUPO DE

IDENTIFICACIÓN Y

AUTENTICACIÓN

• Real Decreto 1553/2005, de 23 de diciembre, por el que se regula la expedición del

documento nacional de identidad y sus certificados de firma electrónica.

• Descripción de los perfiles de certificados de la Ley 11/200, que estarán asociados a

esta política de firma: Perfiles de certificados en su última versión disponible

2 Alcance de la política de firma

Este documento propone una política de firma electrónica, que detalla las condiciones

generales para la validación de la firma electrónica y una relación de formatos de objetos

binarios y ficheros de referencia que deberán ser admitidos por todas las plataformas

implicadas en las relaciones electrónicas de la Administración con los ciudadanos y con las

Administraciones Públicas.

Esta política marco es global para toda la Administración Pública, y puede convivir junto con

otras políticas particulares para una transacción determinada en un contexto concreto,

siempre basadas en la política marco o global.

Para su identificación univoca, la política de firma se identificará con un identificador único

que podrá ser un OID en ASN.1 o una URI (URL o URN) en XML. Tanto el OID o la URI

deberá incluirse obligatoriamente en la firma electrónica, empleando el campo

correspondiente para identificar la política marco y la versión con las condiciones generales y

específicas de aplicación para su validación, sin perjuicio de lo indicado posteriormente

respecto a la posibilidad de acogerse a la modalidad de política implícita.

Se define el identificador de la política de firma de la Administración General del Estado, con

el OID 2.16.724.1.3.1.1.2.x.y, o el urn:oid: 2.16.724.1.3.1.1.2.x.y Se asignaran identificadores

únicos (x.y) para distinguir las versiones sucesivas. También se asignaran identificadores a

los distintos formatos de representación (formato legible de PDF, representación en sintaxis

XML y representación en sintaxis ASN.1 siguiendo los estándares).

La presente política de firma y las políticas de firmas particulares de cada organismo basadas

en esta política marco deberán estar disponibles en formato legible, de modo que puedan ser

aplicadas en un contexto concreto para cumplir con los requerimientos de creación y

validación de firma electrónica.

Las políticas particulares harán referencia al OID y la URL de la política marco de firma

electrónica en la que se inscriben, con indicación expresa de la versión.

Para facilitar el procesado automático de la firma electrónica, la política de firma deberá

implementarse a su vez en un formato que pueda ser entendido por los sistemas encargados

21/10/2011 Pág. 7/27 Política de firma v1.8.docx

CONSEJO SUPERIOR DE

ADMINISTRACIÓN

Política de firma electrónica basada en certificados ELECTRÓNICA

GRUPO DE

IDENTIFICACIÓN Y

AUTENTICACIÓN

de la creación y validación de firma electrónica. Se recomienda que esté disponible al menos

en formato “xml” y en formato “ASN.1”.

2.1 Actores involucrados en la firma electrónica

Los actores involucrados en el proceso de creación y validación de firma electrónica son:

- Firmante: persona que posee un dispositivo de creación de firma y que actúa en

nombre propio o en nombre de una persona física o jurídica a la que representa.

- Verificador: entidad, ya sea persona física o legal, que valida o verifica una firma

electrónica apoyándose en las condiciones exigidas por una política de firma concreta.

Puede ser una entidad de validación de confianza o una tercera parte que esté

interesada en la validez de una firma electrónica.

- Prestador de servicios de firma electrónica: la persona física o jurídica que expide

certificados electrónicos o presta otros servicios en relación con la firma electrónica.

- Emisor de la política de firma: entidad que se encarga de generar y gestionar el

documento de política de firma, por el cual se deben regir el firmante y el verificador en

los procesos de generación y validación de firma electrónica.

2.2 Formatos admitidos de firma

El formato de los documentos electrónicos con firma electrónica avanzada, aplicada mediante

los certificados electrónicos admitidos por las Administraciones Públicas y utilizados en el

ámbito de las relaciones con o dentro de la Administración Pública, se deberá ajustar a las

especificaciones de los estándares europeos relativos a los formatos de firma electrónica.

El Consejo Superior de la Administración Electrónica será la Entidad gestora encargada de

publicar y actualizar la relación de las especificaciones relativas a los formatos admitidos por

la presente política de firma.

Actualmente se consideran formatos admitidos:

formato XAdES (XML Advanced Electronic Signatures), según especificación

técnica ETSI TS 101 903, versión 1.2.2 y versión 1.3.2. Para versiones posteriores del

21/10/2011 Pág. 8/27 Política de firma v1.8.docx

CONSEJO SUPERIOR DE

ADMINISTRACIÓN

Política de firma electrónica basada en certificados ELECTRÓNICA

GRUPO DE

IDENTIFICACIÓN Y

AUTENTICACIÓN

estándar se analizarán los cambios en la sintaxis y se aprobará la adaptación del perfil

a la versión del estándar nueva a través de una adenda a la política 1 .

formato CAdES (CMS Advanced Electronic Signatures), según especificación

técnica ETSI TS 101 733, versión 1.6.3 y versión 1.7.4. Para versiones posteriores del

estándar se analizarán los cambios en la sintaxis y se aprobará la adaptación del perfil

a la versión del estándar nueva a través de una adenda a la política.

Se tendrá en cuenta la legislación Europea en relación a los formatos de firma admitidos en

la Unión Europea, en especial aquellos definidos en los estándares europeos de firma

electrónica.

Se tendrá en consideración especial el formato PAdES (PDF Advanced Electronic

Signatures), según especificación técnica ETSI TS 102 778-3, para su estudio y posible

incorporación en futuras versiones de la política de firma, dada su especial relevancia como

un formato de firma visible directamente por el ciudadano mediante herramientas estándar.

Dentro de las distintas clases de los formatos XAdES y CAdES, los órganos y unidades

administrativas de la Administración Pública deberán adecuar sus sistemas para la

generación de, al menos, la clase básica de uno de estos formatos de firma electrónica,

añadiendo información sobre la política de firma (clase EPES), y la verificación de las

especificaciones de la clase básica de todos estos formatos.

La clase básica de firma electrónica para definir una política de firma electrónica de

interoperabilidad es según los estándares AdES la clase EPES. A partir de este formato

básico EPES es posible incluir suficiente información para validar la firma a largo plazo.

Si fuese necesario generar firmas con la intención de validarse a largo plazo, se debería

implementar un formato que incorporase propiedades adicionales, como información sobre

revocación de certificados.

2.3 Creación de la firma electrónica

Las plataformas que presten el servicio de creación de firma electrónica deberán cumplir las

siguientes características:

1

A lo largo de este documento se utilizarán los prefijos ds: y xades: para hacer referencia a elementos

definidos en los estándares XMLDSig y XAdES, respectivamente.

21/10/2011 Pág. 9/27 Política de firma v1.8.docx

CONSEJO SUPERIOR DE

ADMINISTRACIÓN

Política de firma electrónica basada en certificados ELECTRÓNICA

GRUPO DE

IDENTIFICACIÓN Y

AUTENTICACIÓN

1. El usuario puede seleccionar un fichero, formulario u otro objeto binario para ser

firmado (ver Anexo2 para saber los formatos de ficheros que deberán ser admitidos

por las distintas plataformas). En el caso de firma de formulario, se le suele presentar

al usuario el objeto binario a ser firmado, sin necesidad de selección previa.

2. El servicio de firma electrónica ejecutará una serie de verificaciones:

a. Si la firma electrónica puede ser validada para el formato del fichero específico

que vaya a ser firmado, según la presente política o su política de firma

particular correspondiente.

b. Si los certificados han sido expedidos bajo una Declaración de Políticas de

Certificación específica.

c. Comprobación de la validez del certificado: si el certificado ha sido revocado, o

suspendido, si entra dentro del periodo de validez del certificado, y la validación

de la cadena de certificación (incluidos la validación de todos los certificados en

la cadena).

Si no se pueden realizar estas comprobaciones en el momento de la firma (por

ejemplo para firmas en cliente sin acceso a servidor), en todo caso será necesario que

los sistemas lo comprueben antes de aceptar el fichero, formulario u otro objeto binario

firmado.

Cuando una de estas verificaciones es errónea, el proceso de firma se interrumpirá.

El servicio creará un fichero en formato XAdES o CAdES para aquellos escenarios en los

que sea conveniente.

Se recomienda que el fichero resultante tenga una extensión única de forma que los

visores de documentos firmados puedan asociarse a esa extensión, haciendo más

fácil al usuario el manejo de este tipo de ficheros. Esta extensión podría ser:

o “.xsig”, si la firma implementada se ha realizado según el estándar XAdES

o “.csig”, si la firma implementada se ha realizado según el estándar CAdES

2.4 Verificación de la firma electrónica

El verificador puede utilizar cualquier método para verificar la firma creada según la presente

política. Las condiciones mínimas que se deberán producir para validar la firma serán las

siguientes:

1. Garantía de que la firma es válida para el fichero específico que está firmado.

21/10/2011 Pág. 10/27 Política de firma v1.8.docx

CONSEJO SUPERIOR DE

ADMINISTRACIÓN

Política de firma electrónica basada en certificados ELECTRÓNICA

GRUPO DE

IDENTIFICACIÓN Y

AUTENTICACIÓN

2. Validez de los certificados en el momento en que se produjo la firma, si los servicios

de los prestadores facilitan los históricos de estado de los certificados, o en caso

contrario, validez de los certificados en el momento de la validación: certificados no

revocados, suspendidos, o que hayan expirado, y la validación de la cadena de

certificación (incluida la validación de todos los certificados de la cadena). Esta

información puede estar contenida en la propia firma en el caso de las firmas

longevas.

3. Certificado expedido bajo una Declaración de Prácticas de Certificación específica.

4. Verificación, si existen y si así lo requiere la plataforma de relación electrónica o un

servicio concreto de dicha plataforma, de los sellos de tiempo de los formatos

implementados, incluyendo la verificación de los periodos de validez de los sellos.

3 Política de validación de firma electrónica

En este apartado se especifican las condiciones que se deberán considerar por parte del

firmante, en el proceso de generación de firma electrónica, y por parte del verificador, en el

proceso de validación de la firma.

3.1 Identificación del documento

Nombre del documento Política general de firma electrónica

Versión 1.8

Identificador de la Política (OID) 2 OID 2.16.724.1.3.1.1.2.1.8

En el Punto de acceso general de la Administración

General del Estado.

URI de referencia de la Política

También disponible en:

http://www.ctt.map.es/web/certica

Fecha de expedición 30 de septiembre de 2010

2

Los dos últimos dígitos del identificador definirán las diferentes versiones de la política de firma.

21/10/2011 Pág. 11/27 Política de firma v1.8.docx

CONSEJO SUPERIOR DE

ADMINISTRACIÓN

Política de firma electrónica basada en certificados ELECTRÓNICA

GRUPO DE

IDENTIFICACIÓN Y

AUTENTICACIÓN

Ámbito de aplicación Administración General del Estado

3.2 Periodo de validez

La presente Política de Firma Electrónica es válida desde la fecha de expedición del apartado

anterior hasta la publicación de una nueva versión actualizada, pudiéndose facilitar un

periodo de tiempo transitorio, en el cual convivan las dos versiones, que permita adecuar las

diferentes plataformas de las administraciones públicas a las especificaciones de la nueva

versión. Este periodo de tiempo transitorio deberá indicarse en la nueva versión, pasado el

cual sólo será válida la versión actualizada.

3.3 Identificación del gestor del documento

Nombre del gestor de la política CSAE - Ministerio de la Presidencia

Dirección postal:

María de Molina, 50

Madrid

Dirección de contacto

28071

ES

3.4 Reglas comunes

Las reglas comunes para los actores involucrados en la firma electrónica, firmante y

verificador, son un campo obligatorio que debe aparecer en cualquier política de firma.

Permiten establecer responsabilidades respecto a la firma electrónica sobre la persona o

entidad que crea la firma y la persona o entidad que la verifica, definiendo los requisitos

mínimos que deben presentarse, debiendo estar firmados, si son requisitos para el firmante,

o no firmados, si son requisitos para el verificador.

3.4.1 Reglas del firmante

El firmante se hará responsable de que el fichero que se quiere firmar no contiene contenido

dinámico que pudiese modificar el resultado de la firma durante el tiempo. Si el fichero que se

21/10/2011 Pág. 12/27 Política de firma v1.8.docx

CONSEJO SUPERIOR DE

ADMINISTRACIÓN

Política de firma electrónica basada en certificados ELECTRÓNICA

GRUPO DE

IDENTIFICACIÓN Y

AUTENTICACIÓN

quiere firmar no ha sido creado por el firmante, deberá asegurarse que no existe contenido

dinámico dentro del fichero, como pueden ser macros.

Formato XAdES

• La versión de XAdES contempada en esta política, es la versión 1.3.2, siendo válidas

implementaciones según la versión 1.2.2. teniéndose especial cuidado en indicar en todo

momento la versión que se esté utilizando en tags en los que se hace referencia al

número de versión.

En el anexo 1 se detalla la estructura básica que debe tener una firma electrónica para poder

ser considerada válida por el verificador.

• Para facilitar la interoperabilidad de los sistemas de información que manejan estos

documentos firmados electrónicamente, en la generación de firmas XAdES se propone

la siguiente estructura de fichero XML, en la cual se genera un único fichero resultante

que contiene el documento original, codificado en base64 3 , y las firmas, encontrándose

al mismo nivel XML lo firmado y la firma, es decir el modo internally detached.

<documento>

<documentoOriginal Id=”original” encoding=”base64” nombreFichero=nombreFichOriginal”>

...

</documentoOriginal>

<ds:Signature>

<ds:SignedInfo/>

...

<ds:Reference URI=”#original”>

</ds:Reference>

...

</ds:SignedInfo>

...

</ds:Signature>

</documento>

Asi mismo se admitirán las firmas XAdES enveloped. En el caso de factura electrónica se

acuerda asumir el modo actualmente implementado, de acuerdo con el formato Facturae

regulado en la Orden PRE/2971/2007; es decir, la firma se considera un campo más a añadir

en el documento de factura.

• El firmante deberá proporcionar, como mínimo, la información contenida en las

siguientes etiquetas dentro del campo SignedProperties (campo que contiene una serie

3

Si el formato del documento original fuese un fichero que contenga sólo texto (fichero XML), no sería precisa

su codificación en base64.

21/10/2011 Pág. 13/27 Política de firma v1.8.docx

CONSEJO SUPERIOR DE

ADMINISTRACIÓN

Política de firma electrónica basada en certificados ELECTRÓNICA

GRUPO DE

IDENTIFICACIÓN Y

AUTENTICACIÓN

de propiedades conjuntamente firmadas a la hora de la generación de la firma XMLDsig),

las cuales son de carácter obligatorio:

- SigningTime: indica la fecha y la hora. En el caso de firma en cliente sin acceder a

servidor, será meramente indicativa (pues la fecha en el dispositivo cliente es

fácilmente manipulable) y/o será utilizada con fines distintos a conocer la fecha y hora

de firma. Las políticas particulares de firma electrónica podrán determinar

características y restricciones particulares respecto a generación en cliente de las

referencias temporales y sincronización del reloj

- SigningCertificate: contiene referencias a los certificados y algoritmos de seguridad

utilizados para cada certificado. Este elemento deberá ser firmado con objeto de evitar

la posibilidad de sustitución del certificado

- SignaturePolicyIdentifier: identifica la política de firma sobre la que se basa el proceso

de generación de firma electrónica, y debe incluir los siguientes contenidos en los

elementos en que se subdivide:

o Una referencia explícita al presente documento de política de firma, o en su

caso, al documento de política de firma particular de cada organismo, en el

elemento xades:SigPolicyId. Para ello aparecerá el OID que identifique la

versión concreta de la política de firma o la URL de su localización.

<xades:SigPolicyId>

<xades:Identifier> ... </xades:Identifier>

o La huella digital del documento de política de firma correspondiente y el

algoritmo utilizado, en el elemento <xades:SigPolicyHash>, de manera que el

verificador pueda comprobar, calculando a su vez este valor, que la firma está

generada según la misma política de firma que se utilizará para su validación.

o No obstante lo anterior, se admitirá que la firma incluya una referencia implícita

a la política de firma siempre que la omisión del identificador de la política no

induzca a confusión en cuanto a la política aplicable. En este caso la política

aplicable y su versión deberán poder deducirse a partir de otros campos de la

firma como el firmante y la fecha de la firma. Por razones de sencillez en la

interoperabilidad se recomienda que la política se indique siempre mediante

una referencia explícita. En todo caso las políticas particulares de firma no

podrán referenciarse de forma implícita.

o La política de firma electrónica particular de cada ministerio, órgano, organismo

o entidad pública estatal hará referencia a la URL u OID de la política marco de

firma electrónica en la que se inscribe, con indicación expresa de la versión.

21/10/2011 Pág. 14/27 Política de firma v1.8.docx

CONSEJO SUPERIOR DE

ADMINISTRACIÓN

Política de firma electrónica basada en certificados ELECTRÓNICA

GRUPO DE

IDENTIFICACIÓN Y

AUTENTICACIÓN

- DataObjectFormat: define el formato del documento original, y es necesario para que

el receptor conozca la forma de visualizar el documento.

• Las etiquetas restantes que pueden agregarse en el campo SignedProperties serán

consideradas de carácter opcional, sin perjuicio de su consideración obligatoria en

políticas particulares, siempre basadas en la política marco o global:

- SignatureProductionPlace: define el lugar geográfico donde se ha realizado la firma del

documento.

- SignerRole: define el rol de la persona en la firma electrónica. En el caso de su

utilización, deberá contener uno de los siguientes valores en el campo ClaimedRoles:

o “supplier” o “emisor”: cuando la firma la realiza el emisor.

o “customer” o “receptor”: cuando la firma la realiza el receptor.

o “third party” o “tercero”: cuando la firma la realiza una persona o entidad distinta

al emisor o al receptor.

- CommitmentTypeIndication: define la acción del firmante sobre el documento firmado

(lo aprueba, lo informa, lo recibe, lo certifica, ...).

- AllDataObjectsTimeStamp: contiene un sello de tiempo, calculado antes de la

generación de la firma, sobre todos los elementos contenidos en ds:Reference.

- IndividualDataObjectsTimeStamp: contiene un sello de tiempo, calculado antes de la

generación de la firma, sobre algunos de los elementos contenidos en ds:Reference.

• La etiqueta CounterSignature, refrendo de la firma electrónica y que se puede incluir en

el campo UnsignedProperties, será considerada de carácter opcional. Las siguientes

firmas, ya sean serie o paralelo, se añadirán según indica el estándar XAdES, según el

documento ETSI TS 101 903 v1.3.2 (admitiéndose implementaciones según v1.2.2 y

posteriores).

Formato CAdES

• La versión de CAdES empleada en esta política, es la versión 1.7.3, siendo válidas

implementaciones según versión 1.6.3, teniéndose especial cuidado en indicar en todo

momento la versión que se esté utilizando en tags en los que se hace referencia al

número de versión.

• El estándar CMS presenta distintas alternativas para la estructura del documento

electrónico en relación con la firma electrónica. Se adopta el tipo Signed Data con los

datos incluidos (implícito) para la estructura del documento, especificado en los

21/10/2011 Pág. 15/27 Política de firma v1.8.docx

CONSEJO SUPERIOR DE

ADMINISTRACIÓN

Política de firma electrónica basada en certificados ELECTRÓNICA

GRUPO DE

IDENTIFICACIÓN Y

AUTENTICACIÓN

estándares CMS (IETF RCF 5652) y CAdES (ETSI TS 101 733), que mantiene el

documento original y la firma en un mismo fichero.

• En el caso de que, debido al tamaño de los datos a firmar, no resulte técnicamente

posible o aconsejable realizar las firmas con el formato anteriormente descrito, se

generará la estructura de firma detached, que incluye el hash del documento original en

la firma.

• Las siguientes etiquetas deberán ser firmadas y son de carácter obligatorio:

o Content-type: esta etiqueta especifica el tipo de contenido que debe ser

firmado. Es una etiqueta obligatoria según el estándar CAdES.

o Message-digest: identifica el cifrado del contenido firmado OCTET STRING en

encapContentInfo. Es una etiqueta obligatoria según el estándar CAdES.

o ESS signing-certificate o ESS signing-certificate-v2: es una etiqueta que

permite el uso de SHA-1 (sólo para ESS signing-certificate) y la familia de

algoritmos SHA-2 como algoritmo de seguridad. Es una etiqueta obligatoria

según el estándar CAdES.

o Signing-time: indica la fecha y hora de la firma. En el caso de firma en cliente

sin acceder a servidor, será meramente indicativa (pues la fecha en el

dispositivo cliente es fácilmente manipulable) y/o será utilizada con fines

distintos a conocer la fecha y hora de firma. Las políticas particulares de firma

electrónica podrán determinar características y restricciones particulares

respecto a generación en cliente de las referencias temporales y sincronización

del reloj. Es una etiqueta de carácter obligatorio según está política de firma.

SignaturePolicyIdentifier: es una etiqueta que indica la política de firma sobre la que se

basará la generación de la firma electrónica. El documento deberá incorporar la referencia

(OID) a la política de firma particular aplicada y la huella digital del documento de política de

firma correspondiente y el algoritmo utilizado, en el elemento SigPolicyHash, de manera que

el verificador pueda comprobar, calculando a su vez este valor, que la firma está generada

según la misma política de firma que se utilizará para su validación

o Content-hints: describe el formato del documento original, y su función es que

el receptor discierna cómo debe visualizar el documento.

• Las siguientes etiquetas deberán ser firmadas y son de carácter opcional, sin perjuicio de

que puedan ser considerados obligatorias en políticas particulares:

21/10/2011 Pág. 16/27 Política de firma v1.8.docx

CONSEJO SUPERIOR DE

ADMINISTRACIÓN

Política de firma electrónica basada en certificados ELECTRÓNICA

GRUPO DE

IDENTIFICACIÓN Y

AUTENTICACIÓN

o Content-reference: puede ser utilizada como un modo de relacionar una

contestación con el mensaje original al que se refiere.

o Content-identifier: esta etiqueta contiene un identificador que se puede utilizar

en el atributo anterior.

o Commitment-type-indication: este etiqueta indica la acción del firmante sobre

el documento firmado (lo aprueba, lo informa, lo recibe, lo certifica, ...).

o Signer-location: permite indicar el lugar geográfico donde se ha realizado la

firma del documento.

o Signer-attributes: indica el rol de la persona en la firma electrónica.

o Content-time-stamp: esta etiqueta permite un sello de tiempo, antes de la

generación de la firma, sobre los datos que van a ser firmados, para

incorporarla con la información firmada.

La etiqueta CounterSignature, refrendo de la firma electrónica, incluido en el campo de

propiedades no firmadas, será considerada de carácter opcional. Las siguientes firmas se

añadirán según indica el estándar CAdES, según el documento ETSI TS 101 733 v1.7.3

(admitiéndose implementaciones según v1.6.3 y posteriores).

3.4.2 Reglas del verificador

El formato básico de firma electrónica avanzada no incluye ninguna información de validación

más allá del certificado firmante, que está incluido en la etiqueta Signing Certificate, y de la

política de firma que se indique en la etiqueta Signature Policy.

Los atributos que podrá utilizar el verificador para comprobar que se cumplen los requisitos

de la política de firma según la cual se ha generado la firma, independientemente del formato

utilizado (XAdES o CAdES), son las siguientes:

- Signing Time: sólo se utilizará en la verificación de las firmas electrónicas como

indicación para comprobar el estado de los certificados en la fecha señalada, ya que

únicamente se puede asegurar las referencias temporales mediante un sello de tiempo

(especialmente en el caso de firmas en dispositivos cliente). Si se ha realizado el

sellado de tiempo, el sello más antiguo dentro de la estructura de la firma se utilizará

para determinar la fecha de la firma.

- Signing Certificate: se utilizará para comprobar y verificar el estado del certificado (y,

en su caso, la cadena de certificación) en la fecha de la generación de la firma, en el

21/10/2011 Pág. 17/27 Política de firma v1.8.docx

CONSEJO SUPERIOR DE

ADMINISTRACIÓN

Política de firma electrónica basada en certificados ELECTRÓNICA

GRUPO DE

IDENTIFICACIÓN Y

AUTENTICACIÓN

caso que el certificado no estuviesecaducado y se pueda acceder a los datos de

verificación (CRL, OCSP, etc) o bien en el caso de que el PSC ofrezca un servicio de

validación histórico del estado del certificado.

- Signature Policy: se deberá comprobar, que la política de firma que se ha utilizado

para la generación de la firma se corresponde con la que se debe utilizar para un

servicio en cuestión.

Si se han realizado varias firmas del mismo documento, se seguirá el mismo proceso de

verificación que con la primera firma, comprobando la etiqueta Counter Signature en el

campo de propiedades no firmadas, donde se informa de los refrendos de firma generados.

Será menester del encargado de la verificación de la firma definir sus procesos de validación

y de archivado según los requisitos de la política de firma particular a la que se ajusta el

servicio.

Existe un periodo de tiempo de espera, conocido como periodo de precaución o periodo de

gracia, para comprobar el estado de revocación de un certificado. El verificador puede

esperar este tiempo para validar la firma o realizarla en el mismo momento y revalidarla

después. Esto se debe a que puede existir una pequeña demora desde que el firmante inicia

la revocación de un certificado hasta que la información del estado de revocación del

certificado se distribuye a los puntos de información correspondientes. Se recomienda que

este periodo, desde el momento en que se realiza la firma o el sellado de tiempo sea, como

mínimo, el tiempo máximo permitido para el refresco completo de las CRLs o el tiempo

máximo de actualización del estado del certificado en el servicio OCSP .Estos tiempos

podrán ser variables según el Prestador de Servicios de Certificación.

3.4.3 Reglas para los sellos de tiempo.

El sello de tiempo asegura que tanto los datos originales del documento que va a ser sellado

como la información del estado de los certificados, en caso de que se hayan incluido en la

firma electrónica,se generaron antes de una determinada fecha. El formato del sello de

tiempo deberá cumplir las recomendaciones de IETF, RFC 5816, “Internet X.509 Public Key

Infrastructure; Time-Stamp Protocol (TSP)”.

Los elementos básicos que componen un sello digital de tiempo son:

1. Datos sobre la identidad de la autoridad emisora (identidad jurídica, clave pública a

utilizar en la verificación del sello, número de bits de la clave, el algoritmo de firma

digital y la función hash utilizados).

21/10/2011 Pág. 18/27 Política de firma v1.8.docx

CONSEJO SUPERIOR DE

ADMINISTRACIÓN

Política de firma electrónica basada en certificados ELECTRÓNICA

GRUPO DE

IDENTIFICACIÓN Y

AUTENTICACIÓN

2. Tipo de solicitud cursada (si es un valor hash o un documento, cuál es su valor y datos

de referencia).

3. Parámetros del secuenciador (valores hash "anterior", "actual" y "siguiente").

4. Fecha y hora UTC.

5. Firma digital de todo lo anterior con la clave pública y esquema de firma digital

especificados.

El sellado de tiempo y la información de validación pueden ser añadidos por el emisor, el

receptor o un tercero y se deben incluir como propiedades no firmadas en el campo

Signature Time Stamp.

El sellado de tiempo debe realizarse en un momento próximo a la fecha incluida en el campo

Signing Time y, en cualquier caso, siempre antes de la caducidad del certificado del

firmante.

La presente política admite sellos de tiempo expedidos por prestadores de servicios de

sellado de tiempo que cumplan las especificaciones técnicas ETSI TS 102 023, “Electronic

Signatures and Infrastructures (ESI); Policy requirements for time-stamping authorities”.

3.4.4 Reglas de confianza para firmas longevas

Los estándares CAdES (ETSI TS 101 733) y XAdES (ETSI TS 101 903) contemplan la

posibilidad de incorporar a las firmas electrónicas información adicional para garantizar la

validez de una firma a largo plazo, una vez vencido el periodo de validez del certificado. Esta

información puede ser incluida tanto por el firmante como por el verificador, y se recomienda

hacerlo después de trascurrido el periodo de precaución o periodo de gracia. Existen dos

tipos de datos a incluir como información adicional de validación:

- la información del estado del certificado en el momento en que se produce la

validación de la firma o una referencia a los mismos.

- certificados que conforman la cadena de confianza

En el caso de que se deseen generar firmas longevas, se recomienda incluir la información

de validación, anterior, y añadirle un sello de tiempo. En estos tipos de firma la validez de la

firma resultante viene determinada por la duración del sello de tiempo que se añade a la firma

longeva.

21/10/2011 Pág. 19/27 Política de firma v1.8.docx

CONSEJO SUPERIOR DE

ADMINISTRACIÓN

Política de firma electrónica basada en certificados ELECTRÓNICA

GRUPO DE

IDENTIFICACIÓN Y

AUTENTICACIÓN

En el caso que se desee incorporar a la firma la información de validación, se recomienda

usar validación mediante OCSP, ya que mediante este método las propiedades o atributos a

incluir son de menor tamaño.

Si la consulta al estado de validación de la firma se realiza mediante un método que resulta

en una información muy voluminosa que aumenta de forma desproporcionada el tamaño de

la firma, opcionalmente, en lugar de la información de validación indicada anteriormente, se

pueden incluir en la firma longeva referencias a dicha información,

Formato XAdES

Dentro del formato de firma XAdES, el formato extendido XAdES-C incorpora estas entre

otras propiedades no firmadas:

- CompleteCertificateRefs que contiene referencias a todos los certificados de la

cadena de confianza necesaria para verificar la firma, excepto el certificado firmante.

- CompleteRevocationRefs que contiene referencias a las CRLs y/o respuestas OCSP

usadas en la verificación los certificados.

En el caso que se desee incorporar a la firma esta información de validación, se recomienda

utilizar el formato XAdES-X, que añade un sello de tiempo a la información anterior.

El formato XAdES-XL además de la información incluida en XAdES-X, incluye dos nuevas

propiedades no firmadas

- CertificateValues,

- RevocationValues

Estas propiedades incluyen, no solo las referencias a la información de validación sino

también la cadena de confianza completa y la CRL o respuesta OCSP obtenida en la

validación. Para los atributos CertificateValues y Revocation-Values se recomienda hacer la

validación por OCSP ya que estos valores pueden ser muy voluminosos en caso de realizar

la validación mediante CRL.

En el caso que se desee incorporar a la firma esta información de validación, se recomienda

usar el formato XADES-A, que añade un sello de tiempo a la información anterior.

Formato CAdES

Dentro del formato de firma CAdES, el formato extendido CAdES-C incorpora dos atributos:

21/10/2011 Pág. 20/27 Política de firma v1.8.docx

CONSEJO SUPERIOR DE

ADMINISTRACIÓN

Política de firma electrónica basada en certificados ELECTRÓNICA

GRUPO DE

IDENTIFICACIÓN Y

AUTENTICACIÓN

- complete-certificate-references que contiene referencias a todos los certificados de

la cadena de confianza necesaria para verificar la firma

- complete-revocation-references que contiene referencias a las CRLs y/o respuestas

OCSP usadas en la verificación de la firma.

El formato CAdES-X Long además de la información incluida en CAdES-C, incluye dos

nuevos atributos certificate-values y revocation-values que incluyen, no solo las

referencias a la información de validación sino también la cadena de confianza completa y la

CRL o respuesta OCSP obtenida en la validación. Para los atributos CertificateValues y

Revocation-Values en las firmas longevas se recomienda hacer la validación por OCSP ya

que estos valores pueden ser muy voluminosos en caso de realizar la validación mediante

CRL

Se recomienda usar los siguientes formatos.

- en el caso que la validación se realice mediante consulta OCSP: los formatos CAdES-

X Long type 1 o CAdES-X Long type 2, que añaden un sellado de tiempo a la

información incluida en una firma CAdES X Long. En este caso se incorporan los

atributos certificate-values y revocation-values puesto que la respuesta a una consulta

OCSP no ocupa mucho espacio.

- en el caso que la validación no pueda realizarse mediante OCSP y se realice mediante

consulta a una CRL: los formatos CAdES-X type 1 o CAdES-X type 2, que incluyen un

sellado de tiempo a la información incluida en una firma CAdES-C, es decir, a las

referencias a las CRL consultada y los certificados de la cadena de confianza. No se

recomienda incluir los atributos certificate-values y revocation-values ya que pueden

ser muy voluminosos.

En el caso que se esté próximo a la caducidad del sello de tiempo añadido para construir la

firma longeva, se puede transformar la firma CAdES-X Long type 1 o CAdES-X Long type 2,

en una firma CAdES-A, añadiendo un sellado de tiempo de archivo a la firma anterior.

3.5 Reglas de confianza de certificados de atributos

Esta política de firma no fija ninguna regla específica respecto a los certificados de atributos.

Las políticas de firma particulares de cada organismo o entidad dentro de la Administración

Pública, basadas en la presente política marco, podrán fijar reglas específicas para cada uno

de los servicios que prestan, siendo necesario cumplir sus requisitos para que la firma sea

válida en ese contexto.

21/10/2011 Pág. 21/27 Política de firma v1.8.docx

CONSEJO SUPERIOR DE

ADMINISTRACIÓN

Política de firma electrónica basada en certificados ELECTRÓNICA

GRUPO DE

IDENTIFICACIÓN Y

AUTENTICACIÓN

3.6 Reglas de uso de algoritmos

Para los entornos de seguridad genérica se tomará la referencia a la URN en la que se

publican las funciones de hash y los algoritmos de firma utilizados por las especificaciones

XAdES y CAdES, como formatos de firma adoptados, de acuerdo con las especificaciones

técnicas ETSI TS 102 176-1 sobre “Electronic Signatures and Infraestructures (ESI);

Algorithms and parameters for secure electronic signature”. Todo ello sin perjuicio de los

criterios que al respecto pudieran adoptarse en el Esquema Nacional de Seguridad,

desarrollado a partir del artículo 42 de la Ley 11/2007.

La presente política admite como válidos los algoritmos de generación de hash, codificación

en base64, firma, normalización y transformación definidos en los estándares XMLDSig y

CMS.

Para los entornos de alta seguridad, de acuerdo con el criterio del Centro Criptológico

Nacional, CCN, serán de aplicación las recomendaciones revisadas de la CCN-STIC 405.

Se podrán utilizar cualquiera de los siguientes algoritmos para la firma electrónica: RSA/SHA

1 (formato que se recomienda reemplazar en el medio plazo por algoritmos más robustos),

RSA/SHA256 y RSA/SHA512 que es recomendado para archivado de documentos

electrónicos (very long term signatures).

3.7 Reglas específicas de compromisos

Esta política de firma no fija ninguna regla respecto a compromisos específicos.

Las políticas de firma particulares de cada organismo o entidad dentro de la Administración

Pública, basadas en la presente política marco, podrán fijar reglas específicas para cada uno

de los servicios que prestan, siendo necesario cumplir sus requisitos para que la firma sea

válida en ese contexto.

4 Archivado y custodia

Para garantizar la fiabilidad de una firma electrónica a lo largo del tiempo, esta deberá ser

complementada con la información del estado del certificado asociado en el momento en que

la misma se produjo y/o información no repudiable incorporando un sello de tiempo, así como

los certificados que conforman la cadena de confianza.

21/10/2011 Pág. 22/27 Política de firma v1.8.docx

CONSEJO SUPERIOR DE

ADMINISTRACIÓN

Política de firma electrónica basada en certificados ELECTRÓNICA

GRUPO DE

IDENTIFICACIÓN Y

AUTENTICACIÓN

Esto implica que si queremos tener una firma que pueda ser validada a lo largo del tiempo, la

firma electrónica que se genera ha de incluir evidencias de su validez para que no pueda ser

repudiada. Para este tipo de firmas deberá existir un servicio que mantenga dichas

evidencias, y será necesario solicitar la actualización de las firmas antes de que las claves y

el material criptográfico asociado sean vulnerables.

Las condiciones que se deberán dar para considerar una firma electrónica longeva son las

siguientes:

1. En primer lugar, deberá verificarse la firma electrónica producida o verificada,

validando la integridad de la firma, el cumplimiento de los estándares XAdES o

CAdES, y las referencias.

2. Deberá realizarse un proceso de completado de la firma electrónica, consistente en lo

siguiente:

a. Obtener las referencias a los certificados, así como almacenar los certificados

del firmante.

b. Obtener las referencias a las informaciones de estado de los certificados, como

las listas de revocación de certificados (CRLs) o las respuestas OCSP, así

como almacenarlas.

3. Al menos, deben sellarse las referencias a los certificados y a las informaciones de

estado.

El almacenamiento de los certificados y las informaciones de estado podrá realizarse dentro

del documento resultante de la firma electrónica o en un depósito específico:

- en caso de almacenar los certificados y las informaciones de estado dentro de la firma,

se recomienda sellar también estas informaciones, siguiendo las modalidades de

firmas AdES –X o -A.

- si los certificados y las informaciones de estado se almacenan en un depósito

específico, se recomienda sellarlos de forma independiente.

Para proteger la firma electrónica frente a la posible obsolescencia de los algoritmos y poder

seguir asegurando sus características a lo largo del tiempo de validez, se deberá seguir uno

de los siguientes procesos, de acuerdo con las especificaciones técnicas para firmas

electrónicas de tipo CAdES, o XAdES:

- las plataformas de firma electrónica adoptadas en el ámbito de la Administración

pública estatal deberán disponer de mecanismos de resellado, para añadir, de forma

periódica, un sello de fecha y hora de archivo con un algoritmo más resistente.

- la firma electrónica deberá almacenarse en un depósito seguro, garantizando la

protección de la firma contra falsificaciones y asegurando la fecha exacta en que se

21/10/2011 Pág. 23/27 Política de firma v1.8.docx

CONSEJO SUPERIOR DE

ADMINISTRACIÓN

Política de firma electrónica basada en certificados ELECTRÓNICA

GRUPO DE

IDENTIFICACIÓN Y

AUTENTICACIÓN

guardó la firma electrónica (las operaciones de fechado se realizarán con marcas de

fecha y hora, no siendo necesario su sellado criptográfico).

Es necesario que con posterioridad las firmas puedan renovarse (refirmado o

countersignature) y actualizar los elementos de confianza (sellos de tiempo), garantizando la

fiabilidad de la firma electrónica.

Para el archivado y gestión de documentos electrónicos se seguirán las recomendaciones de

las guías técnicas de desarrollo del Esquema Nacional de Interoperabilidad (RD 4/2010).

5 Gestión de la política de firma

El mantenimiento, actualización y publicación electrónica del presente documento

corresponderá a la comisión permanente del Consejo Superior de la Administración

Electrónica (CSAE) previo estudio del grupo de trabajo permanente Ministerio de Industria-

Presidencia. Para ello los cambios a la política marco serán consensuados con las partes

implicadas, así como el periodo de tiempo transitorio para la adaptación de las plataformas a

la nueva política marco

El Consejo Superior de la Administración Electrónica mantendrá, en los portales destinados a

tal función (sede del Punto de acceso general de la Administración General del Estado.,

Portal del CTT), tanto la versión actualizada del presente documento como un repositorio con

el historial de las versiones anteriores de la política de firma electrónica para la

Administración Pública.

En el caso de actualización del presente documento, se identificará el lugar donde un

validador puede encontrar las versiones anteriores para verificar una firma electrónica

anterior a la política vigente.

En el momento de la firma se deberá incluir la referencia del identificador único de la versión

del documento de política de firma electrónica sobre el que se ha basado su implementación,

el cual determina las condiciones que debe cumplir la firma electrónica en un momento

determinado. El campo destinado para incluir esta referencia será, sólo para el formato

AdES_EPES, la etiqueta SignaturePolicyIdentifier,

21/10/2011 Pág. 24/27 Política de firma v1.8.docx

CONSEJO SUPERIOR DE

ADMINISTRACIÓN

Política de firma electrónica basada en certificados ELECTRÓNICA

GRUPO DE

IDENTIFICACIÓN Y

AUTENTICACIÓN

6 Anexo 1: Estructura de la firma electrónica

Este anexo incluye la estructura básica que se deberá seguir para la generación de una firma

electrónica:

6.1 Formato de firma electrónica avanzada básico XAdES EPES 4

<ds:Signature ID ? >

<ds:SignedInfo>

<ds:CanonicalizationMethod/>

<ds:SignatureMethod/>

(<ds:Reference URI ? >

(<ds:Transforms/>) ?

<ds:DigestMethod/>

<ds:DigestValue/>

</ds:Reference>) +

</ds:SignedInfo>

<ds:SignatureValue/>

(<ds:KeyInfo>) ?

<ds:Object>

<QualifyingProperties>

<SignedProperties>

<SignedSignatureProperties>

SigningTime

SigningCertificate

SignaturePolicyIdentifier

(SignatureProductionPlace) ?

(SignerRole) ?

</SignedSignatureProperties>

<SignedDataObjectProperties>

DataObjectFormat +

(CommitmentTypeIndication) *

(AllDataObjectsTimeStamp) *

(IndividualDataObjectsTimeStamp) *

</SignedDataObjectProperties>

</SignedProperties>

<UnsignedProperties>

<UnsignedSignatureProperties>

(CounterSignature) *

</UnsignedSignatureProperties>

<UnSignedDataObjectProperties>

Los símbolos “+”, “?” y “*” significan:

+ significa una o más ocurrencias

? significa cero o una ocurrencia

* significa cero o más ocurrencias

21/10/2011 Pág. 25/27 Política de firma v1.8.docx

CONSEJO SUPERIOR DE

ADMINISTRACIÓN

Política de firma electrónica basada en certificados ELECTRÓNICA

GRUPO DE

IDENTIFICACIÓN Y

AUTENTICACIÓN

</UnSignedDataObjectProperties>

</UnsignedProperties>

</QualifyingProperties>

</ds:Object>

</ds:Signature>

6.2 Formato de firma electrónica avanzada básico CAdES EPES

DEFINITIONS EXPLICIT TAGS ::=

BEGIN

IMPORTS

-- RFC 3852 Cryptographic Message Syntax (CMS)

ContentInfo, ContentType, id-data, id-signedData, SignedData,

EncapsulatedContentInfo, SignerInfo, SignedAttributes,

id-contentType, id-messageDigest, MessageDigest, id-signingTime, SigningTime,

FROM CryptographicMessageSyntax2004 { iso(1) member-body(2) us(840) rsadsi(113549) pkcs(1) pkcs-

9(9) smime(16) modules(0) cms-2004(24) }-- RFC 2634 Enhanced Security Services for S/MIME

id-aa-signingCertificate, SigningCertificate, IssuerSerial,

id-aa-contentReference, ContentReference, id-aa-contentIdentifier, ContentIdentifier

id-aa-contentHint, ContentHints

FROM ExtendedSecurityServices { iso(1) member-body(2) us(840) rsadsi(113549) pkcs(1) pkcs-9(9)

smime(16) modules(0) ess(2) }

-- RFC 5035 Enhanced Security Services (ESS) Update: Adding CertID Algorithm Agility

id-aa-signingCertificatev2

FROM ExtendedSecurityServices-2006 { iso(1) member-body(2) us(840) rsadsi(113549) pkcs(1) pkcs-9

(9) smime(16) modules(0) id-mod-ess-2006(30) }

-- ETSI TS 101 733 V1.7.3 (2007-01) CMS Advanced Electronic Signatures (CAdES).

id-aa-ets-sigPolicyId, SignaturePolicy, SignaturePolicyId,

id-aa-ets-commitmentType, CommitmentTypeIndication, CommitmentTypeId,

id-aa-ets-signerLocation, SignerLocation,

id-aa-ets-signerAttr, SignerAttribute,

id-aa-ets-contentTimestamp, ContentTimestamp

FROM ETS-ElectronicSignatureFormats-ExplicitSyntax97 { iso(1) member-body(2) us(840)

rsadsi(113549) pkcs(1) pkcs-9(9) smime(16) id-mod(0) eSignature-explicit97(29) }

;

...

END

21/10/2011 Pág. 26/27 Política de firma v1.8.docx

CONSEJO SUPERIOR DE

ADMINISTRACIÓN

Política de firma electrónica basada en certificados ELECTRÓNICA

GRUPO DE

IDENTIFICACIÓN Y

AUTENTICACIÓN

7 Anexo 2: Formato de ficheros y objetos binarios admitidos

Este marco de condiciones generales sobre los formatos de fichero de referencia a admitir

por las plataformas de relación electrónica de la Administración Pública Estatal con los

ciudadanos y con las Administraciones públicas pretende establecer unas consideraciones

generales así como la relación de formatos de fichero y objetos binarios que deberán ser

admitidos por todas las plataformas para facilitar su interoperabilidad. No obstante lo anterior,

estas plataformas podrán admitir otros formatos de acuerdo con las necesidades específicas

que en cada caso se planteen.

La relación completa de las condiciones generales en materia de formatos de fichero se

establecerá por el marco normativo de desarrollo del Esquema Nacional de Interoperabilidad

tal y como estable la Disposición adicional primera del RD 4/2010.

7.1 Consideraciones generales

• Los formatos de los documentos electrónicos admitidos no deberían obligar a disponer de

licencias para visualizarlos o imprimirlos en diferentes sistemas operativos. Se deberían

evitar en la medida de lo posible los formatos propietarios, porque no es posible asegurar

la supervivencia de la empresa. En este sentido, la adhesión a los estándares

internacionales es un requisito para la disponibilidad a largo plazo de un documento

electrónico.

• Sería deseable disponer de la posibilidad de comprobar automáticamente el formato y su

versión antes de admitirlo en el sistema, es decir, sólo se deberían admitir ficheros cuyo

formato pudiera ser comprobado por una máquina antes de su aceptación por el Registro

electrónico.

• Sólo se deberían admitir formatos estables que gozaran de la aceptación general y tuvieran

una expectativa de vida larga. La evolución de los formatos debería mantener

compatibilidad con los formatos anteriores.

• Habría que evitar documentos que tuvieran enlaces a otros documentos externos ya que

debieran ser autocontenidos. Se considerará como una excepción el caso de los esquemas

de validación asociados a formatos XML.

• Debido al riesgo de introducción de código malicioso, se deberá tener especial precaución

con aquellos que contengan código ejecutable, como pueden ser macros. La

documentación que se presente deberá estar libre de virus informáticos.

21/10/2011 Pág. 27/27 Política de firma v1.8.docx

También podría gustarte

- GuiaRapida Politica Firma AGE v1 9Documento16 páginasGuiaRapida Politica Firma AGE v1 9JuliiMontoya007Aún no hay calificaciones

- Certificado y Firma Digital 03092019-01Documento36 páginasCertificado y Firma Digital 03092019-01malenaAún no hay calificaciones

- Manual Firma ElectrónicaDocumento13 páginasManual Firma ElectrónicaMiguel Eme EmeAún no hay calificaciones

- F04 - Acta - de - Constitucion - Del - Comite - de - Certificacion - Del - OecDocumento2 páginasF04 - Acta - de - Constitucion - Del - Comite - de - Certificacion - Del - OecCesar MontesAún no hay calificaciones

- Constitucion Electronica SasDocumento55 páginasConstitucion Electronica SasMatilde AlbanAún no hay calificaciones

- ManualUsuarioPKI MP031Documento16 páginasManualUsuarioPKI MP031ferchosalinasAún no hay calificaciones

- Pernos de OjoDocumento2 páginasPernos de OjoCarlos VeraAún no hay calificaciones

- Anexo 2 Resolucion 000019 24 Febrero 2016 FACTURA ELECTRONICA PDFDocumento23 páginasAnexo 2 Resolucion 000019 24 Febrero 2016 FACTURA ELECTRONICA PDFmarian hanna miranda medinaAún no hay calificaciones

- Directiva de Tramite Documentario Ultima Version UAJ 2ccDocumento17 páginasDirectiva de Tramite Documentario Ultima Version UAJ 2ccAnthony G SánchezAún no hay calificaciones

- Procedimientos de Control de Documentos y RegistrosDocumento10 páginasProcedimientos de Control de Documentos y RegistrosJosué Pérez MejíaAún no hay calificaciones

- Copia de Politicas de Certificado Persona NaturalDocumento30 páginasCopia de Politicas de Certificado Persona Naturalssanty336Aún no hay calificaciones

- Resolución 094-06 Costos Servicios de Firma Digital en RDDocumento4 páginasResolución 094-06 Costos Servicios de Firma Digital en RDJose Raul Madera OropezaAún no hay calificaciones

- Certificado 06033 PERNO DE OJO CERRADODocumento2 páginasCertificado 06033 PERNO DE OJO CERRADOpaola morenoAún no hay calificaciones

- SEGDI PPT Firma Dig 03082018Documento22 páginasSEGDI PPT Firma Dig 03082018Henry NunuraAún no hay calificaciones

- Certificado 07027f Cidet ActualizadoDocumento2 páginasCertificado 07027f Cidet ActualizadoEDUARDO DIAZAún no hay calificaciones

- Certificado 07027f Cidet ActualizadoDocumento2 páginasCertificado 07027f Cidet ActualizadoEDUARDO DIAZ0% (1)

- Espigos Porta AisladorDocumento2 páginasEspigos Porta AisladorJairo Barrios DiaxAún no hay calificaciones

- Rd-N° 003-2020-Inacal-Da PDFDocumento1 páginaRd-N° 003-2020-Inacal-Da PDFAlejandro PalominoAún no hay calificaciones

- Imc-GyeDocumento2 páginasImc-GyedanielsalcedomringenierosAún no hay calificaciones

- 4769 Pernos CarruajeDocumento2 páginas4769 Pernos CarruajeVictor OrtegaAún no hay calificaciones

- Conduletas Tubería EMT PDFDocumento2 páginasConduletas Tubería EMT PDFeemr18Aún no hay calificaciones

- DNIe Guia - de - Referencia - Basica - v1 - 5 PDFDocumento31 páginasDNIe Guia - de - Referencia - Basica - v1 - 5 PDFJalumi MelAún no hay calificaciones

- CrucetasDocumento2 páginasCrucetasPaola Andrea León100% (1)

- Constitucion Electronica SasDocumento62 páginasConstitucion Electronica SasSebastian PalaciosAún no hay calificaciones

- Resolucion 000002 2022 DseaceDocumento7 páginasResolucion 000002 2022 DseaceMarthin VeraAún no hay calificaciones

- Procedimiento de Emision Del Certificado de Firma ElectronicaDocumento11 páginasProcedimiento de Emision Del Certificado de Firma ElectronicaDaniela MartinezAún no hay calificaciones

- Preguntas Frecuentes Uso de La Firma ElectrónicaDocumento4 páginasPreguntas Frecuentes Uso de La Firma ElectrónicaErick GarciaAún no hay calificaciones

- Seminario Integral Practica Integral: Universidad de San Carlos de Guatemala, Cunsol. Ext San Juan La Laguna, SololaDocumento13 páginasSeminario Integral Practica Integral: Universidad de San Carlos de Guatemala, Cunsol. Ext San Juan La Laguna, SololaViviana Clementina Vásquez PantzayAún no hay calificaciones

- Directiva - 008 2020 OSCE CDDocumento4 páginasDirectiva - 008 2020 OSCE CDCESAR ANTONY PUGSIO HUAMANAún no hay calificaciones

- Certificado 00406 Conductores TW THW THHN THWN THHN THWN 2 Y THWN 2 UL 83Documento3 páginasCertificado 00406 Conductores TW THW THHN THWN THHN THWN 2 Y THWN 2 UL 83julio bAún no hay calificaciones

- Pernos de OjoDocumento2 páginasPernos de OjoErika CarreñoAún no hay calificaciones

- Brochure Llama - Pe 2021Documento7 páginasBrochure Llama - Pe 2021Lina Alvarado GarcíaAún no hay calificaciones

- 52 Cidet 06874 Fuji Tuberia ImcDocumento2 páginas52 Cidet 06874 Fuji Tuberia ImcMiguel Catano100% (1)

- Mce-202-Sgen 001-RS - 22-2016-Sgen-ReniecDocumento64 páginasMce-202-Sgen 001-RS - 22-2016-Sgen-ReniecaliandoAún no hay calificaciones

- Politicas de Certificado Persona JuridicaDocumento26 páginasPoliticas de Certificado Persona JuridicaJoecAún no hay calificaciones

- Tema 13 Criterios para La Certificación Criterios Electrónica en Venezuela.Documento21 páginasTema 13 Criterios para La Certificación Criterios Electrónica en Venezuela.Elena V. Gutiérrez M.Aún no hay calificaciones

- Manual SibojaDocumento21 páginasManual SibojalaurawhiteAún no hay calificaciones

- Clave - Documento de Integración para SP v.1.1Documento20 páginasClave - Documento de Integración para SP v.1.1JJAún no hay calificaciones

- Documento de Integracion Tecnico Funcional V 1.10 BizlinkDocumento16 páginasDocumento de Integracion Tecnico Funcional V 1.10 BizlinkElmer TaparaAún no hay calificaciones

- Servicio - IE - Documentacion WS-ventasDocumento17 páginasServicio - IE - Documentacion WS-ventasEliana Rocio Salas CasasAún no hay calificaciones

- Reles de SobrecargaDocumento2 páginasReles de SobrecargaLuis Guillermo Salinas CastilloAún no hay calificaciones

- Varilla de Anclaje de Ojo CT3-4X8Documento2 páginasVarilla de Anclaje de Ojo CT3-4X8EDUARDO LUIS DAGOVETT CASTRO (:-)100% (1)

- Eslabones y AdaptadoresDocumento2 páginasEslabones y AdaptadoresErika CarreñoAún no hay calificaciones

- Acta ConstitutivaDocumento29 páginasActa ConstitutivaMathiasAún no hay calificaciones

- DOCUMENTOS GENERALES - DOCUMENTOS GENERALES - 7. DA-gca-09P V00. Procedimiento Gestión de Infracciones de La DA (2021-06-15)Documento9 páginasDOCUMENTOS GENERALES - DOCUMENTOS GENERALES - 7. DA-gca-09P V00. Procedimiento Gestión de Infracciones de La DA (2021-06-15)Janette Pinto Apolinario100% (1)

- Ficha Pedagogica 2 PaquetesDocumento4 páginasFicha Pedagogica 2 PaquetesTatiana MorochoAún no hay calificaciones

- SucerteDocumento29 páginasSucerte'Luis MendezAún no hay calificaciones

- Lineamientos para El Uso de Los Certificados y Firmas Digitales PDFDocumento15 páginasLineamientos para El Uso de Los Certificados y Firmas Digitales PDFDiego JoaquinAún no hay calificaciones

- Propuesta Politica de Formato Oficial DEFD 2Documento11 páginasPropuesta Politica de Formato Oficial DEFD 2Javier Fallas UmañaAún no hay calificaciones

- T-5 020 00 000-001-v1 1CFE - EmpresasDocumento28 páginasT-5 020 00 000-001-v1 1CFE - EmpresasMarcelo CastrilloAún no hay calificaciones

- GUIA RecaDocumento9 páginasGUIA Recabel matAún no hay calificaciones

- Certificado de Tuberi-A IMC - 04497Documento2 páginasCertificado de Tuberi-A IMC - 04497eduinAún no hay calificaciones

- f006 Acta de Constitucion Del Comite de Certificacion Del OecDocumento2 páginasf006 Acta de Constitucion Del Comite de Certificacion Del OecSEL & EDUCAAún no hay calificaciones

- AmortiguadorDocumento3 páginasAmortiguadorIng. CoordinadorAún no hay calificaciones

- Moreq v1Documento59 páginasMoreq v1Tatiana RojascuervoAún no hay calificaciones

- Factura Electrónica en LíneaDocumento49 páginasFactura Electrónica en LíneaLOVESAAún no hay calificaciones

- Validacion DenominacionDocumento6 páginasValidacion Denominacionlorevaz75maAún no hay calificaciones

- ArandelasDocumento2 páginasArandelasJaime AlbertoAún no hay calificaciones

- Tema 13 Criterios para La Certificación Criterios para La Certificación Electrónica en VenezuelaDocumento23 páginasTema 13 Criterios para La Certificación Criterios para La Certificación Electrónica en VenezuelaSteven GarciaAún no hay calificaciones

- Ficha BT2+Real Time - CDocumento1 páginaFicha BT2+Real Time - Canagabrielacoboshotmail.comAún no hay calificaciones

- EMA, ILAC, PJLA, A2LA y Demás Casas AcreditadorasDocumento2 páginasEMA, ILAC, PJLA, A2LA y Demás Casas Acreditadorasanagabrielacoboshotmail.comAún no hay calificaciones

- Manual BTP 71 - Termometro Tiempo realBIOTEMPAKDocumento13 páginasManual BTP 71 - Termometro Tiempo realBIOTEMPAKanagabrielacoboshotmail.comAún no hay calificaciones

- Manual Plataforma Tiempo RealDocumento14 páginasManual Plataforma Tiempo Realanagabrielacoboshotmail.comAún no hay calificaciones

- Manual Plataforma Tiempo RealDocumento14 páginasManual Plataforma Tiempo Realanagabrielacoboshotmail.comAún no hay calificaciones

- Unidad 1 Introduccion Al Control Automatico de ProcesosDocumento9 páginasUnidad 1 Introduccion Al Control Automatico de ProcesosSimon LinaresAún no hay calificaciones

- Tuet Tool EsDocumento12 páginasTuet Tool EsAlejandra VisbalAún no hay calificaciones

- Acta de Asignacion de Recurso para El SG-SSTDocumento2 páginasActa de Asignacion de Recurso para El SG-SSTMauricio BaenaAún no hay calificaciones

- Jefe de Planeación de ProduccionDocumento2 páginasJefe de Planeación de ProduccionKevinReyesHernandezAún no hay calificaciones

- INSTRUCCIONESDocumento5 páginasINSTRUCCIONESAlekai100% (1)

- Enunciado Proyecto No. 1Documento9 páginasEnunciado Proyecto No. 1Cesar RodLoAún no hay calificaciones

- Proyecto Patis Grupo 6 If03Documento87 páginasProyecto Patis Grupo 6 If03CaliksAún no hay calificaciones

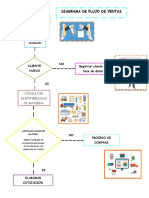

- Diagrama de FlujosDocumento2 páginasDiagrama de FlujosJanet MejiaAún no hay calificaciones

- Dispositivos Logicos ProgramableDocumento38 páginasDispositivos Logicos ProgramablePedro RodriguezAún no hay calificaciones