Documentos de Académico

Documentos de Profesional

Documentos de Cultura

ES0902 - Estándar de Seguridad V3

Cargado por

fscuzzalopezDerechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

ES0902 - Estándar de Seguridad V3

Cargado por

fscuzzalopezCopyright:

Formatos disponibles

Marco Normativo de IT

ES0902 - Estándar de Seguridad

Agencia de Sistemas de Información

Gobierno de la Ciudad Autónoma de Buenos Aires

Noviembre 2019

ES0902 - Estándar de Seguridad - Agencia de Sistemas - Versión 3.0 Pág. 1 / 7

Índice

1. Introducción

2. Marco normativo de TI

3. Principios de aplicaciones

4. Proceso para el control a nivel seguridad informática

5. Entregables

6. Principios de seguridad

7. Condiciones de aceptación

ES0902 - Estándar de Seguridad - Agencia de Sistemas - Versión 3.0 Pág. 2 / 7

1 Introducción

El presente documento tiene por finalidad definir los requisitos que deben cumplir todas las aplicaciones

del GCABA, como así también establecer la interacción con los distintos actores en el marco del proceso

de desarrollo de dichas aplicaciones. En este sentido, corresponde mencionar que el presente Estándar

de Seguridad se complementa con el estándar de Desarrollo, el cual se enfoca sobre los aspectos

estructurales de las aplicaciones y su entorno de operación.

Se deja constancia que las definiciones utilizadas son aplicables tanto para las aplicaciones desarrolladas

según especificaciones de las distintas reparticiones y agencias de la GCABA, como para aquellas

aplicaciones de software comerciales o desarrolladas por terceros con o sin adaptaciones a medida,

independientemente de su condición comercial (ej. open source, licencia de uso, servicios Cloud, cesión

de derechos, etc.).

IMPORTANTE: Salvo que para un proyecto en particular se especifique por contrato algún

acuerdo diferente para alguno de los puntos detallados en este documento, todos los sistemas

que se desarrollen en el ámbito de los proyectos de GCABA deben respetar la totalidad de los

criterios aquí descriptos. En virtud de ello, la existencia de un contrato en estas condiciones,

deberá contar con la aprobación de la Agencia de Sistemas de Información.

Ir a Índice

2 Marco Normativo de TI

Toda solución de software deberá cumplir con lo expresado en el Marco Normativo de TI del GCABA,

publicado en el boletín oficial del día 08-11-2013, Resolución 177-ASINF-2013, Resolución 239-

ASINF/2014 y N° 12/ASINF/17. Dicha documentación se encuentra disponible en

http://www.buenosaires.gob.ar/asi/estandares.

Ir a Índice

3 Principios de Aplicaciones

Existen ciertos principios generales a nivel seguridad para ser implementados sobre el desarrollo

de las aplicaciones haciéndolas seguras.

A Nivel Organización:

O1- Se deben respetar los principios y normativas vigentes de TI del GCABA

O2- El control de la seguridad informática debe estar a cargo de un organismo perteneciente al GCABA.

A Nivel Calidad:

C1- Toda aplicación que cuente con una autenticación en su back end, debe trabajar directamente con

los AD oficiales de GCABA.

C2- Las aplicaciones homologadas deben tener el aprobado a nivel seguridad en el ambiente QA.

C3- Las aplicaciones deben respetar las herramientas versionadas y autorizadas que se indican en el

siguiente link: https://asijira-confluence.buenosaires.gob.ar/display/ASI/Versiones++y+Herramientas+aceptadas+por+la+ASI

Ir a Índice

ES0902 - Estándar de Seguridad - Agencia de Sistemas - Versión 3.0 Pág. 3 / 7

4 Proceso para el control a nivel de Seguridad Informática

En un contexto donde los ataques y la búsqueda de vulnerabilidades para explotar son parte de la

rutina, las aplicaciones deben implementar mecanismos cada vez mejores y más inteligentes con el

objeto de prevenir y mitigar los daños que todo tipo de intrusión externa y/o interna pudieran

ocasionar.

En este proceso se manejarán dos actividades específicas para un mejor control de las aplicaciones, el

primero se realizará por intermedio de un sistema automatizado y el segundo mediante un circuito

interno de la DGSEI.

Circuito Interno:

Ir a Índice

ES0902 - Estándar de Seguridad - Agencia de Sistemas - Versión 3.0 Pág. 4 / 7

5 Entregables

Para poder realizar los análisis específicos de seguridad se deberá proveer de los elementos que se

necesiten de acuerdo al tipo de activo que se deberá trabajar

E1 - Web Services

Entregable Contenido

Estructura Toda la descripción de los métodos que utiliza el Web Services.

Ejemplos específicos de la utilización de dichos métodos.

Datos Los datos necesarios para su utilización.

Servicio Se debe especificar el tipo de Web-Services (ej.:SOAP, RESTful)

Descripción de Integraciones

E2 - Aplicaciones Web

Entregable Contenido

Especificaciones URL o IP

Usuarios con todos los roles que se manejen en la aplicación a

revisar.

Documento de Descripción de los Servicios

Arquitectura Descripción de Integraciones

Modelo lógico y físico de datos

Arquitectura tecnológica (sistema operativo, software de base,

motor de base de datos, etc.)

E3 - Mobile

Entregable Contenido

Especificaciones APK

Usuarios con todos los roles que se manejen en la aplicación a

revisar.

Documento de Descripción de los Servicios

Arquitectura Descripción de Integraciones

Modelo lógico y físico de datos

Arquitectura tecnológica (sistema operativo, software de base,

motor de base de datos, etc.)

E4 - Servidores

Entregable Contenido

Especificaciones IP

Usuario Administrador

ES0902 - Estándar de Seguridad - Agencia de Sistemas - Versión 3.0 Pág. 5 / 7

Entregable Contenido

Documento de Descripción de los Servicios

Arquitectura Arquitectura tecnológica (sistema operativo, software de base,

motor de base de datos, etc.)

E5 - Totem

Entregable Contenido

Especificaciones Activo Físico

Usuarios con todos los roles que se manejen en la aplicación a

revisar.

Documento de Descripción de los Servicios

Arquitectura Descripción de Integraciones

Topología y modularización

Modelo lógico y físico de datos

Políticas globales de diseño (concurrencia, almacenamiento de

datos, mecanismos de comunicación, mecanismos de seguridad,

manejo de errores, etc.)

Arquitectura tecnológica (sistema operativo, software de base,

motor de base de datos, etc.)

Dimensionamiento acorde a las especificaciones no funcionales.

Ir a Índice

6 Principios de Seguridad

Vulnerabilidades:

Vu1 - Toda página de autenticación debe contener captcha o bloqueo de usuarios por intentos de

sesión.

Vu2 - Todo dato sensible no puede ser enviado en texto plano.

Vu3 - Toda aplicación que se cierra a través de las ventanas o en forma directa del browser, no debe

dejar la sesión activa.

Vu4 - Toda sesión en stand by, tiene que tener un tiempo límite para su utilización.

Vu5 - Toda validación del lado del cliente, debe estar espejada del lado del servidor.

Vu6 - Todos los mensajes de error deben estar customizados.

Vu7 - Todo el software de base debe estar configurado para no entregar datos privados.

Vu8 - Los perfiles de usuarios armados en las aplicaciones deben respetar los roles asignados.

Vu9 - Para mejorar la seguridad en las aplicaciones, se debe tener en cuenta la información

suministrada en el siguiente link: https://www.owasp.org/images/7/72/OWASP_Top_10-

2017_%28en%29.pdf.pdf

Versionados:

Ve1 - Las aplicaciones deben respetar las herramientas versionadas y autorizadas que se indican en el

siguiente link: https://asijira-confluence.buenosaires.gob.ar/display/ASI/Versiones++y+Herramientas+aceptadas+por+la+ASI

Ve2 - En relación a las versiones indicadas como más seguras, antes de utilizarlas se debe consensuar

con el área de Infraestructura si está permitido su uso.

ES0902 - Estándar de Seguridad - Agencia de Sistemas - Versión 3.0 Pág. 6 / 7

Ir a Índice

7 Condiciones de Aceptación

A Nivel General

G1 - Cabe destacar que el cumplimiento del punto 6 no asegura la aprobación de un Assessment de

Seguridad.

G2 - Las aplicaciones se aprobarán, a nivel seguridad, si las vulnerabilidades detectadas son de una

categoría de riesgo bajo, siempre y cuando no supere la cantidad de 10 vulnerabilidades de ésta

categoría.

G3 - Cuando se reenvíe una aplicación al área de Seguridad, se procederá a controlar el 100% de las

vulnerabilidades informadas, pero se tomará en cuenta el punto G2 para su aprobación.

G4 - Cuando se vuelve a realizar el análisis de una aplicación que en versiones anteriores tiene un

informe de vulnerabilidades, no se controlará solamente las vulnerabilidades detectadas previamente,

sino que se procederá a un control total. Por lo tanto, se pueden presentar nuevas vulnerabilidades y

también se tomará en cuenta el punto G2.

Ir a Índice

ES0902 - Estándar de Seguridad - Agencia de Sistemas - Versión 3.0 Pág. 7 / 7

También podría gustarte

- UF1271 - Instalación y configuración del software de servidor webDe EverandUF1271 - Instalación y configuración del software de servidor webAún no hay calificaciones

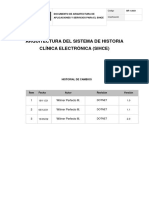

- Archivo Final SIHCEDocumento65 páginasArchivo Final SIHCEjohan de la cruz leguiaAún no hay calificaciones

- UF1306 - Pruebas de funcionalidades y optimización de páginas webDe EverandUF1306 - Pruebas de funcionalidades y optimización de páginas webAún no hay calificaciones

- Informe Requeriminetos IieeDocumento6 páginasInforme Requeriminetos IieeFelipe UrrutiaAún no hay calificaciones

- 1 Arquitectura General SIHCE eDocumento57 páginas1 Arquitectura General SIHCE ejohan de la cruz leguiaAún no hay calificaciones

- Ap05 Aa6 Ev02Documento20 páginasAp05 Aa6 Ev02marianaAún no hay calificaciones

- Ap05 Aa6 Ev02Documento20 páginasAp05 Aa6 Ev02Danny A. Urrego100% (1)

- ATAMDocumento20 páginasATAMFabiola FranciaAún no hay calificaciones

- AP10 AA2 Ev2 Cumplimiento de Terminos de ReferenciaDocumento7 páginasAP10 AA2 Ev2 Cumplimiento de Terminos de ReferenciaElkin LemusAún no hay calificaciones

- 05.arquitectura de SoftwareDocumento19 páginas05.arquitectura de SoftwareTechsys EnterpriseAún no hay calificaciones

- Propuesta Base DatosDocumento24 páginasPropuesta Base DatosYolyer JEAún no hay calificaciones

- Diseño Del Software v6Documento16 páginasDiseño Del Software v6JAIR EFREN ORTEGA REYESAún no hay calificaciones

- AtamDocumento20 páginasAtamSamuel DiazAún no hay calificaciones

- Ejemplo TDRDocumento4 páginasEjemplo TDRYerson TorresAún no hay calificaciones

- Unidad 3 Saber HacerDocumento10 páginasUnidad 3 Saber HacerJosue Martinez HernandezAún no hay calificaciones

- 5 Plantilla - Requerimientos - de - Software - y - StakeholdersDocumento5 páginas5 Plantilla - Requerimientos - de - Software - y - StakeholdersLorena CeballosAún no hay calificaciones

- Actividades A Tener en Cuenta en El Desarrollo Del SistemaDocumento9 páginasActividades A Tener en Cuenta en El Desarrollo Del SistemaSantiago AzueroAún no hay calificaciones

- Proyecto SoftwareDocumento12 páginasProyecto SoftwareAndres CastilloAún no hay calificaciones

- Arquitectura de Los Dispositivos MóvilesDocumento16 páginasArquitectura de Los Dispositivos MóvilesOnan Omar Sánchez SerranoAún no hay calificaciones

- Elaboración Del Informe de Análisis Con Listas de Chequeo para La Validación de ArtefactosDocumento15 páginasElaboración Del Informe de Análisis Con Listas de Chequeo para La Validación de ArtefactosCristian Camilo Cardona MuñozAún no hay calificaciones

- FPA-5000 Guía de Uso Safety System DesignerDocumento34 páginasFPA-5000 Guía de Uso Safety System DesignerHenry ComasAún no hay calificaciones

- ERS - EjemploDocumento8 páginasERS - EjemploFernando AguilarAún no hay calificaciones

- TPDDocumento13 páginasTPDGian HernadezAún no hay calificaciones

- Sistema de Reportes Web para Telefonía IPDocumento10 páginasSistema de Reportes Web para Telefonía IPDaneri AlvaradoAún no hay calificaciones

- Especificaciones de Requerimientos de SoftwareDocumento35 páginasEspecificaciones de Requerimientos de Softwarealtamirandaomar80Aún no hay calificaciones

- Actividad de Aprendizaje Ga1-220501092-Aa5-Ev02Documento10 páginasActividad de Aprendizaje Ga1-220501092-Aa5-Ev02Dianny GelvezAún no hay calificaciones

- Arquitectura de Aplicaciones Web-Middleware-Seguridad en Sistemas de Información-Anyelo Obando Abril - f-1694150-BDocumento29 páginasArquitectura de Aplicaciones Web-Middleware-Seguridad en Sistemas de Información-Anyelo Obando Abril - f-1694150-BANYELO OBANDO ABRILAún no hay calificaciones

- GP 1Documento15 páginasGP 1KEVIN TIGSEAún no hay calificaciones

- Diseno de Arquitectura de Software y Hardware 1 PDFDocumento18 páginasDiseno de Arquitectura de Software y Hardware 1 PDFLuis David GarcíaAún no hay calificaciones

- GA2-220501094-AA2-EV01 Ficha Tecnica y Ficha TécnicaDocumento5 páginasGA2-220501094-AA2-EV01 Ficha Tecnica y Ficha TécnicaYudy. Andrea Vargas CanoAún no hay calificaciones

- Arquitectura Técnica EBS OracleDocumento9 páginasArquitectura Técnica EBS OracleDionisio ToroAún no hay calificaciones

- Isw Solucionario-Exam Parcial-Si707v 26mayo2021Documento7 páginasIsw Solucionario-Exam Parcial-Si707v 26mayo2021misshelAún no hay calificaciones

- Arquitectura SIHCEDocumento65 páginasArquitectura SIHCEjohan de la cruz leguiaAún no hay calificaciones

- 03 Standard IEEE 830Documento4 páginas03 Standard IEEE 830abecedadAún no hay calificaciones

- Implementación Del Sistema de Trámite DocumentarioDocumento6 páginasImplementación Del Sistema de Trámite DocumentarioLuisValverdeCastilloAún no hay calificaciones

- Referente Pensamiento Eje 2Documento39 páginasReferente Pensamiento Eje 2Samuel Gonzalez GarciaAún no hay calificaciones

- Herramientas DNP3 Pentesting para Redes de Infraestructura CriticaDocumento8 páginasHerramientas DNP3 Pentesting para Redes de Infraestructura CriticaJOSEAún no hay calificaciones

- Manual de Norma IEEE 830Documento10 páginasManual de Norma IEEE 830gabrielAún no hay calificaciones

- Aplicación DistribuidaDocumento10 páginasAplicación DistribuidaManuel VichyAún no hay calificaciones

- 338 TP 20241Documento6 páginas338 TP 20241marisa1305Aún no hay calificaciones

- Documento de Especificacion de RequerimientosDocumento6 páginasDocumento de Especificacion de Requerimientosjessyka.18elizaAún no hay calificaciones

- Infraestructura de SIGDocumento4 páginasInfraestructura de SIGFran LMAún no hay calificaciones

- Arquitectura de SoftwareDocumento30 páginasArquitectura de SoftwareHans CastroAún no hay calificaciones

- Arquitectura de Sistema SAMDocumento19 páginasArquitectura de Sistema SAMDesiree Alvarez TorresAún no hay calificaciones

- Especificacion de RequerimientosDocumento6 páginasEspecificacion de RequerimientosGisela SaavedraAún no hay calificaciones

- Guía IR 13 - El Estándar IEEE-ANSI 830-1993Documento13 páginasGuía IR 13 - El Estándar IEEE-ANSI 830-1993Nicole BaquerizoAún no hay calificaciones

- Botta - Análisis de SistemasDocumento142 páginasBotta - Análisis de SistemasgabigiorAún no hay calificaciones

- Diferencias Del Analisis de Requerimientos y Analisis de SistemaDocumento5 páginasDiferencias Del Analisis de Requerimientos y Analisis de SistemaFranklin Roman NanoAún no hay calificaciones

- 06 Arquitectura EjemploWEB 2Documento16 páginas06 Arquitectura EjemploWEB 2jona14788Aún no hay calificaciones

- UT3. Instalación de Software de Utilidad y Propósito General para Una Sistema InformáticoDocumento20 páginasUT3. Instalación de Software de Utilidad y Propósito General para Una Sistema InformáticoMarina PreciadosAún no hay calificaciones

- Implementación de Una Red Informática SeguraDocumento8 páginasImplementación de Una Red Informática SeguraMartin MendezAún no hay calificaciones

- S7 - Auditoria de Bases de Datos, Aplicaciones y Sistemas OperativosDocumento20 páginasS7 - Auditoria de Bases de Datos, Aplicaciones y Sistemas Operativosmarcelo sotoAún no hay calificaciones

- 1.1. Inv. de Software, Hardware y Tipos de Redes - SEDEMIDocumento32 páginas1.1. Inv. de Software, Hardware y Tipos de Redes - SEDEMIAlex JuntaAún no hay calificaciones

- IEEEDocumento6 páginasIEEEMariana EliasAún no hay calificaciones

- El Funcionamiento de La Norma IEEE 830Documento6 páginasEl Funcionamiento de La Norma IEEE 830carlos moreiraAún no hay calificaciones

- Formas de Documentar La Especificación RequerimientosDocumento13 páginasFormas de Documentar La Especificación RequerimientosRuddy Gerardo Flores HerreraAún no hay calificaciones

- Proyecto de Sistema Integral para La Gestión Del Armamento y Munición Policial - SIGAMPOLDocumento19 páginasProyecto de Sistema Integral para La Gestión Del Armamento y Munición Policial - SIGAMPOLWilliam Ruiz LlajaAún no hay calificaciones

- CW 301309a 474Documento21 páginasCW 301309a 474Leonidas Bustos AcostaAún no hay calificaciones

- Proyecto Solucion A Quejas y Reclamos Empresa SMDocumento17 páginasProyecto Solucion A Quejas y Reclamos Empresa SMJholman JaramilloAún no hay calificaciones

- Herramientas de Monitoreo de Red - AFADocumento25 páginasHerramientas de Monitoreo de Red - AFAAndres Felipe Alvarez PerezAún no hay calificaciones

- ARQUITECTURADocumento71 páginasARQUITECTURAfscuzzalopezAún no hay calificaciones

- 01 PHPvsJAVADocumento6 páginas01 PHPvsJAVAfscuzzalopezAún no hay calificaciones

- Unidad 6Documento7 páginasUnidad 6fscuzzalopezAún no hay calificaciones

- Ilovepdf MergedDocumento9 páginasIlovepdf MergedfscuzzalopezAún no hay calificaciones

- 01 AjaxDocumento5 páginas01 AjaxfscuzzalopezAún no hay calificaciones

- DBas Dat 02Documento16 páginasDBas Dat 02fscuzzalopezAún no hay calificaciones

- DBas Dat 01Documento19 páginasDBas Dat 01fscuzzalopezAún no hay calificaciones

- Uso - de - Lossistemas - Informaticos - SIU - en - La - Gestion AdminstrativaDocumento17 páginasUso - de - Lossistemas - Informaticos - SIU - en - La - Gestion AdminstrativafscuzzalopezAún no hay calificaciones

- DBas Dat 00Documento22 páginasDBas Dat 00fscuzzalopezAún no hay calificaciones

- Unidad BASE DE DATOSDocumento43 páginasUnidad BASE DE DATOSfscuzzalopezAún no hay calificaciones

- Unidad 2Documento37 páginasUnidad 2Natii DieleAún no hay calificaciones

- Roles - Quienes y CantidadDocumento3 páginasRoles - Quienes y CantidadfscuzzalopezAún no hay calificaciones

- Actividad de Investigación 2Documento1 páginaActividad de Investigación 2fscuzzalopezAún no hay calificaciones

- Glosario Junio 2019Documento3 páginasGlosario Junio 2019fscuzzalopezAún no hay calificaciones

- Subido Por Darkersoulx JonesDocumento1 páginaSubido Por Darkersoulx JonesfscuzzalopezAún no hay calificaciones

- Primer Acceso Al SistemaDocumento5 páginasPrimer Acceso Al SistemafscuzzalopezAún no hay calificaciones

- Minuta Reunión de ConsorcioDocumento2 páginasMinuta Reunión de ConsorciofscuzzalopezAún no hay calificaciones

- Formato de Examen Scrum Master - 1Documento18 páginasFormato de Examen Scrum Master - 1Natasha Méndez75% (4)

- Gestión de ProcesosDocumento13 páginasGestión de ProcesosJose TovarAún no hay calificaciones

- Curso Basico de La NubeDocumento2 páginasCurso Basico de La NubefscuzzalopezAún no hay calificaciones

- Plan de Trabajo - SSAALV - EDTDocumento6 páginasPlan de Trabajo - SSAALV - EDTfscuzzalopezAún no hay calificaciones

- Organigrama - SSAALVDocumento1 páginaOrganigrama - SSAALVfscuzzalopezAún no hay calificaciones

- Cursos Agencia - Carga Campos VariablesDocumento2 páginasCursos Agencia - Carga Campos VariablesfscuzzalopezAún no hay calificaciones

- Paso A Paso Error InternoDocumento5 páginasPaso A Paso Error InternofscuzzalopezAún no hay calificaciones

- Instructivo Reporte de PresinscriptosDocumento3 páginasInstructivo Reporte de PresinscriptosfscuzzalopezAún no hay calificaciones

- Manual Robot AspiradoraDocumento20 páginasManual Robot AspiradoraCarlosAún no hay calificaciones

- No 2021 34800778 Gcaba Esc202370Documento2 páginasNo 2021 34800778 Gcaba Esc202370fscuzzalopezAún no hay calificaciones

- Pet - If-2021-31793127-Gcaba-AgcDocumento45 páginasPet - If-2021-31793127-Gcaba-AgcfscuzzalopezAún no hay calificaciones

- Instructivo VPN ExternosDocumento2 páginasInstructivo VPN ExternosfscuzzalopezAún no hay calificaciones

- Jorge Miguel Valdivia JiménezDocumento2 páginasJorge Miguel Valdivia JiménezJorge Miguel Valdivia Jim�nezAún no hay calificaciones

- Proyecto Final de Calidad Empresa AmazonDocumento41 páginasProyecto Final de Calidad Empresa Amazonalondra jaziby garcia maldonadoAún no hay calificaciones

- Física Laboratorio2Documento25 páginasFísica Laboratorio2MARIA CLAUDIA RIOS REPETTOAún no hay calificaciones

- Panda Dome ComparativoDocumento1 páginaPanda Dome ComparativoestuardoAún no hay calificaciones

- Hiren S Boot.Documento7 páginasHiren S Boot.rebe garciaAún no hay calificaciones

- Documento 23Documento94 páginasDocumento 23Miguel Llicahua RubinaAún no hay calificaciones

- Introducción CCTVDocumento26 páginasIntroducción CCTVJoel Marcos Copa100% (1)

- Manual JavaDocumento21 páginasManual JavaALEXA STEPHANIE ROJAS BRITOAún no hay calificaciones

- Windows 12Documento25 páginasWindows 12Karina MPAún no hay calificaciones

- Istqb Ctal Tae 2016 Es Programa de Estudio SSTQBDocumento104 páginasIstqb Ctal Tae 2016 Es Programa de Estudio SSTQBPepitoGrilloAún no hay calificaciones

- SalsanDocumento70 páginasSalsanSALOMONAún no hay calificaciones

- Caso El Crimen Si Paga y Muy BienDocumento2 páginasCaso El Crimen Si Paga y Muy BienLaura CabreraAún no hay calificaciones

- Pestaña de DisposiciónDocumento6 páginasPestaña de DisposiciónAna maria Gracia villegasAún no hay calificaciones

- Trabajo Proyecto1 - Grupo 11Documento8 páginasTrabajo Proyecto1 - Grupo 11Diana Guisseth Bolaños MahechaAún no hay calificaciones

- An Lisis Foda Paola 2004Documento4 páginasAn Lisis Foda Paola 2004Walter Giovanni Tomas SabanAún no hay calificaciones

- ANÁLISIS Y ESTUDIO COMPETENCIAS TI BIBLIOTECARIOS UTEM (Rev GToro)Documento179 páginasANÁLISIS Y ESTUDIO COMPETENCIAS TI BIBLIOTECARIOS UTEM (Rev GToro)Cristina Gomez RetamalesAún no hay calificaciones

- Requerimiento de Material Imagen 2023Documento2 páginasRequerimiento de Material Imagen 2023PEDRO MILLONESAún no hay calificaciones

- Manual Usuario HS P8 2023 Lectura 1Documento16 páginasManual Usuario HS P8 2023 Lectura 1davidAún no hay calificaciones

- Otra de Las PrimerasDocumento3 páginasOtra de Las Primerasdavid cetinaAún no hay calificaciones

- Apple DesarrolloDocumento11 páginasApple DesarrolloAlan LaraAún no hay calificaciones

- Checklist - Notebook - DesktopDocumento1 páginaChecklist - Notebook - DesktopFSBAS PluspetrolAún no hay calificaciones

- Lab 03 - Vargas Baltodano Jorge LuisDocumento8 páginasLab 03 - Vargas Baltodano Jorge LuisALBERTH IVAN ALEXIS RUIZ OLIVARESAún no hay calificaciones

- Parejas Liberales Follando Desconocidos en MadridDocumento3 páginasParejas Liberales Follando Desconocidos en MadridEroticoAún no hay calificaciones

- Plan de Negocio para Montar Una Agencia de Diseño Gráfico: SuscríbeteDocumento7 páginasPlan de Negocio para Montar Una Agencia de Diseño Gráfico: SuscríbeteAmigos TvAún no hay calificaciones

- Manual Rainbow SRXDocumento16 páginasManual Rainbow SRXgema0% (1)

- Issuu RemovedDocumento17 páginasIssuu RemovedGerardo RojasAún no hay calificaciones

- Mikrotik 3Documento15 páginasMikrotik 3Edgar CallisayaAún no hay calificaciones

- Tutorial BBB EstudiantesDocumento10 páginasTutorial BBB EstudiantesOSCAPO7Aún no hay calificaciones

- Tarea 1 de Publicidad 2Documento6 páginasTarea 1 de Publicidad 2Anonymous tBhH99ZUSAún no hay calificaciones

- Módulo OfimaticaDocumento9 páginasMódulo OfimaticaFrancis de la CruzAún no hay calificaciones

- Guía de cálculo y diseño de conductos para ventilación y climatizaciónDe EverandGuía de cálculo y diseño de conductos para ventilación y climatizaciónCalificación: 5 de 5 estrellas5/5 (1)

- Clics contra la humanidad: Libertad y resistencia en la era de la distracción tecnológicaDe EverandClics contra la humanidad: Libertad y resistencia en la era de la distracción tecnológicaCalificación: 4.5 de 5 estrellas4.5/5 (117)

- Influencia. La psicología de la persuasiónDe EverandInfluencia. La psicología de la persuasiónCalificación: 4.5 de 5 estrellas4.5/5 (14)

- 7 tendencias digitales que cambiarán el mundoDe Everand7 tendencias digitales que cambiarán el mundoCalificación: 4.5 de 5 estrellas4.5/5 (87)

- Excel para principiantes: Aprenda a utilizar Excel 2016, incluyendo una introducción a fórmulas, funciones, gráficos, cuadros, macros, modelado, informes, estadísticas, Excel Power Query y másDe EverandExcel para principiantes: Aprenda a utilizar Excel 2016, incluyendo una introducción a fórmulas, funciones, gráficos, cuadros, macros, modelado, informes, estadísticas, Excel Power Query y másCalificación: 2.5 de 5 estrellas2.5/5 (3)

- Guía para la crianza en un mundo digital: Cómo educar para un uso sano y seguro de la tecnologíaDe EverandGuía para la crianza en un mundo digital: Cómo educar para un uso sano y seguro de la tecnologíaCalificación: 3.5 de 5 estrellas3.5/5 (2)

- EL PLAN DE MARKETING EN 4 PASOS. Estrategias y pasos clave para redactar un plan de marketing eficaz.De EverandEL PLAN DE MARKETING EN 4 PASOS. Estrategias y pasos clave para redactar un plan de marketing eficaz.Calificación: 4 de 5 estrellas4/5 (51)

- UF2246 - Reparación de pequeños electrodomésticos y herramientas eléctricasDe EverandUF2246 - Reparación de pequeños electrodomésticos y herramientas eléctricasCalificación: 2.5 de 5 estrellas2.5/5 (3)

- Excel 2021 y 365 Paso a Paso: Paso a PasoDe EverandExcel 2021 y 365 Paso a Paso: Paso a PasoCalificación: 5 de 5 estrellas5/5 (12)

- Excel y SQL de la mano: Trabajo con bases de datos en Excel de forma eficienteDe EverandExcel y SQL de la mano: Trabajo con bases de datos en Excel de forma eficienteCalificación: 1 de 5 estrellas1/5 (1)

- Comunicaciones industriales y WinCCDe EverandComunicaciones industriales y WinCCCalificación: 5 de 5 estrellas5/5 (4)

- Lógica de programación: Solucionario en pseudocódigo – Ejercicios resueltosDe EverandLógica de programación: Solucionario en pseudocódigo – Ejercicios resueltosCalificación: 3.5 de 5 estrellas3.5/5 (7)

- Inteligencia artificial: Análisis de datos e innovación para principiantesDe EverandInteligencia artificial: Análisis de datos e innovación para principiantesCalificación: 4 de 5 estrellas4/5 (3)

- LAS VELAS JAPONESAS DE UNA FORMA SENCILLA. La guía de introducción a las velas japonesas y a las estrategias de análisis técnico más eficaces.De EverandLAS VELAS JAPONESAS DE UNA FORMA SENCILLA. La guía de introducción a las velas japonesas y a las estrategias de análisis técnico más eficaces.Calificación: 4.5 de 5 estrellas4.5/5 (54)

- La psicología del trading de una forma sencilla: Cómo aplicar las estrategias psicológicas y las actitudes de los comerciantes ganadores para operar con éxito en línea.De EverandLa psicología del trading de una forma sencilla: Cómo aplicar las estrategias psicológicas y las actitudes de los comerciantes ganadores para operar con éxito en línea.Calificación: 4.5 de 5 estrellas4.5/5 (3)

- 100 circuitos de shields para arduino (español)De Everand100 circuitos de shields para arduino (español)Calificación: 3.5 de 5 estrellas3.5/5 (3)

- Todo Sobre Tecnología Blockchain: La Guía Definitiva Para Principiantes Sobre Monederos BlockchainDe EverandTodo Sobre Tecnología Blockchain: La Guía Definitiva Para Principiantes Sobre Monederos BlockchainAún no hay calificaciones

- Manual Técnico del Automóvil - Diccionario Ilustrado de las Nuevas TecnologíasDe EverandManual Técnico del Automóvil - Diccionario Ilustrado de las Nuevas TecnologíasCalificación: 4.5 de 5 estrellas4.5/5 (14)

- UF0349: ATENCIÓN AL CLIENTE EN EL PROCESO COMERCIAL (ADGG0208) (ADGD0308)De EverandUF0349: ATENCIÓN AL CLIENTE EN EL PROCESO COMERCIAL (ADGG0208) (ADGD0308)Calificación: 2 de 5 estrellas2/5 (1)

- Breve Manual Redacción Informe TécnicoDe EverandBreve Manual Redacción Informe TécnicoCalificación: 3.5 de 5 estrellas3.5/5 (13)

- El mito de la inteligencia artificial: Por qué las máquinas no pueden pensar como nosotros lo hacemosDe EverandEl mito de la inteligencia artificial: Por qué las máquinas no pueden pensar como nosotros lo hacemosCalificación: 5 de 5 estrellas5/5 (2)

- Design Thinking para principiantes: La innovación como factor para el éxito empresarialDe EverandDesign Thinking para principiantes: La innovación como factor para el éxito empresarialCalificación: 4.5 de 5 estrellas4.5/5 (10)

- Machine Learning y Deep Learning: Usando Python, Scikit y KerasDe EverandMachine Learning y Deep Learning: Usando Python, Scikit y KerasAún no hay calificaciones

- ¿Cómo piensan las máquinas?: Inteligencia artificial para humanosDe Everand¿Cómo piensan las máquinas?: Inteligencia artificial para humanosCalificación: 5 de 5 estrellas5/5 (1)

- Curso básico de Python: La guía para principiantes para una introducción en la programación con PythonDe EverandCurso básico de Python: La guía para principiantes para una introducción en la programación con PythonAún no hay calificaciones

- El trading de opciones de una forma sencilla: La guía introductoria al trading de opciones y a las principales estrategias de beneficios.De EverandEl trading de opciones de una forma sencilla: La guía introductoria al trading de opciones y a las principales estrategias de beneficios.Calificación: 5 de 5 estrellas5/5 (1)