Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Práctica Ospf y Acl (STND y Ext) 2

Cargado por

Miguel OropezaTítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Práctica Ospf y Acl (STND y Ext) 2

Cargado por

Miguel OropezaCopyright:

Formatos disponibles

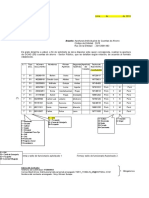

Packet Tracer: Práctica OSPF y ACL (STND y EXT)

Topología:

Objetivos

Parte 1: configurar, aplicar y verificar la configuración de seguridad de acceso a los equipos

Router´s.

Parte 2: configurar, aplicar y verificar la configuración DHCP para las redes LAN 1, 2 y 3.

Parte 3: configurar, aplicar y verificar ruteo dinámico OSPF para tener conectividad en la red.

Parte 4: configurar, aplicar y verificar ACL Standard y Extendidas acorde a lo solicitado.

Parte 1: configurar, aplicar y verificar la configuración de seguridad de

acceso a los equipos Router´s.

Realizar la siguiente configuración:

Configurar el hostname respectivo

Configurar: username __________ password _______ (Favor usar un usuario y password

personal)

Ing. Ronald J. Vera Paz

Cisco ID: CSCO12911909

Habilitar el password para ingresar al modo privilegiado (cisco)

Encriptar las contraseñas

Escribir el banner respectivo

** banner motd: ESTE COMANDO ES PARA COLOCAR EL MENSAJE DE BIENVENIDA EN

EL ROUTER

Habilitar console 0

Habilitar el acceso remoto line vty

*** login local: ESTE COMANDO PERMITE QUE CUANDO NOS CONECTEMOS SOLICITE

USUARIO Y PASS

Parte 2: configurar, aplicar y verificar la configuración DHCP para las redes

LAN 1, 2 y 3.

Parte 3: configurar, aplicar y verificar ruteo dinámico OSPF para tener

conectividad en la red.

Parte 4: configurar, aplicar y verificar ACL Standard y Extendidas acorde a

lo solicitado.

Ing. Ronald J. Vera Paz

Cisco ID: CSCO12911909

a) Configuración de una ACL estándar:

Las ACL estándar pueden filtrar el tráfico basado únicamente en la dirección IP de origen. Una práctica

recomendada típica es configurar una ACL estándar lo más cerca posible del destino. En esta tarea, se

configura una ACL estándar. La ACL está diseñada para bloquear el tráfico de la red 192.168.11.0/24

para que no acceda a ninguna red local en R3. Esta ACL se aplicará entrante en la interfaz serial R3.

Recuerde que cada ACL tiene un "denegar todo" implícito que hace que se bloquee todo el tráfico que no

coincide con una declaración en la ACL. Por esta razón, agregue el permiso cualquier declaración al final

de la ACL.

Cree la ACL en el enrutador R3:

En el modo de configuración global, cree un estándar llamado ACL llamado STND-1.

En el modo de configuración de ACL estándar, agregue una declaración que niegue cualquier paquete

con una dirección de origen de 192.168.11.0/24.

Permitir todo el resto del tráfico.

Aplicar la ACL:

Aplique el ACL STND-1 como filtro en los paquetes que ingresan a R3 a través de la interfaz serial 0/0/0.

Probar el ACL estándar:

Pruebe la ACL haciendo ping de PC3 a PC5. Dado que la ACL está diseñada para bloquear el tráfico con

direcciones de origen de la red 192.168.11.0/24, PC3 (192.168.11.10) no debería poder hacer ping a la

PC5 (192.168.30.10).

b) Configuración de una ACL extendida:

Las ACL extendidas pueden filtrar el tráfico en función de algo más que la dirección de origen. Las ACL

extendidas pueden filtrar las direcciones IP de protocolo, origen y destino, y los números de puerto de

origen y destino.

Una política adicional para esta red establece que los dispositivos de la LAN 192.168.10.0/24 solo

pueden acceder a redes internas. Las computadoras en esta LAN no pueden acceder a Internet. Por lo

tanto, estos usuarios deben tener bloqueado el acceso a la dirección IP 200.200.200.1. Debido a que

este requisito debe imponer tanto el origen como el destino, se necesita una ACL extendida.

En esta tarea, está configurando una ACL extendida que bloquea el tráfico que se origina en cualquier

dispositivo en la red 192.168.10.0/24 para acceder al host 200.200.200.1 (el ISP simulado). Esta ACL se

aplicará saliente en la interfaz Serial R2 0/0/0 de R2. Una práctica recomendada típica para aplicar ACL

extendidas es colocarlas lo más cerca posible de la fuente.

Cree la ACL extendida:

En el modo de configuración global, cree una ACL extendida con nombre llamada EXTEND-1.

en el modo de configuración de ACL extendida, cree las declaraciones necesarias para bloquear el

tráfico de la red 192.168.10.0/24 al host.

Permitir todo el resto del tráfico.

Ing. Ronald J. Vera Paz

Cisco ID: CSCO12911909

Aplicar la ACL:

Aplique el ACL EXTEND-1 como filtro de paquetes salientes que salen de R2 a través de la interfaz

serial 0/0/0.

Probar la ACL extendida:

Desde PC-1, haga ping 200.200.200.1 en R1. Estos pings deberían fallar, porque todo el tráfico de la red

192.168.10.0/24 se filtra cuando el destino es 200.200.200.1. Si el destino es cualquier otra dirección, los

pings deberían tener éxito. Confirme esto haciendo ping a la PC-5 (192.169.30.10) desde la PC-1.

c) Controle el acceso a las líneas VTY con una ACL estándar:

Es una buena práctica restringir el acceso a las líneas VTY del enrutador para la administración remota.

Se puede aplicar una ACL a las líneas VTY, lo que le permite restringir el acceso a hosts o redes

específicos. En esta tarea, configurará una ACL estándar para permitir que los hosts de dos redes

accedan a las líneas VTY. Todos los demás hosts son denegados.

Configure la ACL:

Configure una ACL estándar en R1 que permita el tráfico desde 10.2.2.0/30 y 192.168.30.0/24. Negar

todo el resto del tráfico. Llame al ACL STND-2.

Aplicar la ACL:

Ingrese al modo de configuración de línea para las líneas VTY 0–4.

Use el comando de clase de acceso para aplicar la ACL a las líneas vty en la dirección de entrada.

Tenga en cuenta que esto difiere del comando utilizado para aplicar ACL a otras interfaces.

Probar el ACL:

Telnet a R1 desde R2. Tenga en cuenta que R2 no tiene direcciones IP en el rango de direcciones

enumerado en las declaraciones de permiso ACL STND-2. Los intentos de conexión deberían fallar.

De R3, telnet a R1. Se le presentará un mensaje para la contraseña de la línea VTY.

d) Configuración de ACL STND/EXT para las siguientes reglas:

1. Configure la red para denegar todo acceso desde el ISP al servidor de archivos (192.168.20.210).

Permitir acceso desde cualquier otro dispositivo.

2. Configurar solo el acceso de correo al servidor de correo (192.168.20.200)

3. Configurar solo el acceso web al servidor web (192.168.20.201)

Ing. Ronald J. Vera Paz

Cisco ID: CSCO12911909

También podría gustarte

- NFPA 101 Codigo de Seguridad HumanaDocumento12 páginasNFPA 101 Codigo de Seguridad HumanaEverst Trujillo100% (3)

- Ensayo Sobre La Importancia de La InformAtica HERNANDocumento9 páginasEnsayo Sobre La Importancia de La InformAtica HERNANNet Armando100% (1)

- Lab12 Servicio Monitoreo LINUX 7 2018 IIDocumento2 páginasLab12 Servicio Monitoreo LINUX 7 2018 IIYossi Lara GuardaminoAún no hay calificaciones

- 3.3.12 Lab - Windows Task ManagerDocumento7 páginas3.3.12 Lab - Windows Task Managercesar castilloAún no hay calificaciones

- Enrutamiento Estático Con Packet Tracer2Documento10 páginasEnrutamiento Estático Con Packet Tracer2Miguel Oropeza100% (1)

- Lab 14 - Monitoreando Windows ServerDocumento15 páginasLab 14 - Monitoreando Windows ServerKiry PsychoAún no hay calificaciones

- Peso Volumetrico de AgregadosDocumento10 páginasPeso Volumetrico de AgregadosMarvin Burga100% (1)

- SwOS - RB250 RB260 - MikroTik WikiDocumento19 páginasSwOS - RB250 RB260 - MikroTik Wikigustavito92012420945Aún no hay calificaciones

- Sistema de Gerenciamiento de PuentesDocumento44 páginasSistema de Gerenciamiento de PuentesSanti David'sAún no hay calificaciones

- Laboratorio 02 - Administración de Archivos y DirectoriosDocumento12 páginasLaboratorio 02 - Administración de Archivos y DirectoriosDayana ValleAún no hay calificaciones

- Prid 218 TrabajofinalDocumento6 páginasPrid 218 TrabajofinalOliver Quispe AllenAún no hay calificaciones

- Semana1 Servicio DNSDocumento44 páginasSemana1 Servicio DNSDiego SalcedoAún no hay calificaciones

- Evidencia de Conocimiento 3Documento4 páginasEvidencia de Conocimiento 3Ivänk Müñöz100% (2)

- Practica Ley de KirchoffDocumento14 páginasPractica Ley de KirchoffGabo M. Rivera100% (1)

- Practica de LaboratorioDocumento9 páginasPractica de LaboratorioVanessa GirondaAún no hay calificaciones

- Asterisk PBX: Aprende a crear y diseñar soluciones de telefonía IP desde ceroDe EverandAsterisk PBX: Aprende a crear y diseñar soluciones de telefonía IP desde ceroCalificación: 1 de 5 estrellas1/5 (1)

- 09 Implementación de DirectAccessDocumento23 páginas09 Implementación de DirectAccessDominck YagAún no hay calificaciones

- Lab 11 - Implementación de Un PKI Pt.1Documento17 páginasLab 11 - Implementación de Un PKI Pt.1Cristhian Jarita ApazaAún no hay calificaciones

- 70-411 - Modulo 4 - Implementado Infraestructura de GPOsDocumento29 páginas70-411 - Modulo 4 - Implementado Infraestructura de GPOsffAún no hay calificaciones

- Lab 13 - Implementación de AD RMSDocumento51 páginasLab 13 - Implementación de AD RMShamscribdAún no hay calificaciones

- Lab 13 Implementación de AD FS (1.3)Documento28 páginasLab 13 Implementación de AD FS (1.3)jose luisAún no hay calificaciones

- Lab 12Documento3 páginasLab 12San Maycol FielAún no hay calificaciones

- Lab13 - AD FSDocumento27 páginasLab13 - AD FSMr JhonssonAún no hay calificaciones

- Lab 04 - Configuración de La EncriptaciónDocumento19 páginasLab 04 - Configuración de La EncriptaciónDario Gabriel Gomez VillanuevaAún no hay calificaciones

- Lab 03 Arqser192Documento6 páginasLab 03 Arqser192Carlos SAAún no hay calificaciones

- Trabajo de La Momoy Búsqueda de ArchivosDocumento15 páginasTrabajo de La Momoy Búsqueda de ArchivosFernando JañoAún no hay calificaciones

- Avance Del Lab 13Documento21 páginasAvance Del Lab 13Rodrigo Cabrera EspinozaAún no hay calificaciones

- Planificacion 60horasDocumento2 páginasPlanificacion 60horasFabian DaquilemaAún no hay calificaciones

- Laboratorio Fundamento 2-2020 Reporte #12 Capa de Red (ACL-DHCP)Documento20 páginasLaboratorio Fundamento 2-2020 Reporte #12 Capa de Red (ACL-DHCP)Angel Osvaldo Richard peñaAún no hay calificaciones

- Prid-318 TrabajofinalDocumento8 páginasPrid-318 TrabajofinalJOTA19 MENDOZAAún no hay calificaciones

- Laboratorio 09 - Instalación de LinuxDocumento16 páginasLaboratorio 09 - Instalación de LinuxGonzalo torresAún no hay calificaciones

- 7.1.2.4 Packet Tracer - Configuring VPNs (Optional)Documento9 páginas7.1.2.4 Packet Tracer - Configuring VPNs (Optional)C Omar DominguezAún no hay calificaciones

- 13.2.7-Packet-Tracer - Use-Ping-And-Traceroute-To-Test-Network-Connectivity - En.esDocumento8 páginas13.2.7-Packet-Tracer - Use-Ping-And-Traceroute-To-Test-Network-Connectivity - En.esJorge Luis B.P.Aún no hay calificaciones

- 9.3.3 Packet Tracer HSRP Configuration Guide Ronald YabarDocumento6 páginas9.3.3 Packet Tracer HSRP Configuration Guide Ronald YabarLudGalindoAún no hay calificaciones

- Laboratorio 10 - LDAP en LinuxDocumento20 páginasLaboratorio 10 - LDAP en LinuxNoelia Orosco ramosAún no hay calificaciones

- 04 - Automatización de Administración de Servicios de Dominio de Active Directory PDFDocumento28 páginas04 - Automatización de Administración de Servicios de Dominio de Active Directory PDFAlex TitoAún no hay calificaciones

- Lab 10 - Implementación de Sitios y ReplicaciónDocumento31 páginasLab 10 - Implementación de Sitios y ReplicaciónCristhian Jarita ApazaAún no hay calificaciones

- Switch de Capa 3Documento4 páginasSwitch de Capa 3Jhon MontezaAún no hay calificaciones

- L03 Redes Protocolos de RedDocumento10 páginasL03 Redes Protocolos de RedGerardo Bruno Leon PantiAún no hay calificaciones

- Práctica de Laboratorio Telematica 2Documento11 páginasPráctica de Laboratorio Telematica 2Fernando Allauca100% (1)

- Trabajo Top 500Documento7 páginasTrabajo Top 500FernandoAún no hay calificaciones

- Lab09 Asegurando Servidores Windows Usando Objetos de Directivas de GruposDocumento12 páginasLab09 Asegurando Servidores Windows Usando Objetos de Directivas de GruposPablito Quispe Ruiz0% (1)

- Administración de Imágenes Del IOS de Cisco - CCNA Desde CeroDocumento6 páginasAdministración de Imágenes Del IOS de Cisco - CCNA Desde CeroArocha CesarinAún no hay calificaciones

- PMSD 619 TrabajofinalDocumento13 páginasPMSD 619 Trabajofinaljuniorhumbertolopezjimenez0Aún no hay calificaciones

- 12.7.4 Lab - Identify IPv6 AddressesDocumento8 páginas12.7.4 Lab - Identify IPv6 AddressesOMAR ALEXANDER LOZANO RUBIOAún no hay calificaciones

- Lab10 Implementando Virtualizacion de Servidor Con Hyper-VDocumento11 páginasLab10 Implementando Virtualizacion de Servidor Con Hyper-VKristhian Damian CastilloAún no hay calificaciones

- Configurar DHCPDocumento5 páginasConfigurar DHCPed77777777Aún no hay calificaciones

- 3.3.12 Packet Tracer - VLAN Configuration - ILMDocumento9 páginas3.3.12 Packet Tracer - VLAN Configuration - ILMAnfred Angelis Cuenca leivaAún no hay calificaciones

- Examen Final de PracticaDocumento9 páginasExamen Final de PracticaGabriela MoralesAún no hay calificaciones

- Configuracion de SquidDocumento3 páginasConfiguracion de SquidAnonymous ODA1agv3Aún no hay calificaciones

- Practica NetstatDocumento3 páginasPractica NetstatzkeletonAún no hay calificaciones

- 10.3.3.5 Packet Tracer - Using A TFTP Server To Upgrade A Cisco IOS Image Instructions PDFDocumento2 páginas10.3.3.5 Packet Tracer - Using A TFTP Server To Upgrade A Cisco IOS Image Instructions PDFnoneAún no hay calificaciones

- Lab 06 - Servicio Proxy en LinuxDocumento21 páginasLab 06 - Servicio Proxy en LinuxRodrigo Cabrera EspinozaAún no hay calificaciones

- Configuracion de Un Sistema Operativo de Red PDFDocumento56 páginasConfiguracion de Un Sistema Operativo de Red PDFWilson Charlie Seoane SanchezAún no hay calificaciones

- Laboratorio 03 - Editores y Búsqueda de ArchivosDocumento10 páginasLaboratorio 03 - Editores y Búsqueda de ArchivosDayana ValleAún no hay calificaciones

- Lab07 FIREWALL 2019 IIDocumento12 páginasLab07 FIREWALL 2019 IIDaysi MurilloAún no hay calificaciones

- Practica 8.5.1 PDFDocumento3 páginasPractica 8.5.1 PDFJohaAni100% (1)

- Laboratorio 03 Cobertura-RadioMobile - DamianDocumento22 páginasLaboratorio 03 Cobertura-RadioMobile - DamianKristhian Damian CastilloAún no hay calificaciones

- Trabajo Implementación Active DirectoryDocumento35 páginasTrabajo Implementación Active DirectoryLuis PonchoAún no hay calificaciones

- Laboratorio 6 - Configuración de Un Router Inalámbrico FísicoDocumento2 páginasLaboratorio 6 - Configuración de Un Router Inalámbrico FísicoJhoyer CarrascoAún no hay calificaciones

- Examen SquidDocumento5 páginasExamen SquidRuben Vasquez Cespedes0% (1)

- Laboratorio11 1Documento10 páginasLaboratorio11 1Gianfranco Neil Talledo MejiaAún no hay calificaciones

- SkipfishDocumento16 páginasSkipfishjuan_thompson_1100% (1)

- 5 5 1Documento10 páginas5 5 1Tuti On LineAún no hay calificaciones

- Practica4 5.5.1Documento6 páginasPractica4 5.5.1Guillaumeplisson1Aún no hay calificaciones

- Acl StandarDocumento6 páginasAcl StandarChristian LaraAún no hay calificaciones

- Practica - Filtrado Paquete CiscoDocumento6 páginasPractica - Filtrado Paquete CiscoIván Martínez AguirreAún no hay calificaciones

- ACL - PracticaDocumento10 páginasACL - Practicakenny9090Aún no hay calificaciones

- For Pos ST Oper Log Elec Sub Seg Vuelta 220 Edrm 2021Documento4 páginasFor Pos ST Oper Log Elec Sub Seg Vuelta 220 Edrm 2021Miguel OropezaAún no hay calificaciones

- Comandos BGP 1Documento11 páginasComandos BGP 1Miguel OropezaAún no hay calificaciones

- Diseno Red IotDocumento71 páginasDiseno Red IotMiguel OropezaAún no hay calificaciones

- 4.4.2.2 Packet Tracer - Configuring Wireless LAN Access InstructionsDocumento3 páginas4.4.2.2 Packet Tracer - Configuring Wireless LAN Access InstructionsManuel Atarama BayonaAún no hay calificaciones

- Configuracion de DHCP en Router CiscoDocumento3 páginasConfiguracion de DHCP en Router CiscoMiguel OropezaAún no hay calificaciones

- Comandos Router Cisco PDFDocumento5 páginasComandos Router Cisco PDFJhon Darío Montoya GarcíaAún no hay calificaciones

- Cisco IoEDocumento23 páginasCisco IoEJuan Carlos Olivares RojasAún no hay calificaciones

- Tutorial Packet Tracer Rutas EstaticasDocumento4 páginasTutorial Packet Tracer Rutas EstaticasJose NajeraAún no hay calificaciones

- Subneteo de IpDocumento8 páginasSubneteo de IpMiguel OropezaAún no hay calificaciones

- Vlans y Vtp3Documento9 páginasVlans y Vtp3Miguel OropezaAún no hay calificaciones

- Redes InformaticasDocumento43 páginasRedes InformaticasMiguel OropezaAún no hay calificaciones

- SubneteoDocumento14 páginasSubneteoWilliams Velasquez QuisbertAún no hay calificaciones

- Red Inalambrica Access Point - Router InalambricoDocumento5 páginasRed Inalambrica Access Point - Router InalambricoIsabel QuisbertAún no hay calificaciones

- Qué Es Una Vlan 130120211Documento5 páginasQué Es Una Vlan 130120211Miguel OropezaAún no hay calificaciones

- Configuración de Servidores 1Documento4 páginasConfiguración de Servidores 1Miguel OropezaAún no hay calificaciones

- Ejemplo 2 de VlansDocumento6 páginasEjemplo 2 de VlansMiguel OropezaAún no hay calificaciones

- Configuración de Wireless LAN 3Documento13 páginasConfiguración de Wireless LAN 3Miguel OropezaAún no hay calificaciones

- Práctica PPP, OSPF y ACLDocumento7 páginasPráctica PPP, OSPF y ACLMARISOL ALCON HINOJOSAAún no hay calificaciones

- Enrutamiento Dinámico RIPv2 Con Packet Tracer 3Documento8 páginasEnrutamiento Dinámico RIPv2 Con Packet Tracer 3Miguel OropezaAún no hay calificaciones

- Enrutamiento Dinámico OSPF Con Packet Tracer 1Documento9 páginasEnrutamiento Dinámico OSPF Con Packet Tracer 1Miguel OropezaAún no hay calificaciones

- Configuración de Wireless LAN 3Documento13 páginasConfiguración de Wireless LAN 3Miguel OropezaAún no hay calificaciones

- Subneteo de IpDocumento8 páginasSubneteo de IpMiguel OropezaAún no hay calificaciones

- Tutorial Packet Tracer Rutas EstaticasDocumento4 páginasTutorial Packet Tracer Rutas EstaticasJose NajeraAún no hay calificaciones

- Vlans y Vtp3Documento9 páginasVlans y Vtp3Miguel OropezaAún no hay calificaciones

- Red Inalambrica Access Point - Router InalambricoDocumento5 páginasRed Inalambrica Access Point - Router InalambricoIsabel QuisbertAún no hay calificaciones

- Red Inalambrica Access Point - Router InalambricoDocumento5 páginasRed Inalambrica Access Point - Router InalambricoIsabel QuisbertAún no hay calificaciones

- Vlans y Vtp3Documento9 páginasVlans y Vtp3Miguel OropezaAún no hay calificaciones

- Configurar DHCP Server en RouterDocumento2 páginasConfigurar DHCP Server en Routereoiom166Aún no hay calificaciones

- Beginning Oracle Database 11g Administration - From Novice To Professional-1.en - EsDocumento20 páginasBeginning Oracle Database 11g Administration - From Novice To Professional-1.en - EsJoaris Angulo QuirozAún no hay calificaciones

- Parcial 1-Eleaneth RosDocumento20 páginasParcial 1-Eleaneth RosCandelaria Eleaneth Ros EstebanAún no hay calificaciones

- Alg S3 2020iiDocumento10 páginasAlg S3 2020iiLeslyv GTAún no hay calificaciones

- SIGMA - Dirigido A Acompañante Pedagógico FINALDocumento50 páginasSIGMA - Dirigido A Acompañante Pedagógico FINALElard TalaveraAún no hay calificaciones

- Jur-For-016 Compromconfidcolaborad Syav.012021Documento1 páginaJur-For-016 Compromconfidcolaborad Syav.012021camargooxAún no hay calificaciones

- Historia y Origen Del MarketingDocumento3 páginasHistoria y Origen Del MarketingWilson RuizAún no hay calificaciones

- GT8 Herramientas, Materiales y Equipos - RedesDocumento7 páginasGT8 Herramientas, Materiales y Equipos - Redesjose Miguel -Aún no hay calificaciones

- Manejo de Errores en SQL ServerDocumento3 páginasManejo de Errores en SQL ServerBryan PaulAún no hay calificaciones

- Examen Capitulo 5Documento15 páginasExamen Capitulo 5María Catalina Rodríguez MéndezAún no hay calificaciones

- Ppda Electrocaquetá Def.Documento209 páginasPpda Electrocaquetá Def.Herminso Perez CuellarAún no hay calificaciones

- Simulación Mecánica en ANSYS®Documento36 páginasSimulación Mecánica en ANSYS®Brando HernandezAún no hay calificaciones

- 1601 Eassessment Faq How Es PDFDocumento11 páginas1601 Eassessment Faq How Es PDFJoy KleinenAún no hay calificaciones

- Caso - Picking en Una EmpresaDocumento7 páginasCaso - Picking en Una EmpresaAS LauAún no hay calificaciones

- Estereotipo SuposicionesDocumento2 páginasEstereotipo Suposicionesluis VillafañaAún no hay calificaciones

- MAPA MENTAL Administración de OperacionesDocumento1 páginaMAPA MENTAL Administración de OperacionesDash DashAún no hay calificaciones

- Trabajo GruaDocumento103 páginasTrabajo GruaValeriano RodriguezAún no hay calificaciones

- Brochure Gestión Logística y AduanasDocumento2 páginasBrochure Gestión Logística y Aduanasmiguel angel loza peñaranAún no hay calificaciones

- Procedimientos Recomendados para La Protección de Datos Microsoft 365Documento16 páginasProcedimientos Recomendados para La Protección de Datos Microsoft 365orionw3kAún no hay calificaciones

- Manual de Instalacion Street Cell Modernización A 5G - ASPs - Rev E + Anexo TSDocumento90 páginasManual de Instalacion Street Cell Modernización A 5G - ASPs - Rev E + Anexo TSvhernandez_811101Aún no hay calificaciones

- Modelo Apertura Nuevo AhorrosDocumento7 páginasModelo Apertura Nuevo AhorrosSandra Hu-HiAún no hay calificaciones

- Funciones Inputbox y Msgbox Excel VbaDocumento11 páginasFunciones Inputbox y Msgbox Excel Vbaheber_675434Aún no hay calificaciones

- Método de La Serie de Tiempo RadianteDocumento8 páginasMétodo de La Serie de Tiempo RadianteramiroAún no hay calificaciones

- Tesis - Lucia - Barrera Procesamiento de ImágenesDocumento212 páginasTesis - Lucia - Barrera Procesamiento de ImágenesRosa María De Anda LopezAún no hay calificaciones