Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Guia Bolsillo - Piramide de Automatizacion Industrial

Guia Bolsillo - Piramide de Automatizacion Industrial

Cargado por

Jose ValienteDerechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Guia Bolsillo - Piramide de Automatizacion Industrial

Guia Bolsillo - Piramide de Automatizacion Industrial

Cargado por

Jose ValienteCopyright:

Formatos disponibles

Centro de

Ciberseguridad Industrial www.CCI-es.org

GUÍA DE BOLSILLO

CIBERSEGURIDAD EN LA PIRÁMIDE DE

AUTOMATIZACIÓN INDUSTRIAL

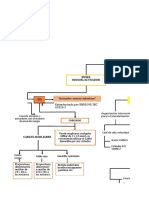

Las tecnologías empleadas en la automatización y

gestión de procesos productivos quedan representadas

en la llamada “Pirámide de Automatización”, la cual

recoge los cinco niveles tecnológicos que se pueden

encontrar en un entorno industrial.

NIVEL 4 Tecnologías de Información

de

Red ación

rm

NIVEL 3 Info (ERP)

n

ra ció

Ope )

NIVEL 2 R

d e

ed (MES

ión Tecnologías de Operación

p e rvis )

NIVEL 1 u I

d e S A, HM

Red (SCAD

NIVEL 0 ol

o ntr

C )

d de DCS

Re PLC ,

(

po

C am ción)

e ta

d d en

Re trum

s

(In

Fig. 1 Pirámide de Automatización Industrial

NIVEL 0 NIVEL 1 NIVEL 2 NIVEL 3 NIVEL 4

Nivel de adquisición Nivel que agrupa a todos Nivel de supervisión con Nivel de operaciones de Nivel de gestión donde

de datos de campo o controladores locales equipos destinados a fabricación donde se se desarrolla todas las

instrumentos, es decir, tales como: ordenadores, controlar la secuencia gestionan los flujos de actividades relacionadas

sensores y actuadores PLCs, etc. de fabricación y/o trabajo para producir u con el negocio

que se encuentran producción como: optimizar los productos necesarias en una

Los equipos de este

repartidos por el proceso SCADA, estaciones de finales. organización industrial,

nivel utilizarán datos del

y que permiten el control operaciones o servidores comunicando distintas

proceso proporcionados

de las máquinas y de ingeniería. plantas y manteniendo

por los instrumentos

equipos de producción. relaciones con

del NIVEL 0 y darán

proveedores y clientes.

Este documento se consignas a los

centra en los sensores actuadores.

inalámbricos.

Niveles de la pirámide de

Automatización Industrial

Principales vulnerabilidades que pueden existir* 0 1 2 3 4

Falta de medidas de seguridad física • • • • •

Arquitectura de red insegura • • • • •

Posibilidad de Interceptar y alterar comportamiento de sensor •

Debilidad en los protocolos de comunicación • • • • •

Instalación configuración incorrecta o servicios innecesarios habilitados • • • •

Falta de actualización de software • • • •

Fallos 0-day • • • • •

Almacenamiento sin protección • • • •

Debilidad frente a Desbordamiento de buffer • • • •

Debilidad en identificación y autenticación (contraseñas) • • •

Asignación incorrecta de privilegios • • • •

Debilidad frente a Fuzzing (técnicas para proporcionar datos invalidos e inesperados) • • •

Debilidad frente a ataques de Cross-Site Scripting • • •

Debilidad frente a ejecución de código remoto • • •

Personal de planta no capacitado en tecnologías de operación y/o información • • • •

Personal de TI no capacitado en tecnologías de operación • • • •

Acuerdos de nivel de servicio insuficientes • • • • •

Falta de control de cambios • • • • •

Falta de planes de continuidad • • • • •

Falta de procedimientos adecuados en el uso de las tecnologías de operación • • •

Personal contratado inadecuado o sin concienciación o formación en ciberseguridad • • • • •

Falta de mecanismos de monitorización • • • • •

Conexiones públicas desprotegidas • • • • •

Uso de herramientas de red no permitidas • • • • •

Existencia de servidores dual home • • • •

Interfaz de acceso inadecuados • • •

Documentación escasa • • • • •

No realización de copias de seguridad (Perdida de datos, Ransomware,...) • • • •

Carencia de software anti-malware • • • •

Utilización de usuarios genéricos • • • •

* Lista de Vulnerabilidades incluidas en el documento "Guía Práctica para la Construcción de un Sistema de Gestión de la Ciberseguridad Industrial"

https://www.CCI-es.org/informes-y-analisis-estategicos

Etapas del Ciclo de Vida de un Proyecto de

Automatización Industrial

Principales Medidas de

Protección por Niveles** Diseño Provisión Ejecución

Operación y Desmantelamiento

mantenimiento

Modelado de amenazas (identificación de activos y

01234 N/A N/A 01234 01234

vectores de ataque)

Análisis de riesgos 01234 N/A N/A 01234 01234

Medidas de protección físicas 01234 N/A N/A 01234 01234

Diseño seguro de red 01234 N/A N/A N/A N/A

Definición o aplicación de modelo de defensa en

01234 N/A 01234 01234 N/A

profundidad

Diseño o gestión de acceso (autenticación y autorización) 01234 N/A 01234 01234 N/A

Definición o aplicación de Segmentación y filtrado de red 01234 N/A 01234 01234 N/A

Definición o protección mediante antivirus y Listas

01234 N/A 01234 01234 N/A

blancas

Definición o implantación de Cifrado 01234 N/A 01234 01234 N/A

Definición o adecuación de configuración de red,

01234 N/A 01234 01234 N/A

sistemas y aplicaciones

Diagnóstico de debilidades 01234 N/A 01234 01234 N/A

Análisis exhaustivo de la cadena de suministro y sus

N/A 01234 N/A N/A N/A

proveedores

Acuerdos de Nivel de servicio con requisitos adecuados

N/A 01234 01234 01234 N/A

de ciberseguridad

Validación de las funcionalidades de ciberseguridad de

N/A 01234 01234 N/A N/A

los componentes

Verificación de la adopción de prestaciones de

N/A 01234 01234 N/A N/A

ciberseguridad de los sistemas

Garantizar las versiones de software contratadas -

N/A 01234 01234 01234 N/A

Gestión de parches

Comprobar documentación sobre características físicas y

N/A 01234 01234 N/A N/A

de ciberseguridad

Verificación de cumplimiento de requisitos de

N/A N/A 01234 N/A N/A

ciberseguridad

Test de intrusión (como parte de las Pruebas FAT y SAT) N/A N/A 01234 N/A N/A

Plan de pruebas integral y multidimensional N/A N/A 01234 N/A N/A

Supervisión y gestión de incidentes en la operación y

N/A N/A N/A 01234 N/A

mantenimiento

Protección de las consolas de operación y supervisión N/A N/A N/A 01234 N/A

Gestión de la seguridad de red N/A N/A N/A 01234 N/A

Formación y concienciación N/A N/A N/A 01234 N/A

Comprobación de antecedentes N/A 01234 01234 01234 N/A

Gestión de cambios derivados de incidentes de

N/A N/A N/A 01234 N/A

ciberseguridad

Segregación de funciones N/A N/A N/A 01234 N/A

Proceso continuo de gestión de la ciberseguridad N/A N/A N/A 01234 N/A

Destrucción de datos N/A N/A N/A N/A 01234

Conservación y recuperación de datos N/A N/A N/A N/A 01234

** Lista de Medidas incluidas en el documento “Ciberseguridad en el Ciclo de Vida en un Proyecto de Automatización Industrial”

https://www.CCI-es.org/informes-y-analisis-estategicos

CCI, un Ecosistema

para compartir Experiencias

info@CCI-es.org Síguenos en:

También podría gustarte

- Formato Informe TécnicoDocumento2 páginasFormato Informe TécnicoST RIAún no hay calificaciones

- Leche Liconsa Estructura OrganizacionalDocumento32 páginasLeche Liconsa Estructura Organizacionalalexis_medina_87Aún no hay calificaciones

- El Camino Menos TransitadoDocumento3 páginasEl Camino Menos TransitadoGonzalezAún no hay calificaciones

- Caso Practico en PooDocumento7 páginasCaso Practico en PooJhoselyn Quijano Sanchez100% (1)

- Sistemas de Control Industrial Seguros 1Documento50 páginasSistemas de Control Industrial Seguros 1Benito camelaAún no hay calificaciones

- Protocolo Device NetDocumento10 páginasProtocolo Device NetKatherine PintoAún no hay calificaciones

- CCNASv1.1 Chp07 Lab-A Explor-Encrypt Student - En.esDocumento9 páginasCCNASv1.1 Chp07 Lab-A Explor-Encrypt Student - En.esJUAN CARLOS BEDOYA MALAMBOAún no hay calificaciones

- 6 Protocolos Comunicación Datos IndustrialesDocumento14 páginas6 Protocolos Comunicación Datos IndustrialesGabrielaAún no hay calificaciones

- Seguridad Intranet ExtranetDocumento141 páginasSeguridad Intranet ExtranetMoises FabroAún no hay calificaciones

- Comunicaciones Industriales Mapa Conceptual PDFDocumento17 páginasComunicaciones Industriales Mapa Conceptual PDFDavid AriasAún no hay calificaciones

- U08 CISSP Seguridad de Las Redes y TelecomunicacionesDocumento65 páginasU08 CISSP Seguridad de Las Redes y TelecomunicacionesMaria AnyelaAún no hay calificaciones

- Circuito Cerrado de TelevisiónDocumento3 páginasCircuito Cerrado de TelevisiónHugo RiveraAún no hay calificaciones

- Unidad III Sist Fotovol - Interconectados A LaredDocumento111 páginasUnidad III Sist Fotovol - Interconectados A Laredescoos79Aún no hay calificaciones

- Et200sp Ai 8xrtd TC 2 Wire HF Manual Es-ES Es-ESDocumento77 páginasEt200sp Ai 8xrtd TC 2 Wire HF Manual Es-ES Es-ESenrique benitezAún no hay calificaciones

- Informe Red Modbus CompletoDocumento15 páginasInforme Red Modbus CompletoJuan Carlos GonzalezAún no hay calificaciones

- Diseño de Red IndustrialDocumento28 páginasDiseño de Red IndustrialRodman TeranAún no hay calificaciones

- Acondicionamiento de SeñalDocumento17 páginasAcondicionamiento de SeñalWilking Alfonso Castellanos TuayAún no hay calificaciones

- Módulo de Entradas Analógicas AI 4xi 2-/4-Wire ST (6ES7134-6GD01-0BA1)Documento41 páginasMódulo de Entradas Analógicas AI 4xi 2-/4-Wire ST (6ES7134-6GD01-0BA1)Jorge Luis Medina MAún no hay calificaciones

- PROFINETDocumento3 páginasPROFINETjohanna inchontaAún no hay calificaciones

- Modulo de Control de AccesoDocumento2 páginasModulo de Control de AccesoomarAún no hay calificaciones

- Aplicaciones DistribuidasDocumento11 páginasAplicaciones DistribuidasLcda. Ekmairen Valecillos100% (1)

- s71500 Et200mp System Manual Es-ES Es-ESDocumento252 páginass71500 Et200mp System Manual Es-ES Es-ESruso21_2002Aún no hay calificaciones

- DVRDocumento4 páginasDVRDiego CaizaAún no hay calificaciones

- Sistema de Alarma de IncendioDocumento3 páginasSistema de Alarma de IncendioPao LujanAún no hay calificaciones

- Red Profibus en Un Sistema Automatizado-21-45Documento25 páginasRed Profibus en Un Sistema Automatizado-21-45Jesús Zacarías ZapataAún no hay calificaciones

- Closet de TelecomunicacionesDocumento9 páginasCloset de TelecomunicacionesjumivegaAún no hay calificaciones

- DVR 4 Canales Cpcam CPD542 (Avc793z)Documento56 páginasDVR 4 Canales Cpcam CPD542 (Avc793z)TecnoSmart100% (1)

- InstrumentacionDocumento6 páginasInstrumentacionBORICUA11Aún no hay calificaciones

- Dialnet LosSistemasSCADAEnLaAutomatizacionIndustrial 5280242 PDFDocumento12 páginasDialnet LosSistemasSCADAEnLaAutomatizacionIndustrial 5280242 PDFAnderson RodríguezAún no hay calificaciones

- Comandos para Roteador 3COMDocumento3 páginasComandos para Roteador 3COMMário Júnior0% (1)

- Sitrans FC Mass 6000Documento14 páginasSitrans FC Mass 6000sebasmourAún no hay calificaciones

- Comunicación PLC - HMIDocumento8 páginasComunicación PLC - HMIJose Cuauhtemoc Flores RojasAún no hay calificaciones

- Ciberseguridad Siemens Workshop1Documento163 páginasCiberseguridad Siemens Workshop1Javier Rubio ClaramonteAún no hay calificaciones

- Modulacion M-QAMDocumento17 páginasModulacion M-QAMOscar LopezAún no hay calificaciones

- Lab 01 - RSLinx ALIAGADocumento16 páginasLab 01 - RSLinx ALIAGAOscarAliagaAún no hay calificaciones

- Control LogixDocumento36 páginasControl LogixCrystal MaidenAún no hay calificaciones

- Informa Practica 3 IOTDocumento13 páginasInforma Practica 3 IOTFreddy MayorgaAún no hay calificaciones

- Instrumentación INTELIGENTEDocumento30 páginasInstrumentación INTELIGENTEpablosky33Aún no hay calificaciones

- Taller - Problemas en Bucles de 4 A 20 MaDocumento45 páginasTaller - Problemas en Bucles de 4 A 20 MaLucio ArmasAún no hay calificaciones

- An RitsuDocumento112 páginasAn Ritsugorka1035100% (3)

- Descripcion General Del Sistema DeviceNetDocumento44 páginasDescripcion General Del Sistema DeviceNetAníbal LópezAún no hay calificaciones

- Automatización Con PLCDocumento41 páginasAutomatización Con PLCHector Quin CelizAún no hay calificaciones

- Sistemas Scada-Proyecto de ControlDocumento10 páginasSistemas Scada-Proyecto de ControlDavid Perales LadinesAún no hay calificaciones

- Asterisk-Como Tener Una PBX en Tu CasaDocumento3 páginasAsterisk-Como Tener Una PBX en Tu CasaGACLAún no hay calificaciones

- Tesis de Grado Telefonia SatelitalDocumento19 páginasTesis de Grado Telefonia SatelitalsorbenitaAún no hay calificaciones

- Hart Revision 5 7Documento7 páginasHart Revision 5 7davidandres32Aún no hay calificaciones

- Compact LogixDocumento234 páginasCompact Logixenergon8447100% (1)

- Apuntes Curso de Cctv. 2023Documento50 páginasApuntes Curso de Cctv. 2023Joselyn LepeAún no hay calificaciones

- Tipos de SeñalesDocumento3 páginasTipos de SeñalesipozasAún no hay calificaciones

- Webinar: UniFi, Soluciones Unificadas de Redes Wi-FiDocumento52 páginasWebinar: UniFi, Soluciones Unificadas de Redes Wi-FiLandatel ComunicacionesAún no hay calificaciones

- Principales Certificaciones de Seguridad InformáticaDocumento3 páginasPrincipales Certificaciones de Seguridad InformáticajjmontoyacAún no hay calificaciones

- Autómatas Programables Telemecanique Schneider ElectricDocumento25 páginasAutómatas Programables Telemecanique Schneider ElectricSebastián Rivera PabónAún no hay calificaciones

- Manual Software RSLinx.Documento45 páginasManual Software RSLinx.xeveregodoyAún no hay calificaciones

- Sistemas de SupervisinDocumento20 páginasSistemas de SupervisinposadacoAún no hay calificaciones

- Desarrollo de Una Red MODBUS RTU Con RaspberryDocumento57 páginasDesarrollo de Una Red MODBUS RTU Con RaspberryDouglas CruzAún no hay calificaciones

- Regulación PID en SiemensDocumento15 páginasRegulación PID en SiemensDavid Jose Poma GuillenAún no hay calificaciones

- SNIA-04-Diagnóstico Planta Asfalto Ciego de ÁvilaDocumento45 páginasSNIA-04-Diagnóstico Planta Asfalto Ciego de ÁvilaRichard Hernandez RuizAún no hay calificaciones

- 28000ISODocumento5 páginas28000ISOACERO ATDAún no hay calificaciones

- Catálogo MOBA CorporativoDocumento14 páginasCatálogo MOBA CorporativoJose Ivan Parra AcostaAún no hay calificaciones

- Control de Procesos IIDocumento83 páginasControl de Procesos IISixto Guardo MarmolAún no hay calificaciones

- Revista Electrónica y Servicio No. 120Documento72 páginasRevista Electrónica y Servicio No. 120felorozco100% (1)

- Clase 01 Un Paseo Por El MainframeDocumento62 páginasClase 01 Un Paseo Por El MainframelucianabfalconAún no hay calificaciones

- Sistemas ScadaDocumento22 páginasSistemas ScadaJose Antonio Salazar HidalgoAún no hay calificaciones

- 1.10 Ensayo Corto Del Comando ManDocumento3 páginas1.10 Ensayo Corto Del Comando ManjoseAún no hay calificaciones

- JGJGDocumento16 páginasJGJGWilson BuenoAún no hay calificaciones

- Trabajo Salome RodriguezDocumento3 páginasTrabajo Salome RodriguezJorge Andrés Rodríguez GonzálezAún no hay calificaciones

- Práctica de Laboratorio: Instalación de Software de Terceros en Windows 7 y VistaDocumento9 páginasPráctica de Laboratorio: Instalación de Software de Terceros en Windows 7 y VistaFelix PerezAún no hay calificaciones

- Diferencias Entre Los Receptores GPS de Grado Recreativo y ProfesionalDocumento16 páginasDiferencias Entre Los Receptores GPS de Grado Recreativo y ProfesionalTELEMATICA S.A.Aún no hay calificaciones

- Artículo Desarrollo de SoftwareDocumento4 páginasArtículo Desarrollo de SoftwareIsabel SaldañaAún no hay calificaciones

- Instalación Del IDE NetBeans para Java SEDocumento8 páginasInstalación Del IDE NetBeans para Java SEAnonymous NJREfqfAún no hay calificaciones

- ¿Qué Es El CSS - MDNDocumento4 páginas¿Qué Es El CSS - MDNSaulo David JórgezAún no hay calificaciones

- Teoria de Base de Datos en Oracle PDFDocumento2 páginasTeoria de Base de Datos en Oracle PDFPatty Gonzalez0% (1)

- Act 1entendiendo A Las OrganizacionesDocumento7 páginasAct 1entendiendo A Las OrganizacionesMaria de los Angeles Lopez Rangel100% (1)

- PlaneacionPedagogica SistemasDocumento18 páginasPlaneacionPedagogica SistemasEntrevista Bladimir LamadridAún no hay calificaciones

- Historia de PseintDocumento4 páginasHistoria de PseintCamilo Sanchez100% (2)

- Guia Planeacion y Rubrica Curso Introducciona A Robotica Con ArduinoDocumento7 páginasGuia Planeacion y Rubrica Curso Introducciona A Robotica Con ArduinoEva Karina Perez SeguraAún no hay calificaciones

- SO Examen Parcial 2022 ADocumento32 páginasSO Examen Parcial 2022 AJohanna Stephanie Garate CardenasAún no hay calificaciones

- Personal Software ProcessDocumento5 páginasPersonal Software ProcessJulio David Godoy OrtízAún no hay calificaciones

- Trac GuideDocumento2 páginasTrac GuideJose Elías Gómez AguadoAún no hay calificaciones

- Sistema de Control Digital de ExcitaciónDocumento396 páginasSistema de Control Digital de ExcitaciónMauro AlejandroAún no hay calificaciones

- Taller Word 2007Documento23 páginasTaller Word 2007corderexAún no hay calificaciones

- Ersoft - Farmacia IgssDocumento26 páginasErsoft - Farmacia IgssHL AlfredAún no hay calificaciones

- Manual SAP BásicoDocumento67 páginasManual SAP Básicorakint88100% (1)

- Operación Del Servicio - Grupo 4Documento20 páginasOperación Del Servicio - Grupo 4YampierJocimarAún no hay calificaciones

- Joomla 16 SpanishDocumento187 páginasJoomla 16 Spanishjoserizo6182100% (1)

- Tecnología Aplicadas A La Cadena de SuministroDocumento12 páginasTecnología Aplicadas A La Cadena de SuministroPedro Pachas SuárezAún no hay calificaciones

- Herramientas para El Mantenimiento CorrectivoDocumento4 páginasHerramientas para El Mantenimiento CorrectivoYazminAlejandraMadrigalMartinezAún no hay calificaciones

- INTEC - IDS323 - 5 - Aspectos Fundamentales de La Construcción de SoftwareDocumento34 páginasINTEC - IDS323 - 5 - Aspectos Fundamentales de La Construcción de SoftwarelilpumpasdaAún no hay calificaciones

- Satellite C55-C5206SDocumento4 páginasSatellite C55-C5206Smanuel enrique garcia hernandezAún no hay calificaciones

- Muros Colaborativos - PLATAFORMA 4 - PADLETDocumento19 páginasMuros Colaborativos - PLATAFORMA 4 - PADLETTomasriqueAún no hay calificaciones