Documentos de Académico

Documentos de Profesional

Documentos de Cultura

0 Norma ISO 27001 Resumen-Controles

0 Norma ISO 27001 Resumen-Controles

Cargado por

Carlos Guzman0 calificaciones0% encontró este documento útil (0 votos)

6 vistas1 páginaDerechos de autor

© © All Rights Reserved

Formatos disponibles

PDF, TXT o lea en línea desde Scribd

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF, TXT o lea en línea desde Scribd

0 calificaciones0% encontró este documento útil (0 votos)

6 vistas1 página0 Norma ISO 27001 Resumen-Controles

0 Norma ISO 27001 Resumen-Controles

Cargado por

Carlos GuzmanCopyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF, TXT o lea en línea desde Scribd

Está en la página 1de 1

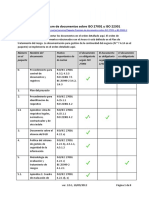

ISO

27001:2013 ANEXO A (Normativo)

OBJETIVOS DE CONTROL Y CONTROLES DE SEGURIDAD DE LA INFORMACIÓN

A.5 POLÍTICA DE LA SEGURIDAD DE LA INFORMACIÓN. A.11. SEGURIDAD FÍSICA Y ENTORNO A.14 ADQUISICIÓN, DESARROLLO Y MANTENIMIENTO DE SISTEMA

A.5.1 Orientación de Dirección en Gestión Seg Inf A.11.1 Áreas Seguras A.14.1 Requisitos seguridad de sistemas información

A5.1.1 Política de Seguridad de la información A11.1.1 Perímetro de seguridad física A14.1.1 Análisis y especificación requisitos seg inf

A5.1.2 Revisión de políticas de seg inf A11.1.2 Controles de acceso físico A14.1.2 Seguridad servicios aplicaciones redes públicas

A.6 ORGANIZACIÓN DE SEG INF A11.1.3 Seguridad oficinas, recintos e instalaciones A14.1.3 Protección transacciones servicios aplicaciones

A.6.1 Organización Interna. A11.1.4 Protección contra amenazas externas y ambientales A.14.2 Seguridad procesos desarrollo y soporte

A6.1.1 Roles y responsabilidades para la seg inf A11.1.5 Trabajo en áreas seguras A14.2.1 Política desarrollo seguro

A6.1.2 Separación de deberes A11.1.6 Áreas de despacho y carga A14.2.2 Proc de control de cambios en sistemas

A6.1.3 Contacto con las autoridades A.11.2 Equipos A14.2.3 Revisión técnica aplicaciones después cambios plataforma o

A6.1.4 Contacto con grupos de interés especial A11.2.1 Ubicación y protección de los equipos A14.2.4 Restricciones en cambios a paquetes software

A6.1.5 Seg Inf en la gestión de proyectos A11.2.2 Servicio de suministro A14.2.5 Principios de construcción de los sistemas seguros

A.6.2 Dispositivos Móviles y Teletrabajo. A11.2.3 Seguridad de cableado A14.2.6 Ambiente de desarrollo seguro

A6.2.1 Política para dispositivos móviles A11.2.4 Manteniiento de equipos A14.2.7 Desarrollo contratado externamente

A6.2.2 Teletrabajo A11.2.5 Retiro de equipos A14.2.8 Pruebas de seguridad de sistemas

A.7 SEGURIDAD DE LOS RECURSOS HUMANOS A11.2.6 Seguridad de equipos y activos fuera instalaciones

A14.2.9 Prueba de aceptación de sistemas

A.7.1. Antes de asumir el empleo A11.2.7 Disposición segura o reutilización equipos A.14.3 Datos de ensayo

A7.1.1 Selección A11.2.8 Equipo de usuario desatendido A14.3.1 Protección de datos de prueba

A7.1.2 Términos y condiciones del empleo A11.2.9 Política de escritorio limpio y pantalla limpia A.15 RELACIONES CON LOS PROVEEDORES

A.7.2 Durante la ejecución del empleo A.12 SEGURIDAD DE LAS OPERACIONES A.15.1 Seg inf en relaciones con proveedores

A7.2.1 Responsabilidades de la dirección A.12.1 Proced operacionales y responsabilidades A15.1.1 Política seg inf para relaciones con proveedores

A7.2.2 Toma de conciencia, educación y formación en A12.1.1

seg inf Proced de operación documentados A15.1.2 Tratamiento seguridad dentro acuerdos con proveedores

A7.2.3 Proceso disciplinario A12.1.2 Gestión de cambios A15.1.3 Cadena de suministro de tecnologia de información y comu

A.7.3 Terminación y cambio de empleo A12.1.3 Gestión de capacidad A.15.2 Gestión de la prestación de servicios de proveedores.

A7.3.1 Terminación o cambio de responsabilidades de A12.1.4

empleoSeparación ambientes desarrollo, pruebas y oA15.2.1 peración Seg y revisión de los servicios de los proveedores

A.8 GESTIÓN DE ACTIVOS. A.12.2 Protección contra códigos maliciosos A15.2.2 Gestión cambios en los servicios de proveedores

A.8.1 Responsabilidad por los Activos A12.2.1 Controles contra códigos maliciosos A.16 GESTIÓN DE INCIDENTES DE SEGURIDAD DE LA INFORMACIÓN

A8.1.1 Inventario de activos A.12.3 Copias de Respaldo A.16.1 Gestión de incidentes y mejoras en seg inf

A8.1.2 Propiedad de los activos A12.3.1 Respaldo de información A16.1.1 Responsabilidad y procedimientos

A8.1.3 Uso aceptable de los activos A.12.4 Registro y Seguimiento A16.1.2 Reporte de eventos de seg de inf

A8.1.4 Devolución de activos A12.4.1 Registro de eventos A16.1.3 Reporte de debilidades de seg de inf

A.8.2 Clasificación de la Información A12.4.2 Protección de la información de registro A6.1.4 Evaluación eventos de seg inf y decisiones sobre ellos

A8.2.1 Clasificación de la información A12.4.3 Registros del administrador y del operador A6.1.5 Respuesta a incidentes de seg de inf

A8.2.2 Etiquetado de la información A12.4.4 Sincronización relojes A6.1.6 Aprendizaje obtenido de los incidentes de seg inf

A8.2.3 Manejo de activos A.12.5 Control de Software Operacional A6.1.7 Recolección de evidencia

A.8.3 Manejo de medios de soporte. A12.5.1 Instalación de software en sistemas operativos A.17 ASPECTOS SEG INF GESTIÓN CONTINUIDAD NEGOCIO

A8.3.1 Gestión de medios removibles A.12.6 Gestión de vulnerabilidad técnica A.17.1 Continuidad de seg inf

A8.3.2 Disposición de los medios A12.6.1 Gestión de vulnerabilidad técnica A17.1.1 Planificación continuidad de la seg de inf

A8.3.3 Transferencia de medios físicos A12.6.2 Restricciones sobre instalación software A17.1.2 Implementación continuidad de la seg de inf

A.9 CONTROL DE ACCESO A12.7 Consideraciones auditorias sistemas información A17.1.3 Verificación, revisión y evaluación continuidad seg inf

A.9.1 Requisitos del Negocio para Control de Acceso.A12.7.1 Controles auditorias sistemas de informaciónA.17.2 Redundancia

A9.1.1 Política de control de acceso A.13 SEGURIDAD DE LAS COMUNICACIONES A17.2.1 Disponibilidad instalaciones procesamiento de información

A9.1.2 Acceso a redes y a servicios en red A.13.1 Gestión de Seguridad de Redes A.18 CUMPLIMIENTO.

A.9.2 Gestión de Acceso de Usuarios A13.1.1 Controles de redes A.18.1 Cumplimiento de requisitos legales y contractuales.

A9.2.1 Registro y cancelación registro de usuarios A13.1.2 Seguridad de los servicios de red A18.1.1 Identificación legislación aplicable y requisitos contractuale

A9.2.2 Suministro de acceso de usuarios A13.1.3 Separación en las redes A18.1.2 Derechos de propiedad intelectual

A9.2.3 Gestión de derechos de acceso privilegiado A.13.2 Transferencia de información A18.1.3 Protección de registros

A9.2.4 Gestión inf de autenticación secreta usuarios A13.2.1 Política y procedimientos de transferencia de A18.1.4

información

Privacidad y protección información datos personales

A9.2.5 Revisión de derechos de acceso a usuarios A13.2.2 Acuerdos transferencia de información A18.1.5 Reglamentación de controles criptográficos

A9.2.6 Retiro o ajuste de los derechos de acceso A13.2.3 Mensajeria electrónica A.18.2 Revisiones de seguridad de la información

A.9.3 Responsabilidades de los usuarios A13.2.4 Acuerdos confidencialidad o no divulgación A18.2.1 revisión independiente de la seg inf

A9.3.1 Uso información de autenticación secreta Notas: A18.2.2 Cumplimiento políticas y normas de seguridad

A.9.4 Control de Acceso a Sistemas y Aplicaciones A18.2.3 Revisión del cumplimiento técnico

A9.4.1 Restricción de acceso a la información Notas:

A9.4.2 Procedimiento de ingreso seguro

A9.4.3 Sistema de gestión de contraseñas

A9.4.4 Uso de programas utilitarios privilegiados

A9.4.5 Control acceso código fuente de programas

A.10 CRIPTOGRAFÍA

A.10.1 Controles Criptográficos. Jaime López Hernández

A10.1.1 Política sobre uso controles criptográficos jaimelopez27001@gmail.com

A10.1.2 Gestión de llaves 311 876 1474

También podría gustarte

- Autorizacion Domicilio TlaxcalaDocumento1 páginaAutorizacion Domicilio TlaxcalaAna Karen Santiago Bonilla100% (2)

- Aenor Formaci N Inter Imple Iso 27001 2022Documento76 páginasAenor Formaci N Inter Imple Iso 27001 2022Guillermo Chumbe GutiérrezAún no hay calificaciones

- Plantilla DOC-SGSI Alcance Del SGSI v3Documento15 páginasPlantilla DOC-SGSI Alcance Del SGSI v3Jorge Cabal PrietoAún no hay calificaciones

- Lista de Documentos Paquete Premium ISO 27001 e ISO 22301 ESDocumento8 páginasLista de Documentos Paquete Premium ISO 27001 e ISO 22301 ESJosé RodríguezAún no hay calificaciones

- Checklist para Conocer El Plan de Seguridad InformaticaDocumento2 páginasChecklist para Conocer El Plan de Seguridad InformaticajorgeAún no hay calificaciones

- Aplicabilidad ControlesDocumento14 páginasAplicabilidad ControlesJonathan MeroAún no hay calificaciones

- Deber Diseño 1.21Documento1 páginaDeber Diseño 1.21eder manriqueAún no hay calificaciones

- Alcance Del SgsiDocumento5 páginasAlcance Del SgsiJimmyGuevaraAún no hay calificaciones

- SOA Ejemplo v2Documento3 páginasSOA Ejemplo v2Roberto Gustavo Contreras RamirezAún no hay calificaciones

- Planilla Iso 27002Documento11 páginasPlanilla Iso 27002Ivan Enrique Caldas Platicon0% (1)

- Respuesta Incidentes ChecklistDocumento2 páginasRespuesta Incidentes ChecklistAndrés AracenaAún no hay calificaciones

- Lista de Documentos RequeridosDocumento5 páginasLista de Documentos RequeridosujimenezAún no hay calificaciones

- Entregable 6.5 ALCANCE SGIDocumento16 páginasEntregable 6.5 ALCANCE SGIJznZeroO100% (1)

- Código Ética PepsiDocumento6 páginasCódigo Ética PepsiJonathan HernandezAún no hay calificaciones

- Documentos Obligatorios y de Uso Frecuente Norma ISO 27001.2013Documento2 páginasDocumentos Obligatorios y de Uso Frecuente Norma ISO 27001.2013Ingrid Montenegro100% (1)

- ISO 27001 - Documentos y Registros V072018A Cert PDFDocumento2 páginasISO 27001 - Documentos y Registros V072018A Cert PDFCarlos VegaAún no hay calificaciones

- Hoja de Cálculo en C Users R Desktop Scanned Files Dir - 412 Fase 4 - Trabajo Colaborativo - SGSI V1Documento18 páginasHoja de Cálculo en C Users R Desktop Scanned Files Dir - 412 Fase 4 - Trabajo Colaborativo - SGSI V1Milena CastillaAún no hay calificaciones

- Matriz Análisis de RiesgosDocumento62 páginasMatriz Análisis de RiesgosSlayer KingAún no hay calificaciones

- Lista ISO 27001Documento3 páginasLista ISO 27001Eduardo Roque100% (1)

- Lista de Documentos Paquete Premium de Documentos Sobre ISO 27001 y ISO 22301 ESDocumento9 páginasLista de Documentos Paquete Premium de Documentos Sobre ISO 27001 y ISO 22301 ESRodrigo WastenesAún no hay calificaciones

- SGSI MinsaludDocumento16 páginasSGSI MinsaludFerdAún no hay calificaciones

- Gap - Iso 27001 2013 KPDocumento58 páginasGap - Iso 27001 2013 KPHenrry Gutierrez GutierrezAún no hay calificaciones

- Lección 04 - CiberseguridadDocumento23 páginasLección 04 - CiberseguridadRicardo SanchezAún no hay calificaciones

- EVALUACION RIESGO CIBERSEGURIDAD v1Documento8 páginasEVALUACION RIESGO CIBERSEGURIDAD v1Nino vejarAún no hay calificaciones

- Documentos Obligatorios y Registros Requeridos Por ISO 27001Documento3 páginasDocumentos Obligatorios y Registros Requeridos Por ISO 27001Paola Andrea JaimesAún no hay calificaciones

- Preguntas de Apoyo ISO 27001 Internal Auditor (V112023) SPDocumento12 páginasPreguntas de Apoyo ISO 27001 Internal Auditor (V112023) SPblankyAún no hay calificaciones

- Auditoría - ISO 27001-2013Documento5 páginasAuditoría - ISO 27001-2013Carlos AvilaAún no hay calificaciones

- Teletrabajo Seguro Check ListDocumento3 páginasTeletrabajo Seguro Check Listwilmer EspinosaAún no hay calificaciones

- Taller ISO 27001 FundamentosDocumento39 páginasTaller ISO 27001 FundamentosErikAún no hay calificaciones

- Cis Guide FinalDocumento54 páginasCis Guide Finalaleco9Aún no hay calificaciones

- Evaluacion de Controles Iso 27001-2013Documento14 páginasEvaluacion de Controles Iso 27001-2013sebastian spin100% (1)

- Endesa GapDocumento2 páginasEndesa GapElMERAún no hay calificaciones

- Checklist NIST CSF 1.1 EspañolDocumento34 páginasChecklist NIST CSF 1.1 EspañolRubén Blanco FitoAún no hay calificaciones

- Declaracion AplicabilidadDocumento6 páginasDeclaracion AplicabilidadEma44Aún no hay calificaciones

- Mapa de Riesgo Ejemplo GestionDocumento5 páginasMapa de Riesgo Ejemplo GestionJuan Ramon ContrerasAún no hay calificaciones

- SGSI - Checklist ISO 27001 y ControlesDocumento2 páginasSGSI - Checklist ISO 27001 y ControlesJoe3109Aún no hay calificaciones

- Informacion Analisis GAP2017Documento10 páginasInformacion Analisis GAP2017michell to cla100% (2)

- A.8.3 Politica de Clasificacion de La Informacion 27001 Preview ESDocumento3 páginasA.8.3 Politica de Clasificacion de La Informacion 27001 Preview ESNino Ruport100% (1)

- 1) 27001 Fundamentos y Auditroría Visión GeneralDocumento93 páginas1) 27001 Fundamentos y Auditroría Visión GeneralElias Mendoza CamposAún no hay calificaciones

- Indicaciones Cuadro Vulnerabilidades, Amenazas y Riesgos Por CategoríaDocumento6 páginasIndicaciones Cuadro Vulnerabilidades, Amenazas y Riesgos Por CategoríaWilton Calvo Barrios100% (1)

- Plan Seguridad Privacidad InformacionDocumento36 páginasPlan Seguridad Privacidad InformacionCarlos Iván Angarita CacheoAún no hay calificaciones

- Lista de Chequeo Seguridad de La InformaciónDocumento6 páginasLista de Chequeo Seguridad de La InformaciónPiedad HernandezAún no hay calificaciones

- Iso 27001 - Cómo Hacer Tu Política Del Sgsi - Hackmetrix BlogDocumento8 páginasIso 27001 - Cómo Hacer Tu Política Del Sgsi - Hackmetrix BlogRoxana MontoyaAún no hay calificaciones

- Cláusula - Política de Seguridad de La InformaciónDocumento5 páginasCláusula - Política de Seguridad de La InformaciónWilliam AlfredoAún no hay calificaciones

- Iso 27005Documento112 páginasIso 27005Andrea CruzAún no hay calificaciones

- Cronograma SGSIDocumento6 páginasCronograma SGSIdavid_padron_1Aún no hay calificaciones

- Proceso y Fases de La Auditoria de Sistemas de InformacionDocumento14 páginasProceso y Fases de La Auditoria de Sistemas de InformacionChecolinAún no hay calificaciones

- Iso 27001 Cap 4 y 5Documento3 páginasIso 27001 Cap 4 y 5ビジャール マイケル100% (1)

- Auto Evaluacion SGSIDocumento40 páginasAuto Evaluacion SGSIJeff Lozano GarciaAún no hay calificaciones

- Politica Del Sistema de Gestion de Continuidad de NegociosDocumento6 páginasPolitica Del Sistema de Gestion de Continuidad de NegociosRafael GM GrosserAún no hay calificaciones

- Seguridad InformáticaDocumento9 páginasSeguridad InformáticaMartha Maria Rivadeneyra OlallaAún no hay calificaciones

- Sample Exam Information Security Foundation Latin American SpanishDocumento40 páginasSample Exam Information Security Foundation Latin American SpanishAbner Pichumán AniñirAún no hay calificaciones

- 9 Francisco Javier Valencia - PDDocumento18 páginas9 Francisco Javier Valencia - PDRicardo GómezAún no hay calificaciones

- Manual Políticas de Un Data CenterDocumento15 páginasManual Políticas de Un Data CenterFernanda HerreraAún no hay calificaciones

- ISO 27001 ControlesDocumento11 páginasISO 27001 ControlesPOOLAún no hay calificaciones

- Declaracion AplicabilidadDocumento19 páginasDeclaracion AplicabilidadMarcosAún no hay calificaciones

- Capacitacion Politicas SGSI 2021Documento30 páginasCapacitacion Politicas SGSI 2021SERGIO LUÍS ARRIETA GONZALEZ ESTUDIANTEAún no hay calificaciones

- Politica de Gestion de ConfiguracionDocumento5 páginasPolitica de Gestion de Configuracionluis enrique morel hernadezAún no hay calificaciones

- Lista de Chequeo (Sgsi)Documento4 páginasLista de Chequeo (Sgsi)Felipe CardenasAún no hay calificaciones

- 03 2016 Requisitos - ISO - 27000 - v01 PDFDocumento66 páginas03 2016 Requisitos - ISO - 27000 - v01 PDFDianis CruzAún no hay calificaciones

- Aplicabilidad de Controles de Seguridad de La Información 2020Documento72 páginasAplicabilidad de Controles de Seguridad de La Información 2020Roddy CataguaAún no hay calificaciones

- PCSEGPER-ENMICADO 01 Dominios y Controles ISO 27001-2013 VFDocumento1 páginaPCSEGPER-ENMICADO 01 Dominios y Controles ISO 27001-2013 VFCecilia Reyes JavierAún no hay calificaciones

- Hoja ResumendominiosDocumento1 páginaHoja ResumendominiossalvadorvargasAún no hay calificaciones

- Práctica6 Gp2 201511 - WincuplDocumento4 páginasPráctica6 Gp2 201511 - WincuplErick MartinezAún no hay calificaciones

- Mantenimiento PeriódicoDocumento10 páginasMantenimiento PeriódicoCarlosHinostrozaCrispinAún no hay calificaciones

- Clase 9Documento14 páginasClase 9RocioAún no hay calificaciones

- Miguel - Muñoz - Tarea4 ADOPDocumento8 páginasMiguel - Muñoz - Tarea4 ADOPMiguel MuñozAún no hay calificaciones

- CV8R-SST-FOR-010 Registro Incidentes PeligrososDocumento2 páginasCV8R-SST-FOR-010 Registro Incidentes Peligrososmaelo_10Aún no hay calificaciones

- LECTURA Dimensionamiento de AlmacenesDocumento5 páginasLECTURA Dimensionamiento de AlmacenesDanny StevensonAún no hay calificaciones

- Currículum - Brandon Acosta S.Documento2 páginasCurrículum - Brandon Acosta S.Brandon AcostaAún no hay calificaciones

- Kris Durden - El Oscuro ImaginarioDocumento87 páginasKris Durden - El Oscuro ImaginariocesarrogaAún no hay calificaciones

- 14-Inmunidad A Microorganismos-Caso Clínico y PreguntasDocumento2 páginas14-Inmunidad A Microorganismos-Caso Clínico y PreguntasSebastián EspinosaAún no hay calificaciones

- Práctica 02 ProductividadDocumento3 páginasPráctica 02 ProductividadAlekx RonquilloAún no hay calificaciones

- Trabajo Grupal ExperimentalDocumento10 páginasTrabajo Grupal ExperimentalADA ALCINDA MINA QUI�ONEZAún no hay calificaciones

- Acotaciones A Mano AlzadasDocumento7 páginasAcotaciones A Mano AlzadasEnmerson FVAún no hay calificaciones

- Empresas Con Enfoque PluriculturalDocumento1 páginaEmpresas Con Enfoque PluriculturalOmar Adrianzen KamAún no hay calificaciones

- Empaques y Embalajes para ExportaciónDocumento56 páginasEmpaques y Embalajes para ExportaciónRodrigo Eduardo Camargo100% (1)

- Actualizacion de Plantilla NOI80Documento6 páginasActualizacion de Plantilla NOI80Gustavo SalazarAún no hay calificaciones

- LONADocumento12 páginasLONAManuela GomezAún no hay calificaciones

- Castillos de Castilla y León. Museos Al Aire LibreDocumento44 páginasCastillos de Castilla y León. Museos Al Aire LibreAngel Busca PiedrasAún no hay calificaciones

- Guia de Graficos DecimasDocumento3 páginasGuia de Graficos DecimasSolange CarreñoAún no hay calificaciones

- Financiamiento TraducidoDocumento99 páginasFinanciamiento TraducidoJorgeAún no hay calificaciones

- Oshas 18001Documento9 páginasOshas 18001Lmr T VargasAún no hay calificaciones

- Contrato de Compraventa de Terreno en Country ClubDocumento3 páginasContrato de Compraventa de Terreno en Country ClubJose RiverosAún no hay calificaciones

- B1.1. Anexo MetodologiaDocumento11 páginasB1.1. Anexo MetodologiaAnonymous 9MMBH5oAún no hay calificaciones

- Tarea ViiDocumento5 páginasTarea ViiSelina González HerreraAún no hay calificaciones

- 2.1 Liderasgo y CompromisoDocumento5 páginas2.1 Liderasgo y Compromisodaniel xandAún no hay calificaciones

- Los Orígenes de La Industria Cafetera, 1830Documento26 páginasLos Orígenes de La Industria Cafetera, 1830Nestor Manuel Orduz GutierrezAún no hay calificaciones

- Base 1. Educación InicialDocumento4 páginasBase 1. Educación InicialBere FonteAún no hay calificaciones

- CONCEPTO de Frito LayDocumento1 páginaCONCEPTO de Frito Laylobito2018Aún no hay calificaciones