Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Como Atacar Ciberataques en Los Servidores de La Compañia

Cargado por

Diana Carolina MUTIS MUNOZ0 calificaciones0% encontró este documento útil (0 votos)

35 vistas4 páginasTítulo original

COMO ATACAR CIBERATAQUES EN LOS SERVIDORES DE LA COMPAÑIA

Derechos de autor

© © All Rights Reserved

Formatos disponibles

PDF, TXT o lea en línea desde Scribd

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF, TXT o lea en línea desde Scribd

0 calificaciones0% encontró este documento útil (0 votos)

35 vistas4 páginasComo Atacar Ciberataques en Los Servidores de La Compañia

Cargado por

Diana Carolina MUTIS MUNOZCopyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF, TXT o lea en línea desde Scribd

Está en la página 1de 4

COMO EVITAR LOS CIBERATAQUES EN LOS SERVIDORES DE LAS COMPAÑIAS

DIANA CAROLINA MUTIS MUÑOZ ID 480083

DOCENTE

MARTHA LUCIA ANGULO ALOMIA

CORPORACION UNIVERSITARIA MINUTO DE DIOS

FACULTAD DE CONTADURIA PUBICA

SANTIAGO DE CALI

2020

COMO EVITAR LOS CIBERATAQUES EN LOS SERVIDORES DE LAS

COMPAÑIAS

1. CUALES SON LOS PRINCIPALES RIEGOS INFORMATICOS, A LOS QUE

ESTA EXPUESTA UNA COMPAÑÍA?

Los principales riesgos a los que se encuentran expuestas las compañías son:

Ataques y explotación dirigidos. Esto sucede cuando fuentes externas

encuentran puntos vulnerables en la seguridad.

Robo interno de archivos y base de datos.

Navegación imprudente por parte de los empleados.

Phishing, Es la suplantación de identidad de la empresa o de los empleados que

trabajan en ella a través de emails o perfiles de redes sociales entre otros.

Uso imprudente de WiFi.

Siniestros y desastres naturales.

Fugas de información.

2. CUAL ES EL BENEFICIO QUE BUSCA UN HACKER AL SECUESTRAR UNA

SESIÓN O UN SERVIDOR?

Son varios los beneficios de un Hacker dependiendo de las intenciones del

mismo, teniendo en cuenta que este es un programador inteligente experto en

manipular o modificar los sistemas de información este se puede beneficiar así:

a) Beneficios mal intencionados:

Realizar compras on-line

Utilizar imágenes personales para chantajes

Acceder a información confidencial para manipulación de datos

b) Beneficios buenos:

Ingresar a un pc para arreglar fallas y corregirlas

Encontrar y acceder a los archivos y/o documentos que estén ocultos y

que contengan información importante.

Emplear al máximo su conocimiento para ayudar a la alta gerencia y a los

demás compañeros.

Utilizar esta información para anticiparse a diferentes problemas que se

presenten en la administración de contingencias.

Introducirse en diversos equipos informáticos que contenga información

valiosa para utilizarla en beneficio de la empresa.

Reforzar y reestructurar la ciberseguridad del sistema para evitar futuros

ataques de los Crackers.

3. EL RIESGO DE ATAQUE DE UN HACKER PUEDE CONSIDERARSE UN TIPO

DE RIESGO INTERNO O EXTERNO?

Considero que el riesgo de ataque puede considerarse interno y externa,

porque un Hacker puede manipular información para beneficio propio; para ello

se deben adoptar medidas que minimicen el riesgo a través de la

implementación de controles; de esta manera mantendremos protegida nuestra

información confidencial y la de nuestros clientes frente a la mayoría de

amenazas y vulnerabilidades detectadas.

4. CUAL ES EL PAPEL DE UN AUDITOR FRENTE AL RIESGO DE UN

CIBERATAQUE?

El papel de los auditores es implementar controles críticos para su prevención,

deben realizar procedimientos de control interno y gestión de riesgos de forma

diaria; establecer líneas de defensa desde la alta dirección hacia abajo:

1er. Línea de defensa: control de las áreas, control interno de las tics.

2da. Línea de defensa: cumplimiento normativo de tics, seguridad de tics y

gestión de riesgos de tics.

3er. Línea de defensa: auditoria interna de TI

5. QUE POLITICA DE SEGURIDAD EN REDES Y EN SERVIDORES CONOCE O

CONSIDERA QUE PUEDEN SER APLICADAS PARA MITIGAR EL RIESGO

DE LOS CIBERATAQUES?

Considero que se pueden aplicar las siguientes políticas para mitigar el riesgo:

Establecer un inventario de todos y cada uno de los riesgos cibernéticos

existentes.

Establecer mecanismos que mantengan a salvo cada elemento de la

empresa que está en la red.

Marcar una periodicidad para los procesos de seguridad.

6. UN ANTIVIRUS ES UNA ESTRATEGIA LO SUFICIENTEMENTE SEGURA

PARA SER LA UNICA APLICABLE EN UNAORGANIZACION?

El antivirus no es suficiente para blindar a los sistemas de todas las amenazas, Se

dice que las empresas tienen muchos programas antivirus, pero los hackers

lograron desinstalarlos construyendo su malware personalizado.

También podría gustarte

- Actividad 2 Taller de PresupuestoDocumento3 páginasActividad 2 Taller de PresupuestoDiana Carolina MUTIS MUNOZAún no hay calificaciones

- Actividad 1 Mapa ConceptualDocumento1 páginaActividad 1 Mapa ConceptualDiana Carolina MUTIS MUNOZAún no hay calificaciones

- FOLLETODocumento2 páginasFOLLETODiana Carolina MUTIS MUNOZAún no hay calificaciones

- Actividad 1 - Grupo 7Documento6 páginasActividad 1 - Grupo 7Diana Carolina MUTIS MUNOZAún no hay calificaciones

- Taller Electiva NIIF para PYMESDocumento7 páginasTaller Electiva NIIF para PYMESDiana Carolina MUTIS MUNOZAún no hay calificaciones

- Taller Control InternoDocumento7 páginasTaller Control InternoDiana Carolina MUTIS MUNOZAún no hay calificaciones

- Trabajo Implementacio FacuracioDocumento54 páginasTrabajo Implementacio FacuracioDiana Carolina MUTIS MUNOZAún no hay calificaciones

- Poder Notarial (POA) o Carta NotarialDocumento2 páginasPoder Notarial (POA) o Carta NotarialVictor Castellanos NavarroAún no hay calificaciones

- Ejemplo Reseña Fotografica IndiciadoDocumento2 páginasEjemplo Reseña Fotografica IndiciadoDaniel Jose Martinez BarraganAún no hay calificaciones

- Taller Fases de La Administracion ControlDocumento4 páginasTaller Fases de La Administracion ControlVANESSA DEL CARMENBUENDIA LOPEZ ESTUDIANTEAún no hay calificaciones

- Anaya Energia Unidad 10Documento16 páginasAnaya Energia Unidad 10nury yaneth martinez huertasAún no hay calificaciones

- Metacomandos de ExcelDocumento2 páginasMetacomandos de ExcelCarlos Daniel JImenez Castellanos50% (4)

- Nelly GuerreroDocumento50 páginasNelly GuerreroIndira briceñoAún no hay calificaciones

- Quiz Riesgo Locativo UniajcDocumento2 páginasQuiz Riesgo Locativo UniajcMargarita CastañoAún no hay calificaciones

- Zeus Server Studio v.2.0.7Documento19 páginasZeus Server Studio v.2.0.7garrigan12Aún no hay calificaciones

- Enmascarado para Pintura IndustrialDocumento4 páginasEnmascarado para Pintura IndustrialMarisa López100% (1)

- Trabajo de ComputoDocumento25 páginasTrabajo de ComputoVALENTIN CASTILLO SIANCASAún no hay calificaciones

- Clase 1.1. Gerencia de Proyectos - UCTDocumento19 páginasClase 1.1. Gerencia de Proyectos - UCTEduardo TerronesAún no hay calificaciones

- Actividad 1 - Neurociencias y Practicas AndragogicasDocumento6 páginasActividad 1 - Neurociencias y Practicas AndragogicasYira SanchezAún no hay calificaciones

- Política de PPYEDocumento2 páginasPolítica de PPYEAna RinconAún no hay calificaciones

- Ficha Técnica de Bienes de Interés CulturalDocumento8 páginasFicha Técnica de Bienes de Interés CulturalJHON NICOLAS RODRIGUEZ VENEGASAún no hay calificaciones

- HB Clase 20201016Documento5 páginasHB Clase 20201016JesusAún no hay calificaciones

- Manual de 4D56 1994 Al 2005 PDFDocumento124 páginasManual de 4D56 1994 Al 2005 PDFJean carlos Flores martinez86% (22)

- Dependencias Centro Surcolombiano SenaDocumento4 páginasDependencias Centro Surcolombiano SenaBRITNEY ALEXANDRA ROSAS CHALPARTARAún no hay calificaciones

- Informe de Instalciones Electricas DomicilariasDocumento44 páginasInforme de Instalciones Electricas DomicilariasCastañeda UrupequeAún no hay calificaciones

- Ensayo de Máquinas de Corriente Alterna Trabajo FinalDocumento11 páginasEnsayo de Máquinas de Corriente Alterna Trabajo FinalNelson Campos100% (3)

- Normalizacion Parte1Documento43 páginasNormalizacion Parte1Kristhyan Andree Kurt Lazarte ZubiaAún no hay calificaciones

- Caso de La Nube Tarea-Trabajo GrupalDocumento3 páginasCaso de La Nube Tarea-Trabajo GrupalKarla Machare GonzálesAún no hay calificaciones

- FodaDocumento8 páginasFodamelanieAún no hay calificaciones

- 6 - Registro de Avance Del Aprendizaje de Los Estudiantes Que Asisten Al RefDocumento2 páginas6 - Registro de Avance Del Aprendizaje de Los Estudiantes Que Asisten Al RefSandra Elizabeth Aldaz CangoAún no hay calificaciones

- 5.2.1 OutsoursingDocumento27 páginas5.2.1 OutsoursingDan CruzAún no hay calificaciones

- Phyton4 - ListasDocumento38 páginasPhyton4 - Listasdaniel loza santa cruzAún no hay calificaciones

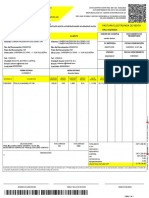

- Factura Electronica de Venta NAC 60249306Documento1 páginaFactura Electronica de Venta NAC 60249306Gilgal ImpresionesAún no hay calificaciones

- 4b Mat U1 RealesDocumento8 páginas4b Mat U1 RealesyasminAún no hay calificaciones

- Software de Uso General 1Documento10 páginasSoftware de Uso General 1Yoanna marsAún no hay calificaciones

- Derivación de Funciones Compuestas e ImplícitasDocumento43 páginasDerivación de Funciones Compuestas e ImplícitasEsteban LopezAún no hay calificaciones

- 2° Entrega Proyecto Técnico TerminadoDocumento90 páginas2° Entrega Proyecto Técnico TerminadoSebaAún no hay calificaciones