Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Controles de Accesos y Arquitectura de Seguridad de Las Bases de Datos

Cargado por

Multi Droid0 calificaciones0% encontró este documento útil (0 votos)

7 vistas2 páginasTítulo original

Controles de accesos y arquitectura de Seguridad de las Bases de Datos

Derechos de autor

© © All Rights Reserved

Formatos disponibles

DOCX, PDF, TXT o lea en línea desde Scribd

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

© All Rights Reserved

Formatos disponibles

Descargue como DOCX, PDF, TXT o lea en línea desde Scribd

0 calificaciones0% encontró este documento útil (0 votos)

7 vistas2 páginasControles de Accesos y Arquitectura de Seguridad de Las Bases de Datos

Cargado por

Multi DroidCopyright:

© All Rights Reserved

Formatos disponibles

Descargue como DOCX, PDF, TXT o lea en línea desde Scribd

Está en la página 1de 2

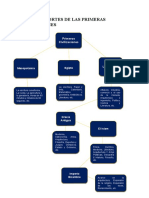

Controles De Accesos Y Arquitectura De Seguridad De

Las Bases De Datos

El control de acceso es quién tiene acceso a recursos de sistemas

informáticos específicos en un momento dado. Este consta de tres pasos.

Estos pasos son la identificación, autenticación y autorización. Con

el uso de estos tres principios un administrador del sistema puede

controlar que recursos están disponibles para los usuarios de un sistema.

La identificación es el 1er paso, y este se refiere a las cosas como

nombres de usuario y tarjetas de identificación. Es el medio por el cual el

usuario identifica quiénes son. Este paso se realiza generalmente al iniciar

sesión. La autenticación es el 2do paso, es el proceso de control de

acceso. Contraseñas, reconocimiento de voz, y escáneres biométricos son

métodos comunes de autenticación. El objetivo de la autenticación es

para verificar la identidad del usuario. La autorización se produce

después de que un usuario se autentica y luego es autorizado a utilizar el

sistema. El usuario esta generalmente sólo autorizado a usar una porción

de los recursos del sistema en función de su papel en la organización. Su

objetivo es impedir el acceso no autorizado a los sistemas de

información, bases de datos y servicios de información. Implementar

seguridad en los accesos de usuarios por medio de técnicas de

autenticación y autorización. Controlar la seguridad en la conexión entre

la red del Organismo y otras redes públicas o privadas. Registrar y revisar

eventos y actividades críticas llevadas a cabo por los usuarios en los

sistemas. Concientizar a los usuarios respecto de su responsabilidad

frente a la utilización de contraseñas y equipos. Garantizar la seguridad

de la información cuando se utiliza computación móvil e instalaciones de

trabajo remoto.

La arquitectura de seguridad, es la que permitir la interconexión de

sistemas informáticos de modo que se pueda alcanzar una comunicación

útil entre procesos de aplicación. Para ello se deben establecer

mecanismos de seguridad para proteger la información intercambiada

entre procesos. Tales mecanismos deberían hacer que el coste de obtener

o modificar los datos sea mayor que el valor potencial de obtener o

modificar los datos. Los servicios de seguridad definidos son autenticación

de entidad par, control de acceso, confidencialidad de datos, integridad

de datos, no repudio (con prueba de origen, con prueba de entrega). Para

proporcionar estos servicios de seguridad es necesario incorporar en

niveles apropiados del modelo de referencia ISA mecanismos de

seguridad (cifrado, firma digital, mecanismos de control de acceso,

integridad de datos, intercambio de autenticación, etc).

Se pueden definir una serie de objetivos o requisitos que la

arquitectura de seguridad definida para el modelo ISA (La Atmósfera

Estándar Internacional (en inglés: International Standard Atmosphere),

debe garantizar respecto de los datos que manejan las redes de

comunicaciones. Estos objetivos son los siguientes:

1. Protección de los datos frente a modificaciones no autorizadas.

2. Protección de los datos frente a pérdidas/repeticiones.

3. Protección de los datos frente a revelaciones no autorizadas.

4. Garantía de la correcta identidad del emisor de los datos.

5. Garantía de la correcta identidad del receptor de los datos.

También podría gustarte

- TAREA1Documento1 páginaTAREA1Multi DroidAún no hay calificaciones

- PDF Estructura de Datos SegundoDocumento4 páginasPDF Estructura de Datos SegundoMulti DroidAún no hay calificaciones

- NodosDocumento10 páginasNodosMulti DroidAún no hay calificaciones

- Sistema de BibliotecaDocumento1 páginaSistema de BibliotecaMulti DroidAún no hay calificaciones

- Lab SQLDocumento3 páginasLab SQLMulti DroidAún no hay calificaciones

- Herramientas de PruebaDocumento3 páginasHerramientas de PruebaMulti DroidAún no hay calificaciones

- Practica de Calentamiento para El Segundo ParcialDocumento5 páginasPractica de Calentamiento para El Segundo ParcialMulti DroidAún no hay calificaciones

- Lista de TareasDocumento1 páginaLista de TareasMulti DroidAún no hay calificaciones

- Trabajo FinalDocumento5 páginasTrabajo FinalMulti Droid100% (4)

- Parte IIIDocumento1 páginaParte IIIMulti DroidAún no hay calificaciones

- E-Learning Blue VariantDocumento9 páginasE-Learning Blue VariantMulti DroidAún no hay calificaciones

- El Modelo RelacionalDocumento5 páginasEl Modelo RelacionalMulti DroidAún no hay calificaciones

- Plantilla Propuesta de ProyectoDocumento2 páginasPlantilla Propuesta de ProyectoMulti DroidAún no hay calificaciones

- Test de Medición de TemperamentosDocumento3 páginasTest de Medición de TemperamentosAna AquinoAún no hay calificaciones

- Características de Las Etapas de Historia UniversalDocumento2 páginasCaracterísticas de Las Etapas de Historia UniversalMulti DroidAún no hay calificaciones

- Cronología de La Segunda Guerra MundialDocumento1 páginaCronología de La Segunda Guerra MundialMulti DroidAún no hay calificaciones

- Riesgo Chile2007Documento74 páginasRiesgo Chile2007Jhonathan QVAún no hay calificaciones

- Características de Las Etapas de Historia UniversalDocumento2 páginasCaracterísticas de Las Etapas de Historia UniversalMulti DroidAún no hay calificaciones

- Ciencia SocialesDocumento1 páginaCiencia SocialesMulti DroidAún no hay calificaciones

- Cronología de La Segunda Guerra MundialDocumento1 páginaCronología de La Segunda Guerra MundialMulti DroidAún no hay calificaciones

- Ejercicio Practico Virtual PDFDocumento3 páginasEjercicio Practico Virtual PDFMulti DroidAún no hay calificaciones

- Controles de Accesos y Arquitectura de Seguridad de Las Bases de DatosDocumento2 páginasControles de Accesos y Arquitectura de Seguridad de Las Bases de DatosMulti DroidAún no hay calificaciones

- Ciencia SocialesDocumento1 páginaCiencia SocialesMulti DroidAún no hay calificaciones

- Esquema 1Documento1 páginaEsquema 1Multi DroidAún no hay calificaciones

- Diseño de Bases de Datos Y El Modelo EDocumento5 páginasDiseño de Bases de Datos Y El Modelo EMulti DroidAún no hay calificaciones

- Diseño de Bases de Datos Y El Modelo EDocumento5 páginasDiseño de Bases de Datos Y El Modelo EMulti DroidAún no hay calificaciones

- Ejercicio Practico VirtualDocumento3 páginasEjercicio Practico VirtualMulti DroidAún no hay calificaciones

- Presentacion 1Documento2 páginasPresentacion 1Multi DroidAún no hay calificaciones

- Controles de Accesos y Arquitectura de Seguridad de Las Bases de DatosDocumento2 páginasControles de Accesos y Arquitectura de Seguridad de Las Bases de DatosMulti DroidAún no hay calificaciones

- Informe at Encargo2 Asistencia TecnicaDocumento3 páginasInforme at Encargo2 Asistencia TecnicaMardonio Cisneros RamosAún no hay calificaciones

- Ensayo de AutomatizacionDocumento6 páginasEnsayo de AutomatizacionLeoAún no hay calificaciones

- ISO 90012015 CambiosDocumento68 páginasISO 90012015 CambiosIsrael CuellarAún no hay calificaciones

- Redes de Comunicación Industrial ProfinetDocumento6 páginasRedes de Comunicación Industrial ProfinetBenjamin Ramirez100% (1)

- Adquisicion de Datos Con LabviewDocumento19 páginasAdquisicion de Datos Con LabviewrubenAún no hay calificaciones

- Pa 03 - Laboratorio de Innovacion EnviarDocumento8 páginasPa 03 - Laboratorio de Innovacion EnviarZAIDA YUDY HUARANCCA TAPARAAún no hay calificaciones

- Attachment AA31 FD77Documento14 páginasAttachment AA31 FD77Rodrigo Pastor Santa MariaAún no hay calificaciones

- Informe 2Documento8 páginasInforme 2Sergio Denis Coca MagariñosAún no hay calificaciones

- Sistemas de Transporte FerroviarioDocumento10 páginasSistemas de Transporte FerroviarioChucho MoralesAún no hay calificaciones

- TesisDocumento135 páginasTesisJuanDa Sotto VAún no hay calificaciones

- SDN Network vs. Traditional Network: April 2017Documento8 páginasSDN Network vs. Traditional Network: April 2017michaelAún no hay calificaciones

- Gestion de Aprovisionamiento - Pedido de CompraDocumento17 páginasGestion de Aprovisionamiento - Pedido de CompraUrcia FranciscoAún no hay calificaciones

- RFQ - Subestacion-Zona1Documento8 páginasRFQ - Subestacion-Zona1david mauricioAún no hay calificaciones

- Herramientas Case para Programas Orientado A ObjetosDocumento4 páginasHerramientas Case para Programas Orientado A ObjetosChristian MatsushitaAún no hay calificaciones

- Como Instalar Roundcube Webmail en CentOS - ProgramaciónDocumento4 páginasComo Instalar Roundcube Webmail en CentOS - ProgramaciónAlexander Paredes SaraviaAún no hay calificaciones

- Catálogo Interruptores TERASAKIDocumento124 páginasCatálogo Interruptores TERASAKIAutomático GEMPILAún no hay calificaciones

- Cei62271-200 (Ed1.0) S 1Documento86 páginasCei62271-200 (Ed1.0) S 1Ivan FlorezAún no hay calificaciones

- Prog PicaxeDocumento84 páginasProg PicaxeWilfredo Peñaloza100% (2)

- El Sistema Financiero PeruanoDocumento18 páginasEl Sistema Financiero PeruanoYovana PanccaAún no hay calificaciones

- 3 Métodos para Instalar S.O.Documento7 páginas3 Métodos para Instalar S.O.carlos medranoAún no hay calificaciones

- Cap85a TDDocumento31 páginasCap85a TDAmilcar MonteroAún no hay calificaciones

- Memorias de Calculo - Policlinico TalaraDocumento19 páginasMemorias de Calculo - Policlinico TalaraMiguel AlvarezAún no hay calificaciones

- Actividad de Puntos Evaluables - Escenario 2 - PRIMER BLOQUE-TEORICO - PRACTICO - SISTEMAS DIGITALES Y ENSAMBLADORES - (GRUPO2)Documento7 páginasActividad de Puntos Evaluables - Escenario 2 - PRIMER BLOQUE-TEORICO - PRACTICO - SISTEMAS DIGITALES Y ENSAMBLADORES - (GRUPO2)Amparo BolañosAún no hay calificaciones

- Ejercició SIPOC - Jhonathan Meneses LopezDocumento1 páginaEjercició SIPOC - Jhonathan Meneses Lopezjhonathan ever meneses lopezAún no hay calificaciones

- Tiempo de Despacho de Las MercancíasDocumento49 páginasTiempo de Despacho de Las MercancíasPAULAAún no hay calificaciones

- Planecion AgregadaDocumento20 páginasPlanecion AgregadaKevin RojasAún no hay calificaciones

- Terrapuerto en HuanchacoDocumento11 páginasTerrapuerto en HuanchacoSergio Cueva MiñanoAún no hay calificaciones

- Metodologia Scrum - Proyecto Final OADDocumento3 páginasMetodologia Scrum - Proyecto Final OADdavidcor1950% (2)

- Practica Laboratorio Analisis ForenseDocumento3 páginasPractica Laboratorio Analisis ForenseFERNANDO APAZAAún no hay calificaciones