Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Resumen - Unidad I Redes

Cargado por

Shanira Lisset RamirezDescripción original:

Título original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Resumen - Unidad I Redes

Cargado por

Shanira Lisset RamirezCopyright:

Formatos disponibles

CAPITULO I no físico microondas inalámbrico), forma de emisión de señal - Transporte de energía eléctrica a las casas y distribuidos a los toma

Redes de Computadoras: Computadoras separadas (pulsos eléctricos o a través de ondas). corrientes.

interconectadas entre sí, la conexión se puede realizar por cable de Características de la Subcapa MAC: - No recomendable para para envío de datos en la red. Sólo puede

cobre, fibra óptica, microondas, infrarrojos y satélites de darse enviando a través de 100 mbp.

comunicaciones. -Encapsulamiento de datos: Incluyendo el ensamblado de las

2.2.5. FIBRA ÓPTICA:

Diferencia entre sistemas distribuido y red de computadoras: tramas después de su transmisión, y la detección de errores en la

SD (Conjunto de computadoras independientes aparece frente a sus trama durante la recepción de la misma. Control de Acceso al - Para transmisión de larga distancia en las redes troncales.

usuarios como un solo sistema consistente y único. - Ejem. WWW). medio: Incluyendo la inicialización de la transmisión de la trama y - Consta de: fuente de luz, medio de transmisión y el detector;

En una red de computadoras no existe esta consistencia, modelo ni la recuperación de transmisiones fallidas. medio de transmisión es una fibra de vidrio ultra delgada.

software Encapsulamiento/Des encapsulado de datos: La función de Tipos: Multimodo: 500 MT. (led)

VPN: Redes Privadas Virtuales. Se pueden usar para unir las redes encapsulación y des encapsulación de datos es llevaba a cabo por la Monomodo: 2 KM. (laser)

individuales, ubicadas en distintos sitios, en una sola red extendida. subcapa MAC.

Modelo cliente – servidor: Modelo ampliamente utilizado y forma Tipos de Protocolos de Acceso al Medio según su tiempo

estimado de ejecución: Determinístico, no determinístico. 2.3. TRANSMISIÓN INALAMBRICA:

la base de muchas redes. Ejem. Aplicación Web.

Escritorios Compartidos: Permiten a los trabajadores remotos ver Estándares del IEEE 802 y capa en la que se encuentran: 2.3.1. ESPECTRO ELECTROMACNÉTICO:

una pantalla grafica de computadora e interactuar con ella. Bob -802.11: (Redes LAN inalámbrica) -802.10: (seguridad redes Consta en conectar una antena donde las ondas electromagnéticas

Metcalfe inventor de Ethernet, formulo la hipótesis de que el valor LAN) se difunden de manera eficiente y se puedan captar a cierta

de una red es proporcional al cuadrado del número de usuarios. -802.7: (Redes LAN de banda ancha) -802.2: (normalización distancia (velocidad dela luz).

Comunicación de igual a igual (peer to peer): Los individuos se control de enlace lógico LLC) -802.8 (fibra óptica). Ejemplo: porciones de radio, microondas, infrarrojo, frecuencia o

pueden comunicar con otros miembros del grupo. Toda persona se Diferencia entre Redes de ordenadores y sistemas

fases de onda, luz ultravioleta, rayos x, rayos gamma.

puede comunicar con una o más personas; no hay una división fija distribuidos: La diferencia principal radica en que, en un sistema

distribuido, un conjunto de computadoras independientes aparece 2. 3.2 RADIOTRANSMISIÓN: (RF)

en clientes y servidores. Ejem: BitTorrent.

ante sus usuarios como un sistema consistente y único. Mientras - Fáciles de generar, recorres distancias largas y penetran edificios

Formas de Comercio Electrónico: que la red de computadoras no existe esta consistencia, modelo ni can facilidad.

-BC2 – Negocio a Consumidor – Ejem: Pedir libros en línea software. - Ejemplo: ondas VLF, LF y MF.

-B2B – Negocio a negocio – Ejem: fabricante de autos que pide los - Siguen las curvatura de la tierray se pueden detectar a 1000 km

neumáticos al proveedor. Tipos de Topología:

en las frecuencias más bajas.

-G2C – Gobierno a Consumidor – Ejem: El gobierno que distribuye Red Topología bus: En ella todas las estaciones comparten el

mismo canal de comunicaciones (redes ethernet). Ventajas: - MF: utilizada por la AM.

formatos fiscales vía electrónica.

-C2C - Consumidor a Consumidor – Ejem: Subastar productos de sencillo de instalar, la cantidad de cable utilizado mínima. - HF y VHF, tienden a ser absorbidas por la tierra, luego se envían

segunda mano en línea. Inconvenientes: La ruptura de un cable puede dejarla totalmente de nuevo a la tierra, son utilizadas por el ejército.

-P2P – Igual a Igual – Ejem: Compartir música. inutilizada. La longitud no puede sobrepasar los 2000 metros.

Computación ubicua: Es la computación integrada a la vida diaria. Topología de red en anillo: En ella todas las estaciones están 2. 3.3. TRANSMISIÓN POR MICROONDAS:

Hotspots: Están basados en el estándar 802.11 y son otro tipo de conectadas entre sí formando un anillo, de forma que cada estación - por encima de los 100 Mhz., ondas viajan en línea recta y en

red inalámbrica para computadoras móviles. solo tiene contacto directo con otras dos. Ventajas: Este tipo de

consecuencia, su señal es capaz de atravesar mucho mejor los

GPS: Sistema de Posicionamiento Global. redes permite aumentar o disminuir el número de ordenadores sin

dificultad. Inconvenientes: Un fallo en esta estación puede dejar edificios.

Las Redes de Sensores: están compuestas por nodos que

recopilan y transmiten en forma inalámbrica la información que bloqueada la red. 2. 3.4. TRANSMISIÓN INFRAROJA:

detectan sobre el estado del mundo físico. -CAPTCHAs: Cuadros de Topología de red en estrella: Este tipo de red de ordenadores es - Comunicación de corto alcance, direccionales, económicos y fáciles

captura de texto para verificación (Es una variación de la prueba de de las más antiguas. Ventajas: Este método de topología permite de construir.

Turing). añadir o quitar maquinas fácilmente. Inconvenientes: El coste de - No atraviesan objetos sólidos.

implementación es caro, pero si el servidor falla toda la red se - para conectar computadoras portátiles e impresoras por el

Tipos de Tecnología de Transmisión: vendrá abajo.

estándar IDA (asociación de datos por infrarrojo).

-Enlaces de Difusión (Broadcast): Todas las maquinas en la red

Tipos de Cable de Fibra Óptica: 2. 3.5. TRANSMISIÓN POR ONDAS DE LUZ:

comparten el canal de comunicación; los paquetes que envía una

maquina son recibidos por todas las demás (Ejem: Red -Multimodo: Es aquella en la que los haces de luz pueden circular - señalización óptica de espacio libre.

Inalámbrica). por más de un modo o camino. - ofrece un ancho de banda muy alto a un costo muy bajo.

-Enlaces de punto a punto: Conectan pares individuales de -Monomodo: Es una fibra optima es la que solo se propaga un 2.4 SATELITES DE COMUNICACIÓN

máquinas. Para ir del origen al destino en una red formada por modo de luz. Alcanzan grandes distancias. Conectores (Socket): Enormes repetidores de microondas en el cielo que contienen varios

enlaces de punto a punto, los mensajes cortos (conocidos como Se encuentran en la capa de transporte del modelo tcp/ip.

transponedores;

paquetes en ciertos contextos) tal vez tengan primero que visitar Mecanismos de comunicación entre procesos que permiten que un

una o más máquinas intermedias. proceso hable con otro proceso incluso estando estos procesos en

-Unidifusión (Unicasting): Transmisión punto a punto en donde distintas máquinas. cada uno escucha una porción del espectro, amplifica la señal

solo hay un emisor y un receptor. Ejem: internet: www. telnet, ftp. entrante y la retransmite en otra frecuencia (tubo doblado). No

-Multidifusión (Multicasting): Sistemas de difusión que soportan Protocolo ARP: El protocolo de resolución de direcciones es amplifica el ruido gracias a un procesamiento digital.

la transmisión a un subconjunto de máquinas. responsable de convertir la dirección de protocolo de alto nivel El periodo orbital varía según el radio de orbita, mientras más alto

Interred: La conexión de dos o más redes. (direcciones IP) a direcciones de red físicas. Verificaciones físicas el satélite mayor periodo. Hay 3 regiones donde se pueden colocar

Redes de Área Personal (PAN): Permiten a los dispositivos para instalar una red: Verificación del cable, tarjetas de red,

los satélites de forma segura.

comunicarse dentro de un rango de una persona. verificación de conectores.

2.4.1 Satélites geoestacionarios

Redes de Área Local (LAN): Son redes de propiedad privada que GEO (órbita terrestre geoestacionaria), vuelan a grandes alturas.

operan dentro de un solo edificio, como una casa, oficina o fabrica. Puede haber 180 en todo el cielo, con una separación de 2

Se utilizan para compartir recursos e intercambiar información. grados. Cada transponedor puede usar múltiples frecuencias y

Estándar para las Redes LAN inalámbricas es IEEE 802.11conocido polarizaciones para incrementar el ancho de banda disponible.

como WIFI. Punto de Acceso (AP): La computadora se comunica Dispositivos de capa de enlace: Switch (Conmuta paquetes

Control de la posición orbital: contrarrestar los efectos de la

con un dispositivo en el techo, enrutador inalámbrico o estación desde los puertos de entrada hacia los puertos de salida,

gravedad que aleja los satélites de los espacios orbitales,

base; transmite paquetes entre las computadoras inalámbricas y suminsitrando a cada puerto un ancho de banda). NIC: Lleva un

nombre codificado único. mediante motores de cohete.

también entre estas e Internet. Eternet: Conmutada: Cada

computadora se comunica mediante el protocolo Ethernet y se Dispositivos de capa física: Hubs, tipo de cable, conectores,

conecta a una caja conocida como switch con un enlace de punto a transceptores, repetidores. La ITU se encarga de asignar el espacio orbital, y las bandas de

punto. Instalación física: Determinar tipo de red a instalar, distinguir las frecuencia específicas (L, S, C -> saturada; Ku, Ka -> afectadas

Redes de Área Metropolitana (MAN): Cubre toda una ciudad. distintas zonas y áreas donde se realizaran las instalaciones, por la lluvia)

Redes de Área Amplia (WAN): Abarca una extensa área determinar el medio de transmisión guiados y no guiados,

VSAT: terminales de apertura muy pequeña. Terminales con

geográfica, por lo general un país o continente. Colección de determinar la topología física, conseguir elementos necesarios para

las conexiones cable UTP, sujetarse a una norma de instalación antenas pequeñas (1m) que emiten enlaces. Usado por la

enrutadores y líneas de comunicación: que transmiten paquetes

desde el host de origen hasta el host destino. estándar, se necesitan herramientas taladros tacos destornillador televisión vía satélite. Se necesita una estación especial terrestre

VPN (Red Privada Virtual): Permite hacer conexiones entre las sierra, colocación de canaletas, instalación del rack o armari, con una antena grande para transmitir el tráfico entre las VSAT.

oficinas como enlaces virtuales que utilizan la capacidad subyacente instalación de las tomas de red, el cable y el panel de parcheo, 2.4.1 Satélites de Órbita Terrestre Media (MEO)

de Internet. realizar conexiones y testear, conectar switch mediante un cable de Requiere transmisores menos poderosos para comunicarse. Se

red al router para disponer salida a internet. utiliza para sistemas de navegación. GPS: Sistema de

ISP (Proveedor de Servicios de Internet): Es un operador de la Instalación Lógica: Protocolo asignado para cada tarjeta una vez

posicionamiento global tiene alrededor de 30 satélites.

subred que puede conectarse con otras redes que formen parte de instalada (TCP/IP), Especificar una dirección IP y una máscara de

subred para cada equipo. 2.4.3 Satélites de Órbita Terrestre Baja (LEO)

Internet.

Interred o Internet: Colección de Redes Interconectadas. 4 Objetivos de la Implantación de un VPN: Proporcionar Rápido movimiento, gran número. Menos retardo, menos potencia.

Arquitectura de Red: Conjunto de capas y protocolos. movilidad a los empleados, intercambio de información en tiempo Servicios:

Seis primitivas de servicios que proveen un servicio simple real, correo electrónico corporativo, flexibilidad y facilidad de uso. Iridium: satélites dispuestos en forma de seis collares de norte a

orientado a conexión: sur cada 32 grados de latitud que cubren toda la tierra, utilizados

-LISTEN: Bloquea en espera de una conexión entrante. Componentes de una conexión VPN de enrutador a para radiolocalización, navegación, datos y voz. La comunicación

-CONNECT: Establece una conexión con un igual en espera. enrutador: Clientes de red privada virtual, servidores VPN,

entre clientes se lleva a cabo en el espacio

-ACCEPT: Acepta una conexión entrante de un igual. protocolos LAN y de acceso remoto, protocolos de túnel, opciones

-RECEIVE: Bloquea en espera de un mensaje entrante de WAN, interfaces de marcado a petición. Servicios o Servidores

-SEND: Envía un mensaje al igual. necesarios en una intranet: Servidor web, servidor correo, Globalstar: 48 satélites LEO, diseño tradicional de tubo doblado,

-DISCONNECT: Termina una conexión. servidor DNS, servidor DHCP. Características de una Capa de se encamina por la red terrestre donde está la mayor complejidad

MODELO DE REFERENCIA OSI (INTERCONEXIÓN DE Red: Protocolos, tipo de dirección, función pri ncipal, unidad de y es más fácil de manejar

SISTEMAS ABIERTOS): datos. 2.4.4 Comparación de los satélites y la fibra óptica.

-La capa física: Se relaciona con la transmisión de bits puros a Protocolo OSPF: Almacenar en cada nodo el mapa de la red. Ante

-Cuando es imprescindible un despliegue rápido los satélites ganan

través de un canal de transmisión. cualquier cambio en la estructura de la red actuar rápidamente, con

seguridad si crear bucles y teniendo en cuenta posibles fácilmente.

-La capa de enlace de datos: Transforma un medio de transmisión participaciones o uniones de la red. Comunicación entre HOST -Para la comunicación en lugares en donde la infraestructura

puro en una línea que esté libre de errores de transmisión. (Kazaa): Es una aplicación para el intercambio de archivos entre terrestre está mal desarrollada.

-La capa de red: Controla operación de la subred. pares que utiliza el protocolo FastTrack. Kazaa es comúnmente -La difusión es imprescindible. El mensaje que envía un satélite lo

-La capa de transporte: Acepta datos de la capa superior, utilizado para intercambiar música y películas. pueden recibir miles de estaciones terrestres a la vez.

dividirlos en unidades más pequeñas si es necesario, pasar estos -Pueden competir de manera agresiva en cuanto al precio, mayor

datos a la capa de red y asegurar que todas las piezas lleguen CAPITULO II costo los satélites.

correctamente al otro extremo. 2. CAPA FÍSICA: 2.5 MODULACIÓN DIGITAL Y MULTIPLEXIÓN

-La capa de sesión: Permite a los usuarios en distintas maquinas 2.2. MEDIDAS DE TRANSMISIÓN GUIADOS:

establecer sesiones entre ellos. La capa de presentación: Se Modulación digital: proceso de realizar la conversión entre los bits

- Para transportar bits de una maquina a otra. y las señales que los representan.

enfoca en la sintaxis y la semántica de la información transmitida.

-La capa de aplicación: Contiene una variedad de protocolos que

los usuarios necesitan con frecuencia. Desventaja: Mala 2.2.1. MEDIOS MAGNETICOS: -transmisión en banda base: convierte directamente los bits en una

sincronización, mala tecnología, mala implementación, mala - Es el almacenamiento en cintas magnéticas o medios removibles señal. La señal ocupa frecuencias desde cero hasta un valor

política. (DVD regrabables) máximo. Es común para los cables.

MODELO TCP/IP: Capa de enlace. Capa de Interred. Capa de 2.2.2. PAR TRENZADO: -transmisión pasa banda: varía la amplitud, fase o frecuencia de una

transporte. Capa de aplicación. Desventaja: No diferencia con - Consta de dos cables de cobre aislado, trenzado en forma

claridad los conceptos de servicios, interfaces y protocolos. No señal portadora para transmitir los bits. La señal ocupa una

helicoidal, como molécula de ADN. banda de frecuencias alrededor de la frecuencia de la señal

distingue entre la capa física y la del enlace de datos.

- Ofrece mejor inmunidad al ruido externo. portadora. Es común para los canales inalámbricos y ópticos.

Primera Redes ARPANET y NSFNET. Línea de Suscriptor - Ejemplo: s. telefónico. Tipo: cable UTP de cat. 5 con 4 pares Multiplexion: compartición para utilizar un solo cable para

Digital (DSL): Reutiliza la línea telefónica que se conecta a su casa trenzados es de 100 mbps. transportar varias señales. Sus métodos son división de tiempo,

para obtener una transmisión de datos digital. 2.2.3. CABLE COAXIAL: frecuencia, y código.

El Modem DSL: Realiza la conversión entre los paquetes digitales -Mejor ancho de banda y mayor blindaje que los pares trenzados sin

y las señales analógicas que pueden pasar libremente a través de la blindaje E INMUNE AL RUIDO.

línea telefónica.

DELGADO: 185 MTS.

Multiplexor de Acceso a la Línea de Suscriptor Digital

(DSLAM): Realiza la conversión entre señales y paquetes. GRUESO: 500 MTS.

Medios de Transmisión Guiados:

-Medios magnéticos: DVD regrabables. -Par trenzado. -Cable -Utilizado actualmente para tv. por cable y redes de área 2.5.1 Transmisión en banda base

coaxial. metropolitana. -NRZ (no retorno a cero): Voltaje positivo/presencia de luz para

-Líneas eléctricas. -Fibra óptica. es de 1000 mbps.

3 funciones del Nivel Físico: Retransmisión de bits, selección de representar un 1 y negativo/ausencia de luz para el 0.

2.2.4. LÍNEAS ELÉCTRICAS: Códigos de línea: convierte bits en señales que cumplen mejor

medio físico por donde transmitir (cable físico: coaxial, fibra óptica,

con las consideraciones de ingeniería.

Eficiencia del ancho de banda: usar más de 2 niveles de -Protocolo simplex de parada y espera para un canal

señalización. La señal cambia a una tasa de símbolo. ruidoso: El emisor envía una trama de datos, pero el receptorUn protocolo de mapa de bits:

Recuperación del reloj: saber cuándo termina un símbolo y sólo enviará una trama de confirmación de recepción si los datosCada periodo de contención consiste de N ranuras. Si la estación 0

llegan correctamente Si llegara una trama dañada al receptor, setiene una trama por enviar, transmite un bit durante la ranura 0, Si

cuando empieza el otro.

desecharía. Después de un tiempo el temporizador del emisorla estación 1 tiene una trama por enviar, transmite un bit durante

-Esquena Manchester: Enviar una señal de reloj separada al

expiraría y este enviaría la trama otra vez. Este proceso dela ranura 1, y así sucesivamente. Una vez que han pasado las N

receptor. repetiría hasta que la trama por fin llegara intacta.

ranuras cada estación tiene un completo conocimiento sobre cuáles

-NRZI: no retorno a cero invertidos, usar un 1 como una

son las estaciones que quieren transmitir, entonces empiezan en

transición y un 0 como una no transición, o utiliza el USB. Los protocolos en los que el emisor espera una confirmación de

-4B/5B: se asocian grupos de 4 bits a un patrón de 5 bits, nunca recepción positiva antes de avanzar al siguiente elemento deorden numérico. Así no habrá colisiones. Una vez terminado

datos se conocen comúnmente como comienza otro periodo de contención de N bits.

hay una sucesión de más de tres ceros consecutivos.

ARQ (Solicitud automática de repetición) o PAR (Confirmación-Protocolos de reservación: reservan la propiedad del canal por

-Scrambling: hace que los datos parezcan aleatorios. No anticipado y evitan colisiones.

de recepción positiva con retransmisión)

añade sobrecarga en el ancho de banda ni en el tiempo. PROTOCOLOS DE VENTANAS DESLIZANTES Paso de token

Sirven para transmitir datos en ambas direcciones. Son tres: Pasar un pequeño mensaje conocido como token (representa el

-Señales balanceadas: la misma cantidad de voltaje positivo y -Protocolo de ventana deslizante de un bit: El emisor envíapermiso para enviar) de una estación a otra, en orden predefinido.

negativo. una trama y espera su confirmación de recepción antes deSi una estación tiene una trama puede enviarla antes que el token

-8B/10B: se asocian 8 bits de entrada a 10 bits de salida. transmitir el siguiente. pase a la sgte estación, si no la tiene la deja pasar.

2.5.2 Transmisión pasa-banda -Protocolo que utiliza retroceso N: el receptor descarta todas-Protocolo token ring: las estaciones están conectadas una con

las tramas subsecuentes, sin enviar confirmaciones de recepción

Colocar una señal en una banda arbitraria de frecuencias otra en un solo anillo. Las tramas se transmiten en la misma

para las tramas descartadas.

específica para dejar que coexistan distintos tipos de señales -Protocolo que usa repetición selectiva: El receptor acepta ydirección que el token, de esta forma circularan a través del anillo y

en el canal. coloca en búferes las tramas que llegan después de una tramallegaran a la estación destino, dejan de circular cuando llegan al que

-ASK(Modulación por Deslizamiento de Aplitud): se utilizan 2 dañada o perdida. envío la trama o cuando llega a la estación destinada.

amplitudes distintas para representar el 0 y 1. Ejemplo de protocolos de enlace de datos: Paquetes sobre-Protocolo token bus: un bus extenso conecta a todas las

-FSK(Modulación por Desplazamiento de Frecuencia): se utilizan SONET: Protocolo de capa física utilizado con más frecuenciaestaciones.

sobre los enlaces de fibra óptica. -FDDI: red token ring mucho más veloz, fue vencida por la Ethernet

2 o más tonos distintos.

Para transportar paquetes a través de estos enlaces (SONET) se

-PSK(Modulación por Desplazamiento de Fase): la onda conmutada.

utiliza PPP: -Está orientado a bytes.

portadora se desplaza de manera sistemática de 0 a 180 -Provee una transmisión confiable en entornos ruidosos.

grados en cada período de símbolo. -Maneja la configuración de detección de errores en los enlaces. Conteo descendente binario

Con el diagrama de constelación se pueden ver las combinaciones -Soporta múltiples protocolos, permite la autentificación. Una estación que quiere utilizar el canal en un momento dado

de amplitud y fase, utilizan QAM(Modulación de amplitud por ADSL: Significa Línea Asimétrica de Suscriptor Digital; Conectadifunde su dirección como una cadena de bits, comenzando por el

cuadratura) a millones de suscriptores desde el hogar a Internet; Envía bitsbit de mayor orden. Se supone que todas las direcciones tienen la

sobre el lazo local a un dispositivo llamado DSLAM (Multiplexormisma longitud. A todos los bits en cada posición de dirección de las

2.5.3 Multiplexión por división de frecuencia

de Acceso a la ADSL) diferentes estaciones se les aplica un OR BOOLEANO por el canal

-FDM: divide el espectro en bandas de frecuencia, en donde cada

cuando se envían al mismo tiempo (conteo descendente binario).

usuario tiene posesión exclusiva de cierta banda en la que CAPITULO IV Cuando una estación con dirección 0 ve que hay una con dirección

puede enviar su señal. LA SUBCAPA DE CONTROL DE ACCESO AL MEDIO (MAC) 1 se da por vencida, al final queda una sola lista para transmitir .Las

Los enlaces de red se pueden dividir en dos categorías: los que

estaciones con mayor numeración tienen mayor prioridad.

-OFDM(Multiplexión por División de Frecuencia Ortogonal): el utilizan conexiones punto a punto y los que utilizan canales de

4.2.4. Protocolos de contención limitada

ancho de banda del canal se divide en muchas subportadoras difusión (canales multiacceso o canales de acceso aleatorio).

En los protocolos libres de contenciones con carga baja tienen un

que envían datos de manera independiente. En la MAC se encuentran los protocolos que se utilizan para

retardo alto, si la carga aumenta mejora la eficiencia del canal ya

2.5.4 Multiplexión por división de tiempo determinar quien sigue en un canal multiacceso.

que las sobrecargas son fijas.

4.1. EL PROBLEMA DE ASIGNACION DEL CANAL

TDM: los usuarios toman turnos rotatorios y cada uno recibe En los Protocolos de contención limitada la probabilidad de que una

El canal conecta a cada usuario con todos los demás. Cualquier

periódicamente todo el ancho de banda durante una pequeña estación adquiera el canal solo puede aumentar si disminuye la

usuario que utilice el canal interfiere con los demás que también

ráfaga de tiempo. Usada en redes telefónicas y celulares cantidad de competencia. Estos protocolos dividen las estaciones en

desean usarlo.

STDM(Multiplexión Estadística por División de Tiempo): dividir el grupos, solo los miembros de la ranura 0 pueden competir por la

4.1.1. Asignación estática de canal

tiempo con base estadística de su demanda. ranura 0 haciendo uso de conteo descendente binario y la que tenga

La manera tradicional; dividir el ancho de banda del canal

2.5.5 Multiplexión por división de código éxito transmite su trama, una vez que la ranura se desocupe o si

mediante el uso del FDM (multiplexión por división de frecuencia)

CDM: una señal de banda estrecha se dispersa sobre una banda tiene una colisión entonces los miembros del grupo 1 compiten por

según la cantidad de usuarios que hay y se les asigna una parte.

la ranura 1, etc.

de frecuencia más amplia, varias señales comparten la misma Ej. Estaciones de radio de FM.

El protocolo de recorrido de árbol adaptable

banda y es tolerante a la interferencia Cuando el número de emisores es dinámico o cuando el tráfico

Si ocurre una colisión durante la ranura 0, se examina todo el árbol

se hace en ráfagas el FDM se vuelve ineficiente, se pierde ancho

para localizar todas las estaciones listas, cada ranura de bits está

CDMA(Acceso Múltiple por División de Código): permite que cada de banda.

asociada a un nodo especifico del árbol. Si ocurre una colisión,

estación transmita en todo el espectro de frecuencia todo el continua la búsqueda en forma recursiva con el hijo izquierdo y el

tiempo. Las transmisiones simultáneas se separan mediante el derecho del nodo. Si una ranura de bits está inactiva o si solo una

uso de la teoría de codificación estación que transmite en ella, se puede detener la búsqueda de su

nodo, ya que se han localizado todas las estaciones listas (si hubiera

CAPITULO III ocurrido más de una hubiera existido una colisión).

LA CAPA DE ENLACE DE DATOS

Se enfoca en los algoritmos para lograr una comunicación4.1.2. Supuestos para la asignación dinámica de canales 4.2.5. Protocolos de LAN INALAMBRICA

confiable y eficiente de unidades completas de información El problema de asignación se basa en 5 supuestos:

Este tipo de LAN es un ejemplo de un canal de difusión. Los sistemas

llamadas “Tramas” entre dos máquinas adyacentes. 1. Trafico independiente: N estaciones independientes c/u con un

inalámbricos no pueden por lo general detectar una colisión al

Funciones: programa o usuario que genera tramas para transmisión.

1. Proporcionar a la capa de red una interfaz de servicio bien2. Canal único: hay un solo canal disponible para todas las momento en que ocurre, se utilizan confirmaciones de recepción

definida para descubrir las colisiones y otros errores después de que

comunicaciones. suceden.

2. Manejar los errores de transmisión

3. Regular el flujo de datos para que los emisores rápidos no3. Colisiones observables: colisión ocurre cuando dos tramas se Una estación en una LAN inalámbrica no puede recibir ni transmitir

saturen a los receptores lentos transmiten en forma simultánea y la señal resultante se altera y tramas a todas las estaciones debido al rango de radio limitado de

-El manejo de las tramas es la tarea más importante de la capa se tiene que volver a transmitir la trama. Todas las estaciones estas.

de enlace de datos. pueden detectarla. -Problema de terminal oculta: cuando una estación no puede

-Cada trama contiene un encabezado, un campo de carga útil4. Tiempo continuo o ranurado: continúo cuando la transmisión de detectar a un competidor potencial por el medio, debido a que dicho

(payload) para almacenar el paquete y un terminador. una trama puede comenzar en cualquier momento. El tiempo se competidor está demasiado lejos.

puede dividir o ranurar en intervalos discretos (llamados -Problema de terminal expuesta

Servicios proporcionados a la capa de red

La tarea de la capa de enlace de datos es transmitir los bits a la ranuras), las transmisiones de las tramas deben empezar al inicio -Protocolo MACA (acceso múltiple con prevención de colisiones) el

máquina de destino, de modo que se puedan entregar a la capa de una ranura (se usa para mejorar el rendimiento). emisor estimula al receptor para que envie una trama corta, de

de red de esa máquina. 5. Detección de portadora o sin Detección de portadora: las manera que las estaciones cercanas puedan detectar esta

a) Servicio sin conexión ni confirmación de recepción: estaciones pueden saber si el canal esta en uso antes de intentar transmisión y eviten ellas mismas hacerlo durante la sgte trama de

Consiste en hacer que la máquina de origen envié tramas usarlo, si está ocupado ninguna estación intentara utilizarlo. Si datos (grande). A comienza enviando una trama RTS(solicitud de

independientes a la máquina de destino sin que esta confirme la no hay detección de portadora simplemente transmiten. envío) a B, B contesta con una trama CTS(libre para envío), al recibir

recepción

la trama CTS A comienza a transmitir. Cuando una estación escucha

b) Servicio son conexión con confirmación de recepción:4.2. PROTOCOLODE ACCESO MULTIPLE

Cuando se ofrece este servicio tampoco se utilizan conexiones4.2.1. ALOHA el CTS sabe que está cerca de una estación que está a punto de

lógicas, pero se confirma de manera individual la recepción deLa idea de un sistema aloha es que los usuarios transmitan cuando recibir una trama, por lo que difiere el envío de cualquier cosa hasta

cada trama enviada. tengan datos. El sistema aloha es un sistema aplicable a cualquier que termine de recibirse la trama. En caso de colisión se espera un

c) Servicio orientado a conexión con confirmación desistema en el que usuarios no coordinados compiten por el uso de tiempo aleatorio y vuelve a intentar más tarde.

recepción: Con este servicio las máquinas de origen y de destinoun solo canal compartido. Hay dos versiones de Aloha: puro (tiempo

establecen una conexión antes de transferir datos. continuo) y ranurado (tiempo ranurado). 4.3. ETHERNET

Códigos de detección de errores

802.3 (Ethernet), 802.11 (LAN inalámbrica), Bluetooth (PAN

-Paridad: el bit de paridad se elige de manera que el número deAloha puro: una estación no escucha el canal antes de transmitir,

inalámbrica), 802.16 (MAN inalámbrica)

bits 1 en la palabra codificada sea par (o impar). Los enlaces deno tiene manera de saber que otra trama ya está en camino;

LAN comunes proveen tasas de error de bits de 10-10. Existen dos tipos de Ethernet: Ethernet clásica (resuelve el

después que cada estación envía su trama a la computadora central, problema de acceso múltiple a través de las técnicas antes

-La suma de verificación: se coloca al final del mensaje, como

esta vuelve a difundir la trama a todas las estaciones, así una estudiadas), Ethernet conmutada (los dispositivos llamados

el complemento de la función de suma. De esta forma, los errores

estación emisora puede escuchar la difusión para ver si paso su switches se utilizan para conectar distintas computadoras) esta es

se pueden detectar al sumar toda la palabra codificada recibida,

tanto los bits de datos como la suma de trama o no. Si la trama fue destruida el emisor simplemente espera la que se utiliza en la práctica.

Verificación. Si el resultado es cero, no se ha detectado ningúnun tiempo aleatorio y lo envía de nuevo; la velocidad se maximiza 4.3.1. Capa física de Ethernet clásica

error. al tener tramas con un tamaño uniforme, también ocurren La Ethernet clásica se tendía alrededor del edificio como un solo

colisiones. cable largo al que se conectaban todas las computadoras. Primero

-El CRC (es el más utilizado): también conocido como código-Sistemas de contención: sistemas en los cuales varios usuarios fue la Ethernet gruesa que se asemejaba a una manguera de jardín

polinomial; se basa en el tratamiento de cadenas de bits comocomparten un canal común de modo que puede dar pie a conflictos. amarilla, con marcas cada 2.5 metros para mostrar en donde

representaciones de polinomios con coeficientes de 0 y 1-Un usuario siempre está en uno de dos estados: escribiendo o conectar las computadoras. Después le siguió la Ethernet delgada

solamente. esperando. que se dobla con más facilidad y las conexiones se realizaban

Bytes 8 6 6 2 0-1500 0-46 4 Aloha ranurado: divide el tiempo en intervalos discretos (ranuras) mediante conectores BNC. Para permitir redes más grandes se

Etherne Preámb Dirección Direcció tipo datos relle Suma de cada uno de los cuales corresponde a una trama, el usuario tiene pueden conectar varios cables mediante repetidores (dispositivo de

t ulo de destino n de no verificació que esperar el comienzo de una ranura. La máxima velocidad del capa física, recibe amplifica y retransmite las señales en ambas

(DIX) origen n Aloha ranurado es el doble que el Aloha puro. direcciones).

IEEE Preámb Dirección Direcció longitud datos relle Suma de 4.2.2. Protocolos de acceso múltiple con detección de

802.3 ulo de destino n de no verificació portadora 4.3.2. El protocolo de subcapa MAC de la Ethernet clásica

origen n En las LAN es posible que las estaciones detecten lo que las demás Formatos utilizados para enviar tramas:

Ejemplo: 110001 tiene 6 bits y, por lo tanto representa unestaciones están haciendo y adaptar su comportamiento en base a

polinomio de seis términos:ello.

500 bits es la trama más pequeña, para agregar algún margen de

1x^5+1x^4+0x^3+0x^2+0x^1+1x^0. CSMA con detección de colisiones (CSMA/CD): Es la base de la seguridad se redondeó a 512 bits o 64 bytes.

PROTOCOLOS ELEMENTALES DE ENLACE DE DATOS clásica LAN Ethernet las estaciones detectan rápidamente la colisión

-Un protocolo simplex utópico: utópico quiere decir irreal, yay dejan de transmitir de inmediato, esto ahorra tiempo y ancho de

que no maneja el control de flujo ni la corrección de errores. Su

banda. El hardware de la estación debe escuchar el canal mientras

procesamiento se asemeja al de un servicio sin conexión ni

transmite, si la señal que transmite es distinta de la señal que se

confirmación de recepción que depende de las capas más altas

para resolver estos problemas. está enviando, sabe que está ocurriendo una colisión, aborta la

-Protocolo simplex de parada y espera para un canal libretransmisión y se espera un tiempo aleatorio e intenta de nuevo. El CSMA/CD con retroceso exponencial binario

de errores: los protocolos en los que el emisor envía una tramatiempo mínimo para detectar una colisión es tan solo el tiempo que La Ethernet clásica utiliza el algoritmo CSMA/CD persistente-

y luego espera una confirmación de recepción antes de continuartarda la señal en propagarse de una estación a otra. CSMA/CD no 1, las estciones detectan el medio cuando tienen una trama

se denominan de parada y espera. se puede aplicar en forma universal. que desean enviar y lo envían tan pronto como el medio está

El tráfico es simplex ya que los datos van sólo desde el emisor al4.2.3. Protocolos libres de colisiones inactivo. Monitorean el canal por si hay colisiones, si es que

receptor (un solo sentido), aunque las tramas si viajan en ambasLas colisiones reducen el ancho de banda y hacen variable el tiempo las hay abortan la transmisión con una señal de bloqueo corta

direcciones. de envío de una trama. y vuelven a transmitir después de un intervalo aleatorio.

Ni CSMA/CD ni ethernet proveen confirmaciones de recepción, se recomienda su uso debido a fallas de diseño que comprometen Se utilizan 3 formas de modulación para enviar bits en un canal.

entonces cualquier error se debe detectar mediante la CRC y fácilmente su seguridad. El esquema básico es usa la modulación por desplazamiento de

recuperarse en las capas superiores. La señal inalámbrica es de difusión. Para mantener confidencial la frecuencia para enviar un símbolo de 1 bit cada microsegundo.

4.3.3. Desempeño de ethernet información que se envía por una LAN inalámbrica, hay que cifrarla.

Funciona bien incluso con una carga alta. Para lograr esto se utiliza un servicio de privacidad que administra

4.3.4. ethernet conmutada los detalles de cifrado y de descifrado. EL algoritmo de cifrado para RFID: La tecnología RFID toma muchas formas, puesto que se

Es una forma de tratar con el aumento de carga. Todos los WPA2 se basa en el estándar AES (Estándar de cifrado avanzado) utiliza en tarjetas inteligentes, implantes para mascota,

puertos se conectan a un conmutador (switch), estos solo 4.5 BANDA ANCHA INALAMBRICA pasaporte, libros de biblioteca y demás. La forma que

enviaran tramas para los cuales están destinadas. En un hub El IEEE foro un grupo para estandarizar una red de área analizaremos su desarrollo durante la búsqueda de un EPC

todas las estaciones están en el mismo dominio de colision, metropolitana inalámbrica de banda ancha. El siguiente numero (Código Electrónico de Producto). Un EPC es un reemplazo para

debe usar el algoritmo CSMA/CD para programar sus disponible en el espacio de numeración 802 de 802.16, por lo que el código de barras que puede transportar una mayor cantidad

de información y se puede leer via electrónica a través de

transmisiones, en un switch cada puerto tiene su propio el estándar obtuvo este número. A esta tecnología se le conoce de

distancias de hasta 10m, incluso cuando no es visible.

dominio de colision. manera informal como WIMAX (Interoperabilidad Mundial para

Arquitectura EPC Gen 2: la arquitectura de una red RFID EPC

4.3.5 fast Ethernet acceso de Microondas) 2 tiene dos componentes clave: etiquetas y lectores. Las

etiquetas RFID son pequeños dispositivos de bajo costo que tiene

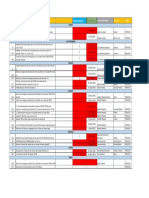

cable Seg. ventajas 4.5.1 Comparación del estándar 802.16 con 802.11 y 3g un identificador ECP único de 96 bits y una pequeña cantidad de

mxm WIMAX combina aspectos tanto de 802.11 como de 3G, lo cual lo memoria que el lector RFID puede leer y escribir. Ejm: la

Par 100 m UTP cat3 convierte en algo más parecido a una tecnología 4 G. WIMAX trata memoria se puede usar para registrar el historial sobre la

trenzado exclusivamente sobre como conectar dispositivos en forma ubicación de su artículo que a medida que avanza por la cadena

Par 100 m UTP cat5 inalámbrica a internet con velocidades de megabits/seg en vez de de suministro.

trenzado usar cable o DSL. Los dispositivos pueden ser móviles, o por lo Comutacion de la capa de enlace de datos: los puentes

Fibra optica 2000 m Distancias menos portátiles. EL 802.16 se diseñó para transportar paquetes IP operan en la capa de enlace de datos, por lo que examinan las

largas por el aire y conectarse a una red alámbrica basada en IP con direcciones de la capa de enlace de datos para reenviar tramas.

relativa facilidad. Tres razones por las cuales una organización podría terminar

4.3.6. Gigabit Ethernet trabajando con varias LAN.

WIMAX es más parecido al estándar 3G y por ende distinto al 802.11

Utiliza enlace punto a punto, soporta dos modos diferentes de En primer lugar, muchas universidades y departamentos

en varios aspectos claves. Las distancias típicas por lo menos 10

coorporativos tiene sus propias redes LAN para conectar sus

funcionamiento: full dúplex (switch) y half dúplex (hub). veces más largas que para una red 802.11. En consecuencia, las propias computadoras personales, servidores y dispositivos como

estaciones base WIMAX son más poderosas que los puntos de impresora.

cable Seg. mxm ventajas acceso (AP) 802.11. Para manejar señales más débiles a través de En segundo lugar, la organización puede estar distribuida

Fibra optica 550 m Fibra multimodo distancias mayores, la estación base usa más potencia y mejor geográficamente en varios edificios, separados por distancias

Fibra optica 5000 m monomodo antenas, además que realiza más labor de procesamiento para considerables.

2 pares de STP 25 m Par trenzado blindado manejar los errores. Para maximizar la tasa real de transferencia, El En tercer lugar, tal vez sea necesario dividir lo que por lógica es

4 pares de UTP 100 m UTP cat 5 resultado es un servicio administrado y confiable con un buen una sola LAN en varias redes LAN individuales para manejar la

soporte para la calidad de servicio. carga.

Tramas jumbo: permiten que las tramas tengan una longitud El 802.16 se asemeja más a las redes celulares 4G que ahora se Sin embargo, dos redes LAN separadas tienen el doble de

mayor de 1500 bytes. están estandarizando bajo el nombre LTE (Evoluciona a largo plazo) capacidad que una sola LAN.

4.3.7 10 gigabit ethernet Los puentes permiten unir redes LAN y mantener al mismo

4.5.2 la arquitectura de 802.16 y la pila de protocolos

tiempo esta capacidad. Los puentes actúan como puertas contra

Existen dos tipos de estaciones de estaciones. Las estaciones incendios en un edificio, pues evitan que un solo nodo errático

cable Seg. mxm ventajas suscriptoras permanecen en una ubicación fija por ejemplo el acceso haga fallar todo el sistema.

Fibra optica Hasta 300 m Fibra a internet de banda ancha para los hogares. Las estaciones móviles Puentes de aprendizaje: los puentes son dispositivos a los que

multimodo pueden recibir servicios mientras se desplazan por ejemplo un auto se conectan las estaciones y el hub. Si la tecnologia de LAN es

Fibra optica 10 km monomodo equipado con WIMAX. Ethernet, los puentes son mejor conocidas como switches de

Fibra optica 40 km monomodo La pila de protocolos del estándar 802.16 que se utiliza a través de Ethernet.

4 pares de 15 m Cobre la interfaz de aire. Puentes con árbol de expansión: el diseño asegura que si se

Twinax Twinaxial corta un enlace, la red no se dividirá en dos conjuntos de

4 pares de UTP 100 m UTP cat 6a computadoras que no se pueden comunicar entre sí.

Repetidores, hubs, puentes, swichtes, enrutadores, y

puertas de enlace (gateways)

4.3.8. Retrospectiva de ethernet

Es simple y flexible, confiable y económico y fácil de mantener. Capa aplicación Puerta de enlace de

Arriba de la capa física, la capa de enlace de datos consta de tres

Interactua fácilmente con TCP/IP. aplicación

subcapas. La subcapa inferior se encarga de la privacidad y la

4.4. REDES LAN INALAMBRICA Capa Puerta de enlace de

seguridad, lo cual es mucho más crucial para las redes exteriores

transporte transporte

Las redes LAN inalámbrica también se pueden usar para privadas, se encarga del cifrado, el descifrado y administración

Capa de red Enrutador

permitir que dos o más computadoras que estén cerca unas a de las claves. La subcapa MAC, en esta parte es donde se

Capa enlace Puente, Swichts

otras se comuniquen sin necesidad de usar internet. encuentran los protocolos principales, como el del administrador datos

4.4.1 la arquitectura de 802.11 y la pila de protocolos del canal. La subcapa de convergencia especifica del servicio Capa física Repetidores, Hub

A través del AP. El cliente envía y recibe paquetes, se pueden toma el lugar de la subcapa de enlace lógico en los otros

conectar varios puntos de acceso juntos, por lo general por protocolos 802. Redes LAN virtuales: las redes VLAN se basan en Swichts

medio de una red inalámbrica llamada SISTEMA DE 4.5.3 la capa fisica del estandar 802.16 especialmente diseñados para este propósito. Para configurar un

DISTRIBUCIO, para formar una red 802.11 extendida. Los diseñadores eligieron un esquema flexible para dividir el canal red VLAN, el administrador de la reddecide cuantas VLAN

La red Ah hoc es una aplicación esencial para las redes entre varias estaciones, al cual se le conoce como OFDMA (acceso habrá,que computadoras habrá en cual VLAN y como se llamaran

inalámbricas. múltiple por división de frecuencia ortogonal) con el OFDMA se las VLAN. Para que las VLAN funcionen correctamente, es

Todos los protocolos 802. Se divide en dos subcapas En el pueden asignar distintos conjuntos de subportadores a distintas necesario establecer tablas de configuración en los puentes.

estándar 802.11, la subcapa MAC ( Control de Acceso al estaciones, de manera que mas de una estación pueda enviar o Estas tablas indican cuales VLAN se puede acceder a través de

Medio) determina la forma en que se asigna el canal, la recibir a la vez. que puertos. Cuando una trama llega procedente de, digamos, la

subcapa LLC (Control de enlace lógico) cuya función es ocultar De tener trafico asimétrico, las estaciones comúnmente alterna VLAN gris, se debe reenviar a todos los puertos identificados con

las diferencias entre las variantes 802 con el fin de que sean G.

entre el envió y la recepción. Este método se conoce como TDD

imperceptibles en lo que respecta a la capa de red. Estándar IEEE802.1Q: este estándar explica cómo construir las

(Duplexaxion de división de tiempo) El método alternativo, en

tablas de manera dinámica, en su mayor parte haciendo

donde una estación envía y recibe a mismo tiempo (En distintas

referencia a porciones apropiadas del estándar 802.1D.

frecuencias de subportadora), se llama FDD (duplexacion de

4.4.2 la capa fisica del estandar 802.11 división de frecuencia)

Todas las técnicas 802.11 usan radios de corto alcance para

transmitir señales en las bandas de frecuencia ISM de 2.4 GHz 4.5.4 protocolo de la subcapa mac del estandar 802.16

o d 5 GHz. Estás bandas poseen la ventaja de que no necesitan La capa de enlace de datos se divide en tres subcapas. Cómo

licencia y por ende, están libremente disponibles para funciona la capa de seguridad. Basta decir que el cifrado se utiliza

cualquier transmitor que desea cumplir ciertas restricciones. para mantener en secreto todos los datos transmitidos. Solo se

4.4.3 el protocolo de la subcapa mac del 802.11 cifran las cargas útiles de las tramas, los encabezados no se

En los sistemas inalámbricos, este mecanismo de detección de cifran. Esta propiedad significa que un intruso puede ver quien

colisiones no funciona. esta hablándote a quien, pero no puede saber que se están

El 802.11 trata de evitar colisiones con un protocolo llamado diciendo. Ahora veamos la subcapa MAC esta orientada a

CSMA/CA (CSMA con evitación de colisiones) este protocolo es conexión de punto a multipunto, lo cual significa que una estación

similar al CSMA/CD de Ethernet, con detección de canal antes de base se comunica con múltiples estaciones suscriptoras.

enviar y retroceso exponencial después de las colisiones. Este modo El canal ascendente es mas complicado debido a que hay

de operación se llama DCF (Función de coordinación distribuida) ya suscriptores que compiten por acceder a el. Se definen 4 clases

que cada estación actúa en forma independiente, sin ningún tipo de de servicios.

control central. El estándar también incluye modo opcional de *Servicio de tasa de bits constante

operaciones llamado PCF (función de coordinación puntual) en *Servicio de tasa de bits variable en tiempo real

donde el punto de acceso controla toda la actividad en su celda, *Servicio de tasa de bits variable en tiempo no real

justo igual que una estación base celular. PCF no se utiliza en la *Servicio de mejor esfuerzo

práctica debido a que por lo general no hay forma de evitar que las 4.6 BLUETOOTH

estaciones en otra red cercana transmitan tráfico conflictivo. 4.6.1 arquitectura de bluetooth

La unidad básica de un bluetooth es una piconet, la cual consta

El 802.11 define la detección del canal como un proceso que consiste de un nodo maestro y hasta siete nodos esclavos a una distancia

tanto de una detección física como una detección virtual. En la física máxima de 10 metros.

solo verifica el medio para ver si hay una señal valida. En la virtual Una piconet es un sistema TDM centralizada (multiplexaxion por

cada estación mantiene un registro lógico del momento en que se división de tiempo) en el cual el maestro controla el reloj y

usa el canal rastreando el NAV (vector de asignación de red) cada determina que dispositivo se comunica en una ranura de tiempo

trama lleva un campo NAV que indica cuanto tiempo tardara en especifica.

completarse la secuencia en la que pertenece esa trama.

Hay un mecanismo RTS/CTS opcional que usa el NAV para evitar 4.6.2 aplicaciones de bluetooth

que los terminales envíen tramas al mismo tiempo como terminales El perfil de dispositivo de interfaz humana es para conectar

ocultas. teclados y ratones a las computadoras. Otros perfiles permiten a

El mecanismo NAV mantiene a las demás estaciones en silencio solo un teléfono móvil u otra computadora recibir imágenes de una

hasta la siguiente confirmación de recepción. cámara o enviar imágenes a una impresora.

4.4.4 la estructura de trama 802.11 EL perfil de red de área personal permite a dispositivos bluetooth

El estándar 802.11 define tres clases diferentes de tramas en el aire: formar una red ad hoc o acceder de forma remota a otra red.

de datos, de control y de administración. Cada una tiene un Como una LAN 802.11 por medio de un punto de acceso.

encabezado con una variedad de c ampos que se utilizan dentro de Tambien se han definido perfiles para el intercambio de

la subcapa MAC. información de capas superiores.

El control de trama, consta de 11 subcampos. Para una trama de 4.6.3 la pila de protocolos de bluetooh

datos regular (sin calidad de servicio) se establecen en 10 y 00000 La capa inferior es la capa de radio física, la cual es bastante

en binario. Los bits para DS se establecen para indicar que la trama similar a la capa física de los modelos OSI y 802. Se encarga de

va hacia o viene de la red conectada a la APS. A la cual se conoce la transmisión y modulación de radio.

como sistema de distribución. La capa de control de enlace tiene algunos puntos en común con

la subcapa MAC, pero también incluye elementos de la capa

4.4.5 servicios física.

El estándar 802.11 define los servicios que los clientes, los puntos 4.6.4 la capa de radio bluetooth

de acceso y la red que conecta deben proveer para poder ser una La capa de radio traslada los bits del maestro esclavo, o viciversa.

LAN inalámbrica que se apague a dicho estándar. Es un sistema de baja botencia con un alcance de 10 metros que

El esquema utiliza antes de WPA se llama WEP (privacidad opera a la misma banda ISM de 2.4 GHz que el estándar 802.11.

equivalente cableado) en este esquema, la autentificación con una La banda se divide en 79 canales de 1 MHZ cada uno.

clave pre compartida ocurre antes de la asociación, sin embargo, no

También podría gustarte

- Tecnologias de Redes InalambricasDocumento25 páginasTecnologias de Redes InalambricasMaria LizethAún no hay calificaciones

- RedesDocumento58 páginasRedesSergio M iAún no hay calificaciones

- Cuestionario de RedesDocumento9 páginasCuestionario de RedesMilton Terrazas HerradaAún no hay calificaciones

- Redes de DatosDocumento26 páginasRedes de DatosAndrés OspinaAún no hay calificaciones

- CUESTIONARIO ACTIVIDAD #1 - SOLIER LAPA, WALTER EDISON (Convertido)Documento3 páginasCUESTIONARIO ACTIVIDAD #1 - SOLIER LAPA, WALTER EDISON (Convertido)W Edison SolierAún no hay calificaciones

- Cuestionario C1 - Transmisión de DatosDocumento5 páginasCuestionario C1 - Transmisión de DatosCiber GatuxAún no hay calificaciones

- Tarea #2 Informatica AplicadaDocumento6 páginasTarea #2 Informatica AplicadaEly RiveraAún no hay calificaciones

- Redesde Computadoras MARIANDocumento10 páginasRedesde Computadoras MARIANMarian GarciaAún no hay calificaciones

- Manual Redes InalambricasDocumento38 páginasManual Redes InalambricasMauricio CostaAún no hay calificaciones

- Re DesDocumento42 páginasRe DesJosefina Soto A100% (2)

- UT1 - Introducción A Las RedesDocumento19 páginasUT1 - Introducción A Las RedesMion Sonozaki 23Aún no hay calificaciones

- ActividadDocumento24 páginasActividadAndrés OspinaAún no hay calificaciones

- Practica Radio MobileDocumento3 páginasPractica Radio MobileArcangelAún no hay calificaciones

- Redes Inalambricas y AlambricasDocumento18 páginasRedes Inalambricas y Alambricaskeny_arana4415Aún no hay calificaciones

- Red Cableado-InalambricaDocumento9 páginasRed Cableado-InalambricaSalmista Yudelka De leónAún no hay calificaciones

- Tipologias de RedDocumento8 páginasTipologias de RedDavid CasteAún no hay calificaciones

- CAPÍTULO 5 - Herramientas para Comunicar La InformaciónDocumento7 páginasCAPÍTULO 5 - Herramientas para Comunicar La InformacióndanAún no hay calificaciones

- Guia 3 Alternativas de Solucion-RedesDocumento11 páginasGuia 3 Alternativas de Solucion-RedesJoan Boada AriasAún no hay calificaciones

- Clasificación de RedesDocumento7 páginasClasificación de Redesnael lucianoAún no hay calificaciones

- Presentación 8Documento8 páginasPresentación 8Milton SingañaAún no hay calificaciones

- ApuntesDocumento5 páginasApuntesid00826498Aún no hay calificaciones

- Tipos de Redes IIDocumento33 páginasTipos de Redes IIHENRY GIOVANNI URIARTE SANTAMARIAAún no hay calificaciones

- Redes Inalambricas y AlambricasDocumento15 páginasRedes Inalambricas y Alambricaskeny_aranaAún no hay calificaciones

- Tendencia en Redes y ComunicacionesDocumento3 páginasTendencia en Redes y ComunicacionesCarolyn Almonacin MadueñoAún no hay calificaciones

- RedesDocumento121 páginasRedesDaniel ReyesAún no hay calificaciones

- Inducción Términos RedDocumento9 páginasInducción Términos RedalejokdenaAún no hay calificaciones

- Clase Introduccion A RedesDocumento79 páginasClase Introduccion A RedesDARWIN GEOVANNI CACEROS JACOMEAún no hay calificaciones

- Redes Informáticas LAN, MAN y WAN - en Qué Se Diferencian - GPC IncDocumento14 páginasRedes Informáticas LAN, MAN y WAN - en Qué Se Diferencian - GPC IncEdgar Huémac Sánchez HernándezAún no hay calificaciones

- Red Inalámbrica - Qué Es, Tipos, Ventajas, Desventajas y EjemplosDocumento5 páginasRed Inalámbrica - Qué Es, Tipos, Ventajas, Desventajas y EjemplosrichardcoroAún no hay calificaciones

- Tsme17 Mvsii S01 HD01Documento2 páginasTsme17 Mvsii S01 HD01Adilene GonsalezAún no hay calificaciones

- 1.03 Redes (Topologías, Capas y Línea de Comandos)Documento15 páginas1.03 Redes (Topologías, Capas y Línea de Comandos)biofitoAún no hay calificaciones

- Redes de ComputaciónDocumento16 páginasRedes de ComputaciónMario AvilaAún no hay calificaciones

- Examen RL Ev.2Documento3 páginasExamen RL Ev.2JacoboAún no hay calificaciones

- Componentes de Una RedDocumento7 páginasComponentes de Una RedJOHNY FONTALVO BERMUDEZAún no hay calificaciones

- Trabajo GrupalDocumento4 páginasTrabajo GrupalFlakita DinDaAún no hay calificaciones

- Cuestionario Redes de DatosDocumento38 páginasCuestionario Redes de DatosSusan Sofokaita ClarizaAún no hay calificaciones

- Elementos de Una RedDocumento3 páginasElementos de Una RedEDER GONZALEZ SEGUNDOAún no hay calificaciones

- Tarea #5 ProgramaciónDocumento5 páginasTarea #5 ProgramaciónAndrea GuevaraAún no hay calificaciones

- Deber1 Redes Inalambricas 127Documento10 páginasDeber1 Redes Inalambricas 127wladyvic77Aún no hay calificaciones

- Manual Redes de ComputadorasDocumento121 páginasManual Redes de ComputadorasTirzo JimenezAún no hay calificaciones

- Arquitectura IIDocumento26 páginasArquitectura IISaul Huaccho CollanaAún no hay calificaciones

- Leccion 1Documento12 páginasLeccion 1Cayo Penadillo CochachinAún no hay calificaciones

- Unidad 6 - Conexion de Sistemas en RedDocumento17 páginasUnidad 6 - Conexion de Sistemas en RedStefania LissaAún no hay calificaciones

- Redes Inalambricas Actividad 1 - Medios de TX Corte 1Documento7 páginasRedes Inalambricas Actividad 1 - Medios de TX Corte 1RAFAEL ENRIQUE BENEDETTI NAVARROAún no hay calificaciones

- Temas Específicos para La Preparación de La Oposición Al Cuerpo Superior de Sistemas y Tecnologías de La Información de La Administración Del EstadoDocumento27 páginasTemas Específicos para La Preparación de La Oposición Al Cuerpo Superior de Sistemas y Tecnologías de La Información de La Administración Del EstadojjigAún no hay calificaciones

- Actividad 2. InformeDocumento12 páginasActividad 2. Informecentrodeestudiante.cedcyt.uclaAún no hay calificaciones

- RedesDocumento86 páginasRedesgerardopb99Aún no hay calificaciones

- Redes de ComputadorasDocumento4 páginasRedes de ComputadorasAlhana MargaritaAún no hay calificaciones

- Preguntas Teoria 3Documento7 páginasPreguntas Teoria 3EmmanuelAún no hay calificaciones

- Desarrollo de DRC PDFDocumento34 páginasDesarrollo de DRC PDFsol rivarolaAún no hay calificaciones

- Unidad 1 Redes EmergentesDocumento35 páginasUnidad 1 Redes EmergentesIvan Alejandro Mtz RmzAún no hay calificaciones

- Descripción de Una Red de ComputadorasDocumento38 páginasDescripción de Una Red de ComputadorasPaty EsmeraldaAún no hay calificaciones

- Material Redes de DatosDocumento29 páginasMaterial Redes de DatosAlex MartinezAún no hay calificaciones

- Fundamentos de Redes Informáticas - 2ª EdiciónDe EverandFundamentos de Redes Informáticas - 2ª EdiciónCalificación: 3 de 5 estrellas3/5 (2)

- Fundamentos de Redes InformáticasDe EverandFundamentos de Redes InformáticasCalificación: 4.5 de 5 estrellas4.5/5 (9)

- UF1872 - Implantación y configuración de pasarelasDe EverandUF1872 - Implantación y configuración de pasarelasCalificación: 5 de 5 estrellas5/5 (1)

- UF1874 - Mantenimiento de la infraestructura de la red de comunicacionesDe EverandUF1874 - Mantenimiento de la infraestructura de la red de comunicacionesAún no hay calificaciones

- UF1869 - Análisis del mercado de productos de comunicacionesDe EverandUF1869 - Análisis del mercado de productos de comunicacionesAún no hay calificaciones

- UF1866 - Instalación y configuración de servicios en equipos de telefoníaDe EverandUF1866 - Instalación y configuración de servicios en equipos de telefoníaAún no hay calificaciones

- Desarrollo del proyecto de la red telemática. IFCT0410De EverandDesarrollo del proyecto de la red telemática. IFCT0410Aún no hay calificaciones

- Instrumentacion Tema 1Documento10 páginasInstrumentacion Tema 1Shanira Lisset RamirezAún no hay calificaciones

- Clase 2 Apuntes CONTROL DE PROCESOSDocumento27 páginasClase 2 Apuntes CONTROL DE PROCESOSShanira Lisset RamirezAún no hay calificaciones

- Tarea 16 ActubreDocumento1 páginaTarea 16 ActubreShanira Lisset RamirezAún no hay calificaciones

- Instrumentacion y Control de ProcesosDocumento94 páginasInstrumentacion y Control de ProcesosShanira Lisset RamirezAún no hay calificaciones

- Propuesta Tecnica CorteDocumento1 páginaPropuesta Tecnica CorteShanira Lisset RamirezAún no hay calificaciones

- Actividad #7 - Problemas Operativos SXDocumento1 páginaActividad #7 - Problemas Operativos SXShanira Lisset RamirezAún no hay calificaciones

- SunarpDocumento1 páginaSunarpShanira Lisset RamirezAún no hay calificaciones

- Trabajo GrupalDocumento4 páginasTrabajo GrupalShanira Lisset RamirezAún no hay calificaciones

- Temas ResumenesDocumento15 páginasTemas ResumenesShanira Lisset RamirezAún no hay calificaciones

- Actividad #7 - Problemas Operativos SXDocumento1 páginaActividad #7 - Problemas Operativos SXShanira Lisset RamirezAún no hay calificaciones

- Propuesta Técnica - Bienes o SuministrosDocumento6 páginasPropuesta Técnica - Bienes o SuministrosShanira Lisset RamirezAún no hay calificaciones

- Chinalco - ExposicionDocumento21 páginasChinalco - ExposicionShanira Lisset RamirezAún no hay calificaciones

- Clase 1 ApuntesDocumento15 páginasClase 1 ApuntesShanira Lisset RamirezAún no hay calificaciones

- Propuesta Técnica - Bienes o SuministrosDocumento6 páginasPropuesta Técnica - Bienes o SuministrosShanira Lisset RamirezAún no hay calificaciones

- Propuesta Técnica - Bienes o SuministrosDocumento6 páginasPropuesta Técnica - Bienes o SuministrosShanira Lisset RamirezAún no hay calificaciones

- SamarcoDocumento14 páginasSamarcoShanira Lisset RamirezAún no hay calificaciones

- SamarcoDocumento19 páginasSamarcoShanira Lisset RamirezAún no hay calificaciones

- Lixiviación en La Fundición Del OroDocumento10 páginasLixiviación en La Fundición Del OroShanira Lisset RamirezAún no hay calificaciones

- LINEAMIENTOS #026 - Prácticas ProfesionalesDocumento2 páginasLINEAMIENTOS #026 - Prácticas ProfesionalesShanira Lisset RamirezAún no hay calificaciones

- Peebles - FiltrosDocumento8 páginasPeebles - FiltrosShanira Lisset RamirezAún no hay calificaciones

- Analisis Estadistico de Las Calificaciones PDFDocumento8 páginasAnalisis Estadistico de Las Calificaciones PDFCarolina SalcedoAún no hay calificaciones

- Lixiviación en La Fundición Del OroDocumento10 páginasLixiviación en La Fundición Del OroShanira Lisset RamirezAún no hay calificaciones

- Examén Operaciones Planta ALUMNODocumento3 páginasExamén Operaciones Planta ALUMNOShanira Lisset RamirezAún no hay calificaciones

- Postulantes Aptos A Entrevista Personal Practicas 26Documento1 páginaPostulantes Aptos A Entrevista Personal Practicas 26Shanira Lisset RamirezAún no hay calificaciones

- Silabo Topicos3Documento9 páginasSilabo Topicos3Shanira Lisset RamirezAún no hay calificaciones

- Administración de ProyectoDocumento38 páginasAdministración de ProyectoShanira Lisset RamirezAún no hay calificaciones

- Ejemplo de Carta de Reclamo BancarioDocumento1 páginaEjemplo de Carta de Reclamo BancarioShanira Lisset Ramirez100% (3)

- PythonDocumento26 páginasPythonShanira Lisset RamirezAún no hay calificaciones

- Consolidado Matricula 0201614027Documento1 páginaConsolidado Matricula 0201614027Shanira Lisset RamirezAún no hay calificaciones

- Expo Tesis I Sem 2 PreguntasDocumento33 páginasExpo Tesis I Sem 2 PreguntasShanira Lisset RamirezAún no hay calificaciones

- Wiki AmovDocumento4 páginasWiki Amovhector molinaAún no hay calificaciones

- Triggers RepasoDocumento3 páginasTriggers RepasoKenny David Tupia CallañaupaAún no hay calificaciones

- 6.propuesta para La Creacion de Un Sistema de Facturación Electronica para Las Pymes Del Mercado Mayorista Conzac PDFDocumento47 páginas6.propuesta para La Creacion de Un Sistema de Facturación Electronica para Las Pymes Del Mercado Mayorista Conzac PDFCarbajal HolaAún no hay calificaciones

- 32d Imss Trazark DiseñoDocumento1 página32d Imss Trazark DiseñoDARIO GRAJALESAún no hay calificaciones

- Control 7 Tec Olinda Alarcón LozanoDocumento11 páginasControl 7 Tec Olinda Alarcón LozanoCarolinaAún no hay calificaciones

- Uso de Lenguaje LogicoDocumento5 páginasUso de Lenguaje Logicolaloleo estrellaAún no hay calificaciones

- Análisis y Evaluación de RiesgosDocumento24 páginasAnálisis y Evaluación de RiesgosDexterNicaAún no hay calificaciones

- Choose A Plan - Scribd - PDF OBJECTARXDocumento3 páginasChoose A Plan - Scribd - PDF OBJECTARXSOCRATESAún no hay calificaciones

- El Proyecto SATPI - PresentaciónDocumento10 páginasEl Proyecto SATPI - PresentaciónErikaJ.AlcarazAún no hay calificaciones

- 3 Guia Practica de Microsfot Excel 2007 Completa 2014 Nivel Avanzado PracticasDocumento100 páginas3 Guia Practica de Microsfot Excel 2007 Completa 2014 Nivel Avanzado Practicasedidson fuentesAún no hay calificaciones

- Codigos ConveniosDocumento58 páginasCodigos ConveniosXimena RodriguezAún no hay calificaciones

- Evaluación U3Documento8 páginasEvaluación U3MarceAún no hay calificaciones

- Una Cadena de Suministro SincronizadaDocumento3 páginasUna Cadena de Suministro SincronizadawilmarisAún no hay calificaciones

- ATV312 - Control y Supervisión Via Modbus RS485 - Rev1Documento8 páginasATV312 - Control y Supervisión Via Modbus RS485 - Rev1Mauricio Carrasco Lara100% (2)

- Informe Caso de Estudio Paul ValencianoDocumento16 páginasInforme Caso de Estudio Paul ValencianoPaul ValencianoAún no hay calificaciones

- Ejercicios IptablesDocumento3 páginasEjercicios IptablesJorge PeñaAún no hay calificaciones

- Ajuste de Curvas e InterpolaciónDocumento36 páginasAjuste de Curvas e InterpolaciónUlisesBenitezMedinaAún no hay calificaciones

- Programa Analítico de "Estructura de Datos" 3ro de Ingeniería InformáticaDocumento9 páginasPrograma Analítico de "Estructura de Datos" 3ro de Ingeniería InformáticaEdwin AndrangoAún no hay calificaciones

- Cómo Restaurar Los Valores Predeterminados de Los Gadgets de Windows 7 PDFDocumento8 páginasCómo Restaurar Los Valores Predeterminados de Los Gadgets de Windows 7 PDFYuliexy SocarrasAún no hay calificaciones

- Sistemas de Seguimiento - Control OptimoDocumento6 páginasSistemas de Seguimiento - Control OptimoluishuaratazoAún no hay calificaciones

- Gestión de Seguridad y CalidadDocumento5 páginasGestión de Seguridad y CalidadeudalioAún no hay calificaciones

- Taller 1 Metodos Numericos 2016-II PDFDocumento3 páginasTaller 1 Metodos Numericos 2016-II PDFJohann ChorenAún no hay calificaciones

- Documentum 58803 4.5 Guia Del UsuarioDocumento115 páginasDocumentum 58803 4.5 Guia Del UsuariooscarAún no hay calificaciones

- Actividad 3 Modulos OracleDocumento13 páginasActividad 3 Modulos OracleMaría JoséAún no hay calificaciones

- Administración de RequerimientosDocumento92 páginasAdministración de Requerimientosapi-376085988% (8)

- Descripción JMETERDocumento12 páginasDescripción JMETERbb_angelAún no hay calificaciones

- GalindoRamírezNohraMay2016 PDFDocumento19 páginasGalindoRamírezNohraMay2016 PDFGutyy StonneAún no hay calificaciones

- BD MuestraDocumento6 páginasBD MuestraAnonymous PSuSwPdAún no hay calificaciones

- Taller Programa de AuditoríaDocumento2 páginasTaller Programa de AuditoríaZahamiraAún no hay calificaciones

- Tutorial de QuizcreatorDocumento9 páginasTutorial de QuizcreatorJuan MateoAún no hay calificaciones