Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Seguridad Redes Temarioext

Cargado por

roberto garcia lucaDerechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Seguridad Redes Temarioext

Cargado por

roberto garcia lucaCopyright:

Formatos disponibles

Curso Uso y Seguridad en Redes Inalmbricas sobre GNU/Linux

Emilio Guirado - 7 Marzo 2006

Uso y Seguridad en Redes Inalmbricas sobre GNU/Linux

Resumen

En este curso analizaremos en profundidad la tecnologa WiFi (Wireless

Fidelity), aprender a configurar y testear la seguridad en una instalacin de redes

locales inalmbricas bajo entornos GNU/Linux.

Dirigido

Este curso esta orientado a administradores de sistemas y usuarios con experiencia previa en

GNU/Linux o Unix y avanzados en redes, que deseen ampliar sus conocimientos para aprovechar la

productividad y capacidad de gestin de redes inalmbricas.

Requisitos

Experiencia en el uso avanzado en redes sobre sistemas operativos GNU/Linux, Unix.

Licencia

Usted es libre de:

copiar, distribuir y comunicar pblicamente la obra

hacer obras derivadas

hacer un uso comercial de esta obra

Bajo las condiciones siguientes:

Reconocimiento. Debe reconocer los crditos de la obra de

la manera especificada por el autor o el licenciador.

Al reutilizar o distribuir la obra, tiene que dejar bien claro los trminos de la licencia de esta

obra.

Alguna de estas condiciones puede no aplicarse si se obtiene el permiso del titular de los

derechos de autor

1

Curso Uso y Seguridad en Redes Inalmbricas sobre GNU/Linux

Emilio Guirado - 7 Marzo 2006

INDICE

1.

Aproximacin a las Redes Inalmbricas.

Introduccin

Estndar:

IEEE 802.11 a/b/g

Frecuencias 2.4GHz - 5GHz

Dispositivos Inalmbricos

Modos y estructura de la red:

Managed

Monitor

Ad-hoc

Master-Infraestructura

2.

Configuracin (Cliente) e Instalacin de Redes Inalmbricas (Access point).

Introduccin.

Breve introduccin a configuracin de redes en GNU/Linux.

Chipset de tarjetas Inalmbricas y Puntos de acceso.

Prism, Atheros, Ralink, Ipw2200, Broadcom

Uso de Wireless-tools y configuracin de cliente en GNU/Linux:

Iwconfig

Iwpriv

Iwlist

Configuracin y Hack de Punto de acceso (Linksys WRT54G)

Configuracin y flasheo de firmware

Unin de puntos de acceso

WDS y Bridges

3.

Seguridad encriptacin en Redes Inalmbricas

Encriptacin y Filtros

Tneles y encapsulamiento

4.

Deteccin de Redes inalmbricas, sniffers y deteccin de intrusos.

Herramientas de escaneo y medicin de seal

Sniffers y el modo promiscuo

Deteccin de IP y de intrusos

5.

Comprometiendo la seguridad en Redes Inalmbricas (WEP)

6.

Deteccin de Sniffers, envenenamiento ARP y modos promiscuos.

Uso de la herramienta AIRCRACK y sus distintas funcionalidades.

Herramienta NAST ( deteccin de modo promiscuo)

Ettercap y envenenamiento ARP

7.

Configuracin de clientes Windows y aplicaciones en Redes Inalmbricas.

Configuracin de cliente en MS Windows XP

Aplicaciones de escaneo para windows Netstumbler

8.

Modelo de red urbana libre, comunidades Wireless.

Estructuras de la red

Filosofa

9.

Tipos de antenas y radicacin.

Omnidireccionales, direccionales, panel, sectorial, multipolarizada

Curso Uso y Seguridad en Redes Inalmbricas sobre GNU/Linux

Emilio Guirado - 7 Marzo 2006

Temario

1. Aproximacin a las Redes Inalmbricas.

Introduccin

En redes y telecomunicaciones, se aplica el trmino inalmbrico (wireless) al tipo de

comunicacin en la que no se utiliza un medio de propagacin fsica, utilizando ondas

electromagnticas, propagadas por el espacio sin un medio fsico, como podra hacerlo un cable en

una red local cableada.

Tenemos que tener claro que una red inalmbrica es idntica en comportamiento a una red cableada,

aunque ya hablaremos que cambia la forma de acceder a esta y la seguridad al acceso. Uno de los

principales problemas en el uso de redes inalmbricas es sin duda la seguridad que pueden o no

ofrecer contra intrusiones.

Estndar

Para una mayor conectividad, es necesario concretar un estndar y que los fabricantes lo

acepten, no nos sirve un aparato que solo pueda conectar con aparatos de su misma marca

comercial. Los estndar WiFi (Wireless Fidelity) los ratifica el IEEE (Instituto de Ingenieros

Elctricos y Electrnicos), a continuacin vamos a ver los mas populares.

802.11b. Es ratificado por el IEEE el 16 de Septiembre de 1999, 802.11b es el protocolo mas

usado hoy da en redes inalmbricas . Este protocolo usa una modulacin tipo espectro ensanchado

por secuencia directa en ingls Direct Sequence Spread Spectrum (DSSS) En un rango de

frecuencia entre 2.412 y 2.484GHz. Tiene un mximo ancho de banda terico de 11Mbps, y reales

alrededor de 5Mbps.

802.11g. No fue finalizado hasta Junio de 2003, 802.11g lo ultimo en el mercado para redes

inalmbricas a fecha de hoy. Aunque no tiene ni tres aos, este estndar es incluido en dispositivos

como PDAs y ordenadores porttiles 802.11g usa el mismo rango de frecuencias que el estndar

802.11b, pero usa una modulacin llamada OFDM divisin de frecuencia por multiplexacin

ortogonal (Orthogonal Frequency Division Multiplexing). Su mximo terico sube hasta 54Mbps y

el real de unos 25Mbps, por supuesto, el estndar 802.11g es compatible con el estndar 802.11b,

reduciendo su velocidad.

802.11a. Tambin ratificado por el IEEE el 16 de Septiembre de 1999, 802.11a usa como sistema

de modulacin OFDM. El mximo ancho de banda terico es de 54Mbps, con una transferencia real

de unos 27Mbps. 802.11a trabaja entre los rangos de frecuencias 5.745 y 5.805GHz, tambin entre

5.170 y 5.320GHz. Esto hace que no sea compatible con los estndares anteriormente mencionados

el 802.11b y el 802.11g. Esta porcin del espectro, est menos usada que la de 2,4Ghz, seria una

ventaja ante interferencias pero los equipos que trabajan con este estndar no pueden penetrar tan

lejos como los del estndar 802.11b dado que sus ondas son ms fcilmente absorbidas.

El precio de adaptadores y puntos de acceso en esta frecuencia es similar a los 802.11b/g pero no

son tan populares como estos.

3

Curso Uso y Seguridad en Redes Inalmbricas sobre GNU/Linux

Emilio Guirado - 7 Marzo 2006

Como hemos visto antes las frecuencias vienen comprendidas entre 2.412 y 2.484GHz y

alrededor de 5Ghz. Estas son divididas en canales (puede variar segn legislacin de cada pas).

Canal 01: 2.412 GHz

Canal 02: 2.417 GHz

Canal 03: 2.422 GHz

Canal 04: 2.427 GHz

Canal 05: 2.432 GHz

Canal 06: 2.437 GHz

Canal 07: 2.442 GHz

Canal 08: 2.447 GHz

Canal 09: 2.452 GHz

Canal 10: 2.457 GHz

Canal 11: 2.462 GHz

Canal 12: 2.467 GHz

Canal 13: 2.472 GHz

Canal 14: 2.484 GHz

Para cada canal es necesario un ancho de banda de unos 22 MHz para poder transmitir la

informacin, por lo que se produce un inevitable solapamiento de los canales prximos Si tenemos

que poner algunos puntos de acceso cercanos inevitablemente, deberamos separarlos lo suficiente

siendo recomendable usar canales que no se solapen. 2, 7 y 12 otra posibilidad seria 3, 8 y 13 otra 4,

9 y 14 por ultimo 1, 8 y 14.

En Espaa segn la Orden CTE/630/2002 de 14 de marzo, Apndice 1, nota UN-85, las frecuencias

2400 a 2483.5 MHz estn disponibles para la interconexin de redes de rea local sin hilos. Es

decir, se permiten los canales 1 al 13.

http://www.cmt.es/busca/Serv/document/Legislacion_nacional/Basica_Telecomunicaciones/Do

minio_Publico/PDF/OR-02-03-22.pdf

En frecuencias de 5GHz los canales se agrupan de la siguiente manera.

Canal 36 : 5.18 GHz

Canal 40 : 5.2 GHz

Canal 42 : 5.21 GHz

Canal 44 : 5.22 GHz

Canal 48 : 5.24 GHz

Canal 50 : 5.25 GHz

Canal 52 : 5.26 GHz

Canal 56 : 5.28 GHz

4

Curso Uso y Seguridad en Redes Inalmbricas sobre GNU/Linux

Emilio Guirado - 7 Marzo 2006

Canal 58 : 5.29 GHz

Canal 60 : 5.3 GHz

Canal 64 : 5.32 GHz

Canal 149 : 5.745 GHz

Canal 152 : 5.76 GHz

Canal 153 : 5.765 GHz

Canal 157 : 5.785 GHz

Canal 160 : 5.8 GHz

Canal 161 : 5.805 GHz

Canal 165 : 5.825 GHz

Segn la CNAF (Centro Nacional de Asignacin de Frecuencias) la potencia mxima para

frecuencias para el estndar 802.11a es de 1 Watio y para 802.11b/g es de 100 mW

Las tarjetas suelen estar entorno a 15 dBm (32mW) y una antena direccional de 21 dBm (125mW),

solemos perder parte de esos dBm en los conectores y cables (pigtails).

Para saber la equivalencia de mW y dBm podemos hacerlo con las siguientes expresiones

matemticas,

P(mW) = 10[P(dBm)/10]

P(dBm)=10*log[P(mW)]

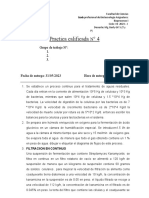

A continuacin vemos representada una grfica con las equivalencias dBm /mW.

Curso Uso y Seguridad en Redes Inalmbricas sobre GNU/Linux

Emilio Guirado - 7 Marzo 2006

Tipos de modulaciones relevantes a los estndares 802.11a/b/g.

OFDM: Acrnimo en ingls Ortogonal Frequency Division Multiplexing. Divisin de frecuencia

por multiplexacin ortogonal, Es una tcnica de modulacin FDM que permite transmitir grandes

cantidades de datos digitales sobre una onda de radio. OFDM divide la seal de radio en muchas

sub-seales que son transmitidas simultneamente hacia el receptor en diferentes frecuencias.

OFDM reduce la diafona (efecto de cruce de lneas) durante la transmisin de la seal, OFDM se

utiliza en 802.11a WLAN, 802.16 y WIMAX

DSSS: El espectro ensanchado por secuencia directa en ingls (direct sequence spread spectrum o

DSSS), tambin conocido en comunicaciones mviles como DS-CDMA (acceso mltiple por

divisin de cdigo en secuencia directa), es uno de los mtodos de modulacin en espectro

ensanchado para transmisin de seales digitales sobre ondas radiofnicas que ms se utilizan.

Tanto DSSS como FHSS estn denidos por la IEEE en el estndar 802.11 para redes de rea local

inalmbricas WLAN.

Dispositivos Inalmbricos

Punto de Acceso: Dispositivo por el cual pueden conectar clientes u otros puntos de acceso por

radiofrecuencia, este generalmente tambin ofrece servicios de red como DHCP o sistemas de

encriptacin y regulacin del acceso.

Cliente: Generalmente unidos a un punto de acceso, son las comnmente llamadas tarjetas

wireless, aunque pueden ser dispositivos que soporte el modo Managed en general. Estos clientes

pueden tambin conectarse entre si sin necesidad de unirse mediante un 'access point' usando el

modo Adhoc

6

Curso Uso y Seguridad en Redes Inalmbricas sobre GNU/Linux

Emilio Guirado - 7 Marzo 2006

Otros: en este grupo acotamos a los repetidores y potenciadores, generalmente no son

indispensables en la infraestructura de una red inalmbrica

Modos y estructura de la red

Managed

Modo usado por los clientes inalmbricos de una red para conectar a un punto de acceso. Este es el

mas usado en redes domesticas, ya que es como usualmente configuramos una red pequea tipo

Cliente-Punto de acceso.

Ad-hoc

Una red "Ad Hoc" consiste en un grupo de ordenadores que se comunican cada uno directamente

con los otros a travs de las seales de radio sin usar un punto de acceso. Las configuraciones "Ad

Hoc" son comunicaciones de tipo punto-a-punto. Los ordenadores de la red inalmbrica que quieren

comunicarse entre ellos necesitan configurar el mismo canal y ESSID en modo "Ad Hoc".

Master-Infraestructura

Esta es la forma de trabajar de los puntos de acceso. Si queremos conectar nuestra tarjeta a uno de

ellos, debemos configurar nuestra tarjeta en este modo de trabajo. Slo decir que esta forma de

funcionamiento es bastante ms eficaz que AD HOC, en las que los paquetes "se lanzan al aire, con

la esperanza de que lleguen al destino..", mientras que Infrastructure gestiona y se encarga de llevar

cada paquete a su sitio. Se nota adems el incremento de velocidad con respecto a AD HOC.

2. Configuracin (Cliente) e Instalacin de Redes Inalmbricas (Access point).

Breve introduccin a configuracin de redes en GNU/Linux.

En Guadalinex (Debian) podemos configurar la red en el fichero /etc/network/interfaces

auto wlan0

# ejemplo con dhcp

iface wlan0 inet dhcp

#address 172.26.0.113

#netmask 255.255.255.0

#network 172.26.0.0

#gateway 172.26.0.1

wireless_essid Nombre_de_red

wireless_mode Managed

7

Curso Uso y Seguridad en Redes Inalmbricas sobre GNU/Linux

Emilio Guirado - 7 Marzo 2006

wireless_key s:mi_clave

wireless_rate auto

wireless_nick nick

En este ejemplo se ve como configuramos la direccin ip por DHCP.

Si queremos configurarlo desde la linea de comandos, seria con iwconfig, con el que nos

detendremos mas adelante.

Chipset de tarjetas Inalmbricas y Puntos de acceso.

El principal inconveniente en la configuracin de tarjetas inalmbricas es el soporte del chipset y las

implementaciones que este trae. Unos de los chips mas trabajados es el Prism2, trabaja a 11M

(802.11b) pero implementa desde el modo Monitor, el modo Master (punto de acceso), WDS y un

sin fin de caractersticas y aplicaciones para ser usadas con este chip determinado.

A continuacin comentamos los chipset mas usados:

En el chipset Prism2/2.5/3, el driver mas completo es el HOSTAP (http://hostap.epitest.fi/)

Atheros, trabaja a 54M (802.11g) el driver para este chipset es el MADWIFI (http://madwifi.org/)

El chip Ralink (rt2x00), lo podemos configurar con los drivers de (http://rt2x00.serialmonkey.com)

El chipset de los centrino, Ipw2200 muy avanzado desde que liberaron las especificaciones,

podemos descargar los drivers en (http://ipw2200.sourceforge.net/) trabaja con el estndar 802.11g.

El chipset bcm43xx de Broadcom, ha sido uno de los drivers conseguidos por ingeniera inversa,

podemos descargarlo en (http://bcm43xx.berlios.de/)

Uso de Wireless-tools y configuracin de cliente en GNU/Linux:

El comando principal para configurar nuestra red inalmbrica es Iwconfig, con l podemos

asignar un identificativo de red (essid), fijar un canal (channel), una determinada velocidad (rate) o

cambiar a cada uno de los modos disponibles (adhoc, managed, monitor, master).

Sintaxis:

iwconfig [interface]

iwconfig interface [essid X] [nwid N] [freq F] [channel C]

[sens S] [mode M] [ap A] [nick NN]

[rate R] [rts RT] [frag FT] [txpower T]

[enc E] [key K] [power P] [retry R]

[commit]

iwconfig --help

iwconfig --version

A continuacin vamos a detallar un poco cada una de las opciones para iwconfig.

8

Curso Uso y Seguridad en Redes Inalmbricas sobre GNU/Linux

Emilio Guirado - 7 Marzo 2006

essid

Nos referimos aqu al identificativo de red o ESSID, el punto de acceso nos informa

constantemente de este identificativo para as poder asociarnos aadiendo en la configuracin

de nuestro cliente este identificativo.

Ejemplo:

iwconfig eth0 essid any

iwconfig eth0 essid 'My Network'

freq/channel

Con esta opcin podemos fijar el canal o la frecuencia a la que queremos que trabaje el cliente

o el punto de acceso que vayamos a configurar.

Si no fijamos un canal o frecuencia en concreto escanear automticamente fijndose en el del

punto de acceso al que estemos asocindonos

Ejemplo :

iwconfig eth0 freq 2422000000

iwconfig eth0 freq 2.422G

iwconfig eth0 channel 3

sens

Podemos fijar la sensibilidad de la tarjeta si nos es posible, ya que si no est implementado no

podremos disponer de esta opcin, podemos mirarlo con el comando iwpriv que veremos

posteriormente

Ejemplo :

iwconfig eth0 sens -80

mode

Impone el modo en el que opera el dispositivo, Dependiendo si estn o no implementados

todos los modos podemos destacar. El modo Ad-Hoc (formando una red punto a punto sin

necesidad de Access Point), Managed (el mas usado para conectarnos a un Access Point,

incluyendo Roaming), Master (hacemos la funcin de Access Point), Repeater (Para repetir la

seal de un nodo wireless), Monitor (Con este modo no estamos asociados pero captamos

pasivamente los paquetes en la frecuencia que fijemos), y finalmente Auto .

Ejemplo :

iwconfig eth0 mode Managed

iwconfig eth0 mode Ad-Hoc

ap

Fuerza a asociarnos a un punto de acceso en concreto, muy til cuando tenemos dos puntos de

acceso con el mismo identificativo y solo queremos asociarnos a uno determinado aunque no

tengamos tan buena seal como con el otro.

Podemos fijar por direccin MAC.

Ejemplo :

iwconfig eth0 ap 00:60:1D:01:23:45

iwconfig eth0 ap any

iwconfig eth0 ap off

rate/bit[rate]

Muy til fijar una determinada velocidad, para mejorar el enlace, a mas 'rate', mas

fluctuaciones de seal tendremos si no es totalmente estable el enlace.

Curso Uso y Seguridad en Redes Inalmbricas sobre GNU/Linux

Emilio Guirado - 7 Marzo 2006

Ejemplo :

iwconfig eth0 rate 11M

iwconfig eth0 rate auto

iwconfig eth0 rate 5.5M auto

key/enc[ryption]

La clave podemos asignarla de forma hexadecimal XXXX-XXXX-XXXX-XXXX o XXXXXXXX.

o en ASCII teniendo. Teniendo para 64bits (48b) de encriptacin 10 dgitos y para 128bits

(104b) 26 dgitos. Para ASCII key serian 5 y 13 respectivamente.

Si desactivamos el parmetro con off deshabilitamos la criptografa.

Ejemplo :

iwconfig eth0 key 0123-4567-89

iwconfig eth0 key [3] 0123-4567-89

iwconfig eth0 key s:password [2]

iwconfig eth0 key [2]

iwconfig eth0 key open

iwconfig eth0 key off

iwconfig eth0 key restricted [3] 0123456789

iwconfig eth0 key 01-23 key 45-67 [4] key [4]

txpower

Con esta opcin podemos limitar o subir la potencia, se ve condicionada por los drivers y por

el dispositivo.

Ejemplo :

iwconfig eth0 txpower 15

iwconfig eth0 txpower 30mW

iwconfig eth0 txpower auto

iwconfig eth0 txpower off

El comando Iwpriv lo usamos para ver las caractersticas de nuestra tarjeta y lo que est

implementado, aqu podremos ver si soporta modo monitor, master ...

sintaxis:

iwpriv [interface]

iwpriv interface private-command [private-parameters]

iwpriv interface private-command [I] [private-parameters]

iwpriv interface --all

iwpriv interface roam {on,off}

iwpriv interface port {ad-hoc,managed,N}

Ejemplo de iwpriv de una tarjeta con chipset Prism2 y driver HOSTAP

BASH# iwpriv wlan0

wlan0

Available private ioctl :

monitor

readmif

writemif

reset

(8BE4)

(8BE3)

(8BE2)

(8BE6)

:

:

:

:

set

set

set

set

1

1

2

1

10

int

byte

byte

int

&

&

&

&

get

get

get

get

0

1 byte

0

0

Curso Uso y Seguridad en Redes Inalmbricas sobre GNU/Linux

inquire

set_rid_word

maccmd

wds_add

wds_del

addmac

delmac

kickmac

prism2_param

getprism2_param

txratectrl

gettxratectrl

beacon_int

getbeacon_int

pseudo_ibss

getpseudo_ibss

alc

getalc

dump

getdump

other_ap_policy

getother_ap_pol

max_inactivity

getmax_inactivi

bridge_packets

getbridge_packe

dtim_period

getdtim_period

nullfunc_ack

getnullfunc_ack

max_wds

getmax_wds

autom_ap_wds

getautom_ap_wds

ap_auth_algs

getap_auth_algs

allow_fcserr

getallow_fcserr

host_encrypt

gethost_encrypt

host_decrypt

gethost_decrypt

busmaster_rx

getbusmaster_rx

busmaster_tx

getbusmaster_tx

host_roaming

gethost_roaming

bcrx_sta_key

getbcrx_sta_key

ieee_802_1x

getieee_802_1x

antsel_tx

getantsel_tx

antsel_rx

getantsel_rx

monitor_type

getmonitor_type

wds_type

(8BE8)

(8BEE)

(8BF0)

(8BEA)

(8BEC)

(8BF2)

(8BF4)

(8BF6)

(8BE0)

(8BE1)

(0002)

(0002)

(0003)

(0003)

(0004)

(0004)

(0005)

(0005)

(0007)

(0007)

(0008)

(0008)

(0009)

(0009)

(000A)

(000A)

(000B)

(000B)

(000C)

(000C)

(000D)

(000D)

(000E)

(000E)

(000F)

(000F)

(0010)

(0010)

(0011)

(0011)

(0012)

(0012)

(0013)

(0013)

(0014)

(0014)

(0015)

(0015)

(0016)

(0016)

(0017)

(0017)

(0018)

(0018)

(0019)

(0019)

(001A)

(001A)

(001B)

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

Emilio Guirado - 7 Marzo 2006

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

1

2

1

1

1

1

1

1

2

1

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

11

int

int

int

addr

addr

addr

addr

addr

int

int

int

int

int

int

int

int

int

int

int

int

int

int

int

int

int

int

int

int

int

int

int

int

int

int

int

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

0

0

0

0

0

0

0

0

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

int

int

int

int

int

int

int

int

int

int

int

int

int

int

int

int

int

int

int

int

int

int

int

int

int

Curso Uso y Seguridad en Redes Inalmbricas sobre GNU/Linux

getwds_type

hostscan

gethostscan

ap_scan

getap_scan

enh_sec

getenh_sec

basic_rates

getbasic_rates

oper_rates

getoper_rates

hostapd

gethostapd

hostapd_sta

gethostapd_sta

wpa

getwpa

privacy_invoked

getprivacy_invo

tkip_countermea

gettkip_counter

drop_unencrypte

getdrop_unencry

scan_channels

getscan_channel

(001B)

(001C)

(001C)

(001D)

(001D)

(001E)

(001E)

(0020)

(0020)

(0021)

(0021)

(0022)

(0022)

(0023)

(0023)

(0024)

(0024)

(0025)

(0025)

(0026)

(0026)

(0027)

(0027)

(0028)

(0028)

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

Emilio Guirado - 7 Marzo 2006

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

set

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

int

int

int

int

int

int

int

int

int

int

int

int

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

&

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

get

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

int

int

int

int

int

int

int

int

int

int

int

int

int

El comando Iwlist se usa para mostrar informacin sobre puntos de acceso a nuestro alcance y

para ver los canales, la encriptacin ...

Para usarlo solo tenemoss que poner el comando iwlist el interfaz wireless y la opcin.

Usage: iwlist [interface] scanning

[interface] frequency

[interface] channel

[interface] bitrate

[interface] rate

[interface] encryption

[interface] key

[interface] power

[interface] txpower

[interface] retry

[interface] ap

[interface] accesspoints

[interface] peers

[interface] event

12

Curso Uso y Seguridad en Redes Inalmbricas sobre GNU/Linux

Emilio Guirado - 7 Marzo 2006

BASH# iwlist wlan0 scanning

wlan0

Scan completed :

Cell 01 - Address: 00:14:BF:B2:4A:A0

ESSID:"algo"

Mode:Master

Encryption key:on

Channel:6

Quality:18/92

Signal level=-82 dBm

Noise

level=-100 dBm

Cell 02 - Address: 00:60:B3:12:4F:52

ESSID:"Curso-Wireless"

Mode:Master

Encryption key:on

Channel:11

Quality=17/92

Signal level=-83 dBm

Noise

level:-100 dBm

Configuracin y Hack de Punto de acceso (Linksys WRT54GL)

Configuracin y flasheo de firmware

El WRT54G es un router inalmbrico muy popular fabricado por

Linksys . El dispositivo permite compartir conexiones a Internet entre

varios ordenadores mediante enlaces Ethernet 802.3 y 802.11g

inalmbricas. El modelo WRT54GS es prcticamente idntico excepto por

el aumento de memoria RAM y la incorporacin de la tecnologa

SpeedBoost.

El WRT54G es nico entre los dispositivos de consumo domstico debido a que los desarrolladores

de Linksys tuvieron que liberar el cdigo fuente del firmware del router para cumplir con las

obligaciones de la GNU GPL. Este hecho permite a los entusiastas de la programacin modificar el

firmware para aadir o cambiar funcionalidades del dispositivo. Existen varios proyectos de

desarrollo que proveen versiones mejoradas del firmware para el WRT54G.

Unos de los firmwares mas usados son:

DD-WRT (http://www.dd-wrt.com/)

OpenWRT (http://openwrt.org/)

Sveasoft (http://www.sveasoft.com/)

13

Curso Uso y Seguridad en Redes Inalmbricas sobre GNU/Linux

Emilio Guirado - 7 Marzo 2006

Para flashear el firmware, solo tenemos que descargar una de las versiones comentadas

anteriormente y en el men va web del aparato cargar el firmware nuevo.

Unin de puntos de acceso

WDS y Bridges

WDS es un acrnimo ingls que significa Sistema de Distribucin Inalmbrico (Wireless

Distribution System). El WDS permite la interconexin de puntos de acceso de manera inalmbrica.

Esto se describe en el IEEE 802.11.

Con WDS, un punto de acceso puede funcionar solo como punto de acceso, bien como puente con

otro punto de acceso, o ambas funciones.

De esta manera es posible crear una gran red inalmbrica dado que que cada punto de acceso se

conecta a cualquier otro punto de acceso disponible (que use WDS) y a cada punto de acceso se

pueden conectar (de forma cableada o inalmbrica) la cantidad mxima que soporte el aparato

(tpicamente 256 equipos).

Se requiere que todos los equipos usen el mismo canal de radio (frecuencia) y si usan cifrado WEP

compartan las llaves de la clave.

Los SSID de los puntos de acceso pueden ser diferentes.

3. Seguridad encriptacin en Redes Inalmbricas

Encriptacin

WEP

Acrnimo de Wired Equivalency Privacy es sistema de cifrado incluido en el estndar 802.11

como protocolo para redes Wireless que permite encriptar la informacin que se transmite.

Proporciona encriptacin a nivel 2. Est basado en el algoritmo de encriptacin RC4, y utiliza

claves de 64bits, de 128bits o de 256 bits. Es INSEGURO debido a su arquitectura, por lo que el

aumentar los tamaos de las claves de encriptacin slo aumentar el tiempo necesario para

romperlo.

14

Curso Uso y Seguridad en Redes Inalmbricas sobre GNU/Linux

Emilio Guirado - 7 Marzo 2006

WPA

WPA (Wi-Fi Protected Access - Acceso Protegido Wi-Fi) es un sistema para asegurar redes

inalmbricas (WIFI), creado para corregir la seguridad del sistema previo, WEP (Wired Equivalent

Privacy - Privacidad Equivalente a Cableado); los investigadores han encontrado varias debilidades

en WEP (tal como un ataque estadstico que permite recuperar la clave WEP). WPA implementa la

mayora del estndar IEEE 802.11i, y fue creado como una medida intermedia para ocupar el lugar

de WEP mientras 802.11i era preparado. WPA fue creado por "The Wi-Fi Alliance".

WPA fue diseado para utilizar un servidor de autenticacin (normalmente un servidor RADIUS),

que distribuye claves diferentes a cada usuario (a travs del protocolo 802.1x ); sin embargo,

tambin se puede utilizar en un modo menos seguro de clave pre-compartida (PSK- Pre-Shared

Key). La informacin es cifrada utilizando el algoritmo RC4, con una clave de 128 bits y un vector

de inicializacin de 48 bits.

Una de las mejoras sobre WEP es dada por el Protocolo de Integridad de Clave Temporal (TKIP Temporal Key Integrity Protocol), que cambia claves dinmicamente a medida que el sistema es

utilizado. Cuando esto se combina con un vector de inicializacin (IV) mucho mas grande, evita los

ataques de recuperacin de clave (ataques estadsticos) a los que es susceptible WEP.

Filtros

MAC

En redes de computadoras Media Access Control address (direccin de Control de Acceso al

Medio en espaol) cuyo acrnimo es MAC, es un identificador fsico -un nmero, nico en el

mundo, de 48 bits (6 bytes) - almacenado en fbrica dentro de una tarjeta de red o una interface

usada para asignar globalmente direcciones nicas en algunos modelos OSI (capa 2) y en la capa

fsica del conjunto de protocolos de internet. Los primeros 3 bytes (24 bits) de las direcciones MAC

son asignadas por el IEEE y los otros 3 bytes los determina el fabricante.

Es decir, si tenemos esta MAC, 00:60:B3:25:1B:C9, los primeros 3 pares corresponden a la marca

del fabricante, en este caso ZCOM (00:60:B3) y los siguientes 3 pares al nmero del producto para

que sea nica la direccin (25:1B:C9).

El mtodo de filtrado por direccin MAC es muy usual incluso en grandes empresas, la direccin

MAC es nica pero se puede falsear fcilmente tanto en windows como en GNU/Linux.

BASH# ifconfig wlan0 hw ether

XX:XX:XX:XX:XX:XX

Siendo XX:XX:XX:XX:XX:XX la mac a cambiar, tambin disponemos de aplicaciones especificas

para el cambio automtico de la MAC como macchanger

IP

En una Red inalmbrica lo primero que haremos es deshabilitar el servicio DHCP ( asignacin

de ip automtica), y posteriormente poner un rango de ip raro para as desorientar al intruso, pues

bien esta medida as como la de filtrar o limitar ciertas ips para el uso de la red es totalmente

inservible o intil a ataques.

15

Curso Uso y Seguridad en Redes Inalmbricas sobre GNU/Linux

Emilio Guirado - 7 Marzo 2006

Veremos como estas medidas son fcilmente pasadas por alguien con poca experiencia pero con las

herramientas adecuadas como Netdiscover o algn sniffer como tcpdump o ethereal.

Tneles y encapsulamiento

VPN (Virtual Private Network)

La RPV es una tecnologa de red que permite una extensin de la red local sobre una red

pblica o no controlada, como por ejemplo Internet.

El ejemplo ms comn es la posibilidad de conectar dos o ms sucursales de una empresa utilizando

como vnculo Internet, permitir a los miembros del equipo de soporte tcnico la conexin desde su

casa al centro de cmputo, o que un usuario pueda acceder a su equipo domstico desde un sitio

remoto, como por ejemplo un hotel. Todo esto utilizando la infraestructura de Internet.

Para hacerlo posible de manera segura es necesario proveer los medios para garantizar la

autenticacin, integridad y confidencialidad de toda la comunicacin:

- Autenticacin y autorizacin: Quin est del otro lado? Usuario/equipo y qu nivel de

acceso debe tener.

- Integridad: La garanta de que los datos enviados no han sido alterados.

- Confidencialidad: Dado que los datos viajan a travs de un medio potencialmente hostil

como Internet, los mismos son susceptibles de interceptacin, por lo que es fundamental el

cifrado de los mismos. De este modo, la informacin no debe poder ser interpretada por

nadie ms que los destinatarios de la misma.

Tnel SSH

En el tnel SSH (Secure Shell) lo que obligamos es a que pase un determinado puerto o

protocolo dentro del protocolo SSH encriptado y seguro.

Podemos encapsular cualquier accin o aplicacin que se tenga que ejecutar en un servidor remoto

como por ejemplo VNC (Virtual Network Computing) para control remoto del escritorio o leer el

correo desde una conexin segura.

Un ejemplo de uso de tnel SSH para el VNC seria el que se detalla a continuacin.

BASH$ ssh -L 5901:localhost:5901 root@192.168.0.12

Portal cautivo

Un portal cautivo es un programa o mquina de una red informtica que vigila el trfico HTTP

y fuerza a los usuarios a pasar por una pgina especial si quieren navegar por Internet de forma

normal. A veces esto se hace para pedir una autenticacin vlida, o para informar de las condiciones

de uso de un servicio wireless (que es donde ms se encuentran).

16

Curso Uso y Seguridad en Redes Inalmbricas sobre GNU/Linux

Emilio Guirado - 7 Marzo 2006

Enlaces a los principales o mas conocidos portales cautivos por software.

http://nocat.net/

http://www.chillispot.org/

http://www.portless.net/menu/ewrt/ embebido en el WRT54G

http://dev.wifidog.org/ embebido en el WRT54G

4. Deteccin de Redes inalmbricas, sniffers y deteccin de intrusos.

Herramientas de escaneo y medicin de seal

Kismet (http://www.kismetwireless.net/)

Kismet es una herramienta de escaneo de redes inalmbricas, que aprovecha el modo

monitor de la tarjeta para detectar puntos de acceso o clientes que no estn demasiado alejados

(segn antena y potencia).

En la captura anterior podemos ver una serie de columnas, en las que distinguimos el essid o

identificativo de la red, el canal, si est encriptada la red o el canal en la que se encuentra entre

otras.

17

Curso Uso y Seguridad en Redes Inalmbricas sobre GNU/Linux

Emilio Guirado - 7 Marzo 2006

Los colores tambin son identificativos de si esta o no encriptada o si tiene los valores por defecto.

Los datos son guardados en formato XML.

En la captura anterior vemos un detalle de una red con essid 'algo' nos muestra numerosos datos

como la mac del punto de acceso, si es a 11M (802.11b) o a 54M (802.11g), el nmero de paquetes,

nmero de Beacons ...

18

Curso Uso y Seguridad en Redes Inalmbricas sobre GNU/Linux

Emilio Guirado - 7 Marzo 2006

Podemos ver las estadsticas de todas las redes, el porcentaje usado tanto en redes encriptadas o no

y los distintos canales.

Wavemon (http://www.janmorgenstern.de/projects-software.html)

Wavemon nos mide la potencia de seal que tiene nuestro enlace wireless, as como la calidad,

ruido ... una aplicacin muy til para probar enlaces y afinarlos tanto en cortas como en largas

distancias.

19

Curso Uso y Seguridad en Redes Inalmbricas sobre GNU/Linux

Emilio Guirado - 7 Marzo 2006

Sniffers y el modo promiscuo

Tcpdump (http://www.tcpdump.org/)

Tcpdump es un herramienta en lnea de comandos cuya utilidad principal es analizar el

trfico que circula por la red. Puede aprovechar el modo promiscuo para as poder analizar paquetes

que inicialmente no estn destinados a nuestra maquina.

Para poder analizar mejor los datos que aparecen en pantalla podemos usar numerosos filtros un

ejemplo para ver solo el trafico que tiene la direccin ip 172.26.0.3 por el puerto 80 seria algo as:

BASH# tcpdump -i wlan0 -v tcp port 80 and host 172.26.0.3

20

Curso Uso y Seguridad en Redes Inalmbricas sobre GNU/Linux

Emilio Guirado - 7 Marzo 2006

Ethereal (http://www.ethereal.com/)

Esta herramienta se usa para analizar trfico en redes, generalmente podremos dividir los

distintos protocolos as como aadir filtros para ver lo que nos interese en cada momento.

Los filtros del Ethereal son similares a los de Tcpdump, un ejemplo para ver el trfico en la ip

192.168.0.3 podra ser de esta manera, introduciendo en el men de filtros la siguiente expresin.

tcp port 23 and host 192.168.1.3

21

Curso Uso y Seguridad en Redes Inalmbricas sobre GNU/Linux

Emilio Guirado - 7 Marzo 2006

Deteccin de IP y de intrusos

Ettercap (http://ettercap.sourceforge.net/)

Ettercap es una herramienta de software libre para para el uso de anlisis de protocolos de red y

comprobacin de seguridad en estas. Puede ser utilizado para interceptar trfico en un segmento de

la red, para capturar contraseas, y para conducir ataques man-in-the-middle contra un nmero de

protocolos comunes.

Ettercap ofrece un gran nmero de opciones para generar filtros y para poder envenenar una red sin

mayor problema.

22

Curso Uso y Seguridad en Redes Inalmbricas sobre GNU/Linux

Emilio Guirado - 7 Marzo 2006

Netdiscover (http://nixgeneration.com/~jaime/netdiscover/)

Este escaner, comprueba todos los rangos posibles para detectar el rango o rangos de red.

Sin necesidad de tener el interfaz de red en una ip determinada comprueba activamente todos los

rangos, tambin podemos escanear en pasivo para no hacer demasiado ruido en la red.

Para un scan rpido de los rangos mas frecuentes usamos la siguiente expresin:

BASH# netdiscover -i wlan0 -m auto -f

5. Comprometiendo la seguridad en Redes Inalmbricas (WEP)

Uso de la herramienta AIRCRACK y sus distintas funcionalidades.

Qu es aircrack ?

aircrack es una coleccin de herramientas para la auditora de redes inalmbricas:

airodump: programa para la captura de paquetes 802.11

aireplay: programa para la inyeccin de paquetes 802.11

aircrack: crackeador de claves estticas WEP y WPA-PSK

airdecap: desencripta archivos de capturas WEP/WPA

Hay un foro de discusin?

Claro: http://100h.org/forums/. Mira tambin #aircrack en irc.freenode.net

23

Curso Uso y Seguridad en Redes Inalmbricas sobre GNU/Linux

Emilio Guirado - 7 Marzo 2006

Dnde puedo descargar aircrack ?

La descarga oficial se encuentra en http://www.cr0.net:8040/code/network/. De

cualquier modo, si por cualquier motivo no tienes acceso al puerto 8040, puedes usar

tambin este mirror: http://100h.org/wlan/aircrack/.

Aircrack est incluido en el Troppix LiveCD, que incluye los controladores { Prism2 /

PrismGT / Realtek / Atheros / Ralink } parcheados para la inyeccin de paquetes, as

como los controladores acx100 e ipw2200 (Centrino b/g) .

Recibo el mensaje "cygwin1.dll not found" cuando inicio aircrack.exe.

Puedes descargar esta librera de:http://100h.org/wlan/aircrack/.

Para usar aircrack, arrastra el/los archivo(s) de captura .cap o .ivs sobre aircrack.exe. Si

quieres pasarle opciones al programa debers abrir una consola de comandos (cmd.exe)

e introducirlas manualmente; tambin hay una GUI para aircrack, desarrollada por

hexanium.

C:\TEMP> aircrack.exe -n 64 -f 8 out1.cap out2.cap

Ms abajo encontrars una lista de opciones.

Cmo crackeo una clave WEP esttica ?

La idea bsica es capturar tanto trfico encriptado como sea posible usando airodump.

Cada paquete de datos WEP tiene asociado un Vector de Inicializacin (IV) de 3-bytes:

despus de recoger un nmero suficiente de paquetes de datos, ejecuta aircrack sobre el

archivo de captura resultante. Entonces aircrack ejecutar un conjunto de ataques de

tipo estadstico desarrollados por un talentoso hacker llamado KoreK.

Cmo s si mi clave WEP es la correcta ?

Hay dos modos de autenticacin WEP:

Open-System Authentication: Este es el predeterminado El AP acepta todos los

clientes, y nunca comprueba la clave: siempre concede la asociacin . De todas

formas, si tu clave es incorrecta no podrs recibir o enviar paquetes (porque

fallar la desencriptacin), y por tanto DHCP, ping, etc. acabarn

interrumpindose.

Shared-Key Authentication: el cliente debe encriptar la peticin antes de que le

sea concedida la asociacin por el AP. Este modo tiene fallas y provoca la

recuperacin de la clave, por lo que nunca est activado de modo

predeterminado.

En resumen, slo por que parezca que te conectas de forma satisfactoria al AP no

significa que tu clave WEP sea la correcta! Para comprobar tu clave WEP, procura

24

Curso Uso y Seguridad en Redes Inalmbricas sobre GNU/Linux

Emilio Guirado - 7 Marzo 2006

desencriptar un archivo de captura con el programa airdecap.

Cuntos IVs se necesitan para crackear WEP ?

El crackeo WEP no es una ciencia exacta. El nmero de IVs necesarios depende de la

longitud de la clave WEP, y tambin de la suerte. Normalmente, una clave WEP de 40bit puede ser crackeada con 300.000 IVs, y una de 104-bit con 1.000.000 de IVs;

teniendo mala suerte se pueden necesitar dos millones de IVs, o ms.

No hay ninguna manera de saber la longitud de la clave WEP: esta informacin est

oculta y nunca es anunciada, guardada bien en paquetes de gestin, bien en paquetes de

datos; como consecuencia, airodump no puede reportar la longitud de la clave WEP. Por

ese motivo, se recomienda ejecutar aircrack dos veces: cuando tienes 250.000 IVs,

inicias aircrack con "-n 64" para crackear la WEP de 40-bit. Si no la sacas, vuelves a

iniciar aircrack (sin la opcin -n) para crackear la WEP de 104-bit.

Parece que no consigo IVs !

Posibles motivos:

Te encuentras demasiado lejos del punto de acceso.

No hay trfico en la red escogida.

Hay trfico de tipo G pero ests capturando en modo B.

Hay algn problema con tu tarjeta (problema de firmware ?)

Los beacons slo son "paquetes anuncio" sin encriptar. No sirven para el

crackeo WEP.

No he podido crackear este AP !

Shit happens.

Por qu no hay una versin de aireplay para Windows ?

El controlador PEEK no soporta la inyeccin de paquetes 802.11; No portar aireplay a

Win32. De todos modos, hay alternativas comerciales:

Tarjetas Prism: http://www.tuca-software.com/transmit.php

Tarjetas Atheros: http://www.tamos.com/htmlhelp/commwifi/pgen.htm

Es compatible mi tarjeta con airodump / aireplay ?

Antes de nada, busca en Google para averiguar cul es el chipset de tu tarjeta. Por

25

Curso Uso y Seguridad en Redes Inalmbricas sobre GNU/Linux

Emilio Guirado - 7 Marzo 2006

ejemplo, si tienes una Linksys WPC54G busca por "wpc54g chipset linux".

Chipset

Soportado por

airodump en

Windows ?

Soportado por airodump

en Linux ?

Soportado por

aireplay en Linux ?

HermesI

S (Controlador

Agere)

S (Controlador orinoco

parcheado)

NO (el firmware

corrompe la cabecera

de la MAC)

Prism2/3

NO, puedes buscar

en LinkFerret una

alternativa

S (controlador HostAP o

wlan-ng ), firmware STA

1.5.6 o ms nuevo

necesario

S (PCI y CardBus

slo, se recomienda

parchear el

controlador)

PrismGT

S (Controlador

PrismGT)

FullMAC: S (controlador

prism54, SoftMAC: AN

NO (prism54usb)

S (se recomienda

parchear el

controlador)

Atheros

CardBus: S

(Controlador

Atheros), PCI: NO

(mira CommView

WiFien su lugar)

S (PCI y CardBus slo,

controlador madwifi)

S (es necesario

parchear el

controlador)

RTL8180

S (controlador

Realtek)

S (rtl8180-sa2400

controlador)

INESTABLE (es

necesario parchear el

controlador)

Aironet

S? (controlador

Cisco)

S (controlador airo, se

recomienda la versin

4.25.30 del firmware)

NO (problemas de

firmware)

Ralink

NO

S (controlador rt2500 /

rt2570)

S (es necesario

parchear el

controlador)

Centrino b

NO

PARCIAL: el controlador

ipw2100 no descarta los

paquetes corruptos

NO

Centrino b/g

NO

S (controlador ipw2200, se

NO (el firmware

recomienda la versin

desecha paquetes)

1.0.6)

Broadcom

Slo los modelos

antiguos

(Controlador

BRCM)

NO PROBADO

(controlador bcm43xx,

NO

necesario Linux >= 2.6.14)

TI (ACX100 /

ACX111)

NO

ALFA (controlador

acx100)

NO

ZyDAS 1201

NO

AN NO (Controlador

zd1211)

NO

26

Curso Uso y Seguridad en Redes Inalmbricas sobre GNU/Linux

Atmel, Marvel

NO

Emilio Guirado - 7 Marzo 2006

DESCONOCIDO

NO

El controlador PEEK no reconoce mi tarjeta.

Los controladores de Windows arriba mencionados no reconocen algunas tarjetas,

incluso teniendo el chipset correcto. En este caso, abre el administrador de dispositivos,

selecciona tu tarjeta, "Actualizar el controlador", selecciona "Instalar desde una

ubicacin conocida", selecciona "No buscar, seleccionar el controlador a instalar", haz

click en "Utilizar disco", introduce la ruta donde ha sido descomprimido el archivo,

deselecciona "Mostrar hardware compatible", y elige el controlador.

Tengo una tarjeta Prism2, pero airodump / aireplay parece no funcionar !

Primer paso, asegrate de que no ests usando el controlador orinoco. Si el nombre de

interfaz es wlan0, entonces el controlador es HostAP o wlan-ng. Si el nombre de la

interfaz es eth0 o eth1, entonces el controlador es orinoco y debes deshabilitarlo (usa

cardctl para averiguar el identificador de tu tarjeta, entonces edita /etc/pcmcia/config,

reemplaza orinoco_cs por hostap_cs y reinicia cardmgr).

Tambin puede ser un problema de firmware. Los firmwares antiguos presentan

problemas con el test mode 0x0A (usado por los parches para la inyeccin con HostAP /

wlan-ng), por tanto asegrate de que el tuyo est al da -- mira las instrucciones ms

abajo. La versin recomendada de firmware para la estacin es la 1.7.4. Si no funciona

bien (kismet o airodump estallan tras capturar un par de paquetes), prueba con la STA

1.5.6 (o bien s1010506.hex para las tarjetas Prism2 ms antiguas, o sf010506.hex para

las ms nuevas).

Como nota aclaratoria, test mode 0x0A es algo inestable con wlan-ng. Si la tarjeta

parece atrancarse, tendrs que resetearla, o usar HostAP en su lugar. La inyeccin sobre

dispositivos USB Prism2 est actualmente rota con wlan-ng.

Nota: Aqu pueden encontrar un controlador para Prism2 bajo Windows XP para

tarjetas con soporte para WPA/TKIP :

http://100h.org/wlan/winxp/wpc11v3.0_wpa_dr.exe.

Tengo una tarjeta Atheros, y el parche madwifi provoca un fallo en el kernel /

aireplay dice: enhanced RTC support isn't available.

Hay algunos problemas con algunas versiones de la rama 2.6 de Linux (especialmente

anteriores al 2.6.11) que provocarn un kernel panic al inyectar con madwifi. Tambin,

en muchos kernels 2.6 el soporte para RTC mejorado est simplemente roto. Por tanto,

est altamente recomendado utilizar un Linux 2.6.11.x o ms nuevo.

Cmo actualizo el firmware de mi Prism2 ?

La forma ms simple es actualizar mediante WinUpdate - para esto es necesario tener

instalado el controlador WPC11 v2.5. Ambos se pueden obtener de:

http://100h.org/wlan/linux/prism2/.

27

Curso Uso y Seguridad en Redes Inalmbricas sobre GNU/Linux

Emilio Guirado - 7 Marzo 2006

Tambin se puede actualizar el firmware con el HostAP parcheado (mira ms abajo las

instrucciones sobre cmo parchear e instalar HostAP). Alternativamente, puedes

arrancar el Troppix Live CD (el cul contiene un controlador hostap ya parcheado y la

utilidad prism2_srec).

Ahora que el HostAP est cargado, puedes comprobar el firmware de tu primario y de la

estacin con este comando:

# dmesg | grep wifi

hostap_cs: Registered netdevice wifi0

wifi0: NIC: id=0x800c v1.0.0

wifi0: PRI: id=0x15 v1.1.1 (primary firmware is 1.1.1)

wifi0: STA: id=0x1f v1.7.4 (station firmware is 1.7.4)

wifi0: registered netdevice wlan0

Si el id de NIC se encuentra entre 0x8002 y 0x8008, en ese caso tienes una

Prism2 antigua y DEBES usar firmware STA en su versin 1.5.6

(s1010506.hex). De lo contrario, deberas usar PRI 1.1.1 / STA 1.7.4 que es

la versin de firmware ms estable para las tarjetas Prism2 ms nuevas. NO

uses firmware 1.7.1 o 1.8.x, la gente ha reportado problemas usndolos.

Para actualizar el firmware, necesitars prism2_srec del paquete hostaputils; si no se encuentra ya en el sistema, descarga y compila hostap-utils:

wget http://100h.org/wlan/linux/prism2/hostap-utils0.4.0.tar.gz

tar -xvzf hostap-utils-0.4.0.tar.gz

cd hostap-utils-0.4.0

make

Algunas tarjetas Prism2 han sido restringidas a un cierto conjunto de canales

debido a regulaciones nacionales.Puedes activar los 14 canales con los

siguientes comandos:

./prism2_srec wlan0 -D > pda; cp pda pda.bak

Edit pda and put 3FFF at offset 0104 (line 24)

Por ltimo, descarga el firmware y flashea tu tarjeta. Si el id de NIC est

entre 0x8002 y 0x8008:

wget http://100h.org/wlan/linux/prism2/s1010506.hex

./prism2_srec -v -f wlan0 s1010506.hex -P pda

De lo contrario:

wget http://100h.org/wlan/linux/prism2/pk010101.hex

wget http://100h.org/wlan/linux/prism2/sf010704.hex

./prism2_srec -v -f wlan0 pk010101.hex sf010704.hex -P pda

Si recibes el mensaje "ioctl[PRISM2_IOCTL_HOSTAPD]:

Operation not supported", el controlador HostAP no est cargado

y debes instalarlo. Si recibes el mensaje

28

Curso Uso y Seguridad en Redes Inalmbricas sobre GNU/Linux

Emilio Guirado - 7 Marzo 2006

"ioctl[PRISM2_IOCTL_DOWNLOAD]: Operation not

supported", entonces tu controlador HostAP no ha sido parcheado para

soportar la descarga no-voltil.

Qu tarjeta comprar ?

El mejor chipset a da de hoy es Atheros; est muy bien soportado por ambos Windows

y Linux. El ltimo parche madwifi hace posible inyectar en bruto paquetes 802.11 tanto

en modo Infraestructura (Managed) como Monitor a velocidades b/g.

Ralink hace buenos chipsets, y ha sido muy cooperativo con la comunidad open-source

para desarrollar controladores GPL. Ahora la inyeccin de paquetes est completamente

soportada bajo Linux con tarjetas PCI/PCMCIA RT2500, y tambin funciona en

dispositivos USB RT2570.

Aqu hay una lista de tarjetas recomendadas:

Card name

Type

MSI

PC54G2

PCI

MSI

CB54G2

Linksys

WMP54G

v4

Soporte en

Chipset Antenna Precio

Windows

Ralink

Soporte

en

Linux

RP-SMA E30

No

CardBus Ralink

Interna

E30

No

PCI

Ralink

RP-SMA E40

No

Linksys

WUSB54G USB

v4

Ralink

Interna

E40

No

D-Link

DWLG122

USB

Ralink

Interna

E45

No

Netgear

WG111

USB

PrismGT

Interna

SoftMAC

E40

airodump

No

Netgear

WG311T

PCI

Atheros

Netgear

WG511T

RP-SMA E50

CommView

S

WiFi

CardBus Atheros

Interna

E50

airodump

Netgear

WAG511

CardBus Atheros

Interna

E100

airodump

Proxim

8470-WD

CardBus Atheros

MC +

Int.

E110

airodump

29

Curso Uso y Seguridad en Redes Inalmbricas sobre GNU/Linux

Emilio Guirado - 7 Marzo 2006

Nota: hay algunos modelos ms baratos con nombre parecido (WG511, WG311, DWL650+ y DWL-G520+); esas tarjetas no estn basadas en Atheros . Adems, el

controlador Peek no soporta las tarjetas Atheros recientes, por lo que debers usar

CommView WiFi en su lugar.

Cmo uso airodump en Windows ?

Antes de nada, asegrate de que tu tarjeta es compatible (mira la tabla de ms arriba) y

de que tienes instalado el controlador adecuado. Tambin debes descargar peek.dll y

peek5.sys y ponerlos en el mismo directorio que airodump.exe.

A la hora de ejecutar airodump, deberas especificar:

El nmero identificador de la interfaz de red, que debe ser elegido de la lista

mostrada por airodump.

El tipo de interfaz de red ('o' para HermesI y Realtek, 'a' para Aironet y Atheros).

El nmero de canal, entre 1 y 14. Tambin puedes especificar 0 para alternar

entre todos los canales.

El prefijo de salida. Por ejemplo, si el prefijo es "foo", entonces airodump crear

foo.cap (paquetes capturados) y foo.txt (estadsticas CSV). Si foo.cap existe,

airodump continuar la captura aadindole los paquetes.

La opcin "slo IVs". Debe ser 1 si solamente quieres guardar los IVs de los

paquetes de datos WEP. Esto ahorra espacio, pero el archivo resultante (foo.ivs)

slo ser til para el crackeo WEP.

Para parar de capturar paquetes presiona Ctrl-C. Puede que te salga una pantalla azul,

debido a un bug en el controlador PEEK por no salir limpiamente de modo monitor.

Tambin puede que el archivo resultante de la captura est vaco. La causa de este bug

es desconocida.

Por qu no puedo compilar airodump y aireplay en BSD / Mac OS X ?

Ambas fuentes, de airodump y aireplay son especficas de linux. No hay planes de

portarlas a otros sistemas operativos.

Cmo uso airodump en Linux ?

Antes de ejecutar airodump, debes iniciar el script airmon.sh para listar las interfaces

inalmbricas detectadas.

30

Curso Uso y Seguridad en Redes Inalmbricas sobre GNU/Linux

Emilio Guirado - 7 Marzo 2006

uso: airodump <interfaz o archivo pcap>

<prefijo de salida> [canal] [opcin IVs]

Especifica 0 como canal para oscilar entre los canales de la

banda de los 2.4 GHz.

Pasa la opcin de los IVs a 1 para guardar slo los IVs

capturados - el archivo

resultante slo vale para el crackeo WEP.

Si el demonio gpsd se encuentra funcionando, airodump

recoger y guardar las

coordenadas GPS en formato de texto.

Puedes convertir un archivo .cap / .dump a formato .ivs con el programa

pcap2ivs (linux slo).

Airodump oscila entre WEP y WPA.

Esto ocurre cuando tu controlador no desecha los paquetes corruptos (los que tienen

CRC invlido). Si es un Centrino b, simplemente no tiene arreglo; ve y compra una

tarjeta mejor. Si es una Prism2, prueba a actualizar el firmware.

Cul es el significado de los campos mostrados por airodump ?

airodump mostrar una lista con los puntos de acceso detectados, y tambin

una lista de clientes conectados o estaciones ("stations"). Aqu hay un

ejemplo de una captura de pantalla usando una tarjeta Prism2 con HostAP:

BSSID

00:13:10:30:24:9C

00:09:5B:1F:44:10

PWR

Beacons

# Data

CH

MB

46

36

15

54

3416

0

6

11

54. WEP

11 OPN

BSSID

STATION

PWR

Packets

00:13:10:30:24:9C

00:13:10:30:24:9C

00:09:5B:EB:C5:2B

00:02:2D:C1:5D:1F

48

190

719

17

ENC

Field

ESSID

the ssid

NETGEAR

Probes

the ssid

the ssid

Description

BSSID

Direccin MAC del punto de acceso.

PWR

Nivel de seal reportado por la tarjeta. Su significado depende del

controlador, pero conforme te acercas al punto de acceso o a la estacin la

seal aumenta. Si PWR == -1, el controlador no soporta reportar el nivel

de seal.

Beacons

Nmero de paquetes-anuncio enviados por el AP. Cada punto de acceso

enva unos diez beacons por segundo al ritmo (rate) mnimo (1M), por lo

que normalmente pueden ser recogidos desde muy lejos.

# Data

Nmero de paquetes de datos capturados (si es WEP, slo cuenta IVs),

incluyendo paquetes de datos de difusin general.

CH

Nmero de canal (obtenido de los paquetes beacon). Nota: algunas veces

31

Curso Uso y Seguridad en Redes Inalmbricas sobre GNU/Linux

Emilio Guirado - 7 Marzo 2006

se capturan paquetes de datos de otros canales aunque no se est

alternando entre canales debido a las interferencias de radiofrecuencia.

MB

Velocidad mxima soportada por el AP. Si MB = 11, entonces se trata de

802.11b, si MB = 22 entonces es 802.11b+ y velocidades mayores son

802.11g.

ENC

Algoritmo de encriptacin en uso. OPN = sin encriptacin, "WEP?" =

WEP o mayor (no hay suficiente datos para distinguir entre WEP y WPA),

WEP (sin la interrogacin) indica WEP esttica o dinmica, y WPA si

TKIP o CCMP estn presentes.

ESSID

Conocida como "SSID", puede estar vaca si el ocultamiento de SSID est

activo. En este caso airodump tratar de recuperar el SSID de las

respuestas a escaneos y las peticiones de asociacin.

Direccin MAC de cada estacin asociada. En la captura de ms arriba se

han detectado dos clientes (00:09:5B:EB:C5:2B y 00:02:2D:C1:5D:1F).

Cmo uno dos archivos de captura ?

STATION

Puedes usar el programa mergecap (parte del paquete ethereal-common o

la distribucin win32):

mergecap -w out.cap test1.cap test2.cap test3.cap

Se puede unir archivos .ivs con el programa "mergeivs" (linux slo).

Puedo usar Ethereal para capturar paquetes 802.11 ?

Bajo Linux, simplemente prepara la tarjeta para modo Monitor con el script

airmon.sh. Bajo Windows, Ethereal NO PUEDE capturar paquetes

802.11 .

Puede Ethereal decodificar paquetes de datos WEP ?

S. Ve a Editar -> Preferencias -> Protocolos -> IEEE 802.11, selecciona 1 en la "WEP

key count" e introduce tu clave WEP debajo.

Cmo cambio mi direccin MAC?

Esta operacin solamente es posible bajo Linux. Por ejemplo, si tienes una

tarjeta Atheros:

ifconfig ath0 down

ifconfig ath0 hw ether 00:11:22:33:44:55

ifconfig ath0 up

Si no funciona, intenta sacar y re-insertar la tarjeta.

Cmo uso aircrack ?

32

Curso Uso y Seguridad en Redes Inalmbricas sobre GNU/Linux

Emilio Guirado - 7 Marzo 2006

Usage: aircrack [options] <capture file(s)>

Puedes especificar mltiples archivos de entrada (tanto en formato .cap

como .ivs). Tambin puedes ejecutar airodump y aircrack al mismo tiempo:

aircrack se auto-actualizar cuando haya nuevos IVs disponibles.

Aqu hay un sumario con todas las opciones disponibles:

Opcin

-a

Param.

Descripcin

amode

Fuerza el tipo de ataque (1 = WEP esttica, 2 = WPA-PSK).

-e

essid

Si se especifica, se usarn todos los IVs de las redes con el mismo

ESSID. Esta opcin es necesaria en el caso de que el ESSID no

est abiertamente difundido en un crackeo WPA-PSK (ESSID

oculto).

-b

bssid

Selecciona la red elegida basndose en la direccin MAC.

-p

nbcpu

En sistemas SMP , especifica con esta opcin el nmero de CPUs.

-q

none

Activa el modo silencioso (no muestra el estado hasta que la clave

es o no encontrada).

-c

none

(crackeo WEP) Limita la bsqueda a caracteres alfanumricos

solamente (0x20 - 0x7F).

-d

start

(crackeo WEP) Especifica el comienzo de la clave WEP (en hex),

usado para depuracin.

-m

maddr

(crackeo WEP) Direccin MAC para la que filtrar los paquetes de

datos WEP. Alternativamente, especifica -m ff:ff:ff:ff:ff:ff para

usar todos y cada uno de los IVs, indiferentemente de la red que

sea.

-n

nbits

(crackeo WEP) Especifica la longitud de la clave: 64 para WEP

de 40-bit , 128 para WEP de 104-bit , etc. El valor

predeterminado es 128.

index

(crackeo WEP) Conserva slo los IVs que tienen este ndice de

clave (1 a 4). El comportamiento predeterminado es ignorar el

ndice de la clave.

fudge

(crackeo WEP) De forma predeterminada, este parmetro est

establecido en 2 para WEP de 104-bit y en 5 para WEP de 40-bit.

Especifica un valor ms alto para elevar el nivel de fuerza bruta:

el crackeo llevar ms tiempo, pero con una mayor posibilidad de

xito.

-k

korek

(crackeo WEP) Hay 17 ataques de tipo estadstico de korek. A

veces un ataque crea un enorme falso positivo que evita que se

obtenga la clave, incluso con grandes cantidades de IVs. Prueba

-k 1, -k 2, ... -k 17 para ir desactivando cada uno de los ataques de

forma selectiva.

-x

none

(crackeo WEP) No aplicar fuerza bruta sobre los dos ltimos

-i

-f

33

Curso Uso y Seguridad en Redes Inalmbricas sobre GNU/Linux

Emilio Guirado - 7 Marzo 2006

keybytes.

-y

none

(crackeo WEP) ste es un ataque de fuerza bruta experimental

nico que debera ser usado cuando el mtodo normal de ataque

falle con ms de un milln de IVs.

-w

words

(WPA cracking) Ruta hacia la lista de palabras.

Podras implementar una opcin para reanudar en aircrack ?

No hay planes de implementar esta capacidad.

Cmo puedo crackear un red WPA-PSK ?

Debes capturar hasta que se produzca un "saludo" (handshake) entre un cliente

inalmbrico y el punto de acceso. Para forzar al cliente a reautenticarse puedes iniciar

un ataque de deautenticacin con aireplay. Tambin es necesario un buen diccionario;

ver

http://ftp.se.kde.org/pub/security/tools/net/Openwall/wordlists/

Para tu informacin. No es posible pre-computar grandes tablas de Pairwise Master

Keys como hace rainbowcrack, puesto que la contrasea est entremezclada con el

ESSID.

Ser crackeado WPA en el futuro ?

Es extremadamente improbable que WPA sea crackeado del modo que lo ha sido WEP.

El mayor problema de WEP es que la clave compartida est adjunta en el IV; el

resultado est vinculado directamente con el RC4. Esta construccin simple superpuesta

es propensa a un estaque de tipo estadstico, ya que los primeros bytes del texto cifrado

estn fuertemente correspondidos con la clave compartida (ver el papel de Andrew

Roos). Existen bsicamente dos contramedidas a este ataque: 1. mezclar el IV y la clave

compartida usando una funcin para la codificacin o 2. descartar los primeros 256

bytes de la salida del RC4.

Ha habido alguna desinformacin en las noticias acerca de las fallas de TKIP:

Por ahora, TKIP es razonablemente seguro por s solo viviendo

un tiempo prestado ya que se apoya en el mismo algoritmo RC4

en el que se apoy WEP.

Realmente, TKIP (WPA1) no es vulnerable: para cada paquete, el IV de 48bit est mezclado con la clave temporal pairwise de 128-bit para crear una

clave RC4 de 104-bit, por lo que no hay ninguna correlacin de tipo

estadstico . Es ms, WPA proporciona contramedidas ante ataques activos

(reinyeccin de trfico), incluye un mensaje de integridad de cdigo ms

fuerte (michael), y tiene un protocolo de autenticacin muy robusto

("saludo" de 4 fases). La nica vulnerabilidad a tener en cuenta es el ataque

34

Curso Uso y Seguridad en Redes Inalmbricas sobre GNU/Linux

Emilio Guirado - 7 Marzo 2006

con diccionario, que falla si la contrasea es lo suficientemente robusta.

WPA2 (aka 802.11i) es exactamente lo mismo que WPA1, excepto que usa

CCMP (////AES in counter mode////) en lugar de RC4 y HMAC-SHA1 en

lugar de HMAC-MD5 para el EAPOL MIC. Como apunte final, WPA2 es

un poco mejor que WPA1, pero ninguno de los dos ser crackeado en un

futuro cercano.

Tengo ms de un milln de IVs, pero aircrack no encuentra la clave !

Posibles motivos:

Mala suerte: necesitas capturar ms IVs. normalmente, una WEP de

104-bit puede ser crackeada con aproximadamente un milln de IVs,

aunque a veces se necesitan ms IVs.

Si todos los votos (votes) parecen iguales, o si hay muchos votos

negativos, entonces el archivo con la captura est corrupto, o la clave

no es esttica (se est usando EAP/802.1X ?).

Un falso positivo evit que se obtuviera la clave. Prueba a desactivar

cada ataque korek (-k 1 .. 17), sube el nivel de fuerza bruta (-f) o

prueba con el ataque inverso experimental nico (-y).

He encontrado una clave, cmo desencripto un archivo de captura ?

Puedes usa el programa airdecap :

uso: airdecap [opciones] <archivo pcap>

-l

-b

-k

-e

-p

-w

bssid

pmk

essid

pass

key

:

:

:

:

:

:

no elimina la cabecera del 802.11

filtro de direccin MAC del punto de acceso

WPA Pairwise Master Key en hex

Identificador en ascii de la red escogida

contrasea WPA de la red escogida

clave WEP de la red escogida en hex

ejemplos:

airdecap -b 00:09:5B:10:BC:5A open-network.cap

airdecap -w 11A3E229084349BC25D97E2939 wep.cap

airdecap -e "el ssid" -p contrasea tkip.cap

Cmo recupero mi clave WEP en Windows ?

Puedes usar el programa WZCOOK que recupera las claves WEP de la utilidad de XP

Wireless Zero Configuration. ste es un software experimental, por lo que puede que

funcione y puede que no, dependiendo del nivel de service pack que tengas.

35

Curso Uso y Seguridad en Redes Inalmbricas sobre GNU/Linux

Emilio Guirado - 7 Marzo 2006

Recupera WZCOOK tambin claves WPA ?

WZCOOK mostrar el PMK (Pairwise Master Key), un valor de 256-bit que es el

resultado de codificar 8192 veces la contrasea junto con el ESSID y la longitud del

ESSID. La contrasea en s no se puede recuperar -- de todos modos, basta con conocer

el PMK para conectar con una red inalmbrica protegida mediante WPA con

wpa_supplicant (ver el Windows README). Tu archivo de configuracin

wpa_supplicant.conf debera quedar as:

network={

ssid="mi_essid"

pmk=5c9597f3c8245907ea71a89d[...]9d39d08e

}

Cmo parcheo el controlador para la inyeccin con aireplay ?

Hasta ahora, aireplay slo soporta la inyeccin con Prism2, PrismGT

(FullMAC), Atheros, RTL8180 y Ralink. La inyeccin con Centrino,

Hermes, ACX1xx, Aironet, ZyDAS, Marvell y Broadcom no est

soportada debido a limitaciones en firmware y/o controlador.

La inyeccin con Prism2 y Atheros es an bastante experimental; si tu

tarjeta parece colgarse (sin paquetes capturados o inyectados), desactiva la

interfaz, vuelve a cargar los controladores y reinserta la tarjeta. Considera

tambin actualizar el firmware (si es Prism2).

Todos los controladores deben ser parcheados para de ese modo soportar la

inyeccin en modo Monitor. Necesitars las cabeceras linux (linux headers)

que coincidan con el kernel que ests usando; si no, tendrs que descargar

las fuentes de linux y compilar un kernel personalizado.

Si tienes problemas en lo referido a parcheado y compilacin, puede que

quieras usar el Troppix LiveCD, el cul incluye controladores parcheados

para los dispositivos.

Instalando el controlador madwifi (Tarjetas Atheros)

Nota 1: necesitars uudecode del paquete sharutils.

Nota 2: el parche 20051008 debera funcionar tambin con versiones

ms recientes del CVS de madwifi.

Nota 3: si usas wpa_supplicant, deberas recompilarlo (las versiones

antiguas no son compatibles con el CVS actual de madwifi), y

asegurarte de que CONFIG_DRIVER_MADWIFI=y no est

comentado en config.h.

Nota 4: con el madwifi actual, ya no ser necesario ejecutar

36

Curso Uso y Seguridad en Redes Inalmbricas sobre GNU/Linux

Emilio Guirado - 7 Marzo 2006

"iwpriv ath0 mode 2", ya que el controlador permite la

inyeccin en modo 0 usando la nueva interfaz athXraw.

Modos Permitidos

Medio Fsico

Modo 0

Automtico (a/b/g)

Modo 1

802.11a slo

Modo 2

802.11b slo

Modo 3

802.11g slo

ifconfig ath0 down

rmmod wlan_wep ath_rate_sample ath_rate_onoe \

ath_pci wlan ath_hal 2>/dev/null

find /lib/modules -name 'ath*' -exec rm -v {} \;

2>/dev/null

find /lib/modules -name 'wlan*' -exec rm -v {} \;

2>/dev/null

cd /usr/src

wget http://100h.org/wlan/linux/atheros/madwifi-cvs20051025.tgz

wget http://100h.org/wlan/linux/patches/madwifi-cvs20051025.patch

tar -xvzf madwifi-cvs-20051025.tgz

cd madwifi-cvs-20051025

patch -Np1 -i ../madwifi-cvs-20051025.patch

make KERNELPATH=/usr/src/linux-<insert version>

make install

modprobe ath_pci

Ahora es posible establecer el ritmo de transmisin (rate) con

madwifi (y tambin con rt2570). El valor recomendado es 5.5 Mbps,

pero puedes reducirlo o incrementarlo en funcin de la distancia a la

que se encuentre el AP. Por ejemplo:

iwconfig ath0 rate 24M

Modulado

Velocidades Permitidas

DSSS / CCK 1M, 2M, 5.5M, 11M

OFDM (a/g) 6M, 9M, 12M, 24M, 36M, 48M, 54M

Durante los ataques 2, 3 y 4, cambiar el nmero de paquetes por

segundo enviados por aireplay (opcin -x) a veces ayuda a obtener

mejores resultados; el predeterminado es 500 pps.

Instalacin del controlador prism54 (tarjetas PrismGT FullMAC)

37

Curso Uso y Seguridad en Redes Inalmbricas sobre GNU/Linux

Emilio Guirado - 7 Marzo 2006

ifconfig eth1 down

rmmod prism54

cd /usr/src

wget http://100h.org/wlan/linux/prismgt/prism54-svn20050724.tgz

wget http://100h.org/wlan/linux/patches/prism54-svn20050724.patch

tar -xvzf prism54-svn-20050724.tgz

cd prism54-svn-20050724

patch -Np1 -i ../prism54-svn-20050724.patch

make modules && make install

wget http://100h.org/wlan/linux/prismgt/1.0.4.3.arm

mkdir -p /usr/lib/hotplug/firmware

mkdir -p /lib/firmware

cp 1.0.4.3.arm /usr/lib/hotplug/firmware/isl3890

mv 1.0.4.3.arm /lib/firmware/isl3890

depmod -a

Instalacin del controlador HostAP (tarjetas Prism2)

ifconfig wlan0 down

wlanctl-ng wlan0 lnxreq_ifstate ifstate=disable

/etc/init.d/pcmcia stop

rmmod prism2_pci

rmmod hostap_pci

cd /usr/src

wget http://100h.org/wlan/linux/prism2/hostapcontrolador-0.4.5.tar.gz

wget http://100h.org/wlan/linux/patches/hostapcontrolador-0.3.9.patch

tar -xvzf hostap-controlador-0.4.5.tar.gz

cd hostap-controlador-0.4.5

patch -Np1 -i ../hostap-controlador-0.3.9.patch

make && make install

mv -f /etc/pcmcia/wlan-ng.conf /etc/pcmcia/wlanng.conf~

/etc/init.d/pcmcia start

modprobe hostap_pci &>/dev/null

Instalacin del controlador wlan-ng (Prism2 cards)

Nota importante: al insertar la tarjeta, wlan-ng flashear el

firmware en la RAM (descarga voltil) con las versiones PRI 1.1.4 y

STA 1.8.3. Muchos usuarios tuvieron problemas con esta operacin,

por lo que en ese caso es mejor usar hostap en su lugar. Adems,

HostAP funciona de forma ms fiable y soporta iwconfig mientras

que wlan-ng no.

ifconfig wlan0 down

wlanctl-ng wlan0 lnxreq_ifstate ifstate=disable

/etc/init.d/pcmcia stop

38

Curso Uso y Seguridad en Redes Inalmbricas sobre GNU/Linux

Emilio Guirado - 7 Marzo 2006

rmmod prism2_pci

rmmod hostap_pci

find /lib/modules \( -name p80211* -o -name prism2* \)

\

-exec rm -v {} \;

cd /usr/src

wget http://100h.org/wlan/linux/prism2/wlanng-0.2.1pre26.tar.gz

wget http://100h.org/wlan/linux/patches/wlanng-0.2.1pre26.patch

tar -xvzf wlanng-0.2.1-pre26.tar.gz

cd wlanng-0.2.1-pre26

patch -Np1 -i ../wlanng-0.2.1-pre26.patch

make config && make all && make install

mv /etc/pcmcia/hostap_cs.conf

/etc/pcmcia/hostap_cs.conf~

/etc/init.d/pcmcia start

modprobe prism2_pci &>/dev/null

Instalacin del controlador r8180-sa2400 (tarjetas RTL8180)

ifconfig wlan0 down

rmmod r8180

cd /usr/src

wget http://100h.org/wlan/linux/rtl8180/rtl81800.21.tar.gz

wget http://100h.org/wlan/linux/patches/rtl81800.21.patch

tar -xvzf rtl8180-0.21.tar.gz

cd rtl8180-0.21

patch -Np1 -i ../rtl8180-0.21.patch

make && make install

depmod -a

modprobe r8180

Instalacin del controlador rt2500 (Ralink b/g PCI/PCMCIA)

ifconfig ra0 down

rmmod rt2500

cd /usr/src

wget http://100h.org/wlan/linux/ralink/rt2500-cvs20051112.tgz

tar -xvzf rt2500-cvs-20051112.tgz

cd rt2500-cvs-20051112

cd Module

make && make install

modprobe rt2500