Documentos de Académico

Documentos de Profesional

Documentos de Cultura

El Control Consiste en Obligar A Los Acontecimientos A Ajustarse Al Plan de La Organizaciòn

Cargado por

DonWalo Sayarumi0 calificaciones0% encontró este documento útil (0 votos)

42 vistas75 páginasTítulo original

.pdf

Derechos de autor

© © All Rights Reserved

Formatos disponibles

PDF, TXT o lea en línea desde Scribd

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF, TXT o lea en línea desde Scribd

0 calificaciones0% encontró este documento útil (0 votos)

42 vistas75 páginasEl Control Consiste en Obligar A Los Acontecimientos A Ajustarse Al Plan de La Organizaciòn

Cargado por

DonWalo SayarumiCopyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF, TXT o lea en línea desde Scribd

Está en la página 1de 75

1

I Unidad Conceptos y metodologas de auditoria informtica

1.2 Conceptos de control y auditora de TICs

1.2.1 Control: Es verificar si las normas del departamento o reas de informtica coinciden

con las funciones del resto de la empresa.

Dentro del concepto de sistemas, el control es definido como un medio de obtener mayor

flexibilidad operativa y como un medio de evitar el planteamiento de operaciones cuando

las variables sean desconocidas.

El control consiste en obligar a los acontecimientos a ajustarse al plan de la

organizacin.

Objetivos del control:

Se adapta a los estndares, para medir su cumplimiento y evaluar el alcance

real de los planes y programas, comparado con lo realmente alcanzado.

Con la adopcin contribuye a la planeacin y evaluacin correcta del

cumplimiento de las funciones, actividades y operaciones de las empresas.

El control adoptado ayuda en la proteccin y salvaguarda los bienes y activos

de las empresas.

Ayuda permanentemente a la buena marcha de la empresa, pues retroalimenta la

trayectoria de la misma.

Junto a la planeacin, el control es una parte indispensable en las actividades de

direccin de cualquier empresa.

Elementos bsicos del control:

Establecimiento de los estndares, las normas y los mecanismos de

medicin, de acuerdo con los planes y programas previamente definidos.

o El propsito es disear una norma, estndar y mecanismo que ser

usado en la medicin de lo que se espera alcanzar. Todo ello de

acuerdo con los planes y programas previamente establecidos en la

empresa.

Recopilacin de los resultados obtenidos y anlisis de la informacin de

los sistemas.

o Con la obtencin de esta informacin, se realiza el anlisis de los

resultados. Ya sea estadstica, anlisis de variaciones, de razones

financieras, de experiencia y observaciones personales.

Comparacin y evaluacin de los resultados obtenidos contra los

resultados esperados, de acuerdo con los planes previamente definidos.

o El propsito es valorar los alcances reales que se han obtenido,

evidentemente, de acuerdo con los instrumentos de medicin

Retroalimentacin a los planes y programas, a fin de corregir las

desviaciones encontradas.

2

o Observar con los elementos de control, evaluar mediante estndares

y mecanismos de medicin, el resultado de planes y programas

inicialmente determinados, a fin de retroalimentar o en otros casos

corregir las desviaciones que se lleguen a detectar. Lo importante de

esta funcin es que sirve para volver a alimentar (retroalimentar) la

realizacin adecuada de esos planes y programas.

Uso del control:

Permite establecer estndares, que permitir, obtener informacin necesaria para

evaluar el cumplimiento adecuado de los planes y programas previamente definidos.

Luego de obtener informacin necesaria (recopilada), se compara con el alcance

real.

Por ultimo esta evaluacin del control nos sirve para retroalimentar con mejoras y

correcciones los planes y programas que servirn de base para el futuro.

Permite disear y establecer las normas estndares y criterios de medicin para

poder evaluar el cumplimiento de planes y programas.

Ayuda a evaluar el cumplimiento y desempeo de las funciones, actividades y

tareas de los integrantes de una empresa, comparando lo alcanzado contra lo

esperado.

Permite medir la eficiencia y eficacia en el cumplimiento de las operaciones de una

empresa, al comparar lo realmente alcanzado contra lo esperado.

Contribuye a la deteccin de fallas y desviaciones, as como a la correccin de

errores en el desempeo de las actividades y operaciones de una empresa.

Ayuda a modificar los planes y programas como consecuencia de la valoracin de

los resultados.

Retroalimenta la planeacin y programacin de las empresas.

Dichas utilidades o usos se pueden ampliar conforme a las caractersticas y necesidades de

cada institucin.

TIPOS DE CONTROL

CONTROL INTERNO INFORMTICO:

Controla diariamente que todas las actividades de sistemas de informacin sean realizadas

cumpliendo los procedimientos, estndares y no normas fijados por la direccin de la

organizacin y la direccin de informtica, as como los requerimientos legales.

Control interno informtico suele ser un rgano staff de la direccin del departamento de

informtica y est dotado de las personas y medios materiales proporcionados que se le

encomienden.

Objetivos principales del control interno son:

3

Controlar que todas las actividades se realicen cumpliendo los procedimientos y

normas fijadas, evaluar su bondad y asegurarse del cumplimiento de las normas

legales.

Asesorar sobre el conocimiento de las normas.

Colaborar y apoyar el trabajo de auditoria informtica, as como de las auditoras

externas al grupo.

Definir, implantar y ejecutar mecanismos y controles para comprobar el logro de los

grados adecuados del servicio informtico.

Realizar en los diferentes sistemas (centrales, departamentales, redes locales, PCs)

y entornos informticos (produccin, desarrollo o pruebas) el control de las

diferentes actividades operativas sobre:

El cumplimiento de procedimientos, normas y controles dictados. Merece resaltarse la

vigilancia sobre el control de cambios y versiones del software.

1. Controles sobre la produccin diaria.

2. Controles sobre la calidad y eficiencia del desarrollo y mantenimiento del software

y del servicio informtico.

3. Controles en las redes de comunicaciones.

4. Controles sobre el software de base.

5. Controles en los sistemas microinformticos.

La seguridad informtica (su responsabilidad puede estar asignada a control interno o bien

puede asignrsele la responsabilidad de control dual de la misma cuando est encargada a

otro rgano):

Usuarios, responsables y perfiles de uso de archivos y bases de datos.

Normas de seguridad.

Control de informacin clasificada.

Control dual de la seguridad informtica.

Licencias y relaciones contractuales con terceros.

Asesorar y transmitir cultura sobre el riesgo informtico.

CONTROL DE DATOS FUENTE Y MANEJO DE CIFRAS DE CONTROL

La mayora de los delitos por computadora son cometidos por modificaciones de datos

fuente:

Al suprimir u omitir datos.

Adicionar datos.

Alterar datos.

Duplicar procesos.

4

Esto es de suma importancia en el caso de sistemas online.

Donde los usuarios son los responsables de la captura y modificacin de la informacin.

Asignar como nico responsable de los datos, a uno de los usuarios, para que tengan acceso

a la informacin de acuerdo a niveles de permisos.

Primer nivel: puede hacer consultas.

Segundo nivel: puede hacer captura (digitador, scanner, cmara digital),

modificaciones y consultas.

Tercer nivel: puede hacer captura, modificaciones y consultas, adems puede

realizar bajas.

Antes era responsabilidad de captura era del rea de informtica. En la actualidad es

principalmente responsabilidad del usuario, pero esto no elimina los posibles errores y

consecuencias.

Debemos de evaluar la entrada de la informacin, que tenga cifras de control necesarias

para determinar la veracidad de los datos. Para lo cual se tiene el siguiente cuestionario.

5

6

CONTROL DE OPERACIN

Las operaciones de un sistema de cmputo (eficiencia y costo de operacin) se vern

afectados por la calidad e integridad de la documentacin requerida.

Para lo cual. El proceso en la computadora, las instrucciones de operacin proporcionan al

operador de informacin, sobre los procedimientos que debe seguir en situaciones normales

y anormales.

Si el sistema detecta que la documentacin es incompleta o inadecuada lo obliga al

operador a improvisar o suspender los procesos mientras investiga lo que lo provoca,

generando probablemente errores, reprocesos, desperdicio de tiempo de mquina,

incrementando el costo de procesamiento de datos.

Ejemplo los sistemas online deben estar en comunicacin con su servidor correspondiente.

Los sistemas de lote (batch) se debe de planear y programar su operacin.

Para lograr esto existen en las instalaciones de las empresas, equipos dedicados a los

sistemas en lnea, y otros equipos dedicados solo al proceso de batch.

El siguiente cuestionario, permite verificar si existen, procedimientos e instrucciones

formales de operacin de sistemas en lote (batch),

7

8

9

Se debe de verifica que el manual o instructivo de operacin contenga los siguientes datos:

Diagramas

Mensajes y su aplicacin

Parmetros y su explicacin

Frmulas de verificacin

Observaciones e instrucciones en caso de error.

Calendario de proceso y de entrega de resultados.

CONTROL DE SALIDA

Se ofrece el siguiente cuestionario en relacin con el control de salida:

10

CONTROL DE ASIGNACION DE TRABAJO

Esta parte se relaciona con la direccin de las operaciones de la computadora en trminos

de la eficiencia y satisfaccin del usuario. Esta seccin debe ser comparada con la opinin

del usuario. La funcin clave del personal de cargas de mquina est relacionada con el

logro eficiente y efectivo de varios aspectos:

Satisfacer las necesidades de tiempo del user.

Ser compatible con los programas de recepcin y transcripcin de datos.

Permitir niveles efectivos de utilizacin de los equipos y sistemas de operacin.

Volver a usar equipos en lnea.

Entregar a tiempo y correctamente los procesos en lotes (batch)

Las organizaciones logran mejorar sus resultados cuando se usan sistemas formales de

programacin de actividades, los cuales intentan balancear los factores y medir resultados.

En relacin con los programas de actividades se propone el siguiente cuestionario.

11

Se deber procurar que la distribucin fsica del equipo sea funcional.

La programacin de actividades de mquina, satisfaga eficazmente al usuario.

Se logra cuidar con los controles, el uso del equipo y que el mantenimiento satisfaga

las necesidades.

CONTROL DE MEDIOS DE ALMACENAMIENTO MASIVO

Los dispositivos de almacenamiento son importantes para el centro de cmputo de la

organizacin. Cuya prdida total o parcial podra tener repercusiones serias, en toda la

organizacin. La direccin de informtica debera tener bien protegidos los dispositivos de

almacenamiento. Adems las organizaciones deben mantener registros sistemticos para el

uso de estos archivos.

Se debe reducir el uso errneo o destructivo de la informacin.

El siguiente cuestionario puede ser extensivo a todo tipo de almacenamiento magntico

12

13

El objetivo del cuestionario es evaluar la forma como se administran los dispositivos de

almacenamiento bsico de la direccin. Al sealar archivos magnticos nos referimos a

cintas, discos, disquetes, CD, DVD y cualquier otro medio de almacenamiento masivo de

informacin.

14

CONTROL DE MANTENIMIENTO

Son tres tipos de contrato de mantenimiento.

Mantenimiento total: incluye el mantenimiento correctivo y preventivo.

Este se puede dividir en aquel que incluye las partes dentro del contrato y el que no las

incluye. El contrato que incluye las partes dentro del contrato, contiene las refacciones, es

propiamente como un seguro, ya que en el caso de descompostura el proveedor debe

proporcionar las partes sin costo alguno. Este tipo de contrato es normal el ms caro, pero

se deja al proveedor la responsabilidad total del mantenimiento a excepcin de daos por

negligencia en el uso de los equipos (este tipo de mantenimiento normalmente se emplea en

equipos grandes).

El segundo tipo de mantenimiento es por llamada, el cual se llama al proveedor en caso de

descompostura y este cobra de acuerdo a una tarifa y al tiempo que se requiera para

componerla (casi todos los proveedores incluyen en la cotizacin de compostura el tiempo

de traslado de su oficina a donde se encuentre el equipo y viceversa). Este tipo de

mantenimiento no incluye refacciones.

El tercer tipo de mantenimiento es el que se conoce como en banco, y es aquel en el cual

el cliente lleva a las oficinas del proveedor el equipo, este proveedor hace su cotizacin en

base al tiempo que necesita por la compostura, ms las refacciones( este tipo de

mantenimiento es usado en el mantenimiento de las computadoras personales).

Al evaluar el mantenimiento debemos de analizar cul de los tres tipos es el que ms

conviene.

15

16

1.2.2 Concepto de auditoria TICs: Se realiza con el objetivo de evaluar la eficiencia y

eficacia de una seccin o de un organismo, y determinar cursos alternativos de accin para

mejorar la organizacin, y lograr los objetivos propuestos.

Eficacia (eficaz), es lograr una tarea, desarrollar un proyecto.

Se dice que alguien es Eficaz si es que ha cumplido con la tarea que se le encomend, por

ejemplo:

Este carpintero es eficaz cuando hace muebles personalizados, sin embargo los costos se

elevaron demasiado.

Como vemos la eficacia tiene que ver con la realizacin y culminacin de metas, no

importa el tiempo o el costo.

Eficiencia (eficiente), esta palabra implica que se logre una tarea o proyecto con menos

recursos y tiempo, por ejemplo:

El carpintero es eficiente porque me hizo el mismo mueble por un menor precio y hasta en

menos tiempo.

La eficiencia denota optimizacin de recursos, ser eficiente es hacerlo mejor con lo

mismo.

Ejemplos de Eficacia y Eficiencia:

- El equipo de Inglaterra venci al de Espaa con once jugadores. Eficiencia.

- Este alcalde hace obras si o si Eficacia.

- La empresa A fabrica el mismo producto que la empresa B y lo vende a menor precio.

Eficiencia de A.

Normalmente los eficientes son igualmente eficaces, pero no al contrario. Esto porque al

ser eficiente se es tambin eficaz, pero siendo eficaz no se es eficiente porque no se ahorr

recursos.

- La empresa B logra recoger toda la basura de la ciudad con 100 trabajadores B es

empresa Eficaz.

- La empresa A logra recoger toda la basura de la ciudad con 80 trabajadores A es

empresa Eficiente.

La auditora en informtica

La auditora en informtica deber comprender no slo la evaluacin de los equipos de

cmputo o de un sistema o procedimiento especfico, sino que adems habr que evaluar

los sistemas de informacin en general desde sus entrada, procedimientos, comunicacin,

controles, archivos, seguridad, personal (desarrollador, operador, usuarios) y obtencin de

informacin adecuada y una organizacin especifica (departamento de cmputo

departamento de informtica, gerencia de procesos electrnicos).

17

Definicin: de Ron Weber

Es una funcin que ha sido desarrollada para asegurar los activos de los sistemas de

computadoras, y mantener la integridad de los datos y lograr los objetivos de la

organizacin en forma eficaz y eficiente.

Definicin: de Mair William

Es la verificacin de los controles en las siguientes tres reas de la organizacin

informtica.

Aplicaciones programas de produccin

Desarrollo de sistemas.

Instalacin del centro de proceso.

Por lo tanto, se dice que Auditoria en informtica es la revisin y evaluacin de los equipos

de cmputo, controles, sistemas y procedimientos, su uso es verificar la eficiencia y

seguridad de la organizacin. La auditora lo realiza el auditor, tiene la virtud de or y

revisar cuentas, pero debe estar encaminado a un objetivo especfico, que es el de evaluar la

eficiencia y eficacia con que se est operando para que, por medio del sealamiento de

cursos alternativos de accin, se tomen decisiones que permitan corregir los errores.

Tcnicas avanzadas de auditoria con informtica

Cuando en una institucin se encuentra operando sistemas avanzados de computacin, tales

como: procesamiento en lnea, base de datos y procesamiento distribuido, se puede evaluar

el sistema empleando tcnicas. Que deben ser usadas por un experto con experiencia en

aos sobre auditoria informtica.

Pruebas integrales: consiste en el procesamiento de datos que deben ser comparados con

las transacciones iniciadas por el auditor que son independientes de las normales. Se debe

de tener especial cuidado cuando la informacin esta particionada entre las reas de la

organizacin, se debe usar un sistema para pruebas de contabilidad o balance, a fin de

evitar situaciones anormales.

Simulacin: consiste en desarrollar programas de aplicacin para determinada prueba y

comparar los resultados de la simulacin con la aplicacin real.

Revisiones de acceso. Se conserva un registro computarizado de todos los accesos a

determinados archivos, por ejemplo informacin de la identificacin tanto de la terminal

como del usuario.

Operaciones en paralelo: consiste en verificar la exactitud de la informacin sobre los

resultados que produce un sistema nuevo que sustituye a uno ya auditado.

18

Evaluacin de un sistema con datos de prueba: aplicable solo cuando se hacen

modificaciones al sistemas.

Registros extendidos: consiste en agregar un campo de control que incluye datos de todos

los programas de aplicacin que forman parte del procesamiento de determinada

transaccin, para compararlos con el resultado del campo real, como en los casos

siguientes:

Totales aleatorios de ciertos programas: se consiguen totales en algunas partes

del sistema para ir verificando su exactitud en forma parcial.

Solucin de determinado tipo de transaccin como auxiliar en el anlisis de un

archivo histrico.

Por medio de este mtodo se puede analizar en forma parcial el archivo histrico de

un sistema, el cual sera casi imposible de verificar en forma total.

Resultados de ciertos clculos para comparaciones posteriores. Con ellos

podemos comparar en el futuro los totales en diferentes fechas.

El campo de accin de la auditoria en informtica es:

La evaluacin administrativa del rea de informtica.

La evaluacin de los sistemas y procedimientos, y de la eficiencia que se

tiene en el uso de la informacin. La evaluacin de la eficiencia y eficacia

con la que se trabaja.

La evaluacin del proceso de datos, de los sistemas y de los equipos de

cmputo (software, hardware, redes, bases de datos, comunicaciones).

Seguridad y confidencialidad de la informacin.

Aspectos legales de los sistemas y de la informacin.

Para lograr los puntos antes sealados se necesita:

a) Evaluacin administrativa del departamento de informtica. Esto comprende la

evaluacin de:

Los objetivos del departamento, direccin o gerencia.

Metas, planes, polticas y procedimientos de procesos electrnicos estndares.

Organizacin del rea y su estructura orgnica.

Funciones y niveles de autoridad y responsabilidad del rea de procesos

electrnicos.

Integracin de los recursos materiales y tcnicos.

Direccin.

Costos y controles presupuestales.

19

Controles administrativos de rea de procesos electrnicos.

b) Evaluacin de los sistemas y procedimientos, y de la eficiencia y eficacia que se

tienen en el uso de la informacin, lo cual comprende:

Evaluacin del anlisis de los sistemas y sus diferentes etapas.

Evaluacin del diseo lgico del sistema.

Evaluacin del desarrollo fsico del sistema.

Facilidades para la elaboracin de los sistemas.

Control de proyectos.

Control de sistemas y programacin.

Instructivos y documentacin.

Formas de implantacin.

Seguridad fsica y lgica de los sistemas.

Confidencialidad de los sistemas.

Controles de mantenimiento y forma de respaldo de los sistemas.

Utilizacin de los sistemas.

Prevencin de factores que puedan causar contingencias; seguros y

recuperacin en caso de desastre.

Productividad.

Derechos de autor y secretos industriales.

c) Evaluacin del proceso de datos y de los equipos de cmputo que comprende:

Controles de los datos fuente y manejo de cifras de control.

Control de operacin.

Control de salida.

Control de asignacin de trabajo.

Control de medios de almacenamiento masivos.

Control de otros elementos de cmputo.

Control de medios de comunicacin.

Orden en el centro de cmputo.

d) Seguridad:

Seguridad fsica y lgica.

Confidencialidad.

Respaldos.

Seguridad del personal.

Seguros.

Seguridad en la utilizacin de los equipos.

Plan de contingencia y procedimientos de respaldo para casos de desastre.

Restauracin de equipo y de sistema.

Objetivos principales de la auditoria en informtica:

20

Salvaguardar los activos. Se refiere a la proteccin del hardware, software y

recursos humanos.

Integridad de datos. Los datos deben mantener consistencia y no duplicarse.

Efectividad de sistemas. Los sistemas deben cumplir con los objetivos de la

organizacin.

Eficiencia de sistemas. Que se cumplan los objetivos con los menores recursos.

Seguridad y confidencialidad.

1.3 Metodologas de auditora informtica Planes de auditora

Metodologas de auditora informtica:

Hay dos metodologas de evaluacin de sistemas por autonoma son las siguientes:

Anlisis de riesgos, auditorias informticas.

Anlisis de riesgos: consiste en evaluar los riesgos y recomendar acciones

en base al costo-beneficio de las mismas.

Auditoria informtica: nivel de exposicin, verifica falta de control en las

diferentes reas de la organizacin. Al comparar los estndares de la poltica

empresarial con los resultados actuales.

Las metodologas desarrolladas, usadas en la auditoria y el control informtico se

agrupan en dos:

Cuantitativas: basada en el mtodo matemtico numrico que ayuda a la

realizacin del trabajo.

Cualitativas: basada en el criterio y raciocinio humano capaz de definir un

proceso de trabajo, para seleccionar se basa en la experiencia acumulada.

Metodologas cuantitativas:

Diseadas para producir una lista de riesgos que pueden compararse entre s con facilidad

por tener asignados unos valores numricos. Estos valores en el caso de metodologas de

anlisis de riesgos o de planes de contingencias son datos de probabilidad de ocurrencia

(riesgo) de un evento que se debe extraer de un registro de incidencias donde el nmero de

incidencias tienda al infinito o sea suficientemente grande.

Metodologas cualitativas/ subjetivas

Basadas en mtodos estadsticos y lgica borrosa (humana, no matemtica). Precisan de la

involucracin de un profesional experimentado. Pero requieren menos recursos

humanos/tiempo que las metodologas cuantitativas.

21

La tendencia de uso en la realidad es la mezcla de ambas.

Cuantitativa Cualitativa/subjetiva

PROS Enfoca pensamientos mediante

el uso de nmeros.

Facilita la comparacin de

vulnerabilidades muy distintas.

Proporciona una cifra

justificante para cada

contramedida.

Enfoca lo amplio que se desea.

Plan de trabajo flexible y reactivo.

Se concentra en la identificacin de eventos.

Incluye factores intangibles.

Contras Estimacin de probabilidad

depende de estadsticas fiable

inexistentes.

Estimacin de las perdidas

potenciales solo si son valores

cuantificables.

Metodologas estndares.

Difciles de mantener o

modificar.

Dependencia de un profesional.

Depende fuertemente de la habilidad y calidad

del personal involucrado.

Puede excluir riesgos significantes

desconocido (depende de la capacidad del

profesional para usar el chek-list/gua).

Identificacin de eventos reales ms claros al

no tener que aplicarles probabilidades

complejas de calcular.

Depende de un profesional.

Comparacin entre metodologas cuantitativas y cualitativas.

Metodologa de trabajo de Auditoria informtica

El mtodo de trabajo del auditor pasa por las siguientes etapas:

Alcance y objetivos de la auditoria informtica.

Estudio inicial del entorno auditable.

Determinacin de los recursos necesarios para realizar la auditoria.

Elaboracin del plan y de los programas de trabajo.

Actividades propiamente dichas de la auditoria.

Confeccin y redaccin del informe final

http://www.uaeh.edu.mx/docencia/P_Presentaciones/huejutla/sistemas/auditoria_inf

ormatica/auditoria.pdf

Definicin de alcance y objetivos:

1. Alcance:

Permite expresar los lmites de la auditoria.

Debe existir un acuerdo muy preciso entre auditores y clientes sobre las

funciones, las materias y las organizaciones a auditar.

2. Estudio inicial:

22

Para realizarlo se debe empezar por examinar las funciones y actividades generales

de la informtica.

Para ejecutar el estudio inicial, el auditor debe conocer lo siguiente:

Organizacin:

El auditor, debe de conocer quin ordena, quin disea y quin ejecuta,

es fundamental conocer la estructura de la organizacin.

Deber ver el organigrama: que expresa la estructura oficial de la

organizacin a auditar.

Entorno operativo:

Se determinara la ubicacin geogrfica de los distintos centros de

proceso de datos en la empresa, se verificar la existencia de

responsables en cada uno de las funciones de la empresa. As como el

uso de los mismos estndares de trabajo.

Arquitectura y configuracin de hardware y software:

Cuando existen varios equipos, es fundamental la configuracin elegida

para cada uno de ellos, ya que los mismos deben constituir un sistema

compatible e intercomunicado.

Inventario de hardware y software:

El auditor recabara informacin escrita, en donde figuren todos los

elementos fsicos y lgicos de la instalacin. En cuanto a hardware

figuran las CPUs, unidades de control local y remoto, perifricos de todo

tipo.

Aplicaciones base de datos y ficheros.

El estudio inicial que han de realizar los auditores se cierra y culmina

con una idea general de los procesos informticos realizado en la

empresa auditada. Para ello debern conocer lo siguiente:

Volumen, antigedad y complejidad de las aplicaciones

Metodologa del diseo

Se clasificara la metodologa para el desarrollo de las aplicaciones y para

el desarrollo de la complejidad de bases de datos.

El auditor recabara informacin del tamao y caractersticas de las bases

de datos, para clasificarlas por relacin jerrquica

23

O por entidad relacin:

Recursos humanos.

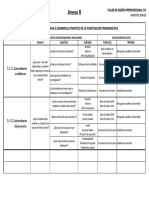

1.3.1 Planes de auditoria:

Se divide en sub etapas de:

Etapa 1: Planificacin:

24

Comprender los objetivos, validar los recursos asignados y organizar el

inicio del trabajo.

Efectuar una investigacin preliminar para conocer o actualizar el

conocimiento de la materia a auditar.

Definir el alcance.

Documentar el plan de auditoria.

Definir los objetivos:

En el caso de un proceso, los objetivos especficos deben estar orientados a detallar,

que componente de la materia se auditarn, agregando adems algn nfasis que se

le requiera otorgar. Ejemplo, si se auditara un sistema computacional, el objetivo

especfico debera identificar el sistema e inclusive se podr sealar que solo se

necesita evaluar el ingreso de la informacin.

Efectuar una investigacin preliminar:

Se obtiene y actualiza la informacin relevante (cuantitativa y cualitativa) que

permita al equipo de trabajo conocer las principales caractersticas de la materia a

auditar, as como identificar los asuntos relevantes y significativos del trabajo,

enfocndose en identificar principalmente los riesgos relevantes de la materia y sus

mecanismos de control y monitoreo, evaluar si se justifica o no la actualizacin de

los objetivos especficos del trabajo, y finalmente determinar las estrategias frente al

trabajo.

Es importante destacar que la mayor parte del trabajo de esta etapa, radica en

obtener la informacin actualizada y de fuente fidedigna, lo cual le permitir

alcanzar al equipo de auditora una comprensin realista de la materia a auditar.

Entender o actualizar el conocimiento de la materia a auditar; estructura

organizacional, procesos de negocio, operaciones y procesos de TI con el propsito

de identificar preliminarmente los riesgos en los que se deber focalizar el trabajo.

Conocer la normativa externa e interna, informacin tcnica, sistemas operativos,

bases de datos, comunicaciones, que pudiera tener un impacto significativo en la

materia a auditar.

Entrevistar al personal clave de TI.

Definir el alcance

Identificar, definir y documentar los componentes de la materia que sern sujetos

de la auditora y los elementos ms relevantes que componen la planificacin del

trabajo de auditora.

Cabe destacar que cuando la materia a auditar corresponde a un proceso, este

puede estar relacionado a muchos subprocesos, sistemas, cuentas contables,

normas y controles. A todos estos elementos los denominamos componentes de

la materia.

25

Documentar el Plan de Auditora

Elaborar y formalizar el Plan de Auditora con el objeto de asegurar la comprensin

del trabajo a realizar y orientar al equipo de trabajo para las actividades

subsecuentes. El Plan de Auditora se debe preparar en base al conocimiento

adquirido en las subetapas y actividades anteriores.

Etapa II: Ejecucin del Trabajo

Las actividades a realizar durante la ejecucin de la auditora estn principalmente

enfocadas a identificar y evaluar los riesgos asociados a las materias a auditar, para

reducir, compartir o aceptar dichos riesgos y para probar las actividades de control

y/o monitoreo.

En esta Etapa de Ejecucin se debe obtener principalmente como resultado lo siguiente:

1. Identificar los riesgos inherentes y controles

2. Determinar el nivel de riesgo

3. Desarrollar las observaciones pertinentes

SUB-ETAPAS

1. Actualizar/obtener informacin detallada de la materia a auditar (procesos,

diagramas de flujos)

2. Evaluar los riesgos identificados

3. Identificar y evaluar los controles

4. Disear el programa de pruebas

5. Ejecutar las pruebas de auditora

Podemos considerar las siguientes tcnicas para identificar riesgos:

6. Anlisis del flujo del proceso. En cada proceso, debemos identificar los

subprocesos y actividades, respecto de las cuales debemos preguntar Qu

puede fallar?, Cmo puede suceder? y Cul es la consecuencia desde el

punto de vista de riesgo?

7. Considerar los resultados de la investigacin preliminar

8. Tomar en cuenta eventos ocurridos en la empresa y/o en la industria

9. Anlisis de factores externos (econmicos, competencia, polticos,

sociales, tecnolgicos) e internos (personal, sistemas).

10. Entrevistas y consultas al personal clave respecto de riesgos asociados a

factores internos y externos.

II Unidad Riesgos y seguridad informtica

2.1 Riesgos informticos seguridad informtica.

Riesgos informticos:

Riesgo: La norma ISO/TEC TR 13335-1, define al riesgo como: El potencial de que una

amenaza dada explote las vulnerabilidades causando prdida o dao a un activo o grupo de

activo, y en consecuencia de esto directa o indirectamente a la organizacin.

Vulnerabilidad + amenaza = riesgo

26

Definicin de riesgos:

Relacionado con la tecnologa, generalmente el riesgo se plantea solamente como amenaza,

determinando el grado de exposicin a la ocurrencia de una prdida (por ejemplo el riesgo

de perder datos debido a rotura de disco, virus informtico).

Los elementos de riesgo:

Probabilidad, amenaza, vulnerabilidades, activos o impactos.

Probabilidad: Establece la probabilidad de ocurrencia, de ocurrir un

hecho de forma cuantitativa o cualitativa (robo, uso de permisosacceso

no autorizado de datos).

Es la posible existencia de la amenaza presente independientemente del

hecho (incendio).

Amenazas: acciones que pueden ocasionar consecuencias negativas en

las operaciones de la empresa.

Ejemplo se indica como amenaza a las fallas, a los ingresos no

autorizados, a los virus, uso inadecuado se software, los desastres

ambientales como terremotos o inundaciones, accesos no autorizados,

acceso a las instalaciones.

Vulnerabilidad: Son ciertas condiciones de debilidad en el entorno de

los activos.

Ejemplo:

La vulnerabilidad de una pc, es contar con antivirus no

actualizado.

La vulnerabilidad del usuario, falta de conocimiento.

La vulnerabilidad de la transmisin por redes pblicas, la

tecnologa inadecuada probada.

Activos: son los datos, hardware, el software, servicios, documentos,

edificios y recursos humanos.

Impactos: las consecuencias de la ocurrencia de las distintas amenazas

son siempre negativas. Las perdidas generales pueden ser financieras, no

financieras, de corto plazo o de largo plazo. El impacto ms comn es la

perdida de dinero, la perdida de confianza, la reduccin de la eficiencia y

la perdida de oportunidades de negocio, perdidas de vidas humanas,

afectacin del medio ambiente.

Riesgos relacionados con la informtica

En efecto, las principales reas en que habitualmente ha incursionado la seguridad en

los centros de cmputo han sido:

Seguridad fsica.

Control de accesos.

Proteccin de los datos.

27

Seguridad en las redes.

Se ha descuidado otros aspectos intrnsecos de la proteccin informtica y que no dejan

de ser importantes para la misma organizacin, como por ejemplo.

Organizacin y divisin de responsabilidades.

Cuantificacin de riesgos.

Polticas hacia el personal.

Medidas de higiene, salubridad y ergonoma.

Seleccin y contratacin de seguros.

Aspectos legales y delitos.

Estndares de ingeniera, programacin y operacin.

Funcin de los auditores tanto internos como externos.

Seguridad de los sistemas operativos y de red.

Plan de contingencia.

Los principales riesgos informticos de los negocios son los siguientes:

Riesgos de integridad: Este tipo abarca todos los riesgos asociados con la autorizacin,

completitud y exactitud de la entrada.

Procesamiento y reportes de las aplicaciones utilizadas en una organizacin. Estos riesgos

se aplican en cada aspecto de un sistema de soporte de procesamiento de negocio y estn

presentes en mltiples lugares, y en mltiples momentos en todas las partes de las

aplicaciones, no obstante estos riesgos se manifiestan en los componentes de un sistema.

Interface del usuario: Los riesgos en esta rea generalmente se relacionan

con las restricciones, sobre las individualidades de una organizacin y su

autorizacin de ejecutar funciones del negocio. Otros riesgos en esta rea se

relacionan a controles que aseguren la validez y completitud de la

informacin introducida dentro de un sistema.

Riesgo de relacin: Los riesgos de relacin se refieren al uso oportuno de la informacin

creada por una aplicacin. Estos riesgos se relacionan directamente a la informacin de

toma de decisiones (informacin y datos correctos de una persona / proceso /sistema

correcto en el tiempo preciso permiten tomar decisiones correctas).

Riesgos de acceso: Estos riesgos se enfocan al inapropiado acceso a sistemas, datos e

informacin. Estos riesgos abarcan: Los riesgos de segregacin inapropiada de trabajo, los

riesgos asociados con la integridad de la informacin de sistemas de bases de datos y los

riesgos asociados a la confidencialidad de la informacin. Los riesgos de acceso pueden

ocurrir en los siguientes niveles de la estructura de la seguridad de la informacin:

Procesos de negocio: Las decisiones organizacionales deben separar trabajo

incompatible de la organizacin y proveer el nivel correcto de ejecucin de

funciones.

28

Entorno de procesamiento: estos riesgos en esta rea estn manejados por

el acceso inapropiado al entorno de programas e informacin.

Redes: En esta rea se refiere al acceso inapropiado al entorno de red y su

procesamiento.

Nivel fsico: proteccin fsica de dispositivos y un apropiado acceso a ellos.

Algunos de los mtodos de prevenir el acceso ilegal a los servicios

informticos incluyen:

o Claves y contraseas para permitir el acceso a los equipos.

o Uso de cerrojos y llaves.

o Fichas o tarjetas inteligentes.

o Dispositivos biomtricos (identificador de huellas dactilares, lectores

de huellas de manos, patrones de voz, firma estructura digital,

anlisis de pulsaciones y escner de retina, entre otros).

Riesgos de utilidad: estos riesgos se enfocan en tres diferentes niveles de riesgo:

Los riesgos pueden ser enfrentados por el direccionamiento de sistemas

antes de que los problemas ocurran.

Tcnicas de recuperacin/ restauracin usadas para minimizar la ruptura de

los sistemas.

Backups y planes de contingencia controlan desastres en el procesamiento

de la informacin.

Riesgos de seguridad general: Los estndar IEC 950 proporcionan los requisitos de diseo

para lograr una seguridad general y que disminuyen el riesgo:

Riesgos de choque de elctrico: niveles altos de voltaje.

Riesgos de incendio: inflamabilidad de materiales.

Riesgos de niveles inadecuados de energa elctrica.

Riesgos de radiaciones: ondas de ruido, de lser y ultrasnicas.

Riesgos mecnicos: Inestabilidad de las piezas elctricas.

Seguidamente veremos otros riesgos que afectan a la proteccin informtica puesto que

aumentan los puntos de vulnerabilidad de los sistemas.

Concentracin de procesamiento de aplicaciones ms grandes y de mayor

complejidad:

Una de las causas ms importantes del incremento en los riesgos informticos

probablemente sea el aumento en la cantidad de aplicaciones o usos que se le da a las

computadoras y la consecuente concentracin de informacin y tecnologa de software para

el procesamiento de datos, generalmente la informacin y programas estn concentrados en

las manos de pocas personas.

29

Seguridad informtica:

La seguridad informtica o seguridad de tecnologas de la informacin La seguridad

informtica comprende software (bases de datos, metadatos, archivos), hardware y todo lo

que la organizacin valore (activo) y signifique un riesgo si esta informacin confidencial

llega a manos de otras personas, convirtindose, por ejemplo, en informacin privilegiada.

El concepto de seguridad de la informacin no debe ser confundido con el de seguridad

informtica, ya que este ltimo solo se encarga de la seguridad en el medio

informtico, pero la informacin puede encontrarse en diferentes medios o formas, y

no solo en medios informticos.

La seguridad informtica es la disciplina que se ocupa de disear las normas,

procedimientos, mtodos y tcnicas destinados a conseguir un sistema de informacin

seguro y confiable.

Una definicin general de seguridad debe tambin poner atencin a la necesidad de

salvaguardar la ventaja organizacional, incluyendo informacin y equipos fsicos, tales

como los mismos computadores. Nadie a cargo de seguridad debe determinar quin y

cundo se puede tomar acciones apropiadas sobre un tem en especfico. Cuando se trata de

la seguridad de una compaa, lo que es apropiado vara de organizacin a organizacin.

Independientemente, cualquier compaa con una red debe de tener una poltica de

seguridad que se dirija a conveniencia y coordinacin.

Objetivos

La seguridad informtica debe establecer normas que minimicen los riesgos a la

informacin o infraestructura informtica.

Estas normas incluyen horarios de: funcionamiento, restricciones a ciertos lugares,

autorizaciones, denegaciones, perfiles de usuario, planes de emergencia, protocolos y todo

lo necesario que permita un buen nivel de seguridad informtica minimizando el impacto

del desempeo de los trabajadores y de la organizacin en general y como principal

contribuyente al uso de programas realizados por programadores.

La seguridad informtica est concebida para proteger los activos informticos, entre los

que se encuentran los siguientes:

La infraestructura computacional: Es una parte fundamental para el

almacenamiento y gestin de la informacin, as como para el funcionamiento

mismo de la organizacin. La funcin de la seguridad informtica en esta rea es

velar que los equipos funcionen adecuadamente y anticiparse en caso de fallas,

robos, incendios, boicot, desastres naturales, fallas en el suministro elctrico y

cualquier otro factor que atente contra la infraestructura informtica.

30

Los usuarios: Son las personas que utilizan la estructura tecnolgica, zona de

comunicaciones y que gestionan la informacin. Deben protegerse el sistema en

general para que el uso por parte de ellos no pueda poner en entredicho la seguridad

de la informacin y tampoco que la informacin que manejan o almacenan sea

vulnerable.

La informacin: es el principal activo. Utiliza y reside en la infraestructura

computacional y es utilizada por los usuarios

Amenazas

Las amenazas pueden ser causadas por:

Usuarios: causa del mayor problema ligado a la seguridad de un sistema

informtico. En algunos casos sus acciones causan problemas de seguridad, si

bien en la mayora de los casos es porque tienen permisos sobre dimensionados, no

se les han restringido acciones innecesarias, etc.

Programas maliciosos: programas destinados a perjudicar o a hacer un uso ilcito

de los recursos del sistema. Es instalado (por inatencin o maldad) en el ordenador,

abriendo una puerta a intrusos o bien modificando los datos. Estos programas

pueden ser un virus informtico, un gusano informtico, un troyano, una

bomba lgica, un programa espa o spyware, en general conocidos como

malware.

Errores de programacin: La mayora de los errores de programacin que se

pueden considerar como una amenaza informtica es por su condicin de

poder ser usados como exploits por los crackers, aunque se dan casos donde el

mal desarrollo es, en s mismo, una amenaza. La actualizacin de parches de los

sistemas operativos y aplicaciones permite evitar este tipo de amenazas.

Intrusos: persona que consiguen acceder a los datos o programas a los cuales

no estn autorizados (crackers, defacers, hackers, script kiddie o script boy,

viruxers, etc.).Un siniestro (robo, incendio, inundacin): una mala manipulacin o

una mala intencin derivan a la prdida del material o de los archivos.

Personal tcnico interno: tcnicos de sistemas, administradores de bases de datos,

tcnicos de desarrollo, etc. Los motivos que se encuentran entre los habituales son:

disputas internas, problemas laborales, despidos, fines lucrativos, espionaje.

Fallos electrnicos o lgicos de los sistemas informticos en general.

Catstrofes naturales: rayos, terremotos, inundaciones, rayos csmicos.

Ingeniera Social

31

Existen diferentes tipos de ataques en Internet como virus, troyanos u otros, dichos ataques

pueden ser contrarrestados o eliminados pero hay un tipo de ataque, que no afecta

directamente a los ordenadores, sino a sus usuarios, conocidos como el eslabn ms

dbil. Dicho ataque es capaz de conseguir resultados similares a un ataque a travs de la

red, saltndose toda la infraestructura creada para combatir programas maliciosos. Adems,

es un ataque ms eficiente, debido a que es ms complejo de calcular y prever. Se pueden

utilizar infinidad de influencias psicolgicas para lograr que los ataques a un servidor sean

lo ms sencillo posible.

Tipos de amenaza.

Existen infinidad de modos de clasificar un ataque y cada ataque puede recibir ms de una

clasificacin. Por ejemplo, un caso de phishing (suplantacin de identidad) puede llegar a

robar la contrasea de un usuario de una red social y con ella realizar una suplantacin de la

identidad para un posterior acoso, o el robo de la contrasea puede usarse simplemente para

cambiar la foto del perfil y dejarlo todo en una broma (sin que deje de ser delito en ambos

casos, al menos en pases con legislacin para el caso, como lo es Espaa).

Amenazas por el origen

El hecho de conectar una red a un entorno externo nos da la posibilidad de que algn

atacante pueda entrar en ella, con esto, se puede hacer robo de informacin o alterar

el funcionamiento de la red. Sin embargo el hecho de que la red no est conectada a un

entorno externo, como Internet, no nos garantiza la seguridad de la misma. De acuerdo

con el Computer Security Institute (CSI) de San Francisco aproximadamente entre el 60 y

80 por ciento de los incidentes de red son causados desde dentro de la misma. Basado en el

origen del ataque podemos decir que existen dos tipos de amenazas:

Amenazas internas: Generalmente estas amenazas pueden ser ms serias que las

externas por varias razones como son:

Si es por usuarios o personal tcnico, conocen la red y saben cmo es su

funcionamiento, ubicacin de la informacin, datos de inters. Adems tienen algn

nivel de acceso a la red por las mismas necesidades de su trabajo, lo que les permite unos

mnimos de movimientos.

Los sistemas de prevencin de intrusos o IPS, y firewalls son mecanismos no efectivos

en amenazas internas por, habitualmente, no estar orientados al trfico interno. Que

el ataque sea interno no tiene que ser exclusivamente por personas ajenas a la red,

podra ser por vulnerabilidades que permiten acceder a la red directamente: rosetas

accesibles, redes inalmbricas desprotegidas, equipos sin vigilancia, etc.

Amenazas externas: Son aquellas amenazas que se originan fuera de la red. Al no tener

informacin certera de la red, un atacante tiene que realizar ciertos pasos para poder

conocer qu es lo que hay en ella y buscar la manera de atacarla. La ventaja que se

tiene en este caso es que el administrador de la red puede prevenir una buena parte de los

ataques externos.

Amenazas por el efecto:

32

El tipo de amenazas por el efecto que causan a quien recibe los ataques podra

clasificarse en:

Robo de informacin.

Destruccin de informacin.

Anulacin del funcionamiento de los sistemas o efectos que tiendan a ello.

Suplantacin de la identidad, publicidad de datos personales o confidenciales,

cambio de informacin, venta de datos personales, etc.

Robo de dinero, estafas,...

Amenazas por el medio utilizado

Se pueden clasificar por el modus operandi del atacante, si bien el efecto puede ser distinto

para un mismo tipo de ataque:

Virus informtico: malware que tiene por objeto alterar el normal funcionamiento de la

computadora, sin el permiso o el conocimiento del usuario. Los virus, habitualmente,

reemplazan archivos ejecutables por otros infectados con el cdigo de este. Los virus

pueden destruir, de manera intencionada, los datos almacenados en una computadora,

aunque tambin existen otros ms inofensivos, que solo se caracterizan por ser molestos.

Phishing.

Ingeniera social.

Denegacin de servicio.

Spoofing: de DNS, de IP, de DHCP.

Amenaza informtica del futuro:

Si en un momento el objetivo de los ataques fue cambiar las plataformas tecnolgicas ahora

las tendencias cibercriminales indican que la nueva modalidad es manipular los certificados

que contienen la informacin digital.

El rea semntica, era reservada para los humanos, se convirti ahora en el ncleo de los

ataques debido a la evolucin de la Web 2.0 y las redes sociales, factores que llevaron al

nacimiento de la generacin 3.0.

Se puede afirmar que la Web 3.0 otorga contenidos y significados de manera tal que

pueden ser comprendidos por las computadoras, las cuales -por medio de tcnicas de

inteligencia artificial- son capaces de emular y mejorar la obtencin de conocimiento, hasta

el momento reservada a las personas.

2.2 Seguridad en redes y seguridad en bases de datos (formulacin de la primera parte del

trabajo final del curso)

Seguridad en redes:

Qu es la seguridad de redes?

33

La seguridad de redes es un nivel de seguridad que garantiza que el funcionamiento de

todas las mquinas de una red sea ptimo y que todos los usuarios de estas mquinas

posean los derechos que les han sido concedidos:

Esto puede incluir:

Evitar que personas no autorizadas intervengan en el sistema con fines malignos

Evitar que los usuarios realicen operaciones involuntarias que puedan daar el sistema.

Asegurar los datos mediante la previsin de fallas.

Garantizar que no se interrumpan los servicios.

A problemas sin resolver (por no haber soluciones definitivas, por no conocerse o por no

implementarlas) de la seguridad en:

Controles de Acceso

Bases de Datos

Redes

Sistemas Operativos

SPAM

Virus

Se agregan: cmputo mvil y wireless. El grado y nivel de riesgo de amenazas, ataques y

vulnerabilidades crece:

Internet, Web y sus aplicaciones y desarrollos

Tecnologas de cdigo distribuible (Java, ActiveX)

Sistemas abiertos y bancos de informacin

Comercio electrnico

Votaciones electrnicas

Minera de datos y DWH

Manejo de imgenes y multimedia

El canal es pblico.

Usar canales cifrados. Ejemplo: SecureSHell Cifrar toda informacin que se intercambia.

Ejemplo: usar Pretty Good Privacy (PGP) Usar sistemas de correo seguro (cifrado).

Ejemplos: PGP, PEM, S/MIME Monitorear la red.

Ejemplo: ntop y EtheReal Detectar intentos de intrusin. Ejemplo: usar IDSs como Snort o

alguno comercial de ISS. Usar mismas armas que los atacantes para defensa. Ejemplos:

sniffers como EtheReal y crackers como John the Ripper

Las causas de inseguridad

Generalmente, la inseguridad puede dividirse en dos categoras:

34

Un estado de inseguridad activo, es decir, la falta de conocimiento del usuario acerca de las

funciones del sistema, algunas de las cuales pueden ser dainas para el sistema (por

ejemplo, no desactivar los servicios de red que el usuario no necesita).

Un estado pasivo de inseguridad; es decir, cuando el administrador (o el usuario) de un

sistema no est familiarizado con los mecanismos de seguridad presentes en el sistema.

El objetivo de los atacantes:

Los atacantes (tambin denominados "piratas" o "hackers") pueden tener muchos motivos:

La atraccin hacia lo prohibido

El deseo de obtener dinero (por ejemplo, violando el sistema de un banco)

La reputacin (impresionar a sus amigos)

El deseo de hacer dao (destruir datos, hacer que un sistema no funcione)

El comportamiento del atacante.

Frecuentemente, el objetivo de los atacantes es controlar una mquina para poder llevar a

cabo acciones deseadas. Existen varias formas de lograr esto:

Obteniendo informacin que puede utilizarse en ataques

Explotando las vulnerabilidades del sistema

Forzando un sistema para irrumpir en l

Cmo es posible protegerse?

Mantnganse informado

Conozca su sistema operativo

Limite el acceso a la red (firewall)

Limite el nmero de puntos de entrada (puertos)

Defina una poltica de seguridad interna (contraseas, activacin de archivos ejecutables)

Haga uso de utilidades de seguridad (registro)

Seguridad en bases de datos

1. Las 10 grandes amenazas de seguridad en las bases de datos

Privilegios excesivos e inutilizados. Cuando a alguien se le otorgan privilegios de base de

datos que exceden los requerimientos de su puesto de trabajo se crea un riesgo innecesario.

Los mecanismos de control de privilegios de los roles de trabajo han de ser bien definidos o

mantenidos.

2. Abuso de Privilegios. Los usuarios pueden llegar a abusar de los privilegios legtimos de

bases de datos para fines no autorizados, por ejemplo, sustraer informacin confidencial.

35

Una vez que los registros de informacin alcanzan una mquina cliente, los datos se

exponen a diversos escenarios de violacin.

3. Inyeccin por SQL. Un ataque de este tipo puede dar acceso a alguien y sin ningn tipo de

restriccin a una base de datos completa e incluso copiar o modificar la informacin.

4. Malware y spear phising. Se trata de una tcnica combinada que usan los cibercriminales,

hackers patrocinados por estados o espas para penetrar en las organizaciones y robar sus

datos confidenciales.

5. Auditoras dbiles. No recopilar registros de auditora detallados puede llegar a representar

un riesgo muy serio para la organizacin en muchos niveles.

6. Exposicin de los medios de almacenamiento para backup. stos estn a menudo

desprotegidos, por lo que numerosas violaciones de seguridad han conllevado el robo de

discos y de cintas. Adems, el no auditar y monitorizar las actividades de acceso de bajo

nivel por parte de los administradores sobre la informacin confidencial puede poner en

riesgo los datos.

7. Explotacin de vulnerabilidades y bases de datos mal configuradas. Los atacantes saben

cmo explotar estas vulnerabilidades para lanzar ataques contra las empresas.

8. Datos sensibles mal gestionados. Los datos sensibles en las bases de datos estarn

expuestos a amenazas si no se aplican los controles y permisos necesarios.

9. Denegacin de servicio (DoS). En este tipo de ataque se le niega el acceso a las

aplicaciones de red o datos a los usuarios previstos. Las motivaciones suelen ser fraudes de

extorsin en el que un atacante remoto repetidamente atacar los servidores hasta que la

vctima cumpla con sus exigencias.

10. Limitado conocimiento y experiencia en seguridad y educacin. Muchas firmas estn mal

equipadas para lidiar con una brecha de seguridad por la falta de conocimientos tcnicos

para poner en prctica controles de seguridad, polticas y capacitacin.

Para la firma de seguridad, la clave para evitar estas amenazas es una defensa multicapa

que permita localizar y evaluar dnde se ubican las vulnerabilidades en la base de datos y

en qu sitio residen los datos crticos; gestionar los derechos de usuario para identificar

derechos excesivos sobre los datos sensibles; hacer monitorizacin y bloqueo para proteger

las bases de datos de ataques, prdida de datos y robo; realizar auditoras y proteger los

datos.

2.3 Poltica informtica-----planes de contingencia

Poltica informtica:

POLTICAS DE SEGURIDAD INFORMTICA (SEG)

a. Generalidades

La seguridad informtica ha tomado gran auge, debido a las cambiantes condiciones y

nuevas plataformas tecnolgicas disponibles. La posibilidad de interconectarse a travs de

redes, ha abierto nuevos horizontes a las empresas para mejorar su productividad y poder

explorar ms all de las fronteras nacionales, lo cual lgicamente ha trado consigo, la

aparicin de nuevas amenazas para los sistemas de informacin.

Estos riesgos que se enfrentan ha llevado a que muchas desarrollen documentos y

directrices que orientan en el uso adecuado de estas destrezas tecnolgicas y

recomendaciones para obtener el mayor provecho de estas ventajas, y evitar el uso indebido

36

de las mismas, lo cual puede ocasionar serios problemas a los bienes, servicios y

operaciones de la empresa.

En este sentido, las polticas de seguridad informtica surgen como una herramienta

organizacional para concientizar a los colaboradores de la organizacin sobre la

importancia y sensibilidad de la informacin y servicios crticos que permiten a la empresa

crecer y mantenerse competitiva. Ante esta situacin, el proponer o identificar una poltica

de seguridad requiere un alto compromiso con la organizacin, agudeza tcnica para

establecer fallas y debilidades, y constancia para renovar y actualizar dicha poltica en

funcin del dinmico ambiente que rodea las organizaciones modernas.

b. Definicin de Polticas de Seguridad Informtica

Una poltica de seguridad informtica es una forma de comunicarse con los usuarios, ya

que las mismas establecen un canal formal de actuacin del personal, en relacin con los

recursos y servicios informticos de la organizacin.

No se puede considerar que una poltica de seguridad informtica es una descripcin

tcnica de mecanismos, ni una expresin legal que involucre sanciones a conductas de los

empleados, es ms bien una descripcin de los que deseamos proteger y l por qu de ello,

pues cada poltica de seguridad es una invitacin a cada uno de sus miembros a reconocer

la informacin como uno de sus principales activos as como, un motor de intercambio y

desarrollo en el mbito de sus negocios. Por tal razn, las polticas de seguridad deben

concluir en una posicin consciente y vigilante del personal por el uso y limitaciones de los

recursos y servicios informticos.

establece una conducta del usuario que est delante de la informacin

c. Elementos de una Poltica de Seguridad Informtica

Como una poltica de seguridad debe orientar las decisiones que se toman en relacin con

la seguridad, se requiere la disposicin de todos los miembros de la empresa para lograr una

visin conjunta de lo que se considera importante.

Las Polticas de Seguridad Informtica deben considerar principalmente los siguientes

elementos:

Alcance de las polticas, incluyendo facilidades, sistemas y personal sobre la cual

aplica.

Objetivos de la poltica y descripcin clara de los elementos involucrados en su

definicin.

Responsabilidades por cada uno de los servicios y recursos informticos aplicado a

todos los niveles de la organizacin.

Requerimientos mnimos para configuracin de la seguridad de los sistemas que

abarca el alcance de la poltica.

Definicin de violaciones y sanciones por no cumplir con las polticas.

Responsabilidades de los usuarios con respecto a la informacin a la que tiene

acceso.

Las polticas de seguridad informtica, tambin deben ofrecer explicaciones comprensibles

sobre por qu deben tomarse ciertas decisiones y explicar la importancia de los recursos.

Igualmente, debern establecer las expectativas de la organizacin en relacin con la

seguridad y especificar la autoridad responsable de aplicar los correctivos o sanciones.

37

Otro punto importante, es que las polticas de seguridad deben redactarse en un lenguaje

sencillo y entendible, libre de tecnicismos y trminos ambiguos que impidan una

comprensin clara de las mismas, claro est sin sacrificar su precisin.

Por ltimo, y no menos importante, el que las polticas de seguridad, deben seguir un

proceso de actualizacin peridica sujeto a los cambios organizacionales relevantes, como

son: el aumento de personal, cambios en la infraestructura computacional, alta rotacin de

personal, desarrollo de nuevos servicios, regionalizacin de la empresa, cambio o

diversificacin del rea de negocios, etc.

d. Parmetros para Establecer Polticas de Seguridad

Es importante que al momento de formular las polticas de seguridad informtica, se

consideren por lo menos los siguientes aspectos:

Efectuar un anlisis de riesgos informticos, para valorar los activos y as adecuar

las polticas a la realidad de la empresa.

Reunirse con los departamentos dueos de los recursos, ya que ellos poseen la

experiencia y son la principal fuente para establecer el alcance y definir las

violaciones a las polticas.

Comunicar a todo el personal involucrado sobre el desarrollo de las polticas,

incluyendo los beneficios y riesgos relacionados con los recursos y bienes, y sus

elementos de seguridad.

Identificar quin tiene la autoridad para tomar decisiones en cada departamento,

pues son ellos los interesados en salvaguardar los activos crticos su rea.

Monitorear peridicamente los procedimientos y operaciones de la empresa, de

forma tal, que ante cambios las polticas puedan actualizarse oportunamente.

Detallar explcita y concretamente el alcance de las polticas con el propsito de

evitar situaciones de tensin al momento de establecer los mecanismos de seguridad

que respondan a las polticas trazadas.

e. Razones que Impiden la Aplicacin de las Polticas de Seguridad Informtica

A pesar de que un gran nmero de organizaciones canalizan sus esfuerzos para definir

directrices de seguridad y concretarlas en documentos que orienten las acciones de las

mismas, muy pocas alcanzan el xito, ya que la primera barrera que se enfrenta es

convencer a los altos ejecutivos de la necesidad y beneficios de buenas polticas de

seguridad informtica.

Otros inconvenientes lo representan los tecnicismos informticos y la falta de una estrategia

de mercadeo por parte de los Gerentes de Informtica o los especialistas en seguridad, que

llevan a los altos directivos a pensamientos como: "ms dinero para juguetes del

Departamento de Sistemas".

Esta situacin ha llevado a que muchas empresas con activos muy importantes, se

encuentren expuestas a graves problemas de seguridad y riesgos innecesarios, que en

muchos casos comprometen informacin sensitiva y por ende su imagen corporativa. Ante

esta situacin, los encargados de la seguridad deben confirmar que las personas entienden

los asuntos importantes de la seguridad, conocen sus alcances y estn de acuerdo con las

decisiones tomadas en relacin con esos asuntos.

38

Si se quiere que las polticas de seguridad sean aceptadas, deben integrarse a las estrategias

del negocio, a su misin y visin, con el propsito de que los que toman las decisiones

reconozcan su importancia e incidencias en las proyecciones y utilidades de la compaa.

Finalmente, es importante sealar que las polticas por s solas no constituyen una garanta

para la seguridad de la organizacin, ellas deben responder a intereses y necesidades

organizacionales basadas en la visin de negocio, que lleven a un esfuerzo conjunto de sus

actores por administrar sus recursos, y a reconocer en los mecanismos de seguridad

informtica factores que facilitan la formalizacin y materializacin de los compromisos

adquiridos con la organizacin.

Leer ms: http://www.monografias.com/trabajos12/fichagr/fichagr.shtml#ixzz2x2ieaYOr

Planes de contingencia

39

40

41

42

43

44

III Unidad Normas de seguridad

3.1 Normas de seguridad:

Las polticas o normas de seguridad informtica y de telecomunicaciones permiten regular

la forma de comunicarse con los usuarios y el uso de los servicios que se prestan en la red.

Las normas de seguridad informtica y de telecomunicaciones establecen el canal formal de

actuacin del usuario, en relacin con los recursos, servicios informticos y de

telecomunicaciones de la Universidad. Estas normas y polticas son capaces de crear

consciencia y ser vigilantes del uso por la comunidad y fijar limitaciones de los recursos,

servicios de informticos y de telecomunicaciones.

Especficos

Establecer los alcances y delimitaciones de las normas de seguridad informtica y

de telecomunicaciones.

Definir las normas de seguridad informtica y de telecomunicaciones.

Establecer los niveles de responsabilidades para cada uno de los servicios y recursos

informticos y de telecomunicaciones de la Institucin.

Requerimientos mnimos que deben poseer las configuraciones de seguridad de los

sistemas que cobijan el alcance de la poltica.

Definicin de las violaciones y las consecuencias del no cumplimiento de las

normas de seguridad.

Responsabilidades de los entes encargados de la seguridad y de los usuarios con

respecto a la informacin a la que l o ella tiene acceso.

Propsito

El propsito de estas normas es de proteger a los usuarios de la comunidad

empresarial contra los virus, vandalismo, el uso informtico no autorizado y

cualquier otro ataque dirigido a sus datos, redes y los dispositivos conectados a la

Infraestructura de telecomunicaciones de la organizacin). Todo esto con el mejor

inters de la organizacin en que los datos, redes y los dispositivos conectados en la

Red sean ntegros, protegidos y disponibles para los usuarios, sistemas, servicios e

informacin basados en estos. Estas normas y sus estndares asociados, por

consiguiente, permitirn establecer configuraciones y administraciones de la red de

forma segura para cualquier computadora provista con acceso a la Red

45

BASES LEGALES

BS 7799

La norma BS 7799 es el estndar de seguridad de informacin creado por British

Standards Institution (BSI) como un conjunto de controles de seguridad y de

metodologas para su correcta aplicacin.

Esta norma le ayuda a las empresas a proteger sus activos e informacin en todas

sus formas, electrnica y/o impresa, en trminos de:

La confidencialidad: Que asegura que slo las personas autorizadas

tengan acceso a la informacin.

La integridad: Que salvaguarda la exactitud e integridad de la informacin

y de los mtodos de procesamiento.

La disponibilidad: Que asegura el acceso de los usuarios autorizados a la

informacin y a los activos relacionados cuando es necesario.

La norma BS 7799 es un amplio plan para la implementacin efectiva de los niveles y

controles para la seguridad de la informacin.

El conjunto de controles requeridos por la norma brinda a los profesionales de tecnologa

de la informacin un modelo eficaz para el desarrollo de polticas y procesos de seguridad

de la informacin en todo el mbito de las organizaciones.

Esta presenta los requisitos para un Sistema de Gestin de la Seguridad de la Informacin

(SGSI). De esta forma, ayuda a identificar, administrar y minimizar los

Riesgos.

Estndares Internacionales

ISO/IEC 17799 Estndar de Gestin de Seguridad de la Informacin en Redes

informticas y otros medios donde fluye la informacin de la Organizacin Internacional de

Estndares (ISO).

IEEE P1363 Estndar de manejos de Claves de acceso y seguridad Informtica del

Institute of Electrical and Eletronics Engineers (IEEE)

Leyes Nacionales

Ley Especial Contra Delitos Informticos promulgada en Gaceta Oficial N 37.313 de fecha

30 de octubre de 2001 por la Asamblea Nacional

Ley Sobre Mensajes de Datos y Firmas Electrnicas promulgada en Gaceta Oficial N

37.148 de fecha 28 de febrero de 2001, por Decreto N 1.024 10 de febrero de 2001

Ley Orgnica de Telecomunicaciones, promulgada en Gaceta Oficial N 37.148

46

De fecha 28 de febrero de 2001 por Decreto N 1.024 - 10 de febrero de 2001

Como conceptos bsicos se define:

a. Activos. Los recursos del sistema de informacin o relacionados con ste, necesarios

para que la Institucin funcione correctamente y alcance los objetivos propuestos.

b. Red de una organizacin: Es toda la infraestructura de voz, dato y videoconferencias

encargada de interconectar todos los activos de las dependencias de investigacin y

administrativa de la organizacin.

Propsito de las normas de seguridad:

Las normas se orientan con el propsito de garantizar los siguientes principios de la

seguridad:

a. Integridad. Se define como las caractersticas que previene contra la modificacin o

destruccin no autorizadas de los activos.

b. Disponibilidad. Se define como la caracterstica que previene contra la denegacin no

autorizada de acceso a los activos.

c. Confidencialidad. Se define como la caracterstica que previene contra la divulgacin no

autorizada de los activos.

d. Autenticacin. Se define como la caracterstica de dar y reconocer la autenticidad de los

activos (de tipo informacin) y/o la identidad de los actores y/o la autorizacin por parte de

los autorizadores, as como la verificacin de dichas tres cuestiones.

3.2 Presentacin del modelo COBIT

Por la evolucin de las necesidades del negocio, los recursos y procesos IT, son puntos

importantes para el buen funcionamiento de una compaa, y que pueda sobrevivir en el

mercado.

COBIT: es un modelo para auditar la gestin y control de los SI y tecnologa, est orientado

a todos los sectores de una organizacin: administradores IT, usuarios y por supuesto, los

auditores involucrados en el proceso.

Evala y monitorea el control de negocios y la seguridad IT, abarca controles especficos

de IT desde una perspectiva de negocios.

COBIT: Significa objetivos de control para tecnologa de informacin y tecnologas

relacionadas. Este modelo es producto de la investigacin de varios pases y desarrollado

por ISACA (Information System Audit and control Association).

47

Este modelo consolida y armoniza estndares de fuentes globales que provienen de un

recurso crtico para la gerencia, los profesionales en control y los auditores.

COBIT se aplica en los SI, los computadores personales y redes. Est basado en la filosofa

de que los recursos TI necesitan ser administrados y procesados para proveer de

informacin correspondiente y confiable, a la organizacin para el logro de sus objetivos.

La estructura del modelo COBIT, propone un marco de accin donde se evalan los

criterios de informacin, como: seguridad, calidad, el recurso humano, instalaciones,

sistemas, procesos de informacin de la organizacin.

El conjunto de lineamientos y estndares internacionales conocidos como COBIT,

define un marco de referencia que clasifica los procesos de las unidades de

tecnologa de informacin de las organizaciones en cuatro dominios principales:

1. Planificacin y organizacin:

Identifica la forma en que la tecnologa contribuye a mejor los objetivos del negocio.

Se puede plantear el futuro de la visin estratgica, comunicarla y administrarla desde

diferentes perspectivas.

Finalmente, se debern establecer una organizacin y una infraestructura tecnolgica

apropiadas.

2. Adquisicin e implantacin:

Para usar la estrategia de TI, la solucin debe ser identificada, desarrollada o adquirida, as

como implantarla e integrarla dentro del proceso del negocio.

3. Soporte y Servicios:

Se hace referencia a la entrega de los servicios requeridos, los cuales abarca: operaciones

tradicionales hasta el entrenamiento, seguridad y aspectos de continuidad de procesos.

Tiene como fin proveer servicios. Se establecen los procesos de soporte necesarios

incluyendo: el proceso de datos por sistema de aplicacin, necesarios para el control de la

aplicacin.

4. Monitoreo:

Se evalan todos los procesos a travs del tiempo para verificar su calidad y suficiencia en

cuanto a las necesidades del control.

Estos dominios descritos anteriormente y los objetivos de control. Facilitan que la

generacin y procesamiento de la informacin cumplan con las caractersticas de:

efectividad, eficiencia, confidencialidad, integridad, disponibilidad, cumplimiento y

confidencialidad.

5. Usuarios:

48

La gerencia: por buscar el apoyo en la TI, invierte y controla en el rendimiento de TI,

analiza el costo beneficio del control.

Los usuarios finales: quienes obtienen una garanta sobre la seguridad y el control de los

productos que adquieren interna y externamente.

Los auditores: soporta las opiniones sobre el control del proyecto de TI.

Su impacto en la organizacin y define el control mnimo requerido.

Los responsables de TI: identifican los controles que necesita las reas de una organizacin.

Tambin puede ser usada dentro de la empresa por el responsable de un proceso del

negocio.

La responsabilidad de los responsables es controlar los aspectos de informacin del

proceso.

Caractersticas:

COBIT

Hecho para el proceso del negocio.

Alineado con estndares y regulaciones de facto.

Basado en una revisin crtica y analtica de las tareas y actividades en TI

Alineado con estndares de control y auditoria (COSO, IFAC, IIA, ISACA,

AICPA)

http://www.hacienda.go.cr/cifh/sidovih/spaw2/uploads/images/file/COBIT%20audit%20y

%20ctrol%20sists%20inf.pdf

3.3 Revisin de proceso DS2

http://www.slideshare.net/antonyamd9/presentacion-cobit-14998980

Administrar servicios a terceros.

Modelo de madurez del proceso

Le recomendamos que no d por terminado el mejoramiento de un proceso hasta que

alcance el ltimo nivel en el modelo de madurez para cada proceso, es decir hasta que logre

que el proceso tenga el Nivel 5 Optimizado.

La administracin del proceso de Administrar los servicios de terceros que satisfagan los

requerimientos de TI del negocio de brindar servicios de terceros satisfactorios siendo

transparentes respecto a los beneficios, costos y riesgos es:

0 No existente

Cuando las responsabilidades y la rendicin de cuentas no estn definidas. No hay polticas

y procedimientos formales respecto a la contratacin con terceros. Los servicios de terceros

49

no son ni aprobados ni revisados por la gerencia. No hay actividades de medicin y los

terceros no reportan. A falta de una obligacin contractual de reportar, a alta gerencia no

est al tanto de la calidad del servicio prestado.

1 Inicial/Ad Hoc cuando

La gerencia est consciente de la importancia de la necesidad de tener polticas y

procedimientos documentados para la administracin de los servicios de terceros,

incluyendo la firma de contratos. No hay condiciones estandarizadas para los convenios

con los prestadores de servicios. La medicin de los servicios prestados es informal y

reactiva. Las prcticas dependen de la experiencia de los individuos y del proveedor (por

ejemplo, por demanda).

2 Repetible pero intuitiva cuando

El proceso de supervisin de los proveedores de servicios de terceros, de los riesgos

asociados y de la prestacin de servicios es informal. Se utiliza un contrato pro-forma con

trminos y condiciones estndares del proveedor (por ejemplo, la descripcin de servicios

que se prestarn). Los reportes sobre los servicios existen, pero no apoyan los objetivos del

negocio.

3 Proceso definido cuando

Hay procedimientos bien documentados para controlar los servicios de terceros con

procesos claros para tratar y negociar con los proveedores. Cuando se hace un acuerdo de

prestacin de servicios, la relacin con el tercero es meramente contractual. La naturaleza

de los servicios a prestar se detalla en el contrato e incluye requerimientos legales,

operacionales y de control. Se asigna la responsabilidad de supervisar los servicios de

terceros. Los trminos contractuales se basan en formatos estandarizados. El riesgo del

negocio asociado con los servicios del tercero est valorado y reportado.

4 Administrado y medible cuando

Se establecen criterios formales y estandarizados para definir los trminos de un acuerdo,

incluyendo alcance del trabajo, servicios/entregables a suministrar, suposiciones,

calendario, costos, acuerdos de facturacin y responsabilidades. Se asignan las

responsabilidades para la administracin del contrato y del proveedor. Las aptitudes,

capacidades y riesgos del proveedor son verificadas de forma continua. Los requerimientos