Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Caso Practico-Ds5

Caso Practico-Ds5

Cargado por

Kath LlanosTítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Caso Practico-Ds5

Caso Practico-Ds5

Cargado por

Kath LlanosCopyright:

Formatos disponibles

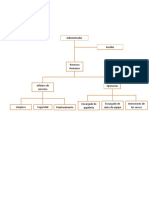

Empresa a auditar

Objetivo de Control

Garantizar la seguridad de los sistemas

Auditores

Responsable auditado

Fecha Auditoria

07

07

08

Juan David Giraldo Mrquez

Jimmy Alexander Muchachasoy

Adrin Martnez Mrquez

El propsito de est auditoria es evaluar el objetivo de Garantizar la seguridad de los

sistemas dentro de la empresa DayTec. Se desea verificar si la empresa DayTec administra

identidades y autorizaciones a sus empleados y poseen documento de requerimientos,

vulnerabilidades y amenazas de seguridad.

CONTENIDO

1.

DESCRIPCIN DEL PROCESO

1.1

OBJETIVO DE CONTROL DE ALTO NIVEL

1.2

OBJETIVOS DE CONTROL DETALLADOS

1.3

INFORMACIN DE APOYO

1.3.1

DIRECTRICES GENERALES

1.3.2

METAS Y MTRICAS

1.4

MODELO DE MADUREZ

2.

GUA DE AUDITORIA

12

2.1

OBJETIVOS DE CONTROL

12

2.2

OBTENCIN DE CONOCIMIENTO

13

2.2.1

RECURSO HUMANO A CONSULTAR

13

2.2.2

INFORMACIN A CONOCER

13

2.3

ASPECTOS A EVALUAR

15

2.3.1

EVALUACIN DE LOS CONTROLES, CONSIDERANDO SI:

15

2.3.2

EVALUACIN DE LA SUFICIENCIA, PROBANDO QUE:

19

2.3.3

EVALUACIN DEL RIESGO

22

2.4

HERRAMIENTAS

24

Garantizar la seguridad de los sistemas

1. DESCRIPCIN DEL PROCESO

1.1 Objetivo de control de alto nivel

La necesidad de mantener la integridad de la informacin y de proteger los activos

de TI, requiere de un proceso de administracin de la seguridad. Este proceso

incluye el establecimiento y mantenimiento de roles y responsabilidades de

Confidencialidad

Integridad

Disponibilidad

Cumplimiento

Confiabilidad

Eficiencia

Efectividad

seguridad, polticas, estndares y procedimientos de TI.

Satisface el requisito del negocio de TI para: mantener la integridad de la

informacin y de la infraestructura de procesamiento y minimizar el impacto de las

vulnerabilidades e incidentes de seguridad.

Enfocndose en: la definicin de polticas, procedimientos y estndares de

seguridad de TI y en el monitoreo, deteccin, reporte y resolucin de las

vulnerabilidades e incidentes de seguridad.

Se logra con:

El entendimiento de los requerimientos, vulnerabilidades y amenazas de

seguridad.

Descripcin del proceso

Pgina 3 de 24

Garantizar la seguridad de los sistemas

La administracin de identidades y autorizaciones de los usuarios de forma

estandarizada.

Probando la seguridad de forma regular.

Y se mide con:

El nmero de incidentes que daan la reputacin con el pblico

El nmero de sistemas donde no se cumplen los requerimientos de

seguridad

El nmero de de violaciones en la segregacin de tareas.

Focos de gobierno IT:

Primaria: Administracin de riesgos.

Recursos de TI implicados:

Aplicaciones.

Informacin.

Infraestructura.

Personas.

1.2 Objetivos de control detallados

DS5.1 Administracin de la seguridad de TI: Administrar la seguridad de TI al

nivel ms apropiado dentro de la organizacin, de manera que las acciones de

administracin de la seguridad estn en lnea con los requerimientos del negocio.

DS5.2 Plan de seguridad de TI: Trasladar los requerimientos de informacin del

negocio, la configuracin de TI, los planes de accin del riesgo de la informacin y

Descripcin del proceso

Pgina 4 de 24

Garantizar la seguridad de los sistemas

la cultura sobre la seguridad en la informacin a un plan global de seguridad de TI.

El plan se implementa en polticas y procedimientos de seguridad en conjunto con

inversiones apropiadas en servicios, personal, software y hardware. Las polticas y

procedimientos de seguridad se comunican a los interesados y a los usuarios.

DS5.3 Administracin de identidad: Todos los usuarios (internos, externos y

temporales) y su actividad en sistemas de TI (aplicacin de negocio, operacin del

sistema, desarrollo y mantenimiento) deben ser identificables de manera nica.

Los derechos de acceso del usuario a sistemas y datos deben estar alineados con

necesidades de negocio definidas y documentadas y con requerimientos de

trabajo. Los derechos de acceso del usuario son solicitados por la gerencia del

usuario, aprobados por el responsable del sistema e implementado por la persona

responsable de la seguridad. Las identidades del usuario y los derechos de

acceso se mantienen en un repositorio central. Se implementan y se mantienen

actualizadas medidas tcnicas y procedimientos rentables, para establecer la

identificacin del usuario, realizar la autenticacin y habilitar los derechos de

acceso.

DS5.4 Administracin de cuentas del usuario: Garantizar que la solicitud,

establecimiento, emisin, suspensin, modificacin y cierre de cuentas de usuario

y de los privilegios relacionados, sean tomados en cuenta por la gerencia de

cuentas de usuario. Debe incluirse un procedimiento que describa al responsable

de los datos o del sistema como otorgar los privilegios de acceso. Estos

procedimientos deben aplicar para todos los usuarios, incluyendo administradores

(usuarios privilegiados), usuarios externos e internos, para casos normales y de

emergencia. Los derechos y obligaciones relacionados al acceso a los sistemas e

informacin de la empresa son acordados contractualmente para todos los tipos

de usuarios. La gerencia debe llevar a cabo una revisin regular de todas las

cuentas y los privilegios asociados.

Descripcin del proceso

Pgina 5 de 24

Garantizar la seguridad de los sistemas

DS5.5 Pruebas, vigilancia y monitoreo de la seguridad: Garantizar que la

implementacin de la seguridad en TI sea probada y monitoreada de forma proactiva. La seguridad en TI debe ser reacreditada peridicamente para garantizar

que se mantiene el nivel seguridad aprobado. Una funcin de ingreso al sistema

(loging) y de monitoreo permite la deteccin oportuna de actividades inusuales o

anormales que pueden requerir atencin. El acceso a la informacin de ingreso al

sistema est alineado con los requerimientos del negocio en trminos de

requerimientos de retencin y de derechos de acceso.

DS5.6 Definicin de incidente de seguridad: Garantizar que las caractersticas

de los posibles incidentes de seguridad sean definidas y comunicadas de forma

clara, de manera que los problemas de seguridad sean atendidos de forma

apropiada por medio del proceso de administracin de problemas o incidentes.

Las caractersticas incluyen una descripcin de lo que se considera un incidente

de seguridad y su nivel de impacto. Un nmero limitado de niveles de impacto se

definen para cada incidente, se identifican las acciones especficas requeridas y

las personas que necesitan ser notificadas.

DS5.7 Proteccin de la tecnologa de seguridad: Garantizar que la tecnologa

importante relacionada con la seguridad no sea susceptible de sabotaje y que la

documentacin de seguridad no se divulgue de forma innecesaria, es decir, que

mantenga un perfil bajo. Sin embargo no hay que hacer que la seguridad de los

sistemas dependa de la confidencialidad de las especificaciones de seguridad.

DS5.8 Administracin de llaves criptogrficas: Determinar que las polticas y

procedimientos para organizar la generacin, cambio, revocacin, destruccin,

distribucin, certificacin, almacenamiento, captura, uso y archivo de llaves

criptogrficas estn implantadas, para garantizar la proteccin de las llaves contra

modificaciones y divulgacin no autorizadas.

Descripcin del proceso

Pgina 6 de 24

Garantizar la seguridad de los sistemas

DS5.9 Prevencin, deteccin y correccin de software malicioso: Garantizar

que se cuente con medidas de prevencin, deteccin y correccin (en especial

contar con parches de seguridad y control de virus actualizados) a lo largo de toda

la organizacin para proteger a los sistemas de informacin y a la tecnologa

contra software malicioso (virus, gusanos, spyware, correo basura, software

fraudulento desarrollado internamente, etc.).

DS5.10 Seguridad de la red: Garantizar que se utilizan tcnicas de seguridad y

procedimientos de administracin asociados (por ejemplo, firewalls, dispositivos de

seguridad, segmentacin de redes, y deteccin de intrusos) para autorizar acceso

y controlar los flujos de informacin desde y hacia las redes.

DS5.11 Intercambio de datos sensitivos: Garantizar que las transacciones de

datos sensibles sean intercambiadas solamente a travs de una ruta o medio

confiable con controles para brindar autenticidad de contenido, prueba de envo,

prueba de recepcin y no rechazo del origen.

1.3 Informacin de apoyo

1.3.1 Directrices Generales

Descripcin del proceso

Pgina 7 de 24

Garantizar la seguridad de los sistemas

1.3.2 Metas y mtricas

1.4 Modelo de Madurez

La administracin del proceso de Garantizar la seguridad de los sistemas que

satisfaga el requerimiento de negocio de TI de mantener la integridad de la

informacin y de la infraestructura de procesamiento y minimizar el impacto de

vulnerabilidades e incidentes de seguridad es:

Descripcin del proceso

Pgina 8 de 24

Garantizar la seguridad de los sistemas

0 No-existente, cuando la organizacin no reconoce la necesidad de la seguridad

para TI. Las responsabilidades y la rendicin de cuentas no estn asignadas para

garantizar la seguridad. Las medidas para soportar la administrar la seguridad de

TI no estn implementadas. No hay reportes de seguridad de TI ni un proceso de

respuesta para resolver brechas de seguridad de TI. Hay una total falta de

procesos reconocibles de administracin de seguridad de sistemas.

1 Inicial/Ad Hoc, cuando la organizacin reconoce la necesidad de seguridad

para TI. La conciencia de la necesidad de seguridad depende principalmente del

individuo. La seguridad de TI se lleva a cabo de forma reactiva. No se mide la

seguridad de TI. Las brechas de seguridad de TI ocasionan respuestas con

acusaciones personales, debido a que las responsabilidades no son claras. Las

respuestas a las brechas de seguridad de TI son impredecibles.

2 Repetible pero intuitivo, cuando las responsabilidades y la rendicin de

cuentas sobre la seguridad, estn asignadas a un coordinador de seguridad de TI,

pero la autoridad gerencial del coordinador es limitada. La conciencia sobre la

necesidad de la seguridad esta fraccionada y limitada. Aunque los sistemas

producen informacin relevante respecto a la seguridad, sta no se analiza. Los

servicios de terceros pueden no cumplir con los requerimientos especficos de

seguridad de la empresa. Las polticas de seguridad se han estado desarrollando,

pero las herramientas y las habilidades son inadecuadas. Los reportes de la

seguridad de TI son incompletos, engaosos o no aplicables. La capacitacin

sobre seguridad est disponible pero depende principalmente de la iniciativa del

individuo. La seguridad de TI es vista primordialmente como responsabilidad y

disciplina de TI, y el negocio no ve la seguridad de TI como parte de su propia

disciplina.

3 Proceso definido, cuando existe conciencia sobre la seguridad y sta es

promovida por la gerencia. Los procedimientos de seguridad de TI estn definidos

Descripcin del proceso

Pgina 9 de 24

Garantizar la seguridad de los sistemas

y alineados con la poltica de seguridad de TI. Las responsabilidades de la

seguridad de TI estn asignadas y entendidas, pero no continuamente

implementadas. Existe un plan de seguridad de TI y existen soluciones de

seguridad motivadas por un anlisis de riesgo. Los reportes no contienen un

enfoque claro de negocio. Se realizan pruebas de seguridad adecuadas (por

ejemplo, pruebas contra intrusos). Existe capacitacin en seguridad para TI y para

el negocio, pero se programa y se comunica de manera informal.

4 Administrado y Medible, cuando las responsabilidades sobre la seguridad de

TI son asignadas, administradas e iplementadas de forma clara. Regularmente se

lleva a cabo un anlisis de impacto y de riesgos de seguridad. Las polticas y

prcticas de seguridad se complementan con referencias de seguridad

especficas. El contacto con mtodos para promover la conciencia de la seguridad

es obligatorio. La identificacin, autenticacin y autorizacin de los usuarios est

estandarizada. La certificacin en seguridad es buscada por parte del personal

que es responsable de la auditora y la administracin de la seguridad. Las

pruebas de seguridad se hacen utilizando procesos estndares y formales que

llevan a mejorar los niveles de seguridad. Los procesos de seguridad de TI estn

coordinados con la funcin de seguridad de toda la organizacin. Los reportes de

seguridad estn ligados con los objetivos del negocio. La capacitacin sobre

seguridad se imparte tanto para TI como para el negocio. La capacitacin sobre

seguridad de TI se planea y se administra de manera que responda a las

necesidades del negocio y a los perfiles de riesgo de seguridad. Los KGIs y KPIs

ya estn definidos pero no se miden an.

5 Optimizado, cuando la seguridad en TI es una responsabilidad conjunta del

negocio y de la gerencia de TI y est integrada con los objetivos de seguridad del

negocio en la corporacin. Los requerimientos de seguridad de TI estn definidos

de forma clara, optimizados e incluidos en un plan de seguridad aprobado. Los

usuarios y los clientes se responsabilizan cada vez ms de definir requerimientos

Descripcin del proceso

Pgina 10 de 24

Garantizar la seguridad de los sistemas

de seguridad, y las funciones de seguridad estn integradas con las aplicaciones

en la fase de diseo. Los incidentes de seguridad son atendidos de forma

inmediata con procedimientos formales de respuesta soportados por herramientas

automatizadas. Se llevan a cabo valoraciones de seguridad de forma peridica

para evaluar la efectividad de la implementacin del plan de seguridad. La

informacin sobre amenazas y vulnerabilidades se recolecta y analiza de manera

sistemtica. Se recolectan e implementan de forma oportuna controles adecuados

para mitigar riesgos. Se llevan acabo pruebas de seguridad, anlisis de causaefecto e identificacin pro-activa de riesgos para la mejora continua de procesos.

Los procesos de seguridad y la tecnologa estn integrados a lo largo de toda la

organizacin. Los KGIs y KPIs para administracin de seguridad son recopilados y

comunicados. La gerencia utiliza los KGIs y KPIs para ajustar el plan de seguridad

en un proceso de mejora continua.

Descripcin del proceso

Pgina 11 de 24

Garantizar la seguridad de los sistemas

2. GUA DE AUDITORIA

2.1 Objetivos de control

Administrar las Medidas de Seguridad.

Identificacin, Autentificacin y Acceso.

Seguridad de Acceso a Datos en Lnea.

Direccin de Cuentas de Usuario.

Revisin Gerencial de Cuentas del Usuario.

Control del Usuario sobre Cuentas de Usuario.

Vigilancia de Seguridad.

Clasificacin de Datos.

Identificacin Central y Gestin de los Permisos de Acceso.

Informes sobre Actividades de Violacin y Seguridad.

Gestin de Incidentes.

Reacreditacin.

Confianza en la otra Parte.

Autorizacin de Transaccin.

No Repudio.

Caminos con Confianza.

Proteccin de las Funciones de Seguridad.

Gestin de la Clave Criptogrfica.

Prevencin, Deteccin y Correccin de Software Daino.

Arquitectura de Firewalls y Conexin con Redes Pblicas.

Proteccin del Valor Electrnico.

Gua de Auditoria

Pgina 12 de 24

Garantizar la seguridad de los sistemas

2.2 Obtencin de conocimiento

2.2.1 Recurso humano a consultar

Responsable Senior de seguridad de la organizacin.

Direccin de la seguridad y Direccin de los servicios de informacin.

Administrador de la base de datos de los servicios de informacin.

Administrador de la seguridad de los servicios de informacin.

Administracin del desarrollo de las aplicaciones de los servicios de

informacin.

2.2.2 Informacin a conocer

Polticas y procedimientos globales para la organizacin relacionados con la

seguridad y el acceso a los sistemas de informacin.

Polticas y procedimientos de los servicios de informacin relacionados con:

seguridad y acceso a los sistemas de informacin.

Polticas y procedimientos relevantes, as como requerimiento de seguridad

legales y regulatorios de los sistemas de informacin (por ejemplo, leyes,

regulaciones, alineamientos, estndares industriales) incluyendo:

Procedimientos de direccin de las cuentas del usuario.

Poltica de seguridad del usuario o de proteccin de la informacin.

Estndares relacionados con el comercio electrnico.

Esquema de clasificacin de los datos.

Inventario del software de control de acceso.

Plano de los edificios y habitaciones que contienen los recursos de los

sistemas de informacin.

Gua de Auditoria

Pgina 13 de 24

Garantizar la seguridad de los sistemas

Inventario o esquema de los puntos de acceso fsico a los recursos de los

sistemas de informacin (por ejemplo, modems, lneas telefnicas y

terminales remotas).

Procedimientos de control de cambios del software de seguridad.

Procedimientos de seguimiento, solucin y priorizacin de problemas.

Informes sobre violaciones a la seguridad y procedimientos de revisin

administrativa.

Inventario de los dispositivos de encriptacin de datos y de los estndares

de encriptacin.

Lista de los proveedores y clientes con acceso a los recursos del sistema.

Lista de los proveedores de servicios utilizados en la transmisin de los

datos.

Prcticas de direccin de redes relacionadas con pruebas continuas de

seguridad.

Copias de los contratos de transmisin de datos de los proveedores de

servicios.

Copias de documentos firmados sobre seguridad y conocimiento de los

usuarios.

Contenido del material de formacin sobre seguridad para nuevos

empleados.

Informes de auditora de auditores externos, proveedores de servicios como

terceros y dependencias gubernamentales relacionadas con la seguridad

de los sistemas de informacin.

Gua de Auditoria

Pgina 14 de 24

Garantizar la seguridad de los sistemas

2.3 Aspectos a evaluar

2.3.1 Evaluacin de los controles, considerando si:

Se cuenta con un plan de seguridad estratgico que proporcione una direccin y

control centralizados sobre la seguridad de los sistemas de informacin, as como

los requerimientos de seguridad de los usuarios con propsitos de consistencia.

Se cuenta con una organizacin de seguridad centralizada responsable de

asegurar el acceso apropiado a los recursos del sistema.

Se cuenta con un esquema de clasificacin de los datos en operacin que indica

que todos los recursos del sistema cuentan con un propietario responsable de su

seguridad y contenido.

Se cuenta con perfiles de seguridad de usuario que representan los menos

accesos requeridos y que muestran revisiones regulares de los perfiles por parte

de la direccin con fines de reacreditacin.

La formacin de los empleados incluye el conocimiento y concienciacin sobre

seguridad, las responsabilidades de los propietarios y los requerimientos de

proteccin contra virus.

Se cuenta con informes sobre violaciones de la seguridad y procedimientos

formales de solucin de problemas. Estos informes debern incluir:

Intentos no autorizados de acceso al sistema (sign on).

Intentos no autorizados de acceso a los recursos del sistema.

Intentos no autorizados para consultar o modificar las definiciones y reglas

de seguridad.

Gua de Auditoria

Pgina 15 de 24

Garantizar la seguridad de los sistemas

Privilegios de acceso a recursos por ID de usuario.

Modificaciones autorizadas a las definiciones y reglas de seguridad.

Accesos autorizados a los recursos (seleccionados por usuario o recurso).

Cambio sobre el estado de la seguridad del sistema.

Accesos a las tablas de parmetros de seguridad del sistema operativo.

Existen mdulos criptogrficos y procedimientos clave de mantenimiento, si stos

son administrados centralizadamente y si son utilizados para todas las actividades

de acceso externo y de transmisin.

Existen estndares de direccin criptogrfica claves tanto para la actividad

centralizada como para la de los usuarios.

Los controles de cambios en el software de seguridad son formales y consistentes

con los estndares normales de desarrollo y mantenimiento de los sistemas.

Los mecanismos de autenticidad en uso proveen las siguientes facilidades:

Uso individual de los datos de autenticidad (ej., passwords y no

reutilizables).

Autentificacin mltiple (ej., se utilizan dos o ms mecanismos de

autenticidad diferentes)

Autenticidad basada en la poltica (ej., capacidad para especificar

procedimientos de autenticidad aparte en los eventos especficos).

Autenticidad por demanda (ej., capacidad de volver a autentificar al usuario,

en ocasiones, despus de la autentificacin inicial).

El nmero de sesiones concurrentes correspondientes al mismo usuario estn

limitadas.

Gua de Auditoria

Pgina 16 de 24

Garantizar la seguridad de los sistemas

Al entrar, aparece un mensaje de advertencia preventivo en relacin al uso

adecuado del hardware, software o conexin.

Se despliega una pantalla de advertencia antes de completar la entrada para

informar

al

lector

que

los

accesos

no

autorizados

podran

causar

responsabilidades legales.

Al lograrse la sesin con xito, se despliega el historial de los intentos con xito y

fallidos de acceso a la cuenta del usuario.

La poltica de password incluye:

Cambio inicial de la password la primera vez que se utiliza.

Longitud adecuada mnima del password.

La frecuencia obligatoria mnima de cambio de password.

Verificacin de la password en la lista de valores no permitidos (ej.,

verificacin de diccionario).

Proteccin adecuada para las passwords de emergencia.

El procedimiento formal para resolver los problemas incluye:

ID de usuario suspendido despus de 5 intentos de entrada fallidos.

Fecha del ltimo acceso y el nmero de intentos fallidos se despliega al

usuario autorizado de las entradas.

El tiempo de autenticidad se limita a 5 minutos, despus de los cuales se

concluye la sesin.

Se le informa al usuario la suspensin, pero no la razn de la misma.

Los procedimientos de entrada en el sistema incluyen el rechazo o autentificacin

base.

Gua de Auditoria

Pgina 17 de 24

Garantizar la seguridad de los sistemas

Los mtodos de control de localizacin se utilizan para aplicar restricciones

adicionales a las localizaciones especficas.

El acceso al servicio VoiceMail y el sistema PBX est controlado con los mismos

controles fsicos y lgicos de los sistemas.

xito un refuerzo de las polticas de posicin delicada, incluyendo que:

Se les pide a los empleados en puestos delicados que permanezcan fuera

de la organizacin durante un periodo de tiempo cada ao; que durante

este tiempo su ID de usuario se suspenda; y las personas que los

sustituyen en caso de advertir cualquier anormalidad de seguridad deben

notificarla a la administracin.

La rotacin de personal dentro de estas reas delicadas se realiza de vez

en cuando.

El hardware y software de seguridad as como los mdulos de encriptacin,

estn protegidos contra la intromisin o divulgacin, el acceso se limita a la

base de la necesidad de conocimiento.

El acceso a los datos de seguridad como a la gestin de la seguridad, datos de

transaccin delicados, passwords y claves de encriptacin se limita a la base

de la necesidad de conocimiento.

Se utilizan rutas de confianza para transmitir informacin delicada sin encriptar.

Para evitar la suspensin del servicio por ataques con faxes basura, se toman

medidas de seguridad como:

Evitar la publicacin de nmeros de fax fuera de la organizacin en la base

Gua de Auditoria

Pgina 18 de 24

Garantizar la seguridad de los sistemas

de necesidad de conocimiento.

Las lneas de fax utilizadas para solicitudes del negocio no se utilizan con

otros fines.

Se han establecido con respecto a los virus de ordenadores las medidas de

control preventivas y detectoras.

Para reforzar la integridad de los valores electrnicos, se toman las medidas

siguientes:

Se protegen las facilidades del lector de tarjeta contra la destruccin,

publicacin o modificacin de la informacin de la misma.

La informacin de la tarjeta (NIP y dems informacin) se protege contra la

divulgacin.

Se evita la falsificacin de las tarjetas

Para reforzar la proteccin de la seguridad, se toman medidas como:

El proceso de identificacin y autentificacin requiere ser repetido despus

de un cierto periodo de inactividad.

Un sistema de candado, un botn de fuerza o una secuencia de salida que

se puede activar cuando el terminal se deja encendido.

2.3.2 Evaluacin de la suficiencia, probando que:

Los servicios de informacin cumplen con los estndares de seguridad

relacionados con:

Autentificacin y acceso.

Direccin de clasificacin de los perfiles de usuario y seguridad de datos.

Informes y revisin gerencial de las violacin e incidentes de seguridad.

Estndares criptogrficos administrativos clave.

Gua de Auditoria

Pgina 19 de 24

Garantizar la seguridad de los sistemas

Deteccin de virus, solucin y comunicacin.

Clasificacin y propiedad de los datos.

Existen procedimientos para la solicitud, establecimiento y mantenimiento del

acceso de los usuarios al sistema.

Existen procedimientos para el acceso externo de los recursos del sistema, por

ejemplo, "logon, ID, password o contrasea y dial back.

Se lleva un inventario de los dispositivos del sistema para verificar su suficiencia.

Los parmetros de seguridad del sistema operativo tienen como base estndares

locales y del proveedor.

Las prcticas de direccin de la seguridad de la red son comunicadas,

comprendidas e impuestas.

Los contratos de los proveedores de acceso externo incluyen consideraciones

sobre responsabilidades y procedimientos de seguridad.

Existen procedimientos de logon reales para sistemas, usuarios y para el acceso

de proveedores externos.

Se emiten informes de seguridad en cuanto a la oportunidad, precisin y respuesta

gerencial a incidentes.

El acceso a las llaves y mdulos criptogrficos se limita a necesidades reales de

consulta.

Existen llaves secretas para utilizar en transmisiones.

Gua de Auditoria

Pgina 20 de 24

Garantizar la seguridad de los sistemas

Los procedimientos para la proteccin contra el software daino incluyen:

Todo el software adquirido por la organizacin se revisa contra los virus

antes de su instalacin y uso.

Existe una poltica por escrito para bajar archivos (downloads), aceptacin o

uso de aplicaciones gratuitas y compartidas y esta poltica est vigente.

El software para aplicaciones altamente sensibles est protegido por MAC

(Messsage Authentication Code - Cdigo de Autentificacin de Mensajes) o

firma digital, y fallos de verificacin para evitar el uso del software.

Los usuarios tienen instrucciones para la deteccin e informacin sobre

virus, como el desarrollo lento o crecimiento misterioso de archivos.

Existe una poltica y un procedimiento vigente para la verificacin de los

disquetes externos al programa de compra normal de la organizacin.

Los firewalls poseen por lo menos las siguientes propiedades:

Todo el trfico de adentro hacia fuera y viceversa debe pasar por estos

firewalls (esto no debe limitarse a los controles digitales, debe reforzarse

fsicamente).

Slo se permitir el paso del trfico autorizado, como se define en la poltica

de seguridad local.

Los firewalls por si mismos son inmunes a la penetracin.

El trfico se intercambia nicamente en firewalls a la capa de aplicacin.

La arquitectura del firewall combina las medidas de control tanto a nivel de

la red como de la aplicacin.

La arquitectura del firewall refuerza la discontinuidad de un protocolo en la

capa de transporte.

La arquitectura del firewall debe estar configurada de acuerdo a la filosofa

de arte mnima.

Gua de Auditoria

Pgina 21 de 24

Garantizar la seguridad de los sistemas

La arquitectura del firewall debe desplegar una slida autentificacin para la

direccin y sus componentes.

La arquitectura del firewall oculta la estructura de la red interna.

La

arquitectura

del

firewall

provee

una

auditora

de

todas

las

comunicaciones hacia o a travs del sistema del firewall y activar las

alarmas cuando se detecte alguna actividad sospechosa.

El host de la organizacin, que provee el soporte para las solicitudes de

entrada al servicio de las redes pblicas, permanece fuera del firewall.

La arquitectura del firewall se defiende de los ataques directos (ej., a travs

del seguimiento activo de la tecnologa de reconocimiento de los patrones y

trfico).

Todo cdigo ejecutable se explora en busca de cdigos dainos ej., virus,

applets dainos antes de introducirse en la red interna.

2.3.3 Evaluacin del riesgo

2.3.3.1 Llevando a cabo:

Mediciones (Benchmarking) de la seguridad de los sistemas de informacin con

respecto a organizaciones similares o estndares internacionales y buenas

prcticas reconocidas en la industria.

Una revisin detallada de la seguridad de los sistemas de la informacin,

incluyendo evaluaciones de penetracin de la seguridad fsica y lgica de los

recursos informticos, de comunicacin, etc.

Entrevistas a los nuevos empleados para asegurar el conocimiento y la

concienciacin en cuanto a seguridad y en cuanto a las responsabilidades

individuales, por ejemplo, confirmar la existencia de declaraciones de seguridad

firmadas y la formacin para nuevos empleados en cuanto a seguridad.

Gua de Auditoria

Pgina 22 de 24

Garantizar la seguridad de los sistemas

Entrevistas a los usuarios para asegurar que el acceso est determinado tomando

como base la necesidad (menor necesidad) y que la precisin de dicho acceso

es revisada regularmente por la gerencia.

2.3.3.2 Identificando

Accesos inapropiados por parte de los usuarios a los recursos del sistema.

Inconsistencias con el esquema o inventario de redes en relacin con puntos de

acceso faltantes, accesorios perdidos, etc.

Deficiencias en los contratos en cuanto a la propiedad y responsabilidades

relacionadas con la integridad y seguridad de los datos en cualquier punto de la

transmisin entre el envo y la recepcin.

Empleados no verificados como usuarios legtimos o antiguos empleados que

cuentan an con acceso.

Solicitudes informales o no aprobadas de acceso a los recursos del sistema y

Software de seguimiento de redes que no indican a la direccin de redes las

violaciones de la seguridad.

Defectos en los procedimientos de control de los cambios del software de redes.

La no utilizacin de llaves secretas en los procedimientos de emisin y recepcin

de terceros.

Deficiencias en los protocolos para generacin de llaves, almacenamiento de

distribucin, entrada, uso, archivo y proteccin.

Gua de Auditoria

Pgina 23 de 24

Garantizar la seguridad de los sistemas

La falta de software actualizado para la deteccin de virus o de procedimientos

formales para prevenir, detectar, corregir y comunicar contaminaciones.

2.4 Herramientas

Las herramientas para esta auditoria estn consignadas en Herramientas Auditoria

DS5

Gua de Auditoria

Pgina 24 de 24

También podría gustarte

- Norma ISO 270022022Documento7 páginasNorma ISO 270022022Jonnathan Andrés100% (1)

- MF0490_3 - Gestión de servicios en el sistema informáticoDe EverandMF0490_3 - Gestión de servicios en el sistema informáticoAún no hay calificaciones

- Examen Final Seguridad de Activos Informáticos - Informe GITCsDocumento7 páginasExamen Final Seguridad de Activos Informáticos - Informe GITCsFernando Hernandez100% (1)

- Fase 2 - Trabajo GrupalDocumento15 páginasFase 2 - Trabajo GrupalbolonchomafiaAún no hay calificaciones

- E-Commerce Estado Del ArteDocumento12 páginasE-Commerce Estado Del ArteCentauro Ropa y AccesoriosAún no hay calificaciones

- Ingeneria de Software 2 Carlos AndresDocumento20 páginasIngeneria de Software 2 Carlos Andresalexandra velasquezAún no hay calificaciones

- COBIT 4.1. Entregar y Dar Soporte DS5 Garantizar La Seguridad de Los Sistemas. by Juan Antonio VásquezDocumento33 páginasCOBIT 4.1. Entregar y Dar Soporte DS5 Garantizar La Seguridad de Los Sistemas. by Juan Antonio VásquezAlexander Leon FlorezAún no hay calificaciones

- Aplicación de La Norma ISO 27002Documento16 páginasAplicación de La Norma ISO 27002joel100% (1)

- 16 Estandares InternacionalesDocumento33 páginas16 Estandares InternacionalesCRISTIAN TOMAS CHUC PEREZAún no hay calificaciones

- Norma Iso 27002Documento7 páginasNorma Iso 27002edzon gaitanAún no hay calificaciones

- Seguridad de La InformacionDocumento32 páginasSeguridad de La Informacionjuan gonzalezAún no hay calificaciones

- Estrategias de Seguridad InformáticaDocumento5 páginasEstrategias de Seguridad InformáticaRaul E Vesga MAún no hay calificaciones

- CISA Domain 5Documento115 páginasCISA Domain 5David PardoAún no hay calificaciones

- Tema2 - Calidad UnirDocumento23 páginasTema2 - Calidad UnirDavid de la PazAún no hay calificaciones

- Actividad 2.2 Controles-Internos, Diego A. FelizDocumento8 páginasActividad 2.2 Controles-Internos, Diego A. FelizDiego Antonio FélizAún no hay calificaciones

- 6 Principio de Defensa en ProfundidadDocumento43 páginas6 Principio de Defensa en Profundidadfernando frnandezAún no hay calificaciones

- Actividad 2Documento12 páginasActividad 2Heidy Johana FORERO CASTILLOAún no hay calificaciones

- Politicas de SeguridadDocumento9 páginasPoliticas de SeguridadMony M MtzAún no hay calificaciones

- Norma Iso 27002Documento7 páginasNorma Iso 27002fatimix24650% (2)

- Tema 3Documento48 páginasTema 3juan gonzalezAún no hay calificaciones

- Grupo 10-Auditoria de SistemasDocumento19 páginasGrupo 10-Auditoria de SistemasSaunder MozombiteAún no hay calificaciones

- Iso 27002Documento22 páginasIso 27002Mario Edson Pimentel RomeroAún no hay calificaciones

- ExamenSegundoParcial Grupo1 2023Documento9 páginasExamenSegundoParcial Grupo1 2023Tefa ValleAún no hay calificaciones

- Auditoría de Tecnología de La Información Unidad 2 - Clase 1Documento39 páginasAuditoría de Tecnología de La Información Unidad 2 - Clase 1Juan Pablo FassiAún no hay calificaciones

- Auditoría TICDocumento285 páginasAuditoría TICJaviera Antonia Navea CortésAún no hay calificaciones

- UTP Estrategias SeguridadDocumento41 páginasUTP Estrategias SeguridadPaolo CristhianAún no hay calificaciones

- AUDITORIA DE SEGURIDAD - Docx Gaes 3Documento4 páginasAUDITORIA DE SEGURIDAD - Docx Gaes 3ivette TorresAún no hay calificaciones

- Tema1 - Calidad UnirDocumento22 páginasTema1 - Calidad UnirDavid de la PazAún no hay calificaciones

- Gestion de La Seguridad - ItilDocumento17 páginasGestion de La Seguridad - ItildporrasrojasAún no hay calificaciones

- Gestión de Seguridad Parte 1Documento18 páginasGestión de Seguridad Parte 1Johny PlazaAún no hay calificaciones

- Manual Sistema Gestion de InformaciónDocumento21 páginasManual Sistema Gestion de InformaciónJhacheAún no hay calificaciones

- TemasDocumento10 páginasTemasdjskape1Aún no hay calificaciones

- Seguridad Informatica ISO 27001 27002Documento5 páginasSeguridad Informatica ISO 27001 27002Anonymous zVkXFoWAún no hay calificaciones

- 6 Principio de Defensa en ProfundidadDocumento43 páginas6 Principio de Defensa en Profundidadfernando frnandezAún no hay calificaciones

- 1.0 Fundamentos Control y Riesgo 2013Documento42 páginas1.0 Fundamentos Control y Riesgo 2013Ktalina BeltranAún no hay calificaciones

- I4tKqEekG6GhWaS5 - LT32b1FAQlAWAFna-Lectura Fundamental 8Documento12 páginasI4tKqEekG6GhWaS5 - LT32b1FAQlAWAFna-Lectura Fundamental 8Paulo Andrés López SosaAún no hay calificaciones

- Sesion 7 - Seguridad de La InformacionDocumento14 páginasSesion 7 - Seguridad de La InformacionFernando Costilla RetuertoAún no hay calificaciones

- Tema 1 Intro IASDocumento19 páginasTema 1 Intro IASjesus barrionuevoAún no hay calificaciones

- Documento ColaborativoDocumento13 páginasDocumento ColaborativoAngie Nathaly Jaimes AyalaAún no hay calificaciones

- Modelo de Control Interno COBITDocumento4 páginasModelo de Control Interno COBITlizeth fajardoAún no hay calificaciones

- Azul Isométrico Elementos y Maquetas Tecnología en La Educación Presentación de Tecnología (1) - Compressed - CompressedDocumento10 páginasAzul Isométrico Elementos y Maquetas Tecnología en La Educación Presentación de Tecnología (1) - Compressed - Compressedariort87Aún no hay calificaciones

- Ev5-Aplicacion de La Norma So 27002Documento7 páginasEv5-Aplicacion de La Norma So 27002oscarAún no hay calificaciones

- Políticas de Seguridad - Administración de Una Base de DatosDocumento3 páginasPolíticas de Seguridad - Administración de Una Base de DatosloodirAún no hay calificaciones

- 10 Preguntas Seguridad Informatica (Autoguardado)Documento11 páginas10 Preguntas Seguridad Informatica (Autoguardado)nasser chalabeAún no hay calificaciones

- PRESENTACION SgsiDocumento24 páginasPRESENTACION Sgsiwosh20Aún no hay calificaciones

- Trabajo Norma Iso 27002Documento7 páginasTrabajo Norma Iso 27002Uberto Vega JaramilloAún no hay calificaciones

- T10-Objetivos de SeguridadDocumento29 páginasT10-Objetivos de SeguridadYhilary VerasteguiAún no hay calificaciones

- Proyecto Redes IIDocumento27 páginasProyecto Redes IICarlos Manuel Padilla CruzAún no hay calificaciones

- ACA - Proyecto de Aula - Auditoria de Sistemas - CompressedDocumento11 páginasACA - Proyecto de Aula - Auditoria de Sistemas - Compressedjohan.guzmanrAún no hay calificaciones

- KAIN U2 A3 EquipoDocumento14 páginasKAIN U2 A3 Equiporicardo salazarAún no hay calificaciones

- Seguridad de La InformaciónDocumento5 páginasSeguridad de La InformaciónHDMCAún no hay calificaciones

- Seguridad I Unidad 2Documento20 páginasSeguridad I Unidad 2Rod Poblete DiazAún no hay calificaciones

- AA1-E5-Aplicación de La Norma ISO 27002 - 2019Documento9 páginasAA1-E5-Aplicación de La Norma ISO 27002 - 2019Roger ChavarriaAún no hay calificaciones

- Iso 27001Documento40 páginasIso 27001Moni MarcelaAún no hay calificaciones

- Actividad 3Documento9 páginasActividad 3Enrique PomboAún no hay calificaciones

- Auditoria de Sistemas 1Documento8 páginasAuditoria de Sistemas 1Carlos RodriguezAún no hay calificaciones

- Ensayo Sobre Normas ISO 27001, 27002 y 27018Documento11 páginasEnsayo Sobre Normas ISO 27001, 27002 y 27018Daniel PerezAún no hay calificaciones

- Gestion de La Seguridad de La InformacionDocumento4 páginasGestion de La Seguridad de La InformacionJessica TellezAún no hay calificaciones

- Plan de TrabajoDocumento10 páginasPlan de Trabajojunior guillermo alcarraz montesAún no hay calificaciones

- Auditoria de Sistemas: Luis Felipe Garzon Triana ID: 356770Documento12 páginasAuditoria de Sistemas: Luis Felipe Garzon Triana ID: 356770Luis Felipe Garzon TrianaAún no hay calificaciones

- Seguridad en equipos informáticos. IFCT0109De EverandSeguridad en equipos informáticos. IFCT0109Aún no hay calificaciones

- Manual para Instalar VmwareDocumento6 páginasManual para Instalar VmwareNilson Benjumea AcuñaAún no hay calificaciones

- Certifica Alejandro FoskDocumento27 páginasCertifica Alejandro FoskOctavio Paulise100% (2)

- Sistemas Avanzados de ManufacturaDocumento4 páginasSistemas Avanzados de ManufacturaEduardlifetacAún no hay calificaciones

- El Modelo de Mccall Como Aplicación de La Calidad A La Revision Del Software de Gestion EmpresarialDocumento12 páginasEl Modelo de Mccall Como Aplicación de La Calidad A La Revision Del Software de Gestion EmpresarialmacristinadbAún no hay calificaciones

- Manual Ferguson Ariva 4k ComboDocumento56 páginasManual Ferguson Ariva 4k ComboSergio GrañaAún no hay calificaciones

- Planeación y Diseño de Instalaciones Unidad II 20 PrincipiosDocumento9 páginasPlaneación y Diseño de Instalaciones Unidad II 20 PrincipiosIsrael GomezAún no hay calificaciones

- Anteproyecto de Relleno SanitarioDocumento16 páginasAnteproyecto de Relleno SanitarioraycarlosjsalazarAún no hay calificaciones

- 4-5 Historia de Las Computadoras PDFDocumento12 páginas4-5 Historia de Las Computadoras PDFMike Rivera yahoo 07 y 2010Aún no hay calificaciones

- OrganigramaDocumento17 páginasOrganigramaExayana Lujan García100% (1)

- Evaluación de Parámetros Ambientales y Propuesta de Reducción de Recursos Bancrédito PDFDocumento80 páginasEvaluación de Parámetros Ambientales y Propuesta de Reducción de Recursos Bancrédito PDFsilvitasotoAún no hay calificaciones

- Estadistica Del Comercio Internacional 2015Documento172 páginasEstadistica Del Comercio Internacional 2015Yancarlos Cala VilavilaAún no hay calificaciones

- Tarea I de Ingeniería Sísmica UTPDocumento8 páginasTarea I de Ingeniería Sísmica UTPPaulAún no hay calificaciones

- 4 Ing1027 C5 ApunteacademicoDocumento12 páginas4 Ing1027 C5 ApunteacademicocriveranAún no hay calificaciones

- 4 - Utilizar El Centro de Control en El Mac - Soporte Técnico de AppleDocumento2 páginas4 - Utilizar El Centro de Control en El Mac - Soporte Técnico de AppleApple SolutionsAún no hay calificaciones

- Inversor Cargador Huber 812-1624-2424 (Manual Español) PDFDocumento30 páginasInversor Cargador Huber 812-1624-2424 (Manual Español) PDFalfredo marquezAún no hay calificaciones

- 17 Principios de Control Interno Según COSO 2013Documento4 páginas17 Principios de Control Interno Según COSO 2013Jaime Esteves PalominoAún no hay calificaciones

- Rúbrica Conversatorio EvaluadoDocumento1 páginaRúbrica Conversatorio EvaluadoCarlo A. Rivas Gutiérrez100% (1)

- SW - Tpvmanual Orion v5.0Documento50 páginasSW - Tpvmanual Orion v5.0Victor A. Mas AvaloAún no hay calificaciones

- Agricultura de Precisión y MecatronicaDocumento12 páginasAgricultura de Precisión y MecatronicaMo NaAún no hay calificaciones

- La Metrologia y El Sistema de CalidadDocumento4 páginasLa Metrologia y El Sistema de Calidadroc04200% (1)

- Reconstrucción Forense Tesis DoctoralDocumento318 páginasReconstrucción Forense Tesis DoctoralAnonimustercerum100% (1)

- Java LayeredPaneDocumento5 páginasJava LayeredPaneRicardo Alvarez GalánAún no hay calificaciones

- CASO PRACTICO Unidad 3Documento4 páginasCASO PRACTICO Unidad 3Sandra MalaverAún no hay calificaciones

- Fondo de Ahorro PrevisionalDocumento2 páginasFondo de Ahorro Previsionalarmando quertyAún no hay calificaciones

- COTIZACIONDocumento14 páginasCOTIZACIONCatalina Gaete CamposAún no hay calificaciones

- 3°básico MatemáticaDocumento4 páginas3°básico MatemáticaIsabel Donoso VillarAún no hay calificaciones

- Configurar Un Servidor L2TPDocumento3 páginasConfigurar Un Servidor L2TPjorge gabrielAún no hay calificaciones

- Técnicas Cualitativas y CuantitativasDocumento9 páginasTécnicas Cualitativas y Cuantitativasmarta dominguez0% (1)

- Planeacion de Sitios WebDocumento50 páginasPlaneacion de Sitios WebZusana FrabjousAún no hay calificaciones