Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Pretesis Es 1UbicaciondelatesissobreDDOS PDF

Pretesis Es 1UbicaciondelatesissobreDDOS PDF

Cargado por

GerardoHernandezCatemaxca0 calificaciones0% encontró este documento útil (0 votos)

13 vistas12 páginasTítulo original

pretesis-es-1UbicaciondelatesissobreDDOS.pdf

Derechos de autor

© © All Rights Reserved

Formatos disponibles

PDF, TXT o lea en línea desde Scribd

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF, TXT o lea en línea desde Scribd

0 calificaciones0% encontró este documento útil (0 votos)

13 vistas12 páginasPretesis Es 1UbicaciondelatesissobreDDOS PDF

Pretesis Es 1UbicaciondelatesissobreDDOS PDF

Cargado por

GerardoHernandezCatemaxcaCopyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF, TXT o lea en línea desde Scribd

Está en la página 1de 12

http://tau.uab.

es/~gaby Gabriel Verdejo Alvarez Ubicacin de la tesis sobre DDOS

4

CAPITULO 1

Ubicacin de la tesis sobre DDOS

En este primer captulo presentaremos el contexto social de Internet y su relevancia

actual en la sociedad del siglo XXI. Introduciremos muy brevemente los conceptos de

ataques de denegacin de servicio (Deny Of Service o DOS) y ataques de denegacin de

servicio distribuido (Distributed Deny Of Service, DDOS) justificando su importancia y

relevancia actual.

Como ilustracin de su presencia en la sociedad digital actual analizaremos el caso del

famoso virus MyDoom, dnde podremos observar cmo cientos de miles de

ordenadores domsticos pueden ser utilizados para desencadenar un terrible ataque que

oblig a la empresa SCO a cesar todo servicio por Internet durante varios das y puso

en graves dificultades el servicio WWW de Microsoft Corporation.

http://tau.uab.es/~gaby Gabriel Verdejo Alvarez Ubicacin de la tesis sobre DDOS

5

Tambin realizaremos una breve descripcin de la trayectoria curricular que se ha

seguido hasta este momento acreditando los conocimientos necesarios para proceder al

estudio en la tesis doctoral de los ataques de denegacin de servicio distribuidos o

DDOS.

Este estudio se centrar nicamente en la versin 4 del protocolo IP, ya que aunque

actualmente se est trabajando en la versin 6 [Hui98][Ver00] esta es an experimental

y no se encuentra implantada de forma mayoritaria en Internet.

1.1 Redes IP

El protocolo de comunicaciones IP (Internet Protocol) facilita un sistema sin conexin

(connectionless) y no fiable (unreliable) de entrega de datagramas o paquetes de

informacin entre dos ordenadores cualesquiera conectados a Internet.

Esta simplicidad de funcionamiento del protocolo IP permite que sea utilizado como

base para la definicin de otros protocolos de comunicacin utilizados comnmente en

la red Internet. A continuacin se detallan los ms comunes junto a sus caractersticas

principales:

ICMP (Internet Control Message Protocol) es un protocolo no fiable encargado

de regular el flujo de las comunicaciones.

UDP (User Datagram Protocol) es un protocolo no fiable de transmisin de

datos sin conexin.

TCP (Transmission Control Protocol) es un protocolo fiable de transmisin de

datos con conexin.

Definiremos las redes IP como aquellas redes que utilizan los protocolos TCP/IP para

su funcionamiento. Internet es una red IP.

http://tau.uab.es/~gaby Gabriel Verdejo Alvarez Ubicacin de la tesis sobre DDOS

6

Las familias de protocolos TCP/IP permiten la comunicacin entre diferentes tipos de

ordenadores con independencia del fabricante, red a la que se encuentren conectados y

sistema operativo utilizado. [Ric98-1]

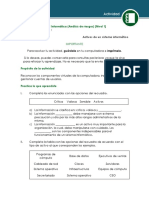

Las redes IP se caracterizan por haber sido construidas siguiendo un esquema de capas

(layers). Cada capa es la responsable de cada una de las diferentes facetas de la

comunicacin. De esta forma, se puede definir la familia de protocolos TCP/IP como

una combinacin de cuatro capas (ver figura 1-1) segn el modelo OSI [Ric98-1].

En este esquema, la capa superior accede nicamente a los servicios prestados por la

capa situada justo en el nivel inferior a ella. De esta forma, independizamos una capa

del resto de capas inferiores, lo que nos permite tener un esquema modular.

APLICACIONES (Applications) WWW, SSH, FTP...

TRANSPORTE (Transport) TCP, UDP, ICMP...

RED o Interconexin de redes (Network) IP

ENLACE o Red real (Link) IEEE 802.2, 802.3...

FIG. 1-1: Estructura de cuatro capas.

Este sistema incremental en su construccin permite una independencia entre las

diferentes capas y obliga a que la comunicacin entre dos ordenadores se realice

mediante una comunicacin entre las capas del mismo nivel de los dos ordenadores.

De este modo, la comunicacin en Internet se produce mediante el intercambio de

paquetes de informacin entre los distintos ordenadores. Estos paquetes de informacin,

tambin denominados datagramas, viajan por los diferentes ordenadores que estn

conectados a Internet hasta que alcanzan su destino o son descartados por algn motivo

(ver figura 1-2).

http://tau.uab.es/~gaby Gabriel Verdejo Alvarez Ubicacin de la tesis sobre DDOS

7

De esta forma, en la comunicacin de dos ordenadores por Internet podemos diferenciar

dos tipos de funciones que pueden desempear los ordenadores por los cuales se

transmiten los paquetes de informacin:

1. Ordenador emisor/receptor (end-system o end-host): Aqu se englobara el

ordenador origen o destinatario de la comunicacin.

2. Ordenador intermedio (intermediate-system, router o gateway): Seran todos los

ordenadores por los que van pasando los datagramas o paquetes de informacin

hasta el ordenador destino de la comunicacin o hasta el origen (en el caso de una

respuesta).

ORIGEN INTERNET DESTINO

FIG. 1-2: Rutado de paquetes en Internet.

1.2 La importancia de Internet

Pese a la mal llamada crisis de las .com Internet se ha convertido en la ltima dcada

en el nuevo santo grial de la civilizacin. Nadie puede ignorar actualmente expresiones

como email, router, buscador, on-line o servidor.

En septiembre de 2002 ya haba ms de 600 millones de personas conectadas a Internet

[WWW3] as como 171 millones de sitios Web [WWW4].

http://tau.uab.es/~gaby Gabriel Verdejo Alvarez Ubicacin de la tesis sobre DDOS

8

La explicacin fundamental a este xito sin precedentes es la capacidad nica de aunar

en un mismo medio ocio y negocio. Por otro lado, la disponibilidad de los servicios 24

horas al da, su interactividad total as como su accesibilidad desde cualquier punto del

mundo, no hacen ms que acrecentar su xito sin lmites.

El impacto tecnolgico de Internet en nuestra sociedad ha sido tan fuerte que ha

trascendido su propio mbito natural (la red Internet) y es muy extrao no observar

referencias suyas casi a diario en otros medios de comunicacin masiva (televisin,

prensa, radio).

Para observar hasta que punto est absorbiendo a los medios de comunicacin

tradicionales, simplemente podemos destacar cmo todos los diarios importantes del

mundo tienen sus equivalentes en edicin digital (La Vanguardia, El peridico, El pas,

New York Times, Le Monde) que son consultadas diariamente por cientos de miles

de usuarios. Incluso las cadenas de televisin han llegado a simultanear la transmisin

de programas por la red.

Anlogamente, en la actualidad todas las empresas importantes disponen de servicios

on-line que abarcan desde simples catlogos de sus productos hasta la posibilidad de

realizar compras desde cualquier sitio del mundo.

Las empresas nicamente digitales (Yahoo, Google, Amazon) empiezan a tener una

relevancia y peso econmico considerable, ya que actualmente cotizan en bolsa y

mueven cientos de millones de euros al igual que hacen otras empresas ms

tradicionales como bancos, elctricas o petroleras.

Sin embargo, estas mismas caractersticas que lo hacen nico e imprescindible

actualmente pueden condenarlo a morir de xito. El envo de spam o publicidad

indiscriminada, las apariciones regulares de virus, las acciones judiciales en contra de la

red (desde cnones por royalties a CD-ROM hasta persecuciones a usuarios de

programas peer-to-peer o P2P pasando por atentados a la privacidad de los usuarios)

hacen que la realidad de Internet diste mucho de ser idlica.

http://tau.uab.es/~gaby Gabriel Verdejo Alvarez Ubicacin de la tesis sobre DDOS

9

Por todos estos motivos, Internet es actualmente el medio masivo de moda y su gran

importancia a corto y medio plazo est fuera de toda duda.

1.3 Ataques en redes IP

Desde un punto de vista sociolgico, en cualquier grupo social un pequeo porcentaje

de su poblacin es malvolo [CZ95]. Con los datos de utilizacin de Internet

anteriormente comentados, podemos observar como si tan slo el 1 por cien de la

poblacin pertenece a este sector tenemos casi 6 millones de posibles atacantes.

Incluso suponiendo slo un uno por mil tenemos la cantidad de casi seiscientos mil

peligros potenciales. Cabe notar que esta cifra aumenta progresivamente con la propia

expansin de Internet.

Los ataques en redes IP son aquellos perpetrados por usuarios de la propia red que

utilizan los protocolos o servicios existentes con el objetivo de conseguir algo de forma

ilegal y/o ilegtima.

De esta forma, podemos observar como a diferencia de lo que ocurre en otros medios

masivos la propia tecnologa que lo sustenta puede utilizarse en su contra!.

La gran variedad de protocolos, tecnologas y servicios que sustentan Internet hacen que

la posibilidad de realizar un ataque a cualquiera de estos elementos sea elevada, ya que

entre otros problemas, la seguridad nunca fue un elemento clave del diseo inicial de

Internet.

En las estadsticas anuales de organismos oficiales como el CERT [WWW6] podemos

observar como desde 1988 hasta el ao 2003 se ha pasado de 6 a ms de 137.000

incidentes registrados (ver figura 1-3), es decir un aumento del 23.000% en quince aos.

http://tau.uab.es/~gaby Gabriel Verdejo Alvarez Ubicacin de la tesis sobre DDOS

10

FIG. 1-3: Desglose de incidentes registrados en el CERT.

De la gran cantidad de ataques posibles [Sch00][GP01][Ver03] nos centraremos en

aquellos denominados ataques de denegacin de servicio distribuido o DDOS

(Distributed Deny Of Service).

Podemos definir un ataque de denegacin de servicio (DOS Attack) como la

apropiacin exclusiva de un recurso o servicio con la intencin de evitar cualquier

acceso de terceros. Tambin se incluyen en esta definicin los ataques destinados a

colapsar un recurso o sistema con la intencin de destruir el servicio o recurso

[WWW7].

Una vez de definidos los objetivos de un ataque de denegacin de servicio realizaremos

una ampliacin del concepto sumndole la capacidad de acceso simultneo y desde

cualquier punto del mundo que ofrece Internet.

De esta forma definiremos los ataques de denegacin de servicio distribuido o DDOS

como un ataque de denegacin de servicio (DOS) dnde existen mltiples focos

distribuidos y sincronizados que focalizan su ataque en un mismo destino

[Dit99][WWW8].

Una vez ms una de las caractersticas fundamentales de la red, el acceso universal entre

dos puntos cualesquiera conectados a Internet, es utilizado en su contra. En la figura 1-4

podemos observar de forma simplificada un esquema de los ataques DDOS.

http://tau.uab.es/~gaby Gabriel Verdejo Alvarez Ubicacin de la tesis sobre DDOS

11

................

INTERNET

FIG. 1-4: Ataque tpico de DDOS.

1.4 Virus y ataques DDOS: El caso MyDoom

La primera quincena de febrero de 2004 marc el inicio de una nueva tendencia en los

ataques de denegacin de servicio distribuido. Hasta la fecha, el procedimiento de

preparacin de un ataque DDOS quedaba circunscrito a un grupo selecto de hackers ya

que pese a la existencia de herramientas ms o menos sofisticadas, el sistema

continuaba siendo mayoritariamente artesanal.

1. Conseguir acceso a un ordenador vulnerable. Este paso conlleva la

comprobacin de cientos de exploits para cada una de las posibles vctimas. Pese

a existir programas semi-automticos encargados de las comprobaciones, este no

deja de ser un mtodo de fuerza bruta (prueba y error) que consume mucho

tiempo y no siempre garantiza resultados.

2. Instalacin del kit de DDOS. Una vez que se ha conseguido el acceso al

ordenador, se debe instalar/compilar (y este paso si que es manual) los

programas necesarios para que el atacante tome en control del ordenador y lo

integre en su red de ataque.

Servidor Atacado

Atacantes

http://tau.uab.es/~gaby Gabriel Verdejo Alvarez Ubicacin de la tesis sobre DDOS

12

Estos dos puntos se han de repetir una y otra vez para cada ordenador que se aada a la

red de los atacantes. De esta forma, en los ataques observados hasta la fecha raramente

existan ms de dos o tres decenas de ordenadores implicados.

El virus MyDoom [WWW20][WWW21] original, cabe notar que han salido varias

mutaciones posteriormente que modifican su comportamiento [WWW23], se propaga a

travs del correo electrnico y afecta nicamente a sistemas operativos Windows.

En la actualidad ms del 90% de los ordenadores existentes utilizan la plataforma

Microsoft como sistema operativo [WWW22], lo que nos lleva potencialmente a varios

cientos de millones de ordenadores.

El comportamiento de este virus consista en lanzar desde el ordenador infectado un

ataque de denegacin de servicio a la direccin www.sco.com [WWW24] que

finalizaba el da 12 de febrero de 2004. SCO es una empresa propietaria de un sistema

operativo Unix que actualmente se encuentra en varios juicios por patentes de software

contra Linux, IBM y comunidades de software libre.

Se hace prcticamente imposible determinar de forma exacta la cantidad de peticiones

realizadas por los ordenadores infectados. En cualquier caso, el xito de este ataque fue

tan rotundo que la direccin www.sco.com permaneci fuera de uso durante ms de una

semana.

La desesperacin de esta compaa les llev a ofrecer pblicamente el da 30 de enero

de 2004 la cantidad de 250.000 dlares [WWW25][WWW26] para cualquier pista que

llevase a la identificacin del autor o autores de este virus. De hecho, la compaa SCO

ante la imposibilidad de absorber el ataque realizado por MyDOOM tuvo que dar de

baja su dominio del sistema de DNS y comprar un nuevo dominio

http://www.thescogroup.com/ hasta que pasado el da 12 de febrero el virus dej de

lanzar el ataque.

Para recalcar la gran trascendencia e importancia de este hecho, mostraremos unas

cifras que permitirn ubicar la potencia de este nuevo sistema de ataque.

http://tau.uab.es/~gaby Gabriel Verdejo Alvarez Ubicacin de la tesis sobre DDOS

13

La compaa de sistemas antivirus Messagelabs registr hasta el 12 de abril de 2004 en

las empresas que utilizan sus antivirus ms de 54 millones de emails infectados

[WWW27]. Teniendo en cuenta que los emails que filtra esta compaa no son ni un

1 del total mundial, la envergadura que ha alcanzado este nuevo sistema de DDOS

revela que no es posible actualmente parar este tipo de ataques.

Independientemente del hecho puntual del ataque a SCO, cabe destacar que se ha

producido un cambio tecnolgico importante pasando de un sistema semi-manual dnde

apenas decenas de ordenadores colaboraban en un ataque DDOS bajo las rdenes

directa de una o varias personas, a un sistema de ataque totalmente automtico con

millones de ordenadores distribuidos por todo el mundo.

Hasta la fecha en gran problema de los virus se centraba en los estragos o problemas

que pudieran causar en nuestro ordenador infectado y su capacidad de propagacin. A

partir de MyDoom, el problema deja de circunscribirse a nuestro ordenador y pasa a

afectar a terceros (SCO en este caso y al resto de usuarios de Internet debido al consumo

de ancho de banda que ralentiza toda la red) lo que abre una puerta a un inquietante

peligro

Por otro lado, ya no son necesarios conocimientos tan especficos y tiempo para realizar

ataques de fuerza bruta. Cualquier persona que simplemente modifique en el cdigo del

virus el destino de su ataque (a su colegio, empresa, universidad...) puede fcilmente

lanzar DDOS siendo prcticamente imposible demostrar su implicacin en el hecho.

Otro efecto colateral a tener en cuenta de este tipo de sistemas, es que los ordenadores

con fechas errneas estarn creando continuamente trfico que permanecer

ralentizando la red y consumiendo ancho de banda, lo que conllevar una degradacin

de los servicios de Internet.

El peligro del sistema hbrido que inici MyDoom no es nicamente que se pueda

conseguir la parada real de cualquier sistema conectado a Internet, sino que adems

podemos conseguir un colapso de toda la red inundndola de trfico espurio o atacando

sus zonas ms sensibles (DNS, routers intercontinentales).

http://tau.uab.es/~gaby Gabriel Verdejo Alvarez Ubicacin de la tesis sobre DDOS

14

1.5 Justificacin de la tesis sobre ataques DDOS

El objetivo de nuestra tesis se centrar precisamente en el anlisis de los ataques de

denegacin de servicio as como de los nuevos mecanismos de seguridad que pueden

adoptarse para la minimizacin o neutralizacin de los estragos que pueden producir a

los servicios on-line de Internet.

La eleccin del tema de seguridad en redes IP para nuestra tesis se basa en la

importancia de la propia Internet y la necesidad bsica de proporcionar un entorno

seguro y libre de peligros a los usuarios (tanto particulares como empresas) inexistente

actualmente.

Como ya se ha comentado anteriormente, la cantidad de protocolos y servicios

existentes en Internet es muy grande y no deja de aumentar. Podemos encontrarnos

desde servicios sencillos como resolver nombres (DNS) hasta complejos sistemas de

multiconferencia en tiempo real o video a la carta.

Anlogamente, las posibilidades de ataque a estos protocolos o servicios son mltiples y

aumentan cada da. De esta forma, nosotros nos centraremos concretamente en los

ataques de denegacin de servicio distribuido principalmente por los siguientes

motivos:

Los ataques distribuidos aprovechan la universalidad de conexin en Internet, lo

que hace que proliferen y aumenten su virulencia a medida que crezca el acceso

de la sociedad a la red. Cuantos ms nodos se conecten, ms posibilidades

existirn de verse envueltos en ataques. Ya sea como orgenes (un atacante toma

el control y lo usa contra un tercero) o como destino de algn ataque.

Este tipo de ataques continua siendo vlido, generalmente, con nuevos

protocolos y servicios al igual que lo es con los ya existentes.

http://tau.uab.es/~gaby Gabriel Verdejo Alvarez Ubicacin de la tesis sobre DDOS

15

El carcter mundial y descentralizado de Internet implica que nos encontramos

ante distintos pases con distintas leyes y desarrollos tecnolgicos distintos. La

proteccin ante ataques en Internet es un tema complicado y de difcil solucin

debido a la gran cantidad de piezas que implica.

Actualmente no existe ninguna solucin universalmente aceptada contra este

tipo de ataques.

De la posibilidad de conseguir una red segura para todos sus usuarios depende

en gran medida el xito o fracaso a medio y largo plazo de Internet.

Desde el punto de vista curricular se han realizado los siguientes cursos del programa de

doctorado en informtica dentro de la unidad de combinatoria y comunicacin digital

(CCD) de la universidad autnoma de Barcelona (UAB):

Nombre del curso Calificacin

Esquemas de seguridad sobre redes de ordenadores

Excelente

Seminario de combinatoria y comunicacin digital Excelente

Tcnicas avanzadas en criptografa Excelente

Tcnicas de combinatoria en computacin Excelente

Tcnicas de compresin de informacin Excelente

Trabajo de investigacin Seguridad en redes IP

Excelente

Tambin se ha obtenido el ttulo de diploma de estudios avanzados (DEA) al calificar el

tribunal correspondiente como APTO la suficiencia investigadora realizada.

También podría gustarte

- Redes Internet Seguridad.v4.1Documento35 páginasRedes Internet Seguridad.v4.1Alejandra CastellanosAún no hay calificaciones

- Sistema de ArchivosDocumento30 páginasSistema de ArchivosErik ChavezAún no hay calificaciones

- Tema 1.LA INFORMÁTICA Y LA INFORMACIÓN DIGITAL (ALUMNOS) PDFDocumento17 páginasTema 1.LA INFORMÁTICA Y LA INFORMACIÓN DIGITAL (ALUMNOS) PDFalmarpaAún no hay calificaciones

- Aplicación Del Álgebra BooleanaDocumento5 páginasAplicación Del Álgebra BooleanaPablo Iván Sánchez SánchezAún no hay calificaciones

- Actividad - Activos de Informacion PDFDocumento2 páginasActividad - Activos de Informacion PDFOscar Vanegas67% (3)

- Ataques de Denegación de Servicio PDFDocumento64 páginasAtaques de Denegación de Servicio PDFJorge GarciaAún no hay calificaciones

- Seguridad Redes IPDocumento6 páginasSeguridad Redes IPcasorianoAún no hay calificaciones

- Pan°1 - Marketing DigitalDocumento11 páginasPan°1 - Marketing DigitalKAREN MELVA MORALES URBANOAún no hay calificaciones

- Son Las Ciber-Amenazas Una Nueva Forma de Amenazas Multidimensionales.Documento13 páginasSon Las Ciber-Amenazas Una Nueva Forma de Amenazas Multidimensionales.Rodrigo Patricio Vargas Varas100% (1)

- Ataques DDoS1Documento8 páginasAtaques DDoS1dmomentsbymmAún no hay calificaciones

- ¿Cómo Funciona Internet - Derechos DigitalesDocumento35 páginas¿Cómo Funciona Internet - Derechos DigitalesKARIM PALACIOSAún no hay calificaciones

- Redes 1 MonografiaDocumento11 páginasRedes 1 Monografiawilfredo carrion umeresAún no hay calificaciones

- Comercio ElectronicoDocumento64 páginasComercio ElectronicoAndresAún no hay calificaciones

- Monografía Redes LanDocumento21 páginasMonografía Redes Lanalejandrob100% (1)

- InternetDocumento23 páginasInternetFernando landaverdeAún no hay calificaciones

- Tema 3Documento20 páginasTema 3Alba Arjona GalarzoAún no hay calificaciones

- Unidad 1. Internet, La Red de Redes. App - Web - 2023Documento20 páginasUnidad 1. Internet, La Red de Redes. App - Web - 2023ATRIO GARCÍA IZANAún no hay calificaciones

- Conclusiones Seguridad IPDocumento6 páginasConclusiones Seguridad IPCristh M Vera HuamaniAún no hay calificaciones

- OFIMATICADocumento10 páginasOFIMATICAchavezeri01Aún no hay calificaciones

- Ataques DDOSDocumento8 páginasAtaques DDOSAndresAún no hay calificaciones

- Qué Es InternetDocumento3 páginasQué Es InternetCarolina GamboaAún no hay calificaciones

- CID T1 Apuntes 1Documento10 páginasCID T1 Apuntes 1HectorGordinhoAún no hay calificaciones

- Gonzalez Aleman J D 1-M Actividad 12B InternetDocumento37 páginasGonzalez Aleman J D 1-M Actividad 12B InternetEdgar Francisco GarciaAún no hay calificaciones

- 1ro CompuT-29-REDES INFORMATICAS 3Documento3 páginas1ro CompuT-29-REDES INFORMATICAS 3Yamila Huilca NinaAún no hay calificaciones

- Redes Por Su Grado de DifusiónDocumento3 páginasRedes Por Su Grado de DifusiónSebastian Saltos100% (2)

- SEGURIDAD Y PROTECCIÓN - 06 - Seguridad en Redes e InternetDocumento21 páginasSEGURIDAD Y PROTECCIÓN - 06 - Seguridad en Redes e InternetRodrigo BerdasqueraAún no hay calificaciones

- InterentDocumento10 páginasInterentileana ortizAún no hay calificaciones

- Seguridad Informática. Una Nueva Forma de Inseguridad Autor Ing. Marlyn Acosta VegasDocumento11 páginasSeguridad Informática. Una Nueva Forma de Inseguridad Autor Ing. Marlyn Acosta VegasrodrigoAún no hay calificaciones

- Trabajo Colaborativo 2 Herramientas Telematicas UNADDocumento13 páginasTrabajo Colaborativo 2 Herramientas Telematicas UNADEduard J Benjumea M100% (2)

- InternetDocumento9 páginasInternetMonica MadalónAún no hay calificaciones

- 1.9 Infraestructura Tecnológica para El Comercio ElectrónicoDocumento9 páginas1.9 Infraestructura Tecnológica para El Comercio Electrónicoa369073Aún no hay calificaciones

- PAR 2324 EXPLORACIÓN de La REDDocumento50 páginasPAR 2324 EXPLORACIÓN de La REDImanol SantsAún no hay calificaciones

- Arquitectura Del InternetDocumento4 páginasArquitectura Del InternetViviana0% (2)

- 2160 5053 2 PB PDFDocumento7 páginas2160 5053 2 PB PDFgraciela_orozco_1Aún no hay calificaciones

- Lectura Redes de ComputadorasDocumento4 páginasLectura Redes de ComputadorasOscar MelendroAún no hay calificaciones

- Resumen 01 - Parte I - ¿Qué Es InternetDocumento5 páginasResumen 01 - Parte I - ¿Qué Es InternetGaby YolAún no hay calificaciones

- Cloud ComputingDocumento139 páginasCloud ComputingClases particularesAún no hay calificaciones

- HTML InicialDocumento28 páginasHTML InicialClaudia CoyoAún no hay calificaciones

- Preguntas Piratería TV DTH y TV CableDocumento2 páginasPreguntas Piratería TV DTH y TV CableJonathan DenderAún no hay calificaciones

- UNR - IPS - AUS - Redes de Computadoras - Prof.: Alejandro Rodriguez CostelloDocumento5 páginasUNR - IPS - AUS - Redes de Computadoras - Prof.: Alejandro Rodriguez CostelloEzequiel Hernán VillanuevaAún no hay calificaciones

- An Introduction To Cybersecurity and EcoStruxure BLDSALD0001004Documento6 páginasAn Introduction To Cybersecurity and EcoStruxure BLDSALD0001004juan daniel rojas sanchezAún no hay calificaciones

- Pagina WebDocumento18 páginasPagina WebMijaress EnriqueAún no hay calificaciones

- Cómo Funciona El InternetDocumento22 páginasCómo Funciona El InternetAlonso Hernández SastréAún no hay calificaciones

- 02 Guia de Internet y Correo ElectronicoDocumento10 páginas02 Guia de Internet y Correo ElectronicoLUIS FERNANDO ACERO MOLANOAún no hay calificaciones

- Dispositivos de Red y Seguridad en Las RedesDocumento4 páginasDispositivos de Red y Seguridad en Las RedesEliana PallaresAún no hay calificaciones

- Capitulo 1Documento8 páginasCapitulo 1Daniel ZeravlaAún no hay calificaciones

- Material ImprimibleDocumento33 páginasMaterial ImprimibleCami CisnerosAún no hay calificaciones

- Estudio de CasosDocumento6 páginasEstudio de CasosKevin CoronelAún no hay calificaciones

- Taller 2 IntroduccionSODocumento7 páginasTaller 2 IntroduccionSOEivar JimenezAún no hay calificaciones

- Redes ComputadorasDocumento30 páginasRedes ComputadorasMAXIMO SOLISAún no hay calificaciones

- Azucena Lopez - EnsayoDocumento7 páginasAzucena Lopez - EnsayoAzucena LopezAún no hay calificaciones

- Plan de NegociosDocumento39 páginasPlan de NegociosAllam ParedesAún no hay calificaciones

- Telecomunicaciones y Seguridad en RedDocumento141 páginasTelecomunicaciones y Seguridad en RedMsc CarrascoAún no hay calificaciones

- Resumen Examen II ParcialDocumento5 páginasResumen Examen II ParcialJafet Alvarado NájeraAún no hay calificaciones

- Tipos de Mantenimiento RedesDocumento36 páginasTipos de Mantenimiento RedesCristal Yui Hoshi MisakiAún no hay calificaciones

- Unidad 3.1 - 3.1.1Documento10 páginasUnidad 3.1 - 3.1.1christy nirvanaAún no hay calificaciones

- Capítulo 1 - Todo Está ConectadoDocumento15 páginasCapítulo 1 - Todo Está ConectadoHaru JhsAún no hay calificaciones

- Clase OnceDocumento7 páginasClase Oncemauriciomedinapro633Aún no hay calificaciones

- Jaime Eduardo Gómez GarcíaDocumento11 páginasJaime Eduardo Gómez GarcíaEnrique BravoAún no hay calificaciones

- Redes de ComputadoraDocumento37 páginasRedes de ComputadoraLidia Lisseth CubillaAún no hay calificaciones

- Redes ConvergentesDocumento8 páginasRedes ConvergentesLopez Caballero KelvinAún no hay calificaciones

- Nuevos espacios de seguridad nacional: Cómo proteger la información en el ciberespacioDe EverandNuevos espacios de seguridad nacional: Cómo proteger la información en el ciberespacioAún no hay calificaciones

- Redes Informáticas: Una Guía Compacta para el principiante que Desea Entender los Sistemas de Comunicaciones, la Seguridad de las Redes, Conexiones de Internet, Ciberseguridad y PirateríaDe EverandRedes Informáticas: Una Guía Compacta para el principiante que Desea Entender los Sistemas de Comunicaciones, la Seguridad de las Redes, Conexiones de Internet, Ciberseguridad y PirateríaCalificación: 5 de 5 estrellas5/5 (1)

- Fundamentos de Redes InformáticasDe EverandFundamentos de Redes InformáticasCalificación: 4.5 de 5 estrellas4.5/5 (9)

- Manual Del Supervisor de CampoDocumento28 páginasManual Del Supervisor de CampoFrancisco Mateo Ortiz LopezAún no hay calificaciones

- Manual Del Notificador DomiciliarioDocumento78 páginasManual Del Notificador DomiciliarioFrancisco Mateo Ortiz LopezAún no hay calificaciones

- Titulacion UnADMDocumento17 páginasTitulacion UnADMFrancisco Mateo Ortiz LopezAún no hay calificaciones

- Jugo de Vegetales - Aumentar DefensasDocumento1 páginaJugo de Vegetales - Aumentar DefensasFrancisco Mateo Ortiz LopezAún no hay calificaciones

- Diop U3 A2 FrolDocumento8 páginasDiop U3 A2 FrolFrancisco Mateo Ortiz LopezAún no hay calificaciones

- Actividad Integradora M1 - IntercionexionDocumento5 páginasActividad Integradora M1 - IntercionexionEl GafasAún no hay calificaciones

- Conceptos Sistemas de InformaciónDocumento3 páginasConceptos Sistemas de InformaciónVe O EliAún no hay calificaciones

- Reporte de Lectura1 Benito FrancoDocumento5 páginasReporte de Lectura1 Benito FrancoBenito Vicente Franco LópezAún no hay calificaciones

- PIA de ATIDocumento53 páginasPIA de ATIjohn miltonAún no hay calificaciones

- Ventajas y Desventajas de Programacion en NetDocumento4 páginasVentajas y Desventajas de Programacion en NetLuis Mosos LadinoAún no hay calificaciones

- AllyNAV R26 GNSS RECEIVER Especificaciones EPTECDocumento2 páginasAllyNAV R26 GNSS RECEIVER Especificaciones EPTECByron ArreguiAún no hay calificaciones

- Apuntes de BloqueDocumento20 páginasApuntes de BloqueJhonAún no hay calificaciones

- Acopos Inverter X64Documento4 páginasAcopos Inverter X64Jack MaloneAún no hay calificaciones

- Sistemas Numéricos PosicionalesDocumento15 páginasSistemas Numéricos PosicionalesPau PSAún no hay calificaciones

- Actividad 8 - Evaluativa - CampañaDocumento4 páginasActividad 8 - Evaluativa - CampañaMichell Ibañez75% (4)

- Legislación Informática en ColombiaDocumento5 páginasLegislación Informática en Colombiajulices1Aún no hay calificaciones

- Exposicion Del TecladoDocumento9 páginasExposicion Del Tecladoderly natalia lara laraAún no hay calificaciones

- Que Es Windream y Que HaceDocumento3 páginasQue Es Windream y Que HaceCristian Alejandro Olivares SotoAún no hay calificaciones

- ENDODigi HSUSBDocumento87 páginasENDODigi HSUSBjuanbadaouiAún no hay calificaciones

- Presentación Firma Digital Información ContableDocumento30 páginasPresentación Firma Digital Información ContableICAF-GFPAún no hay calificaciones

- Seguridad Informática. Una Nueva Forma de Inseguridad Autor Ing. Marlyn Acosta VegasDocumento11 páginasSeguridad Informática. Una Nueva Forma de Inseguridad Autor Ing. Marlyn Acosta VegasrodrigoAún no hay calificaciones

- Computacion Tarea 1 Daniel Alejandro Barillas Medrano 4to Computacion Sede SurDocumento5 páginasComputacion Tarea 1 Daniel Alejandro Barillas Medrano 4to Computacion Sede SurBarillas Medrano Daniel AlejandroAún no hay calificaciones

- Procedimiento de SGF FM200Documento21 páginasProcedimiento de SGF FM200ILSE DANIELA GONZÁLEZ SÁNCHEZAún no hay calificaciones

- Brochure Windows Virtual Desktop v3Documento3 páginasBrochure Windows Virtual Desktop v3JoseAún no hay calificaciones

- Preguntas Test Guardia CivilDocumento5 páginasPreguntas Test Guardia CivilPericoAún no hay calificaciones

- Ejercicios Con Formularios enDocumento18 páginasEjercicios Con Formularios enDeitel Deitel Kendall PascalAún no hay calificaciones

- Uso Del Software Estadístico en El DiseñoDocumento15 páginasUso Del Software Estadístico en El DiseñoEdwin Jiménez100% (1)

- UNI JerarquíaCentralesTelefónicasDocumento31 páginasUNI JerarquíaCentralesTelefónicasJESUS LAZAROAún no hay calificaciones

- Actividad-Analisis de Caso UniminutoDocumento3 páginasActividad-Analisis de Caso UniminutoAndrea Mesias Castrillon0% (4)

- Administre Cuentas y Grupos de Windows Con PowerShell (TurboLabDocumento8 páginasAdministre Cuentas y Grupos de Windows Con PowerShell (TurboLabPablo JoseAún no hay calificaciones

- Fundamentos Del Comercio ElectronicoDocumento49 páginasFundamentos Del Comercio ElectronicoTINA100% (6)