Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Hping2 Lab

Hping2 Lab

Cargado por

Cristian Herrera Ruztort0 calificaciones0% encontró este documento útil (0 votos)

14 vistas8 páginasDerechos de autor

© © All Rights Reserved

Formatos disponibles

PDF, TXT o lea en línea desde Scribd

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF, TXT o lea en línea desde Scribd

0 calificaciones0% encontró este documento útil (0 votos)

14 vistas8 páginasHping2 Lab

Hping2 Lab

Cargado por

Cristian Herrera RuztortCopyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF, TXT o lea en línea desde Scribd

Está en la página 1de 8

1

hping es una herramienta en lnea de comandos, analizador/ensamblador de paquetes TCP/IP,

con esta herramienta podemos realizar anlisis de red tiene funciones de traceroute de os

fingerprinting , con esta herramienta podemos enviar paquetes personalizados no solo

ICMP.tambien Soporta TCP, UDP, ICMP y RAW-IP, y la posibilidad de enviar archivos entre un

canal cubierto, y muchas otras caractersticas.

pruebas de Firewall

Puerto de exploracin avanzada

Probando la red, utilizando diferentes protocolos, TOS, la fragmentacin

Manual camino del descubrimiento del MTU

Traceroute avanzadas, en todos los protocolos soportados

Remoto OS fingerprinting

Adivinar el tiempo de funcionamiento remoto

Pilas TCP / IP auditora

hping tambin puede ser til para los estudiantes que estn aprendiendo TCP / IP.

Hping funciona en los siguientes sistemas tipo Unix: Linux, FreeBSD, NetBSD, OpenBSD, Solaris,

MacOS X, Windows.

Algunos trminos que quiz no entiendas estn marcados con un *seguido por un numero al final de este documento

encontraras una pequea descripcin

2

http://www.hping.org/

Aqu estn las opciones son bastantes eso es muy muy bueno revsenlas bien y realicen las

siguientes practicas

Usar hping host [opciones]

-h --help muestra la ayuda o los comandos

-v --versin ver la versin

-c -- count cantidad de paquetes

-i --interval intervalo por paquete (ux por x microsegundos por ejemplo -i u1230)

--fast nombre del paquete para -u10000 (10 paquetes por segundo)

--faster alias para el intervalo i u1000(100 paquetes por segundo)

--flood mandara paquetes lo mas rpido posible sin espera respuesta

-n --numeric resultado numrico

-q --quiet silencioso

-I --interface nombre de la interface

-V - -verbose modo detallado

-D --debug informacin depurada

-z --bind ctrl+z unir el TTL*

1

(Puerto predeterminado)

-Z --unbind desenlaze ctrl+z

Modo

Predeterminado TCP

-0 --rawip MODO IP RAW

-1 --icmp modo ICMP

-2 --udp modo UDP

-8 --scan modo scan

Ejemplo hping --scan 1-30,70-90 S www.target.host

-9 --listen modo de escucha

IP

-a --spoof nombre falso de la direccin fuente

--rand-dest Esta opcin activa el modo de destino aleatorio. Ejemplo 10.0.0.x 10.0.0.xxdebe indicarse la

Interface -I

--rand-source Esta opcin activa el modo de fuente aleatoria. hping enviar paquetes con

direccin de origen aleatorio. Es interesante utilizar esta opcin para resaltar las

tablas de estado del firewall, y otras tablas dinmicas base per-ip dentro de las pilas

TCP / IP y el software de servidor de seguridad.

-t --ttl tt-(por defecto 64)

-N --id id(por defecto es aleatorio) Set ip-> campo id. Identificacin del defecto es al azar,

pero si la fragmentacin se activa y la identificacin no es especificada ser getpid ()

y 0xFF, para implementar una mejor solucin est en la lista TODO.

-W winid win*orden id byte Identificacin de los sistemas de Windows *

2

antes

Win2k(windows2000) tiene diferente orden de bytes, si esta opcin es habilitar

3

hping2 se mostrar correctamente respuesta Identificacin.

-r --rel relativizan campo id (para el trfico del Estado del host )

-f --frag dividir o fragmentar packetes. (puede pasar dbil acl)

-x --morefrag Establecer ms fragmentos bandera IP, utilice esta opcin si desea que el host de

destino enva un ICMP de tiempo excedido durante el re ensamble.

-y --dontfrag establecer no fragmentacion de las flag

-g --fragoff ajustar el desplazamiento del fragmento

-m --mtu establecer un mtu virtual, Establecer diferentes "virtual mtu 'del 16 cuando la

fragmentacin est habilitada. Si el tamao de los paquetes es mayor que la

fragmentacin "virtual mtu 'se activa automticamente.

-o - -tos type of service tipo de sercivios(default 0x00), (tos*

3

)

-G --rroute incluye la opcin RECORD_ROUTE y visualizar el buffer de ruta

--lsrr enrutamiento de origen no estricta y registro de ruta

--ssrr enrutamiento de origen estricta y registro de ruta

-H --ipproto establecer el campo de protocolo IP, slo en el modo IP RAW

ICMP

-C --icmptype tipo de icmp (default echo request)

-K --icmpcode icmp code*

4

(default 0)

--force-icmp enva todos los tipos de icmp(por defecto solo enva los tipos soportados)

--icmp-gw establecer la direccin de puerta de enlace de redireccin ICMP (default 0.0.0.0)

--icmp-ts establece un alias para --icmp --icmptype13 (icmp timestmp)

--icmp-addr establece un alias para icmp --icmp 17 (ICMP address subnet masx)

--icmp-help muestra las las opciones para la parte de icmp

UDP/TCP

-s --baseport establece un puerto base de origen (por defecto es aleatorio)

-p --destport Configurar el puerto de destino, por defecto es 0. Si el carcter '+' precede el

nmero de puerto dest (es decir, 1024) se incrementar puerto de destino

para cada respuesta recibida. Si doble '+' precede el nmero de puerto dest

(es decir, + 1024), puerto de destino se incrementar por cada paquete

enviado. Por el puerto de destino por defecto se pueden modificar

interactivamente usando CTRL + z.

-k --keep mantener el puerto de origen

-w win Establecer tamao de la ventana TCP. El valor predeterminado es 64. (default 64)

-O --tcpoff establecer los datos tcp falsos(en lugar de tcphdr len / 4)

-Q --seqnum mostrar solo los nmeros de secuencia tcp

-b --badckusum (tratar de) enviar paquetes con una direccin IP bad checksum muchos sistemas

Arreglar la suma de comprobacin que enva el paquete,

-M --setseq establece un nmero de secuencia para TCP

-L --setack establece un ACK TCP

-F --fin establece un flag de FIN

4

-S --syn establece un flag SYN

-R --rst establece una flag RST

-P --push establece un flag push

-A --ack establece un flag ACK

-U --urg establece un flag URG

-X --xmas establece que X no usara flag (0x40)

-Y --ymas establece Y no usara flag (0x80)

--tcpexitcode Salir con el ltimo paquete recibido tcp-> th_flag como cdigo de salida. til para

scripts que necesitan, por ejemplo, para conocer si el puerto 999

de alguna respuesta de host con SYN / ACK o con RST en respuesta al SYN, es

decir, el servicio es hacia arriba o hacia abajo.

--tcp-timestamp habilitar la opcin TCP timestamp de adivinar el HZ / uptime

COMMON

-d --data tamao de los datos (por defecto es 0)

-E --file datos de archivo

-e --sign addsignature

-j --dump volcado paquete en hexadecimal

-J --print imprime volcado de caracteres

-B --safe activar el protocolo seguro

-u --end dir cundo - - file lleg a EOF*

5

y prevencin retroceso

-T --traceroute modo traceroute (implica usar - -bind y - -ttl 1)

--tr-stop salir al recibir el primero no de ICMP en modo traceroute

--tr-keep-ttl mantenga la fuente TTL fija, til para monitorear un solo hop

--tr-no-rtt no calcular y/o mostrar informacin RTT en monde traceroute

ARS Descripcin del paquete (nuevo, inestable)

--apd-send enviar el paquete descrito con APD (VER DOCS / APD.txt)

5

Aqu podemos encontrar la herramienta

Para este primer ejemplo antes que nada tienen que saber cmo usar hping, hping2 y hping3

Que en realidad siento que solo dividen las herramientas no son diferentes pero si nosotros

escribimos

En una consola hping spoof nos marcara error porque esta opcin es de hping3 entonces para no

vernos con esos obstculos escribimos hping3 - -spoof y asi podemos escribir las opciones de

hping,hping2 y hping3.

Bueno el primer ejercicio usaremos la opcin - - spoof que nos servir para realizar un spoofing de

nuestra IP esto quiere decir que en el lado de la victima se mostrara una direccin IP falsa

Hping3 spoof 10.00.01.2 esta ser la IP falsa

La siguiente opcin es - - fast seguida de la IP destino esta opcin indica que enviara paquetes de

manera rpida pero no llegando a un ataque flood --fast enviara -u10000 (10 paquetes por

segundo)

Completamos el comando con la opcin p la cual indica el puerto destino en nuestra maquina

target, asi el comando a usar ser:

Hping3 - -spoof 10:00:01.2 - -fast 192.168.1.72 p 443

6

Siguiente ejerciosio usaremos la opcion - -data que no servira para indicar un tamao alos

paquetes que enviamos

La siguiente opcion es - - dump que indicara que la informacion de los paqutes sera hexadecimal

Por ultimo especificamos el target y su puerto

Hping3 - -data 33 - -dump 192.168.1.72 p 443

Este tercer ejemplo enviaremos paquetes con las banderas en SYN, URG, RST

Con las opciones S (SYN) U (URG) R(RST)

De manera rpida con - -fast al puerto de nuestra victima -443

Hping3 S U R - -fast 192.168.1.72 -443

En este ultimo ejemplo realizaremos un ataque flood a nuestro target con la opcin - -flood que se

encargara de enviar los paquetes lo mas rpido posible para ver los resultados de estos ataque o

testeos de red es preferible que veas los videos de implementacin

Hping3 - -flood 192.168.1.72 p 443

7

Para aumentar tus conocimientos te recomiendo seguir todos mis videos y tutoriales los cuales

puedes encontrar en los links de abajo te recomiendo visitar las paginas y foros de hacking donde

aprenders muchas cosas sobre programacin, diseo, hacking y mas

mi blog: http://codenameaika.blogspot.mx/

Visita : http://underc0de.org/

Visita: http://www.hackxcrack.es/

*

1 TTL time to live tiempo de vida de un paquete

*

2

win (Win2k=windows 2000)prefijo que sirve para identificar la versin de Windows

*

3

tos tipo de servicio (type of service)

----- Type-of-Service valor -----

Protocol TOS valor

TELNET (1) 1000 (minimize delay)

FTP

Control 1000 (minimize delay)

Data (2) 0100 (maximize

throughput)

TFTP 1000 (minimize delay)

SMTP (3)

Command phase 1000 (minimize delay)

DATA phase 0100 (maximize

throughput)

Visita esta pagina para tener mucha mas informacin sobre TOS

http://tools.ietf.org/html/rfc1349

8

*

4

codigos icmp

*

5

EOF (abreviatura de end-of-file, fin de fichero en ingls) es un indicador o marca de que no hay ms

informacin que recuperar de una fuente de datos. La fuente de datos puede ser un fichero o un flujo de

datos (stream). Conceptualmente en caso de un fichero indica que se lleg al final del mismo, en caso de un

stream es que se finaliz la transmisin o transferencia de datos.

También podría gustarte

- eJPT Cheat Sheet 2024Documento11 páginaseJPT Cheat Sheet 2024ojedasepulvedanaiverAún no hay calificaciones

- Diseño Empírico Experimental Aashto 1993Documento64 páginasDiseño Empírico Experimental Aashto 1993Alfonso TaipeAún no hay calificaciones

- Comandos CMD RedesDocumento5 páginasComandos CMD RedesMaximuzAún no hay calificaciones

- Asterisk PBX: Aprende a crear y diseñar soluciones de telefonía IP desde ceroDe EverandAsterisk PBX: Aprende a crear y diseñar soluciones de telefonía IP desde ceroCalificación: 1 de 5 estrellas1/5 (1)

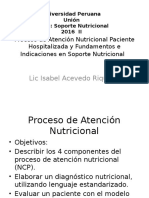

- 1.proceso de Atención Nutricional Paciente Hospitalizada y FundamentosDocumento32 páginas1.proceso de Atención Nutricional Paciente Hospitalizada y FundamentosBrahams Inga Uruchi50% (2)

- Ejemplo Del Diagrama de ParetoDocumento8 páginasEjemplo Del Diagrama de ParetoAntonio Gonzalez RivasAún no hay calificaciones

- Hping 2Documento6 páginasHping 2WilberLazarteAún no hay calificaciones

- Nmap LabDocumento16 páginasNmap LabgusvellAún no hay calificaciones

- Hping CheatsheetDocumento1 páginaHping CheatsheetgynaxAún no hay calificaciones

- Hping3 Cheatsheet v1.0-ESPDocumento1 páginaHping3 Cheatsheet v1.0-ESPc4n2x34nAún no hay calificaciones

- Manual Hping3Documento12 páginasManual Hping3anonym0888100% (1)

- Nmap Manual de ComandosDocumento14 páginasNmap Manual de Comandoslmonst3rAún no hay calificaciones

- Manual TcpdumpDocumento6 páginasManual TcpdumpzydasAún no hay calificaciones

- Iperf en FortiGateDocumento2 páginasIperf en FortiGateQnubiz57 RETROAún no hay calificaciones

- NMAP 6 - Listado de Comandos PDFDocumento6 páginasNMAP 6 - Listado de Comandos PDFCharly MoyaAún no hay calificaciones

- Manual Practico HPINGDocumento7 páginasManual Practico HPINGIngiconperu ComunidadAún no hay calificaciones

- Laboratorio Ping y TracerouteDocumento11 páginasLaboratorio Ping y TracerouteAlex FonseAún no hay calificaciones

- Breve Manual de TcpdumpDocumento10 páginasBreve Manual de TcpdumpGV PerAún no hay calificaciones

- Medición Con IperfDocumento3 páginasMedición Con IperfJuan floresAún no hay calificaciones

- Tutorial Basico de Hping3 para Hacer Ataques DDoSDocumento5 páginasTutorial Basico de Hping3 para Hacer Ataques DDoSPorfis Aguilar TrejoAún no hay calificaciones

- Laboratorio NmapDocumento5 páginasLaboratorio NmapArphiaCoaCmdAún no hay calificaciones

- Lo Ético Del Ética de SteveDocumento12 páginasLo Ético Del Ética de StevemiguelAún no hay calificaciones

- NMAPDocumento36 páginasNMAPAinoa Piudo CabelloAún no hay calificaciones

- Escaneo de PuertosDocumento4 páginasEscaneo de PuertosHernan GrapizAún no hay calificaciones

- Netcat NewbiesDocumento4 páginasNetcat NewbiesArturo JuarezAún no hay calificaciones

- Openvpn Pivoting PDFDocumento5 páginasOpenvpn Pivoting PDFXavi LunaAún no hay calificaciones

- Scan Flags TCPDocumento9 páginasScan Flags TCPPio ABAún no hay calificaciones

- Uso de TCP DumpDocumento6 páginasUso de TCP DumpRobert Jose Carreño AlvarezAún no hay calificaciones

- Solucion Examen1 2021Documento3 páginasSolucion Examen1 2021Maria Casado AvilaAún no hay calificaciones

- Practica3 WiresharkDocumento5 páginasPractica3 WiresharkDaniel Jesus Romero MartinAún no hay calificaciones

- Hacker de WebDocumento9 páginasHacker de WebAnbocoreAún no hay calificaciones

- Calvo Alvarez HakingEticoDocumento22 páginasCalvo Alvarez HakingEticoAndres AguirreAún no hay calificaciones

- Nmap en LinuxDocumento5 páginasNmap en LinuxLeonor ArreolaAún no hay calificaciones

- Guia NMAPDocumento9 páginasGuia NMAPpiriwenhoAún no hay calificaciones

- Tutorial NmapDocumento8 páginasTutorial NmapRojas Drum LuisAún no hay calificaciones

- ArDocumento26 páginasArnunoAún no hay calificaciones

- Curso Nmap PDFDocumento14 páginasCurso Nmap PDFJavier GuzmanAún no hay calificaciones

- Manual NmapDocumento9 páginasManual NmapfrankklinAún no hay calificaciones

- Prácticas Nmap PDFDocumento7 páginasPrácticas Nmap PDFdanallyAún no hay calificaciones

- Comandos Mas Usados en RedesDocumento10 páginasComandos Mas Usados en Redescito3019100% (4)

- Tutorial NmapDocumento205 páginasTutorial Nmapsilos_0227909Aún no hay calificaciones

- Escaneo Básico de Puertos Utilizando Flags TCPDocumento8 páginasEscaneo Básico de Puertos Utilizando Flags TCPYOHAHASAún no hay calificaciones

- LaboratorioNo.05Scanning Wilmar CachimboDocumento10 páginasLaboratorioNo.05Scanning Wilmar CachimboWILMAR ROBERT CACHIMBO ARAUJOAún no hay calificaciones

- E StudioDocumento27 páginasE StudioCarlos Andres Saavedra ArancibiaAún no hay calificaciones

- Ping Ipconfig TraceDocumento7 páginasPing Ipconfig TraceJesus C. MartinezAún no hay calificaciones

- Qué Es NmapDocumento6 páginasQué Es Nmapantbola100% (1)

- PR-3.4 - Comandos MS-DOS en RedesDocumento17 páginasPR-3.4 - Comandos MS-DOS en RedesAngel Joaquin Carvajal VaroAún no hay calificaciones

- NMAP 6 - Listado de ComandosDocumento6 páginasNMAP 6 - Listado de ComandosMauricio VargasAún no hay calificaciones

- Los 10 Comandos de Cisco IOS Que Usted Tiene Que Conocer PDFDocumento6 páginasLos 10 Comandos de Cisco IOS Que Usted Tiene Que Conocer PDFguessron2000Aún no hay calificaciones

- Nmap y NcatDocumento47 páginasNmap y NcatdanymalitoAún no hay calificaciones

- Port KnockingDocumento9 páginasPort KnockingluvicasAún no hay calificaciones

- Control de Puertos LPT y ComDocumento6 páginasControl de Puertos LPT y ComEdder GaiborAún no hay calificaciones

- Nmap Escaneo de Redes y HostsDocumento12 páginasNmap Escaneo de Redes y HostsRoly Gabriel Céspedes LLuscoAún no hay calificaciones

- Tutorial NmapDocumento14 páginasTutorial Nmapdavimar100% (4)

- NMAPDocumento9 páginasNMAPPrueba PruebaAún no hay calificaciones

- Ip Route ExplicaciónDocumento19 páginasIp Route ExplicaciónnomdeusuariAún no hay calificaciones

- SnortDocumento14 páginasSnortPascual CalzadaAún no hay calificaciones

- Asterisk PBX: Aprenda a crear y diseñar soluciones de telefonía IP desde ceroDe EverandAsterisk PBX: Aprenda a crear y diseñar soluciones de telefonía IP desde ceroCalificación: 5 de 5 estrellas5/5 (1)

- Prácticas de redes de datos e industrialesDe EverandPrácticas de redes de datos e industrialesCalificación: 4 de 5 estrellas4/5 (5)

- Introducción Al Psoc5Lp: Teoría y aplicaciones prácticaDe EverandIntroducción Al Psoc5Lp: Teoría y aplicaciones prácticaAún no hay calificaciones

- UF1879 - Equipos de interconexión y servicios de redDe EverandUF1879 - Equipos de interconexión y servicios de redAún no hay calificaciones

- Actividad 3Documento2 páginasActividad 3Jaime J Saravia HAún no hay calificaciones

- 8448171586Documento12 páginas8448171586Jaime J Saravia HAún no hay calificaciones

- Piramide de Control de RiesgosDocumento16 páginasPiramide de Control de RiesgosJaime J Saravia HAún no hay calificaciones

- Caso Estudio Shig U02Documento2 páginasCaso Estudio Shig U02Jaime J Saravia HAún no hay calificaciones

- Clasificación y Flujo de Información: 7. Análisis de RiesgoDocumento22 páginasClasificación y Flujo de Información: 7. Análisis de RiesgoJaime J Saravia HAún no hay calificaciones

- Bomba de Inyección 4w6073Documento5 páginasBomba de Inyección 4w6073PiereAún no hay calificaciones

- LOS FUNDAMENTOS en Una Nueva Luz Procedente Del Santuario CelestialDocumento239 páginasLOS FUNDAMENTOS en Una Nueva Luz Procedente Del Santuario CelestialvioletaAún no hay calificaciones

- Importancia de La Relación Entre La Organización y Su EntornoDocumento6 páginasImportancia de La Relación Entre La Organización y Su EntornoAnselmo RangelAún no hay calificaciones

- Libreta de Canto Peregrinos2Documento14 páginasLibreta de Canto Peregrinos2Dylan GomezAún no hay calificaciones

- Laboratorio # 4 (Conducción en Régimen Estacionario)Documento8 páginasLaboratorio # 4 (Conducción en Régimen Estacionario)felixAún no hay calificaciones

- Micronutrientes y Gases en El Agua de MarDocumento11 páginasMicronutrientes y Gases en El Agua de MarMalave zambrano RaiAún no hay calificaciones

- Determinación de Peso Volumétrico en ARENADocumento25 páginasDeterminación de Peso Volumétrico en ARENAsapweroAún no hay calificaciones

- Notas y Tips de Estadistica InferencialDocumento2 páginasNotas y Tips de Estadistica InferencialDavid ÁlvarezAún no hay calificaciones

- TesisDocumento202 páginasTesisVANESA ZARATEAún no hay calificaciones

- Mantenimiento para EDSDocumento2 páginasMantenimiento para EDSHugo Andrés MejíaAún no hay calificaciones

- Produccion LiterariaDocumento3 páginasProduccion LiterariajmvaldebenitoAún no hay calificaciones

- Especificaciones Tecnicas SedDocumento606 páginasEspecificaciones Tecnicas SedandreyeriAún no hay calificaciones

- Fluido TixotropicoDocumento57 páginasFluido TixotropicoAndrés PulidoAún no hay calificaciones

- ImpiricoDocumento11 páginasImpiricoWenddy Karen Leiva GutierrezAún no hay calificaciones

- FM-GH-SST-004 Formulario Induccion y Orientacion BasicaDocumento1 páginaFM-GH-SST-004 Formulario Induccion y Orientacion Basicarosangelagarciagomez3Aún no hay calificaciones

- Avionica Mi 17v5Documento21 páginasAvionica Mi 17v5Alquimedes CañaAún no hay calificaciones

- Algebra BooleanaDocumento40 páginasAlgebra BooleanaJulián Celis100% (2)

- Dominio 2 Tema 4 Educación InterculturalDocumento10 páginasDominio 2 Tema 4 Educación InterculturalHellen MontescaAún no hay calificaciones

- Trastornos AlimenticiosDocumento7 páginasTrastornos AlimenticiosMERCI ESTEFANIA IBARRA CHUQUIZUTAAún no hay calificaciones

- Diseño Hidráulico y Estructural de PresasDocumento16 páginasDiseño Hidráulico y Estructural de PresasBrayan Motta RodríguezAún no hay calificaciones

- Las Emociones de Los PerrosDocumento2 páginasLas Emociones de Los PerrosLídia Claparols AsinsAún no hay calificaciones

- Cadena de SuministroDocumento13 páginasCadena de SuministroIvan FonsecaAún no hay calificaciones

- Flowfresh FC - V1 - ESPDocumento2 páginasFlowfresh FC - V1 - ESPcsilva huenumillaAún no hay calificaciones

- Cómo Manejar Nuestros Recursos ResponsablementeDocumento2 páginasCómo Manejar Nuestros Recursos ResponsablementeLidia GuerreroAún no hay calificaciones

- Sociología de La EducaciónDocumento3 páginasSociología de La EducaciónMIGUEL ANTEQUERA FURIÓAún no hay calificaciones

- DragónDocumento5 páginasDragónJuan Pablo CasTellanosAún no hay calificaciones

- 2.-Apu Pavimento Articulado Calles Area Urbana - Tramo Iii (Gral. A. Saavedra)Documento25 páginas2.-Apu Pavimento Articulado Calles Area Urbana - Tramo Iii (Gral. A. Saavedra)Jaime alberto laverdy montenegro100% (1)