Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Mapa Mental

Cargado por

Mauricio Arce BoladosDerechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Mapa Mental

Cargado por

Mauricio Arce BoladosCopyright:

Formatos disponibles

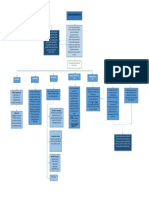

Algoritmo de agrupación adaptable para redes

oportunistas móviles basadas en IIoT

Conceptos básicos

Clúster Algoritmo Topologías Protocolos Algoritmo genético (AG) LEACH LEATCH

Redes móviles

Es una red de Computadoras Conjunto de Algoritmo de optimización Protocolo de enrutamiento Protocolo de enrutamiento

integradas que trabajan instrucciones En redes se refiere al Conjunto formal global que se autoorganiza y jerárquico utilizado en redes de

telecomunicación con jerárquico en clústeres de

simultáneamente en el definidas, ordenadas y diseño de su forma de estándares y produce resultados óptimos sensores inalámbricos para

enlaces inalámbricos niveles adaptativos de baja

procesamiento de una acotadas para estructural normas con ayuda de operadores de ampliar la vida útil de la red.

hacia y desde los nodos energía.

finales. tarea. resolver un problema. cruce y mutación.

Nodo

Protocolos MAC

Dispositivo conjunto de algoritmos y

conectado a la Propuesta de nuevo enfoque métodos de comprobación

red basado en la agrupación encargados de regular el uso

del medio físico por los

adaptativa para redes distintos dispositivos que lo

oportunistas móviles para comparten.

ahorrar energía.

- Idea de un mecanismo para la detección de

- Prolongar la vida útil de la red.

- saltos únicos y múltiples.

Reducir la infrautilización de recursos.

- Aumentar la tasa de supervivencia de los nodos.

- Propuesta de algoritmo de agrupación adaptativo

basado en un algoritmo genético. - LEACH se despliega para gestionar los cambios

aleatorios en la red oportunista móvil.

- Diseño de modelo de oportunidad móvil que gestione:

- Entornos cambiantes - El enfoque adaptativo basado en algoritmo genético se propone:

- Cambios de topología. - Programar las tareas de agrupación de manera eficiente.

- Los resultados se obtienen:

- Método de agrupación adaptativa que determina los - En función del consumo de energía.

miembros de agrupación en función de: - La latencia de la red

- La intensidad de la señal recibida. - Rendimiento que comprueba la eficacia del modelo propuesto

- La conectividad de los nodos de la red. en redes móviles basados en IIoT.

Modelos de Interdicción para retrasar ataques de

adversarios contra infraestructuras informáticas críticas

Conceptos básicos

Mitigaciones TI Atacantes Juego Stackelberg Ruta crítica Exploits NIST

Proceso que reduce Informáticos que Programa o código que se Es una herramienta para la

quieren descubrir Interacción entre Ruta que utiliza el adversario aprovecha de una

esencialmente la Tecnologías de la gestión de riesgos asociados

vulnerabilidades de defensor y atacante, para realizar los ataques lo vulnerabilidad o fallo de

probabilidad de que Información. a la seguridad de la

un sistema de como un juego antes posible. seguridad en una aplicación o

una vulnerabilidad información

información secuencial. sistema

sea explotada

- Propuestas de modelos de optimización - Propuesta de Modelos de Stackelberg:

Para retrasar ataques adversarios contra la

Proteger la Infraestructura de infraestructura de TI.

tecnologías de la

información.

- Propuesta de nuevos modelos de

interdicción defensor-atacante para - Propuesta de una heurística lagrangiana:

retrasar al máximo los ataques.

Que propone una solución factible con una

de optimalidad conocida de forma eficiente

aprovechando la estructura del problema.

- Enfoques de mitigación:

- Perfeccionar los procedimientos

- Mejorar los Requisitos de seguridad - Pruebas sobre vulnerabilidades y brechas de

- Educar a personas Seguridad, aplicando métodos técnicos, análisis y

Soluciones optimas.

- Investigación de métodos que entreguen

- Toma de decisiones para mitigar los ataques. soluciones sobre mitigar riesgos y seleccionar

medidas de mitigación rentables.

- Propuesta de modelo de interdicción max-

- Mejorar la Inversión en la infraestructura de seguridad

min que prioriza las medidas de mitigación

de la seguridad.

Un enfoque basado en el rendimiento escalonado para la

eficacia acumulativa en redes móviles ad hoc

Conceptos básicos

Herramientas de

Redes móviles Cifrado de Internet de las detección de

MANET Nodo Peer to peer Clúster Malware

Ad hoc datos (DES) cosas (IoT) intrusos

objetos físicos con sensores,

Estrategia que capacidad de

Red de dispositivos Tipo de wireless ad hoc son aquellos programas Computadoras software que realiza Se encargan de

garantiza que los procesamiento, software y

conectados por wireless y networks que forman, por que permiten a los integradas que acciones dañinas en un clasificar las agresiones

Dispositivo datos se cifran otras tecnologías que se

que poseen propiedades regla general, una malla usuarios de Internet trabajan sistema informático de o los tipos de tráfico en

conectado a la con el máximo conectan e intercambian

de auto-configuración, enrutable en forma de conectarse entre sí y simultáneamente en forma intencionada y función de cualquier

red nivel de datos con otros dispositivos

además de poseer cierta una capa de enlace de compartir archivos que el procesamiento de sin el conocimiento del actividad fuera de lo

seguridad y sistemas a través de

movilidad. datos. están en sus ordenadores. una tarea. usuario. común.

posible. internet u otras redes de

comunicación.

- Mejorar la eficacia y elevación de la - Proporcionar una comunicación segura

seguridad de la red. entre nodos móviles en un entorno

hostil.

- Proteger la infraestructura de la red Para un Diseño de seguridad

utilizando diversas metodologías y

en las redes móviles y

estrategias.

mantener la conectividad de

la red móvil ad hoc. - Mitigar vulnerabilidades y riesgos que

conlleva un entorno inalámbrico.

- Creación de sistemas de seguridad

multicapa con amplia cobertura y

rendimiento optimo de la red.

- Soluciones completas que abarquen

ambas capas e incluyan aspectos de

prevención, detección y respuesta.

- Uso de informática blanda para la

seguridad de la red inalámbrica.

- Método de conservación de nodos - Análisis y evaluaciones de los resultados en

basados en la energía. función de diversos parámetros.

Una aplicación de enfoque del dominio de la frecuencia al nexo causal entre la infraestructura de

la información, la comunicación y la tecnología y el desarrollo financiero en países seleccionados

de África.

Conceptos básicos

Nexo de

TIC Hipótesis Indicadores Causalidad de Granger

causalidad

Suposición de algo Unidades de medición Es una prueba de hipótesis

Tecnologías de la Es la relación existente

posible o imposible que permiten evaluar estadística para determinar si

Información y entre el resultado y la

para sacar de ello una el rendimiento de los una serie de tiempo es útil

comunicación. acción.

consecuencia. procesos internos. para pronosticar otra

- La relación entre infraestructura TIC y el - Resultados de causalidad:

desarrollo del sector financiero depende Hipótesis demanda: se produce cuando el

de si el país opera a corto, mediano o desarrollo financiero causa la

largo plazo. infraestructura de las TIC. Solo 5 países

apoyan esta hipótesis.

- Se aplican varias hipótesis para estudiar Hipótesis de oferta: la infraestructura de las

su relación causal, debido a que estudios TIC provoca el desarrollo financiero. Solo 3

anteriores solo se han centrado en el países apoyan esta hipótesis.

impacto en las finanzas y la economía.

Relación causal entre la Hipótesis de retroalimentación: el desarrollo

información, las TIC y el financiero y infraestructura de las TIC se

- El nivel de infraestructuras TIC de los desarrollo financiero de causan mutuamente en flujo bidireccional.

países pueden tener una relación crucial Solo 4 países apoyan esta hipótesis.

países de África.

con la economía nacional.

Hipótesis de neutralidad: el desarrollo

financiero y la infraestructura TIC son

completamente independientes sin

- Las TIC reducen el costo de producción causales. En la mayoría de los países apoyan

porque permiten acceder al esta hipótesis.

conocimiento generado al menor costo

posible.

- En las economías africanas los servicios

de dinero móvil se utilizan ampliamente - Se utilizan indicadores para aproximar el

como cuenta de ahorro, el internet y - Aplicación de pruebas de causalidad de entorno de la TIC, por ejemplo las

- La mayoría de los estudios concluyen - El sector financiero pueden instituir

otras tecnologías reducen el costo en Granger en el dominio del tiempo, solo importaciones de bienes TIC,

que la interacción entre la TIC y la eficazmente la infraestructura de las TIC asume una causalidad lineal y requiere

prestación de servicios financieros y suscripciones a teléfonos móviles y fijos,

formalización financiera reduce la de manera que aumente el volumen de que las series se han estacionarias, por

tiempo en conseguir un crédito. y también desarrollo del sector

actividad financiera. las transacciones financieras. ende son 2 puntos débiles importantes. financiero.

También podría gustarte

- Mapa ConceptualDocumento1 páginaMapa ConceptualLuis Eduardo Caicedo DuranAún no hay calificaciones

- Linea de Tiempo de La Informatica-Estebil GomezDocumento2 páginasLinea de Tiempo de La Informatica-Estebil GomezEstebil GOMEZ MONTOYA100% (3)

- SirenetDocumento3 páginasSirenetKevin Muyón RiveraAún no hay calificaciones

- Vania Bazaul Control3 EnrutamiDocumento5 páginasVania Bazaul Control3 EnrutamiVania BazaulAún no hay calificaciones

- Cómo Factory Reset Motorola AP 6532 Access Point A Restore DefaultDocumento4 páginasCómo Factory Reset Motorola AP 6532 Access Point A Restore DefaultJose Luis LimonAún no hay calificaciones

- Mapa Conceptual PDFDocumento1 páginaMapa Conceptual PDFNicolas francisco Rico RodrigezAún no hay calificaciones

- Configuración de Equipos de ComunicaciónDocumento5 páginasConfiguración de Equipos de ComunicaciónRogelio GuerraAún no hay calificaciones

- Clusters vs. Grids, Sistemas Concurrentes y DistribuidosDocumento6 páginasClusters vs. Grids, Sistemas Concurrentes y DistribuidosFelipe Alejandro Jimenez CastilloAún no hay calificaciones

- Cuadro ComparativoDocumento2 páginasCuadro ComparativoLuis AguilarAún no hay calificaciones

- ExposicionDocumento13 páginasExposicionGonzalo Martinez SilverioAún no hay calificaciones

- ExposicionDocumento13 páginasExposicionGonzalo Martinez SilverioAún no hay calificaciones

- Tarea 1 Infografía Comunicaciones en PLCDocumento1 páginaTarea 1 Infografía Comunicaciones en PLCJuan Pablo FernándezAún no hay calificaciones

- Programas de HostingDocumento2 páginasProgramas de Hostinght zxAún no hay calificaciones

- Rodriguez 2015Documento6 páginasRodriguez 2015Dũng Đỗ TiếnAún no hay calificaciones

- Introduccion A Las Redes AdhocDocumento6 páginasIntroduccion A Las Redes Adhoccarlos eduardo vargasAún no hay calificaciones

- Mapa ConceptualDocumento1 páginaMapa ConceptualAnton BronnfjellAún no hay calificaciones

- Diagrama DespliegueDocumento4 páginasDiagrama DespliegueAlejandro MolanoAún no hay calificaciones

- Resumen Tipo Esquema Del Libro de TanenbaumDocumento23 páginasResumen Tipo Esquema Del Libro de TanenbaumDanny Sixto Armijos LoyolaAún no hay calificaciones

- Caso de Estudio CorregidoDocumento8 páginasCaso de Estudio Corregidodar magAún no hay calificaciones

- T2 PaulettemartinezDocumento2 páginasT2 PaulettemartinezFatima JiménezAún no hay calificaciones

- Procesos de La Gerencia de InformaticaDocumento4 páginasProcesos de La Gerencia de InformaticaAdri AzulAún no hay calificaciones

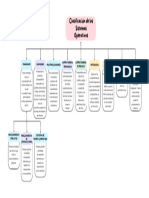

- Clasificacion de Los Sistemas OperativosDocumento1 páginaClasificacion de Los Sistemas OperativosROMERO VELAZQUEZ XIMENA DANIELAAún no hay calificaciones

- Pud MsiDocumento7 páginasPud MsiRene Patricio Chicaiza PalomequeAún no hay calificaciones

- 107-Texto Del Artículo-344-1-10-20180726Documento18 páginas107-Texto Del Artículo-344-1-10-20180726Jose Nestor Tauta NovoaAún no hay calificaciones

- Examen Unidad 2 Redes de ComputadorasDocumento2 páginasExamen Unidad 2 Redes de ComputadorasMike OjedaAún no hay calificaciones

- CLÚSTERSDocumento14 páginasCLÚSTERSFer RiveraAún no hay calificaciones

- Protocolo Device NetDocumento10 páginasProtocolo Device NetKatherine PintoAún no hay calificaciones

- Paper de Redes Mesh - Huamani Huaracha UlicesDocumento10 páginasPaper de Redes Mesh - Huamani Huaracha UlicesUlises Huamani HuarachaAún no hay calificaciones

- Actividad3 - Viviana Hernandez - UptcDocumento4 páginasActividad3 - Viviana Hernandez - Uptcnatalia lopez rojasAún no hay calificaciones

- FASE 3 Colaborativo FinalDocumento11 páginasFASE 3 Colaborativo FinalwilmerAún no hay calificaciones

- Arquitectura de RedeDocumento7 páginasArquitectura de RedeDennis Francineth Vaca OrtegaAún no hay calificaciones

- Tercer EntregableDocumento7 páginasTercer EntregablesergioalherrerarAún no hay calificaciones

- Tipos de Computadores PDFDocumento1 páginaTipos de Computadores PDFDuvan CruzAún no hay calificaciones

- Actividad Entregable Semana 1Documento2 páginasActividad Entregable Semana 1Tulio Rafael CuelloAún no hay calificaciones

- DFDR U1 Ea Edlc PDFDocumento7 páginasDFDR U1 Ea Edlc PDFha17100% (1)

- Paper FinalDocumento16 páginasPaper FinalDIAZ YORDYAún no hay calificaciones

- INDICE DE ELECTRICIDAD 0238 - Instalaciones DomóticasDocumento5 páginasINDICE DE ELECTRICIDAD 0238 - Instalaciones DomóticasSalwa Atassi GonzálezAún no hay calificaciones

- T1. Comparacion Frame Relay y ATMDocumento3 páginasT1. Comparacion Frame Relay y ATMblondet95Aún no hay calificaciones

- Folleto Tríptico Itinerario de Viaje Collage BeigeDocumento2 páginasFolleto Tríptico Itinerario de Viaje Collage BeigeKarla SalazarAún no hay calificaciones

- Cuadro Comparativo Estilos ArquitectónicosDocumento4 páginasCuadro Comparativo Estilos ArquitectónicosSergio TejadaAún no hay calificaciones

- Parametros de Red PracticaDocumento9 páginasParametros de Red PracticaBilleteAún no hay calificaciones

- Mapa ConceptualDocumento1 páginaMapa Conceptualana milena ortegaAún no hay calificaciones

- T2 T1 CyERD S HMRDocumento7 páginasT2 T1 CyERD S HMRKAKASHIIIAún no hay calificaciones

- Capacidad Cobertura LTEDocumento5 páginasCapacidad Cobertura LTEJocoleAún no hay calificaciones

- Trabajo SDN-NFV IeeeDocumento3 páginasTrabajo SDN-NFV IeeeJuan David MuñozAún no hay calificaciones

- Johan Esneider Rodriguez Angulo - 2150504 - 13 - Tarea 6Documento8 páginasJohan Esneider Rodriguez Angulo - 2150504 - 13 - Tarea 6Cristian Castaño100% (1)

- EXAMENDocumento16 páginasEXAMENmargarita ChavezAún no hay calificaciones

- EXAMENDocumento16 páginasEXAMENmargarita ChavezAún no hay calificaciones

- U7 - Inteligencia Artificial en HidrologíaDocumento29 páginasU7 - Inteligencia Artificial en HidrologíaJORGE DE LA CRUZ GUTIERREZAún no hay calificaciones

- SO Reto2Documento4 páginasSO Reto2ROXANA ESPINOZAAún no hay calificaciones

- Asignacion 4Documento5 páginasAsignacion 4XaViEr HiLaRiOAún no hay calificaciones

- Tipos de Redes Comunicacion3 PDFDocumento8 páginasTipos de Redes Comunicacion3 PDFEler santafe gomezAún no hay calificaciones

- Mantenimiento Preventivo HFCDocumento2 páginasMantenimiento Preventivo HFCalek973100% (1)

- Manual Perseo 2001Documento71 páginasManual Perseo 2001percyespinozaalonsoAún no hay calificaciones

- Rel PRM 8Documento11 páginasRel PRM 8amartinhit2Aún no hay calificaciones

- Infografia 05Documento2 páginasInfografia 05the salmon manAún no hay calificaciones

- Francisco Pedro Ramírez Ramírez. UDX042020092 Ing. Ivette Del Rosario Cruz SolísDocumento8 páginasFrancisco Pedro Ramírez Ramírez. UDX042020092 Ing. Ivette Del Rosario Cruz SolísFrancisco RamirezAún no hay calificaciones

- Sistemas OperativosDocumento6 páginasSistemas Operativosarutam83Aún no hay calificaciones

- 5 Arquitectura Red 2020Documento21 páginas5 Arquitectura Red 2020negro juanAún no hay calificaciones

- Administración de redes LAN. Ejercicios prácticos con GNS3De EverandAdministración de redes LAN. Ejercicios prácticos con GNS3Aún no hay calificaciones

- UF1875 - Gestión de recursos, servicios y de la red de comunicacionesDe EverandUF1875 - Gestión de recursos, servicios y de la red de comunicacionesAún no hay calificaciones

- La Importancia de Llevar Una Base de Datos A La NubeDocumento2 páginasLa Importancia de Llevar Una Base de Datos A La NubeMauricio Arce BoladosAún no hay calificaciones

- Entregableinter01 NMZ PDFDocumento10 páginasEntregableinter01 NMZ PDFMauricio Arce BoladosAún no hay calificaciones

- Diagrama de ContextoDocumento4 páginasDiagrama de ContextoMauricio Arce BoladosAún no hay calificaciones

- B Qradar Users GuideDocumento260 páginasB Qradar Users GuideMauricio Arce BoladosAún no hay calificaciones

- Informatica Forense. PDF - EmddDocumento556 páginasInformatica Forense. PDF - EmddFersho Moreno RodriGuez100% (1)

- Entregableprevio02 NMZ PDFDocumento9 páginasEntregableprevio02 NMZ PDFMauricio Arce BoladosAún no hay calificaciones

- Informe AU-010-2015 Estructura Organizativa InformaticaDocumento21 páginasInforme AU-010-2015 Estructura Organizativa InformaticaMauricio Arce BoladosAún no hay calificaciones

- Infromación Iso 27014Documento1 páginaInfromación Iso 27014Mauricio Arce BoladosAún no hay calificaciones

- carla,+ODIGOS+V2 NUM3 2021 47 76Documento30 páginascarla,+ODIGOS+V2 NUM3 2021 47 76Mauricio Arce BoladosAún no hay calificaciones

- Auditoria de Seguridad InformaticaDocumento10 páginasAuditoria de Seguridad InformaticaMauricio Arce BoladosAún no hay calificaciones

- Nota InformativaDocumento2 páginasNota InformativaMauricio Arce BoladosAún no hay calificaciones

- HerramientasDocumento1 páginaHerramientasMauricio Arce BoladosAún no hay calificaciones

- Auditoría Informática: Métodos, Técnicas y Herramientas de La Auditoría Normas Éticas y ProfesionalesDocumento1 páginaAuditoría Informática: Métodos, Técnicas y Herramientas de La Auditoría Normas Éticas y ProfesionalesMauricio Arce BoladosAún no hay calificaciones

- Auditoría Informática - Mind MapDocumento1 páginaAuditoría Informática - Mind MapMauricio Arce BoladosAún no hay calificaciones

- Matriz FodaDocumento5 páginasMatriz FodaMauricio Arce BoladosAún no hay calificaciones

- Recursos HumanosDocumento1 páginaRecursos HumanosMauricio Arce BoladosAún no hay calificaciones

- Iso 38500 InfoDocumento2 páginasIso 38500 InfoMauricio Arce BoladosAún no hay calificaciones

- El Analisis de Razones FinancierasDocumento28 páginasEl Analisis de Razones FinancierasMauricio Arce BoladosAún no hay calificaciones

- Montilla Jhonathan 2022Documento121 páginasMontilla Jhonathan 2022Mauricio Arce BoladosAún no hay calificaciones

- Ejemplos Wireles Vls Mpls y Transparente VlanDocumento38 páginasEjemplos Wireles Vls Mpls y Transparente VlanChristopher Elias ZentenoAún no hay calificaciones

- WinLC RTX EsPAÑOLDocumento176 páginasWinLC RTX EsPAÑOLjbritoamAún no hay calificaciones

- Cuestionario - 5Documento3 páginasCuestionario - 5jeanpierreAún no hay calificaciones

- Medidor h30d EspañolDocumento41 páginasMedidor h30d EspañolMickynegrito Terceros0% (1)

- 2000 N3 El Paquete ATPDocumento14 páginas2000 N3 El Paquete ATPAlex RestrepoAún no hay calificaciones

- BioLite Net Spanish V1 0Documento77 páginasBioLite Net Spanish V1 0nayamuraAún no hay calificaciones

- Contrato de Mantenimiento Preventivo y Correctivo de HW y SW en PCDocumento8 páginasContrato de Mantenimiento Preventivo y Correctivo de HW y SW en PCRoberto VegaAún no hay calificaciones

- Analisis de Causas y Planes de Accion - No Conformidades Auditoría ICONTEC ABR 2015Documento36 páginasAnalisis de Causas y Planes de Accion - No Conformidades Auditoría ICONTEC ABR 2015gatolaura5246100% (1)

- Glosario de Nuevas Tecnologías de La Información y La ComunicaciónDocumento5 páginasGlosario de Nuevas Tecnologías de La Información y La ComunicaciónÁngel GarcíaAún no hay calificaciones

- Transmisión de Datos A Través de Líneas EléctricasDocumento12 páginasTransmisión de Datos A Través de Líneas EléctricasRoberto QuintanillaAún no hay calificaciones

- CCNP TshootDocumento53 páginasCCNP TshootErnesto Ulianovic Castro100% (1)

- Red EchelonDocumento26 páginasRed EchelonjubanyAún no hay calificaciones

- Seguridad y Domotica PDFDocumento5 páginasSeguridad y Domotica PDFVictor PichardoAún no hay calificaciones

- Protocolos de Comunicacion ModbusDocumento54 páginasProtocolos de Comunicacion Modbusrmarcoma5009100% (1)

- Mod BusDocumento9 páginasMod BusWilly SolisAún no hay calificaciones

- Metodos de ConmutacionDocumento21 páginasMetodos de ConmutacionMiguel AngelAún no hay calificaciones

- CIS Controls v8 Guide EspañolDocumento93 páginasCIS Controls v8 Guide EspañolChristian MerchánAún no hay calificaciones

- Practica 8 RedesDocumento8 páginasPractica 8 RedesJefferson HuamanAún no hay calificaciones

- Resumen E Commerce Cap 1-6Documento13 páginasResumen E Commerce Cap 1-6Ricardo RojasAún no hay calificaciones

- Tecnologias de Red - MonografiaDocumento20 páginasTecnologias de Red - MonografiaAngelo Hernández ValenciaAún no hay calificaciones

- Protocolo de Pruebas para Una IctDocumento9 páginasProtocolo de Pruebas para Una IctNevil Mora MontillaAún no hay calificaciones

- Curso de Redes y TelecomunicacionesDocumento49 páginasCurso de Redes y Telecomunicacionesanikagc100% (1)

- Estudio de LAN ConmutadasDocumento184 páginasEstudio de LAN ConmutadasMTI. Adrián Fuentes JiménezAún no hay calificaciones

- Trabajo de Redes y TelefoniaDocumento8 páginasTrabajo de Redes y TelefoniaWilbert Rodriguez BlasAún no hay calificaciones

- 6.1.2.7 Lab - Configure A NIC To Use DHCP in WindowsDocumento5 páginas6.1.2.7 Lab - Configure A NIC To Use DHCP in Windowscómo ióAún no hay calificaciones

- Sistemas Distribuidos Guia 1Documento53 páginasSistemas Distribuidos Guia 1Anderson D Ibarra Celis100% (1)

- Practica #2 InglesDocumento6 páginasPractica #2 InglesJochi RuizAún no hay calificaciones

- Ccna Exploration Capitulo 2 ResueltoDocumento6 páginasCcna Exploration Capitulo 2 Resueltomariano_amorAún no hay calificaciones

- PPDIOODocumento9 páginasPPDIOOangelsor2280Aún no hay calificaciones