Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Malware Emotet

Cargado por

diegoDerechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Malware Emotet

Cargado por

diegoCopyright:

Formatos disponibles

Malware Emotet: una introducción al troyano bancario | Malwarebytes

Qué medidas de control se deben implementar para evitar un nuevo ataque?

Emotet ataca principalmente a través de malspam. Este troyano una vez que ingresó al

equipo sustrae la lista de contacto y comienza enviar malspam a tu lista de contacto. La

virtud que tiene Emotet es que los correos electrónicos recibidos por la lista de

contactos no tienen similitud o semejanza a un Spam, creando seguridad en los

destinatarios y de esa forma descargan el archivo infectado.

Otra forma de propagación de troyano es a través de las vulnerabilidades Eternal

blue/¿ o doublepulsar. Este ataque aprovecha las vulnerabilidades de Windows,

permitiendo la instalación del malware son interacción humana, generando una

capacidad de auto replicado, propagándose como un tipo de malware llamado “gusano “

de un sistema a otro.

Consecuente a lo anterior como empresa debemos tomar las medidas necesarias para

que este tipo malware no ataque nuevamente nuestro sistema, las políticas e ISOa

implementar son las siguientes:

1- Política General de Seguridad: este tipo de política considera el plan estratégico

de la empresa, la misión y visión, entregando los distintos lineamientos para la

empresa y sus proveedores, de esa forma todo el personal estará informado sobre

los procedimientos y actividades que se deben realizar para asegurar la

información.

Norma ISO/IEC 27001 – A.5. Políticas de seguridad de la Información.

A.5.1: Orientación de la dirección para la seguridad de la información

Objetivo: Proporcionar orientación y apoyo de la dirección para la seguridad de la

información, de acuerdo con los requisitos del negocio y con las regulaciones y leyes

pertinentes.

A.5.1.1 Políticas para la seguridad de la información Control La dirección debe

definir, aprobar, publicar y comunicar a todos los empleados y a las partes

externas pertinentes un grupo de políticas para la seguridad de la información.

A.5.1.2 Revisión de las políticas de seguridad de la información Control Se

deben revisar las políticas de seguridad de la información a intervalos

planificados, o si se producen cambios significativos, para asegurar su

conveniencia, suficiencia, y eficacia continúas.

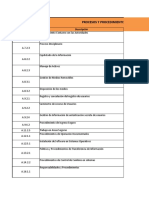

Norma ISO/IEC – A.12. Seguridad de las operaciones

A.12.1 Procedimientos operacionales y responsabilidades

Objetivo: Asegurar la operación correcta y segura de las instalaciones de

procesamiento de información.

A.12.1.1 Procedimientos de operación documentados Control Los

procedimientos de operación se deben documentar y poner a disposición de

todos los usuarios que los necesiten.

A.12.1.2 Gestión de cambios Control Se deben controlar los cambios a la

organización, procesos de negocio, instalaciones de procesamiento de

información y los sistemas que afecten la seguridad de la información.

A.12.1.3 Gestión de la capacidad Control Se debe supervisar y adaptar el

uso de los recursos, y se deben hacer proyecciones de los futuros requisitos

de capacidad para asegurar el desempeño requerido del sistema.

A.12.1.4 Separación de los ambientes de desarrollo, prueba y operacionales

Control Los ambientes para desarrollo, prueba y operación se deben separar

para reducir los riesgos de acceso no autorizado o cambios al ambiente de

operación.

A.12.2 Protección contra código malicioso

Objetivo: Asegurar que la información y las instalaciones de procesamiento de

información están protegidas contra el código malicioso.

A.12.2.1 Controles contra código malicioso Control Se deben implantar

controles de detección, prevención y recuperación para protegerse contra

códigos maliciosos, junto con los procedimientos adecuados para

concientizar a los usuarios.

A.12.3 Respaldo

Objetivo: Proteger en contra de la pérdida de datos.

A.12.3.1 Respaldo de la información Control Se deben hacer copias de

respaldo y pruebas de la información, del software y de las imágenes del

sistema con regularidad, de acuerdo con la política de respaldo acordada.

A.12.4 Registro y monitoreo

Objetivo: Registrar eventos y generar evidencia.

A.12.4.1 Registro de evento Control Se deben generar, mantener y revisar

con regularidad los registros de eventos de las actividades del usuario,

excepciones, faltas y eventos de seguridad de la información.

A.12.4.2 Protección de la información de registros Control Las instalaciones

de registro y la información de registro se deben proteger contra alteraciones

y accesos no autorizados.

A.12.4.3 Registros del administrador y el operador Control Se deben

registrar las actividades del operador y del administrador del sistema, los

registros se deben proteger y revisar con regularidad.

A.12.4.4 Sincronización de relojes Control Los relojes de todos los sistemas

de procesamiento de información pertinente dentro de una organización o

dominio de seguridad deben estar sincronizados a una sola fuente horaria de

referencia.

A.12.5 Control del software de operación

Objetivo: Asegurar la integridad de los sistemas operacionales.

A.12.5.1 Instalación del software en sistemas operacionales Control Se

deben implementar los procedimientos para controlar la instalación del

software en los sistemas operacionales.

A.12.6 Gestión de la vulnerabilidad técnica

Objetivo: Evitar la explotación de las vulnerabilidades técnicas.

A.12.6.1 Gestión de las vulnerabilidades técnicas Control Se debe obtener la

información acerca de las vulnerabilidades técnicas de los sistemas de

información usados se debe obtener de manera oportuna, evaluar la

exposición de la organización a estas vulnerabilidades y se deben tomar las

medidas apropiadas para abordar el riesgo asociado.

A.12.6.2 Restricciones sobre la instalación de software Control Se deben

establecer e implementar las reglas que rigen la instalación de software por

parte de los usuarios.

A.12.7 Consideraciones de la auditoría de los sistemas de información

Objetivo: Minimizar el impacto de las actividades de auditoría en los sistemas

operacionales.

A.12.7.1 Controles de auditoría de sistemas de información Control Los

requisitos y las actividades de auditoría que involucran verificaciones de los

sistemas operacionales se deben planificar y acordar cuidadosamente para

minimizar el riesgo de interrupciones en los procesos del negocio.

Norma ISO/IEC 27001 – A.5. Políticas de seguridad de la Información.

A.5.1: Orientación de la dirección para la seguridad de la información

Objetivo: Proporcionar orientación y apoyo de la dirección para la seguridad de la

información, de acuerdo con los requisitos del negocio y con las regulaciones y leyes

pertinentes.

A.5.1.1 Políticas para la seguridad de la información Control La dirección debe

definir, aprobar, publicar y comunicar a todos los empleados y a las partes

externas pertinentes un grupo de políticas para la seguridad de la información.

A.5.1.2 Revisión de las políticas de seguridad de la información Control Se

deben revisar las políticas de seguridad de la información a intervalos

planificados, o si se producen cambios significativos, para asegurar su

conveniencia, suficiencia, y eficacia continúas.

2- Politica de Acceso: es el encargado de regular los accesos, ya sea lógicos como

físicos, de esta forma establecer los privilegios, deberes y derechos de cara

usuario, con la finalidad de resguardar el sistema.

Norma ISO/IEC 27001 – A.9. Control de acceso

A.9.1 Requisitos de negocio para el control de acceso

Objetivo: Restringir el acceso a la información y a las instalaciones de procesamiento

de información.

A.9.1.1 Política de control de acceso Control Se debe establecer, documentar y

revisar una política de control de acceso basadas en los requisitos del negocio y

de seguridad de la información.

A.9.1.2 Accesos a las redes y a los servicios de la red Control Los usuarios solo

deben tener acceso directo a la red y a los servicios de la red para los que han

sido autorizados específicamente.

A.9.2 Gestión de acceso del usuario

Objetivo: Asegurar el acceso de usuarios autorizados y evitar el acceso sin

autorización a los sistemas y servicios.

A.9.2.1 Registro y cancelación de registro de usuario Control Se debe

implementar un proceso de registro y cancelación de registro de usuario para

habilitar la asignación de derechos de acceso.

A.9.2.2 Asignación de acceso de usuario Control Debe existir un

procedimiento formal de asignación de acceso de usuario para asignar o

revocar los derechos de acceso para todos los tipos de usuarios, a todos los

sistemas y servicios.

A.9.2.3 Gestión de derechos de acceso privilegiados Control Se debe

restringir y controlar la asignación y uso de los derechos de acceso

privilegiado. Objetivo: Restringir el acceso a la información y a las

instalaciones de procesamiento de información.

A.9.2.4 Gestión de información secreta de autenticación de usuarios Control

Se debe controlar la asignación de información de autenticación secreta

mediante un proceso de gestión formal.

A.9.2.5 Revisión de los derechos de acceso de usuario Control Los

propietarios de activos deben revisar los derechos de acceso de los usuarios

de manera periódica. A.9.2.6 Eliminación o ajuste de los derechos de acceso

Control Se deben retirar los derechos de acceso de todos los empleados y

usuarios externos a la información y a las instalaciones de procesamiento de

información, una vez que termine su relación laboral, contrato o acuerdo o

se ajuste según el cambio.

A.9.3 Responsabilidades del usuario

Objetivo: Responsabilizar a los usuarios del cuidado de su información de

autenticación.

A.9.3.1 Uso de información de autenticación secreta Control Se debe

exigir a los usuarios el cumplimiento de las prácticas de la organización

en el uso de la información de autenticación secreta.

A.9.4 Control de acceso al sistema y aplicaciones

Objetivo: Evitar el acceso sin autorización a los sistemas y aplicaciones.

A.9.4.1 Restricción de acceso a la información Control Se debe restringir el

acceso a la información y a las funciones del sistema de aplicaciones, de acuerdo

con la política de control de acceso.

A.9.4.2 Procedimientos de inicio de sesión seguro Control Cuando lo exija la

política de control de acceso, el acceso a los sistemas y aplicaciones debe ser

controlado por un procedimiento de inicio de sesión seguro.

A.9.4.3 Sistema de gestión de contraseñas Control Los sistemas de gestión de

contraseñas deben ser interactivos y deben asegurar contraseñas de calidad.

A.9.4.4 Uso de programas utilitarios privilegiados Control Se debe restringir y

controlar estrictamente el uso de programas utilitarios que pueden estar en

capacidad de anular el sistema y los controles de aplicación.

A.9.4.5 Control de acceso al código fuente de los programas Control Se debe

restringir el acceso al código fuente de los programas.

También podría gustarte

- ISO27001 2013 - Anexo A - en Tabla ExcelDocumento12 páginasISO27001 2013 - Anexo A - en Tabla ExcelMartaMejia83% (12)

- MF0490_3 - Gestión de servicios en el sistema informáticoDe EverandMF0490_3 - Gestión de servicios en el sistema informáticoAún no hay calificaciones

- Copia de SGSI - ISO 27001 Anexo A 2012-02 11Documento5 páginasCopia de SGSI - ISO 27001 Anexo A 2012-02 11Jennifer LopezAún no hay calificaciones

- Gestion de Las Comunicaciones y OperacionesDocumento7 páginasGestion de Las Comunicaciones y Operacionessergio4195855Aún no hay calificaciones

- Ejemplo Informe BorradorDocumento4 páginasEjemplo Informe BorradorErwin Quispe100% (1)

- Asis 2Documento16 páginasAsis 2Lizeth FloresAún no hay calificaciones

- 0002-Requerimientos Básicos en La Gestión de La Seguridad de La InformaciónDocumento7 páginas0002-Requerimientos Básicos en La Gestión de La Seguridad de La Informaciónjose panta yamunaqueAún no hay calificaciones

- Manual Tecnico de Operatividad OSE v20170828 - 0Documento26 páginasManual Tecnico de Operatividad OSE v20170828 - 0jose panta yamunaqueAún no hay calificaciones

- Resumen Cap 12Documento3 páginasResumen Cap 12Villeda ErazoAún no hay calificaciones

- Seguridad Informatica ISO 27001 27002Documento5 páginasSeguridad Informatica ISO 27001 27002Anonymous zVkXFoWAún no hay calificaciones

- Semana 03 - Infografía - La Información Como Activo-TranscripciónDocumento4 páginasSemana 03 - Infografía - La Información Como Activo-TranscripciónKarol StephanieAún no hay calificaciones

- Controles ISO 27001-2014Documento12 páginasControles ISO 27001-2014RicardoAún no hay calificaciones

- B1SOFT - SOA - Declaración de AplicabilidadDocumento30 páginasB1SOFT - SOA - Declaración de AplicabilidadJORGE PIERREAún no hay calificaciones

- Modelo para La Identificacion de Los ActivosDocumento91 páginasModelo para La Identificacion de Los Activos(E)-(26) JESUS ANTONIO GALE VASQUEZAún no hay calificaciones

- Sgsi - Iso 27001 Anexo A 2012-02 (Hoja de Trabajo) DocumentadaDocumento3 páginasSgsi - Iso 27001 Anexo A 2012-02 (Hoja de Trabajo) DocumentadaLuis Carlos CasillasAún no hay calificaciones

- ISO27001 2013 Anexo A en Tabla ExcelDocumento11 páginasISO27001 2013 Anexo A en Tabla ExcelJimmy SalcedoAún no hay calificaciones

- Seguridad Operacional en El Area de InformaticaDocumento22 páginasSeguridad Operacional en El Area de InformaticaTekikAún no hay calificaciones

- Trabajo - 2 Anexo A PDFDocumento11 páginasTrabajo - 2 Anexo A PDFAndres MedelAún no hay calificaciones

- Plan de Mejora de SeguridadDocumento11 páginasPlan de Mejora de SeguridadEdwin Manuel Guerrero AriasAún no hay calificaciones

- Auditoria Informatica A AlmacenesDocumento8 páginasAuditoria Informatica A AlmacenesLuis VenturaAún no hay calificaciones

- Declaración de Aplicabilidad - Anexo ISO 27001Documento6 páginasDeclaración de Aplicabilidad - Anexo ISO 27001ocardonapuertaAún no hay calificaciones

- Controles InformáticosDocumento5 páginasControles InformáticosDiana ObandoAún no hay calificaciones

- LogrosDocumento6 páginasLogrosNatyAún no hay calificaciones

- Actividad Evaluativa #2Documento20 páginasActividad Evaluativa #2monica ortizAún no hay calificaciones

- A9 AccesoDocumento9 páginasA9 AccesoRoderick ColmanAún no hay calificaciones

- IT Audits P1Documento8 páginasIT Audits P1Maicol Miguel Cea ParraguezAún no hay calificaciones

- Actividad 2Documento12 páginasActividad 2Heidy Johana FORERO CASTILLOAún no hay calificaciones

- Incidente de Seguridad y Politicas de Seguridad-Malagon-Soler-VallejoDocumento10 páginasIncidente de Seguridad y Politicas de Seguridad-Malagon-Soler-VallejoRuvenAún no hay calificaciones

- Metodologias de Desarrollo SeguroDocumento3 páginasMetodologias de Desarrollo SeguroTerrorPsy TVAún no hay calificaciones

- Debilidades de Control InternoDocumento2 páginasDebilidades de Control InternoLuis Eduardo MercadoAún no hay calificaciones

- Clasificación General de Los ControlesDocumento3 páginasClasificación General de Los ControlesEiby_sanAún no hay calificaciones

- Procedimientos Exigidos Por La ISO 27001Documento4 páginasProcedimientos Exigidos Por La ISO 27001Myriam Rosa Florez RiosAún no hay calificaciones

- Auditorias de Centros de Cómputos, Javier VilchezDocumento1 páginaAuditorias de Centros de Cómputos, Javier VilchezJavierAún no hay calificaciones

- EJECUCIÓNDocumento6 páginasEJECUCIÓNDanielita FernandaAún no hay calificaciones

- Politica y Organizacion de La SeguridadDocumento6 páginasPolitica y Organizacion de La SeguridadZabdy JimenezAún no hay calificaciones

- Politicas de Controles de AccesoDocumento5 páginasPoliticas de Controles de AccesoNancy CarbajalAún no hay calificaciones

- Operaciones de DominioDocumento38 páginasOperaciones de DominioMigueloOn SaBaAún no hay calificaciones

- Ingeneria de Software 2 Carlos AndresDocumento20 páginasIngeneria de Software 2 Carlos Andresalexandra velasquezAún no hay calificaciones

- Gestion de IncidentesDocumento19 páginasGestion de IncidentesSdr12Aún no hay calificaciones

- Jose Antonio Vargas Eguez Semana8Documento4 páginasJose Antonio Vargas Eguez Semana8joseAún no hay calificaciones

- Análisis Diferencial GAPDocumento42 páginasAnálisis Diferencial GAPEmilio IzarraAún no hay calificaciones

- Actividad Evaluativa Eje 2 - Seguridad en AplicacionesDocumento8 páginasActividad Evaluativa Eje 2 - Seguridad en AplicacionesJuan David BautistaAún no hay calificaciones

- Eje 2 - Seguridad en AplicacionesDocumento10 páginasEje 2 - Seguridad en AplicacionesValentina MartinezAún no hay calificaciones

- Taller #1 Análisis de Casos de Controles AdministrativosDocumento8 páginasTaller #1 Análisis de Casos de Controles AdministrativosLuis Fernando JimenezAún no hay calificaciones

- Copia de Copia de Visita Proveedores Checklist v.1Documento14 páginasCopia de Copia de Visita Proveedores Checklist v.1sandra milena tocora briñezAún no hay calificaciones

- Protocolo. Desarrollar Procesos de Seguridad InformáticaDocumento2 páginasProtocolo. Desarrollar Procesos de Seguridad InformáticaŘãfã Y's ŘůžAún no hay calificaciones

- Taller #5 Salazar Llanos Darwin JhordanDocumento2 páginasTaller #5 Salazar Llanos Darwin JhordanDarwin SalazarAún no hay calificaciones

- RecomendacionesDocumento2 páginasRecomendacionesKelly BaluisAún no hay calificaciones

- Politica de Logs y Monitoreo en La InfraestructuraDocumento7 páginasPolitica de Logs y Monitoreo en La InfraestructuraIsaac AlbertoAún no hay calificaciones

- Plan de Seguridad de La Información Según NTC 1846Documento3 páginasPlan de Seguridad de La Información Según NTC 1846Santiago SaenzAún no hay calificaciones

- Controles - Alice NaranjoDocumento48 páginasControles - Alice NaranjoSamuel ChoqueAún no hay calificaciones

- Informe FinalDocumento2 páginasInforme FinalLEIDY NATALIA FORERO ROJASAún no hay calificaciones

- Dominio de Acceso y CifradoDocumento4 páginasDominio de Acceso y CifradoJOSE ALBERTO RAMIREZ RAMIREZZAún no hay calificaciones

- Políticas de Seguridad InformáticaDocumento20 páginasPolíticas de Seguridad InformáticaandresAún no hay calificaciones

- UntitledDocumento27 páginasUntitledJohana GonzalezAún no hay calificaciones

- Controles de TI-Controles de Acceso-CorreaDocumento3 páginasControles de TI-Controles de Acceso-CorreaMauricio JuarezAún no hay calificaciones

- ISO 27001-2005 - AnexoADocumento22 páginasISO 27001-2005 - AnexoAAlex ZuritaAún no hay calificaciones

- Controles Administrativos en Un Ambiente de Procesamiento de Datos Auditoria ElizaDocumento4 páginasControles Administrativos en Un Ambiente de Procesamiento de Datos Auditoria ElizaSol Ariana LopezAún no hay calificaciones

- Seguridad en equipos informáticos. IFCT0109De EverandSeguridad en equipos informáticos. IFCT0109Aún no hay calificaciones

- Seguridad en equipos informáticos. IFCT0510De EverandSeguridad en equipos informáticos. IFCT0510Aún no hay calificaciones

- Apuntes PythonDocumento142 páginasApuntes PythonSandra Tapia PadinAún no hay calificaciones

- Edward Demig Ciclo PhvaDocumento13 páginasEdward Demig Ciclo PhvaMarcelo CepedaAún no hay calificaciones

- TOPOGRAFÍADocumento85 páginasTOPOGRAFÍAKarlaAún no hay calificaciones

- Neuronas y Glia Central PracticaDocumento30 páginasNeuronas y Glia Central PracticaAlexia Nicole Castro MalaverAún no hay calificaciones

- Dia Siete de Formacion 22 de Agosto de 2021Documento28 páginasDia Siete de Formacion 22 de Agosto de 2021Paula MateusAún no hay calificaciones

- Proyecto Final de FundamentosDocumento23 páginasProyecto Final de FundamentosKerlyn ChávezAún no hay calificaciones

- Modelo ServqualDocumento3 páginasModelo ServqualКарлос МетрAún no hay calificaciones

- BIOLOGIA 1 SiiiiiiiiiiiiiiiiiiiiiDocumento46 páginasBIOLOGIA 1 SiiiiiiiiiiiiiiiiiiiiiDeelvis Ruiz EspinozaAún no hay calificaciones

- Linea Del TiempobromatologiaDocumento2 páginasLinea Del TiempobromatologiaALONDRA YAZMIN AVALOS HERNANDEZAún no hay calificaciones

- Anuncio Del Presidente de La NaciónDocumento5 páginasAnuncio Del Presidente de La NaciónSofía SaltoAún no hay calificaciones

- Informe Mitigacion Diego Cuesta V.1.0Documento38 páginasInforme Mitigacion Diego Cuesta V.1.0Shirley PeñaAún no hay calificaciones

- Sandra Crucianelli VisualCV ResumeDocumento6 páginasSandra Crucianelli VisualCV ResumeSandra CrucianelliAún no hay calificaciones

- Plan FinesDocumento3 páginasPlan FinesDiana BaigorriaAún no hay calificaciones

- Ensayo Sobre La Vacuna Covid-19Documento3 páginasEnsayo Sobre La Vacuna Covid-19Jimena OchoaAún no hay calificaciones

- Tesis en Ing Industrial BY Castro - VCDocumento272 páginasTesis en Ing Industrial BY Castro - VCJohannes Aucaylle NietoAún no hay calificaciones

- Proceso de Selección Transferencia Transformación Digital para ExtensionistasDocumento23 páginasProceso de Selección Transferencia Transformación Digital para ExtensionistasLucy Angélica VásquezAún no hay calificaciones

- Pocahontas++y+amigos - 2Documento31 páginasPocahontas++y+amigos - 2Rosayaren Iligaray100% (5)

- Contrato de Suministro Locativo de Servicios A Plazo IndeterminadoDocumento2 páginasContrato de Suministro Locativo de Servicios A Plazo IndeterminadoRomario Chacon VargasAún no hay calificaciones

- Planeacion Secundaria Civica y EticaDocumento14 páginasPlaneacion Secundaria Civica y EticaMerida LopezAún no hay calificaciones

- Como Se Hce La Pasta de AjoDocumento78 páginasComo Se Hce La Pasta de AjoFiorella Garcia Ruiz100% (3)

- Fase 8 Plantilla de EvidenciasDocumento3 páginasFase 8 Plantilla de Evidenciasjuan degoAún no hay calificaciones

- Historia de La TeologíaDocumento13 páginasHistoria de La TeologíaClaudio Acuña FuentealbaAún no hay calificaciones

- Anatomia PatologicaDocumento11 páginasAnatomia PatologicaGino Peñaloza100% (1)

- Evaluación 1 FundamentaciónDocumento7 páginasEvaluación 1 Fundamentaciónhernando cardona67% (6)

- Presentación Empresario IndividualDocumento7 páginasPresentación Empresario IndividualCarmen Franco VegaAún no hay calificaciones

- Informe Industrias 2 PulpaDocumento21 páginasInforme Industrias 2 Pulpajames paspaeraAún no hay calificaciones

- Manual para Leer Rapida y EficazmenteDocumento34 páginasManual para Leer Rapida y EficazmenteLudin TulAún no hay calificaciones

- Junta ConciliatoriaDocumento3 páginasJunta ConciliatoriaRaquel RamosAún no hay calificaciones

- Reconocimiento de Deuda Sin GarantiaDocumento3 páginasReconocimiento de Deuda Sin Garantiaedna suraAún no hay calificaciones

- EXAMEN DE CIENCIAS SOCIALES 1 Mariangelis RodriguezDocumento5 páginasEXAMEN DE CIENCIAS SOCIALES 1 Mariangelis RodriguezMariangelis RodriguezAún no hay calificaciones