Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Protocolo - Alterno - Grupo 2

Cargado por

Willian VargasDescripción original:

Título original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Protocolo - Alterno - Grupo 2

Cargado por

Willian VargasCopyright:

Formatos disponibles

UNIVERSIDAD CENTRAL DEL ECUADOR

DIRECCIÓN DE INVESTIGACIÓN

FORMULARIO ÚNICO DE PRESENTACIÓN DE PROTOCOLOS DE INVESTIGACIÓN QUE

NO INVOLUCRA SERES HUMANOS O ANIMALES

TIPO DE PROYECTO. Marque con una X

PROYECTO AVANZADO X

PROYECTO SEMILLA

PROYECTO DE DOCTORADOS CONVENIO UCE

PROYECTO DE FACULTADES

PROYECTO DE GRUPOS DE INVESTIGACIÓN

OTROS: (Especifique)

1.- DATOS GENERALES

1.1.- Áreas de conocimiento (puede ser más de un área) - Facultad del director del proyecto -

Líneas de Investigación (actualización – presentadas a HCU)

Físico - Matemáticas

Artes y Arquitectura Ciencias de la Vida

Ciencias de la Salud Humana Ciencias Sociales y Humanas

Ingeniería y Ciencias

Facultad: Carrera: Sistemas de Información

Aplicadas

Sublínea de investigación:

Línea de investigación: Líneas

Uso de tecnologías de la información y la

Transversales

comunicación

1.2.- Título del Proyecto

Fortaleza Digital: Implementación de Gemelo Digital y simulación de estrategias de Defensa por

el Blue Team para la Seguridad en el Transporte de Derivados del Petróleo en el Ecuador.

1.3.- Duración del Proyecto

Número de meses estimados 3

Fecha de probable finalización 08 marzo del 2024

2.- PARTICIPANTES EN LA EJECUCIÓN DEL PROYECTO

INVESTIGADOR PRINCIPAL– DIRECTOR DEL PROYECTO (Docente Titular Tiempo

Versión aprobada por la Dirección de Investigación. UCE. Julio 2018.

Actualizado, abril 2022

UNIVERSIDAD CENTRAL DEL ECUADOR

DIRECCIÓN DE INVESTIGACIÓN

Completo)

Apellidos Enríquez Reyes Nombres Robert Arturo

Número de cédula de

Dirección Domiciliaria

identidad

Título Tercer Nivel Título Cuarto Nivel

Tiempo de

Categoría Docente Elija un elemento. Tiempo Completo

Dedicación

Ingeniería y Ciencias Sistemas de

Facultad Carrera

Aplicadas Información

Teléfono Fijo Teléfono Móvil

renriquez@uce.edu.e

Email Institucional Email Personal

c

Resumen de

experiencia en

investigación (no

docencia) y listado de

publicaciones (si

dispone) y formación

en ética

OBLIGATORIO: ESTUDIANTE (si son varios estudiantes copie esta tabla las veces que

sea pertinente)

Apellidos Albuja Andrade Nombres Alison Abigail

Tipo de Número de cédula /

Cédula 1723565881

Identificación pasaporte

Ingeniería y Ciencias

Nivel de Instrucción Pregrado Facultad

Aplicadas

Programa de

Carrera

Posgrado

Pregrado Semestre Sistemas de

Sexto Carrera

que cursa Información

Teléfono Fijo Teléfono Móvil 0983227784

Email Institucional Email Personal aaalbujaa@uce.edu.ec

Versión aprobada por la Dirección de Investigación. UCE. Julio 2018.

Actualizado, abril 2022

UNIVERSIDAD CENTRAL DEL ECUADOR

DIRECCIÓN DE INVESTIGACIÓN

OBLIGATORIO: ESTUDIANTE (si son varios estudiantes copie esta tabla las veces que

sea pertinente)

Apellidos Liberio Castillo Nombres Willian Nicolas

Número de

Tipo de

Cédula cédula / 2300531528

Identificación

pasaporte

Nivel de Ingeniería y Ciencias

Pregrado Facultad

Instrucción Aplicadas

Programa de

Carrera

Posgrado

Pregrado

Semestre que Sexto Carrera Sistemas de Información

cursa

Teléfono Fijo Teléfono Móvil 0983200438

Email Institucional wnliberio@uce.edu.ec Email Personal liberionicolas@gmail.com

OBLIGATORIO: ESTUDIANTE (si son varios estudiantes copie esta tabla las veces que

sea pertinente)

Apellidos Ruales Vega Nombres Gabriel Eduardo

Número de cédula /

Tipo de Identificación Cédula 1723683395

pasaporte

Ingeniería y Ciencias

Nivel de Instrucción Pregrado Facultad

Aplicadas

Programa de

Carrera

Posgrado

Pregrado Semestre Sistemas de

Sexto Carrera

que cursa Información

Teléfono Fijo Teléfono Móvil 0999836724

Email Institucional Email Personal geruales@uce.edu.ec

OBLIGATORIO: ESTUDIANTE (si son varios estudiantes copie esta tabla las veces que

sea pertinente)

Versión aprobada por la Dirección de Investigación. UCE. Julio 2018.

Actualizado, abril 2022

UNIVERSIDAD CENTRAL DEL ECUADOR

DIRECCIÓN DE INVESTIGACIÓN

Apellidos Tumbaco Alulema Nombres Gabriela Tumbaco

Número de

Tipo de

Cédula cédula / 1722541140

Identificación

pasaporte

Nivel de Ingeniería y Ciencias

Pregrado Facultad

Instrucción Aplicadas

Programa de

Carrera

Posgrado

Pregrado

Semestre que Sexto Carrera Sistemas de Información

cursa

Teléfono Fijo Teléfono Móvil 0968851830

Email Institucional gltumbaco@uce.edu.ec Email Personal Gabi.alu_7@hotmail.com

OBLIGATORIO: ESTUDIANTE (si son varios estudiantes copie esta tabla las veces que

sea pertinente)

Apellidos Vargas Simbaña Nombres Willian Steven

Número de

Tipo de Identificación Cédula cédula / 1726517541

pasaporte

Ingeniería y Ciencias

Nivel de Instrucción Pregrado Facultad

Aplicadas

Programa de

Carrera

Posgrado

Pregrado Semestre Sistemas de

Sexto Carrera

que cursa Información

Teléfono Fijo Teléfono Móvil 0986139066

Email Institucional Email Personal Wsvargas@uce.edu.ec

3- RESUMEN EJECUTIVO (Máximo 250 palabras)

Realizar una síntesis clara y concisa sobre el proyecto incluyendo:

El proyecto tiene como objetivo fundamental fortalecer la ciberseguridad en la industria

petrolera ecuatoriana, específicamente en el transporte de derivados del petróleo. Se

propone la implementación de un Gemelo Digital con supervisión directa del Blue Team, el

Versión aprobada por la Dirección de Investigación. UCE. Julio 2018.

Actualizado, abril 2022

UNIVERSIDAD CENTRAL DEL ECUADOR

DIRECCIÓN DE INVESTIGACIÓN

cual se enfocará en la protección de los sistemas mediante la detección y respuesta ante

amenazas cibernéticas.

El Blue Team, como parte esencial de un Centro de Operaciones de Seguridad (SOC), se

especializará en la defensa proactiva de los activos críticos de transporte de derivados del

petróleo. Su función principal es monitorear, detectar y responder a posibles amenazas,

incluyendo ataques de Denegación de Servicio Distribuido (DDoS), empleando estrategias y

tecnologías específicas para mitigar dichos ataques.

En particular, el Blue Team implementará un sistema IDS (Sistema de Detección de

Intrusiones) desarrollado en Unity, permitiendo detectar anomalías y analizar patrones de

tráfico. Este enfoque proactivo busca salvaguardar la integridad de los sistemas de

transporte, minimizar riesgos de interrupciones operativas y garantizar la continuidad de las

actividades en la industria petrolera. Además, se dedicará a la prevención de ataques DDoS,

desplegando estrategias y herramientas especializadas para mitigar y contrarrestar estos

intentos de interrupción del servicio.

El proyecto se alinea con el compromiso de proteger los recursos críticos y demuestra una

postura proactiva en la preservación de la infraestructura vital para la economía del país,

fortaleciendo así la seguridad y la continuidad de las operaciones en el transporte de

derivados del petróleo en Ecuador.

4. - PROBLEMA DE INVESTIGACIÓN

El problema que aborda el proyecto de investigación se centra en la vulnerabilidad de la

seguridad cibernética en la industria petrolera ecuatoriana, específicamente en el transporte

de derivados del petróleo. A pesar de la importancia crítica de esta infraestructura, existen

brechas y amenazas potenciales en el entorno digital que pueden afectar la integridad y la

continuidad operativa de estas operaciones.

Se reconoce la necesidad urgente de fortalecer las medidas de seguridad cibernética en el

transporte de derivados del petróleo debido a la creciente sofisticación de los ataques

cibernéticos en el entorno industrial [1]. Existe una comprensión general de la importancia de

implementar Gemelos Digitales para simular y monitorear la infraestructura crítica, como una

estrategia proactiva para mejorar la seguridad y mitigar riesgos en tiempo real [2].

La efectividad y precisión de los modelos de Gemelos Digitales en la industria petrolera

ecuatoriana no han sido completamente evaluadas y validadas en términos de su capacidad

para simular y detectar amenazas cibernéticas en tiempo real. Se requiere una comprensión

más detallada sobre las vulnerabilidades específicas que pueden surgir en el transporte de

derivados del petróleo y cómo estas pueden ser explotadas mediante ataques cibernéticos [3].

La evaluación de la respuesta a incidentes y la efectividad de las estrategias de seguridad

cibernética implementadas en un entorno simulado es un área que aún necesita mayor

investigación para garantizar su adecuación y actualización frente a las cambiantes amenazas

[3].

5.- JUSTIFICACIÓN DE LA INVESTIGACIÓN

Describe los elementos clave en los que se basa la propuesta de investigación

Versión aprobada por la Dirección de Investigación. UCE. Julio 2018.

Actualizado, abril 2022

UNIVERSIDAD CENTRAL DEL ECUADOR

DIRECCIÓN DE INVESTIGACIÓN

Es necesario justificar cómo el desarrollo de los objetivos del proyecto contribuirá a

solucionar el problema de investigación planteado.

La argumentación debe apoyarse en referencias bibliográficas y datos estadísticos

actualizados, mismos que deberán ser citadas en el texto utilizando un número de referencia.

La industria petrolera desempeña un papel crítico en la economía ecuatoriana, siendo una

fuente vital de ingresos y empleo. Las infraestructuras críticas, como las del sector

energético, han sido cada vez más atacadas por ciberdelincuentes, lo que resalta la

necesidad de fortalecer la seguridad en este ámbito.

Vulnerabilidades en el transporte de derivados del petróleo: Las infraestructuras de transporte

de petróleo son particularmente susceptibles a ataques cibernéticos, lo que puede tener

consecuencias devastadoras en términos de seguridad y operatividad. Los ataques

cibernéticos pueden resultar en interrupciones costosas de las operaciones y en pérdidas

financieras significativas para las empresas y el país en su conjunto [4].

La utilización de Gemelos Digitales supervisados por Blue Teams se ha destacado como una

estrategia efectiva para mejorar la resiliencia y la seguridad en las infraestructuras críticas.

6 - MARCO TEÓRICO (Máximo 2000 palabras)

Es la base de conocimientos (estado del arte) sobre el tema para plantear el problema o para

encontrar la pregunta de investigación. Debe contener citas bibliográficas con normas APA

(para Ciencias Sociales, Artes y Físico Matemática) o Vancouver (para Ciencias de la Vida y

Ciencias de la Salud Humana). (Use gestores bibliográficos i.e. Zotero, Mendeley, Endnote).

Realizar una revisión sobre el estado de arte del tema de investigación, destacando

resultados importantes obtenidos en investigaciones previas, tanto a nivel nacional como

internacional. Para esto deberá apoyar su argumentación en fuentes bibliográficas

actualizadas, bases de datos sobre patentes u otras referencias pertinentes, mismas que

deberán ser citadas en el texto utilizando un número de referencia.

El presente marco teórico abordará la seguridad cibernética en el contexto del gemelo digital

del transporte de derivados del petróleo en Ecuador. Se analizará la importancia del petróleo

como recurso estratégico, las nuevas formas de conflicto en la era digital, el rol del gemelo

digital en la industria petrolera y la función del equipo azul en la defensa contra las amenazas

cibernéticas.

Los ataques cibernéticos a las infraestructuras críticas, como las refinerías y los oleoductos,

pueden tener graves consecuencias económicas y de seguridad nacional.

En los últimos años, se ha producido un aumento en el número de ataques cibernéticos a la

industria petrolera. En 2021, por ejemplo, Colonial Pipeline, una empresa estadounidense

que opera un importante oleoducto, sufrió un ataque de ransomware que provocó el cierre del

oleoducto durante varios días. Este ataque tuvo un impacto significativo en el suministro de

combustible en la costa este de Estados Unidos.

El papel del gemelo digital en la seguridad cibernética

Versión aprobada por la Dirección de Investigación. UCE. Julio 2018.

Actualizado, abril 2022

UNIVERSIDAD CENTRAL DEL ECUADOR

DIRECCIÓN DE INVESTIGACIÓN

El gemelo digital es una tecnología emergente que tiene el potencial de mejorar la seguridad

cibernética en la industria petrolera. Al crear una réplica virtual de los sistemas físicos y

operativos, el gemelo digital permite a las empresas identificar y mitigar las vulnerabilidades

de seguridad antes de que sean explotadas por los atacantes.

Los desafíos de la seguridad cibernética en el Ecuador

El Ecuador es un país con una importante industria petrolera. Sin embargo, el país también

enfrenta desafíos en materia de seguridad cibernética.

Un estudio realizado por la Organización de Estados Americanos (OEA) en 2020 encontró

que el Ecuador tiene un nivel de madurez de seguridad cibernética bajo. El estudio reveló que

las empresas ecuatorianas no están suficientemente preparadas para enfrentar los ataques

cibernéticos.

Oportunidades para mejorar la seguridad cibernética en el Ecuador

El gobierno ecuatoriano ha tomado medidas para mejorar la seguridad cibernética en el país.

En 2019, el gobierno creó el Centro de Respuesta a Incidentes Cibernéticos del Ecuador

(CERT-EC). El CERT-EC es una institución que brinda apoyo a las empresas y

organizaciones ecuatorianas en la prevención, detección y respuesta a los ataques

cibernéticos.

Además, el gobierno ecuatoriano está trabajando en la elaboración de una estrategia

nacional de seguridad cibernética. Esta estrategia tiene como objetivo mejorar la coordinación

entre los diferentes sectores del país para enfrentar las amenazas cibernéticas.

1. El petróleo como recurso estratégico

El petróleo es un recurso natural de vital importancia para el funcionamiento de la economía

global. Se utiliza como combustible para el transporte, la generación de energía y la

producción de diversos productos petroquímicos. El control sobre este recurso ha sido un

factor determinante en las relaciones internacionales y ha desencadenado conflictos bélicos a

lo largo de la historia.

2. Las Guerras de Cuarta Generación y la tecnología

Las Guerras de Cuarta Generación se caracterizan por el uso de la tecnología como

herramienta para desestabilizar a los Estados. Los grupos irregulares han utilizado drones,

ataques cibernéticos y propaganda en las redes sociales para atacar infraestructuras críticas,

incluyendo las instalaciones petroleras.

3. El gemelo digital en la industria petrolera

El gemelo digital es una réplica virtual de un sistema físico que permite simular, monitorear y

optimizar su funcionamiento. En la industria petrolera, el gemelo digital se utiliza para mejorar

la eficiencia del transporte de derivados del petróleo, reducir costes y aumentar la seguridad.

4. El papel del equipo azul en la seguridad cibernética

Versión aprobada por la Dirección de Investigación. UCE. Julio 2018.

Actualizado, abril 2022

UNIVERSIDAD CENTRAL DEL ECUADOR

DIRECCIÓN DE INVESTIGACIÓN

El equipo azul es un grupo de profesionales especializados en la defensa cibernética de una

organización. Su función principal es monitorizar, detectar y responder a las amenazas

cibernéticas. El equipo azul también realiza análisis forenses en caso de incidentes, utiliza

herramientas de detección de intrusiones y crea planes de protección contra ataques.

5. La cadena de suministro de la industria petrolera y los riesgos cibernéticos

La cadena de suministro de la industria petrolera depende del transporte de derivados del

petróleo. Cualquier interrupción en este proceso puede tener graves consecuencias para la

economía y el funcionamiento del país. El gemelo digital del transporte de derivados del

petróleo expone los sistemas digitales a una serie de riesgos cibernéticos, como ataques de

ransomware, intrusiones maliciosas y vulnerabilidades de software.

6. Marco regulatorio y respuesta a incidentes

El equipo azul debe cumplir con las regulaciones y estándares nacionales e internacionales

de ciberseguridad para la industria petrolera en Ecuador. Es fundamental desarrollar un plan

sólido de respuesta a incidentes y continuidad del negocio para garantizar una rápida

recuperación ante ataques cibernéticos.

7. Amenazas cibernéticas específicas a la industria petrolera:

˗ Ataques a los sistemas de control industrial (ICS)

˗ Robo de información confidencial

˗ Sabotaje de la infraestructura

˗ Interrupción de la producción

8. Mejores prácticas para el equipo azul:

˗ Mantenerse actualizado sobre las últimas amenazas cibernéticas

˗ Compartir información con otras organizaciones

˗ Capacitar al personal en materia de seguridad cibernética

9. Recursos adicionales:

˗ Agencia de Regulación y Control de Hidrocarburos (ARCH)

˗ Centro de Respuesta a Incidentes Cibernéticos del Ecuador (CERT-EC)

˗ Organización de Estados Americanos (OEA) - Ciberseguridad

Conclusión

La seguridad cibernética es un aspecto crucial para el éxito del gemelo digital del transporte

de derivados del petróleo en Ecuador. El equipo azul juega un papel fundamental en la

protección de los sistemas digitales contra las amenazas cibernéticas. Es necesario

implementar medidas de seguridad robustas, cumplir con las regulaciones y desarrollar un

plan de respuesta a incidentes para garantizar la seguridad y la continuidad del negocio.

Referencias:

Preciado Morales, M. A. (2016). Seguridad energética y geopolítica del petróleo en América

Latina. Revista de Relaciones Internacionales, Estrategia y Seguridad, 11(2), 173-196.

Versión aprobada por la Dirección de Investigación. UCE. Julio 2018.

Actualizado, abril 2022

UNIVERSIDAD CENTRAL DEL ECUADOR

DIRECCIÓN DE INVESTIGACIÓN

Palabras clave: Seguridad cibernética, industria petrolera, gemelo digital, equipo azul,

transporte de derivados del petróleo, riesgos cibernéticos, estrategias de seguridad.

7.- OBJETIVO GENERAL

Identifica la finalidad de la investigación. El objetivo responde a las preguntas "qué" y "para

qué". Es el conjunto de resultados que el proyecto de investigación se propone alcanzar a

través de las actividades planificadas.

Fortalecer la seguridad de los activos críticos de la industria petrolera, específicamente el

transporte de derivados del petróleo en Ecuador, a través de un Gemelo Digital el cual el Blue

Team se encargará de implementar para minimizar el impacto de potenciales amenazas

cibernéticas, asegurando la integridad y la continuidad operativa de las operaciones de

transporte de derivados de petróleo.

7.1.- OBJETIVOS ESPECÍFICOS

Son los pasos que se han de seguir para la consecución del objetivo general. Deben ser bien

delimitados, estar claramente expuestos y ser coherentes con el tema propuesto, ser

medibles en términos de logros observables y verificables durante el período de ejecución del

proyecto. Máximo hasta cinco objetivos. Deben escribirse en orden cronológico y ser

alcanzados durante el desarrollo de la investigación.

OE1:

Desarrollar un modelo de "gemelo digital" por parte del Blue Team para simular la interacción

con datos en tiempo real de sensores en el sistema de transporte de derivados del petróleo

donde se emplearán tecnologías avanzadas de modelado y algoritmos especializados para

validar la consistencia y precisión de los datos capturados en la simulación del entorno de

transporte de derivados del petróleo.

OE2:

Utilizar un software especializado para analizar diversos tipos de ataques cibernéticos al

capturar paquetes de red, identificando así vulnerabilidades en el proceso de transporte

dentro del poliducto simulado en el gemelo digital de la industria petrolera.

OE3:

Implementar un sistema (IDS) mediante un script en Unity que detecte ataques de DDoS y

analice los patrones de tráfico.

OE4:

Elaborar un plan detallado de respuesta a incidentes cibernéticos específico, mediante la

obtención de datos del software que captura los paquetes maliciosos el Blue Team estará a

cargo de establecer protocolos claros y acciones predefinidas para mitigar y responder

efectivamente a amenazas cibernéticas identificadas en tiempo real.

OE5:

Realizar pruebas y evaluaciones periódicas para medir la efectividad de las medidas

implementadas, esto incluirá simulaciones de escenarios de amenazas y evaluaciones de

respuesta a incidentes para garantizar que las estrategias de seguridad sean adecuadas y

estén actualizadas frente a las cambiantes amenazas cibernéticas.

8.- HIPÓTESIS (Solo si aplica)

Es la respuesta que el investigador da a la pregunta (mandatorio en diseños experimentales,

Versión aprobada por la Dirección de Investigación. UCE. Julio 2018.

Actualizado, abril 2022

UNIVERSIDAD CENTRAL DEL ECUADOR

DIRECCIÓN DE INVESTIGACIÓN

y en diseños observacionales correlacionales o que investiguen causa-efecto)

Colocar hipótesis si el estudio lo requiere, relacionando variables de estudio y expresando

magnitudes.

Nota: Tener en cuenta que las hipótesis son explicaciones tentativas del fenómeno

investigado, susceptibles a ser probadas y disprobadas en base a los resultados obtenidos

en la investigación. Estas deberán formularse a manera de proposiciones. Es recomendable

que sean planteadas en concordancia con cada uno de los objetivos de la investigación

La implementación del Modelo Digital respaldado por el Blue Team, centrado en la simulación

y defensa proactiva contra ataques DDoS en el transporte de derivados de petróleo, resultará

en una mejora significativa de la eficacia y resistencia del sistema. Se espera que, mediante

la recopilación y análisis detallado de datos de tráfico normal y su comparación con datos

posteriores a la implementación de medidas de mitigación, se evidenciarán mejoras

sustanciales en la capacidad de respuesta del sistema ante posibles amenazas, fortaleciendo

así la seguridad de los activos críticos de la industria petrolera.

9.- METODOLOGÍA

Describe el proceso que va a seguir para cumplir los objetivos o demostrar la hipótesis.

9.1.- Diseño del Estudio

El presente estudio se llevará a cabo mediante un diseño de investigación aplicada y

experimental, con el propósito de cumplir los objetivos específicos planteados y probar la

hipótesis formulada. Las unidades de análisis serán los sistemas de transporte de derivados

de petróleo, específicamente aquellos críticos para la industria petrolera.

Fase 1: Recopilación de Datos del Flujo Normal de Tráfico

Actividad:

Utilizar software de monitoreo de red, como Wireshark, para realizar un análisis

exhaustivo del flujo normal de tráfico de paquetes en el sistema.

Establecer una referencia sólida para el comportamiento típico del sistema en

condiciones normales.

Métrica de medición:

Análisis de patrones de tráfico.

Generación de informes detallados.

Fase 2: Desarrollo del Gemelo Digital Especializado en Simulación de Ataques DDoS

Actividad:

Desarrollar un "gemelo digital" utilizando herramientas como OWASP DDoS

Simulator.

Integrar la participación del Blue Team en la creación y validación del modelo.

Versión aprobada por la Dirección de Investigación. UCE. Julio 2018.

Actualizado, abril 2022

UNIVERSIDAD CENTRAL DEL ECUADOR

DIRECCIÓN DE INVESTIGACIÓN

Métrica de medición:

Evaluación de la capacidad del modelo para simular y detectar ataques DDoS.

Fase 3: Evaluación de la Efectividad del IDS en la Detección de Ataques DDoS

Actividad:

Implementar un Sistema de Detección de Intrusiones (IDS), utilizando Snort como

herramienta principal.

Evaluar el desempeño del IDS frente a diferentes escenarios de ataques DDoS.

Métrica de medición:

Comparación del rendimiento del IDS en diversos escenarios de ataques DDoS.

Fase 4: Comparación del Impacto del Ataque y la Efectividad de la Detección en

Paneles de Control

Actividad:

Implementar paneles de control diseñados con Unity y monitorear el impacto de

ataques DDoS.

Colaborar activamente con el Blue Team para evaluar la eficacia de las medidas de

seguridad implementadas.

Métrica de medición:

Evaluación en tiempo real de las medidas de seguridad implementadas.

Fase 5: Presentación Detallada de Resultados

Actividad:

Utilizar Splunk para recopilar, analizar y presentar datos.

Comparar datos de tráfico en condiciones normales con aquellos después de

implementar medidas de mitigación.

Métrica de medición:

Análisis detallado de las mejoras logradas en eficacia y resistencia del sistema ante

ataques DDoS.

9.2.- Objetos y Tamaño de la Muestra

Explicar cómo se calculó la muestra, poner fórmulas de ser pertinente y el criterio muestral (Si

no aplica ponga NO APLICA)

En caso de que las muestras/datos serán almacenados para futuras investigaciones, es

necesario describir la finalidad, el tiempo, las condiciones y duración del almacenamiento, así

como su custodio.

En caso de requerirse: Lista de establecimientos en los cuales se realizará la investigación,

Versión aprobada por la Dirección de Investigación. UCE. Julio 2018.

Actualizado, abril 2022

UNIVERSIDAD CENTRAL DEL ECUADOR

DIRECCIÓN DE INVESTIGACIÓN

detallando si las instituciones son públicas o privadas.

La determinación del tamaño de la muestra se basará en consideraciones específicas para

cada objetivo específico:

OE1: Recopilación de Datos del Flujo Normal de Tráfico

Criterio Muestral: El tamaño de la muestra se calculará considerando la duración del monitoreo

y la cantidad de datos necesarios para establecer un patrón representativo del comportamiento

del tráfico. Se utilizarán herramientas de monitoreo como Wireshark para recopilar datos de

manera eficiente.

OE2: Desarrollo del Gemelo Digital Especializado en Simulación de Ataques DDoS

Criterio Muestral: La muestra se definirá en función de la complejidad del modelo y la

participación del Blue Team, garantizando la diversidad de escenarios para una validación

exhaustiva. Herramientas como OWASP DDoS Simulator serán empleadas para simular

ataques DDoS.

OE3: Evaluación de la Efectividad del IDS en la Detección de Ataques DDoS

Criterio Muestral: Se determinará la muestra según la variedad de escenarios de ataques DDoS

a evaluar y la necesidad de datos para una comparación significativa. El IDS, utilizando

herramientas como Snort, será evaluado bajo la supervisión continua del Blue Team.

OE4: Comparación del Impacto del Ataque y la Efectividad de la Detección en Paneles de

Control

Criterio Muestral: Se establecerá la muestra en función de la diversidad de ataques simulados y

la necesidad de obtener resultados representativos para la evaluación en tiempo real. Se

utilizarán herramientas como Nagios para el monitoreo y comparación de impacto.

OE5: Presentación Detallada de Resultados

Criterio Muestral: La muestra se determinará considerando la cantidad de datos necesarios

para realizar comparaciones detalladas antes y después de la implementación de medidas de

mitigación. Splunk será empleado para recopilar, analizar y presentar los datos de manera

efectiva.

Almacenamiento de Datos:

En caso de almacenamiento para futuras investigaciones, se seguirán las siguientes pautas:

Finalidad: Conservación de datos para posibles análisis retrospectivos y comparativos.

Tiempo y Condiciones: Los datos se almacenarán por un período de cinco años en

servidores seguros con acceso restringido al equipo de investigación.

Custodio: La custodia de los datos será responsabilidad del investigador principal y se

establecerán protocolos de seguridad para evitar accesos no autorizados. La

investigación se llevará a cabo en entornos controlados, utilizando entornos de

laboratorio y sistemas simulados para garantizar la seguridad y confidencialidad de la

información. No se realizará en establecimientos externos.

Versión aprobada por la Dirección de Investigación. UCE. Julio 2018.

Actualizado, abril 2022

UNIVERSIDAD CENTRAL DEL ECUADOR

DIRECCIÓN DE INVESTIGACIÓN

9.3.- Definición y medición de variables

Describa claramente todas las variables a investigar, definición, dimensiones, indicadores,

escala, tipo de variable y los instrumentos de medición.

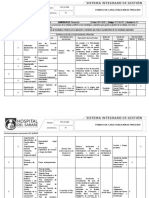

Cuadro de operacionalización de las variables

Variable Definición Dimensione Indicadores Escala Tipo de Instrument

s variable o de

medición

Vulnerabilid Susceptibilid Tecnológica, Número de Ordinal Cuantitativa Análisis de

ad del ad del Organizativa vulnerabilida riesgos

sistema de sistema a , Humana des

transporte sufrir un identificadas

de daño o , Impacto

derivados pérdida potencial de

de petróleo como las

consecuenci vulnerabilida

a de un des,

ataque. Facilidad de

explotación

de las

vulnerabilida

des

Efectividad Capacidad Precisión, Número de Ordinal Cuantitativa Pruebas de

del sistema del sistema Tasa de ataques penetración

de para falsos detectados,

detección detectar positivos, Número de

de ataques de Tiempo de falsos

intrusiones manera detección positivos,

(IDS) precisa y Tiempo

oportuna. promedio de

detección

Impacto del Daño o Económico, Costos de Ordinal Cuantitativa Análisis de

ataque pérdida Operativo, recuperació impacto

causado por Reputaciona n, Tiempo

un ataque. l de

inactividad

del sistema,

Daño a la

reputación

Eficacia de Capacidad Prevención, Número de Ordinal Cuantitativa Análisis de

las medidas de las Mitigación ataques medidas de

de medidas de prevenidos, seguridad

seguridad seguridad Reducción

para del impacto

prevenir o de los

mitigar los ataques

ataques.

9.4.- Procedimientos (Método operativo del estudio)

Describa secuencial y cronológicamente en detalle todas las actividades que seguirá la

investigación, de acuerdo con los objetivos específicos.

Versión aprobada por la Dirección de Investigación. UCE. Julio 2018.

Actualizado, abril 2022

UNIVERSIDAD CENTRAL DEL ECUADOR

DIRECCIÓN DE INVESTIGACIÓN

Se deberá colocar como mínimo lo siguiente: proceso de obtención de la información,

cantidad, frecuencia, propósito, transporte, proceso de eliminación y otras consideraciones

que el investigador considere pertinentes.

Fase 1: Recopilación de Datos del Flujo Normal del Tráfico de Paquetes

Proceso de Obtención de Información:

Utilización de software de monitoreo, como Wireshark, para capturar datos del tráfico de

paquetes en el sistema de transporte de derivados de petróleo asi como también

implementación de puntos de captura en diferentes puntos del sistema para obtener una visión

completa.

Cantidad y Frecuencia:

Captura continua durante un periodo representativo, abarcando diferentes escenarios

operativos y la frecuencia ajustada para garantizar la representatividad de los datos en

condiciones normales.

Propósito:

Establecer una referencia sólida para el comportamiento típico del sistema en condiciones

normales.

Transporte:

Almacenamiento en un repositorio seguro para su posterior análisis.

Proceso de Eliminación:

Identificación y eliminación de datos irrelevantes o redundantes que no contribuyan al análisis.

Fase 2: Desarrollo del "Gemelo Digital" Especializado en Simulación de Ataques DDoS

Proceso de Obtención de Información:

Desarrollo del modelo de simulación con la participación del Blue Team y la utilización de

herramientas especializadas como OWASP DDoS Simulator.

Cantidad y Frecuencia:

Iteraciones frecuentes para ajustar y mejorar el modelo.

Propósito:

Validar la capacidad del modelo para simular y detectar ataques DDoS.

Transporte:

Almacenamiento del modelo en un entorno seguro.

Proceso de Eliminación:

Depuración continua del modelo para eliminar posibles errores o ineficiencias.

Versión aprobada por la Dirección de Investigación. UCE. Julio 2018.

Actualizado, abril 2022

UNIVERSIDAD CENTRAL DEL ECUADOR

DIRECCIÓN DE INVESTIGACIÓN

Fase 3: Evaluación de la Efectividad del IDS en la Detección de Ataques DDoS

Proceso de Obtención de Información:

Implementación del sistema de detección de intrusiones (IDS) en el servidor con la colaboración

del Blue Team.

Utilización de herramientas como Snort para la detección de ataques.

Cantidad y Frecuencia:

Evaluación continua con diferentes escenarios de ataques DDoS.

Propósito:

Medir la capacidad del IDS para detectar ataques DDoS bajo diversas condiciones.

Transporte:

Almacenamiento de registros de detección y resultados para análisis.

Proceso de Eliminación:

Eliminación de registros irrelevantes o duplicados.

Fase 4: Comparación del Impacto del Ataque DDoS y la Efectividad de la Detección en Paneles

de Control con Unity

Proceso de Obtención de Información:

Simulación de diferentes escenarios de ataque en el "gemelo digital" con participación activa del

Blue Team.

Utilización de herramientas como Nagios para monitoreo.

Cantidad y Frecuencia:

Monitoreo continuo durante las simulaciones y evaluaciones.

Propósito:

Comparar el impacto del ataque y evaluar la efectividad de la detección en los paneles de

control.

Transporte:

Registro y almacenamiento de datos relevantes.

Proceso de Eliminación:

Eliminación de datos redundantes o no pertinentes. Eliminación de registros irrelevantes o

duplicados.

Fase 5: Presentación Detallada de Resultados de la Evaluación de Impacto y Estrategias de

Mitigación

Versión aprobada por la Dirección de Investigación. UCE. Julio 2018.

Actualizado, abril 2022

UNIVERSIDAD CENTRAL DEL ECUADOR

DIRECCIÓN DE INVESTIGACIÓN

Proceso de Obtención de Información:

Utilización de Splunk para recopilar, analizar y presentar datos.

Cantidad y Frecuencia:

Análisis de datos recopilados en condiciones normales y después de implementar medidas de

mitigación.

Propósito:

Analizar y destacar las mejoras logradas en eficacia y resistencia del sistema ante ataques

DDoS.

Transporte:

Presentación de resultados a través de informes detallados.

Proceso de Eliminación:

Eliminación de información innecesaria o redundante en los informes presentados.

9.5.- Estandarización (Solo si aplica)

(Describa cómo los investigadores asegurarán que las mediciones sean precisas y exactas)

La estandarización en este estudio se llevará a cabo para garantizar la precisión y exactitud de

las mediciones realizadas en las diferentes fases de la investigación. Se aplicarán los

siguientes principios:

1. Calibración de Instrumentos:

Todos los instrumentos de medición, como Wireshark, OWASP DDoS Simulator, Snort, Nagios

y Splunk, serán calibrados regularmente para asegurar su correcto funcionamiento y precisión.

2. Procedimientos Uniformes:

Se establecerán procedimientos uniformes para la ejecución de las actividades en cada fase del

estudio. Esto incluirá pautas detalladas sobre la captura de datos, desarrollo del "gemelo

digital," implementación del IDS, simulación de ataques, y presentación de resultados.

3. Validación Cruzada:

Se realizará validación cruzada de los resultados obtenidos utilizando diferentes herramientas y

enfoques en cada fase. Esto garantizará la coherencia y la fiabilidad de los datos recopilados.

4. Participación Activa del Blue Team:

El Blue Team desempeñará un papel activo en todas las fases del estudio, asegurando que las

medidas de seguridad, simulaciones de ataques y estrategias de mitigación se alineen con las

prácticas estándar y las mejores prácticas de defensa cibernética.

Registro Detallado de Procedimientos:

Versión aprobada por la Dirección de Investigación. UCE. Julio 2018.

Actualizado, abril 2022

UNIVERSIDAD CENTRAL DEL ECUADOR

DIRECCIÓN DE INVESTIGACIÓN

Cada actividad, desde la captura de datos hasta la presentación de resultados, será registrada

detalladamente. Esto incluirá información sobre la configuración de herramientas, parámetros

de simulación, y ajustes específicos del Blue Team.

5. Entrenamiento Continuo:

El personal involucrado en la investigación, incluyendo a los miembros del Blue Team, recibirá

capacitación continua sobre los procedimientos estandarizados y las mejores prácticas en

ciberseguridad.

6. Revisión por Pares:

Los resultados y procedimientos serán revisados por pares en cada fase, asegurando la

coherencia y la validez de las mediciones realizadas.

La estandarización se aplicará de manera rigurosa en todas las etapas del estudio para

mantener la integridad de los datos y facilitar la replicabilidad del estudio en futuras

investigaciones.

9.6.- Manejo de Datos:

(Describa dónde se colectarán los datos física y electrónicamente. Mencionar software)

El manejo de datos se llevará a cabo de manera cuidadosa y segura, siguiendo prácticas

estándar de ciberseguridad y protección de la información. A continuación, se describen los

aspectos clave del manejo de datos:

Recolección de Datos:

La recopilación de datos se realizará física y electrónicamente. La información del flujo

normal del tráfico de paquetes se recopilará electrónicamente utilizando software de

monitoreo, como Wireshark. Los datos relacionados con el desarrollo del "gemelo digital" y

las simulaciones de ataques se registrarán electrónicamente a través de las herramientas

específicas utilizadas, como OWASP DDoS Simulator, Unity, y Nagios.

Almacenamiento Seguro:

Los datos se almacenarán de forma segura en servidores con medidas de seguridad

adecuadas. Se implementarán políticas de acceso restringido y copias de seguridad

periódicas para proteger la integridad de los datos.

Software Utilizado:

Software específico, como Wireshark para la recopilación de datos de tráfico, OWASP

DDoS Simulator y Unity para el desarrollo del "gemelo digital," Snort para la implementación

del Sistema de Detección de Intrusiones (IDS), Nagios para el monitoreo, y Splunk para la

recopilación y análisis de resultados, será utilizado en diferentes fases del estudio.

Protocolos de Transferencia Segura:

La transferencia de datos entre los diferentes sistemas y herramientas se realizará

Versión aprobada por la Dirección de Investigación. UCE. Julio 2018.

Actualizado, abril 2022

UNIVERSIDAD CENTRAL DEL ECUADOR

DIRECCIÓN DE INVESTIGACIÓN

utilizando protocolos seguros, como HTTPS o SFTP, para garantizar la confidencialidad

durante la transmisión.

Custodia de Datos:

La custodia de los datos estará bajo la responsabilidad de personal autorizado y se

establecerán protocolos para garantizar que la información sensible esté protegida contra

accesos no autorizados.

Eliminación Segura:

En el caso de datos que deban ser eliminados, se seguirán procedimientos de eliminación

segura para evitar la recuperación no autorizada de información confidencial.

El manejo de datos se realizará de acuerdo con las normativas de privacidad y seguridad

cibernética, garantizando la confidencialidad, integridad y disponibilidad de la información

recolectada durante el estudio.

9.7.- Análisis de Datos:

(Describa detalladamente todos los análisis que se realizarán con los datos que obtenga en su

investigación)

El análisis de datos se enfocará en extraer conocimiento significativo de la información

Identificar vulnerabilidades en el sistema de transporte de derivados de petróleo.

Evaluar la efectividad del sistema de detección de intrusiones (IDS) para detectar ataques.

Analizar el impacto de los ataques en el sistema.

Desarrollar estrategias de mitigación para reducir el impacto de los ataques.

Métodos:

Análisis Descriptivo: Describirá las características de los datos, incluyendo distribuciones y

tendencias.

Análisis Estadístico: Utilizado para probar hipótesis, estimar parámetros y realizar

predicciones.

Análisis de Simulación: Simulará diferentes escenarios de ataque para evaluar su impacto

en el sistema.

Técnicas:

Análisis de Riesgos: Identificará amenazas y vulnerabilidades en el sistema de

transporte.

Análisis de Vulnerabilidades: Identificará debilidades en el sistema de detección de

intrusiones.

Análisis de Impacto: Evaluará el impacto económico, operativo y reputacional de los

ataques.

Análisis de Efectividad: Medirá la capacidad del IDS para detectar ataques.

Análisis de Sensibilidad: Evaluará la influencia de errores de medición en los resultados.

Herramientas: Se utilizarán las siguientes herramientas de software para el análisis de

Versión aprobada por la Dirección de Investigación. UCE. Julio 2018.

Actualizado, abril 2022

UNIVERSIDAD CENTRAL DEL ECUADOR

DIRECCIÓN DE INVESTIGACIÓN

datos:

Software de Análisis Estadístico: R, Simulink.

9.8.- Consideraciones Éticas y Legales

El investigador elaborará una redacción detallada sobre cómo la investigación va a

considerar:

a) la confidencialidad de los datos,

b) respeto al contexto de estudio y/o medio ambiente, según sea pertinente.

c) De ser el caso: proceso de anonimización de la información/datos, cómo se realizará la

codificación de la misma (ejemplo: Primera letra de la fuente, primera letra del lugar de

recolección, primeros dígitos de cédula del investigador responsable: PE1715)

d) Definir la persona o institución responsable del custodio de la información

En todos los proyectos deben constar: la declaración de confidencialidad y la carta de no

conflicto de intereses y en lo legal debe incluirse el siguiente párrafo: “la investigación está

acorde a la legislación y normativa vigente nacional e internacional”.

a) Confidencialidad de los datos:

Se garantizará la confidencialidad de los datos mediante el anonimato de la información

personal. Los datos se recopilarán y almacenarán de forma segura.

Solo el personal autorizado tendrá acceso a los datos.

Los participantes del estudio serán informados sobre cómo se utilizarán sus datos.

b) Respeto al contexto de estudio y/o medio ambiente:

La investigación se realizará de manera respetuosa con el contexto de estudio y/o

medio ambiente.

Se minimizará el impacto de la investigación en el medio ambiente.

Se respetarán las normas y regulaciones ambientales vigentes.

c) Anonimato de la información/datos:

La información/datos se anonimizará mediante la eliminación de cualquier información

personal que pueda identificar a los participantes del estudio.

Se utilizará un sistema de codificación para identificar los datos.

El sistema de codificación será seguro y confidencial.

d) Custodio de la información:

La información será custodiada por el investigador principal del estudio.

La información se almacenará en un lugar seguro.

La información se conservará durante un período de tiempo determinado.

Declaración de confidencialidad: Los participantes del estudio serán informados sobre la

naturaleza confidencial del estudio y se les pedirá que firmen un formulario de consentimiento

Versión aprobada por la Dirección de Investigación. UCE. Julio 2018.

Actualizado, abril 2022

UNIVERSIDAD CENTRAL DEL ECUADOR

DIRECCIÓN DE INVESTIGACIÓN

informado.

Carta de no conflicto de intereses: El investigador principal del estudio declarará que no tiene

ningún conflicto de intereses que pueda afectar la investigación.

Legislación y normativa vigente: La investigación se realizará de acuerdo con la legislación y

normativa vigente nacional e internacional.

Se respetarán los derechos de los participantes del estudio, incluyendo el derecho a la

privacidad, el derecho a la información y el derecho a la autodeterminación.

10. BIBLIOGRAFÍA

Utilice normas establecidas por el área del conocimiento- especificándola (APA, Vancouver,

Chicago, Harvard…)

Las referencias utilizadas deberán ser actuales, con un máximo de 5 años desde su

publicación, excepto por obras históricas de gran influencia para el área de estudio.

[1] V. Maino, «Gobierno Electrónico del Ecuador,» 2022. [En línea]. Available:

https://www.gobiernoelectronico.gob.ec/wp-content/uploads/2022/08/ESTRATEGIA-

NACIONAL-DE-CIBERSEGURIDAD-2022.pdf.

[2] F. Carrasco, «Dew,» 19 09 2023. [En línea]. Available:

https://blog.wearedrew.co/produccion/gemelos-digitales-para-simular-procesos-de-

produccion#:~:text=Los%20gemelos%20digitales%20permiten%20a%20las%20empresas

%20predecir,equipo%20y%20minimiza%20los%20costos%20de%20mantenimiento.%202..

[3] J. Bernal, «Manufactura,» 23 10 2023. [En línea]. Available: https://www.manufactura-

latam.com/es/noticias/la-revolucion-de-los-gemelos-digitales-en-la-innovacion-moderna.

[4] M. M. A. Orive, «Ruc,» [En línea]. Available:

https://ruc.udc.es/dspace/bitstream/handle/2183/28370/2021_Orive_Dario_Desarrollo_de_

gemelos_digitales_para_la_simulacion_e_integracion_de_activos_de_fabricacion.pdf?

sequence=3.

11. RESULTADOS ESPERADOS

Desarrollo de un modelo de Gemelo Digital validado: Se espera la creación y validación de

un modelo de Gemelo Digital que simule el entorno de transporte de derivados del petróleo en

Versión aprobada por la Dirección de Investigación. UCE. Julio 2018.

Actualizado, abril 2022

UNIVERSIDAD CENTRAL DEL ECUADOR

DIRECCIÓN DE INVESTIGACIÓN

Ecuador. Este modelo proporcionará una representación precisa y fiable del sistema,

permitiendo pruebas y simulaciones realistas (OE1).

Identificación de vulnerabilidades en el transporte de derivados del petróleo: Se anticipa

la detección y el análisis exhaustivo de vulnerabilidades específicas en el proceso de transporte

simulado, mediante el uso de software especializado, permitiendo así un entendimiento más

profundo de las amenazas potenciales (OE2).

Implementación efectiva de un sistema de detección de intrusiones (IDS): Se espera la

puesta en funcionamiento exitosa de un sistema IDS basado en un script en Unity, capaz de

detectar ataques de DDoS y analizar patrones de tráfico en el Gemelo Digital, contribuyendo así

a la protección proactiva contra ciberataques (OE3).

Establecimiento de un plan de respuesta a incidentes cibernéticos: Se prevé la

elaboración de un plan detallado de respuesta a incidentes específicos, basado en datos

obtenidos del software de captura de paquetes maliciosos. Este plan incluirá protocolos claros y

acciones predefinidas para la mitigación efectiva de amenazas cibernéticas en tiempo real

(OE4).

Validación y actualización de estrategias de seguridad: Se anticipa la realización de

pruebas y evaluaciones periódicas para medir la efectividad de las medidas implementadas.

Esto incluirá simulaciones de escenarios de amenazas y evaluaciones de respuesta a

incidentes para asegurar la idoneidad y actualización constante de las estrategias de seguridad

frente a amenazas cambiantes (OE5).

12. IMPACTOS (solo detalle el que corresponda a su proyecto)

Social: la vulnerabilidad de las infraestructuras de oleoductos en Ecuador tiene repercusiones

directas en la salud, el medio ambiente, la economía local y las relaciones sociales, ya que el

corte en transporte del crudo también suspende actividades de grandes industrias que depende

del petróleo para trabajar, al igual que varios centros de salud que son subsidiados por el

estado que su principal ganancia es del petróleo.

Científico: el impacto científico radica en su capacidad para avanzar en el conocimiento y las

soluciones relacionadas con la seguridad de las infraestructuras de oleoductos. Desde el

desarrollo de tecnologías cibernéticas hasta la optimización de la integración tecnológica y la

creación de modelos de simulación, la investigación propuesta tiene el potencial de contribuir

significativamente al campo científico de la ciberseguridad y la protección de infraestructuras

críticas.

Político: aborda cuestiones críticas de seguridad nacional, relaciones internacionales y la

capacidad del gobierno para gestionar situaciones de crisis, puesto a que un principal ingreso

del país es la venta de petróleo, esto generaría conflictos políticos al cortar lazos mercantiles

con otros países, disminuyendo la economía del Ecuador.

Económico: establece la mitigación de riesgos y pérdidas asociadas a amenazas cibernéticas y

físicas en las infraestructuras de oleoductos. Al abordar estas vulnerabilidades, se reducirían

las posibilidades de pérdidas económicas sustanciales, que podrían surgir de interrupciones en

el transporte de derivados de petróleo debido a ataques cibernéticos u eventos físicos no

deseados.

Versión aprobada por la Dirección de Investigación. UCE. Julio 2018.

Actualizado, abril 2022

UNIVERSIDAD CENTRAL DEL ECUADOR

DIRECCIÓN DE INVESTIGACIÓN

Otros:

13. PLAN DE DIFUSIÓN-PUBLICACIÓN (máximo 250 palabras)

(Cómo va a difundir su investigación: a. actividades de socialización; b. publicaciones/obtención

de patentes/muestras o exposiciones de relevancia

Seminarios y Conferencias: Organizar seminarios y conferencias académicas para presentar

los hallazgos y propuestas del proyecto. De esta manera se dará a conocer objetivos y

conclusiones desarrolladas en la investigación.

Plataformas en Línea: Utilizar plataformas en línea para compartir materiales multimedia,

como videos explicativos, infografías y presentaciones, haciendo que la investigación sea

accesible para un público más amplio.

Redes sociales: aprovechar LinkedIn, Xtwitter y otras redes especializadas para llegar a la

comunidad académica, profesionales de la industria y aquellos interesados en la

ciberseguridad.

Blog Institucional: Crear y mantener un blog institucional dedicado al proyecto de

investigación. Publicar regularmente artículos informativos, actualizaciones sobre el progreso

del proyecto y reflexiones sobre los desafíos y avances en ciberseguridad para el transporte de

derivados del petróleo.

14. ANEXOS

Anexo 6A. CRONOGRAMA VALORADO DE ACTIVIDADES POR OBJETIVOS

ESPECÍFICOS

Elaborar en el formato de cronograma aprobado por la Dirección de Investigación UCE.

Anexo 6B. FORMULARIO DE PRESUPUESTO

Elaborar en el formato de presupuesto aprobado por la Dirección de Investigación UCE.

Adjunte:

INSTRUMENTOS DE INVESTIGACION

Presente el o los documentos de los que se enlistan a continuación- que correspondan a su

investigación, por ejemplo:

- Formulario (s) de investigación (Es el formulario/instrumento donde se registrarán los datos).

- Ficha de observación

- Añadir los formatos de todos los instrumentos que va a aplicar.

FORMATOS CEISH

Anexo 5C: Carta de declaración de confidencialidad

Versión aprobada por la Dirección de Investigación. UCE. Julio 2018.

Actualizado, abril 2022

UNIVERSIDAD CENTRAL DEL ECUADOR

DIRECCIÓN DE INVESTIGACIÓN

Nombre, firma y número de cédula de ciudadanía del director del proyecto

Nombre…………………………………………………. Firma…………………………………………

Cédula de Ciudadanía………………………………

Versión aprobada por la Dirección de Investigación. UCE. Julio 2018.

Actualizado, abril 2022

También podría gustarte

- Trabajo Fase 1 Luis UrresteDocumento8 páginasTrabajo Fase 1 Luis UrresteEduardo Melo100% (1)

- Contrato de Compraventa Con Pacto de Reserva de PropiedadDocumento4 páginasContrato de Compraventa Con Pacto de Reserva de PropiedadJavier SalazarAún no hay calificaciones

- Acta de Saldo DeudorDocumento2 páginasActa de Saldo Deudorrramiro_martinezAún no hay calificaciones

- FORMULARIO PROTOCOLO ProyectoDocumento13 páginasFORMULARIO PROTOCOLO ProyectoLuis Edison TocaAún no hay calificaciones

- Elija Un ElementoDocumento10 páginasElija Un ElementoGonzalo GutièrrezAún no hay calificaciones

- A1 - DI - FORMATO PROTOCOLO INVESTIGACION CIENTIFICA Abril 2019Documento10 páginasA1 - DI - FORMATO PROTOCOLO INVESTIGACION CIENTIFICA Abril 2019David EcheverriaAún no hay calificaciones

- Protocolo FDocumento37 páginasProtocolo FStefany Yomelly Lema MéndezAún no hay calificaciones

- Formulario de ProtocoloDocumento17 páginasFormulario de ProtocoloJennifer MendozaAún no hay calificaciones

- Proyecto de Aula Casa Con RfidDocumento4 páginasProyecto de Aula Casa Con RfidCristian TejedaAún no hay calificaciones

- Protocolo de Investigacion UceDocumento19 páginasProtocolo de Investigacion UceGus EspAún no hay calificaciones

- TESIS 1 CorregidoDocumento13 páginasTESIS 1 CorregidoEddy TubónAún no hay calificaciones

- Formularios f1 Al f6 f11 f12 y Portadas Programa Nacional Ferias Cyt 2018 VFDocumento20 páginasFormularios f1 Al f6 f11 f12 y Portadas Programa Nacional Ferias Cyt 2018 VFJeison VargasAún no hay calificaciones

- Formato - Inscripción y - o Actualización SemillerosDocumento2 páginasFormato - Inscripción y - o Actualización SemillerosOrlando AlarcónAún no hay calificaciones

- Firmado Gdoc 249101001 2023-24 o EsDocumento12 páginasFirmado Gdoc 249101001 2023-24 o EsAnelSalazarAún no hay calificaciones

- C.V. Abelardo León MirandaDocumento6 páginasC.V. Abelardo León MirandaAbelardo LeonMirandaAún no hay calificaciones

- PROTOCOLODocumento9 páginasPROTOCOLOWendy MadridAún no hay calificaciones

- Formato de Presentación Propuesta Joven InvestigadorDocumento6 páginasFormato de Presentación Propuesta Joven InvestigadorJuan AtenciaAún no hay calificaciones

- Fichas Ingenieria - Ciencias de La Inge - 18X28 7 1Documento2 páginasFichas Ingenieria - Ciencias de La Inge - 18X28 7 1CTAún no hay calificaciones

- Programa EIE646 01Documento4 páginasPrograma EIE646 01Javier PalmaAún no hay calificaciones

- Ayudantia de Catedra Abril 2022Documento2 páginasAyudantia de Catedra Abril 2022Alex GonzálezAún no hay calificaciones

- Tecnologia en ElectromedicinaDocumento5 páginasTecnologia en ElectromedicinaRafaelAún no hay calificaciones

- Formulario Inscripcion FeriaDocumento2 páginasFormulario Inscripcion FeriaJonathan EsquivelAún no hay calificaciones

- Licenciatura Ingenieria Ciencia de Datos - Admision 2024Documento4 páginasLicenciatura Ingenieria Ciencia de Datos - Admision 2024Sebastian JaraAún no hay calificaciones

- Triptico CENIDET 2011Documento2 páginasTriptico CENIDET 2011Ri GOAún no hay calificaciones

- Formato Informe de Pasantía.Documento12 páginasFormato Informe de Pasantía.Leti PaivaAún no hay calificaciones

- Guia - Marco Cerna Vasquez - InVCIENTDocumento16 páginasGuia - Marco Cerna Vasquez - InVCIENTpinedovergarajhairAún no hay calificaciones

- Ing de Telecomunicaciones Formatos ObservadosDocumento2 páginasIng de Telecomunicaciones Formatos ObservadosJean RSAún no hay calificaciones

- Anexo 1 - Datos de Los Integrantes Del GrupoDocumento2 páginasAnexo 1 - Datos de Los Integrantes Del GrupolindacaroldangondAún no hay calificaciones

- Metodología Del Trabajo UniversitarioDocumento15 páginasMetodología Del Trabajo Universitarioedwinmh22Aún no hay calificaciones

- 2brochure Maestria Enf Automatica 2021 2Documento11 páginas2brochure Maestria Enf Automatica 2021 2Gerson PiedrahitaAún no hay calificaciones

- Licenciatura Ingenieria FisicaDocumento13 páginasLicenciatura Ingenieria Fisicaeber.daniel65Aún no hay calificaciones

- Planilla Inscrip. para Profesionales 2023Documento1 páginaPlanilla Inscrip. para Profesionales 2023actionmedAún no hay calificaciones

- Curriculum Abreviado Rider Reátegui 30-09-2021Documento3 páginasCurriculum Abreviado Rider Reátegui 30-09-2021jaimeulicesAún no hay calificaciones

- Formato PROYECTOS de Vinculación. 2014Documento8 páginasFormato PROYECTOS de Vinculación. 2014Jonathan Calvopiña MerchanAún no hay calificaciones

- Registro, Verificación de Requisitos, Evaluación C. de Ética y Designación de JuradoDocumento7 páginasRegistro, Verificación de Requisitos, Evaluación C. de Ética y Designación de Juradoelvert nilton torres farroñanAún no hay calificaciones

- Tema: Unidad 1 Introdución A Los Ambientes Virtuales de AprendizajeDocumento13 páginasTema: Unidad 1 Introdución A Los Ambientes Virtuales de AprendizajeJuliana Garzon RodríguezAún no hay calificaciones

- Conociendo Universidades, Actividad PDFDocumento8 páginasConociendo Universidades, Actividad PDFSantiago Espinoza GuerreroAún no hay calificaciones

- Diptico MCIEDocumento2 páginasDiptico MCIERolando junior Martínez ValdésAún no hay calificaciones

- Efec FerrantiDocumento47 páginasEfec FerrantiacuakukuAún no hay calificaciones

- Guia Didactica DinamicaDocumento10 páginasGuia Didactica DinamicaCarlos BenitezAún no hay calificaciones

- Silabo SoftwareDocumento13 páginasSilabo SoftwarePaul Rivera CamachoAún no hay calificaciones

- Cuuriculum Diana Vasco Uteq 2018 Diana Vasco PDFDocumento16 páginasCuuriculum Diana Vasco Uteq 2018 Diana Vasco PDFHenry Tana ArcosAún no hay calificaciones

- Tesis Equipo ISETDocumento7 páginasTesis Equipo ISETANAHI LISSETE SALVADOR DELGADOAún no hay calificaciones

- Manual Rol Estudiante-TercerasmatriculasDocumento15 páginasManual Rol Estudiante-TercerasmatriculasErika Medina CaicedoAún no hay calificaciones

- Firmado Gdoc 506103007 2023-24 P EsDocumento11 páginasFirmado Gdoc 506103007 2023-24 P Esenrquic980Aún no hay calificaciones

- Formato para Formulacion de Propuesta Semilleros de InvestigacionDocumento18 páginasFormato para Formulacion de Propuesta Semilleros de InvestigacionAnneley jisel Usuga buelvasAún no hay calificaciones

- Electronica PDFDocumento7 páginasElectronica PDFrosveronAún no hay calificaciones

- Firmado Gdoc 506101008 2023-24 P EsDocumento15 páginasFirmado Gdoc 506101008 2023-24 P Esenrquic980Aún no hay calificaciones

- Brochure AC 18ABRIL22Documento17 páginasBrochure AC 18ABRIL22malenaAún no hay calificaciones

- Firmado Gdoc 506103010 2023-24 P EsDocumento14 páginasFirmado Gdoc 506103010 2023-24 P Esenrquic980Aún no hay calificaciones

- SIMULACIÓN. Texto Base de Teoría. Curso 2008-09. Alfonso Urquía MoraledaDocumento19 páginasSIMULACIÓN. Texto Base de Teoría. Curso 2008-09. Alfonso Urquía MoraledaALAún no hay calificaciones

- Volante de Solicitud de Plaza en Estudios Con Límite de Admisión CursoDocumento1 páginaVolante de Solicitud de Plaza en Estudios Con Límite de Admisión CursoXana PeláezAún no hay calificaciones

- Firmado Gdoc 506102003 2023-24 P EsDocumento15 páginasFirmado Gdoc 506102003 2023-24 P Esenrquic980Aún no hay calificaciones

- Ci 01 2018Documento5 páginasCi 01 2018alberto landhaAún no hay calificaciones

- Sistemas de Señales Mixtas y RF: Guía Docente de La AsignaturaDocumento19 páginasSistemas de Señales Mixtas y RF: Guía Docente de La AsignaturaSebastian GamboaAún no hay calificaciones

- 8perfiles UQROO 01-2021Documento45 páginas8perfiles UQROO 01-2021Christian VadilloAún no hay calificaciones

- Serna, Mã NicaDocumento7 páginasSerna, Mã NicaTomi HervasAún no hay calificaciones

- Firmado Gdoc 507101002 2023-24 P EsDocumento14 páginasFirmado Gdoc 507101002 2023-24 P Esjose manuelAún no hay calificaciones

- Formulario y Convocatoria Concurso de Meritos y Oposicion Uisrael Agosto 2021 00000003Documento3 páginasFormulario y Convocatoria Concurso de Meritos y Oposicion Uisrael Agosto 2021 00000003Richard CifuentesAún no hay calificaciones

- Plan Trabajo DoctoradoDocumento12 páginasPlan Trabajo DoctoradoCorrasurAún no hay calificaciones

- UCG Maestria TIEDocumento7 páginasUCG Maestria TIEluis.trab93Aún no hay calificaciones

- Using games as a methodology for observing the observerDe EverandUsing games as a methodology for observing the observerAún no hay calificaciones

- Tarea 2. Ingenieria EconomicaDocumento10 páginasTarea 2. Ingenieria EconomicaBenji GomezAún no hay calificaciones

- PARCIAL Ivonne EstradaDocumento8 páginasPARCIAL Ivonne EstradaIvonne EstradaAún no hay calificaciones

- Pandeo en Columnas IntermediasDocumento10 páginasPandeo en Columnas IntermediasKenny Chávez AgredaAún no hay calificaciones

- PET-MGRI-87-WR - Cambio de Disco de Succión de Bomba Warman 650 MCR - Rev0Documento21 páginasPET-MGRI-87-WR - Cambio de Disco de Succión de Bomba Warman 650 MCR - Rev0Miconsupp EIRLAún no hay calificaciones

- Transformación de IBM A Una Empresa ServiciosDocumento7 páginasTransformación de IBM A Una Empresa ServiciosHerrero ÁlvaroAún no hay calificaciones

- Tarea 5.1 Gerencia de RR - HHDocumento3 páginasTarea 5.1 Gerencia de RR - HHAndres MadridAún no hay calificaciones

- PRESTACIONES SOCIALES - Cuadro ComparativoDocumento10 páginasPRESTACIONES SOCIALES - Cuadro ComparativoJavi ContreasAún no hay calificaciones

- 7B - Martes 5 de Dic de 2023Documento1 página7B - Martes 5 de Dic de 2023La LibertadAún no hay calificaciones

- Tesis 1 Definitiva 21-02-2020 Albanys y AlejandroDocumento22 páginasTesis 1 Definitiva 21-02-2020 Albanys y AlejandroIscra IzquierdoAún no hay calificaciones

- El Sector de La ModaDocumento19 páginasEl Sector de La ModaKatherin Salas B.Aún no hay calificaciones

- Grupo-Cooperativas RDDocumento29 páginasGrupo-Cooperativas RDDISTRIBUIDORA MORILLO LA JOYAAún no hay calificaciones

- Presentación - Autoevaluación InstitucionalDocumento7 páginasPresentación - Autoevaluación InstitucionalGioconda DelgadilloAún no hay calificaciones

- RUT Alvaro Cabrales GarciaDocumento2 páginasRUT Alvaro Cabrales GarciaNellys FernandezAún no hay calificaciones

- CM Informe Trimestral Iii 2023Documento1 páginaCM Informe Trimestral Iii 2023Yuri AlejandroAún no hay calificaciones

- Bombas Hidraulicas de Paletas-TdzDocumento89 páginasBombas Hidraulicas de Paletas-TdzOtoniel CardenasAún no hay calificaciones

- Ambientes Sedimentarios CosterosDocumento15 páginasAmbientes Sedimentarios CosterosParedes RicardoAún no hay calificaciones

- USO - SEGURO - 0611 Escaleras PDFDocumento40 páginasUSO - SEGURO - 0611 Escaleras PDFcarlos cameloAún no hay calificaciones

- Inia 401Documento2 páginasInia 401MiguelAngelAún no hay calificaciones

- Efectos Dinámicos de La Integración EconómicaDocumento4 páginasEfectos Dinámicos de La Integración EconómicaPablo Cifuentes DuqueAún no hay calificaciones

- Gaceta Electoralnúmero - 805Documento3 páginasGaceta Electoralnúmero - 805Jesus Manuel GonzálezAún no hay calificaciones

- Fallo Consumidores Argentinos, Corte Suprema de Justicia ArgentinaDocumento29 páginasFallo Consumidores Argentinos, Corte Suprema de Justicia ArgentinaJulián OjedaAún no hay calificaciones

- Amaya ArzuagaDocumento2 páginasAmaya ArzuagaJuliana HernándezAún no hay calificaciones

- Caracterizacion - Proceso de Planeacion.v01Documento5 páginasCaracterizacion - Proceso de Planeacion.v01gestion de la calidad hospital del sarareAún no hay calificaciones

- AP 11 EV3 Ejercicio Practico Costeo de La DFIDocumento8 páginasAP 11 EV3 Ejercicio Practico Costeo de La DFIDiego F Quimbayo FeriaAún no hay calificaciones

- Gaceta Oficial 41458Documento16 páginasGaceta Oficial 41458Finanzas DigitalAún no hay calificaciones

- Formato Del ProyectoDocumento7 páginasFormato Del ProyectoCarlos Sanchez MaldonadoAún no hay calificaciones

- Analisis Del Comportamiento de MoraDocumento163 páginasAnalisis Del Comportamiento de MoraChris AC100% (1)

- Administracion Del EfectivoDocumento27 páginasAdministracion Del EfectivoDustin TlAún no hay calificaciones