Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Ciudadania Digital - 2022112 - 9441

Ciudadania Digital - 2022112 - 9441

Cargado por

danila.lorenzo.canaleDescripción original:

Título original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Ciudadania Digital - 2022112 - 9441

Ciudadania Digital - 2022112 - 9441

Cargado por

danila.lorenzo.canaleCopyright:

Formatos disponibles

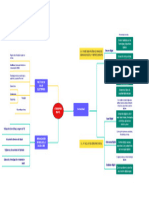

¿Qué es?

Pautas de actuación no definidas. La tecnologia

avanza más rapido que la actualización de las Etiqueta digital

normas.

Nuevas formas de comunicación. Nueva

estructura social de interacción. Se hace uso

(ej. Saludo por facebook a una amigo que vive

España por su cumpleaños) y abuso (ej. saludo Comunicación

por su cumpleaños mediante whatsapp a un

amigo que vive a 10 min. de casa) de la

tecnologia para la comunicación.

Utilización de la tecnologia para educar

pero enseñando el uso apropiado de ella. Alfabetización digital

Difícil acceso a la tecnología y a los dispositivos

tecnologicos por sus costos elevados. Disparidad Acceso digital

entre los que tienen, y no, acceso a ella.

Normas de comportamiento que conciernen al uso

Áreas del comportamiento

seguro de la tecnología

Compra y venta en linea. Se debe conocer

Comercio electrónico

el manejo del mercado electrónico

Se debe informar sobre el uso

apropiado, y no, lo ilegal y lo legal

Responsabilidades

en internet para utilizar las

herramientas con responsabilidad.

Las publicaciones digitales (libros, caciones, textos,

Derechos

etc.) tienen derechos de autor que los aparan.

Se debe tomar conciencia de los daños

fisicos que ocacionan, como la postura o Salud y bienestar (Ergonomia)

la vista.

Se debe aprender a proteger la

Riesgos y seguridad digital

información confidencial.

Procedimientos de alfabetización digital

de los ciudadanos sin incluir las cuestiones más

éticas

Derechos y deberes de los ciudadanos en su

interaccion con las TICs.

¿Como mejorarla?

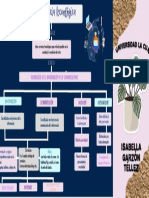

Identidad

Digital

Se forma con

Pensar antes de Participar de forma Utilizar nombres

Información que

subir cualquier cosa respetuosa de usuarios adecuados Comparto

Información que

Existe sobre mi

Información

Seleccionar Gestiona tu privacidad Aporta contenido que yo publico

avatares adecuadamente en las redes de calidad

Lo que se

dice de mi

Para esto debe haber

Respeta derechos de Ejerce la ciudadanía digital

autor y licencias responsable y activamente Deja huella

Interviene la actividad

de terceras peersonas

Selecciona con

Influye en la interacción

EDUCACIÓN cuidado tus amistades

digitales No se olvida

CIUDADANIA DIGITAL

Enfocarse en Desarrollar

Definir la estrategia de seguridad informática.

Establecer políticas de seguridad.

PERSONAS COMPETENCIA

Y S Como implementarla

Diseñar un plan de acción.

ACTITUDES CIUDADANAS en una empresa

Implementar el plan de acción.

Monitorear y evaluar el plan de acción.

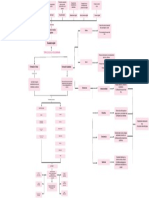

Integridad

Disponibilidad

Pilares fundamentales

Confidencialidad

Autenticación

Seguridad

De Software

Seguridad

Tipos

de Red

Seguridad

de Hardware

Ataques de hackers o delincuentes informáticos.

Virus, programas gusanos y de tipo de caballo de

Troya.

Software espía.

Seguridad

Propaganda invasión.

Robos de datos personales e identidad.

Interceptación de comunicaciones.

Ataques de denegación del servicio.

¿Como prevenirlas?

es el proceso de prevenir amenazas al sistema

informático debido al mal uso, o a uno autorizado,

Amenazas ¿Que es?

que puede poner en riesgo la información de una

persona o compañía

1. No abrir correos electrónicos de procedencia estos, o abrir archivos sospechosos. 2. Controlar el acceso a la información,

desconocida, ni descargar archivos adjuntos de estableciendo quién y cómo debe autorizar el

acceso.

Asigna permisos según perfiles: gestiona la 3. Realizar copias de seguridad para proteger la 4. No visitar páginas web sospechosas.

Identidad. información almacenada.

5. Cifrar la información sensible. Por ejemplo: datos 6. No descargar programas sospechosos. 7. Evitar compartir información personal o

personales y bancarios. confidencial sin verificar su procedencia.

8. Utilizar contraseñas seguras robustas con doble otros miembros de la organización. 9. Activar los cortafuegos y el antivirus.

factor de autenticación y no compartirlas con

10. Mantener actualizados los programas y el 11. Evitar el uso de redes inalámbricas no 12. Implementar un software integral de seguridad.

sistema operativo. protegidas.

13. Conocer la política de seguridad y privacidad del 14. Definir los servicios cloud permitidos.

proveedor.

También podría gustarte

- Ciudadania DigitalDocumento10 páginasCiudadania DigitalIrving SalasAún no hay calificaciones

- Propuesta de Tecnologías de Información para La OrganizaciónDocumento9 páginasPropuesta de Tecnologías de Información para La OrganizaciónMiriam Zulema García MaldonadoAún no hay calificaciones

- Protocolo de InvestigacionDocumento103 páginasProtocolo de InvestigacionQUIKE GALMA100% (2)

- Mapas Conceptual Tic y TacDocumento6 páginasMapas Conceptual Tic y TacCAND Joseph Fourier100% (1)

- Historia Del Peru 01 PDFDocumento22 páginasHistoria Del Peru 01 PDFFiorela Cáceres CahuanaAún no hay calificaciones

- Unidad 1 - Introduccion A Las TICsDocumento35 páginasUnidad 1 - Introduccion A Las TICsAlisson Martinez100% (2)

- Hardware LibroDocumento623 páginasHardware LibroJoseba IturrateAún no hay calificaciones

- Unidad 1. Actividad 2. La Comunicación y La TecnologíaDocumento2 páginasUnidad 1. Actividad 2. La Comunicación y La TecnologíaRAFAEL NICOLAS RAFAEL NICOLAS SUAZO/MENDEZAún no hay calificaciones

- (D) 2019. Guía de Anfibios, Reptiles y Aves de La Provincia de El Oro. Segunda EdiciónDocumento430 páginas(D) 2019. Guía de Anfibios, Reptiles y Aves de La Provincia de El Oro. Segunda EdiciónJuan Carlos SánchezAún no hay calificaciones

- Las Redes, La Web y La Semántica WEBDocumento1 páginaLas Redes, La Web y La Semántica WEBAna Alvarado100% (2)

- Test MBTIDocumento3 páginasTest MBTIAlvaro SienraAún no hay calificaciones

- Mapa Conceptual de MaryDocumento3 páginasMapa Conceptual de Marykike200Aún no hay calificaciones

- Mundo de Las TICDocumento1 páginaMundo de Las TICAri Medina Reyes BvAún no hay calificaciones

- Tecnología 202263 231850Documento1 páginaTecnología 202263 231850Rene GonzalezAún no hay calificaciones

- CIBERACOSODocumento1 páginaCIBERACOSOmarioaldlc.93Aún no hay calificaciones

- Tecnología 202263 211648Documento1 páginaTecnología 202263 211648Rene GonzalezAún no hay calificaciones

- Tecnología 202263 212026Documento1 páginaTecnología 202263 212026Rene GonzalezAún no hay calificaciones

- INFOGRAFIADocumento1 páginaINFOGRAFIAAlexandra SelenaAún no hay calificaciones

- CIUDADANIADocumento53 páginasCIUDADANIALiz Magaly Diaz RengifoAún no hay calificaciones

- API 1 Tecnologia e InnovacionDocumento1 páginaAPI 1 Tecnologia e Innovacionsilvana mirarchiAún no hay calificaciones

- Entrega 1. Proceso AdministrativoDocumento24 páginasEntrega 1. Proceso AdministrativoLaura Sofia Salamanca JimenezAún no hay calificaciones

- Diagrama en BlancoDocumento1 páginaDiagrama en Blancoberru05Aún no hay calificaciones

- REJILLADocumento23 páginasREJILLAERIK DARYN BAZURTO CAJAMARCAAún no hay calificaciones

- MAPA CONCEPTUAL Convergencia TecnologicaDocumento1 páginaMAPA CONCEPTUAL Convergencia Tecnologicaisabella tellezAún no hay calificaciones

- S05.s1 La Paráfrasis Como Estrategia de Manejo de Información (Grupo 1)Documento1 páginaS05.s1 La Paráfrasis Como Estrategia de Manejo de Información (Grupo 1)Claudio Acosta RazuriAún no hay calificaciones

- InfografiaDocumento1 páginaInfografiaDENNIS WILMER CASTILLO MAMANIAún no hay calificaciones

- Revolución TecnológicaDocumento1 páginaRevolución TecnológicaFabrizio SantiagoAún no hay calificaciones

- Mapa Mental de La TicsDocumento1 páginaMapa Mental de La Ticsmiguel Eapinoza100% (1)

- SenaDocumento1 páginaSenaKatherine GonzálezAún no hay calificaciones

- Ciudadanía y Seguridad Digital - 202295 - 191030Documento2 páginasCiudadanía y Seguridad Digital - 202295 - 191030Casanovita VelázquezAún no hay calificaciones

- Las TicDocumento15 páginasLas TicyancyAún no hay calificaciones

- Mapa ConceptualDocumento1 páginaMapa ConceptualMariana SánchezAún no hay calificaciones

- OrganizacionDocumento10 páginasOrganizacionstanley nietoAún no hay calificaciones

- MapaDocumento2 páginasMapaalidestradalaraAún no hay calificaciones

- TIC Mapa Conceptual - Mauricio Vergara MirandaDocumento1 páginaTIC Mapa Conceptual - Mauricio Vergara MirandaMauricio VergaraAún no hay calificaciones

- El Uso de La Tecnología para El Bien SocialDocumento1 páginaEl Uso de La Tecnología para El Bien SocialMARIANA ZECUA TAMALATZIAún no hay calificaciones

- InformaticaDocumento135 páginasInformaticaNataliAún no hay calificaciones

- Trabajo Práctico El Gobierno Electronico - 3Documento3 páginasTrabajo Práctico El Gobierno Electronico - 3Rodolfo Enrique AristimuñoAún no hay calificaciones

- Generalidades de Las TicsDocumento3 páginasGeneralidades de Las TicsCamila FlórezAún no hay calificaciones

- Convergencia TecnologicaDocumento1 páginaConvergencia TecnologicaKarime Sofia Ramos HernandezAún no hay calificaciones

- Mapa Conceptual La Cultura de La Sociedad de La InformaciónDocumento5 páginasMapa Conceptual La Cultura de La Sociedad de La InformaciónKarla Michell Castro GonzalezAún no hay calificaciones

- Cuadro - Sinoptico HistoriaDocumento1 páginaCuadro - Sinoptico HistoriaYADIRA JUELAAún no hay calificaciones

- Colorful Illustrative Comparative Adjectives Presentation Recurso de EFLDocumento7 páginasColorful Illustrative Comparative Adjectives Presentation Recurso de EFLCristina ScarpettaAún no hay calificaciones

- Blue and Pink New Year Goals Mind MapDocumento1 páginaBlue and Pink New Year Goals Mind MapALEJANDRA VILLEGAS NOLASCOAún no hay calificaciones

- Sin Título 2Documento1 páginaSin Título 2Marti JachuraAún no hay calificaciones

- Competencias Digitales en El Talento - 202294 - 151457Documento2 páginasCompetencias Digitales en El Talento - 202294 - 151457Nathalia Sánchez100% (1)

- Organizador Gráfico Mapa Conceptual Creativo RosaDocumento1 páginaOrganizador Gráfico Mapa Conceptual Creativo Rosarodrigohanma4Aún no hay calificaciones

- Said Montes Sanchez - Diseño Del Marco TeóricoDocumento5 páginasSaid Montes Sanchez - Diseño Del Marco TeóricoYEINER HERNANDEZ RANGELAún no hay calificaciones

- Malla Tecnologia 3 - 2022Documento5 páginasMalla Tecnologia 3 - 2022ledys cordobaAún no hay calificaciones

- Etica Informatica en La Sociedad de La InformacionDocumento1 páginaEtica Informatica en La Sociedad de La Informaciondaniel hernandezAún no hay calificaciones

- Las Tecnologias de La Informacion y ComunicaciónDocumento1 páginaLas Tecnologias de La Informacion y ComunicaciónChristian DelgadoAún no hay calificaciones

- Desarrollo TecnologicoDocumento3 páginasDesarrollo TecnologicoAgostina IrigoyenAún no hay calificaciones

- TALLER #1 INFORMATICA Ma JoseDocumento5 páginasTALLER #1 INFORMATICA Ma JosePasquale CAMPANILEAún no hay calificaciones

- Silabo CONVERGENCIA TECNOLOGICADocumento5 páginasSilabo CONVERGENCIA TECNOLOGICAgospeljohnAún no hay calificaciones

- Azul y Blanco Pingüinos Animal 4 Viñetas HistorietaDocumento7 páginasAzul y Blanco Pingüinos Animal 4 Viñetas HistorietaNICTE-HA JUDITH MARTIN ALONSOAún no hay calificaciones

- Clase 1 TICDocumento12 páginasClase 1 TICKAREN APONTEAún no hay calificaciones

- I y II Grado TRIM I 2019Documento2 páginasI y II Grado TRIM I 2019abmendo28hotmailcomAún no hay calificaciones

- Organización TicsDocumento10 páginasOrganización TicsJENNIFER GREGORIO MIRANDA BASURTOAún no hay calificaciones

- I y II Grado TRIM I 2019Documento2 páginasI y II Grado TRIM I 2019abmendo28hotmailcomAún no hay calificaciones

- Plan Definicion Software.Documento1 páginaPlan Definicion Software.Beverly 13 OrdoñezAún no hay calificaciones

- Implementacindelas TICenla Nueva Escuela MexicanaDocumento8 páginasImplementacindelas TICenla Nueva Escuela Mexicanajessicalizbethmarinvega2023Aún no hay calificaciones

- Tic 2 ConceptosDocumento1 páginaTic 2 ConceptosKarina Andrade 3GAún no hay calificaciones

- Revista Sobre TICDocumento15 páginasRevista Sobre TICJuan CamarilloAún no hay calificaciones

- Alfabetización digital e iniciación a la informáticaDe EverandAlfabetización digital e iniciación a la informáticaAún no hay calificaciones

- Construir Helicóptero A Control Remoto Paso A PasoDocumento15 páginasConstruir Helicóptero A Control Remoto Paso A PasoOlgaPatriciaTorresRubio100% (1)

- Rúbrica 2.1 Elaborar Un Currículum VitaeDocumento2 páginasRúbrica 2.1 Elaborar Un Currículum VitaeAriel MartinezAún no hay calificaciones

- Como Puedo Eliminar La Lista de Palabras Ya Buscadas en El Google by JaCkDocumento1 páginaComo Puedo Eliminar La Lista de Palabras Ya Buscadas en El Google by JaCkelvis jack100% (10)

- Actividades Físicas Artístico ExpresivasDocumento26 páginasActividades Físicas Artístico ExpresivasMichAún no hay calificaciones

- Experimento No 3. Electrostática en CasaDocumento7 páginasExperimento No 3. Electrostática en CasaracendraAún no hay calificaciones

- Sesgo y CurtosisDocumento2 páginasSesgo y CurtosismarcelomchapaAún no hay calificaciones

- Guia de Repaso AdicionDocumento6 páginasGuia de Repaso AdicionDenisse Alejandra Morán MuñozAún no hay calificaciones

- InformacionDocumento3 páginasInformacionJerry Meza AlminagordaAún no hay calificaciones

- La Importancia Del Dispute BoardsDocumento10 páginasLa Importancia Del Dispute Boardsmotoxt303Aún no hay calificaciones

- Taller #1Documento7 páginasTaller #1Salome Ortiz JaramilloAún no hay calificaciones

- Instructivo de Recarga de Cartuchos HPDocumento16 páginasInstructivo de Recarga de Cartuchos HPRichard ChavezAún no hay calificaciones

- Taller en Clase Hoja de Costos n2Documento30 páginasTaller en Clase Hoja de Costos n2Luis SantanderAún no hay calificaciones

- Tarea Individual II PARCIALDocumento7 páginasTarea Individual II PARCIALgabrielAún no hay calificaciones

- Antologia de Arquitectura de ComputadorasDocumento95 páginasAntologia de Arquitectura de ComputadorasCésar Vicente Morales Morales100% (1)

- Tarea Ejemplo AdminDocumento3 páginasTarea Ejemplo AdminValeria Salinas viñasAún no hay calificaciones

- Tabla de ConversionDocumento2 páginasTabla de ConversionDulce Mariah MárquezAún no hay calificaciones

- Cómo Hacer Una Lluvia de Ideas - 21 Pasos (Con Fotos)Documento6 páginasCómo Hacer Una Lluvia de Ideas - 21 Pasos (Con Fotos)SonyAún no hay calificaciones

- Denominación y Clasificación de Las Principales Cuentas de Activo, Pasivo y Capital.Documento6 páginasDenominación y Clasificación de Las Principales Cuentas de Activo, Pasivo y Capital.Diego ZaragozaAún no hay calificaciones

- Parte 2 PROYECTODocumento12 páginasParte 2 PROYECTOCarol MariaAún no hay calificaciones

- EvaporacionDocumento12 páginasEvaporacionKaren BazauriAún no hay calificaciones

- Implementar Prácticas de Manejo y Conservación de Suelos, Aplicando Criterios TécnicosDocumento3 páginasImplementar Prácticas de Manejo y Conservación de Suelos, Aplicando Criterios TécnicosEdgardo Barrera DíazAún no hay calificaciones

- El Auditor Interno en La Gestión de Riesgos CorporativosDocumento16 páginasEl Auditor Interno en La Gestión de Riesgos CorporativosHSE TRANSNAVALAún no hay calificaciones

- IS-004-14 - Bomba Wilfley A9 PDFDocumento8 páginasIS-004-14 - Bomba Wilfley A9 PDFJesus CHAún no hay calificaciones

- De Asir A Bejaia Emergence Et DeveloppemDocumento41 páginasDe Asir A Bejaia Emergence Et DeveloppemAxel AT AREZKIAún no hay calificaciones

- SCON ESTATAL 2024 OoDocumento40 páginasSCON ESTATAL 2024 OoVíctor Hugo PalmerosAún no hay calificaciones

- Floculantes Y CoagulantesDocumento9 páginasFloculantes Y CoagulantesCristian Rojas RomanAún no hay calificaciones