Documentos de Académico

Documentos de Profesional

Documentos de Cultura

5.0 Seguridad Informatica A I1

5.0 Seguridad Informatica A I1

Cargado por

Boy Nigga0 calificaciones0% encontró este documento útil (0 votos)

3 vistas7 páginasTítulo original

5.0 Seguridad Informatica a I1

Derechos de autor

© © All Rights Reserved

Formatos disponibles

PDF o lea en línea desde Scribd

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF o lea en línea desde Scribd

0 calificaciones0% encontró este documento útil (0 votos)

3 vistas7 páginas5.0 Seguridad Informatica A I1

5.0 Seguridad Informatica A I1

Cargado por

Boy NiggaCopyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF o lea en línea desde Scribd

Está en la página 1de 7

Calificacion mas alta: 5,00 / 5,00.

regia Tracing ese! (seguimiant) dl propistaro dell spostivo mov atuaves des datos de GPS, uso de wif

spd

= Selene un

meen Bordo

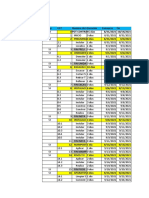

rogunte.2 Empareje segan la defiricion correcta

sin esponder

Funtoacomo Elavance en latecnologia permite

a ofrecer conexiones tanto de datos como

de voz mediante una antena ~

parabélica digital Soteite +

presume

‘Su caracteristica principal

@s la movilidad, es decit, no

nacesitamos estar

conectados mediante un

cable al router para poder

‘ccceder a internet, sine que

podemos movernos,

ibremente en un radio

determinado sin perder la

conexi6n a internet

wit

Es una tecnologia que basada en el

par de cobre de Ia telefonia filo,

ofrece internet de alta velocidad fost

regunia 4

sin responder

Puntiacomo:

apo

F Noteor

preguna

Pregunte 5

sn responcer

0

pesgunta

Qué es un firewall de red?

© @ Una técnica de cifrade utlizada para proteger

Jos datos transmitidos en una red

© Bb. Unprograma antivirus que escanea ol tréfico

dered en busea de malware

© & Unmétodo de autenticacién utilizado para

acceder a una red

@ c. Undispositive de hardware que protege une

tec local de amenazas externes

Quitar mieleccion

Elcitrado de extremo a extremo garontiza que solo el

remitente y el destinatario puedan leer los mensajes

‘Seleccione una:

@verdadero

O Falso

Salesforce CRM: software parala administracion de la

relacion con SERVIDORES (ventas, marketing...) 0

CRM.

Seleccione una:

(OVerdadero

@raico

Pregunta 6

Sin responds

el[_ phishing Jesuna[ técnica _|utlizada para

‘engatiaralos| usuarios _|y obtener informacion

personal o| confidencial], como[ contraserias] 0

ndmerosde[ tarjetas _|decrédito

pregunta

Pregunte 7

Sh responder

Pantie como.

050

F Mateor

pregunta

Pregunte &

Punto como.

050

F Motcor

pregunta

Preguntc 9

sin responcer

F Morear

preg

Un ataque de fuerza bruta intenta adivinar una

contrasefia probando todas las combinaciones

posibles

Seleccione una:

verdadero

Falso

laautenticacion de[ dos factores_es un método de.

seguridad que requiere| dos formas _|diferentes de

verificacién para acceder a un sistema o cuenta

tres tactores || cuatio tactores

uesformas || cuatro formes

Ja reputacion corporotiva:

Puede definirse como la valoracion aleanzada por una

‘empresa c través del uso, o maluso, de las

pesibilidades que ofrece Intemet.

Seleccione una:

© Verdadero

@raso

regunta 10

‘in eeponder

aso

Un ontivirus es un[ software |disefiaco para detectar,

prevenir | yeliminar programas malicioses, come vitus

y[matware], de un sistema informatica

eee virus software || troyano

wean

Pregunta 11 ATAQUES IN-SITU es:

Ss repancer

50

pregunta

Fregunta 12

Sin eeponder

Funtia como

oso

Morear

pregunta

+Infeccién del disposttivo a traves de malware.

sAtaques de phishing a través de mensajes o web.

sAprovechamiento de vulnerabilidades de nuestro

dispostivo.

Acceso Gun falso punto de acceso wifi (rogueaP) al

‘que nos atrae un atacante para robarnos informacién.

sAbuso de permisos de aplicaciones

Seleccione una:

© Verdadero

GFaiso

En los servicios de redes sociales en Intemet debemos

revisar la configuracion de la| privacidad _,para ser

conscientes de los datos que recopilan y del uso que

les

van a car. La legisiacion vigente protege de toma

espacial a los consumidores en cuanto a la proteccion

de[ datos | personales, es decir, por ley deben

‘toman datos personales y para que vana usarse,

‘ademas debemos consent su uso Ia cesion de los

mismos a[_terceros

configuracién | informacion |[_empresos

200 de los siguientes oun ejemplo de medida de seguridad fsca en un sistema informétion?

Wa. Restringlr el acceso fico alos servidares y equipos

, Instoler contetuegos y software antivirus

titzr contrasefas fuerte para proteger las cuentas

‘Qurar mi eleecion

Elransomware es un tipo de malware que cifra los archivos del

‘sistema y exige un rescate para desbloquearlos

Seleccione una:

@Verdadero

OFalso

Empajere segGn lo definicién correcta

Elcliente despliega sus propias aplicaciones en la

Infraestructura proporcionada por el proveedor,

‘que da una plotatorma de procesamiento

completa al usuario.

Elelionte dispone de la infraestructura

completa, es decir, del hardware

necesario como servidores, sisternas de

‘almacencmiento, dispositives de

‘comunicaciones, etc.

-Actuatarregularmente ol oftware yl sistemas operatives

Paas

loas

pregunta 16.

Sr responder

050

exequnta

Preginta 17

Sh responcer

Puntia como

050

F Mareor

La informacién de los usuarios es el| oro ¢ | de internet por

tos| ingreses + |que se generan en| publicidad *

‘aprovechando que conocen qué buscames, qué

‘compramos, ete. Cada vez que un usuario accede a

‘algin tipo de informacion, haciendo elie en un link o un

‘anuncio, ests revelando informacién sobre sus

preferencias, interescs y quatos

Elprotocolo HTTPS es més seguro que HTTP, ya que proporciona una

‘capa de cifrado adicional

Seleccione unc:

@verdadero

OFatso

‘

También podría gustarte

- Domingo, 3 de Septiembre de 2023, 14:40 Finalizado Domingo, 3 de Septiembre de 2023, 15:34 53 Minutos 55 Segundos de 5,00 (%)Documento5 páginasDomingo, 3 de Septiembre de 2023, 14:40 Finalizado Domingo, 3 de Septiembre de 2023, 15:34 53 Minutos 55 Segundos de 5,00 (%)Boy NiggaAún no hay calificaciones

- Mineria de Datos Data 5 0Documento3 páginasMineria de Datos Data 5 0Boy NiggaAún no hay calificaciones

- CamScanner 04-23-2022 08.13Documento2 páginasCamScanner 04-23-2022 08.13Boy NiggaAún no hay calificaciones

- Parcial 1 (Página 10 de 10)Documento3 páginasParcial 1 (Página 10 de 10)Boy NiggaAún no hay calificaciones

- Gestion Del Talento INHUMANODocumento10 páginasGestion Del Talento INHUMANOBoy NiggaAún no hay calificaciones

- Lenguaje Automatas Intento 1Documento7 páginasLenguaje Automatas Intento 1Boy NiggaAún no hay calificaciones

- Parcial 1 - Revisión Del Intento 3 - Mineria de DatosDocumento4 páginasParcial 1 - Revisión Del Intento 3 - Mineria de DatosBoy NiggaAún no hay calificaciones

- Tarea Ejerció 11.1 y 11.2Documento2 páginasTarea Ejerció 11.1 y 11.2Boy NiggaAún no hay calificaciones

- Módulo MotivaciónDocumento14 páginasMódulo MotivaciónBoy NiggaAún no hay calificaciones

- CamScanner 04-23-2022 09.12Documento2 páginasCamScanner 04-23-2022 09.12Boy NiggaAún no hay calificaciones

- Tecnología en SistemasDocumento67 páginasTecnología en SistemasBoy NiggaAún no hay calificaciones

- TallerPrimerCorte ED1 2022 1Documento3 páginasTallerPrimerCorte ED1 2022 1Boy NiggaAún no hay calificaciones

- 16SEPDocumento22 páginas16SEPBoy NiggaAún no hay calificaciones

- Plantilla-para-artículos-Normas-APA - NEGOCIACION Y ESTRATEGIAS CORPORATIVAS MARCOS FIDEL DURAN SUAREZDocumento13 páginasPlantilla-para-artículos-Normas-APA - NEGOCIACION Y ESTRATEGIAS CORPORATIVAS MARCOS FIDEL DURAN SUAREZBoy NiggaAún no hay calificaciones

- MÓDULO ESTRATEGIAS DE PRODUCTO Julio 14Documento33 páginasMÓDULO ESTRATEGIAS DE PRODUCTO Julio 14Boy NiggaAún no hay calificaciones

- Curso Básico ExcelDocumento5 páginasCurso Básico ExcelBoy NiggaAún no hay calificaciones

- 1.sistemas NuméricosDocumento18 páginas1.sistemas NuméricosBoy NiggaAún no hay calificaciones

- Cuarta ClaseDocumento9 páginasCuarta ClaseBoy NiggaAún no hay calificaciones

- Quinta ClaseDocumento7 páginasQuinta ClaseBoy NiggaAún no hay calificaciones

- Tercera ClaseDocumento19 páginasTercera ClaseBoy NiggaAún no hay calificaciones

- Segunda ClaseDocumento10 páginasSegunda ClaseBoy NiggaAún no hay calificaciones