Documentos de Académico

Documentos de Profesional

Documentos de Cultura

2.5 Gestión de Operaciones

Cargado por

Luis H ArguelloTítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

2.5 Gestión de Operaciones

Cargado por

Luis H ArguelloCopyright:

Formatos disponibles

CONTENIDO DEL MÓDULO

1. Establecimiento del contexto supervisor

1.1 Introducción

1.2 Marco normativo y regulador.

1.3 Recursos y organización en la autoridad.

1.4 Metodología supervisora.

1.5 Planificación de actividades supervisoras.

2. Supervisión del riesgo tecnológico

2.1 Gobierno y Estrategia.

2.2 Gestión de terceras partes.

2.3 Gestión de Riesgos.

2.4 Gestión de la Seguridad.

2.5 Gestión de Operaciones (incluyendo Gestión de Incidentes).

2.6 Gestión de los Cambios y los Proyectos.

2.7 Gestión de la Continuidad del Negocio.

GRUPO DE RIESGO TECNOLÓGICO – DIRECCIÓN GENERAL DE SUPERVISIÓN 1

GESTIÓN DE OPERACIONES DE TIC

Introducción

¿Qué entendemos por operaciones de TIC?

No hay una definición canónica, hemos escogido dos posibles definiciones :

Personas y procesos asociados con la gestión de servicios de TI para

ofrecer el conjunto correcto de servicios con la calidad adecuada y a

costes competitivos para los clientes.1

Las operaciones de TIC se encargan del buen funcionamiento de la

infraestructura y los entornos operativos que respaldan la implementación

de aplicaciones para clientes internos y externos. Generalmente cubre

todas las funciones de tecnología a excepción de la programación y

gestión de aplicaciones.2

Al margen de la acepción que utilicemos, hay dos características de las

operaciones de TIC generalmente aceptadas:

1. Las operaciones de TIC no incluyen desarrollo de aplicaciones (análisis, diseño, etc.).

2. Las tareas de operaciones de TIC son llevadas a cabo por personal del área de TIC.

1 Fuente: Gartner Information Technology Glossary - https://www.gartner.com/en/information-technology/glossary/it-operations

2 Fuente: combinación propia de las definiciones de https://joehertvik.com/operations-management/

GRUPO DE RIESGO TECNOLÓGICO – DIRECCIÓN GENERAL DE SUPERVISIÓN 2

GESTIÓN DE OPERACIONES DE TIC

Introducción

Áreas de las operaciones de TIC

Al igual que con la definición, hay varias opciones para clasificar las tareas de

operaciones de TIC. Estas tareas estarán generalmente englobadas en una de las

siguientes áreas:

Operaciones y asistencia técnica: gestión de los centros de procesamiento

de datos, creación y modificación de usuarios, elaboración y distribución de

informes, gestión de copias de seguridad, soporte de nivel 1, etc.

Infraestructura de red: monitorización de redes, asegurar la infraestructura de

red (apertura de puertos, configuración de firewalls y otros elementos de red,

etc.), gestión funciones y elementos de comunicación internas y externas

(routers, balanceadores, firewalls, VPN, etc.), sistemas de telefonía, etc.

Gestión de dispositivos y servidores: aprovisionamiento, configuración,

actualización, parcheado, reparación de servidores, dispositivos móviles,

ordenadores y portátiles, etc.

GRUPO DE RIESGO TECNOLÓGICO – DIRECCIÓN GENERAL DE SUPERVISIÓN 3

GESTIÓN DE OPERACIONES DE TIC

Principales tareas

Son muchas las tareas que se pueden englobar bajo el término “operaciones de

TIC”. Al igual que vimos anteriormente con la definición del término, las tareas

que se pueden englobar bajo él podrán variar.

En las siguientes páginas nos centraremos en un subconjunto de tareas que

consideramos de especial relevancia, son comúnmente considerados parte vital

de las operaciones de TIC y que, además, son tratadas explícitamente en las

directrices de la Autoridad Bancaria Europea sobre gestión de riesgos de TIC y

de seguridad:

Monitorización de los sistemas y las operaciones.

Inventario de activos.

Planificación y monitorización de la capacidad.

Gestión de copias de seguridad.

Gestión de incidentes y problemas.

GRUPO DE RIESGO TECNOLÓGICO – DIRECCIÓN GENERAL DE SUPERVISIÓN 4

GESTIÓN DE OPERACIONES DE TIC

Monitorización de los sistemas y las operaciones

Monitorización de los sistemas y las operaciones

Las entidades deben controlar el

funcionamiento y medir el rendimiento de sus

sistemas y operaciones de TIC en base a

diferentes indicadores que ellas definan. La

monitorización de sistemas y operaciones en

base a dichos indicadores es vital para la

detección, análisis y corrección de errores.

Como parte del proceso de monitorización se pueden configurar alertas en

distintos niveles de los sistemas TIC, servicios, aplicaciones y componentes. Las

alertas permiten notificar a los equipos correspondientes errores o problemas en

componentes y procesos de TIC.

Adicionalmente, la monitorización es un elemento clave para la ejecución de

otras tareas tanto dentro del ámbito de las operaciones de TIC como de otros

ámbitos como la detección de incidentes, gestión de la capacidad, tareas de

seguridad de las TIC, etc.

GRUPO DE RIESGO TECNOLÓGICO – DIRECCIÓN GENERAL DE SUPERVISIÓN 5

GESTIÓN DE OPERACIONES DE TIC

Inventario de activos I

Inventario de activos

Se trata de un inventario detallado y actualizado de los activos de

información de una entidad. ¿Qué entendemos por activos de la información?

Este concepto va más allá de elementos de hardware y engloba, entre otros,

sistemas, dispositivos, aplicaciones y bases de datos. El inventario deberá

recoger, por cada activo:

Configuraciones de los activos (actuales y de serie).

Vínculos e interdependencias entre activos.

Responsables de los activos.

Nivel de detalle que permita la rápida identificación y ubicación.

Requisitos de recuperación e identificación de activos críticos.

Activos desarrollados o gestionados por usuarios finales.

GRUPO DE RIESGO TECNOLÓGICO – DIRECCIÓN GENERAL DE SUPERVISIÓN 6

GESTIÓN DE OPERACIONES DE TIC

Inventario de activos II

El inventario de activos permite a las entidades monitorizar y gestionar los ciclos

de vida de los activos TIC, mantener un control detallado de la aplicación de

parches y actualizaciones, así como control sobre la obsolescencia y falta de

soporte de los activos de información.

En un contexto como el actual en el que el uso de la

tecnología no hace más que crecer, el número de

elementos que una entidad debe gestionar crece de la

misma forma. Si la gestión más simple de un número

reducido de elementos (configuraciones, modelos,

versiones de software, direcciones IP, etc.) puede

resultar compleja, podemos imaginarnos la dificultad

que puede suponer la gestión de los activos de

información de una entidad financiera no sólo por su

volumen sino por sus interconexiones, dependencias,

criticidades a tener en cuenta, etc.

Es por esto por lo que las entidades pueden apoyarse para la realización de su

inventario en herramientas específicas como las Configuration Management

Database (CMDB) para facilitar la tarea de gestión y actualización del inventario

GRUPO DE RIESGO TECNOLÓGICO – DIRECCIÓN GENERAL DE SUPERVISIÓN 7

GESTIÓN DE OPERACIONES DE TIC

Planificación y monitorización de la capacidad

Planificación y monitorización de la capacidad

Es de vital importancia que la tecnología pueda soportar las necesidades de una

entidad. Para ello se tiene que asegurar que la capacidad de sus sistemas sea

suficiente no sólo para para permitir la operación en condiciones normales,

sino también en momentos puntuales de mayor carga.

La gestión de la capacidad de una entidad se encarga de que los recursos

disponibles (memoria RAM, capacidad de procesamiento y de almacenamiento,

etc.) puedan cubrir las necesidades de las aplicaciones y servicios de TIC. Esta

gestión se basa en dos pilares fundamentales:

Planificación de la capacidad para prever y adelantarse a futuras

necesidades de forma que los recursos disponibles permitan las

operaciones habituales y lidiar con picos puntuales de demanda.

Monitorización de la capacidad para detectar y dar respuesta a

problemas de rendimiento o de falta de capacidad. También permite

entender mejor las necesidades de las aplicaciones y servicios de TIC y

optimizar la utilización de recursos que hagan estos.

GRUPO DE RIESGO TECNOLÓGICO – DIRECCIÓN GENERAL DE SUPERVISIÓN 8

GESTIÓN DE OPERACIONES DE TIC

Gestión de copias de seguridad

Gestión de copias de seguridad

Un elemento básico para asegurar la recuperación de una entidad en caso de

verse afectada por un incidente (tanto si es intencional como si no lo es) son las

copias de seguridad. Las entidades deben tener definidos y en funcionamiento

procesos de copia de seguridad que se ejecuten con la periodicidad y

alcance adecuados.

La periodicidad, alcance y periodos de retención, esto es el tiempo en que las

copias se deben almacenar antes de destruirlas, de las copias de seguridad

vendrá determinado principalmente por los siguientes factores:

Las necesidades del negocio.

La legislación vigente.

Criticidad de los datos.

Criticidad de los procesos.

GRUPO DE RIESGO TECNOLÓGICO – DIRECCIÓN GENERAL DE SUPERVISIÓN 9

GESTIÓN DE OPERACIONES DE TIC

Gestión de copias de seguridad

Gestión de copias de seguridad

Realizar copias de seguridad de forma periódica y con el alcance adecuado es

solo parte del proceso. Se deben hacer pruebas periódicas del procedimiento de

copia y también del de restauración de dichas copias, de forma que quede

asegurada la correcta restauración de los datos en caso de necesidad.

Puesto que las copias de seguridad contienen los datos de los sistemas en

producción, estas se deben almacenar de forma segura, con al menos las

mismas medidas aplicadas a esos mismos datos en producción debido a su

criticidad o confidencialidad.

El almacenamiento de las copias debe realizar,

además, de forma que no estén expuestas a los

mismos riesgos que los sistemas de producción

tanto físicos (ubicación lo suficientemente alejada)

como lógicos (las copias deben almacenarse

desconectadas de los sistemas de producción). A

esta copia se le suele llamar “tercera copia en frío”.

GRUPO DE RIESGO TECNOLÓGICO – DIRECCIÓN GENERAL DE SUPERVISIÓN 10

GESTIÓN DE OPERACIONES DE TIC

Gestión de incidentes y problemas I

Gestión de incidentes y problemas

En primer lugar conviene que aclaremos las diferencias que hay entre la gestión

incidentes y la gestión de problemas ya que se trata de dos conceptos distintos.

Gestión de incidentes: resolver un incidente (un evento que

impide a los sistemas TIC funcionar correctamente y puede

tener o no intención maliciosa) cuando ocurre. Pone el foco en

restaurar las operaciones rápidamente y minimizar el impacto.

Podemos compararlo con extinguir un incendio.

Gestión de problemas: investigar circunstancias que han

podido o podrían derivar en incidentes. Pone el foco en prevenir

incidentes y reducir su impacto. Se podría comparar con

investigar las causas de un incendio para evitar que se repita.

GRUPO DE RIESGO TECNOLÓGICO – DIRECCIÓN GENERAL DE SUPERVISIÓN 11

GESTIÓN DE OPERACIONES DE TIC

Gestión de incidentes y problemas II

Como hemos visto, si bien los procesos de gestión de incidentes y problemas

son distintos, están íntimamente relacionados y comparten una serie de

características y tareas. Estos procesos se deben encargar de identificar,

categorizar, registrar y dar seguimiento a los incidentes operativos y de

seguridad de TIC con el objetivo, por un lado, de restablecer funciones y

procesos de negocio que se hayan podido ver interrumpidos por un incidente y

por otro con el objetivo de identificar y eliminar las causas de los incidentes.

Para poder alcanzar estos objetivos, las entidades deben tener definidos:

Criterios y umbrales para la clasificación de incidentes de acuerdo a

distintos criterios previamente establecidos.

Indicadores de alerta temprana que permitan identificar incidentes lo

antes posible, en su fase inicial.

Planes de comunicación externa, interna y escalado de incidentes para

que las partes implicadas estén informadas adecuadamente.

Funciones y responsables asignados en los distintos escenarios para

que estén claras sus responsabilidades y tareas en caso de incidente.

GRUPO DE RIESGO TECNOLÓGICO – DIRECCIÓN GENERAL DE SUPERVISIÓN 12

GESTIÓN DE OPERACIONES DE TIC

Gestión de incidentes y problemas III

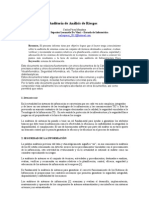

Ejemplo de proceso de gestión de incidentes

• Detección de

Detección

incidentes manual

o automatizada

del

incidente Monitorización 24*7 Usuario

• Registro del incidente Registro

en una herramienta del

específica

Repositorio

incidente

• El incidente puede ser escalado a un

equipo de crisis o suponer la Análisis del CRISIS Escalado

activación del DRP/BCP. incidente

Equipo de crisis

• Se solucionará la causa raíz o se Resolución Gestión

implementará una solución temporal del del

cambio

Cambio

que puede requerir cambios. incidente

• El cierre del incidente debe ser

registrado y documentado Cierre del

incluyendo su origen y resolución. incidente Repositorio

GRUPO DE RIESGO TECNOLÓGICO – DIRECCIÓN GENERAL DE SUPERVISIÓN 13

También podría gustarte

- MF0490_3 - Gestión de servicios en el sistema informáticoDe EverandMF0490_3 - Gestión de servicios en el sistema informáticoAún no hay calificaciones

- 2.6 Gestión de Los Cambios y Los ProyectosDocumento11 páginas2.6 Gestión de Los Cambios y Los ProyectosLuis H ArguelloAún no hay calificaciones

- Clase 2 - Gestion de Activos ITIL v4Documento36 páginasClase 2 - Gestion de Activos ITIL v4AMÉRICO TORRES GONZÁLESAún no hay calificaciones

- Auditoría de seguridad GAES 3Documento4 páginasAuditoría de seguridad GAES 3ivette TorresAún no hay calificaciones

- S11.s1.s2-Auditoria TIDocumento35 páginasS11.s1.s2-Auditoria TIJim Jairo Navarro CotaquispeAún no hay calificaciones

- Auditoria de La SeguridadDocumento151 páginasAuditoria de La SeguridadEugenio Rafael Mora Zambrano0% (2)

- Ciberseguridad - Gestión de La ContinuidadDocumento23 páginasCiberseguridad - Gestión de La ContinuidadLuis H ArguelloAún no hay calificaciones

- Tiol04 U3 GeDocumento22 páginasTiol04 U3 GePablo Sb SotoAún no hay calificaciones

- Unidad II - Proceso de Auditoria de TIDocumento16 páginasUnidad II - Proceso de Auditoria de TIDiego LampingAún no hay calificaciones

- Gtag 1Documento8 páginasGtag 1Juanca Quiñonez100% (1)

- Control interno informático: Metodología y modelosDocumento11 páginasControl interno informático: Metodología y modelosAngelica MolinaAún no hay calificaciones

- Tema 1. El Departamento de Sistemas de InformaciónDocumento39 páginasTema 1. El Departamento de Sistemas de InformaciónYOLANDA LEONAún no hay calificaciones

- Programa Auditoria Iso 17799Documento12 páginasPrograma Auditoria Iso 17799Silvana Espejo PiñatsAún no hay calificaciones

- Fase 1 Inicial Dimas BustosDocumento7 páginasFase 1 Inicial Dimas BustosDIMAS EDUARDO BUSTOS SOSAAún no hay calificaciones

- Gtag Auditing Cybersecurity Operations FinalDocumento30 páginasGtag Auditing Cybersecurity Operations FinalDianny AAún no hay calificaciones

- Auditoría Y Control de Sistemas de La InformaciónDocumento14 páginasAuditoría Y Control de Sistemas de La InformaciónHernanAún no hay calificaciones

- S02.s2 - MaterialDocumento18 páginasS02.s2 - MaterialCesar Melgarejo TafurAún no hay calificaciones

- Gestión de SeguridadDocumento26 páginasGestión de SeguridadJavier Augusto Alca CoronadoAún no hay calificaciones

- Sistemas de gestión para organizacionesDocumento8 páginasSistemas de gestión para organizacionesCésar Salinas RodríguezAún no hay calificaciones

- Conceptos Basicos de Auditoria InformaticaDocumento27 páginasConceptos Basicos de Auditoria InformaticaLalita DuarteAún no hay calificaciones

- Gestion Estandares y Normas de Los Controles InternosDocumento3 páginasGestion Estandares y Normas de Los Controles InternosAngel TapiaAún no hay calificaciones

- Tipos y Clases de Auditorías InformáticasDocumento4 páginasTipos y Clases de Auditorías InformáticasJohanna Camacho Andres BenavidesAún no hay calificaciones

- Susttentacion de PPT TicDocumento16 páginasSusttentacion de PPT TicFRANKLIN NOEL VILLAR PALACIOSAún no hay calificaciones

- (Otero, 2019, Cap. 1) Information Technology Control and Audit - En.esDocumento28 páginas(Otero, 2019, Cap. 1) Information Technology Control and Audit - En.esManuel Torres AmariAún no hay calificaciones

- TI4022-Sesion 1Documento40 páginasTI4022-Sesion 1xoxexam992Aún no hay calificaciones

- Actividad 3 - Informe Gestion de IncidentesDocumento15 páginasActividad 3 - Informe Gestion de IncidentesDiego ArdilalAún no hay calificaciones

- Nombre de La Materia Nombre de La Licenciatura Nombre Del Alumno Matrícula Nombre de La Tarea Unidad #2 Nombre Del Tutor FechaDocumento5 páginasNombre de La Materia Nombre de La Licenciatura Nombre Del Alumno Matrícula Nombre de La Tarea Unidad #2 Nombre Del Tutor FechaNorma YañezAún no hay calificaciones

- Normas CobitDocumento17 páginasNormas CobitShani Maguiña RomeroAún no hay calificaciones

- Franciscorodriguez-Tarea6-Auditoria IiDocumento10 páginasFranciscorodriguez-Tarea6-Auditoria IiFRANCISCO JAVIER RODRIGUEZ CABAAún no hay calificaciones

- Diapositivas de ACI 2018Documento35 páginasDiapositivas de ACI 2018Enrique MoriAún no hay calificaciones

- Gestión operaciones TIDocumento3 páginasGestión operaciones TIEduardo CampasAún no hay calificaciones

- Auditoría de La ExplotaciónDocumento26 páginasAuditoría de La ExplotaciónCristóbal Olano Chávez0% (1)

- Modelo Cobit 5Documento13 páginasModelo Cobit 5Erlin Rojas CercadoAún no hay calificaciones

- Resumen de Examen ParcialDocumento18 páginasResumen de Examen ParcialismaelvargasAún no hay calificaciones

- Examen Final Seguridad de Activos Informáticos - Informe GITCsDocumento7 páginasExamen Final Seguridad de Activos Informáticos - Informe GITCsFernando Hernandez100% (1)

- Lectura1 Sesion3 PPP II 01Documento11 páginasLectura1 Sesion3 PPP II 01MIGUEL ANGEL DIAZ ESPINOAún no hay calificaciones

- H. SENA - GD - Guia - Desarrollo - SeguroDocumento19 páginasH. SENA - GD - Guia - Desarrollo - SeguroJABERO861108Aún no hay calificaciones

- Auditoria InformaticaDocumento10 páginasAuditoria InformaticaJavier IngarocaAún no hay calificaciones

- Auditoría de Análisis de Riesgos en Sistemas de InformaciónDocumento4 páginasAuditoría de Análisis de Riesgos en Sistemas de InformaciónCarlos Alexander Perez MendozaAún no hay calificaciones

- Guia Trabajo Colaborativo-1Documento5 páginasGuia Trabajo Colaborativo-1LuisAún no hay calificaciones

- Tema1 - Calidad UnirDocumento22 páginasTema1 - Calidad UnirDavid de la PazAún no hay calificaciones

- Proyecto Redes IIDocumento27 páginasProyecto Redes IICarlos Manuel Padilla CruzAún no hay calificaciones

- Auditoría InformáticaDocumento97 páginasAuditoría Informáticaoposadap100% (1)

- Modelo de Control Interno CobitDocumento8 páginasModelo de Control Interno CobitAdriana Orozco TenorioAún no hay calificaciones

- Tema 8Documento3 páginasTema 8taniavieitezlorenzoAún no hay calificaciones

- 7 (Siete) - Papeles de TiDocumento67 páginas7 (Siete) - Papeles de TiA-Yuujii Iztmar ZenAún no hay calificaciones

- Cuadro Comparativo de Las Diferencias EntreDocumento11 páginasCuadro Comparativo de Las Diferencias EntreMiguel Ángel Fuentes RamírezAún no hay calificaciones

- ITIL 08 Monitorizacion ControlDocumento12 páginasITIL 08 Monitorizacion ControlEnrique CastroAún no hay calificaciones

- Auditoría InformaticaDocumento2 páginasAuditoría InformaticaGabriela Michelle Pinargote VergaraAún no hay calificaciones

- ASFinalDocumento11 páginasASFinalAlonso PalominoAún no hay calificaciones

- DS5Documento24 páginasDS5juandgiraldoAún no hay calificaciones

- Fase3_Grupo2Documento18 páginasFase3_Grupo2dssl.gts4Aún no hay calificaciones

- Controles proceso de tecnologia ITGC´sDocumento11 páginasControles proceso de tecnologia ITGC´shbatistaAún no hay calificaciones

- Auditoría Infirmática y Estándar CobITDocumento35 páginasAuditoría Infirmática y Estándar CobITLuis Fernando Gonzalez BermudezAún no hay calificaciones

- Controles Internos InformáticosDocumento6 páginasControles Internos Informáticosmariano100% (1)

- CEMA - Operaciones de Seguridad de La Información - Monitoreo SOC 2.5 2023Documento51 páginasCEMA - Operaciones de Seguridad de La Información - Monitoreo SOC 2.5 2023robatutnAún no hay calificaciones

- Tarea 2 Narrativa Del ProcesoDocumento8 páginasTarea 2 Narrativa Del ProcesoJoaquinAún no hay calificaciones

- Examen de Auditoría de SistemasDocumento2 páginasExamen de Auditoría de SistemaserzcoAún no hay calificaciones

- Un informe de auditoriaDocumento29 páginasUn informe de auditoriaMauricio JuarezAún no hay calificaciones

- Trabajo de Auditoria Municipalidad de VentanillaDocumento27 páginasTrabajo de Auditoria Municipalidad de VentanillaSusan Birgit Sandoval MisariAún no hay calificaciones

- 2022 12 08 11 58 38 6119547 Trabajo-Practico-De-Auditoria-InformaticaDocumento7 páginas2022 12 08 11 58 38 6119547 Trabajo-Practico-De-Auditoria-InformaticaLuis H ArguelloAún no hay calificaciones

- Ciber SeguridadDocumento28 páginasCiber SeguridadLuis H ArguelloAún no hay calificaciones

- Ciber SeguridadDocumento28 páginasCiber SeguridadLuis H ArguelloAún no hay calificaciones

- Tecnologías de La Información. Hardware y SoftwareDocumento14 páginasTecnologías de La Información. Hardware y SoftwareLuis H ArguelloAún no hay calificaciones

- Fundamentos de Administración de Base de DatosDocumento12 páginasFundamentos de Administración de Base de DatosLuis H ArguelloAún no hay calificaciones

- 2022 12 06 21 36 15 6673124 AuditoriDocumento9 páginas2022 12 06 21 36 15 6673124 AuditoriLuis H ArguelloAún no hay calificaciones

- Por La Igualdad, Los Derechos y Evitar RetrocesosDocumento2 páginasPor La Igualdad, Los Derechos y Evitar RetrocesosLuis H ArguelloAún no hay calificaciones

- 2022 12 12 21 06 17 4601070 Trabajo-3Documento7 páginas2022 12 12 21 06 17 4601070 Trabajo-3Luis H ArguelloAún no hay calificaciones

- Paradigmas Contemporáneos de Negocios en InternetDocumento19 páginasParadigmas Contemporáneos de Negocios en InternetLuis H ArguelloAún no hay calificaciones

- Unidad IV - SeguridadDocumento30 páginasUnidad IV - SeguridadLuis H ArguelloAún no hay calificaciones

- Sistemas de Apoyo A Ejecutivos EisDocumento10 páginasSistemas de Apoyo A Ejecutivos EisLuis H ArguelloAún no hay calificaciones

- EjerciciosDeProgramacionEnConsolaDeC# PDFDocumento204 páginasEjerciciosDeProgramacionEnConsolaDeC# PDFRandy RodríguezAún no hay calificaciones

- Introducción A Los Sistemas de Información ComputarizadosDocumento48 páginasIntroducción A Los Sistemas de Información ComputarizadosLuis H ArguelloAún no hay calificaciones

- RiesgosInformáticosDocumento46 páginasRiesgosInformáticosLuis H ArguelloAún no hay calificaciones

- Unidad II - Metodología de AuditoríaDocumento32 páginasUnidad II - Metodología de AuditoríaLuis H ArguelloAún no hay calificaciones

- Unidad I - Introducción y Conceptos BásicosDocumento29 páginasUnidad I - Introducción y Conceptos BásicosLuis H ArguelloAún no hay calificaciones

- Unidad 2Documento5 páginasUnidad 2Luis H ArguelloAún no hay calificaciones

- Unidad 1Documento29 páginasUnidad 1Luis H ArguelloAún no hay calificaciones

- 85T00130 PDFDocumento197 páginas85T00130 PDFllanos29Aún no hay calificaciones

- Unidad 3Documento2 páginasUnidad 3Luis H ArguelloAún no hay calificaciones

- C# Guia Total Del ProgramadorDocumento404 páginasC# Guia Total Del Programadorleovelaz5100% (1)

- OPERADORESDocumento1 páginaOPERADORESLuis H ArguelloAún no hay calificaciones

- El Trueno Entre Las Hojas - Augusto Roa Bastos PDFDocumento30 páginasEl Trueno Entre Las Hojas - Augusto Roa Bastos PDFnibelungenlandAún no hay calificaciones

- Comunicación básica y gramática elemental en inglésDocumento66 páginasComunicación básica y gramática elemental en inglésmacvighi100% (2)

- 2014 - Evaluación de Los Aprendizajes Libro PDFDocumento340 páginas2014 - Evaluación de Los Aprendizajes Libro PDFClaudia Chinchilla Zeceña100% (2)

- Manual Introduc A La Contabilidad Edicion 20161Documento80 páginasManual Introduc A La Contabilidad Edicion 20161Alberto Luis LongoriaAún no hay calificaciones

- 85T00130 PDFDocumento197 páginas85T00130 PDFllanos29Aún no hay calificaciones

- Experiencia OdoDocumento14 páginasExperiencia OdoFranklin Arturo Mitma AsenciosAún no hay calificaciones

- Diseñar competenciasDocumento22 páginasDiseñar competenciasLuis H ArguelloAún no hay calificaciones

- Evaluación Por Áreas Y Niveles Industrial III: Página Principal Mis Cursos Industrial EVA - 3II - 17 Examen DemoDocumento25 páginasEvaluación Por Áreas Y Niveles Industrial III: Página Principal Mis Cursos Industrial EVA - 3II - 17 Examen DemoËďdýsson ČhüqűïîanaAún no hay calificaciones

- Servicios de mantenimiento, conexión de redes e instalación de softwareDocumento2 páginasServicios de mantenimiento, conexión de redes e instalación de softwareMARLON ANDERSON CASALLAS CONTRERASAún no hay calificaciones

- 10.3.5 Packet Tracer Solución de Problemas Del Gateway PredeterminadoDocumento3 páginas10.3.5 Packet Tracer Solución de Problemas Del Gateway PredeterminadoMoises Pineda0% (1)

- Qué Es Un PolinomioDocumento3 páginasQué Es Un PolinomioJose Antoino MartinezAún no hay calificaciones

- Formato Presentacion Documentos Normas IeeeDocumento6 páginasFormato Presentacion Documentos Normas IeeeDiego1018Aún no hay calificaciones

- Generación de Codigo IntermedioDocumento35 páginasGeneración de Codigo IntermedioDasZero MaxwellAún no hay calificaciones

- Curriculum Vitae1Documento11 páginasCurriculum Vitae1wilson pari zapanaAún no hay calificaciones

- Directorio de Proveedores de CLARODocumento1 páginaDirectorio de Proveedores de CLAROmejocoba82100% (2)

- Proyecto Final Teoría de La Computación 2.0Documento9 páginasProyecto Final Teoría de La Computación 2.0Steven CuervoAún no hay calificaciones

- Caso:: Universidad Mayor de San Ándres Facultad de Ciencias Puras Y Naturales Carrera de InformáticaDocumento120 páginasCaso:: Universidad Mayor de San Ándres Facultad de Ciencias Puras Y Naturales Carrera de InformáticaAriel RamosAún no hay calificaciones

- Ditch Witch 2150 Manual ESPAÑOL PDFDocumento39 páginasDitch Witch 2150 Manual ESPAÑOL PDFFabian Alonso Figueroa Cogollos100% (1)

- Construccion y Programacion de Un Robot Bipedo Controlado Por Arduino y Un Modulo Bluetooth HC 06 para La Caminata de Superficies PlanasDocumento31 páginasConstruccion y Programacion de Un Robot Bipedo Controlado Por Arduino y Un Modulo Bluetooth HC 06 para La Caminata de Superficies PlanasJordi AlorAún no hay calificaciones

- Programas para Editar VideosDocumento11 páginasProgramas para Editar Videosviviana bohorquezAún no hay calificaciones

- Formato Formulario Credito 2021 SepDocumento2 páginasFormato Formulario Credito 2021 SepCarlos Andres EscobarAún no hay calificaciones

- Programacion T2P2Documento3 páginasProgramacion T2P2Maryoli DunoAún no hay calificaciones

- Servidor de Streaming en UbuntuDocumento2 páginasServidor de Streaming en UbuntuDeivi Jhoan PerdigónAún no hay calificaciones

- 5.5.MOS - EXCEL - Aplicar Rangos Con Nombre en Las FórmulasDocumento4 páginas5.5.MOS - EXCEL - Aplicar Rangos Con Nombre en Las FórmulasFalime HernándezAún no hay calificaciones

- Cartilla Computacion - 2024Documento8 páginasCartilla Computacion - 2024jorge luis cussiAún no hay calificaciones

- TS PLA 2023 Es Planificación y Seguimiento de ProyectosDocumento204 páginasTS PLA 2023 Es Planificación y Seguimiento de ProyectosCeSaR558Aún no hay calificaciones

- RTC - LPCDocumento26 páginasRTC - LPCJuan Segundo ArgayoAún no hay calificaciones

- Guía N° 2 Manejo de Parrafos y Presentación en Word 6°Documento2 páginasGuía N° 2 Manejo de Parrafos y Presentación en Word 6°Diego Fernando López BedoyaAún no hay calificaciones

- Comunicación y redes sociales en la Web 2.0Documento7 páginasComunicación y redes sociales en la Web 2.0Sharon tatiana Mora cossioAún no hay calificaciones

- InvOper I - Pert CPMDocumento4 páginasInvOper I - Pert CPMYesi Andre CaceresAún no hay calificaciones

- Sílabo PowerBIDocumento5 páginasSílabo PowerBIAlejandro BobadillaAún no hay calificaciones

- TallerTiposProblemasArreglos PDFDocumento3 páginasTallerTiposProblemasArreglos PDFCristhiam Felipe González MéndezAún no hay calificaciones

- Servicios Académicos VirtualesDocumento37 páginasServicios Académicos VirtualesHugo miranda100% (5)

- Sesion 1 - Soporte SiafDocumento36 páginasSesion 1 - Soporte SiafDiego Aldair MEDINA CABELLOAún no hay calificaciones

- Cálculo LambdaDocumento15 páginasCálculo LambdaCARMEN MARIA BILLALOGOSAún no hay calificaciones

- Ficha Tecnica Arco en C PLX 7100aDocumento3 páginasFicha Tecnica Arco en C PLX 7100aDEPARTAMENTO TECNICOAún no hay calificaciones

- DasdweDocumento3 páginasDasdweOscar DavidAún no hay calificaciones

- Clics contra la humanidad: Libertad y resistencia en la era de la distracción tecnológicaDe EverandClics contra la humanidad: Libertad y resistencia en la era de la distracción tecnológicaCalificación: 4.5 de 5 estrellas4.5/5 (117)

- LAS VELAS JAPONESAS DE UNA FORMA SENCILLA. La guía de introducción a las velas japonesas y a las estrategias de análisis técnico más eficaces.De EverandLAS VELAS JAPONESAS DE UNA FORMA SENCILLA. La guía de introducción a las velas japonesas y a las estrategias de análisis técnico más eficaces.Calificación: 4.5 de 5 estrellas4.5/5 (54)

- ¿Cómo piensan las máquinas?: Inteligencia artificial para humanosDe Everand¿Cómo piensan las máquinas?: Inteligencia artificial para humanosCalificación: 5 de 5 estrellas5/5 (1)

- Excel para principiantes: Aprenda a utilizar Excel 2016, incluyendo una introducción a fórmulas, funciones, gráficos, cuadros, macros, modelado, informes, estadísticas, Excel Power Query y másDe EverandExcel para principiantes: Aprenda a utilizar Excel 2016, incluyendo una introducción a fórmulas, funciones, gráficos, cuadros, macros, modelado, informes, estadísticas, Excel Power Query y másCalificación: 2.5 de 5 estrellas2.5/5 (3)

- Resumen de El cuadro de mando integral paso a paso de Paul R. NivenDe EverandResumen de El cuadro de mando integral paso a paso de Paul R. NivenCalificación: 5 de 5 estrellas5/5 (2)

- 7 tendencias digitales que cambiarán el mundoDe Everand7 tendencias digitales que cambiarán el mundoCalificación: 4.5 de 5 estrellas4.5/5 (87)

- Influencia. La psicología de la persuasiónDe EverandInfluencia. La psicología de la persuasiónCalificación: 4.5 de 5 estrellas4.5/5 (14)

- Excel y SQL de la mano: Trabajo con bases de datos en Excel de forma eficienteDe EverandExcel y SQL de la mano: Trabajo con bases de datos en Excel de forma eficienteCalificación: 1 de 5 estrellas1/5 (1)

- Excel 2021 y 365 Paso a Paso: Paso a PasoDe EverandExcel 2021 y 365 Paso a Paso: Paso a PasoCalificación: 5 de 5 estrellas5/5 (12)

- Planeación estratégica. Fundamentos y casosDe EverandPlaneación estratégica. Fundamentos y casosCalificación: 4.5 de 5 estrellas4.5/5 (23)

- Manual Técnico del Automóvil - Diccionario Ilustrado de las Nuevas TecnologíasDe EverandManual Técnico del Automóvil - Diccionario Ilustrado de las Nuevas TecnologíasCalificación: 4.5 de 5 estrellas4.5/5 (14)

- Lógica de programación: Solucionario en pseudocódigo – Ejercicios resueltosDe EverandLógica de programación: Solucionario en pseudocódigo – Ejercicios resueltosCalificación: 3.5 de 5 estrellas3.5/5 (7)

- Machine Learning y Deep Learning: Usando Python, Scikit y KerasDe EverandMachine Learning y Deep Learning: Usando Python, Scikit y KerasAún no hay calificaciones

- El dilema humano: Del Homo sapiens al Homo techDe EverandEl dilema humano: Del Homo sapiens al Homo techCalificación: 4 de 5 estrellas4/5 (1)

- Ciberseguridad: Una Simple Guía para Principiantes sobre Ciberseguridad, Redes Informáticas y Cómo Protegerse del Hacking en Forma de Phishing, Malware, Ransomware e Ingeniería SocialDe EverandCiberseguridad: Una Simple Guía para Principiantes sobre Ciberseguridad, Redes Informáticas y Cómo Protegerse del Hacking en Forma de Phishing, Malware, Ransomware e Ingeniería SocialCalificación: 4.5 de 5 estrellas4.5/5 (11)

- UF0349: ATENCIÓN AL CLIENTE EN EL PROCESO COMERCIAL (ADGG0208) (ADGD0308)De EverandUF0349: ATENCIÓN AL CLIENTE EN EL PROCESO COMERCIAL (ADGG0208) (ADGD0308)Calificación: 2 de 5 estrellas2/5 (1)

- EL PLAN DE NEGOCIOS DE UNA FORMA SENCILLA. La guía práctica que ayuda a poner en marcha nuevos proyectos e ideas empresariales.De EverandEL PLAN DE NEGOCIOS DE UNA FORMA SENCILLA. La guía práctica que ayuda a poner en marcha nuevos proyectos e ideas empresariales.Calificación: 4 de 5 estrellas4/5 (20)

- EL PLAN DE MARKETING EN 4 PASOS. Estrategias y pasos clave para redactar un plan de marketing eficaz.De EverandEL PLAN DE MARKETING EN 4 PASOS. Estrategias y pasos clave para redactar un plan de marketing eficaz.Calificación: 4 de 5 estrellas4/5 (51)

- Guía de cálculo y diseño de conductos para ventilación y climatizaciónDe EverandGuía de cálculo y diseño de conductos para ventilación y climatizaciónCalificación: 5 de 5 estrellas5/5 (1)

- Aprender Arduino, prototipado y programación avanzada con 100 ejerciciosDe EverandAprender Arduino, prototipado y programación avanzada con 100 ejerciciosCalificación: 5 de 5 estrellas5/5 (5)

- Investigación de mercados: Un enfoque gerencialDe EverandInvestigación de mercados: Un enfoque gerencialCalificación: 3.5 de 5 estrellas3.5/5 (9)

- El mito de la inteligencia artificial: Por qué las máquinas no pueden pensar como nosotros lo hacemosDe EverandEl mito de la inteligencia artificial: Por qué las máquinas no pueden pensar como nosotros lo hacemosCalificación: 5 de 5 estrellas5/5 (2)

- Fundamentos de Programación: Diagramas de flujo, Diagramas N-S, Pseudocódigo y JavaDe EverandFundamentos de Programación: Diagramas de flujo, Diagramas N-S, Pseudocódigo y JavaAún no hay calificaciones

- Marketing digital que funciona: Planifica tu estrategia e invierte con cabezaDe EverandMarketing digital que funciona: Planifica tu estrategia e invierte con cabezaCalificación: 4.5 de 5 estrellas4.5/5 (7)